Práce s rozšířenými výsledky vyhledávání obsahujícími Microsoft Sentinel data

Prozkoumání výsledků

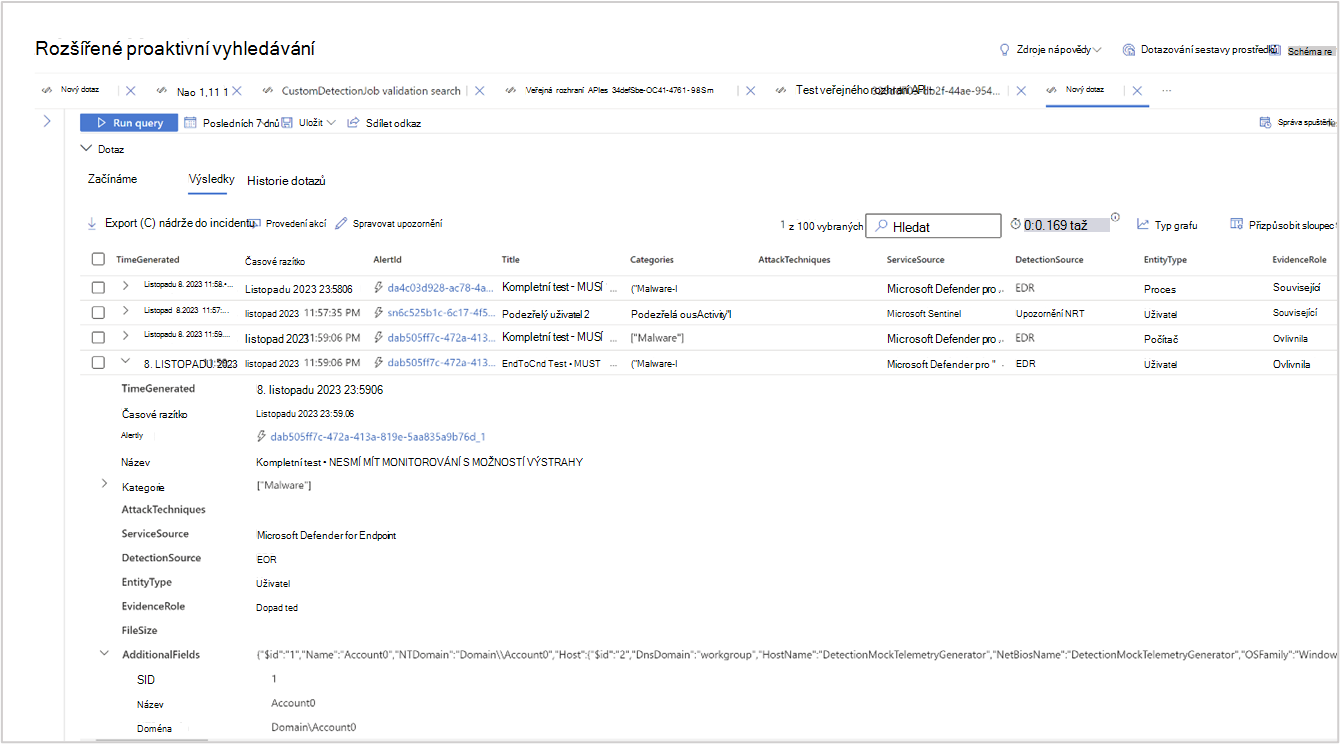

Výsledky můžete prozkoumat také v souladu s následujícími funkcemi:

- Rozbalte výsledek tak, že vyberete šipku rozevíracího seznamu nalevo od každého výsledku.

- Pokud je to možné, rozbalte podrobnosti o výsledcích, které jsou ve formátu JSON nebo pole, výběrem šipky rozevíracího seznamu nalevo od příslušného řádku výsledků pro lepší čitelnost.

- Pokud chcete zobrazit podrobnosti záznamu (souběžně s rozbalenými řádky), otevřete boční podokno.

Můžete také kliknout pravým tlačítkem na libovolnou výslednou hodnotu v řádku, abyste ji mohli použít k:

- Přidání dalších filtrů do existujícího dotazu

- Zkopírujte hodnotu pro účely dalšího šetření.

- Aktualizujte dotaz tak, aby se pole JSON rozšířilo na nový sloupec.

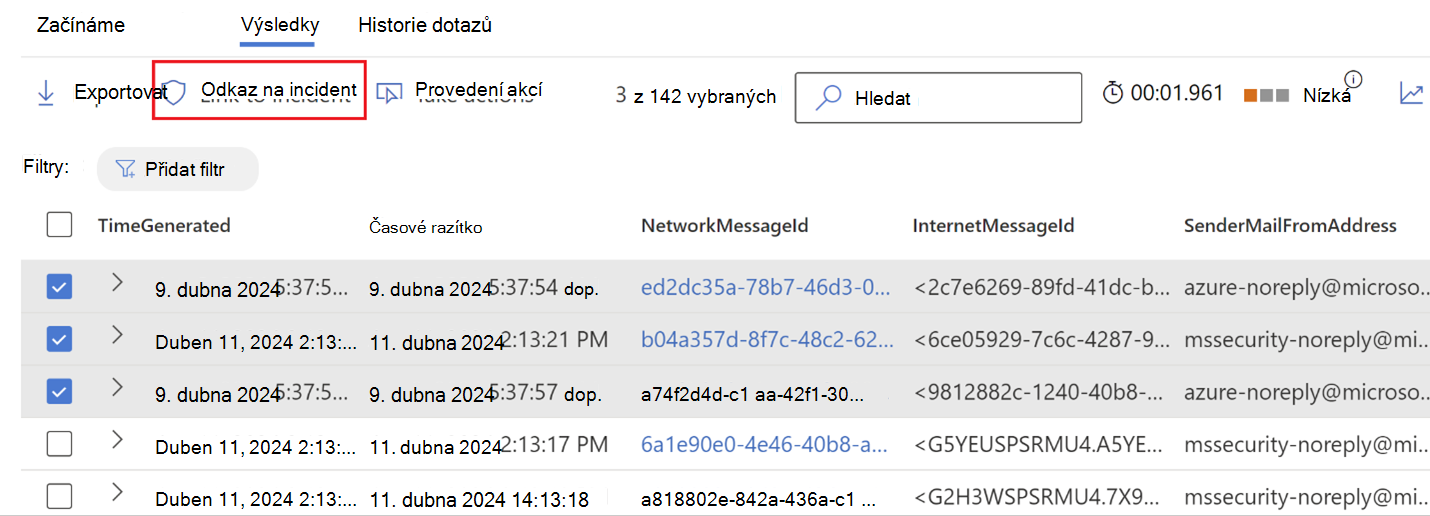

U Microsoft Defender XDR dat můžete provést další akce tak, že zaškrtnete políčka nalevo od každého řádku výsledků. Výběrem možnosti Propojit s incidentem propojte vybrané výsledky s incidentem (přečtěte si článek Propojení výsledků dotazu s incidentem) nebo proveďte akce a otevřete průvodce Provedením akcí (přečtěte si téma Provedení akce s výsledky rozšířeného proaktivního dotazu).

Propojení výsledků dotazu s incidentem

Pomocí funkce odkaz na incident můžete přidat výsledky rozšířeného dotazu proaktivního vyhledávání do nového nebo existujícího incidentu, který se prověřuje. Tato funkce vám pomůže snadno zachytit záznamy z pokročilých aktivit proaktivního vyhledávání, což vám umožní vytvořit bohatší časovou osu nebo kontext událostí týkajících se incidentu.

Propojení výsledků s novými nebo existujícími incidenty

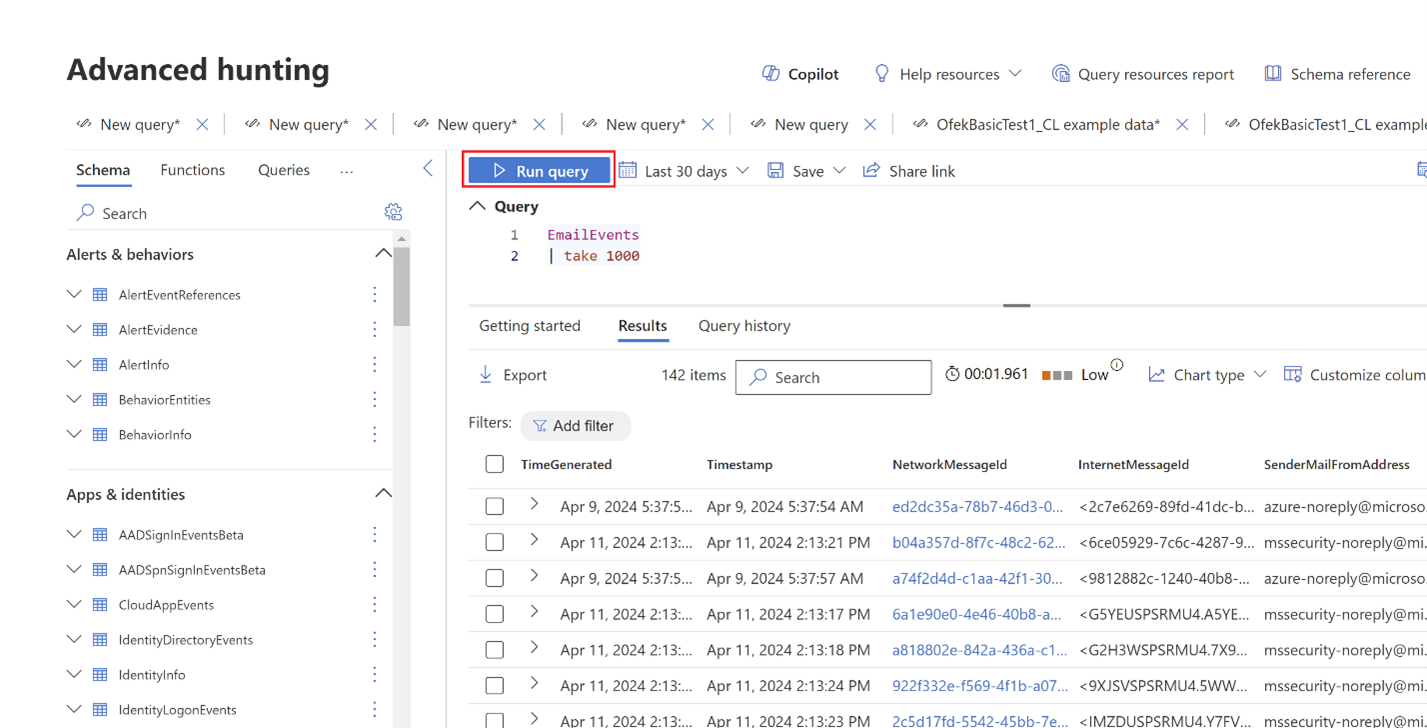

V podokně rozšířeného proaktivního dotazu zadejte dotaz do zadaného pole dotazu a pak vyberte Spustit dotaz , abyste získali výsledky.

Na stránce Výsledky vyberte události nebo záznamy, které souvisejí s novým nebo aktuálním šetřením, na kterém pracujete, a pak vyberte Propojit s incidentem.

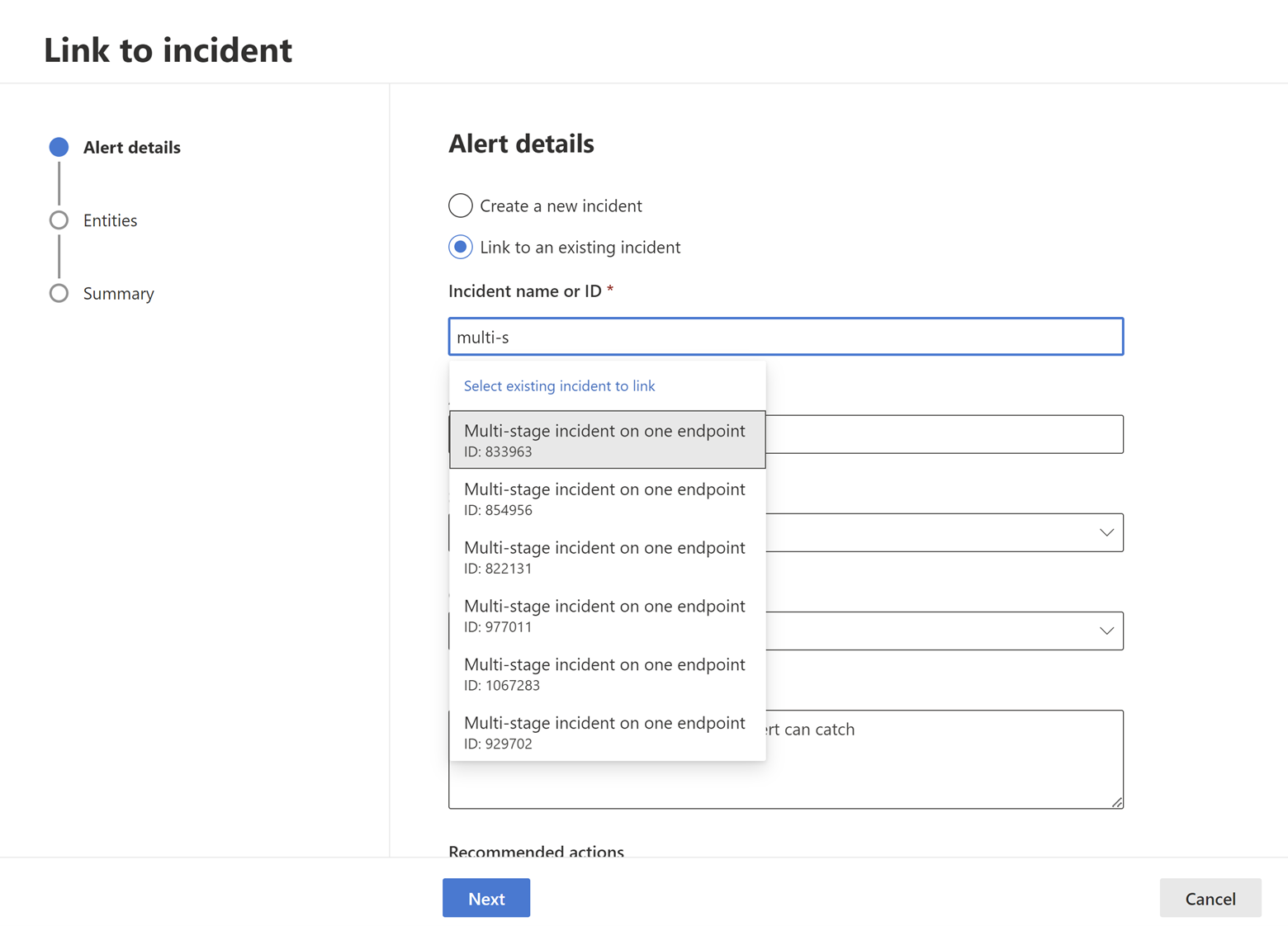

V části Podrobnosti výstrahy v podokně Odkaz na incident vyberte Vytvořit nový incident , aby se události převely na výstrahy a seskupily do nového incidentu:

Můžete také vybrat Odkaz na existující incident a přidat vybrané záznamy do existujícího incidentu. V rozevíracím seznamu existujících incidentů vyberte související incident. Můžete také zadat několik prvních znaků názvu nebo ID incidentu, abyste našli požadovaný incident.

U obou možností zadejte následující podrobnosti a pak vyberte Další:

- Název upozornění – popisný název výsledků, kterým vaši osoby reagující na incidenty rozumí. tento popisný název se stane názvem upozornění.

- Závažnost – zvolte závažnost, která se vztahuje na skupinu výstrah.

- Kategorie – zvolte odpovídající kategorii hrozeb pro výstrahy.

- Popis – uveďte užitečný popis seskupených upozornění.

- Doporučené akce – uveďte seznam doporučených nápravných akcí pro analytiky zabezpečení, kteří incident prošetřují.

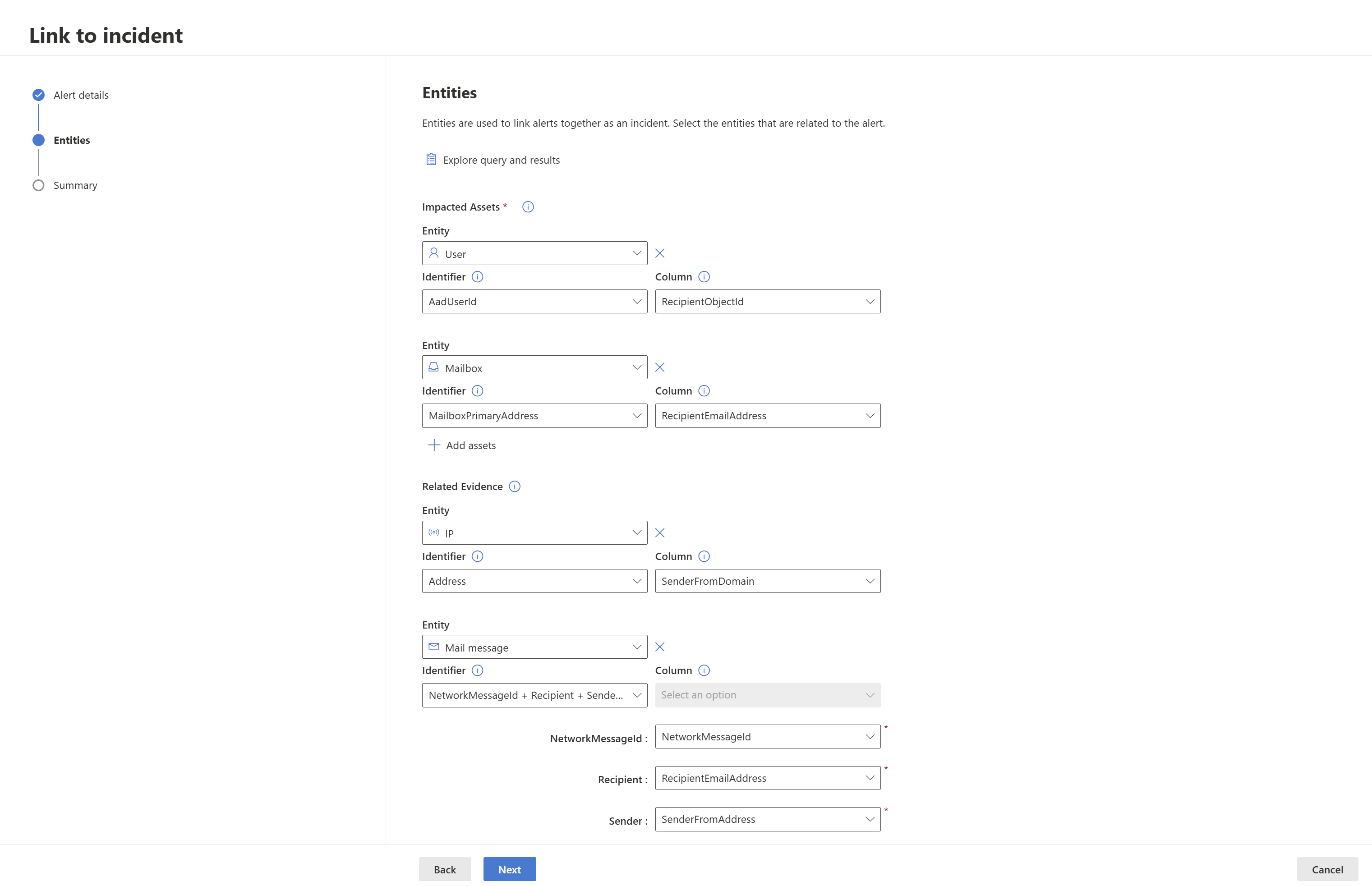

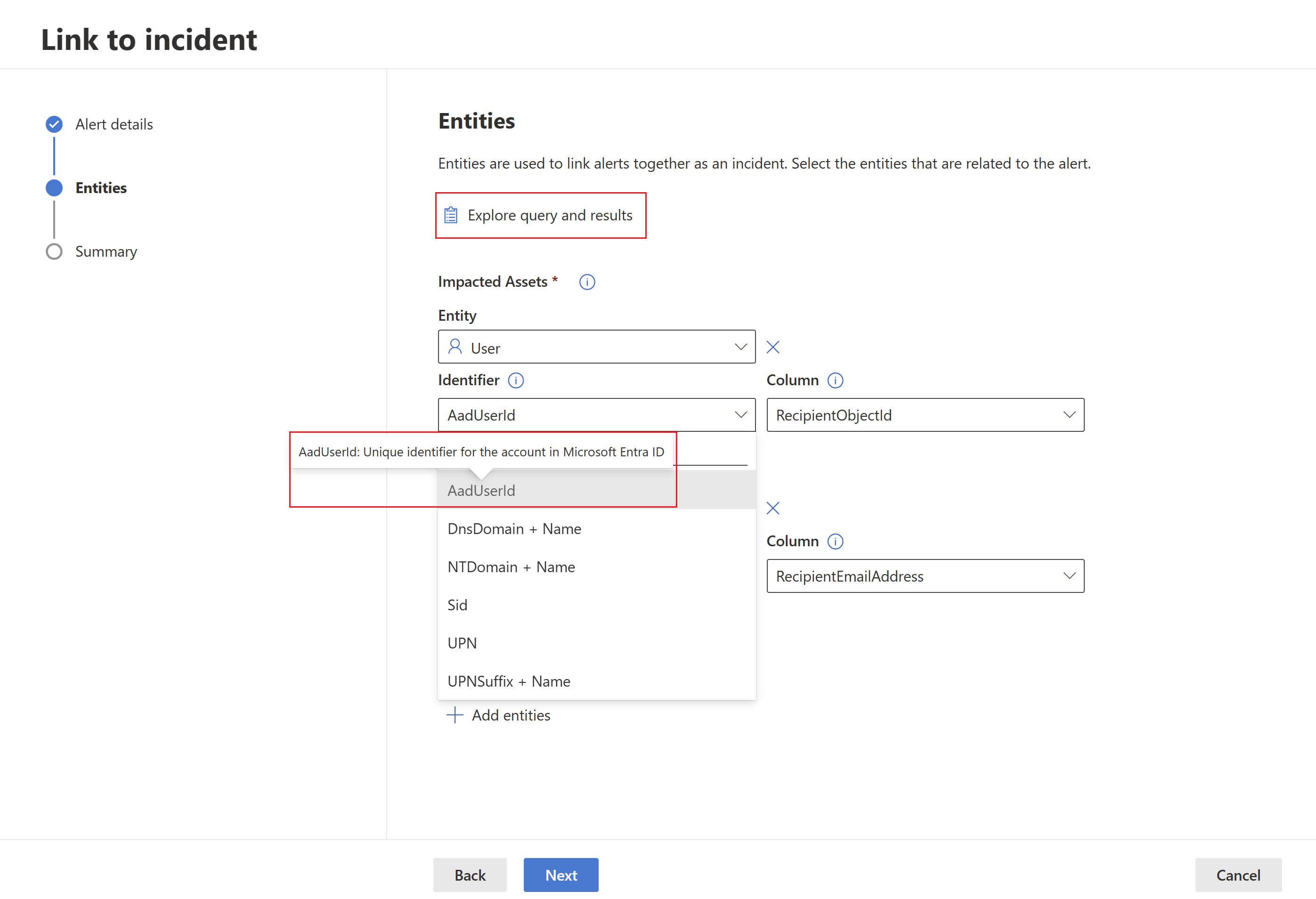

V části Entity vyberte entity, které jsou zapojeny do podezřelých událostí. Tyto entity se používají ke korelaci dalších výstrah s propojeným incidentem a jsou viditelné na stránce incidentu.

U Microsoft Defender XDR dat se entity vyberou automaticky. Pokud data pocházejí z Microsoft Sentinel, musíte entity vybrat ručně.

Existují dvě části, pro které můžete vybrat entity:

a. Ovlivněné prostředky – Ovlivněné prostředky, které se zobrazí ve vybraných událostech, by se sem měly přidat. Je možné přidat následující typy prostředků:

- Účet

- Device

- Poštovní schránka

- Cloudová aplikace

- Prostředek Azure

- Prostředek Amazon Web Services

- Prostředek Google Cloud Platform

b. Související důkazy – Jiné prostředky, které se zobrazují ve vybraných událostech, lze přidat v této části. Podporované typy entit jsou:

- Proces

- Soubor

- Hodnota registru

- IP adresa

- Aplikace OAuth

- DNS

- Skupina zabezpečení

- URL

- Poštovní cluster

- Poštovní zpráva

Poznámka

U dotazů obsahujících pouze data XDR se zobrazují pouze typy entit, které jsou k dispozici v tabulkách XDR.

Po výběru typu entity vyberte typ identifikátoru, který existuje ve vybraných záznamech, aby ho bylo možné použít k identifikaci této entity. Každý typ entity má seznam podporovaných identifikátorů, jak je vidět v příslušném rozevíracím seznamu. Přečtěte si popis zobrazený při najetí myší na jednotlivé identifikátory, abyste ho lépe porozuměli.

Po výběru identifikátoru vyberte sloupec z výsledků dotazu, který obsahuje vybraný identifikátor. Výběrem možnosti Prozkoumat dotaz a výsledky můžete otevřít panel kontextu rozšířeného proaktivního vyhledávání. To vám umožní prozkoumat dotaz a výsledky a ujistit se, že jste pro vybraný identifikátor vybrali správný sloupec.

V našem příkladu jsme použili dotaz k vyhledání událostí souvisejících s možným incidentem exfiltrace e-mailu, takže poštovní schránka příjemce a účet příjemce jsou ovlivněné entity a IP adresa odesílatele a e-mailová zpráva jsou související důkazy.Pro každý záznam se vytvoří jiná výstraha s jedinečnou kombinací ovlivněných entit. Pokud v našem příkladu existují například tři různé kombinace poštovních schránek příjemců a ID objektu příjemce, vytvoří se tři výstrahy, které se propojí s vybraným incidentem.

Vyberte Další.

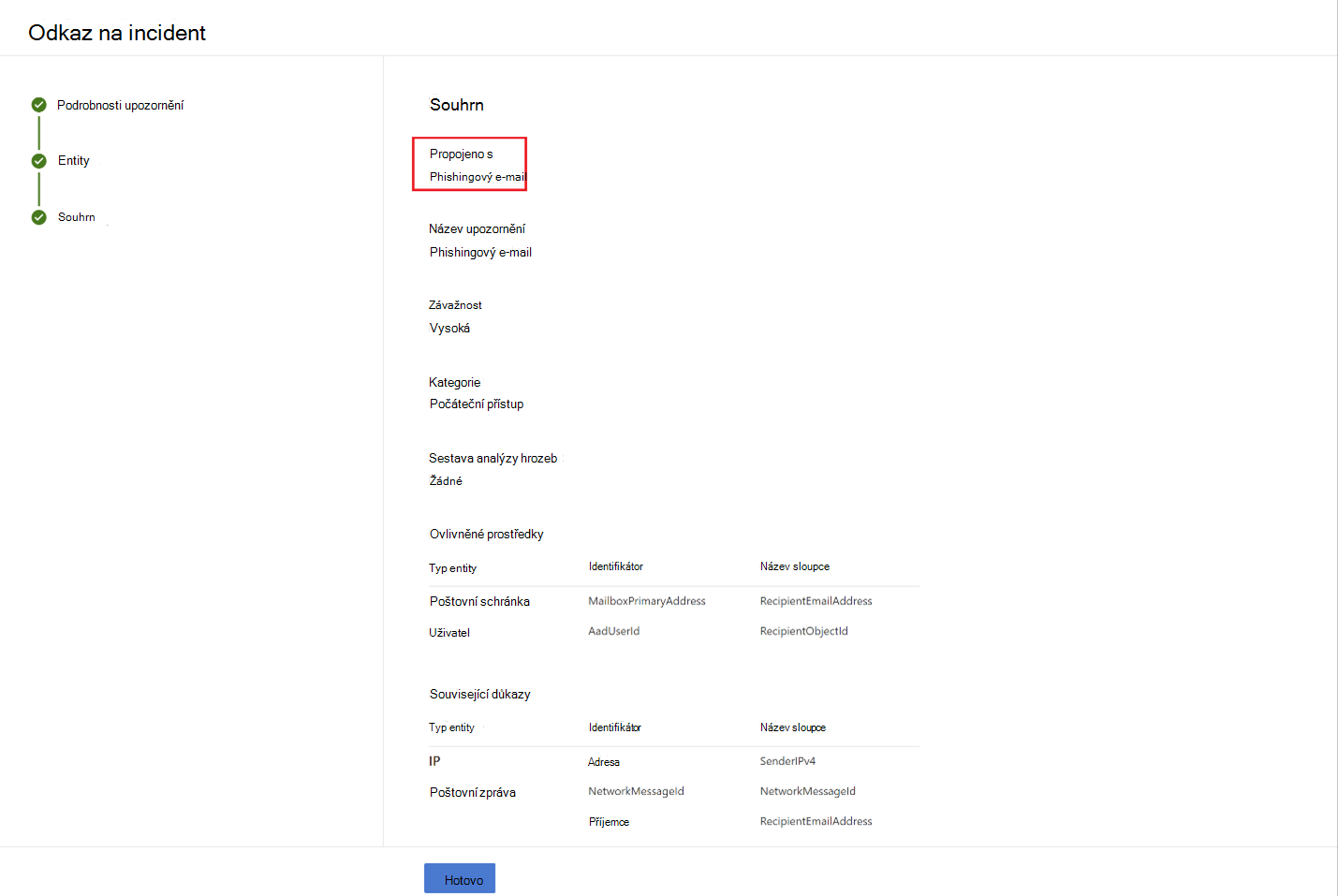

Zkontrolujte podrobnosti, které jste zadali v části Souhrn.

Vyberte Hotovo.

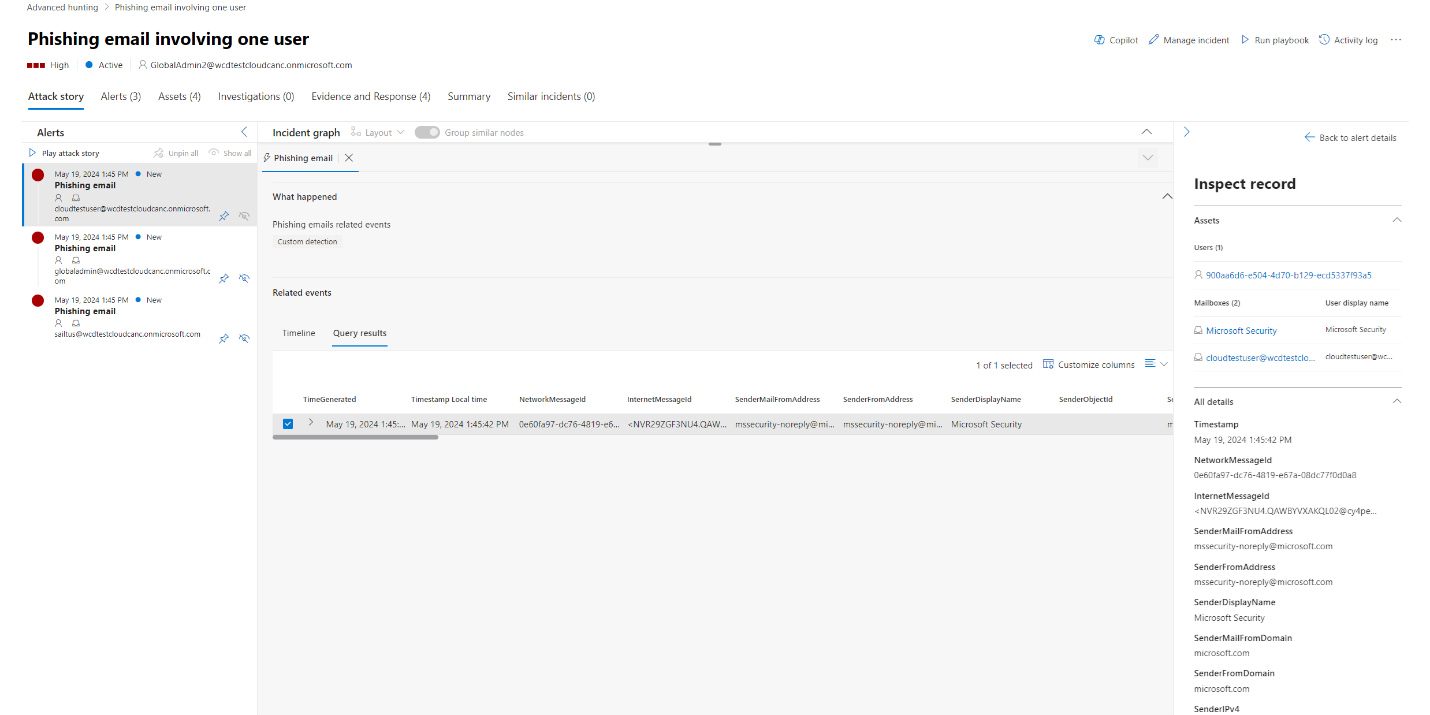

Zobrazení propojených záznamů v incidentu

Můžete vybrat vygenerovaný odkaz ze souhrnného kroku průvodce nebo vybrat název incidentu z fronty incidentů a zobrazit incident, se kterým jsou události propojené.

V našem příkladu byly tři výstrahy představující tři vybrané události úspěšně propojeny s novým incidentem. Na každé stránce upozornění najdete úplné informace o události nebo událostech v zobrazení časové osy (pokud jsou k dispozici) a v zobrazení výsledků dotazu.

Událost můžete také vybrat ze zobrazení časové osy nebo ze zobrazení výsledků dotazu a otevřít podokno Zkontrolovat záznam .

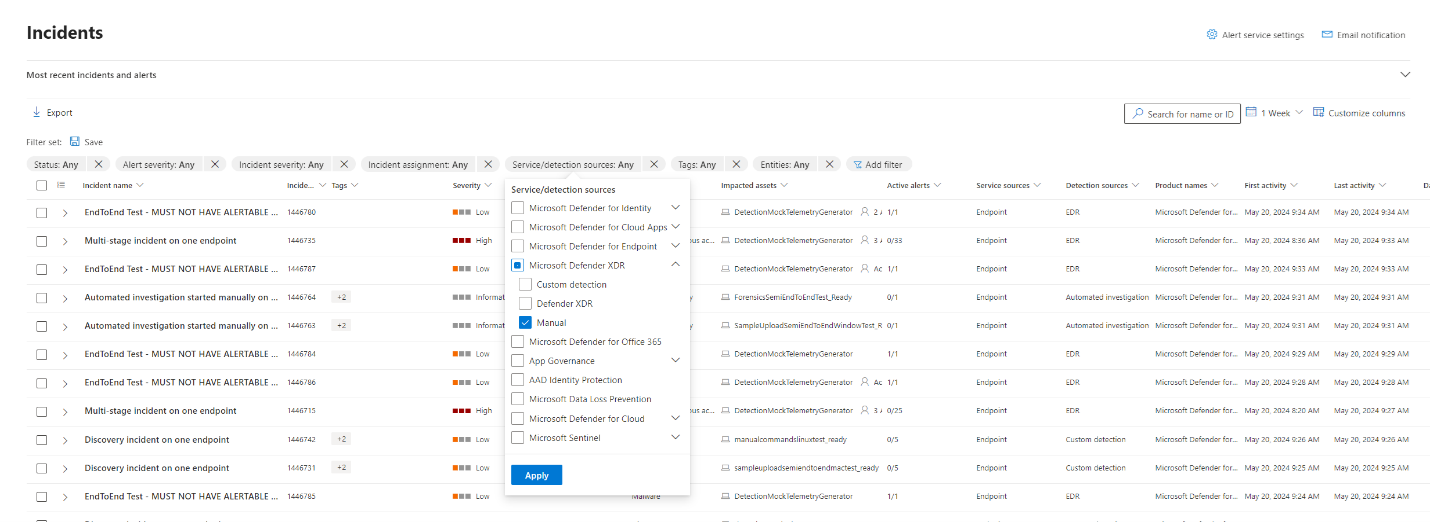

Filtrování událostí přidaných pomocí rozšířeného proaktivního vyhledávání

Které výstrahy se vygenerovaly z rozšířeného proaktivního vyhledávání, můžete zobrazit filtrováním incidentů a výstrah podle zdroje ručního zjišťování.