Konfigurace účtu adresářové služby pro Defender for Identity pomocí gMSA

Tento článek popisuje, jak vytvořit skupinový účet spravované služby (gMSA) pro použití jako položku DSA defenderu for Identity.

Další informace najdete v tématu Účty adresářových služeb pro Microsoft Defender for Identity.

Poznámka

V prostředích s více doménovými strukturami a více doménami musí senzory, které potřebují používat gMSA, mít účty počítačů, kterým doména, ve které byl objekt gMSA vytvořen, důvěryhodné. Doporučujeme vytvořit v každé doméně univerzální skupinu, která bude obsahovat účty počítačů všech senzorů, aby všechny senzory mohly načíst hesla gMSA a provádět ověřování mezi doménami. Doporučujeme také vytvořit objekty gMSA s jedinečným názvem pro každou doménovou strukturu nebo doménu.

Požadavky: Udělení oprávnění k načtení hesla účtu gMSA

Než vytvoříte účet gMSA, zvažte, jak přiřadit oprávnění k načtení hesla účtu.

Při použití položky gMSA musí senzor načíst heslo gMSA ze služby Active Directory. To lze provést buď přiřazením ke každému ze senzorů, nebo pomocí skupiny.

Pokud v nasazení s jednou doménovou strukturou s jednou doménou neplánujete instalovat senzor na žádné servery služby AD FS nebo AD CS, můžete použít integrovanou skupinu zabezpečení Řadiče domény.

V doménové struktuře s více doménami doporučujeme při použití jednoho účtu DSA vytvořit univerzální skupinu a přidat všechny řadiče domény a servery SLUŽBY AD FS/AD CS do univerzální skupiny.

Pokud do univerzální skupiny přidáte účet počítače poté, co počítač obdržel lístek protokolu Kerberos, nebude moct načíst heslo gMSA, dokud neobdrží nový lístek Kerberos. Lístek Kerberos obsahuje seznam skupin, do které je entita při vystavení lístku členem.

V takových scénářích udělejte jednu z těchto věcí:

Počkejte na vydání nového lístku protokolu Kerberos. Lístky protokolu Kerberos jsou obvykle platné 10 hodin.

Restartujte server. Po restartování serveru se vyžádá nový lístek protokolu Kerberos s novým členstvím ve skupině.

Vymažte stávající lístky Protokolu Kerberos. To vynutí, aby řadič domény požádal o nový lístek protokolu Kerberos.

Pokud chcete lístky vyprázdnit, spusťte na příkazovém řádku správce na řadiči domény následující příkaz:

klist purge -li 0x3e7

Vytvoření účtu gMSA

Tato část popisuje, jak vytvořit konkrétní skupinu, která může načíst heslo účtu, vytvořit účet gMSA a pak otestovat, že je účet připravený k použití.

Poznámka

Pokud jste ještě nikdy nepoužívali účty gMSA, možná budete muset vygenerovat nový kořenový klíč pro Služba distribuce klíčů skupinám Microsoft (KdsSvc) ve službě Active Directory. Tento krok se vyžaduje pouze jednou pro každou doménovou strukturu.

Pokud chcete vygenerovat nový kořenový klíč pro okamžité použití, spusťte následující příkaz:

Add-KdsRootKey -EffectiveImmediately

Aktualizujte následující kód hodnotami proměnných pro vaše prostředí. Potom spusťte příkazy PowerShellu jako správce:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Udělení požadovaných oprávnění DSA

DsA vyžaduje oprávnění jen pro čtení pro všechny objekty ve službě Active Directory, včetně kontejneru Odstraněné objekty.

Oprávnění jen pro čtení u kontejneru Odstraněné objekty umožňují službě Defender for Identity zjišťovat odstranění uživatelů ze služby Active Directory.

Následující ukázka kódu vám pomůže udělit požadovaná oprávnění ke čtení kontejneru Odstraněné objekty bez ohledu na to, jestli používáte účet gMSA nebo ne.

Tip

Pokud je dsa, kterému chcete udělit oprávnění, účet spravované služby skupiny (gMSA), musíte nejprve vytvořit skupinu zabezpečení, přidat gMSA jako člena a přidat oprávnění k této skupině. Další informace najdete v tématu Konfigurace účtu adresářové služby pro Defender for Identity pomocí gMSA.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Další informace najdete v tématu Změna oprávnění u odstraněného kontejneru objektů.

Ověřte, že účet gMSA má požadovaná práva.

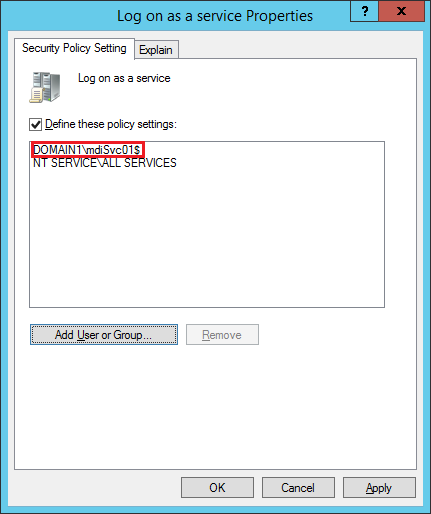

Služba senzoru Defender for Identity, Azure Advanced Threat Protection Sensor, se spouští jako místní služba a provádí zosobnění účtu DSA. Zosobnění selže, pokud jsou nakonfigurované zásady Přihlášení jako služby , ale k účtu gMSA nebylo uděleno oprávnění. V takových případech se zobrazí následující problém se stavem: Přihlašovací údaje uživatele adresářových služeb jsou nesprávné.

Pokud se zobrazí toto upozornění, doporučujeme zkontrolovat, jestli jsou nakonfigurované zásady přihlášení jako služby . Pokud potřebujete nakonfigurovat zásadu Přihlášení jako služby, udělejte to buď v nastavení Zásady skupiny, nebo v místních zásadách zabezpečení.

Pokud chcete zkontrolovat místní zásady, spusťte

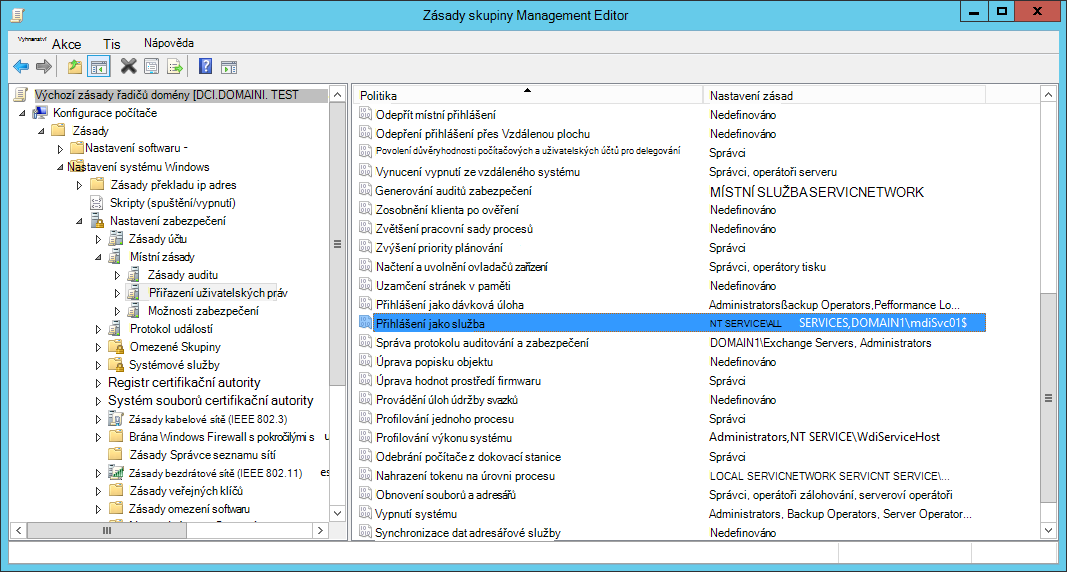

secpol.msca vyberte Místní zásady. V části Přiřazení uživatelských práv přejděte na nastavení zásad Přihlásit se jako služba . Příklady:

Pokud je zásada povolená, přidejte účet gMSA do seznamu účtů, které se můžou přihlásit jako služba.

Pokud chcete zkontrolovat, jestli je nastavení nakonfigurované v Zásady skupiny: Spusťte příkaz a zkontrolujte

rsop.msc, jestli je vybraná možnost Konfigurace počítače –> Nastavení systému Windows –> Nastavení zabezpečení –> Místní zásady –> Přiřazení uživatelských práv –> Přihlásit se jako zásady služby. Příklady:Pokud je nastavení nakonfigurované, přidejte účet gMSA do seznamu účtů, které se můžou přihlásit jako služba v Editor správy Zásady skupiny.

Poznámka

Pokud ke konfiguraci nastavení Přihlášení jako služba používáte Editor správy Zásady skupiny, nezapomeňte přidat účet NT Service\All Services a účet gMSA, který jste vytvořili.

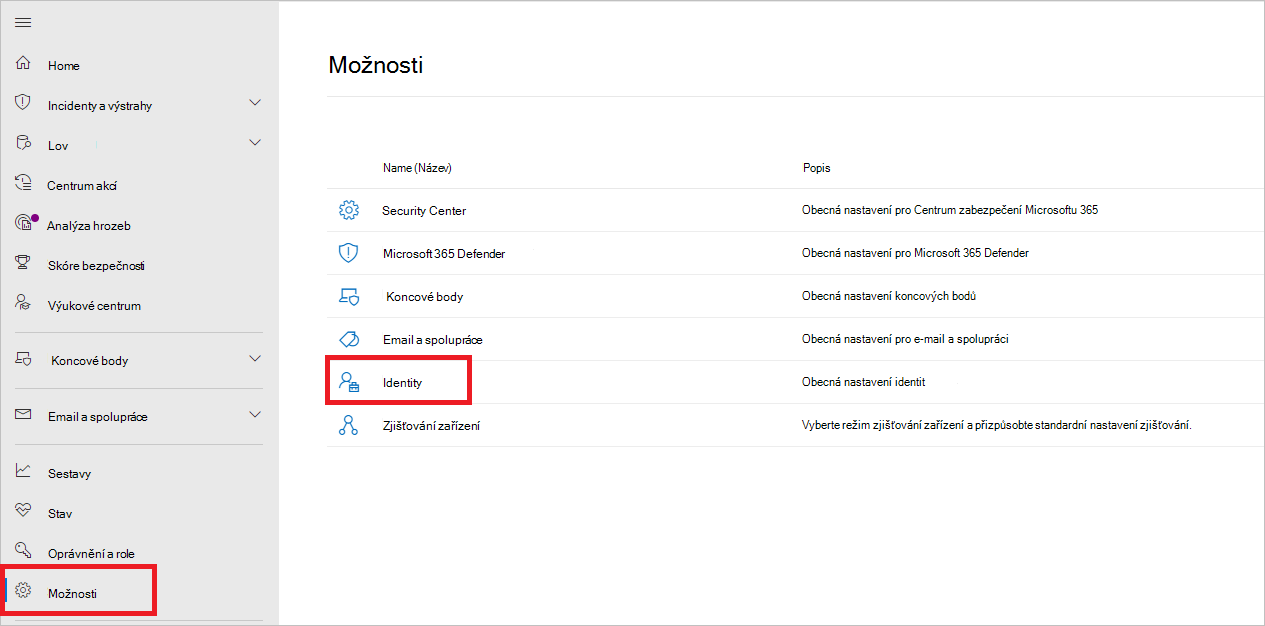

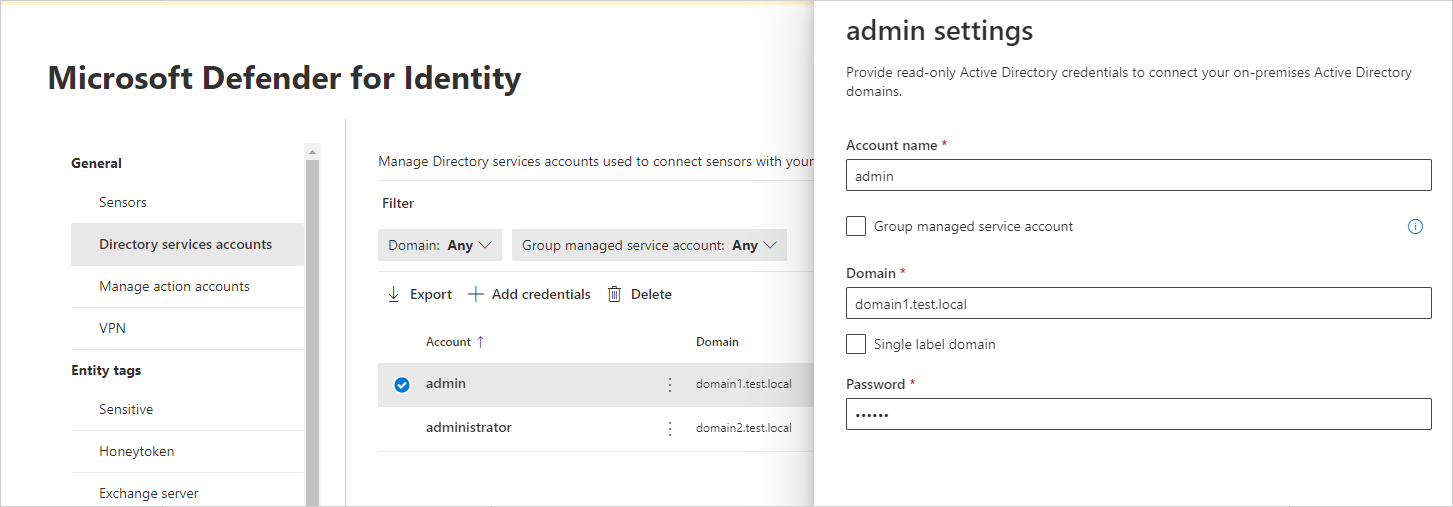

Konfigurace účtu adresářové služby v Microsoft Defender XDR

Pokud chcete připojit senzory k doménám služby Active Directory, budete muset nakonfigurovat účty adresářové služby v Microsoft Defender XDR.

V Microsoft Defender XDR přejděte na Nastavení > Identity. Příklady:

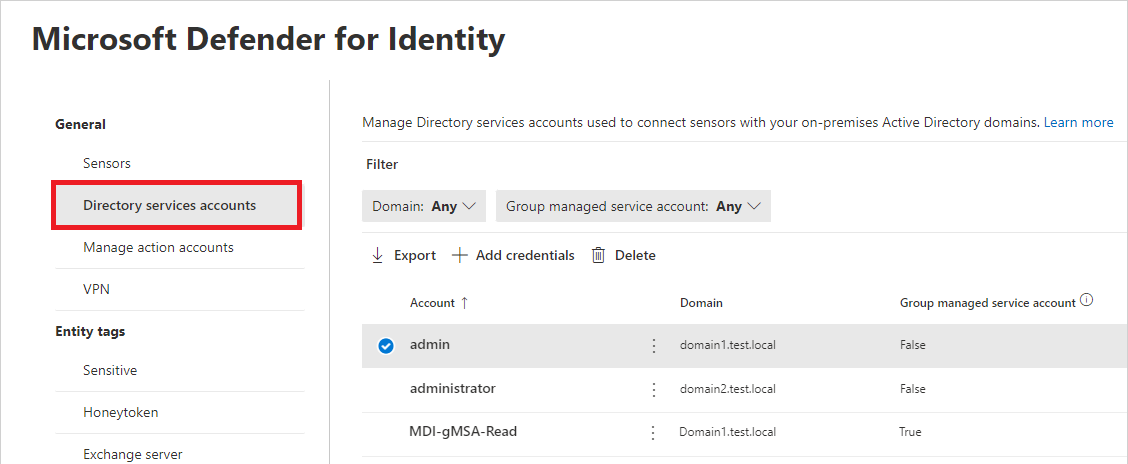

Vyberte Účty adresářové služby. Uvidíte, ke kterým doménám jsou přidružené účty. Příklady:

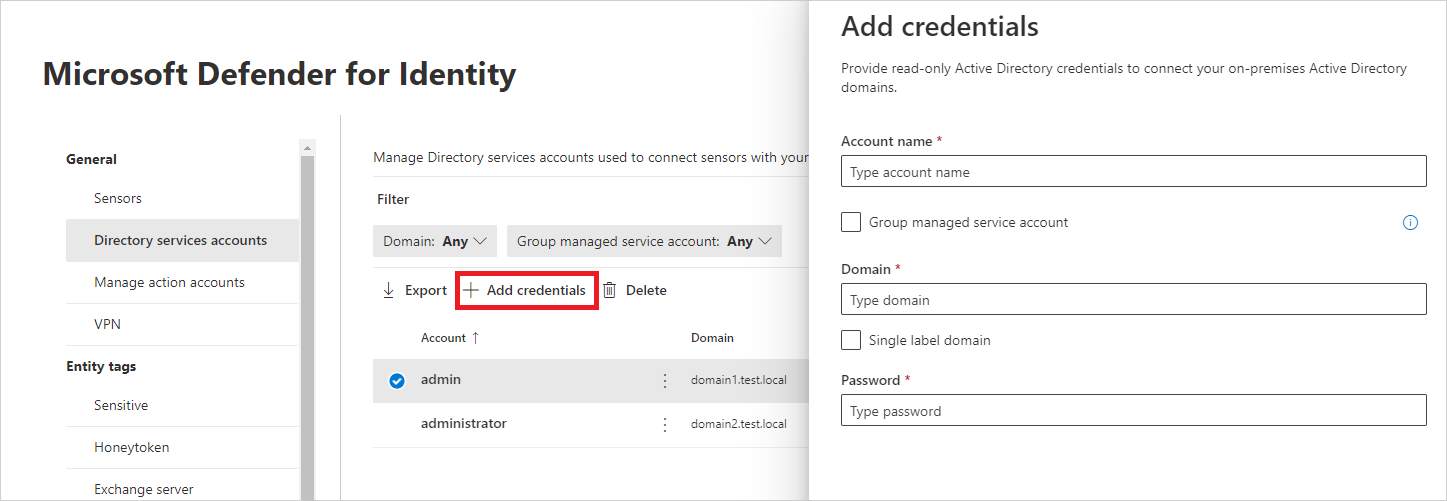

Pokud chcete přidat přihlašovací údaje účtu adresářové služby, vyberte Přidat přihlašovací údaje a zadejte název účtu, doménu a heslo účtu, který jste vytvořili dříve. Můžete také zvolit, jestli se jedná o účet spravované služby skupiny (gMSA) a jestli patří do domény s jedním popiskem. Příklady:

:----- Komentáře Název účtu (povinné) Zadejte uživatelské jméno AD jen pro čtení. Příklad: DefenderForIdentityUser.

– Musíte použít standardní účet uživatele ad nebo účtu gMSA.

- Nepoužívejte pro své uživatelské jméno formát hlavního názvu uživatele (UPN).

– Při použití gMSA by měl řetězec uživatele končit znaménkem$. Například:mdisvc$

POZNÁMKA: Doporučujeme vyhnout se používání účtů přiřazených konkrétním uživatelům.Heslo (povinné pro standardní uživatelské účty AD) Pouze pro uživatelské účty AD vygenerujte silné heslo pro uživatele jen pro čtení. Příklad: PePR!BZ&}Y54UpC3aB.Skupinový účet spravované služby (vyžaduje se pro účty gMSA) Pouze u účtů gMSA vyberte Účet spravované služby skupiny. Doména (povinné) Zadejte doménu pro uživatele jen pro čtení. Příklad: contoso.com.

Je důležité zadat úplný plně kvalifikovaný název domény domény, ve které se uživatel nachází. Pokud je například účet uživatele v doméně corp.contoso.com, musíte zadatcorp.contoso.comnotcontoso.com.

Další informace najdete v tématu Podpora Microsoftu pro domény s jedním popiskem.Vyberte Uložit.

(Volitelné) Pokud vyberete účet, otevře se podokno podrobností s nastavením pro tento účet. Příklady:

Poznámka

Stejným postupem můžete změnit heslo pro standardní uživatelské účty služby Active Directory. Pro účty gMSA není nastavené žádné heslo.

Řešení problémů

Další informace najdete v tématu Senzoru se nepodařilo načíst přihlašovací údaje gMSA.