Aktivace možností Microsoft Defender for Identity přímo na řadiči domény

Microsoft Defender for Endpoint zákazníci, kteří už nasadili řadiče domény do Defenderu for Endpoint, můžou aktivovat funkce Microsoft Defender for Identity přímo na řadiči domény místo použití Microsoft Defender for Identity klasický senzor.

Tento článek popisuje, jak aktivovat a otestovat funkce Microsoft Defender for Identity na řadiči domény.

Důležité

Nový senzor Defenderu for Identity (verze 3.x) se doporučuje zákazníkům, kteří chtějí nasadit základní ochranu identit do nových řadičů domény se systémem Windows Server 2019 nebo novějším. Pro všechny ostatní infrastruktury identit nebo pro zákazníky, kteří chtějí nasadit nejrobuspodnější ochranu identit, která je dnes od Microsoft Defender for Identity k dispozici, doporučujeme nasadit klasický senzor tady.

Požadavky

Před aktivací funkcí Defenderu for Identity na řadiči domény se ujistěte, že vaše prostředí splňuje požadavky v této části.

Konflikty senzorů služby Defender for Identity

Konfigurace popsaná v tomto článku nepodporuje souběžnou instalaci s existujícím senzorem Defenderu for Identity a nedoporučuje se jako náhrada klasického senzoru Defenderu for Identity.

Ujistěte se, že řadič domény, ve kterém plánujete aktivovat funkce Defenderu for Identity, nemá nasazený senzor Defenderu for Identity .

Požadavky na systém

Funkce Direct Defender for Identity se podporují jenom na řadičích domény pomocí jednoho z následujících operačních systémů:

- Windows Server 2019 nebo novější

- Kumulativní aktualizace z března 2024 nebo novější

Důležité

Po instalaci kumulativní aktualizace z března 2024 může služba LSASS zaznamenat nevracení paměti na řadičích domény při žádostech o ověření místních a cloudových řadičů Doména služby Active Directory služby Kerberos.

Tento problém řeší KB5037422 aktualizací mimo pásmo.

Onboarding Defenderu for Endpoint

Řadič domény musí být nasazený do Microsoft Defender for Endpoint.

Další informace najdete v tématu Onboarding serveru s Windows.

Požadavky na oprávnění

Pokud chcete získat přístup ke stránce aktivace Defenderu for Identity, musíte být správcem zabezpečení nebo mít následující sjednocená oprávnění RBAC:

Authorization and settings / System settings (Read and manage)Authorization and settings / Security setting (All permissions)

Další informace najdete tady:

- Jednotné řízení přístupu na základě role – řízení přístupu (RBAC)

- Vytvoření role pro přístup k rolím a oprávněním a jejich správě

Požadavky na připojení

Funkce Defenderu for Identity přímo na řadičích domény používají koncové body adresy URL Defenderu for Endpoint pro komunikaci, včetně zjednodušených adres URL.

Další informace najdete v tématu Konfigurace síťového prostředí pro zajištění připojení k Defenderu for Endpoint.

Konfigurace auditování Windows

Defender for Identity detections spoléhá na konkrétní položky protokolu událostí systému Windows k vylepšení detekce a poskytuje dodatečné informace o uživatelích provádějících konkrétní akce, jako jsou přihlášení ntlm a úpravy skupin zabezpečení.

Nakonfigurujte shromažďování událostí Windows na řadiči domény tak, aby podporovalo detekce defenderu pro identity. Další informace najdete v tématech Shromažďování událostí s Microsoft Defender for Identity a Konfigurace zásad auditu pro protokoly událostí Windows.

Ke konfiguraci požadovaných nastavení můžete použít modul PowerShellu defender for Identity. Další informace najdete tady:

Například následující příkaz definuje všechna nastavení pro doménu, vytvoří objekty zásad skupiny a prováže je.

Set-MDIConfiguration -Mode Domain -Configuration All

Aktivace funkcí Defenderu pro identitu

Jakmile zajistíte úplnou konfiguraci vašeho prostředí, aktivujte na řadiči domény funkce Microsoft Defender for Identity.

Aktivujte Defender for Identity z portálu Microsoft Defender.

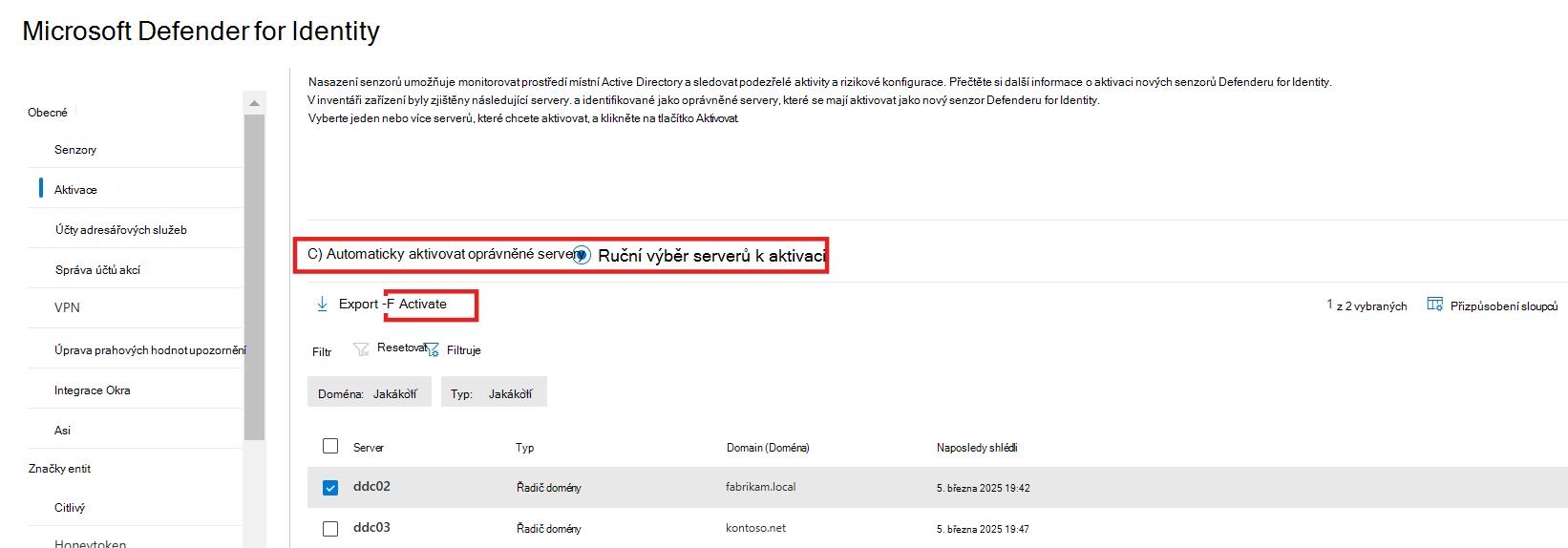

Přejděte do částiAktivaceidentit>nastavení>systému>.

Na stránce Aktivace se zobrazí seznam serverů zjištěných v inventáři zařízení a identifikovaných jako oprávněné řadiče domény.

Vyberte řadič domény, na kterém chcete aktivovat funkce Defenderu for Identity, a pak vyberte Aktivovat. Po zobrazení výzvy potvrďte výběr.

Poznámka

Oprávněné řadiče domény můžete aktivovat buď automaticky, když je Defender for Identity aktivuje hned po jejich zjištění, nebo ručně, kde vyberete konkrétní řadiče domény ze seznamu oprávněných serverů.

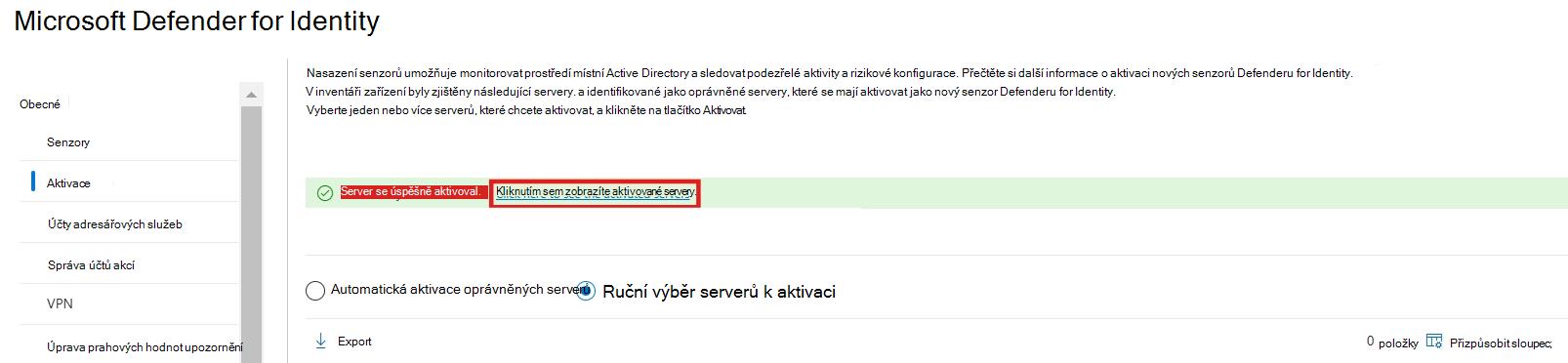

Po dokončení aktivace se zobrazí zelený banner o úspěchu. V banneru vyberte Kliknutím sem zobrazíte nasazené servery a přejděte na stránku Nastavení > Identities > Sensors , kde můžete zkontrolovat stav senzoru.

Potvrzení onboardingu

Ověření nasazení senzoru:

Přejděte naNastavení>systému>Identity>Senzory.

Zkontrolujte, že je uvedený nasazený řadič domény.

Poznámka

Aktivace nevyžaduje restartování ani restartování. Při první aktivaci funkcí Defenderu for Identity na řadiči domény může trvat až hodinu, než se první senzor na stránce Senzory zobrazí jako Spuštěný. Další aktivace se zobrazí během pěti minut.

Testování aktivovaných funkcí

Při první aktivaci funkcí Defenderu for Identity na řadiči domény může trvat až hodinu, než se první senzor na stránce Senzory zobrazí jako Spuštěný. Následné aktivace se zobrazí během pěti minut.

Funkce Defenderu for Identity na řadičích domény v současné době podporují následující funkce Defenderu for Identity:

- Funkce vyšetřování na řídicím panelu ITDR, inventáři identit a pokročilých datech proaktivního vyhledávání identit

- Doporučení k zadanému stavu zabezpečení

- Zadané detekce výstrah

- Nápravné akce

- Automatické přerušení útoku

Pomocí následujících postupů otestujte ve svém prostředí možnosti Defenderu for Identity na řadiči domény.

Kontrola řídicího panelu ITDR

Na portálu Defender vyberteŘídicí panelIdentit a> zkontrolujte zobrazené podrobnosti a zkontrolujte očekávané výsledky z vašeho prostředí.

Další informace najdete v tématu Práce s řídicím panelem ITDR služby Defender for Identity.

Potvrzení podrobností stránky entity

Ověřte, že entity, jako jsou řadiče domény, uživatelé a skupiny, jsou vyplněné podle očekávání.

Na portálu Defender zkontrolujte následující podrobnosti:

Entity zařízení: Vyberte Prostředky > Zařízení a vyberte počítač pro nový senzor. Události Defenderu for Identity se zobrazují na časové ose zařízení.

Entity uživatelů: Vyberte Prostředky > Uživatelé a zkontrolujte uživatele z nově připojené domény. Případně můžete použít možnost globální vyhledávání a vyhledat konkrétní uživatele. Stránky s podrobnostmi o uživateli by měly obsahovat data Přehled, Pozorování v organizaci a Časová osa .

Entity skupiny: Pomocí globální vyhledávání vyhledejte skupinu uživatelů nebo přejděte na stránku s podrobnostmi o uživateli nebo zařízení, kde se zobrazují podrobnosti o skupině. Zkontrolujte podrobnosti o členství ve skupině, zobrazte uživatele skupiny a data časové osy skupiny.

Pokud se na časové ose skupiny nenajdou žádná data událostí, možná budete muset některá vytvořit ručně. Můžete to například udělat tak, že přidáte a odeberete uživatele ze skupiny ve službě Active Directory.

Další informace najdete v tématu Zkoumání prostředků.

Testování pokročilých tabulek proaktivního vyhledávání

Na stránce rozšířeného proaktivního vyhledávání na portálu Defender pomocí následujících ukázkových dotazů zkontrolujte, jestli se data zobrazují v relevantních tabulkách podle očekávání pro vaše prostředí:

IdentityDirectoryEvents

| where TargetDeviceName contains "DC_FQDN" // insert domain controller FQDN

IdentityInfo

| where AccountDomain contains "domain" // insert domain

IdentityQueryEvents

| where DeviceName contains "DC_FQDN" // insert domain controller FQDN

Další informace najdete v tématu Rozšířené vyhledávání na portálu Microsoft Defender.

Doporučení ke správě stavu zabezpečení testovací identity (ISPM)

Doporučujeme v testovacím prostředí simulovat rizikové chování, aby se aktivovala podporovaná hodnocení a ověřila, že se zobrazují podle očekávání. Příklady:

Aktivujte nové doporučení k řešení nezabezpečených konfigurací domény tím, že nastavíte konfiguraci služby Active Directory do nekompatibilního stavu a pak ji vrátíte do vyhovujícího stavu. Spusťte například následující příkazy:

Nastavení nekompatibilního stavu

Set-ADObject -Identity ((Get-ADDomain).distinguishedname) -Replace @{"ms-DS-MachineAccountQuota"="10"}Vrácení do kompatibilního stavu:

Set-ADObject -Identity ((Get-ADDomain).distinguishedname) -Replace @{"ms-DS-MachineAccountQuota"="0"}Kontrola místní konfigurace:

Get-ADObject -Identity ((Get-ADDomain).distinguishedname) -Properties ms-DS-MachineAccountQuotaV části Microsoft Secure Score vyberte Doporučené akce a zkontrolujte nové doporučení k řešení nezabezpečených konfigurací domény . Možná budete chtít filtrovat doporučení podle produktu Defender for Identity .

Další informace najdete v tématu posouzení stavu zabezpečení Microsoft Defender for Identity.

Testování funkcí upozornění

Otestujte funkce upozornění simulací rizikové aktivity v testovacím prostředí. Příklady:

- Označte účet jako účet honeytoken a pak se zkuste přihlásit k účtu honeytokenu proti aktivovanému řadiči domény.

- Vytvořte na řadiči domény podezřelou službu.

- Spusťte vzdálený příkaz na řadiči domény jako správce přihlášený z pracovní stanice.

Další informace najdete v tématu Zkoumání výstrah zabezpečení služby Defender for Identity v Microsoft Defender XDR.

Testování nápravných akcí

Testování akcí nápravy u testovacího uživatele Příklady:

Na portálu Defender přejděte na stránku s podrobnostmi o uživateli testovacího uživatele.

V nabídce Možnosti vyberte některou z dostupných akcí nápravy.

Zkontrolujte očekávanou aktivitu služby Active Directory.

Další informace najdete v tématu Nápravné akce v Microsoft Defender for Identity.

Deaktivace funkcí Defenderu for Identity na řadiči domény

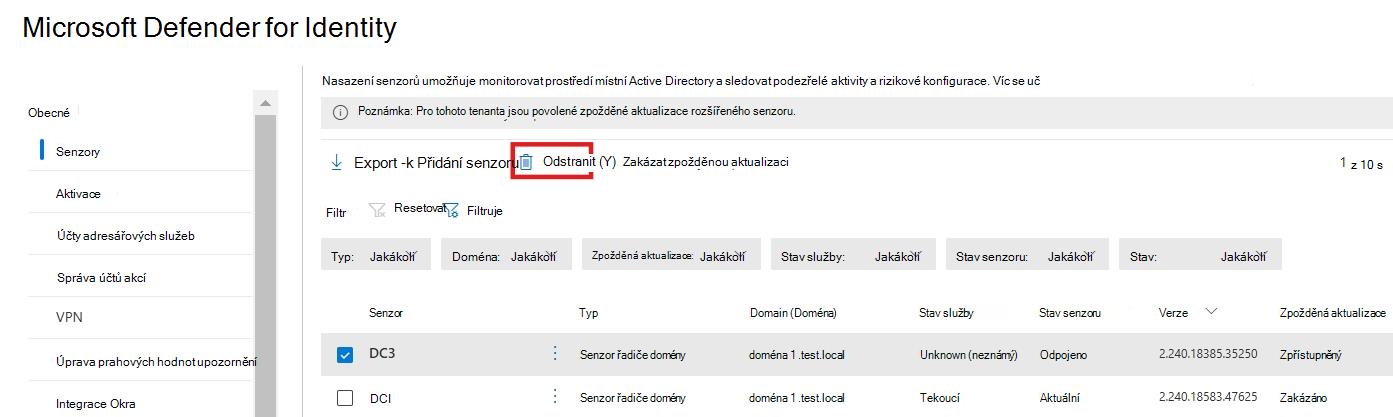

Pokud chcete deaktivovat funkce Defenderu for Identity na řadiči domény, odstraňte ho ze stránky Senzory :

Na portálu Defender vyberte Nastavení>Identity>Senzory.

Vyberte řadič domény, na kterém chcete deaktivovat funkce Defenderu for Identity, vyberte Odstranit a potvrďte výběr.

Deaktivace funkcí Defenderu for Identity z řadiče domény neodebere řadič domény z Defenderu for Endpoint. Další informace najdete v dokumentaci k Defenderu for Endpoint.

Další kroky

Další informace najdete v tématu Správa a aktualizace senzorů Microsoft Defender for Identity.