Konfigurace zásad auditu pro protokoly událostí Windows

Pokud chcete zlepšit zjišťování a shromáždit další informace o akcích uživatelů, jako jsou přihlášení pomocí protokolu NTLM a změny skupin zabezpečení, Microsoft Defender for Identity spoléhá na konkrétní položky v protokolech událostí systému Windows. Správná konfigurace nastavení rozšířených zásad auditu na řadičích domény je zásadní, abyste se vyhnuli mezerám v protokolech událostí a neúplnému pokrytí defenderu for Identity.

Tento článek popisuje, jak nakonfigurovat nastavení rozšířených zásad auditu podle potřeby pro senzor Defenderu for Identity. Popisuje také další konfigurace pro konkrétní typy událostí.

Defender for Identity generuje problémy se stavem pro každý z těchto scénářů, pokud jsou zjištěny. Další informace najdete v tématu Microsoft Defender for Identity problémy se stavem.

Požadavky

- Před spuštěním příkazů PowerShellu pro Defender for Identity se ujistěte, že jste si stáhli modul PowerShellu pro Defender for Identity.

Generování sestavy aktuálních konfigurací pomocí PowerShellu

Než začnete vytvářet nové zásady událostí a auditu, doporučujeme spuštěním následujícího příkazu PowerShellu vygenerovat sestavu aktuálních konfigurací domény:

New-MDIConfigurationReport [-Path] <String> [-Mode] <String> [-OpenHtmlReport]

V předchozím příkazu:

-

Pathurčuje cestu, do které chcete sestavy uložit. -

Modeurčuje, zda chcete použítDomainneboLocalMachinerežim. VDomainrežimu se nastavení shromažďují z objektů Zásady skupiny (GPO). VLocalMachinerežimu se nastavení shromažďují z místního počítače. -

OpenHtmlReportpo vygenerování sestavy otevře sestavu HTML.

Pokud například chcete vygenerovat sestavu a otevřít ji ve výchozím prohlížeči, spusťte následující příkaz:

New-MDIConfigurationReport -Path "C:\Reports" -Mode Domain -OpenHtmlReport

Další informace najdete v referenčních informacích k PowerShellu DefenderforIdentity.

Tip

Sestava Domain režimu obsahuje pouze konfigurace nastavené jako zásady skupiny v doméně. Pokud máte nastavení definovaná místně na řadičích domény, doporučujeme spustit také skriptTest-MdiReadiness.ps1 .

Konfigurace auditování pro řadiče domény

Aktualizujte nastavení rozšířených zásad auditu a další konfigurace pro konkrétní události a typy událostí, jako jsou uživatelé, skupiny, počítače a další. Konfigurace auditu pro řadiče domény zahrnují:

- Upřesňující nastavení zásad auditu

- Auditování PROTOKOLU NTLM

- Auditování objektů domény

Další informace najdete v nejčastějších dotazech k rozšířenému auditování zabezpečení.

Pomocí následujících postupů nakonfigurujte auditování řadičů domény, které používáte s Defenderem for Identity.

Konfigurace nastavení rozšířených zásad auditu z uživatelského rozhraní

Tento postup popisuje, jak upravit nastavení rozšířených zásad auditu řadiče domény podle potřeby pro Defender for Identity prostřednictvím uživatelského rozhraní.

Související problém se stavem:Rozšířené auditování adresářových služeb není povolené podle potřeby

Konfigurace nastavení rozšířených zásad auditu:

Přihlaste se k serveru jako správce domény.

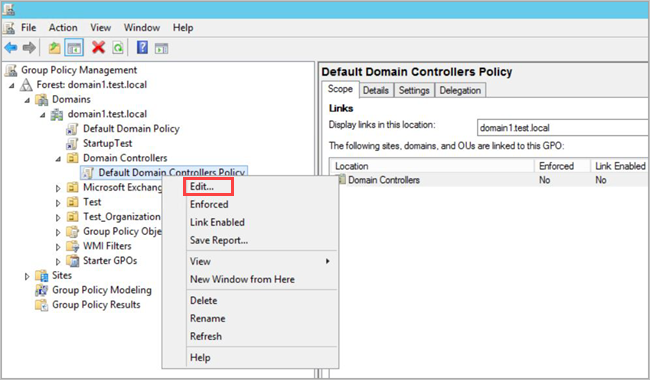

Otevřete Editor Zásady skupiny Management z Správce serveru>Tools>Zásady skupiny Management.

Rozbalte položku Řadiče domény Organizační jednotky, klikněte pravým tlačítkem na Výchozí zásady řadičů domény a pak vyberte Upravit.

Poznámka

K nastavení těchto zásad použijte zásadu Výchozí řadiče domény nebo vyhrazený objekt zásad skupiny.

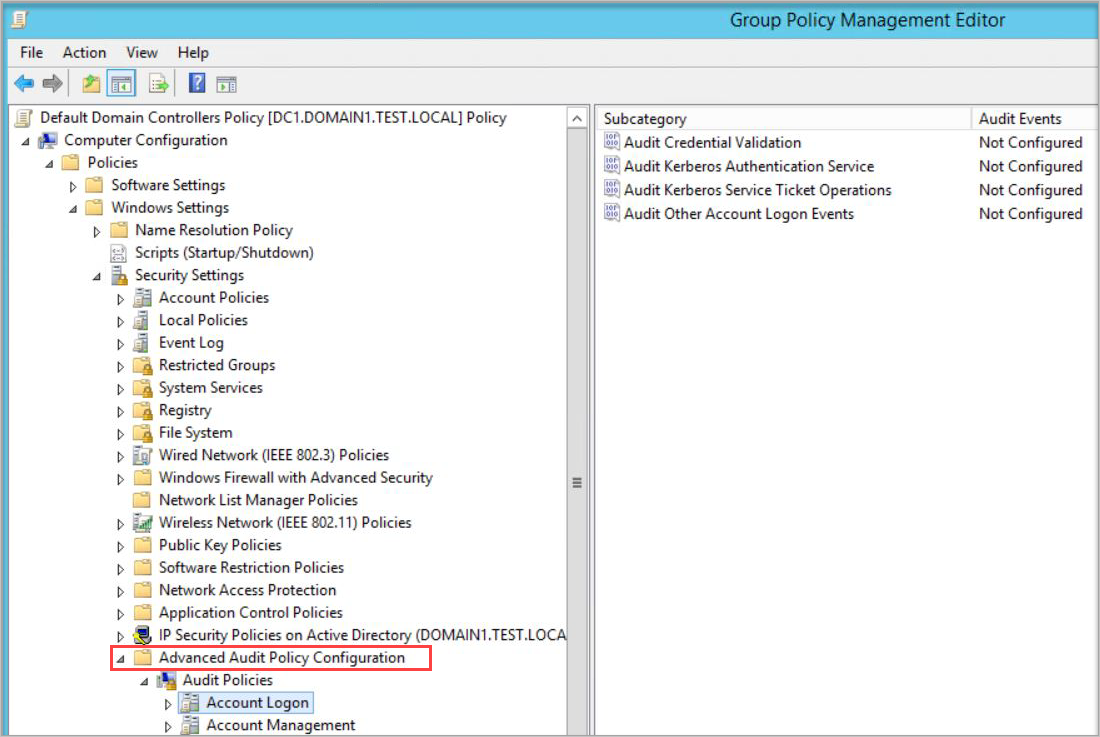

V okně, které se otevře, přejděte naZásady>konfigurace> počítačeNastavení>systému Windows Nastavení zabezpečení. V závislosti na zásadách, které chcete povolit, postupujte takto:

Přejděte do části Zásady rozšířeného auditu Konfigurace>Zásad auditu.

V části Zásady auditu upravte každou z následujících zásad a vyberte Konfigurovat následující události auditu pro události úspěch i selhání .

Zásady auditu Podkategorie ID událostí triggerů Přihlášení k účtu Auditovat ověřování přihlašovacích údajů 4776 Správa účtů Auditovat správu účtů počítače* 4741, 4743 Správa účtů Auditovat správu distribuční skupiny* 4753, 4763 Správa účtů Auditovat správu skupin zabezpečení* 4728, 4729, 4730, 4732, 4733, 4756, 4757, 4758 Správa účtů Auditovat správu uživatelských účtů 4726 DS Access Auditovat změny adresářové služby* 5136 Systém Rozšíření auditování systému zabezpečení* 7045 DS Access Auditovat přístup k adresářové službě 4662 – Pro tuto událost musíte také nakonfigurovat auditování objektů domény. Poznámka

* Uvedené podkategorie nepodporují události selhání. Doporučujeme je ale přidat pro účely auditování, pokud budou v budoucnu implementované. Další informace najdete v tématech Audit správy účtů počítače, Auditovat správu skupin zabezpečení a Auditovat rozšíření systému zabezpečení.

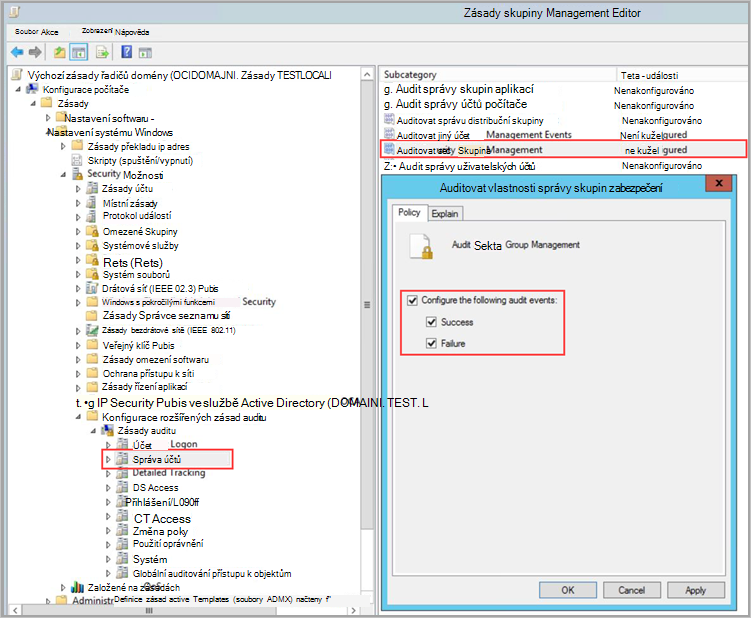

Pokud například chcete nakonfigurovat auditování správy skupin zabezpečení, v části Správa účtů poklikejte na Auditovat správu skupin zabezpečení a pak vyberte Konfigurovat následující události auditu pro události úspěch i selhání .

Na příkazovém řádku se zvýšenými oprávněními zadejte

gpupdate.Jakmile použijete zásadu prostřednictvím objektu zásad skupiny, zkontrolujte, že se nové události zobrazí v Prohlížeč událostí v částiZabezpečeníprotokolů> systému Windows.

Pokud chcete otestovat zásady auditu z příkazového řádku, spusťte následující příkaz:

auditpol.exe /get /category:*

Další informace najdete v referenční dokumentaci k auditpolu.

Konfigurace rozšířených nastavení zásad auditu pomocí PowerShellu

Následující akce popisují, jak upravit nastavení rozšířených zásad auditu řadiče domény podle potřeby pro Defender for Identity pomocí PowerShellu.

Související problém se stavem:Rozšířené auditování adresářových služeb není povolené podle potřeby

Pokud chcete nakonfigurovat nastavení, spusťte následující příkaz:

Set-MDIConfiguration [-Mode] <String> [-Configuration] <String[]> [-CreateGpoDisabled] [-SkipGpoLink] [-Force]

V předchozím příkazu:

-

Modeurčuje, zda chcete použítDomainneboLocalMachinerežim. VDomainrežimu se nastavení shromažďují z objektů Zásady skupiny. VLocalMachinerežimu se nastavení shromažďují z místního počítače. -

Configurationurčuje, kterou konfiguraci se má nastavit. SloužíAllk nastavení všech konfigurací. -

CreateGpoDisabledurčuje, jestli se objekty zásad skupiny vytvoří a uchovávají jako zakázané. -

SkipGpoLinkurčuje, že se nevytvořila propojení objektů zásad zásad sítě. -

ForceUrčuje, že konfigurace je nastavena nebo že se objekty zásad skupiny vytvoří bez ověření aktuálního stavu.

Pokud chcete zobrazit zásady auditu, použijte Get-MDIConfiguration příkaz k zobrazení aktuálních hodnot:

Get-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

V předchozím příkazu:

-

Modeurčuje, zda chcete použítDomainneboLocalMachinerežim. VDomainrežimu se nastavení shromažďují z objektů Zásady skupiny. VLocalMachinerežimu se nastavení shromažďují z místního počítače. -

Configurationurčuje, kterou konfiguraci chcete získat. PoužijteAllk získání všech konfigurací.

Pokud chcete otestovat zásady auditu, pomocí Test-MDIConfiguration příkazu získejte true odpověď nebo false na to, jestli jsou hodnoty správně nakonfigurované:

Test-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

V předchozím příkazu:

-

Modeurčuje, zda chcete použítDomainneboLocalMachinerežim. VDomainrežimu se nastavení shromažďují z objektů Zásady skupiny. VLocalMachinerežimu se nastavení shromažďují z místního počítače. -

Configurationurčuje, kterou konfiguraci chcete otestovat. SloužíAllk testování všech konfigurací.

Další informace najdete v následujících odkazech k Prostředí PowerShell DefenderForIdentity:

Konfigurace auditování NTLM

Tato část popisuje další kroky konfigurace, které potřebujete pro auditování události Windows 8004.

Poznámka

- Zásady skupiny domény pro shromažďování události 8004 systému Windows by se měly použít jenom na řadiče domény.

- Když senzor Defenderu for Identity analyzuje událost 8004 systému Windows, aktivity ověřování protokolu NTLM služby Defender for Identity jsou obohaceny o data přístupná serverem.

Související problém se stavem:Auditování NTLM není povolené

Konfigurace auditování NTLM:

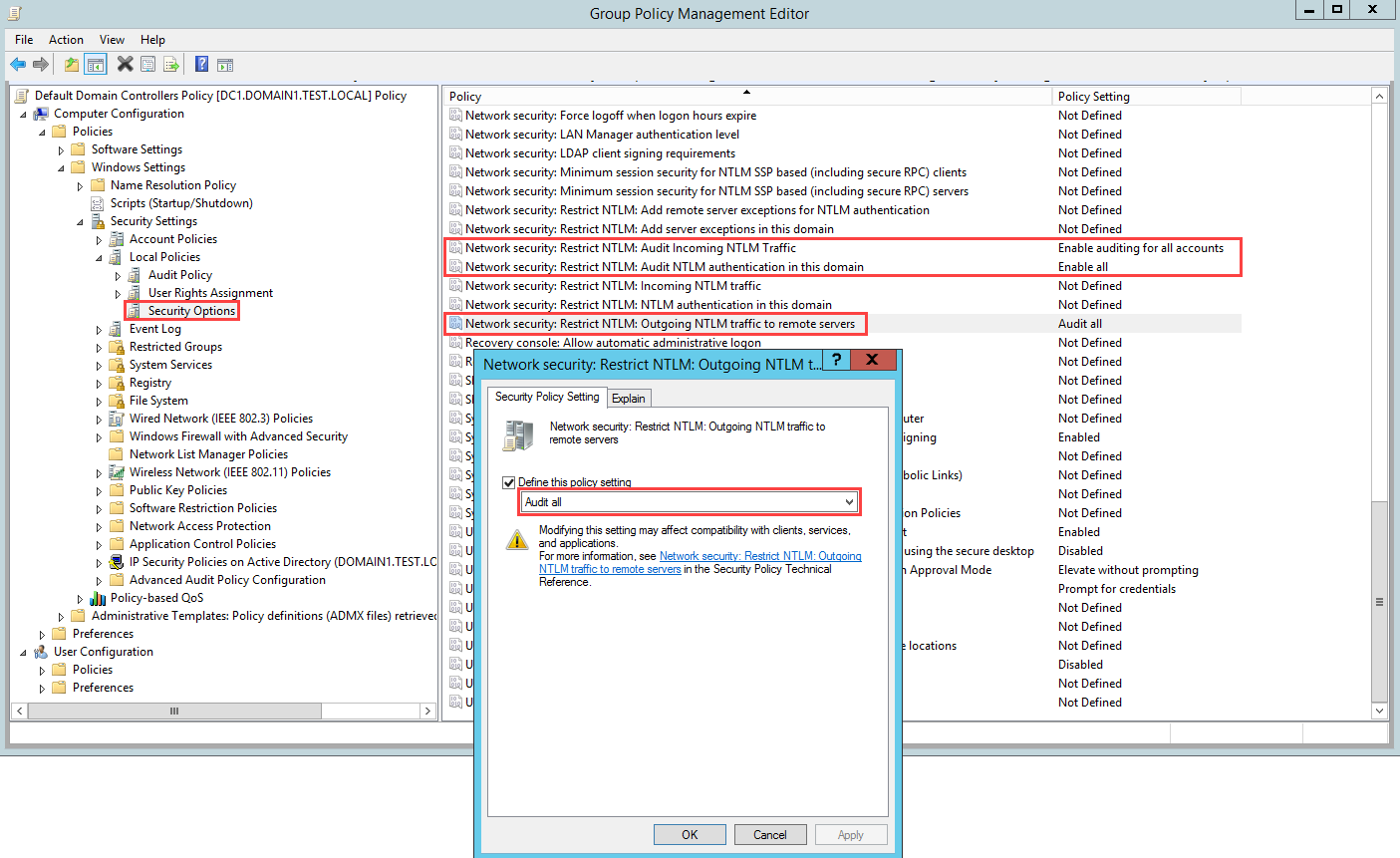

Po konfiguraci počátečního nastavení rozšířených zásad auditu (prostřednictvím uživatelského rozhraní nebo PowerShellu) otevřete Zásady skupiny Management. Pak přejděte na Výchozí řadiče domény Zásady>Místní zásady>Možnosti zabezpečení.

Nakonfigurujte zadané zásady zabezpečení následujícím způsobem:

Nastavení zásad zabezpečení Hodnota Zabezpečení sítě: Omezení protokolu NTLM: Odchozí přenosy PROTOKOLU NTLM na vzdálené servery Auditovat vše Zabezpečení sítě: Omezit protokol NTLM: Auditovat ověřování NTLM v této doméně Povolit vše Zabezpečení sítě: Omezení protokolu NTLM: Audit příchozího provozu PROTOKOLU NTLM Povolení auditování pro všechny účty

Chcete-li například nakonfigurovat odchozí provoz NTLM na vzdálené servery, v části Možnosti zabezpečení poklikejte na položku Zabezpečení sítě: Omezit protokol NTLM: Odchozí přenosy PROTOKOLU NTLM na vzdálené servery a pak vyberte Auditovat vše.

Konfigurace auditování objektů domény

Pokud chcete shromažďovat události pro změny objektů, například pro událost 4662, musíte také nakonfigurovat auditování objektů pro uživatele, skupinu, počítač a další objekty. Následující postup popisuje, jak povolit auditování v doméně služby Active Directory.

Důležité

Před povolením shromažďování událostí zkontrolujte a auditujte zásady (prostřednictvím uživatelského rozhraní nebo PowerShellu) a ujistěte se, že řadiče domény jsou správně nakonfigurované tak, aby zaznamenávaly potřebné události. Pokud je toto auditování správně nakonfigurované, mělo by mít minimální vliv na výkon serveru.

Související problém se stavem:Auditování objektů adresářových služeb není povolené podle potřeby

Konfigurace auditování objektů domény:

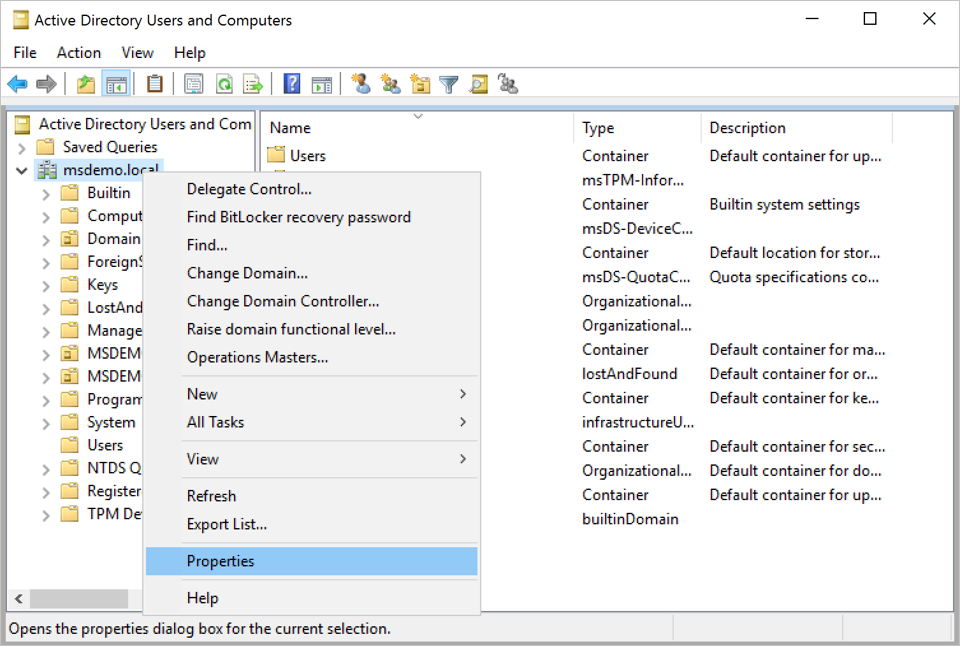

Přejděte do konzoly Uživatelé a počítače služby Active Directory.

Vyberte doménu, kterou chcete auditovat.

Vyberte nabídku Zobrazení a pak vyberte Rozšířené funkce.

Klikněte pravým tlačítkem na doménu a vyberte Vlastnosti.

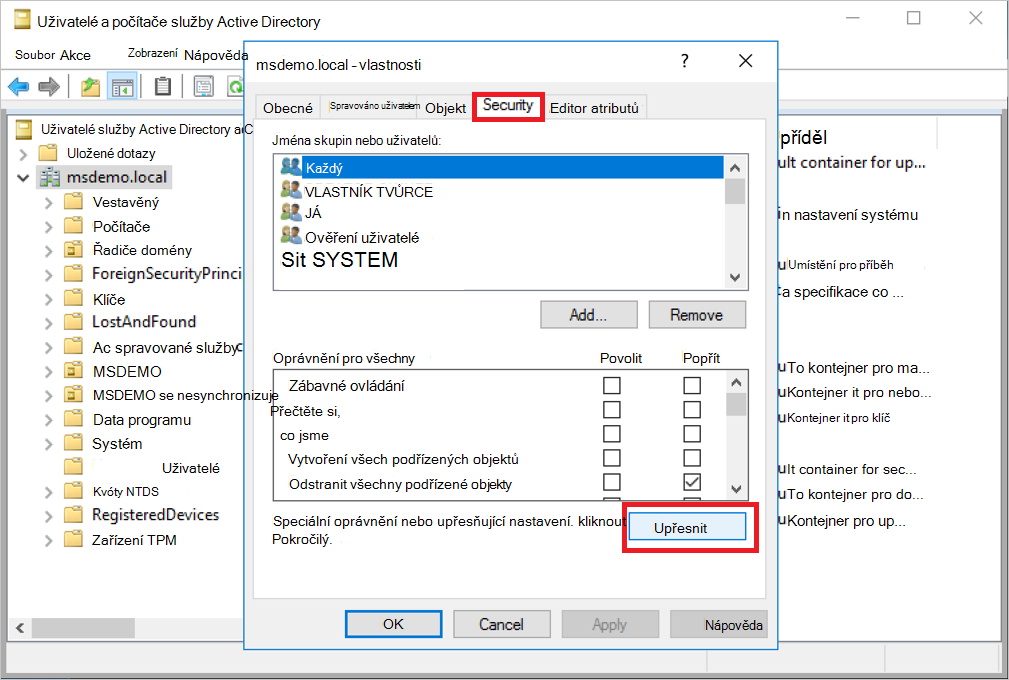

Přejděte na kartu Zabezpečení a pak vyberte Upřesnit.

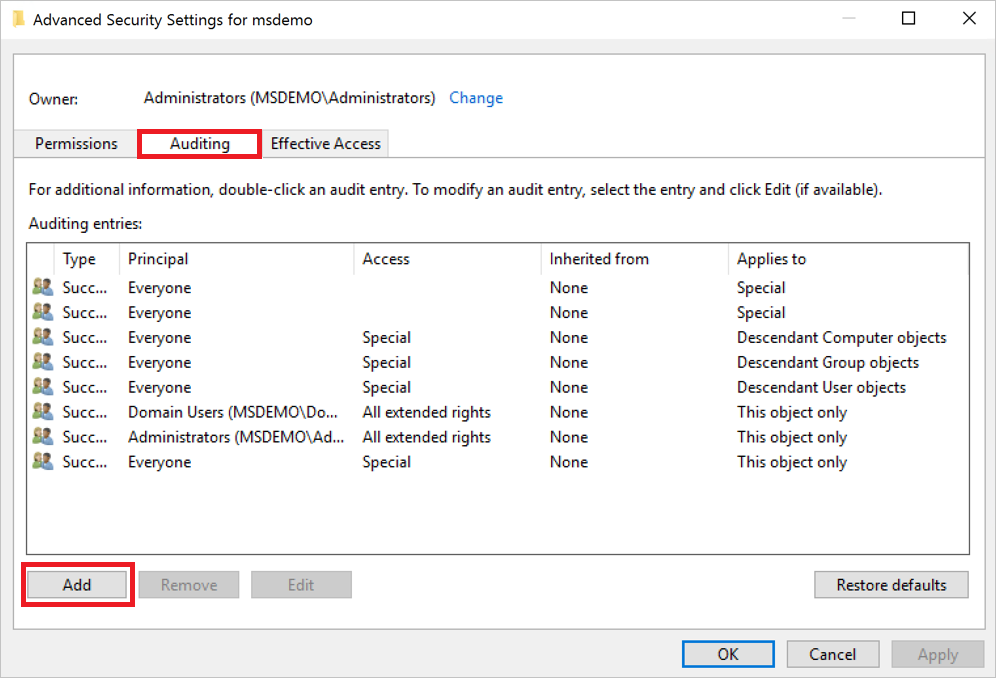

V části Upřesnit nastavení zabezpečení vyberte kartu Auditování a pak vyberte Přidat.

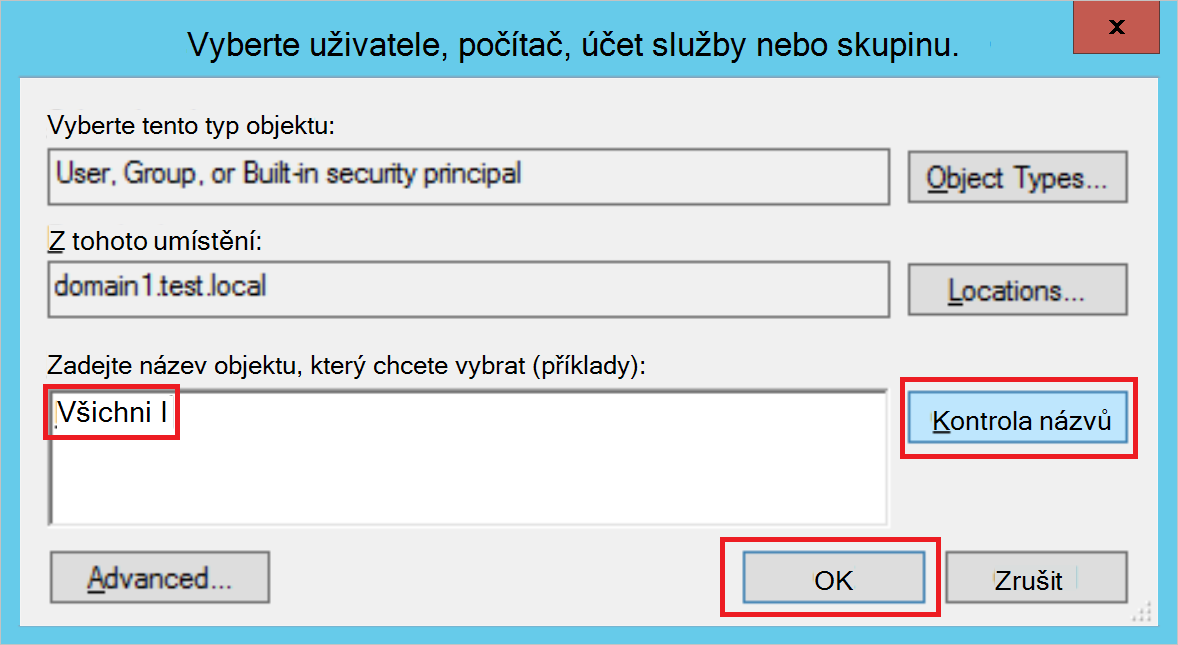

Zvolte Vybrat objekt zabezpečení.

V části Zadejte název objektu, který chcete vybrat zadejte Všichni. Pak vyberte Zkontrolovat jména>OK.

Pak se vrátíte k položce auditování. Proveďte následující výběry:

Jako Typ vyberte Úspěch.

V části Platí pro vyberte Objekty potomků uživatelů.

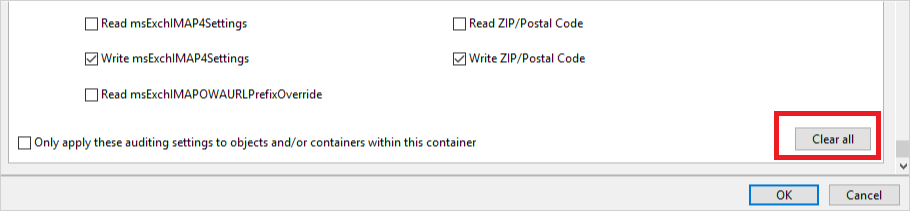

V části Oprávnění se posuňte dolů a vyberte tlačítko Vymazat vše .

Posuňte se zpět nahoru a vyberte Úplné řízení. Jsou vybrána všechna oprávnění.

Zrušte výběr oprávnění Obsah seznamu, Číst všechny vlastnosti a Oprávnění ke čtení a pak vyberte OK. Tento krok nastaví všechna nastavení Vlastnosti na Zapisovat.

Všechny relevantní změny adresářových služeb se teď při aktivaci zobrazí jako události 4662.

Opakujte kroky v tomto postupu, ale v části Platí pro vyberte následující typy objektů:

- Objekty následné skupiny

- Objekty potomků počítačů

- Potomek msDS-GroupManagedServiceAccount – objekty

- Následné objekty msDS-ManagedServiceAccount

Poznámka

Přiřazení oprávnění auditování u všech potomků objektů by také fungovalo , ale potřebujete pouze typy objektů podrobně popsané v posledním kroku.

Konfigurace auditování ve službě AD FS

Související problém se stavem:Auditování kontejneru služby AD FS není povolené podle potřeby

Konfigurace auditování ve službě Active Directory Federation Services (AD FS) (AD FS):

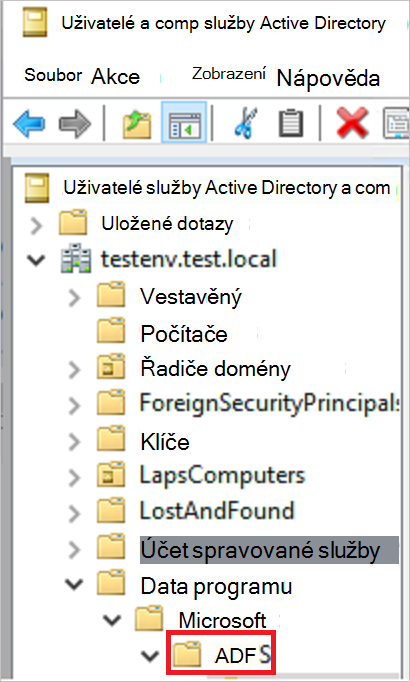

Přejděte do konzoly Uživatelé a počítače služby Active Directory a vyberte doménu, ve které chcete protokoly povolit.

Přejděte na Programová data>Microsoft>ADFS.

Klikněte pravým tlačítkem na ADFS a vyberte Vlastnosti.

Přejděte na kartu Zabezpečení a vyberte Upřesnit>upřesňující nastavení zabezpečení. Pak přejděte na kartu Auditování a vyberte Přidat>vybrat objekt zabezpečení.

V části Zadejte název objektu, který chcete vybrat zadejte Všichni. Pak vyberte Zkontrolovat jména>OK.

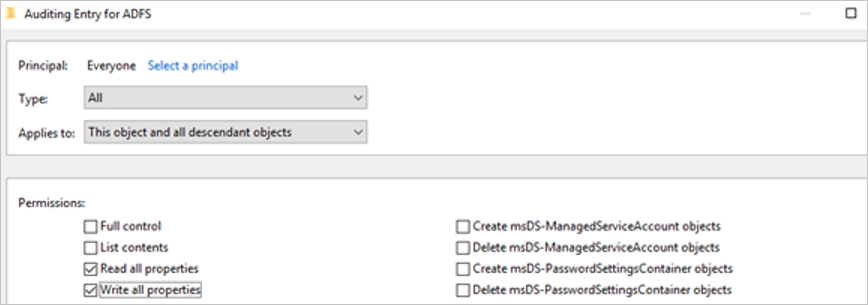

Pak se vrátíte k položce auditování. Proveďte následující výběry:

- Jako Typ vyberte Vše.

- V části Platí pro vyberte Tento objekt a všechny následné objekty.

- V části Oprávnění se posuňte dolů a vyberte Vymazat vše. Posuňte se nahoru a vyberte Číst všechny vlastnosti a Zapsat všechny vlastnosti.

Vyberte OK.

Konfigurace podrobného protokolování pro události služby AD FS

Senzory spuštěné na serverech SLUŽBY AD FS musí mít úroveň auditování nastavenou na podrobnou úroveň pro relevantní události. Například pomocí následujícího příkazu nakonfigurujte úroveň auditování na podrobnou:

Set-AdfsProperties -AuditLevel Verbose

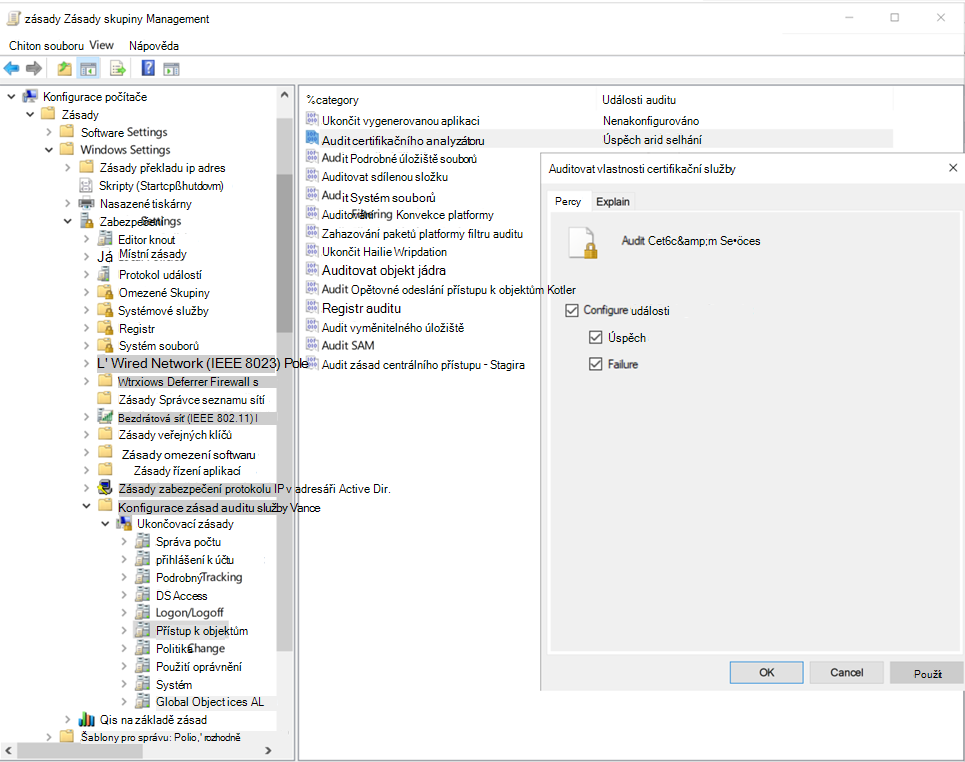

Konfigurace auditování ve službě AD CS

Pokud pracujete s vyhrazeným serverem, který má nakonfigurovanou službu Active Directory Certificate Services (AD CS), nakonfigurujte auditování následujícím způsobem, aby se zobrazila vyhrazená upozornění a sestavy skóre zabezpečení:

Vytvořte zásadu skupiny, která se použije pro server SLUŽBY AD CS. Upravte ho a nakonfigurujte následující nastavení auditování:

Přejděte na Konfigurace počítače\Zásady\Nastavení systému Windows\Nastavení zabezpečení\Konfigurace rozšířených zásad auditu\Zásady auditu\Přístup k objektům\Certifikační služba auditu.

Zaškrtnutím políček nakonfigurujte události auditu pro úspěch a selhání.

Nakonfigurujte auditování certifikační autority pomocí jedné z následujících metod:

Pokud chcete nakonfigurovat auditování certifikační autority pomocí příkazového řádku, spusťte příkaz:

certutil –setreg CA\AuditFilter 127 net stop certsvc && net start certsvcKonfigurace auditování certifikační autority pomocí grafického uživatelského rozhraní:

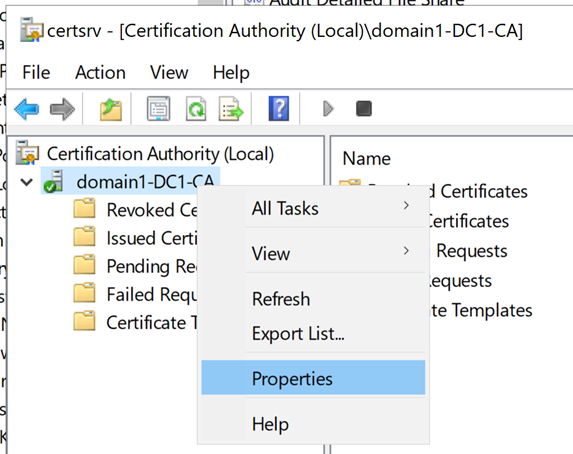

Vyberte Spustit>certifikační autoritu (desktopová aplikace MMC). Klikněte pravým tlačítkem myši na název vaší certifikační autority a vyberte Vlastnosti.

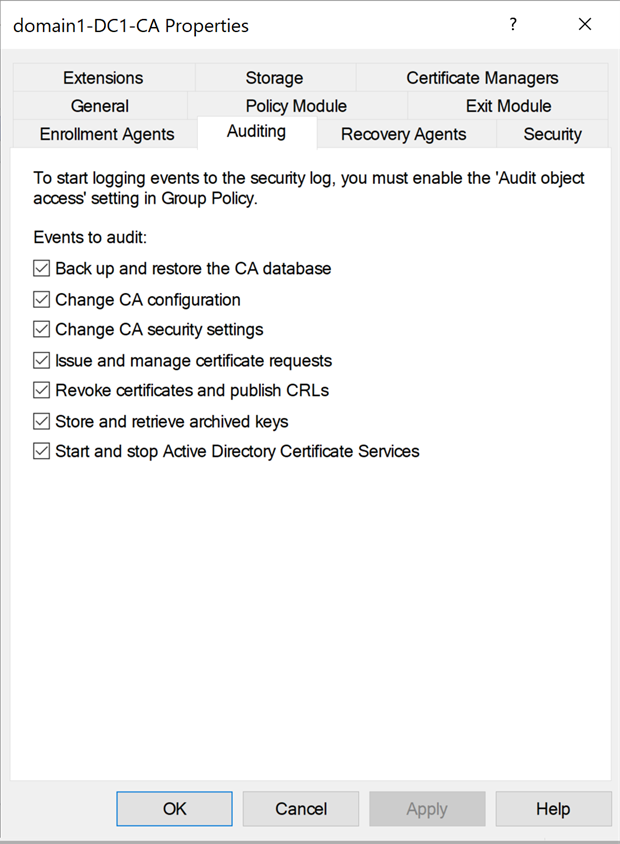

Vyberte kartu Auditování , vyberte všechny události, které chcete auditovat, a pak vyberte Použít.

Poznámka

Konfigurace auditování událostí služby Active Directory Certificate Services spuštění a zastavení může způsobit zpoždění restartování, když pracujete s velkou databází AD CS. Zvažte odebrání irelevantních položek z databáze. Případně tento konkrétní typ události nepoužívat.

Konfigurace auditování na Microsoft Entra Connect

Konfigurace auditování na serverech Microsoft Entra Connect:

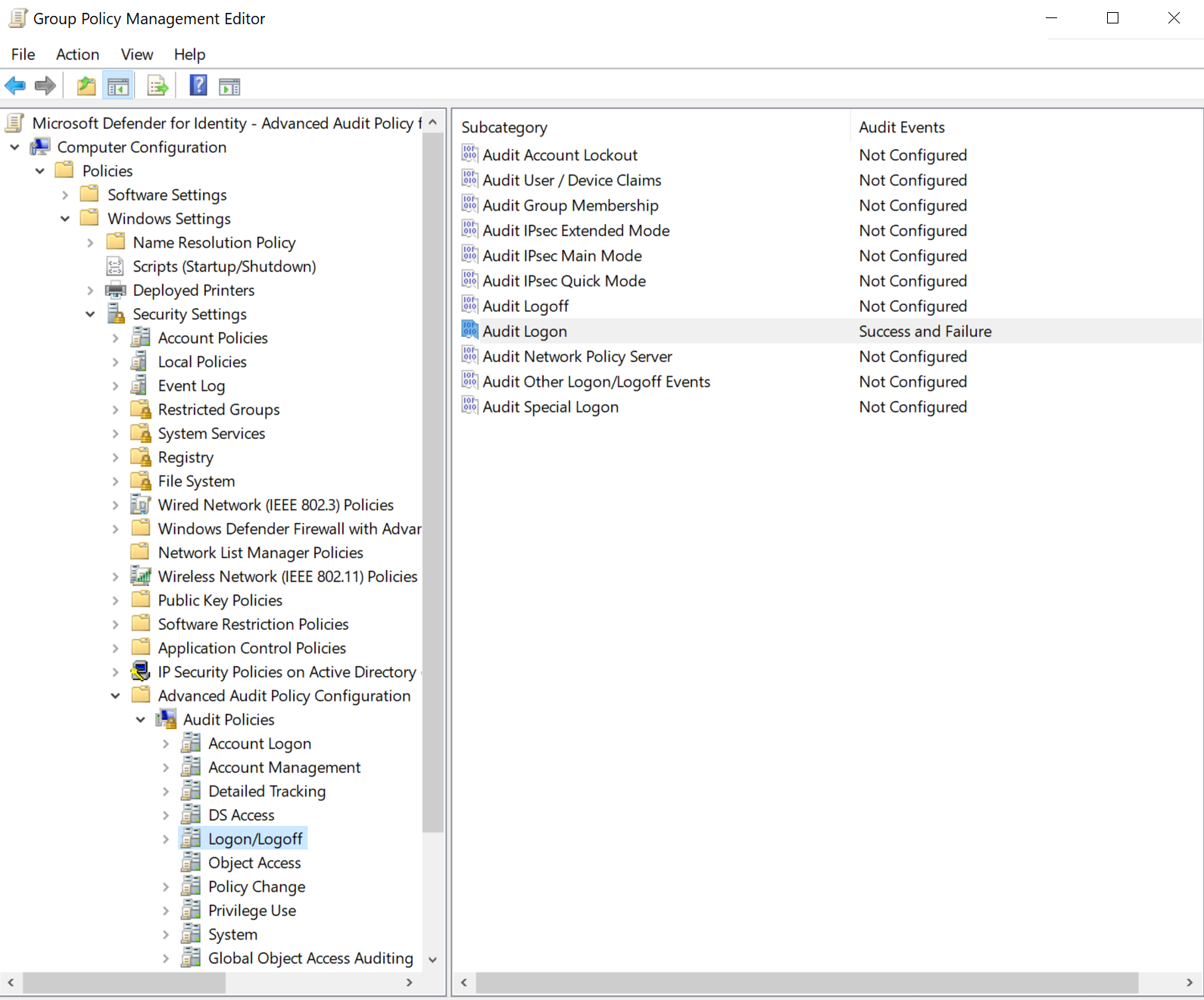

Vytvořte zásadu skupiny, která se použije na servery Microsoft Entra Connect. Upravte ho a nakonfigurujte následující nastavení auditování:

Přejděte na Konfigurace počítače\Zásady\Nastavení systému Windows\Nastavení zabezpečení\Konfigurace rozšířených zásad auditu\Zásady auditu\Přihlášení/Odhlášení\Přihlášení k auditu.

Zaškrtnutím políček nakonfigurujte události auditu pro úspěch a selhání.

Konfigurace auditování pro kontejner konfigurace

Poznámka

Audit kontejneru konfigurace se vyžaduje pouze pro prostředí, která aktuálně nebo dříve měla Microsoft Exchange, protože tato prostředí mají kontejner Exchange umístěný v části Konfigurace domény.

Související problém se stavem:Auditování kontejneru konfigurace není povolené podle potřeby

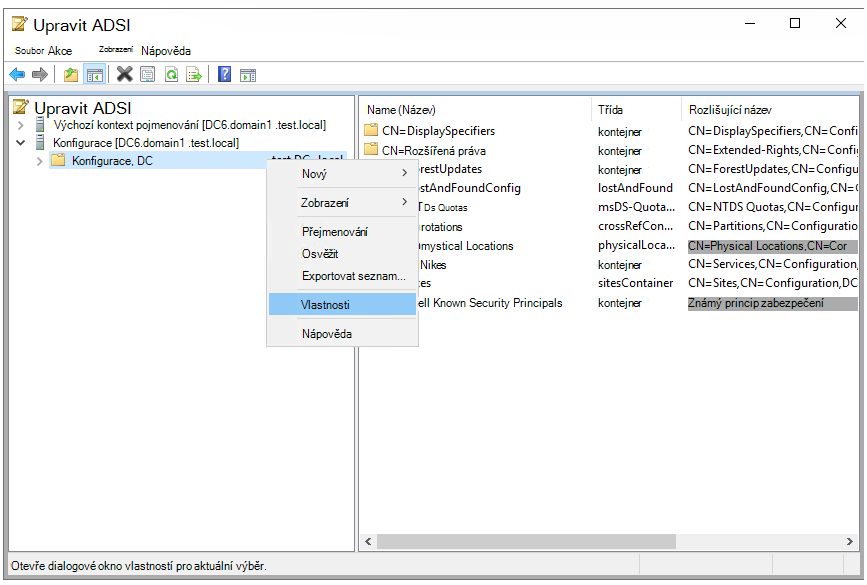

Otevřete nástroj ADSI Edit. Vyberte Spustit>spuštění, zadejte

ADSIEdit.msca pak vyberte OK.V nabídce Akce vyberte Připojit k.

V dialogovém okně Nastavení připojení vyberte v části Vybrat dobře známý názvový kontextmožnost Konfigurace>OK.

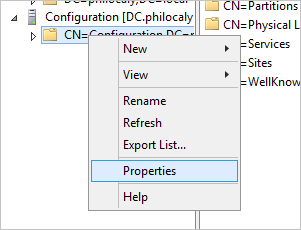

Rozbalte kontejner Konfigurace a zobrazte uzel Konfigurace , který začíná na CN=Configuration,DC=...".

Klikněte pravým tlačítkem na uzel Konfigurace a vyberte Vlastnosti.

Vyberte kartu Zabezpečení a pak vyberte Upřesnit.

V části Upřesnit nastavení zabezpečení vyberte kartu Auditování a pak vyberte Přidat.

Zvolte Vybrat objekt zabezpečení.

V části Zadejte název objektu, který chcete vybrat zadejte Všichni. Pak vyberte Zkontrolovat jména>OK.

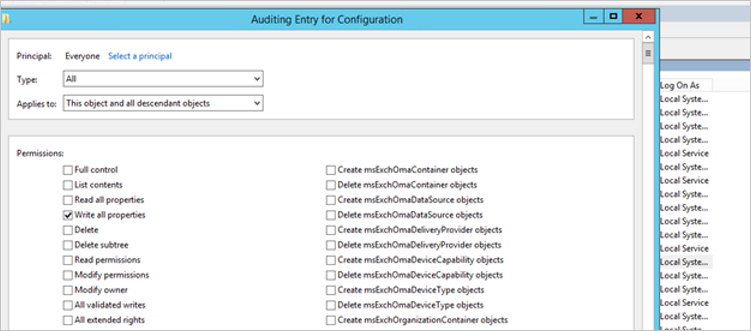

Pak se vrátíte k položce auditování. Proveďte následující výběry:

- Jako Typ vyberte Vše.

- V části Platí pro vyberte Tento objekt a všechny následné objekty.

- V části Oprávnění se posuňte dolů a vyberte Vymazat vše. Posuňte se nahoru a vyberte Zapisovat všechny vlastnosti.

Vyberte OK.

Aktualizace starších konfigurací

Defender for Identity už nevyžaduje protokolování událostí 1644. Pokud máte povolené některé z následujících nastavení, můžete je z registru odebrat.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostics]

"15 Field Engineering"=dword:00000005

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters]

"Expensive Search Results Threshold"=dword:00000001

"Inefficient Search Results Threshold"=dword:00000001

"Search Time Threshold (msecs)"=dword:00000001

Související obsah

Další informace najdete tady:

- Shromažďování událostí s Microsoft Defender for Identity

- Auditování zabezpečení Windows

- Pokročilé zásady auditu zabezpečení