Onboarding pomocí Microsoft Configuration Manager

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

Chcete vyzkoušet Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Tento článek funguje jako příklad metody onboardingu.

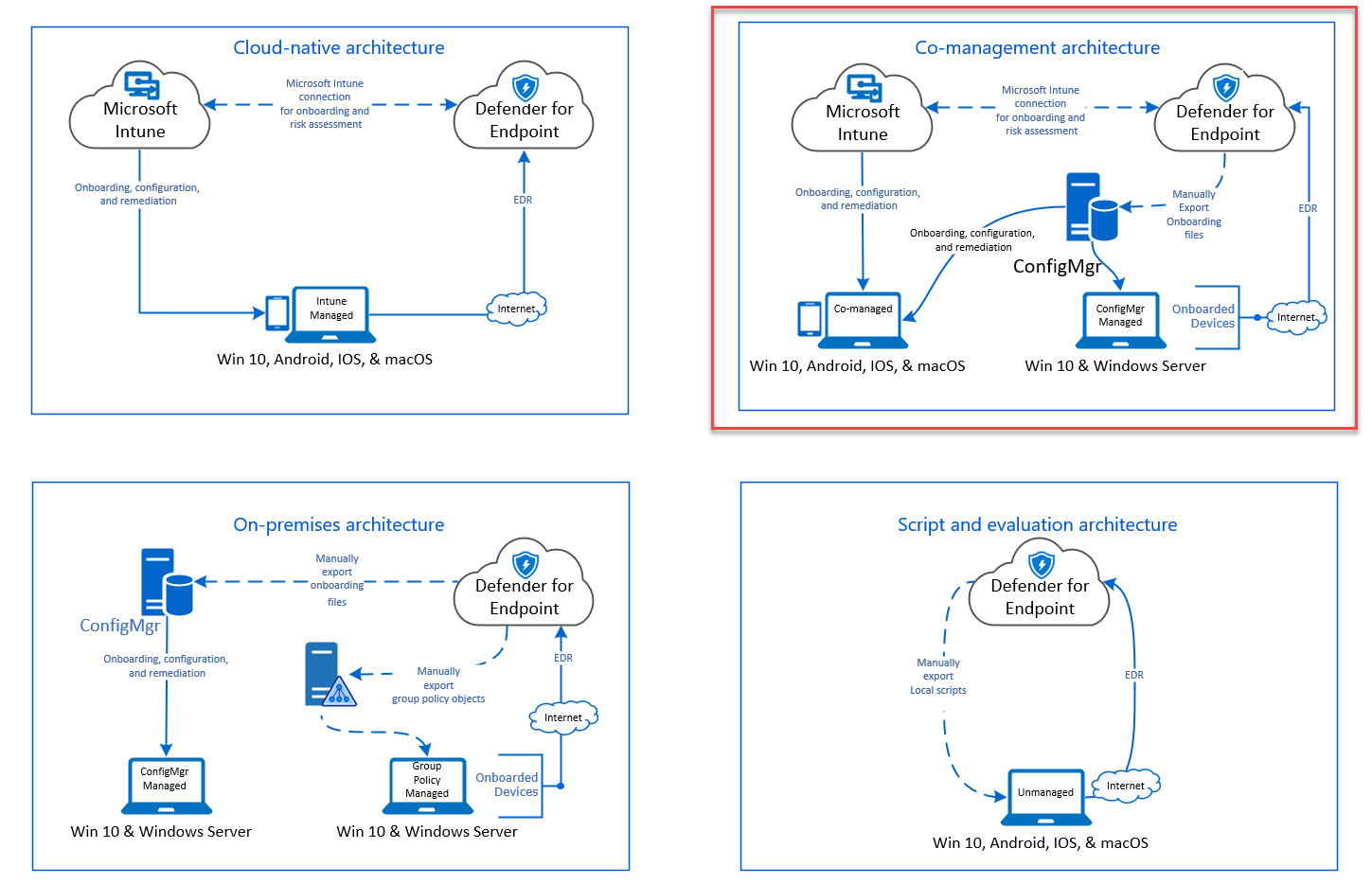

V článku Plánování bylo k dispozici několik metod onboardingu zařízení do služby. Tento článek se zabývá architekturou spolusprávy.

Diagram architektury prostředí

I když Defender for Endpoint podporuje onboarding různých koncových bodů a nástrojů, tento článek je nepopisuje. Informace o obecném onboardingu pomocí dalších podporovaných nástrojů a metod nasazení najdete v tématu Přehled onboardingu.

Tento článek vás provede následujícími postupy:

- Krok 1: Onboarding zařízení s Windows do služby

- Krok 2: Konfigurace funkcí Defenderu pro koncový bod

Tyto pokyny pro onboarding vás provedou následujícími základními kroky, které je potřeba provést při používání Microsoft Configuration Manager:

- Vytvoření kolekce v Microsoft Configuration Manager

- Konfigurace možností Microsoft Defender for Endpoint pomocí Microsoft Configuration Manager

Poznámka

V tomto ukázkovém nasazení jsou popsána pouze zařízení s Windows.

Krok 1: Onboarding zařízení s Windows pomocí Microsoft Configuration Manager

Vytvoření kolekce

Pokud chcete připojit zařízení s Windows pomocí Microsoft Configuration Manager, nasazení může cílit na existující kolekci nebo vytvořit novou kolekci pro testování.

Onboarding pomocí nástrojů, jako jsou zásady skupiny nebo ruční metoda, nenainstaluje do systému žádného agenta.

V rámci Microsoft Configuration Manager se proces onboardingu konfiguruje jako součást nastavení dodržování předpisů v rámci konzoly.

Každý systém, který obdrží tuto požadovanou konfiguraci, bude tuto konfiguraci udržovat tak dlouho, dokud klient Configuration Manager nadále obdrží tuto zásadu z bodu správy.

Pokud chcete onboardovat koncové body pomocí Microsoft Configuration Manager, postupujte podle následujících kroků.

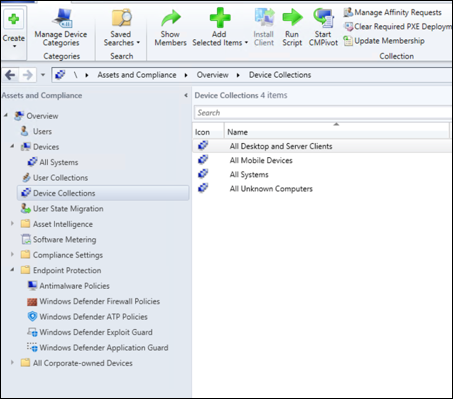

V konzole Microsoft Configuration Manager přejděte na Prostředky a přehled > dodržování předpisů > – Kolekce zařízení.

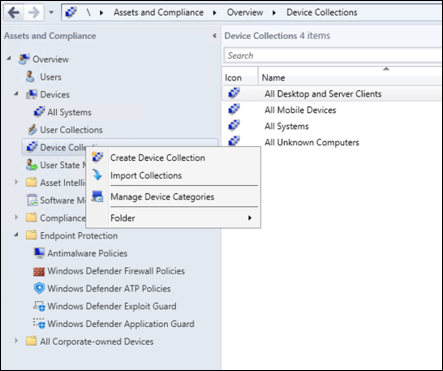

Pravým tlačítkem vyberte Kolekce zařízení a vyberte Vytvořit kolekci zařízení.

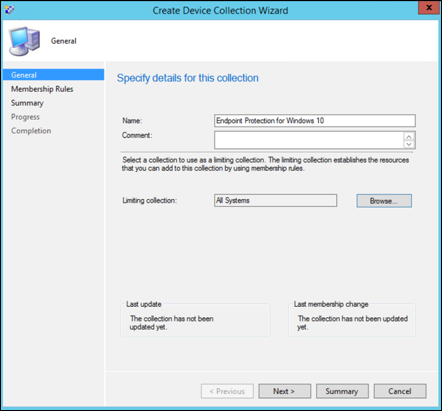

Zadejte Název a Omezení kolekce a pak vyberte Další.

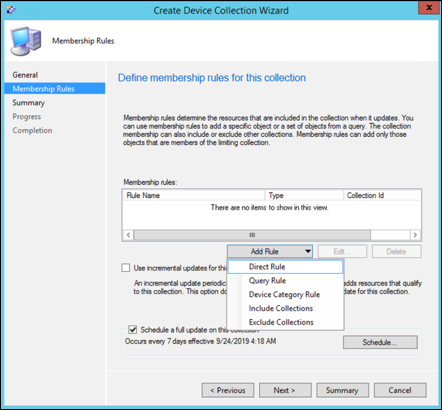

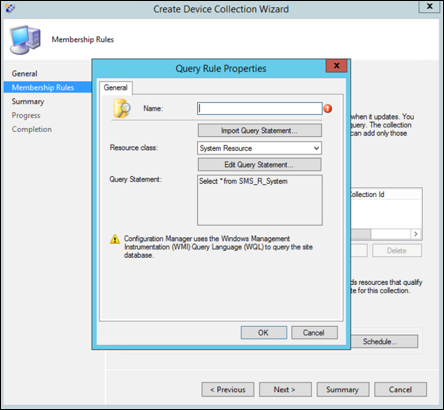

Vyberte Přidat pravidlo a zvolte Pravidlo dotazu.

V Průvodci přímým členstvím vyberte Další a pak vyberte Upravit příkaz dotazu.

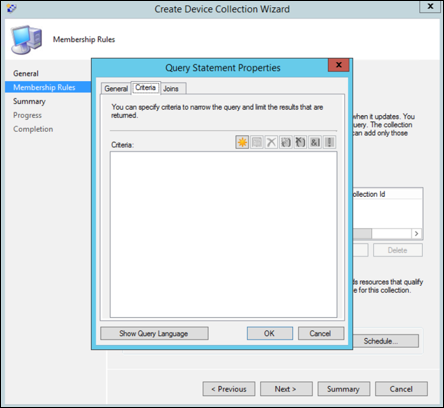

Vyberte Kritéria a pak zvolte ikonu star.

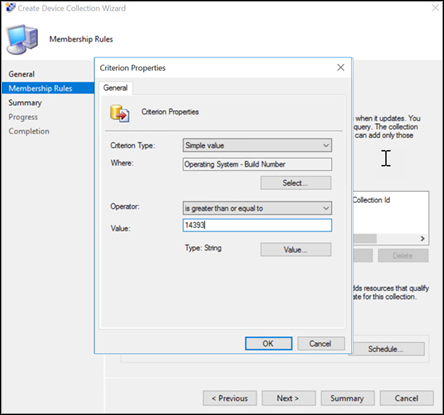

Ponechte typ kritéria jako jednoduchou hodnotu, zvolte zatímco operační systém – číslo sestavení, operátor jako je větší než nebo roven a hodnotu 14393 a vyberte ok.

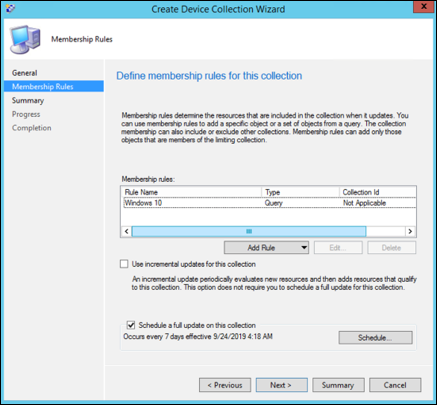

Vyberte Další a Zavřít.

Vyberte Další.

Po dokončení této úlohy teď máte kolekci zařízení se všemi koncovými body Windows v prostředí.

Krok 2: Konfigurace možností Microsoft Defender for Endpoint

Tato část vás provede konfigurací následujících funkcí pomocí Microsoft Configuration Manager na zařízeních s Windows:

Detekce a reakce koncového bodu

Windows 10 a Windows 11

Z portálu Microsoft Defender je možné stáhnout .onboarding zásady, které se dají použít k vytvoření zásad v nástroji System Center, Configuration Manager a nasadit je do Windows 10 a Windows 11 zařízení.

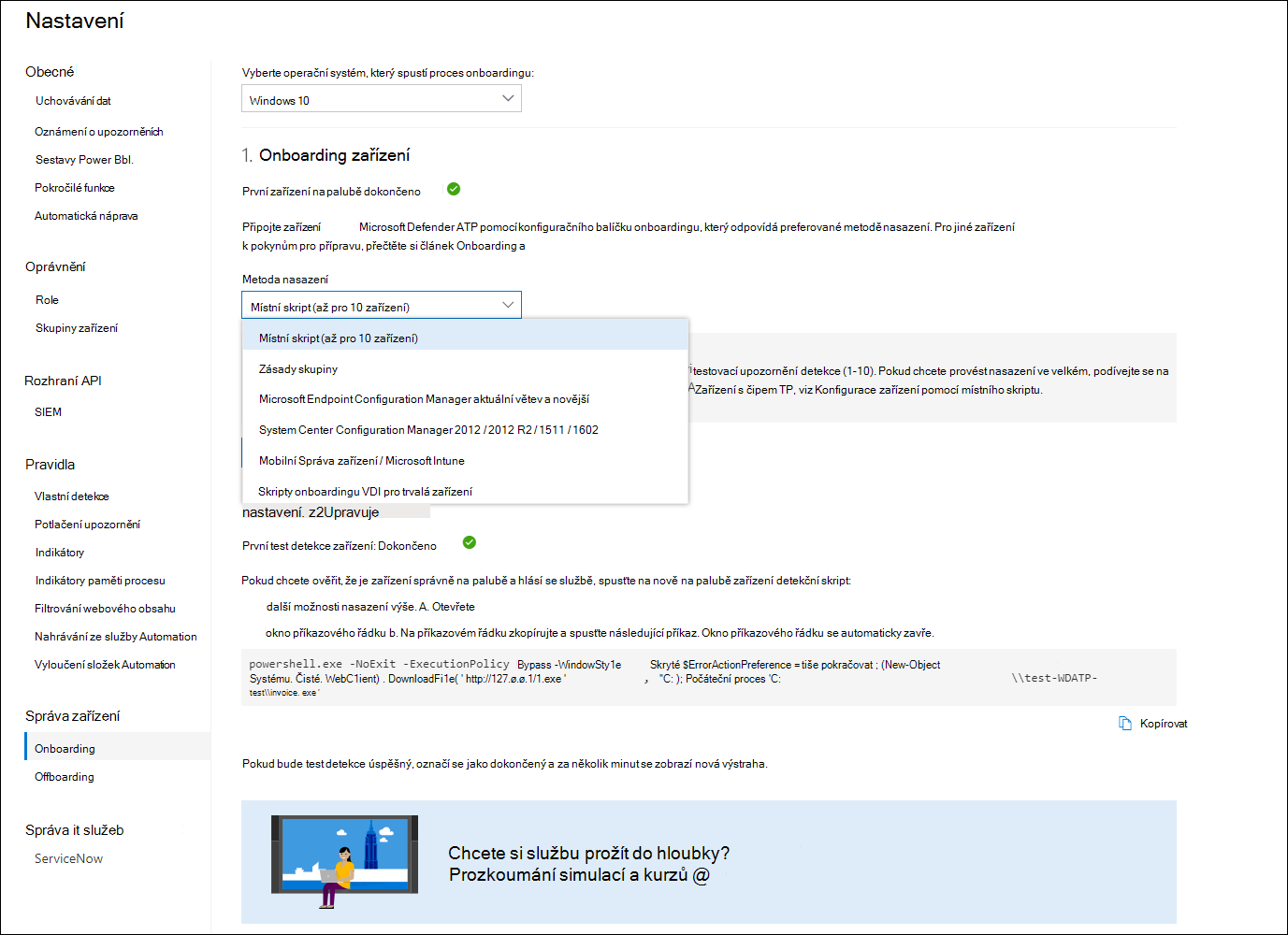

Na portálu Microsoft Defender vyberte Nastavení a pak Onboarding.

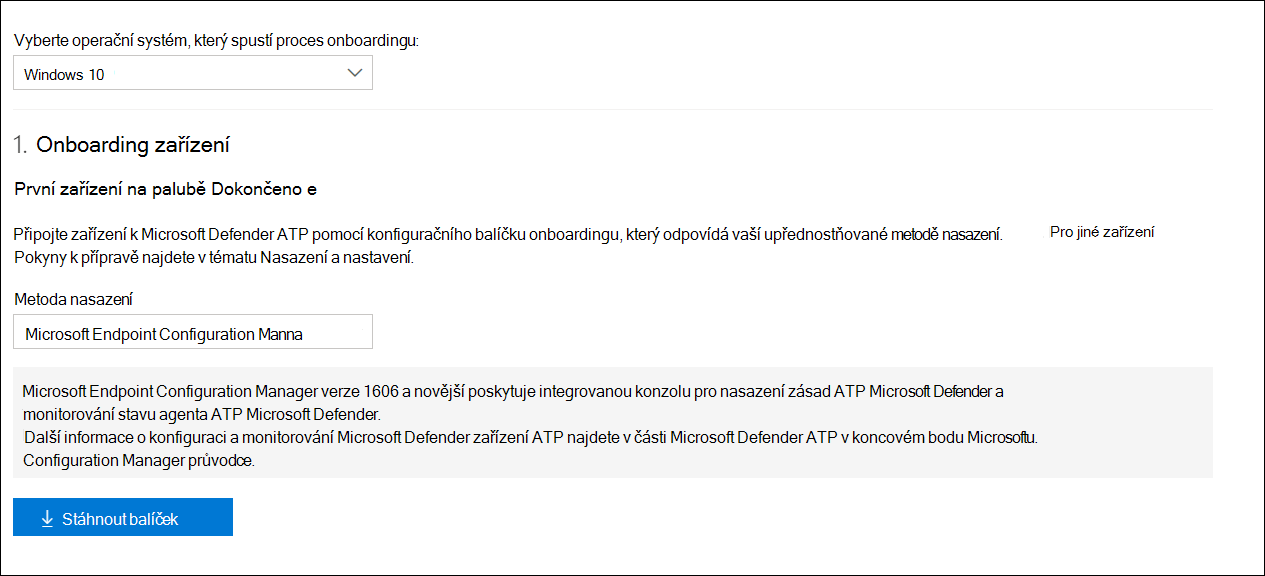

V části Metoda nasazení vyberte podporovanou verzi Microsoft Configuration Manager.

Vyberte Stáhnout balíček.

Uložte balíček do přístupného umístění.

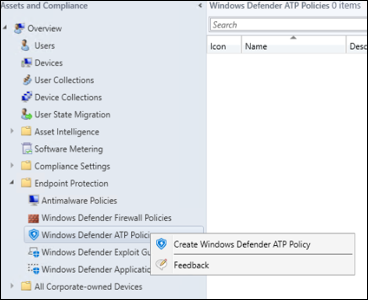

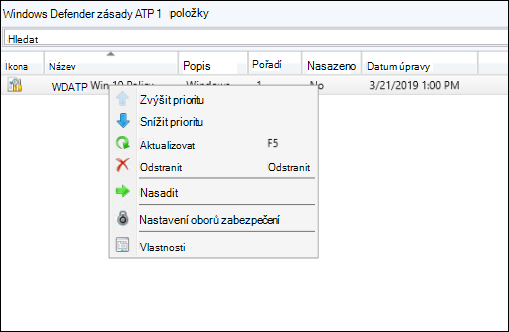

V Microsoft Configuration Manager přejděte na: Přehled > prostředků a dodržování předpisů > Endpoint Protection > Microsoft Defender zásady ATP.

Klikněte pravým tlačítkem na Microsoft Defender zásady ATP a vyberte Vytvořit Microsoft Defender zásady ATP.

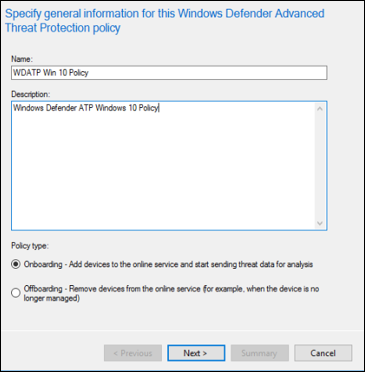

Zadejte název a popis, ověřte, že je vybraná možnost Onboarding (Onboarding) a pak vyberte Další.

Vyberte Procházet.

Přejděte do umístění staženého souboru z kroku 4 výše.

Vyberte Další.

Nakonfigurujte agenta s příslušnými ukázkami (žádné nebo všechny typy souborů).

Vyberte příslušnou telemetrii (Normální nebo Zrychlená) a pak vyberte Další.

Ověřte konfiguraci a pak vyberte Další.

Po dokončení průvodce vyberte Zavřít .

V konzole Microsoft Configuration Manager klikněte pravým tlačítkem na zásadu Defender for Endpoint, kterou jste vytvořili, a vyberte Nasadit.

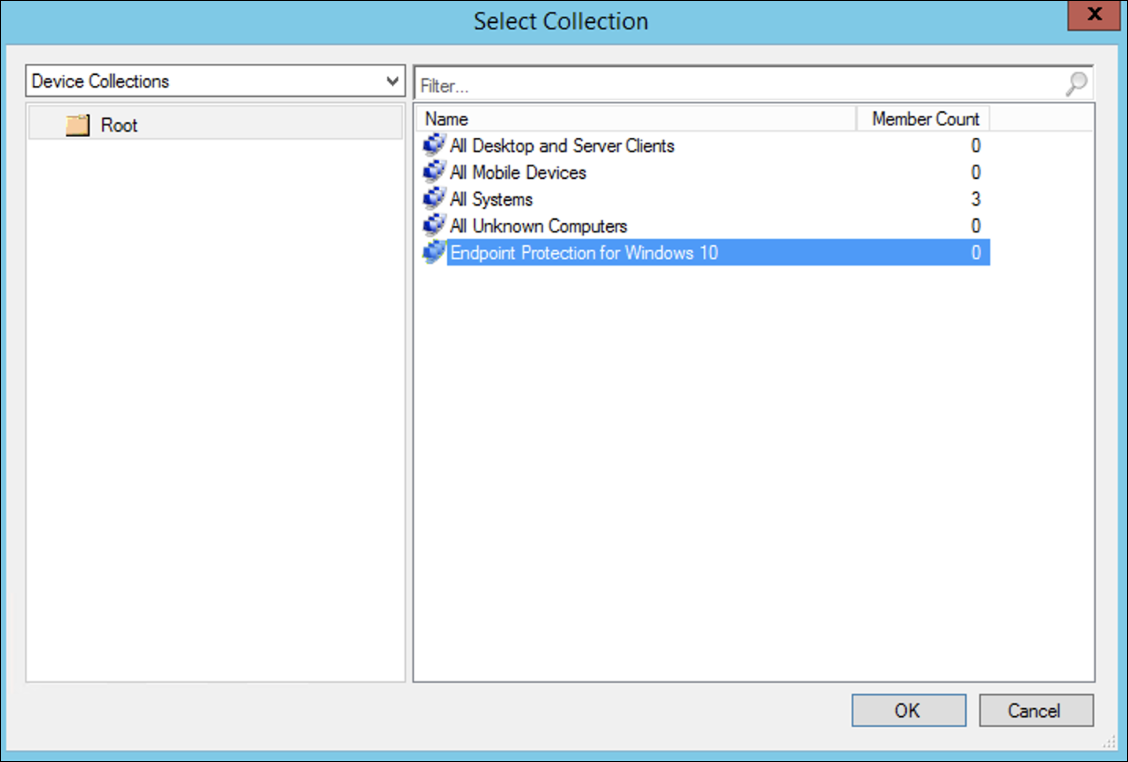

Na pravém panelu vyberte dříve vytvořenou kolekci a vyberte OK.

Předchozí verze klienta Windows (Windows 7 a Windows 8.1)

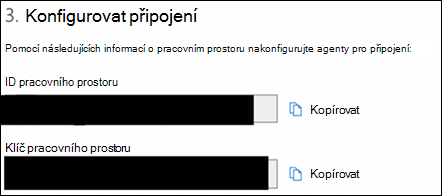

Pomocí následujícího postupu identifikujte ID a klíč pracovního prostoru Defenderu for Endpoint, které se budou vyžadovat pro onboarding předchozích verzí Windows.

Na portálu Microsoft Defender vyberteOnboardingkoncových bodů>nastavení> (v části Správa zařízení).

V části Operační systém zvolte Windows 7 SP1 a 8.1.

Zkopírujte ID pracovního prostoru a klíč pracovního prostoru a uložte je. Použijí se později v procesu.

Nainstalujte agenta Microsoft Monitoring Agent (MMA).

MMA je v současné době (od ledna 2019) podporován v následujících operačních systémech Windows:

- Skladové položky serveru: Windows Server 2008 SP1 nebo novější

- Skladové položky klienta: Windows 7 SP1 a novější

Agenta MMA je potřeba nainstalovat na zařízeních s Windows. Aby mohly některé systémy nainstalovat agenta, musí si stáhnout aktualizaci pro prostředí zákazníků a diagnostickou telemetrii , aby mohly shromažďovat data pomocí MMA. Mezi tyto verze systému patří mimo jiné:

- Windows 8.1

- Windows 7

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2008 R2

Konkrétně pro Windows 7 SP1 musí být nainstalovány následující opravy:

- Instalace KB4074598

- Nainstalujte rozhraní .NET Framework 4.5 (nebo novější) neboKB3154518. Neinstalujte obojí do stejného systému.

Pokud pro připojení k internetu používáte proxy server, přečtěte si část Konfigurace nastavení proxy serveru.

Po dokončení by se měly na portálu během hodiny zobrazit onboardované koncové body.

Ochrana nové generace

Microsoft Defender Antivirus je integrované antimalwarové řešení, které poskytuje ochranu nové generace pro stolní počítače, přenosné počítače a servery.

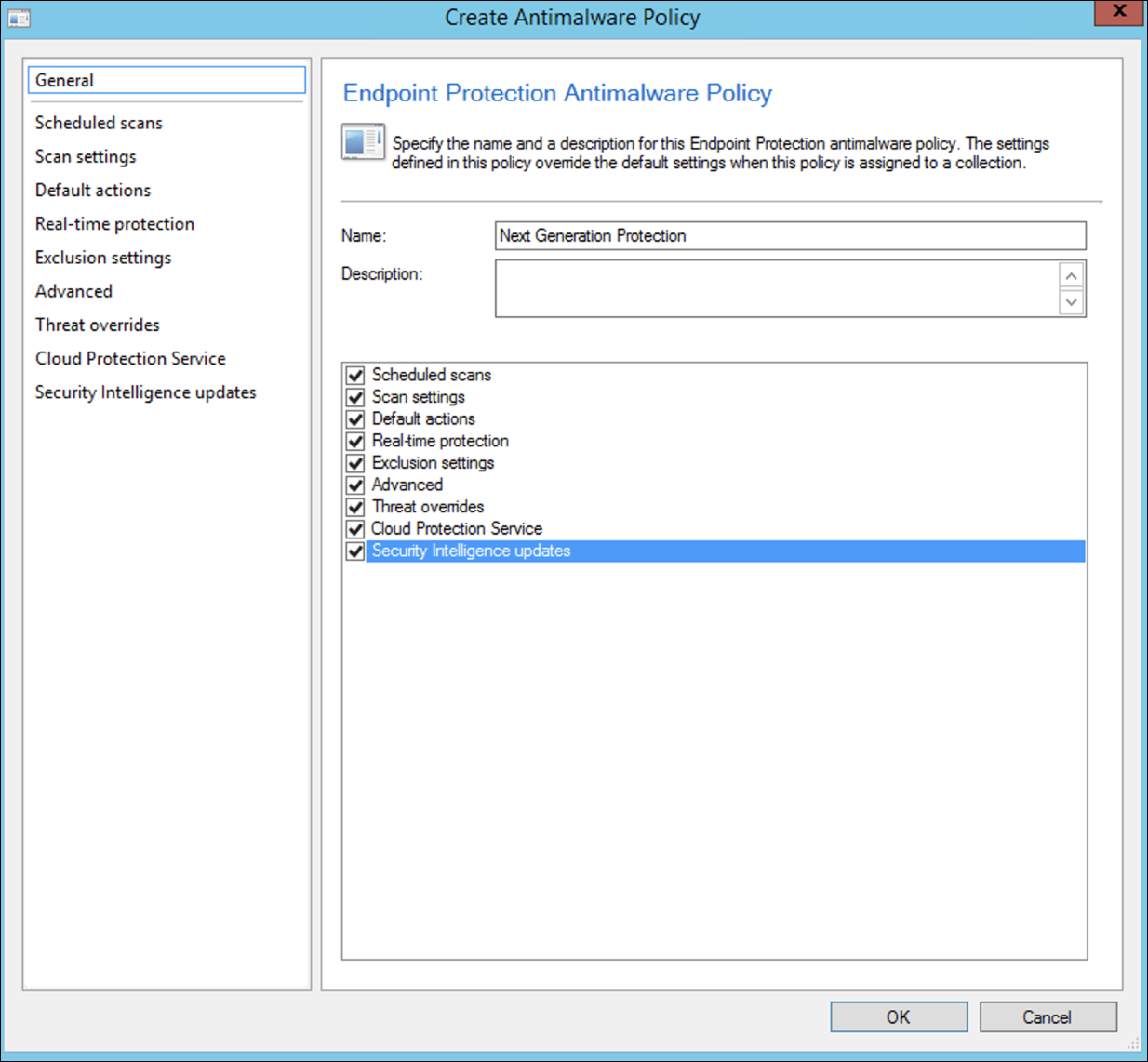

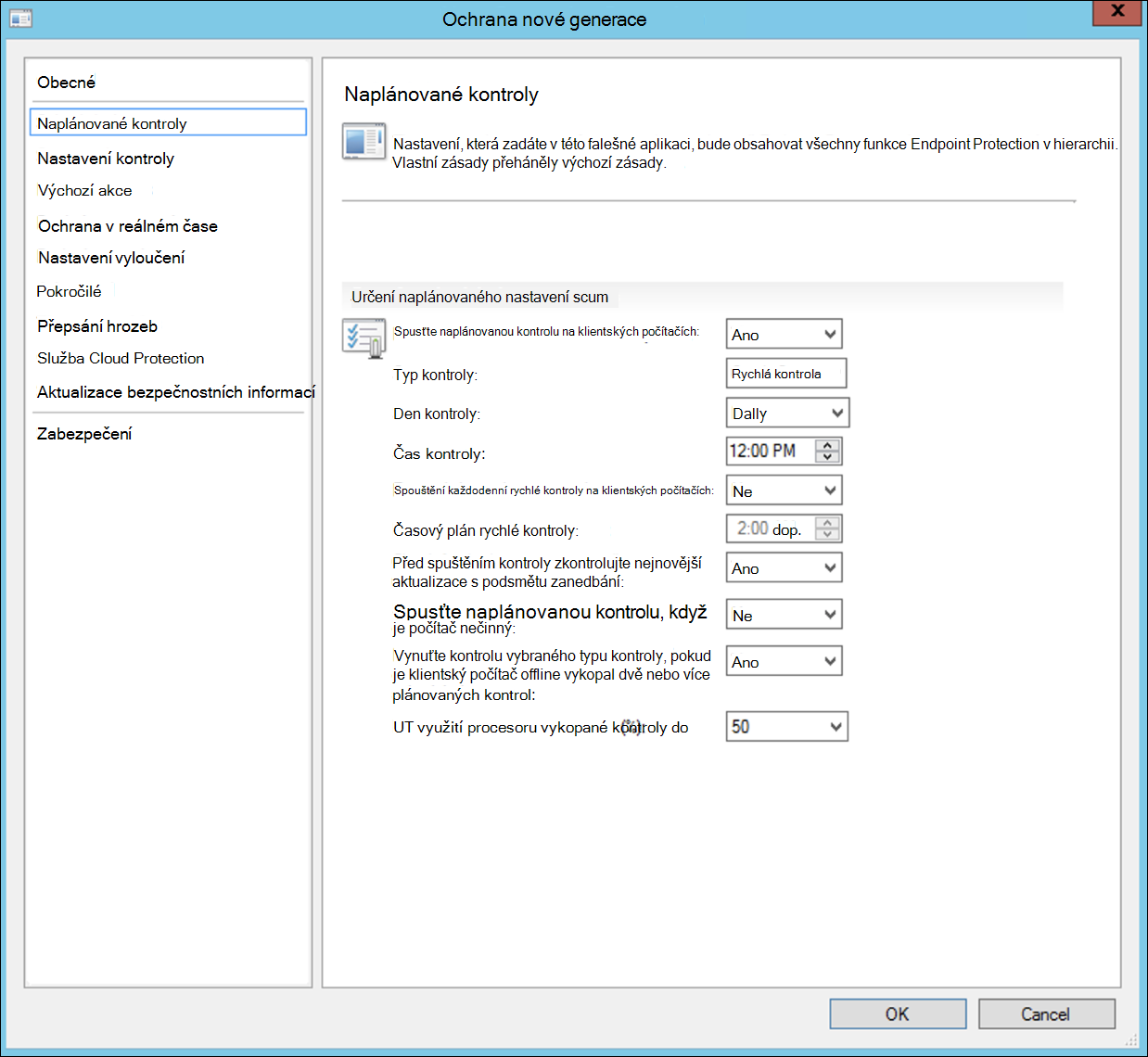

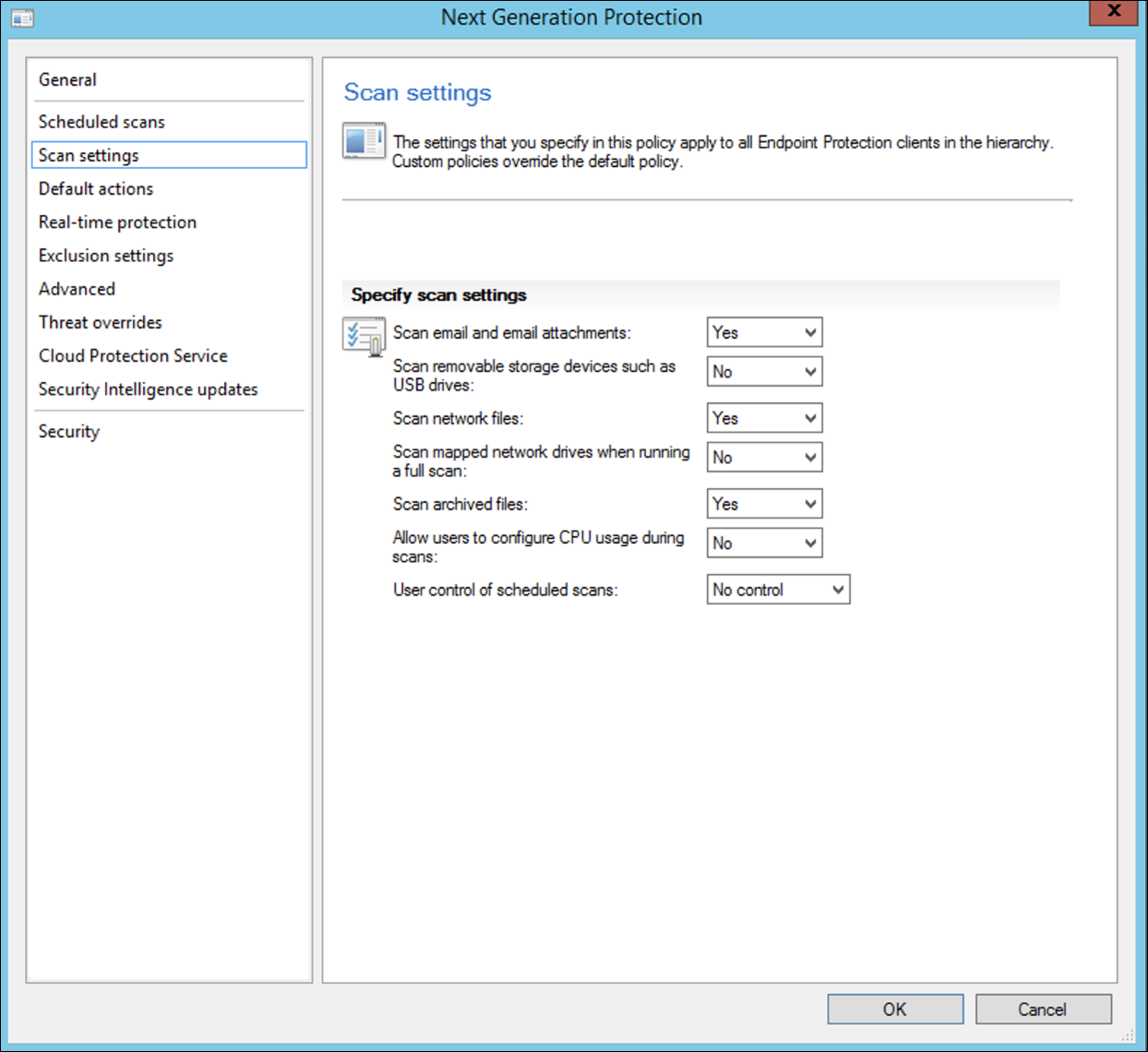

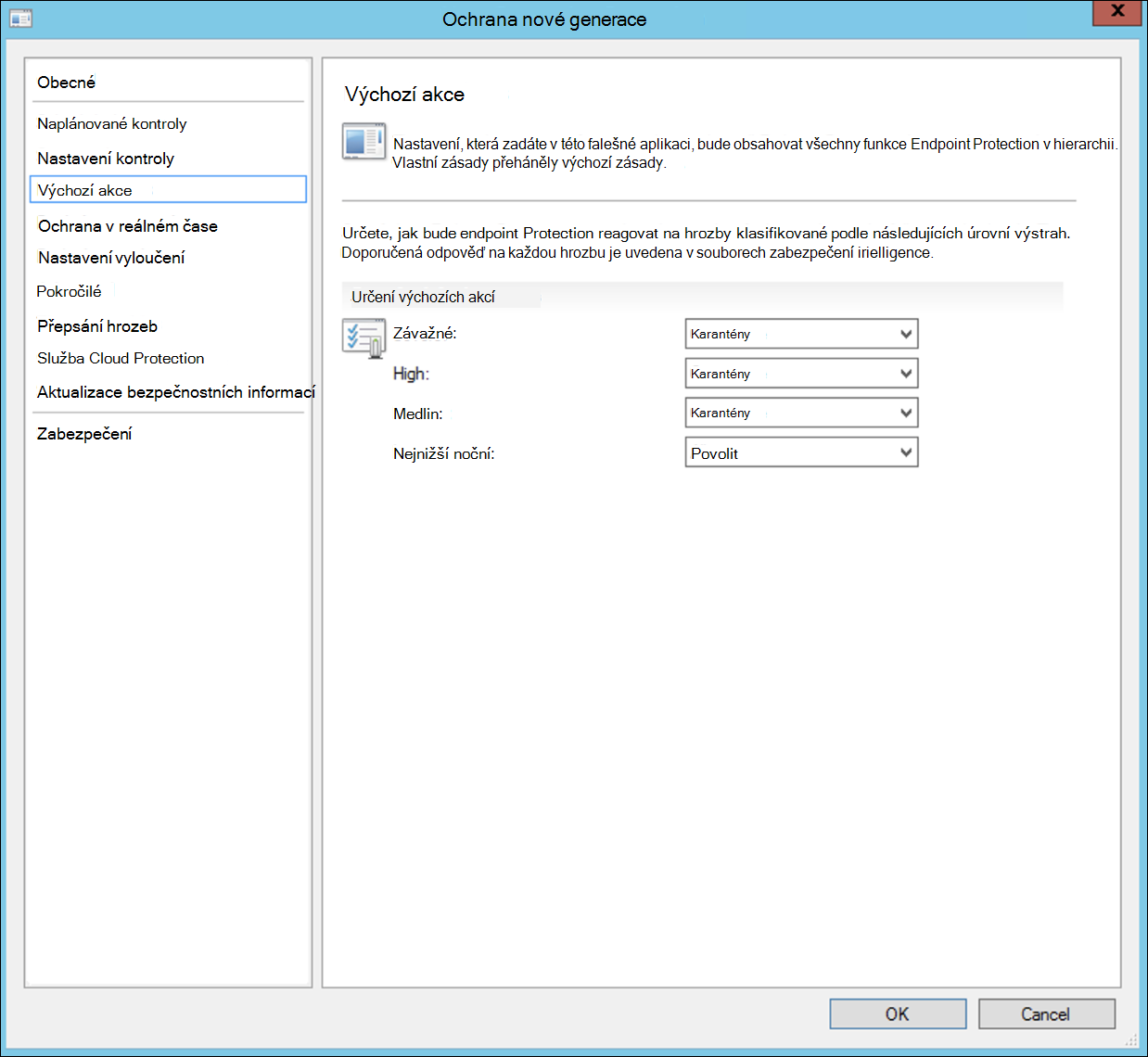

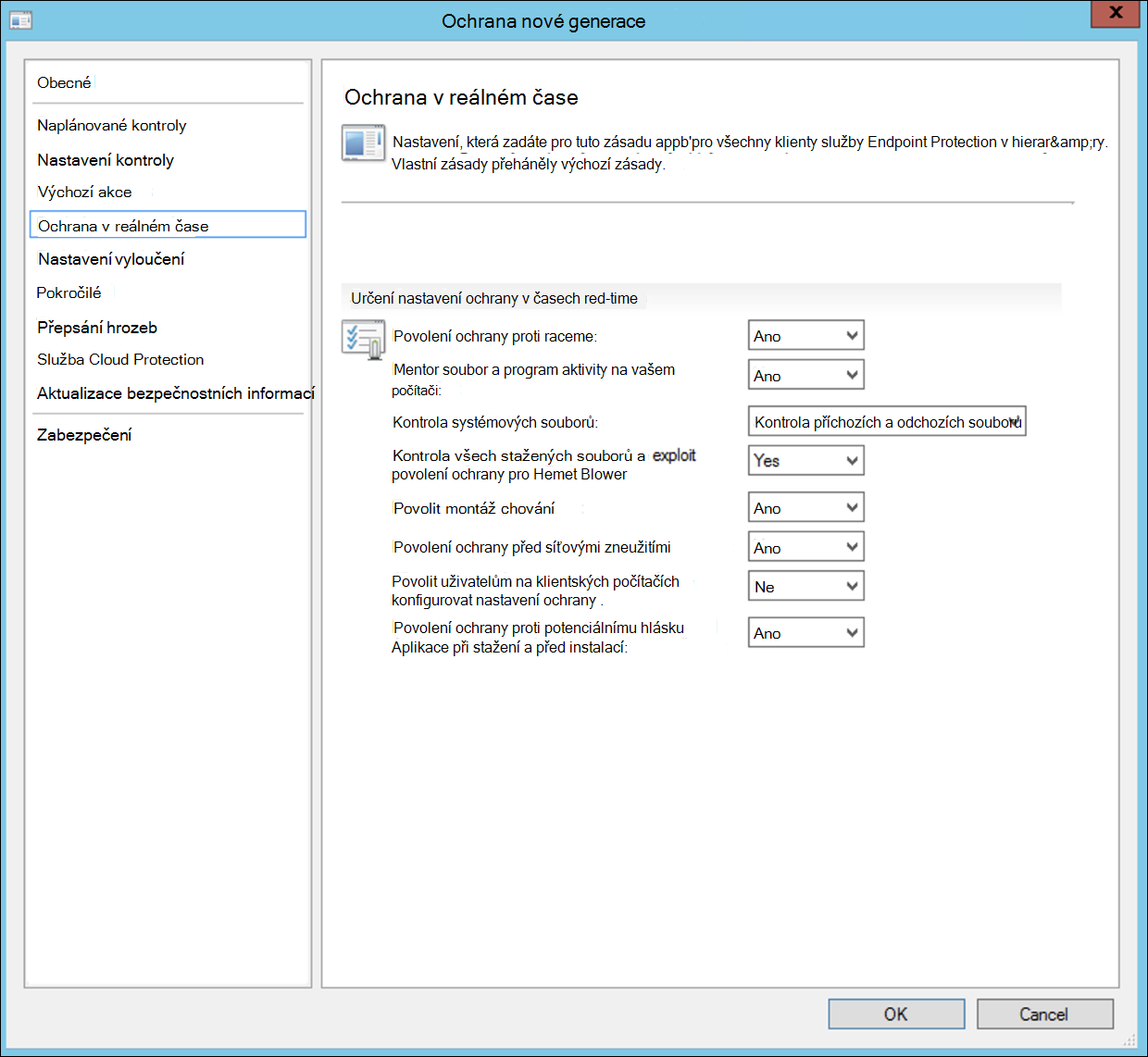

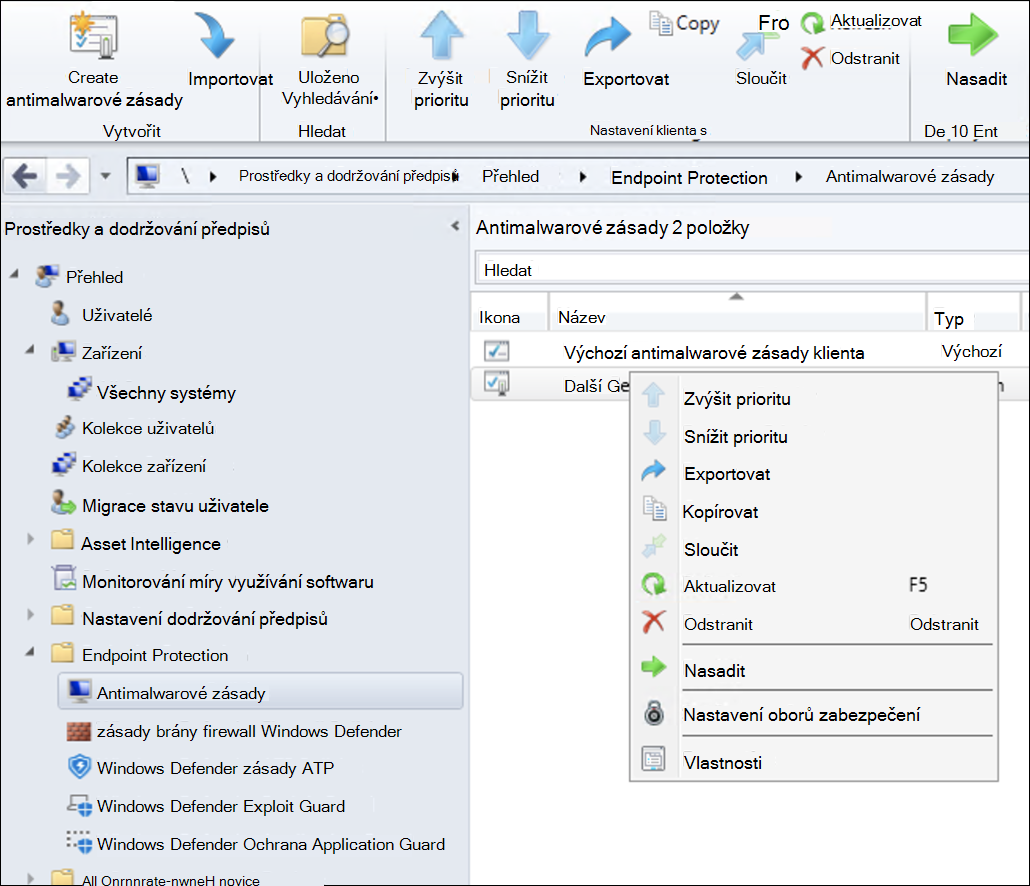

V konzole Microsoft Configuration Manager přejděte na Přehled prostředků a dodržování předpisů >> Antimalwarové zásady služby Endpoint Protection > a zvolte Vytvořit antimalwarové zásady.

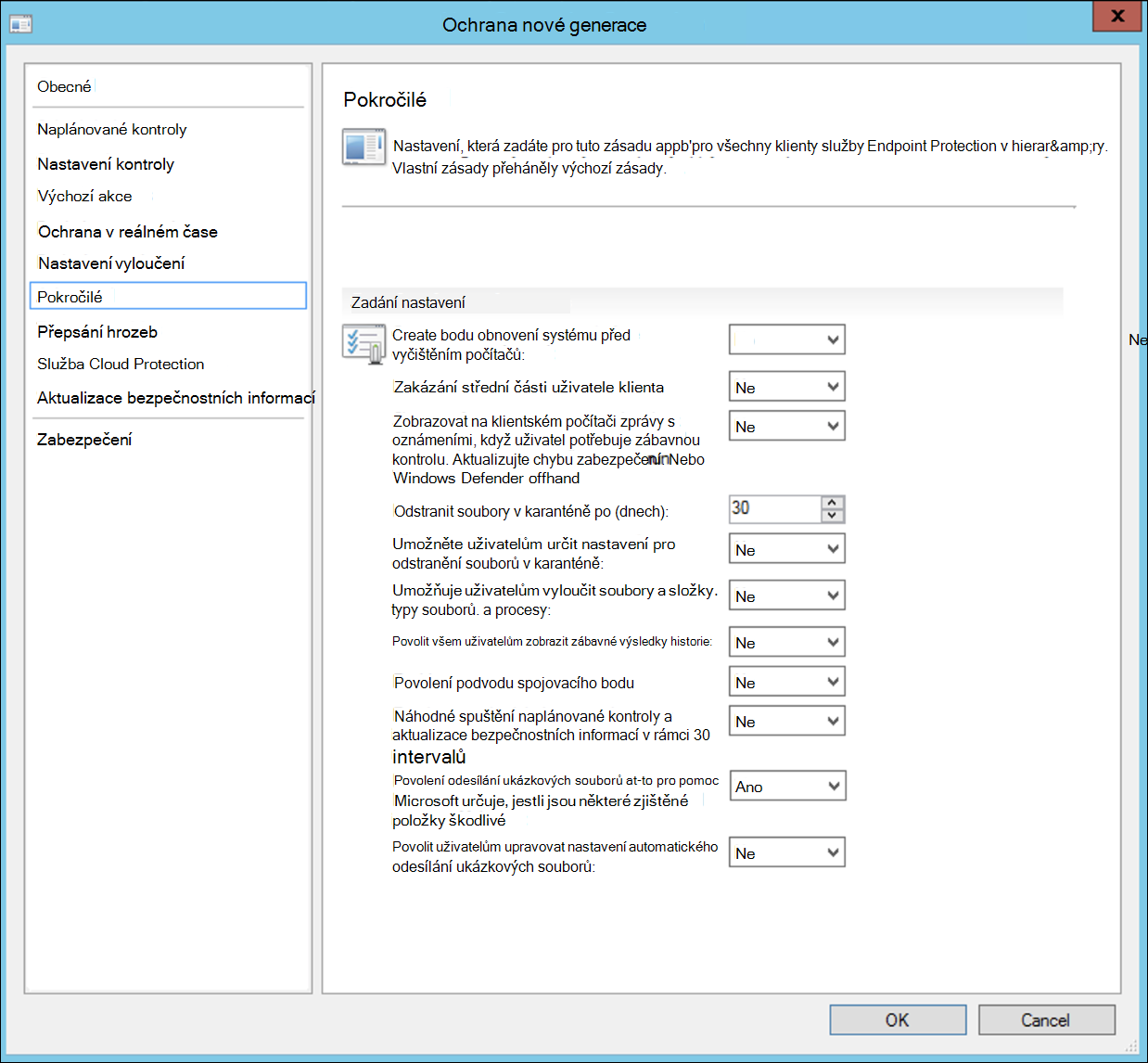

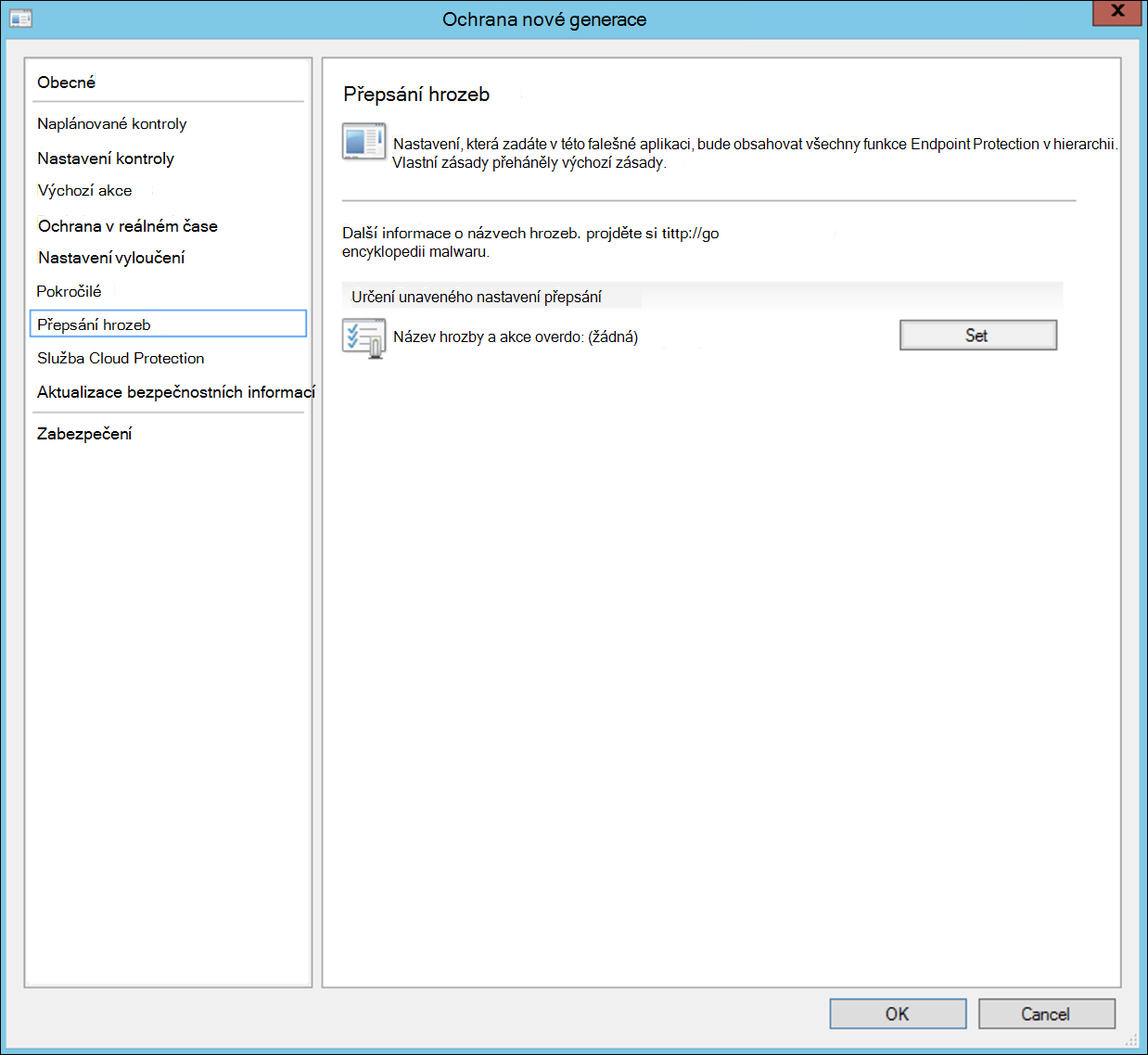

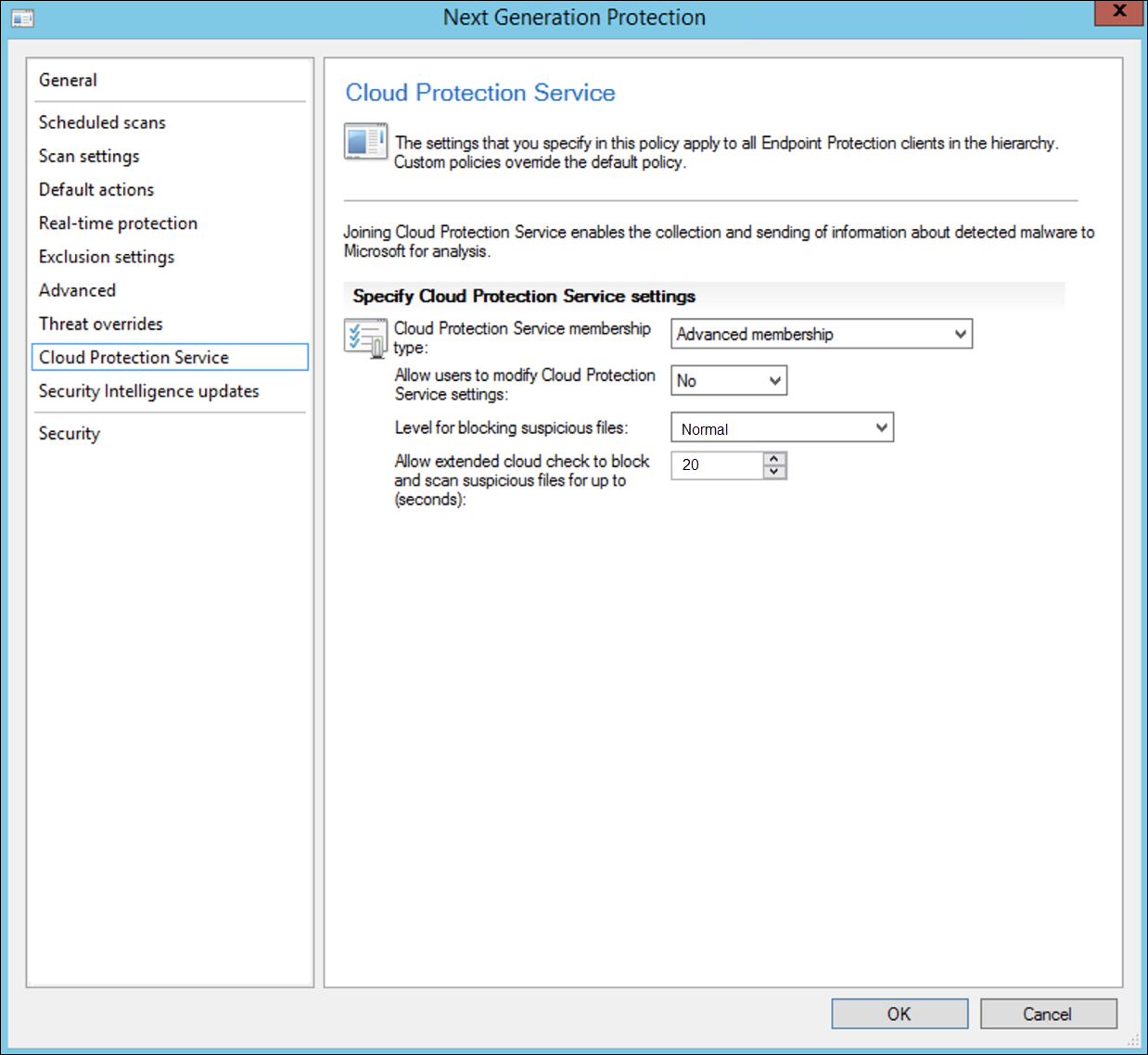

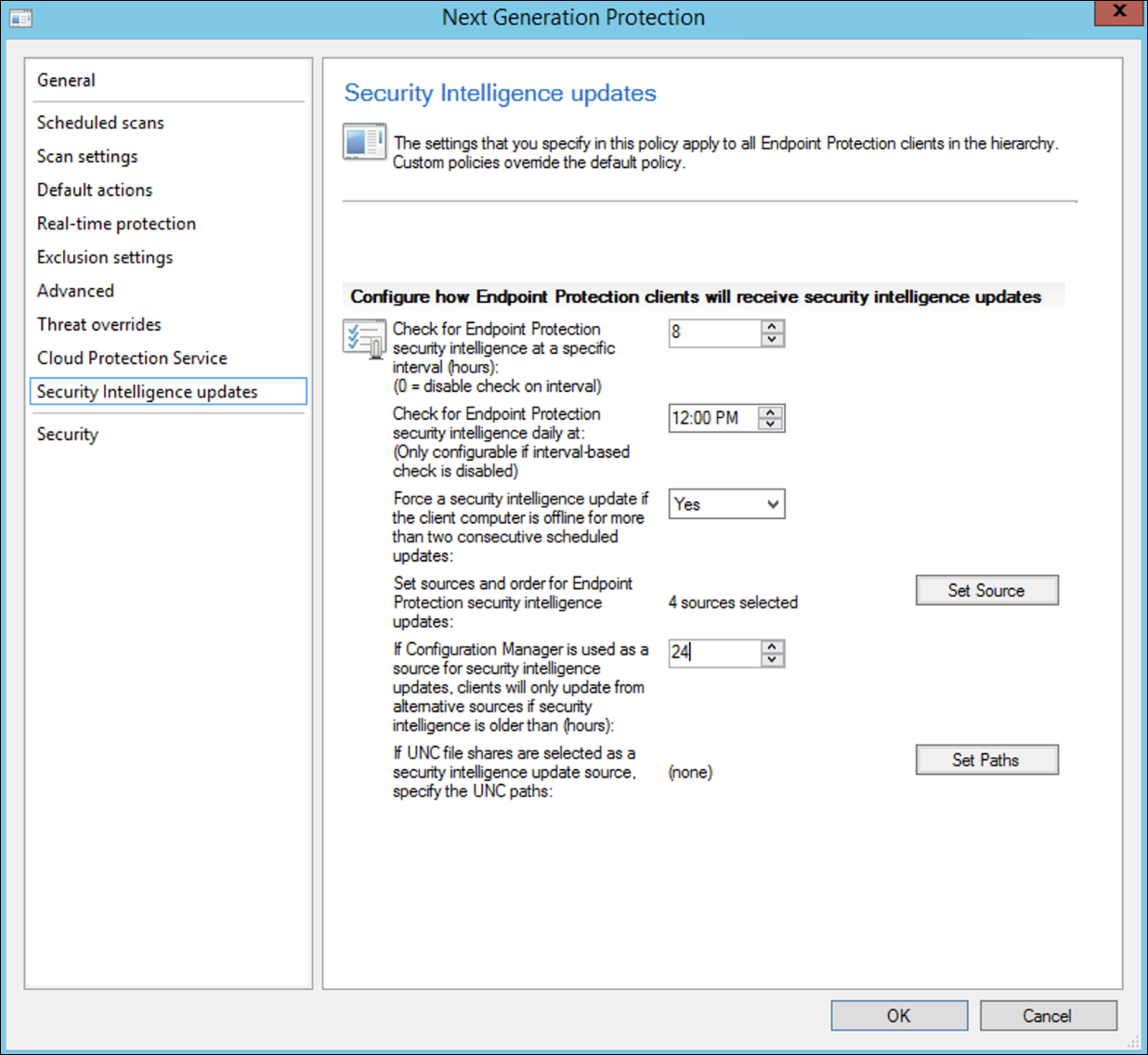

Vyberte Naplánované kontroly, Nastavení kontroly, Výchozí akce, Ochrana v reálném čase, Nastavení vyloučení, Upřesnit, Přepsání hrozeb, Cloud Protection Service a Aktualizace bezpečnostních funkcí a zvolte OK.

V některých odvětvích nebo u některých vybraných podnikových zákazníků můžou být specifické potřeby týkající se konfigurace antivirového programu.

Rychlá kontrola versus úplná kontrola a vlastní kontrola

Další informace najdete v tématu Zabezpečení Windows konfigurační rozhraní.

Klikněte pravým tlačítkem na nově vytvořenou antimalwarovou zásadu a vyberte Nasadit.

Zaměřte nové antimalwarové zásady na kolekci Windows a vyberte OK.

Po dokončení tohoto úkolu jste nyní úspěšně nakonfigurovali Microsoft Defender Antivirus.

Omezení prostoru pro útok

Pilíř omezení potenciální oblasti útoku defenderu for Endpoint zahrnuje sadu funkcí, která je k dispozici v části Exploit Guard. Pravidla omezení potenciální oblasti útoku, řízený přístup ke složkům, ochrana sítě a ochrana exploitu.

Všechny tyto funkce poskytují testovací a blokový režim. V testovacím režimu to nemá žádný dopad na koncové uživatele. Jediné, co dělá, je shromáždit další telemetrii a zpřístupnit ji na portálu Microsoft Defender. Cílem nasazení je krok za krokem přesunout ovládací prvky zabezpečení do režimu blokování.

Nastavení pravidel omezení potenciální oblasti útoku v testovacím režimu:

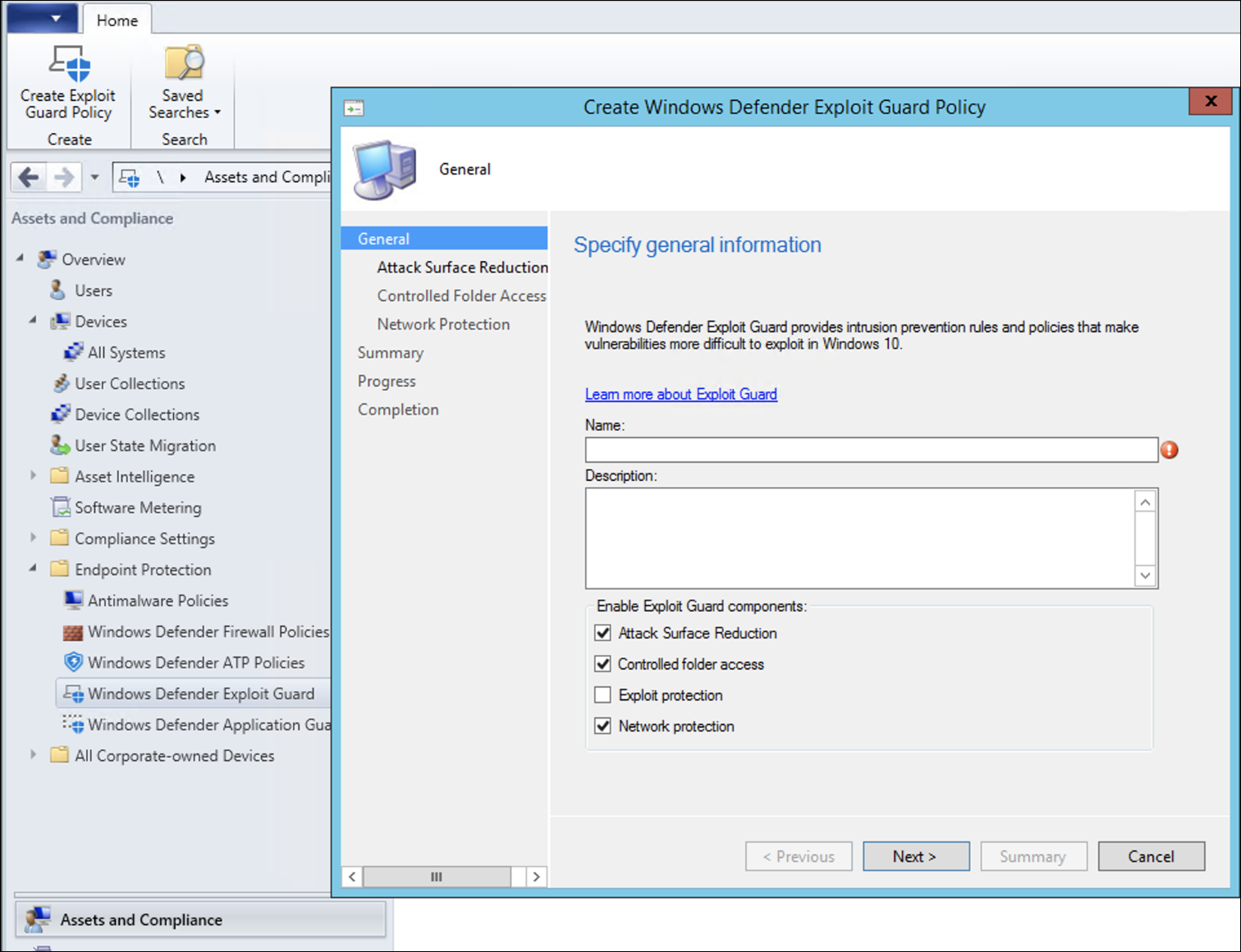

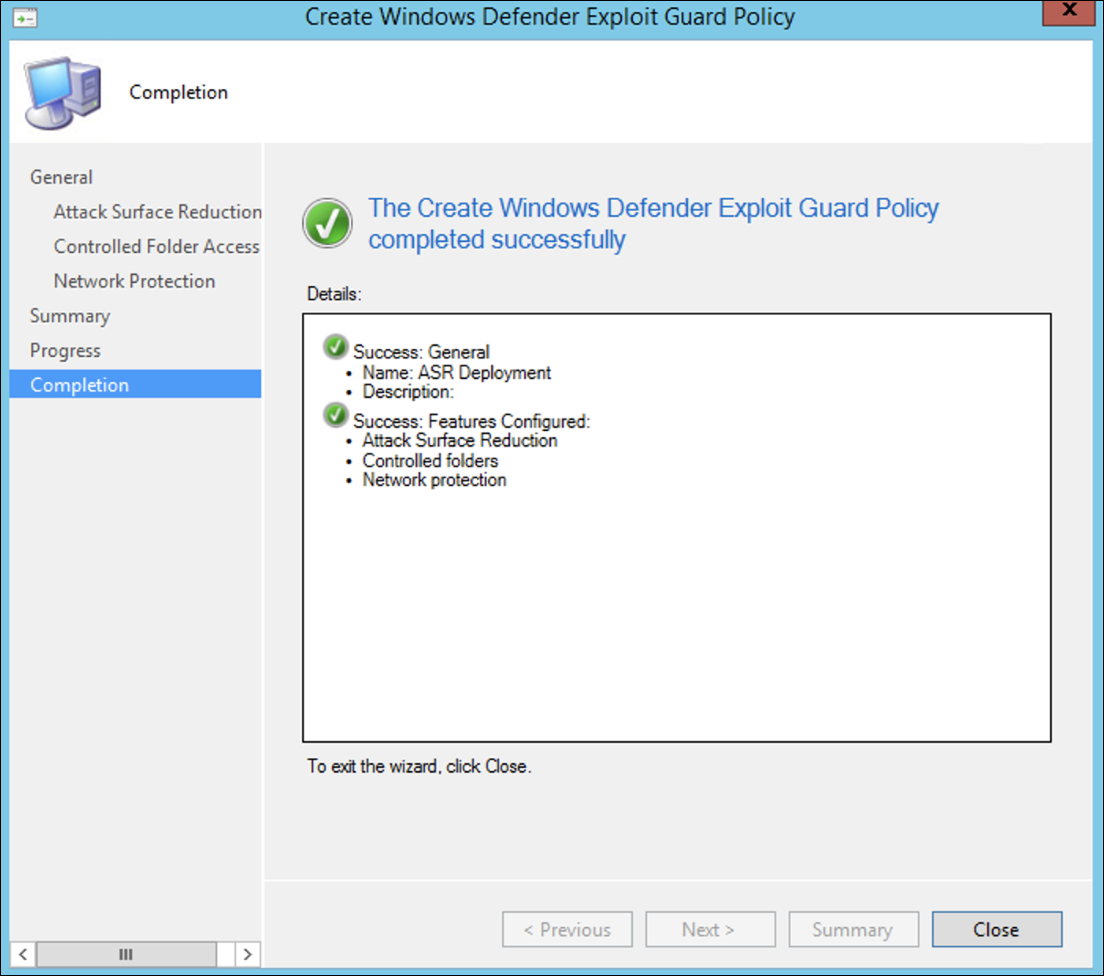

V konzole Microsoft Configuration Manager přejděte na Přehled prostředků a dodržování předpisů >> Endpoint Protection > Ochrana Exploit Guard v programu Windows Defender a zvolte Vytvořit zásady Exploit Guard.

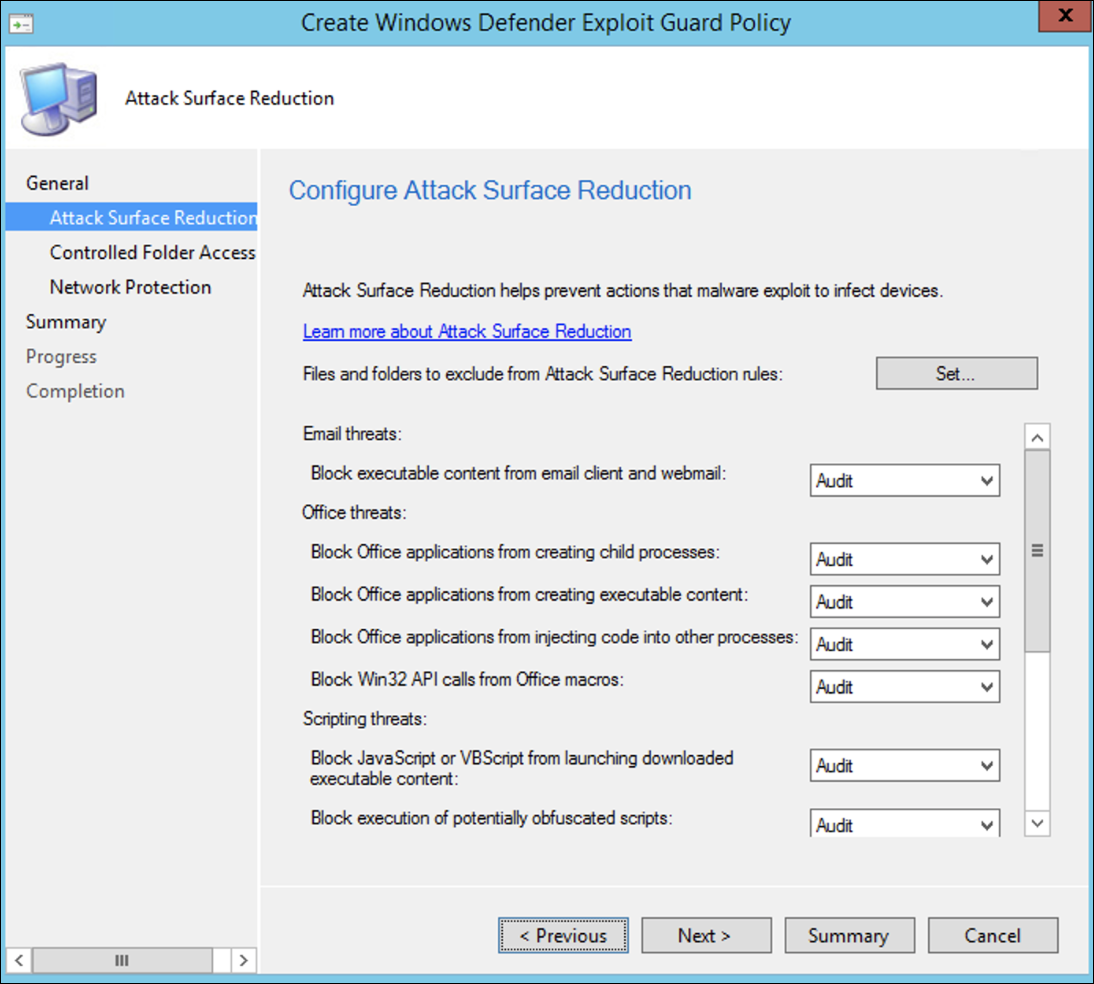

Vyberte Možnost Omezení potenciální oblasti útoku.

Nastavte pravidla na Audit a vyberte Další.

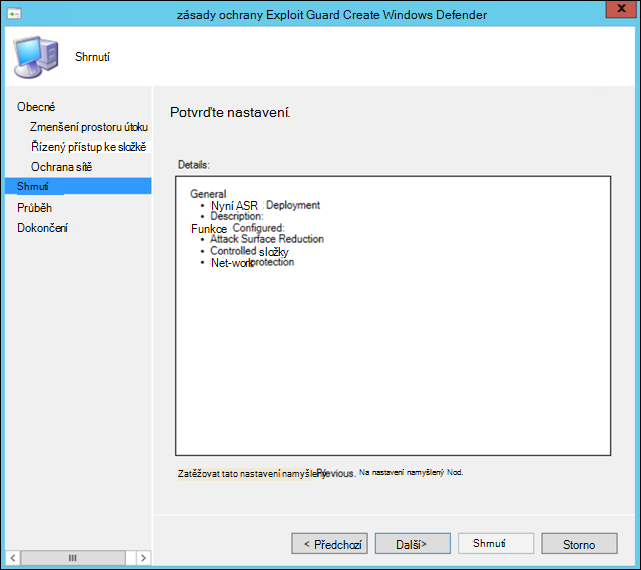

Potvrďte nové zásady ochrany Exploit Guard výběrem možnosti Další.

Po vytvoření zásady vyberte Zavřít.

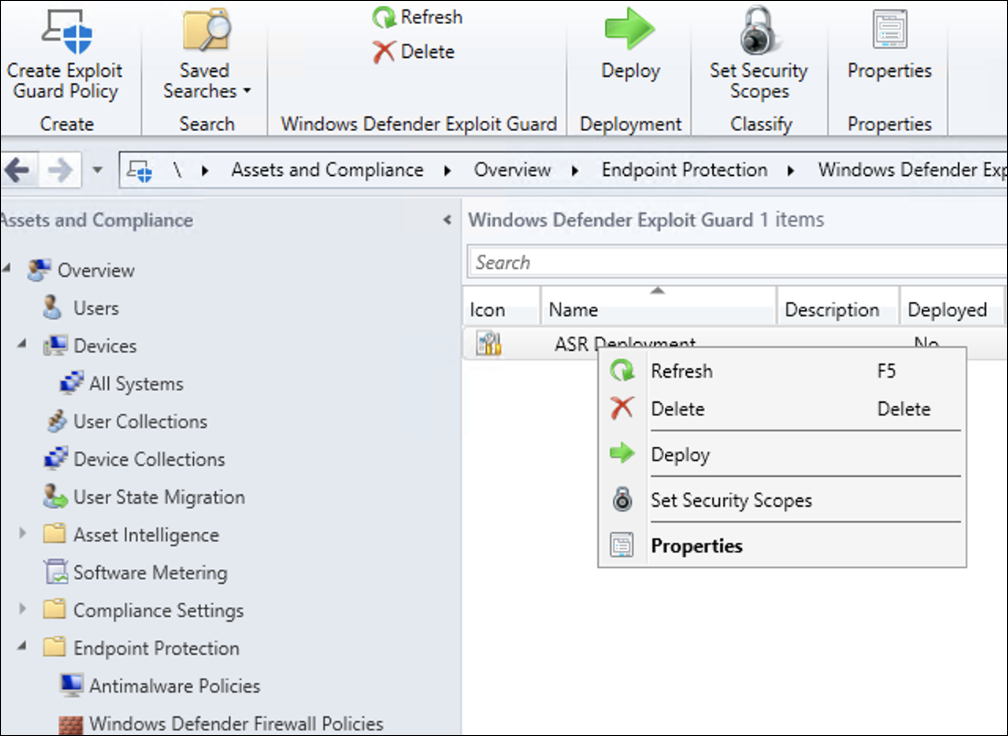

Klikněte pravým tlačítkem na nově vytvořenou zásadu a zvolte Nasadit.

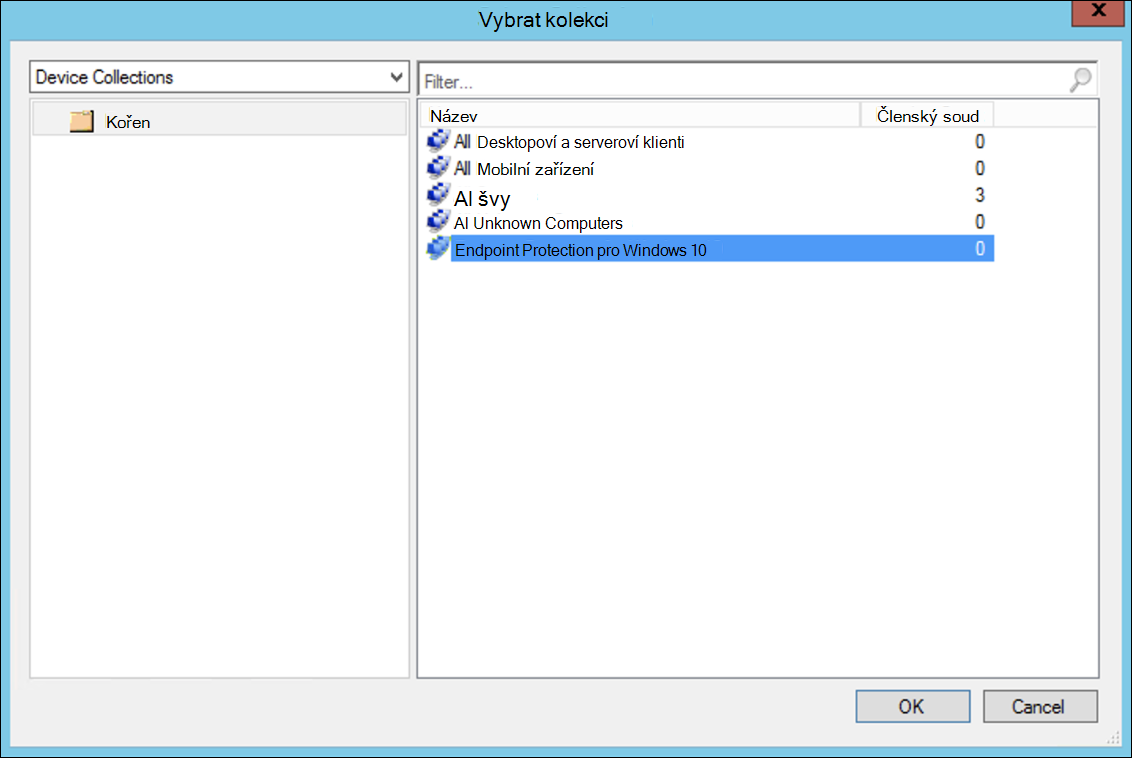

Zaměřte zásadu na nově vytvořenou kolekci Windows a vyberte OK.

Po dokončení tohoto úkolu jste nyní úspěšně nakonfigurovali pravidla omezení potenciální oblasti útoku v testovacím režimu.

Níže najdete další kroky k ověření, jestli jsou pravidla omezení potenciální oblasti útoku správně použita na koncové body. (Může to trvat několik minut.)

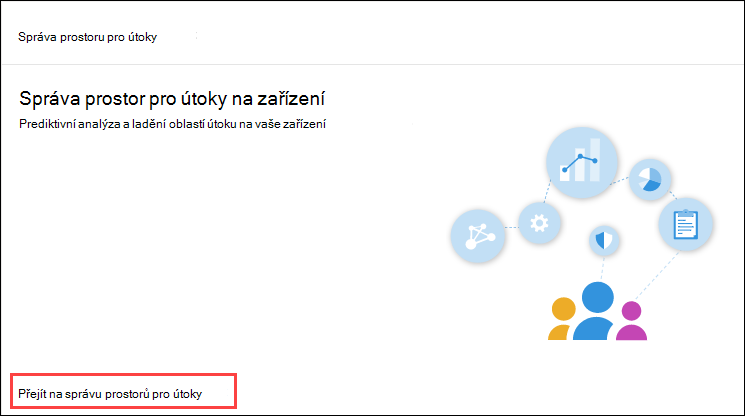

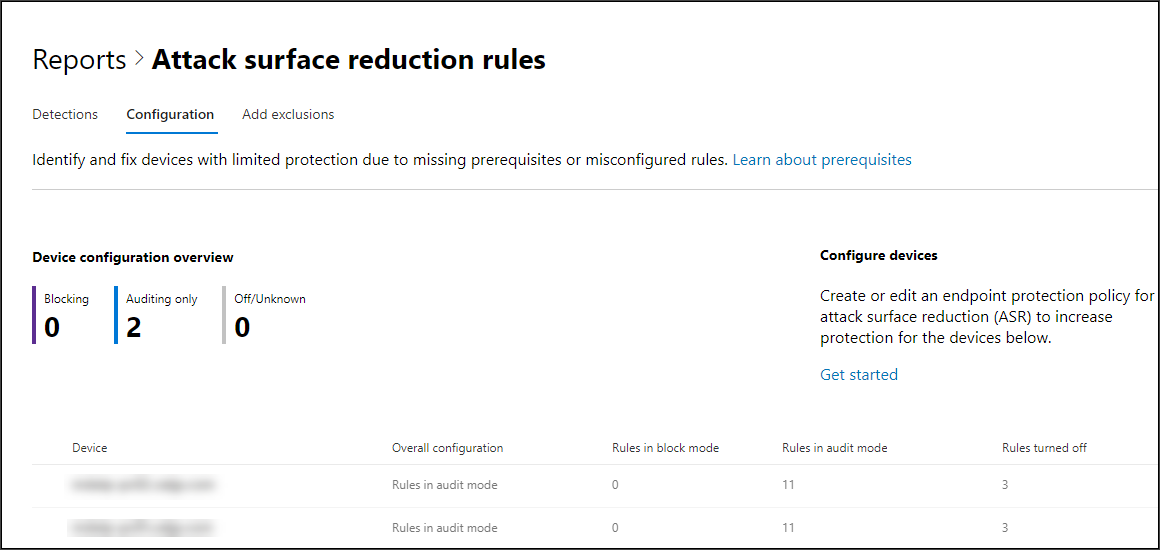

Ve webovém prohlížeči přejděte na Microsoft Defender XDR.

V nabídce vlevo vyberte Správa konfigurace .

Na panelu Pro správu oblastí útoku vyberte Přejít na správu oblastí útoku .

V sestavách pravidel omezení potenciální oblasti útoku vyberte kartu Konfigurace . Zobrazuje přehled konfigurace pravidel omezení potenciální oblasti útoku a stav pravidel omezení potenciální oblasti útoku na každém zařízení.

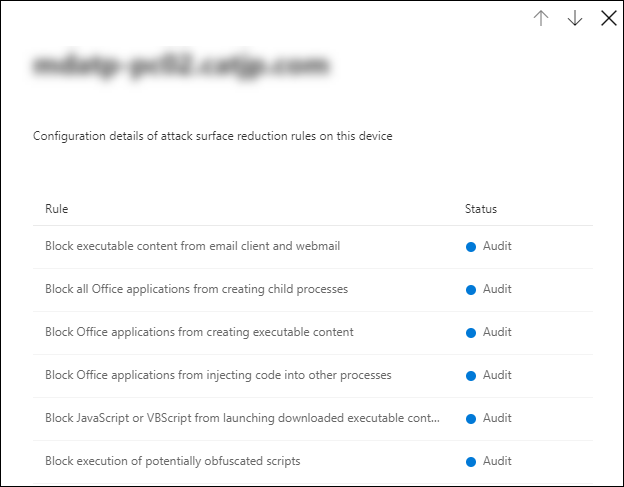

Výběr jednotlivých zařízení zobrazí podrobnosti o konfiguraci pravidel omezení potenciální oblasti útoku.

Další podrobnosti najdete v tématu Optimalizace nasazení pravidla omezení potenciální oblasti útoku a jejich detekce .

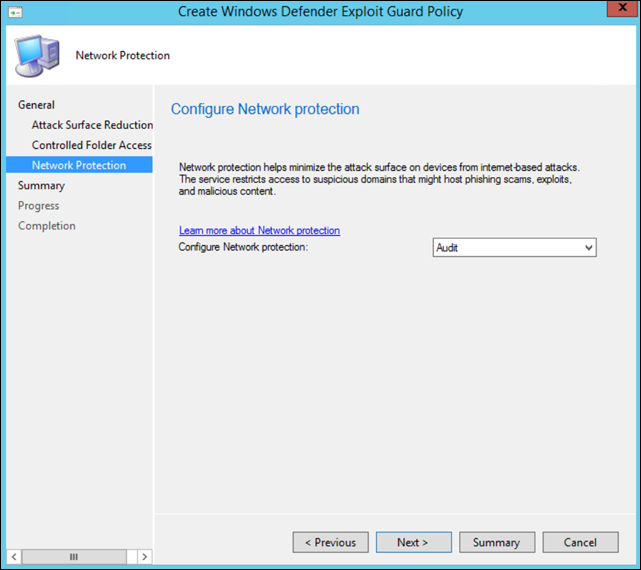

Nastavení pravidel ochrany sítě v testovacím režimu

V konzole Microsoft Configuration Manager přejděte na Přehled prostředků a dodržování předpisů >> Endpoint Protection > Ochrana Exploit Guard v programu Windows Defender a zvolte Vytvořit zásady Exploit Guard.

Vyberte Ochrana sítě.

Nastavte toto nastavení na Audit a vyberte Další.

Potvrďte nové zásady ochrany Exploit Guard tak, že vyberete Další.

Po vytvoření zásady vyberte Zavřít.

Klikněte pravým tlačítkem na nově vytvořenou zásadu a zvolte Nasadit.

Vyberte zásadu pro nově vytvořenou kolekci Windows a zvolte OK.

Po dokončení tohoto úkolu jste nyní úspěšně nakonfigurovali ochranu sítě v testovacím režimu.

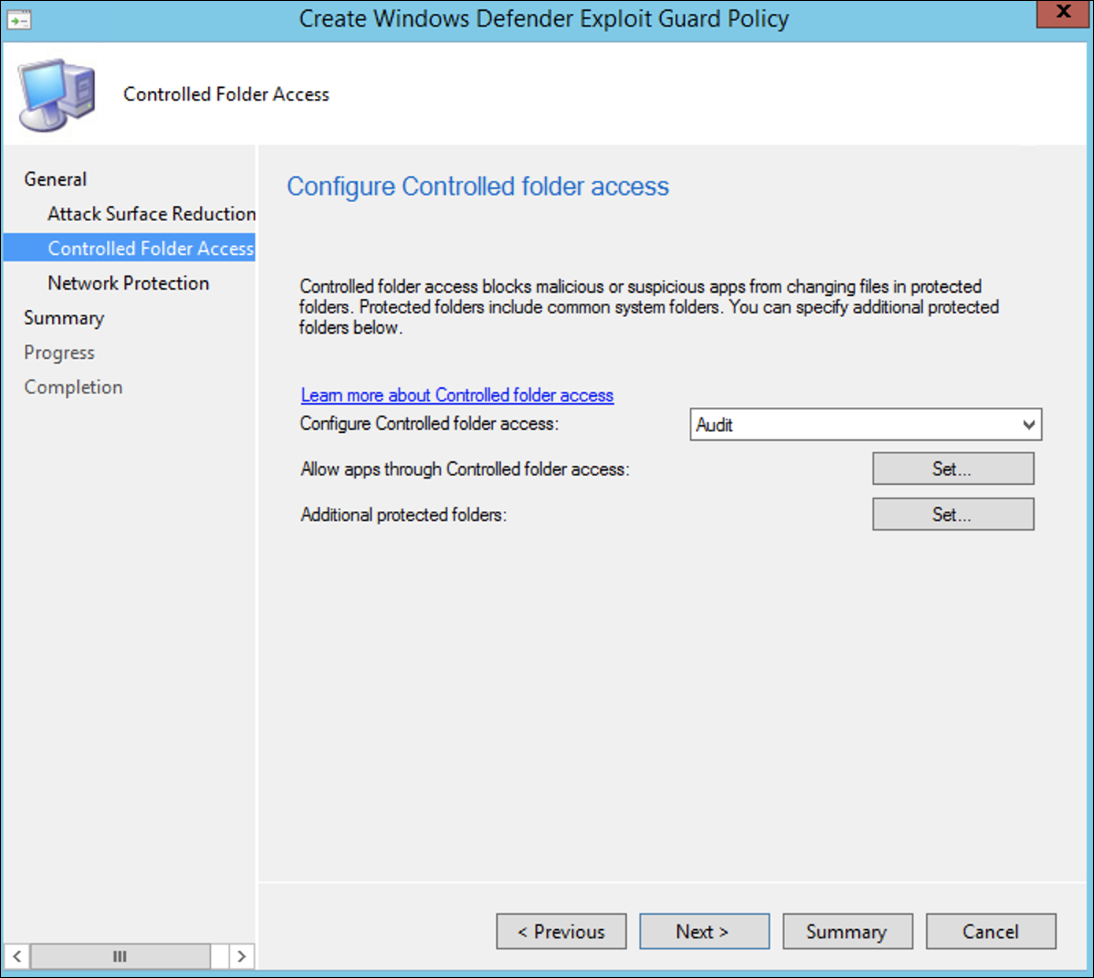

Nastavení pravidel řízeného přístupu ke složkě v testovacím režimu

V konzole Microsoft Configuration Manager přejděte naPřehled>prostředků a dodržování předpisů>Endpoint Protection>Ochrana Exploit Guard v programu Windows Defender a pak zvolte Vytvořit zásadu ochrany Exploit Guard.

Vyberte Řízený přístup ke složkům.

Nastavte konfiguraci na Audit a vyberte Další.

Potvrďte nové zásady ochrany Exploit Guard tak, že vyberete Další.

Po vytvoření zásady vyberte Zavřít.

Klikněte pravým tlačítkem na nově vytvořenou zásadu a zvolte Nasadit.

Zaměřte zásadu na nově vytvořenou kolekci Windows a vyberte OK.

Nyní jste úspěšně nakonfigurovali řízený přístup ke složkách v testovacím režimu.

Související článek

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.