Migrace zařízení tak, aby používala zjednodušenou metodu připojení

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

Tento článek popisuje, jak migrovat (znovu připojit) zařízení, která byla dříve onboardována do Defenderu for Endpoint, aby používala zjednodušenou metodu připojení zařízení. Další informace o zjednodušeném připojení najdete v tématu Onboarding zařízení pomocí zjednodušeného připojení. Zařízení musí splňovat požadavky uvedené v části Zjednodušené připojení.

Ve většině případů se při opětovném zprovoznění zařízení nevyžaduje úplné offboarding. Pokud chcete přepnout připojení, můžete spustit aktualizovaný onboardingový balíček a restartovat zařízení. Podrobnosti o jednotlivých operačních systémech najdete v následujících informacích.

Důležité

Omezení a známé problémy: Pro migrace zařízení (opětovné zprovoznění): K přepnutí na zjednodušenou metodu připojení není potřeba offboarding. Po spuštění aktualizovaného onboardingového balíčku se vyžaduje úplné restartování zařízení pro zařízení s Windows a restartování služby pro macOS a Linux. Další informace najdete v podrobnostech uvedených v tomto článku.

- Windows 10 verze 1607, 1703, 1709 a 1803 nepodporují opětovné zprovoznění. Nejprve offboarding a pak onboarding pomocí aktualizovaného balíčku. Tyto verze také vyžadují delší seznam adres URL.

- Zařízení s agentem MMA se nepodporují a musí dál používat metodu onboardingu MMA.

Migrace zařízení pomocí zjednodušené metody

Doporučení k migraci

Začněte od začátku. Doporučujeme nejprve začít s malou sadou zařízení. Použijte objekt blob onboardingu pomocí některého z podporovaných nástrojů pro nasazení a pak sledujte připojení. Pokud používáte nové zásady onboardingu, nezapomeňte zařízení vyloučit z dalších existujících zásad onboardingu, abyste zabránili konfliktům.

Ověřte a monitorujte. Po onboardingu malé sady zařízení ověřte, že jsou zařízení úspěšně nasazená a že komunikují se službou.

Dokončete migraci. V této fázi můžete migraci postupně zavádět na větší sadu zařízení. Migraci dokončíte tak, že nahradíte předchozí zásady onboardingu a odeberete staré adresy URL ze síťového zařízení.

Než budete pokračovat v migraci, ověřte požadavky na zařízení . Tyto informace vycházejí z předchozího článku a zaměřují se na migraci stávajících zařízení.

Pokud chcete znovu připojit zařízení, musíte použít zjednodušený balíček pro zprovoznění. Další informace o tom, jak získat přístup k balíčku, najdete v tématu Zjednodušené připojení.

V závislosti na operačním systému můžou migrace vyžadovat restartování zařízení nebo restartování služby po použití onboardingového balíčku:

Windows: Restartujte zařízení.

macOS: Restartujte zařízení nebo restartujte službu Defender for Endpoint spuštěním příkazu:

sudo launchctl unload /Library/LaunchDaemons/com.microsoft.fresno.plistsudo launchctl load /Library/LaunchDaemons/com.microsoft.fresno.plist

Linux: Restartujte službu Defender for Endpoint spuštěním příkazu:

sudo systemctl restart mdatp

Následující tabulka uvádí pokyny k migraci pro dostupné nástroje pro zprovoznění na základě operačního systému zařízení.

Windows 10 a 11

Důležité

Windows 10 verze 1607, 1703, 1709 a 1803 nepodporují opětovné zprovoznění. Pokud chcete migrovat stávající zařízení, budete muset plně zprovoznit a nasadit pomocí zjednodušeného balíčku pro zprovoznění.

Obecné informace o onboardingu klientských zařízení s Windows najdete v tématu Onboarding klienta Windows.

Ověřte, že jsou splněné požadavky: Požadavky pro použití zjednodušené metody.

Místní skript

Postupujte podle pokynů v tématu Místní skript (až 10 zařízení) s využitím zjednodušeného balíčku pro zprovoznění. Po dokončení těchto kroků musíte zařízení restartovat, aby se připojení zařízení přepnulo.

Zásady skupiny

Postupujte podle pokynů v tématu Zásady skupiny s využitím zjednodušeného balíčku onboardingu. Po dokončení těchto kroků musíte zařízení restartovat, aby se připojení zařízení přepnulo.

Microsoft Intune

Postupujte podle pokynů v Intune použití zjednodušeného balíčku pro zprovoznění. Můžete použít možnost "automaticky z konektoru"; Tato možnost ale automaticky znovu nepouží balíček onboardingu. Vytvořte novou zásadu onboardingu a nejprve zacílte na testovací skupinu. Po dokončení těchto kroků musíte zařízení restartovat, aby se připojení zařízení přepnulo.

Microsoft Configuration Manager

Postupujte podle pokynů v Configuration Manager.

VDI

Použijte pokyny v tématu Onboarding zařízení infrastruktury virtuálních klientských počítačů (VDI). Po dokončení těchto kroků musíte zařízení restartovat, aby se připojení zařízení přepnulo.

Ověření připojení zařízení pomocí zjednodušené metody pro migrovaná zařízení

Pomocí následujících metod můžete zkontrolovat, jestli jste zařízení s Windows úspěšně připojili:

- Analyzátor klienta

- Sledování s pokročilým vyhledáváním v Microsoft Defender XDR

- Místní sledování pomocí Prohlížeč událostí (pro Windows)

- Spuštěním testů ověřte připojení ke službám Defenderu for Endpoint.

- Kontrola editoru registru

- Test detekce PowerShellu

Pro macOS a Linux můžete použít následující metody:

- Testy připojení MDATP

- Sledování s pokročilým vyhledáváním v Microsoft Defender XDR

- Spuštěním testů ověřte připojení ke službám Defenderu for Endpoint.

K ověření připojení po onboardingu migrovaných koncových bodů použijte Nástroj Defender for Endpoint Client Analyzer (Windows)

Po nasazení spusťte MDE Client Analyzer a ověřte, že se vaše zařízení připojuje k příslušným aktualizovaným adresám URL.

Stáhněte si nástroj Microsoft Defender for Endpoint Client Analyzer, ve kterém je spuštěný senzor Defenderu for Endpoint.

Můžete postupovat podle stejných pokynů jako v tématu Ověření připojení klienta ke službě Microsoft Defender for Endpoint. Skript automaticky použije balíček pro onboarding nakonfigurovaný na zařízení (měla by být zjednodušená verze) k otestování připojení.

Ujistěte se, že je připojení navázané pomocí příslušných adres URL.

Sledování s pokročilým vyhledáváním v Microsoft Defender XDR

Stav typu připojení můžete zobrazit pomocí rozšířeného proaktivního vyhledávání na portálu Microsoft Defender.

Tyto informace najdete v tabulce DeviceInfo ve sloupci ConnectivityType:

- Název sloupce: ConnectivityType

- Možné hodnoty:

<blank>, zjednodušená, standardní - Datový typ: Řetězec

- Popis: Typ připojení ze zařízení do cloudu

Jakmile je zařízení migrováno tak, aby používalo zjednodušenou metodu, a zařízení naváže úspěšnou komunikaci s příkazem EDR & řídicím kanálem, hodnota se zobrazí jako "Zjednodušeno".

Pokud zařízení přesunete zpět na běžnou metodu, bude hodnota "standardní".

U zařízení, která se ještě nepokusila znovu připojit, zůstane hodnota prázdná.

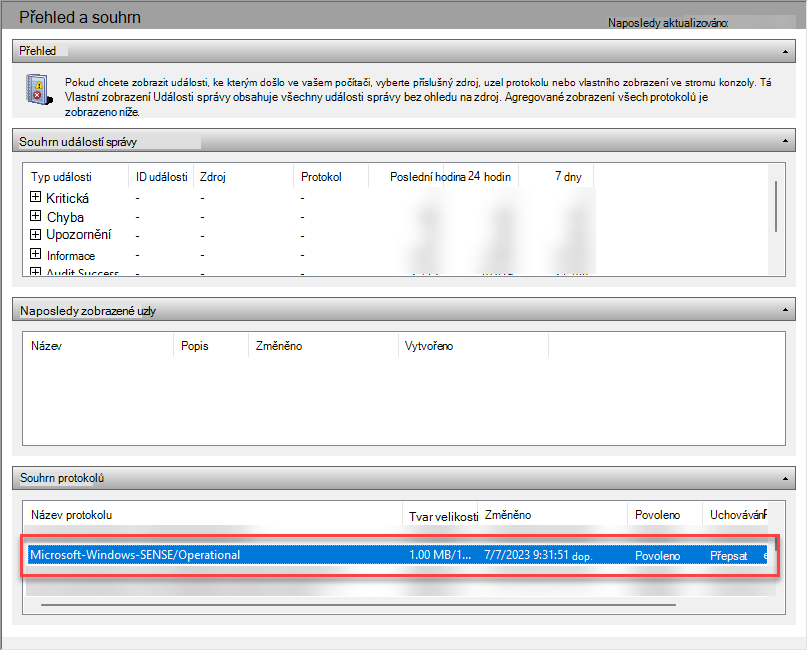

Místní sledování na zařízení přes Windows Prohlížeč událostí

Pomocí provozního protokolu SENSE systému Windows Prohlížeč událostí můžete místně ověřovat připojení pomocí nového zjednodušeného přístupu. Událost SENSE s ID 4 sleduje úspěšná připojení EDR.

Pomocí následujícího postupu otevřete protokol událostí služby Defender for Endpoint:

V nabídce Windows vyberte Start a zadejte Prohlížeč událostí. Pak vyberte Prohlížeč událostí.

V seznamu protokolů se v části Souhrn protokolu posuňte dolů, dokud neuvidíte Microsoft-Windows-SENSE/Operational. Poklikáním na položku otevřete protokol.

K protokolu se dostanete také tak, že rozbalíteprotokoly>aplikací a služeb Microsoft>Windows>SENSE a vyberete Provozní.

ID události 4 sleduje úspěšná připojení pomocí příkazu Defender for Endpoint command & řídicím kanálem. Ověřte úspěšná připojení pomocí aktualizované adresy URL. Příklady:

Contacted server 6 times, all succeeded, URI: <region>.<geo>.endpoint.security.microsoft.com. <EventData> <Data Name="UInt1">6</Data> <Data Name="Message1">https://<region>.<geo>.endpoint.security.microsoft.com> </EventData>Zpráva 1 obsahuje kontaktní adresu URL. Ověřte, že událost obsahuje zjednodušenou adresu URL (endpoint.security.microsoft, com).

ID události 5 sleduje chyby, pokud jsou k dispozici.

Poznámka

SENSE je interní název, který se používá k označení senzoru chování, který napájí Microsoft Defender for Endpoint.

Události zaznamenané službou se zobrazí v protokolu.

Další informace najdete v tématu Kontrola událostí a chyb pomocí Prohlížeč událostí.

Spuštěním testů ověřte připojení ke službám Defenderu for Endpoint.

Jakmile se zařízení onboarduje do služby Defender for Endpoint, ověřte, že se stále zobrazuje v inventáři zařízení. Id zařízení by mělo zůstat stejné.

Na kartě Device Page Timeline (Časová osa stránky zařízení) zkontrolujte, jestli události ze zařízení proudí.

Živá odpověď

Ujistěte se, že funkce Live Response na vašem testovacím zařízení funguje. Postupujte podle pokynů v tématu Zkoumání entit na zařízeních pomocí živé odpovědi.

Nezapomeňte po připojení spustit několik základních příkazů pro potvrzení připojení (například cd, úlohy, připojení).

Automatizované vyšetřování a reakce (Automated Investigation and Response)

Ujistěte se, že na testovacím zařízení funguje automatizované vyšetřování a reakce: Konfigurace automatizovaných možností vyšetřování a odpovědí.

V testovacích prostředích s automatickým prostředím IR přejděte na Microsoft Defender XDR>Hodnoce & Kurzy>Kurzy & Simulace> **Kurzy> automatizovaného vyšetřování.

Cloudová ochrana

Otevřete příkazový řádek jako správce.

Pravým tlačítkem myši klikněte na položku v nabídce Start, vyberte Spustit jako správce a pak na příkazovém řádku oprávnění vyberte Ano .

Pomocí následujícího argumentu s nástrojem příkazového řádku (mpcmdrun.exe) Microsoft Defender Antivirus ověřte, že vaše síť může komunikovat s cloudovou službou Microsoft Defender Antivirus:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -ValidateMapsConnection

Poznámka

Tento příkaz bude fungovat jenom u Windows 10 verze 1703 nebo vyšší nebo Windows 11. Další informace najdete v tématu Správa Microsoft Defender Antivirové ochrany pomocí nástroje příkazového řádku mpcmdrun.exe.

Testovací blok na první pohled

Postupujte podle pokynů v ukázce Microsoft Defender for Endpoint Block at First Sight (BAFS).

Test SmartScreen

Postupujte podle pokynů v Microsoft Defender Ukázku filtru SmartScreen (msft.net).

Test detekce PowerShellu

Na zařízení s Windows vytvořte složku:

C:\test-MDATP-test.Otevřete příkazový řádek jako správce.

V okně příkazového řádku spusťte následující příkaz PowerShellu:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Po spuštění příkazu se okno příkazového řádku automaticky zavře. Pokud je test detekce úspěšný, označí se jako dokončený.

Pro macOS a Linux můžete použít následující metody:

- Testy připojení MDATP

- Sledování s pokročilým vyhledáváním v Microsoft Defender XDR

- Spuštěním testů ověřte připojení ke službám Defenderu for Endpoint.

Test připojení MDATP (macOS a Linux)

Spuštěním příkazu mdatp health -details features potvrďte simplified_connectivity: "povoleno".

Spuštěním mdatp health -details edr příkazu ověřte, že edr_partner_geo_location je k dispozici. Hodnota by měla být GW_<geo> geografická poloha vašeho tenanta.

Spusťte test připojení mdatp. Ujistěte se, že je k dispozici zjednodušený vzor adresy URL. Měli byste očekávat dvě pro \storage, jednu pro \mdav, jednu pro \xplat a jednu pro /packages.

Například: https:mdav.us.endpoint.security.microsoft/com/storage

Sledování s pokročilým vyhledáváním v Microsoft Defender XDR

Zobrazení všech zařízení (limit 30 tisíc) a jejich naposledy hlášených typů připojení:

DeviceInfo

| where OnboardingStatus == "Onboarded"

| summarize arg_max(ConnectivityType, Timestamp) by DeviceName

Zobrazení počtu zařízení podle OSPlatform a jejich typu připojení v pruhovém grafu:

DeviceInfo

| where OnboardingStatus == "Onboarded"

| summarize arg_max(ConnectivityType, Timestamp, OSPlatform) by DeviceName

| summarize count() by OSPlatform, ConnectivityType

| render columnchart

Použití analyzátoru klienta Defenderu for Endpoint (pro různé platformy) k ověření připojení pro nově migrované koncové body

Stáhněte a spusťte klientský analyzátor pro macOS nebo Linux. Další informace najdete v tématu Stažení a spuštění analyzátoru klienta.

Spusťte

mdeclientanalyzer.cmd -o <path to cmd file>příkaz ze složky MDEClientAnalyzer. Příkaz používá parametry z onboardingového balíčku k otestování připojení.Spusťte

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>(kde parametr je GW_US, GW_EU GW_UK). GW odkazuje na zjednodušenou možnost. Spusťte s příslušnou geografickou geografickou hodnotou tenanta.