Onboarding serverů s Windows do služby Microsoft Defender for Endpoint

Platí pro:

- Microsoft Defender for Endpoint Server

- Microsoft Defender pro servery

Chcete používat Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Defender for Endpoint rozšiřuje podporu tak, aby zahrnoval i operační systém Windows Server. Tato podpora poskytuje pokročilé možnosti detekce a prověřování útoků bez problémů prostřednictvím konzoly Microsoft Defender XDR. Podpora Windows Server poskytuje hlubší přehled o serverových aktivitách, pokrytí detekce útoků na jádro a paměť a umožňuje akce odpovědi.

Tento článek popisuje, jak připojit konkrétní servery Windows k Microsoft Defender for Endpoint.

Pokyny ke stažení a používání standardních hodnot Zabezpečení Windows pro servery s Windows najdete v tématu Zabezpečení Windows směrné plány.

Tip

Jako doplněk k tomuto článku si projděte našeho průvodce nastavením analyzátoru zabezpečení , kde si projděte osvědčené postupy a naučte se posílit ochranu, zlepšit dodržování předpisů a s důvěrou se pohybovat v oblasti kybernetické bezpečnosti. Pokud chcete mít přizpůsobené prostředí založené na vašem prostředí, můžete získat přístup k průvodci automatizovaným nastavením analyzátoru zabezpečení v Centrum pro správu Microsoftu 365.

Windows Server přehled onboardingu

K úspěšnému nasazení serverů je potřeba provést následující obecné kroky.

Poznámka

Edice Windows Hyper-V Serveru se nepodporují.

Integrace s Microsoft Defender pro servery:

Microsoft Defender for Endpoint se bezproblémově integruje s Microsoft Defender pro servery. Servery můžete automaticky onboardovat, nechat servery monitorované službou Microsoft Defender for Cloud zobrazovat v Defenderu for Endpoint a provádět podrobná šetření jako Microsoft Defender pro zákazníky cloudu. Další informace najdete v tématu Ochrana koncových bodů pomocí integrovaného řešení EDR v Defenderu for Cloud: Microsoft Defender for Endpoint

Poznámka

- Pro Windows Server 2016 a Windows Server 2012 R2 můžete buď ručně nainstalovat nebo upgradovat moderní sjednocené řešení na těchto počítačích, nebo použít integraci k automatickému nasazení nebo upgradu serverů, na které se vztahuje váš plán Microsoft Defender for Server. Další informace o přechodu najdete v tématu Ochrana koncových bodů pomocí integrovaného řešení EDR v Defenderu for Cloud: Microsoft Defender for Endpoint.

- Když k monitorování serverů použijete Microsoft Defender for Cloud, vytvoří se automaticky tenant Defender for Endpoint (v USA pro uživatele v USA, v EU pro evropské uživatele a ve Spojeném království pro uživatele ve Spojeném království). Data shromažďovaná službou Defender for Endpoint se ukládají v geografickém umístění tenanta, jak je identifikováno během zřizování.

- Pokud před použitím Microsoft Defender for Cloud používáte Defender for Endpoint, ukládají se vaše data do umístění, které jste zadali při vytváření tenanta, i když se později integrujete se službou Microsoft Defender for Cloud.

- Po nakonfigurování už nemůžete změnit umístění, ve kterém jsou vaše data uložená. Pokud potřebujete přesunout data do jiného umístění, musíte kontaktovat podpora Microsoftu a resetovat tenanta.

- Monitorování koncového bodu serveru využívající tuto integraci bylo pro zákazníky Office 365 GCC zakázané.

- Dříve bylo používání agenta Microsoft Monitoring Agent (MMA) na Windows Server 2016 a Windows Server 2012 R2 a předchozích verzích Windows Server povoleno pro bránu OMS nebo Log Analytics k poskytování připojení ke cloudovým službám Defenderu. Nové řešení, jako je Microsoft Defender for Endpoint Windows Server 2022 a novější, Windows Server 2019 a Windows 10 nebo novější, tuto bránu nepodporuje.

- Servery s Linuxem nasazené prostřednictvím Microsoft Defender for Cloud mají počáteční konfiguraci nastavenou tak, aby běžela Antivirová ochrana v programu Defender v pasivním režimu.

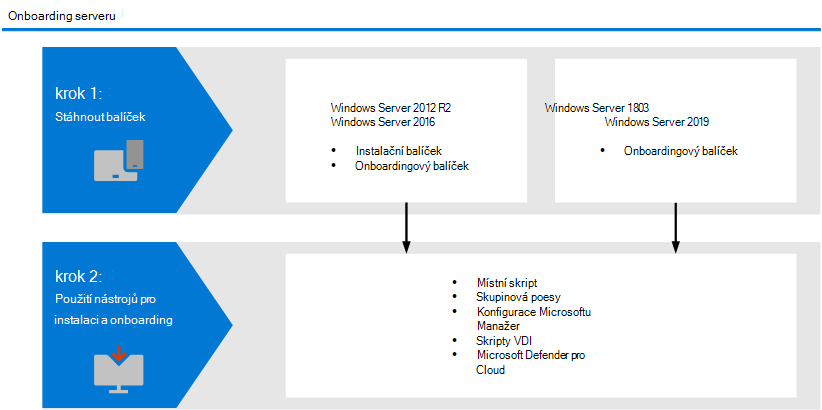

Windows Server 2016 a Windows Server 2012 R2:

- Stažení instalačních a onboardingových balíčků

- Použití instalačního balíčku

- Postupujte podle kroků pro onboarding odpovídajícího nástroje.

Windows Server Semi-Annual Enterprise Channel, Windows Server 2019, Windows Server 2022 a Windows 2025:

- Stažení balíčku pro onboarding

- Postupujte podle kroků pro onboarding odpovídajícího nástroje.

Funkce v moderním sjednocené řešení

Předchozí implementace Windows Server 2016 a Windows Server 2012 R2 (před dubnem 2022) vyžadovala použití agenta Microsoft Monitoring Agent (MMA).

Nový balíček sjednoceného řešení usnadňuje onboarding serverů tím, že odstraňuje závislosti a kroky instalace. Poskytuje také mnohem rozšířenou sadu funkcí. Další informace najdete v tématu Obrana Windows Server 2012 R2 a 2016.

V závislosti na serveru, který nasazujete, se jednotné řešení nainstaluje Microsoft Defender Antivirovou ochranu nebo senzor EDR. Následující tabulka uvádí, která komponenta je nainstalovaná a co je ve výchozím nastavení integrované.

| Verze serveru | AV | EDR |

|---|---|---|

| Windows Server 2012 R2 |

|

|

| Windows Server 2016 | Vestavěný |

|

| Windows Server 2019 a novější | Vestavěný | Vestavěný |

Pokud jste už dříve nasadili servery pomocí MMA, postupujte podle pokynů v tématu Migrace serverů a migrujte na nové řešení.

Důležité

Než budete pokračovat v onboardingu, přečtěte si část Známé problémy a omezení v novém balíčku sjednoceného řešení pro Windows Server 2012 R2 a Windows Server 2016.

Požadavky

Požadavky pro Windows Server 2016 a Windows Server 2012 R2

Doporučujeme na server nainstalovat nejnovější dostupnou aktualizaci SSU a LCU.

- Musí být nainstalovaná servisní aktualizace SSU (Servicing Stack Update) ze 14. září 2021 nebo novější.

- Musí být nainstalovaná nejnovější kumulativní aktualizace (LCU) z 20. září 2018 nebo novější.

- Povolte funkci Microsoft Defender Antivirus a ujistěte se, že je aktuální. Další informace o povolení Antivirová ochrana v programu Defender na Windows Server najdete v tématech Opětovné povolení Antivirová ochrana v programu Defender na Windows Server, pokud byla zakázaná, a opětovné povolení. Antivirová ochrana v programu Defender na Windows Server, pokud byl odinstalovaný.

- Stáhněte a nainstalujte nejnovější verzi platformy pomocí služba Windows Update. Případně si balíček aktualizace stáhněte ručně z Katalogu služby Microsoft Update nebo z MMPC.

Předpoklady pro spuštění s řešeními zabezpečení třetích stran

Pokud máte v úmyslu použít antimalwarové řešení jiného výrobce, musíte spustit Microsoft Defender Antivirovou ochranu v pasivním režimu. Nezapomeňte nastavit pasivní režim během procesu instalace a onboardingu.

Poznámka

Pokud instalujete Microsoft Defender for Endpoint na servery se službou McAfee Endpoint Security (ENS) nebo VirusScan Enterprise (VSE), možná bude potřeba aktualizovat verzi platformy McAfee, aby se zajistilo, že Microsoft Defender Antivirová ochrana nebude odebrána nebo zakázána. Další informace včetně konkrétních požadovaných čísel verzí naleznete v článku Centrum znalostí společnosti McAfee.

Aktualizace balíčků pro Microsoft Defender for Endpoint na Windows Server 2016 a Windows Server 2012 R2

Pokud chcete dostávat pravidelná vylepšení a opravy produktu pro komponentu EDR Sensor, ujistěte se, že se služba Windows Update KB5005292 použije nebo schválí. Pokud chcete udržovat součásti ochrany aktualizované, přečtěte si téma Správa aktualizací Microsoft Defender Antivirové ochrany a použití standardních hodnot.

Pokud používáte Windows Server Update Services (WSUS) nebo microsoft endpoint Configuration Manager, je tato nová aktualizace Microsoft Defender for Endpoint pro EDR Sensor dostupná v kategorii . Microsoft Defender for Endpoint".

Souhrn kroků připojování

- KROK 1: Stažení instalačních a onboardingových balíčků

- KROK 2: Použití instalačního a onboardingového balíčku

- KROK 3: Dokončení kroků pro onboarding

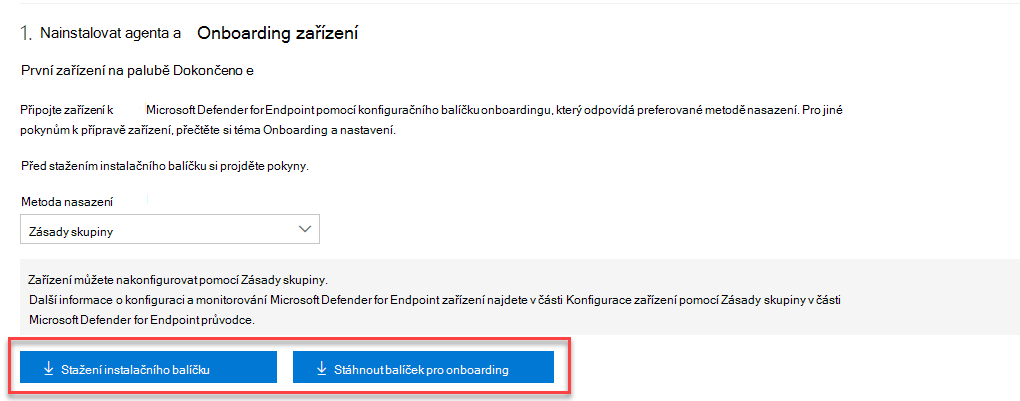

KROK 1: Stažení instalačních a onboardingových balíčků

Instalační ionboardingové balíčky je potřeba stáhnout z portálu.

Poznámka

Instalační balíček se aktualizuje každý měsíc. Před použitím si nezapomeňte stáhnout nejnovější balíček. Pokud chcete aktualizaci provést po instalaci, nemusíte instalační balíček spouštět znovu. Pokud to uděláte, instalační program vás nejprve požádá o offboarding, protože se jedná o požadavek pro odinstalaci. Viz Aktualizace balíčků pro Microsoft Defender for Endpoint na Windows Server 2012 R2 a 2016.

Poznámka

V Windows Server 2016 a Windows Server 2012 R2 musí být Microsoft Defender Antivirus nainstalovaný jako funkce (viz Přechod na MDE) a před pokračováním v instalaci musí být plně aktualizovaný.

Pokud používáte antimalwarové řešení jiné společnosti než Microsoft, ujistěte se, že před instalací přidáte vyloučení pro Microsoft Defender Antivirovou ochranu (z tohoto seznamu procesů Microsoft Defender procesy na kartě Procesy v programu Defender). Do seznamu vyloučení Antivirová ochrana v programu Defender se také doporučuje přidat řešení zabezpečení jiných společností než Microsoft.

Instalační balíček obsahuje soubor MSI, který nainstaluje agenta Microsoft Defender for Endpoint.

Balíček onboardingu obsahuje následující soubor:

-

WindowsDefenderATPOnboardingScript.cmd– obsahuje skript onboardingu.

Balíčky stáhnete takto:

V Microsoft Defender XDR přejděte na Onboarding koncového bodu > Nastavení>.

Vyberte Windows Server 2016 a Windows Server 2012 R2.

Vyberte Stáhnout instalační balíček a uložte soubor .msi.

Vyberte Stáhnout onboardingový balíček a uložte soubor .zip.

Nainstalujte instalační balíček pomocí některé z možností instalace Microsoft Defender Antivirové ochrany. Instalace vyžaduje oprávnění správce.

Důležité

Místní skript onboardingu je vhodný pro testování konceptu, ale neměl by se používat pro produkční nasazení. Pro produkční nasazení doporučujeme použít Zásady skupiny nebo Microsoft Endpoint Configuration Manager.

KROK 2: Použití instalačního a onboardingového balíčku

V tomto kroku nainstalujete součásti pro prevenci a detekci potřebné před onboardingem zařízení do cloudového prostředí Microsoft Defender for Endpoint a připravíte počítač na onboarding. Ujistěte se, že jsou splněné všechny požadavky .

Poznámka

Microsoft Defender Antivirus se nainstaluje a bude aktivní, pokud ho nenastavíte do pasivního režimu.

Možnosti instalace balíčků Microsoft Defender for Endpoint

V předchozí části jste stáhli instalační balíček. Instalační balíček obsahuje instalační program pro všechny součásti Microsoft Defender for Endpoint.

K instalaci agenta můžete použít některou z následujících možností:

- Instalace pomocí příkazového řádku

- Instalace pomocí skriptu

- Použití instalačních a onboardingových balíčků pomocí Zásady skupiny

Instalace Microsoft Defender For Endpoint pomocí příkazového řádku

K instalaci Microsoft Defender for Endpoint použijte instalační balíček z předchozího kroku.

Spuštěním následujícího příkazu nainstalujte Microsoft Defender for Endpoint:

Msiexec /i md4ws.msi /quiet

Pokud chcete provést odinstalaci, ujistěte se, že je počítač nejprve offboardován pomocí příslušného skriptu pro offboarding. Potom pomocí Ovládací panely > Programy > a funkce proveďte odinstalaci.

Případně Microsoft Defender for Endpoint odinstalujte spuštěním následujícího příkazu pro odinstalaci:

Msiexec /x md4ws.msi /quiet

Aby byl výše uvedený příkaz úspěšný, musíte použít stejný balíček, který jste použili k instalaci.

Přepínač /quiet potlačí všechna oznámení.

Poznámka

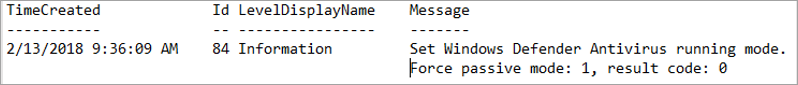

Microsoft Defender Antivirus automaticky nepřechází do pasivního režimu. Pokud používáte antivirové nebo antimalwarové řešení jiné společnosti než Microsoft, můžete nastavit Microsoft Defender Antivirovou ochranu tak, aby běžela v pasivním režimu. U instalací příkazového řádku volitelná FORCEPASSIVEMODE=1 možnost okamžitě nastaví součást Microsoft Defender Antivirus na pasivní režim, aby nedocházelo k rušení. Pokud chcete zajistit, Antivirová ochrana v programu Defender po onboardingu zůstanou v pasivním režimu, aby podporovaly funkce, jako je EDR Block, nastavte klíč registru ForceDefenderPassiveMode.

Podpora Windows Server poskytuje hlubší přehled o serverových aktivitách, pokrytí detekce útoků na jádro a paměť a umožňuje akce odpovědi.

Instalace Microsoft Defender for Endpoint pomocí skriptu

Pomocí pomocného skriptu instalačního programu můžete automatizovat instalaci, odinstalaci a onboarding.

Poznámka

Instalační skript je podepsaný. Jakékoli změny skriptu zruší platnost podpisu. Když stáhnete skript z GitHubu, doporučujeme, abyste se vyhnuli neúmyslným úpravám, stáhnout zdrojové soubory jako archiv ZIP a pak ho extrahovat, abyste získali install.ps1 soubor (na hlavní stránce Kód vyberte rozevírací nabídku Kód a vyberte Stáhnout ZIP).

Tento skript lze použít v různých scénářích, včetně scénářů popsaných v tématu Scénáře migrace serverů z předchozího řešení Microsoft Defender for Endpoint založeného na mma a pro nasazení pomocí Zásady skupiny, jak je popsáno níže.

Při provádění instalace pomocí instalačního skriptu použijte instalační a onboardingové balíčky Microsoft Defender for Endpoint pomocí zásad skupiny.

Vytvořte zásadu skupiny:

Otevřete konzolu Zásady skupiny Management Console (GPMC), klikněte pravým tlačítkem na Zásady skupiny objekty, které chcete nakonfigurovat, a vyberte Nový. Do zobrazeného dialogového okna zadejte název nového objektu zásad skupiny a vyberte OK.Otevřete konzolu pro správu Zásady skupiny (GPMC), klikněte pravým tlačítkem na objekt Zásady skupiny, který chcete nakonfigurovat, a vyberte Upravit.

V Editor správa Zásady skupiny přejděte na Konfigurace počítače, předvolby a nastavení Ovládacích panelů.

Klikněte pravým tlačítkem na Naplánované úkoly, přejděte na Nový a vyberte Okamžitý úkol (alespoň Windows 7).

V okně Úkol , které se otevře, přejděte na kartu Obecné . V části Možnosti zabezpečení vyberte Změnit uživatele nebo skupinu , zadejte SYSTEM a pak vyberte Zkontrolovat jména a pak OK. NT AUTHORITY\SYSTEM se zobrazí jako uživatelský účet, pod který se úloha spouští.

Vyberte Spustit bez ohledu na to, jestli je uživatel přihlášený nebo ne , a zaškrtněte políčko Spustit s nejvyššími oprávněními .

Do pole Název zadejte odpovídající název naplánované úlohy (například Defender for Endpoint Deployment).

Přejděte na kartu Akce a vyberte Nový... Ujistěte se, že je v poli Akce vybraná možnost Spustit program. Instalační skript zpracuje instalaci a po dokončení instalace okamžitě provede krok onboardingu. Vyberte C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe zadejte argumenty:

-ExecutionPolicy RemoteSigned \\servername-or-dfs-space\share-name\install.ps1 -OnboardingScript \\servername-or-dfs-space\share-name\windowsdefenderatponboardingscript.cmdPoznámka

Doporučené nastavení zásad spouštění je

Allsigned. To vyžaduje import podpisového certifikátu skriptu do úložiště důvěryhodných vydavatelů místního počítače, pokud skript běží v koncovém bodu jako SYSTEM.Nahraďte

\\servername-or-dfs-space\share-namecestou UNC sdílenéhoinstall.ps1souboru pomocí plně kvalifikovaného názvu domény (FQDN) souborového serveru. Instalační balíček md4ws.msi musí být umístěn ve stejném adresáři. Ujistěte se, že oprávnění cesty UNC umožňují přístup k zápisu do účtu počítače, který balíček instaluje, a podporovat tak vytváření souborů protokolu. Pokud chcete zakázat vytváření souborů protokolu (nedoporučuje se), můžete použít-noETL -noMSILogparametry .Ve scénářích, ve kterých chcete, aby Microsoft Defender Antivirová ochrana současně existovat s antimalwarovými řešeními jiných společností než Microsoft, přidejte parametr $Passive pro nastavení pasivního režimu během instalace.

Vyberte OK a zavřete všechna otevřená okna Konzoly pro správu zásad skupiny.

Pokud chcete objekt zásad sítě propojit s organizační jednotkou, klikněte pravým tlačítkem myši a vyberte Propojit existující objekt zásad_ V zobrazeném dialogovém okně vyberte Zásady skupiny Objekt, který chcete propojit. Vyberte OK.

Další nastavení konfigurace najdete v tématech Konfigurace nastavení ukázkové kolekce a Další doporučená nastavení konfigurace.

KROK 3: Dokončení kroků pro onboarding

Následující kroky platí jenom v případě, že používáte antimalwarové řešení jiného výrobce. Musíte použít následující Microsoft Defender nastavení pasivního režimu Antivirové ochrany. Ověřte, že je správně nakonfigurovaný:

Nastavte následující položku registru:

- Cesta:

HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection - Název:

ForceDefenderPassiveMode - Typ:

REG_DWORD - Hodnota:

1

- Cesta:

Známé problémy a omezení v novém balíčku sjednoceného řešení pro Windows Server 2016 a Windows Server 2012 R2

Důležité

Před provedením nové instalace vždy stáhněte nejnovější instalační balíček z portálu Microsoft Defender (https://security.microsoft.com) a ujistěte se, že jsou splněné požadavky. Po instalaci nezapomeňte pravidelně aktualizovat pomocí aktualizací komponent popsaných v části Aktualizace balíčků pro Microsoft Defender for Endpoint na Windows Server 2012 R2 a 2016.

Aktualizace operačního systému může způsobovat problém s instalací na počítačích s pomalejšími disky kvůli vypršení časového limitu při instalaci služby. Instalace selže se zprávou "Nepodařilo se najít c:\program files\windows defender\mpasdesc.dll, - 310 WinDefend". Pokud je to potřeba, použijte nejnovější instalační balíček a nejnovější install.ps1 skript, který vám pomůže vymazat neúspěšnou instalaci.

uživatelské rozhraní na Windows Server 2016 a Windows Server 2012 R2 umožňuje pouze základní operace. Pokud chcete provádět operace na zařízení místně, přečtěte si téma Správa Microsoft Defender for Endpoint pomocí PowerShellu, rozhraní WMI a MPCmdRun.exe. V důsledku toho nemusí funkce, které se konkrétně spoléhají na interakci uživatele, například když je uživatel vyzván k rozhodnutí nebo provedení konkrétní úlohy, fungovat podle očekávání. Doporučuje se zakázat nebo nepovolit uživatelské rozhraní ani vyžadovat interakci uživatele na spravovaném serveru, protože to může mít vliv na možnosti ochrany.

Ne všechna pravidla omezení potenciální oblasti útoku platí pro všechny operační systémy. Viz Pravidla omezení potenciální oblasti útoku.

Upgrady operačního systému se nepodporují. Offboarding a před upgradem ho odinstalujte. Instalační balíček je možné použít pouze k upgradu instalací, které ještě nebyly aktualizovány o novou antimalwarovou platformu nebo balíčky aktualizace senzoru EDR.

K automatickému nasazení a onboardingu nového řešení pomocí Microsoft Endpoint Configuration Manager (MECM) musíte mít verzi 2207 nebo novější. I nadále můžete nakonfigurovat a nasadit pomocí verze 2107 s kumulativní opravou hotfix, ale to vyžaduje další kroky nasazení. Další informace najdete v tématu Scénáře migrace microsoft endpoint Configuration Manager.

Windows Server Semi-Annual Enterprise Channel (SAC), Windows Server 2019 a Windows Server 2022 a Windows Server 2025

Podpora pro Windows Server 2025 se zavádí od února 2025 a během několika příštích týdnů.

Stáhnout balíček

V Microsoft Defender XDR přejděte naKoncové body>nastavení>Správa zařízení>Onboarding.

Vyberte Windows Server 1803, 2019 a 2022.

Vyberte Stáhnout balíček. Uložte ho jako

WindowsDefenderATPOnboardingPackage.zip.Postupujte podle kroků uvedených v části Dokončení kroků při zprovoznění .

Ověření onboardingu a instalace

Ověřte, že je spuštěná Microsoft Defender Antivirus a Microsoft Defender for Endpoint.

Spuštění testu detekce pro ověření onboardingu

Po onboardingu zařízení můžete spustit test detekce a ověřit, jestli je zařízení správně nasazené do služby. Další informace najdete v tématu Spuštění testu detekce na nově nasazené Microsoft Defender for Endpoint zařízení.

Poznámka

Spuštění Microsoft Defender Antivirové ochrany se nevyžaduje, ale doporučuje se. Pokud je primárním řešením ochrany koncových bodů jiný dodavatel antivirového softwaru, můžete spustit Antivirová ochrana v programu Defender v pasivním režimu. To, že je pasivní režim zapnutý, můžete ověřit až po ověření, že je spuštěný senzor Microsoft Defender for Endpoint (SENSE).

Spuštěním následujícího příkazu ověřte, že je nainstalovaná antivirová ochrana Microsoft Defender:

Poznámka

Tento krok ověření se vyžaduje jenom v případě, že jako aktivní antimalwarové řešení používáte antimalwarové řešení Microsoft Defender Antivirus.

sc.exe query WindefendPokud je výsledek "Zadaná služba neexistuje jako nainstalovaná služba", musíte nainstalovat Microsoft Defender Antivirus.

Informace o tom, jak používat Zásady skupiny ke konfiguraci a správě antivirové ochrany Microsoft Defender na serverech Windows, najdete v tématu Konfigurace a správa Microsoft Defender Antivirové ochrany pomocí nastavení Zásady skupiny.

Spuštěním následujícího příkazu ověřte, že je spuštěná Microsoft Defender for Endpoint:

sc.exe query senseVýsledek by měl ukázat, že běží. Pokud narazíte na problémy s onboardingem, přečtěte si téma Řešení potíží s onboardingem.

Spuštění testu detekce

Postupujte podle kroků v tématu Spuštění testu detekce na nově nasazených zařízeních a ověřte, že se server hlásí službě Defender pro službu Endpoint.

Další kroky

Po úspěšném onboardingu zařízení do služby budete muset nakonfigurovat jednotlivé komponenty Microsoft Defender for Endpoint. Postupujte podle pokynů v tématu Konfigurace možností , abyste se mohli řídit povolením různých komponent.

Offboarding serverů s Windows

Můžete Windows Server 2012 R2, Windows Server 2016, Windows Server (SAC), Windows Server 2019, edici Core Windows Server 2019, Windows Server 2022 a Windows Server 2025 (počínaje únorem 2025 a uvedením na několik příštích týdnů) pomocí stejné metody, která je dostupná pro Windows 10 klientská zařízení.

- Offboarding zařízení pomocí Zásady skupiny

- Offboarding zařízení pomocí Configuration Manager

- Offboarding zařízení pomocí nástrojů Mobile Správa zařízení

- Offboarding zařízení pomocí místního skriptu

Po offboardingu můžete pokračovat odinstalací balíčku sjednoceného řešení na Windows Server 2016 a Windows Server 2012 R2.

U ostatních verzí windows serveru máte dvě možnosti, jak ze služby přesunout servery Windows:

- Odinstalace agenta MMA

- Odebrání konfigurace pracovního prostoru Defenderu for Endpoint

Poznámka

Tyto pokyny k offboardingu pro ostatní verze Windows Serveru platí také v případě, že používáte předchozí Microsoft Defender for Endpoint pro Windows Server 2016 a Windows Server 2012 R2, které vyžadují MMA. Pokyny k migraci na nové sjednocené řešení najdete v tématu Scénáře migrace serverů v Microsoft Defender for Endpoint.

Související články

- Onboarding zařízení s Windows pomocí Configuration Manager

- Onboarding předchozích verzí Windows

- Onboarding Windows 10 zařízení

- Onboarding zařízení, která nepoužívají Windows

- Konfigurace nastavení proxy a připojení k internetu

- Spuštění testu detekce na nově nasazeném zařízení Defender for Endpoint

- Řešení potíží s onboardingem Microsoft Defender for Endpoint

- Microsoft Entra bezproblémové jednotné přihlašování

- Řešení potíží s onboardingem souvisejících se správou zabezpečení pro Microsoft Defender for Endpoint

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.