Správa Microsoft Defender Antivirové ochrany pomocí správy nastavení zabezpečení Microsoft Defender for Endpoint

Platí pro:

- Microsoft Defender XDR

- Plán 2 pro Microsoft Defender for Endpoint

- Plán 1 pro Microsoft Defender for Endpoint

Platformy

- Windows

- Windows Server

- macOS

- Linux

Pomocí Microsoft Defender for Endpoint Správa nastavení zabezpečení můžete spravovat zásady zabezpečení Microsoft Defender Antivirové ochrany na zařízeních.

Požadavky:

Požadavky si projděte tady.

Poznámka

Stránka Zásady zabezpečení koncového bodu na portálu Microsoft Defender je dostupná jenom pro uživatele s přiřazenou rolí Správce zabezpečení. Žádná jiná role uživatele, například Čtenář zabezpečení, nemá přístup k portálu. Pokud má uživatel požadovaná oprávnění k zobrazení zásad na portálu Microsoft Defender, zobrazí se data na základě Intune oprávnění. Pokud je uživatel v oboru řízení přístupu na základě role Intune, platí to pro seznam zásad zobrazených na portálu Microsoft Defender. Správcům zabezpečení doporučujeme udělit Intune předdefinované role Správce zabezpečení koncových bodů, aby mohli efektivně sladit úroveň oprávnění mezi Intune a portálem Microsoft Defender.

Jako správce zabezpečení můžete na portálu Microsoft Defender nakonfigurovat různá nastavení zásad zabezpečení Microsoft Defender Antivirové ochrany.

Důležité

Microsoft doporučuje používat role s co nejmenším počtem oprávnění. To pomáhá zlepšit zabezpečení vaší organizace. Globální správce je vysoce privilegovaná role, která by měla být omezená na nouzové scénáře, když nemůžete použít existující roli.

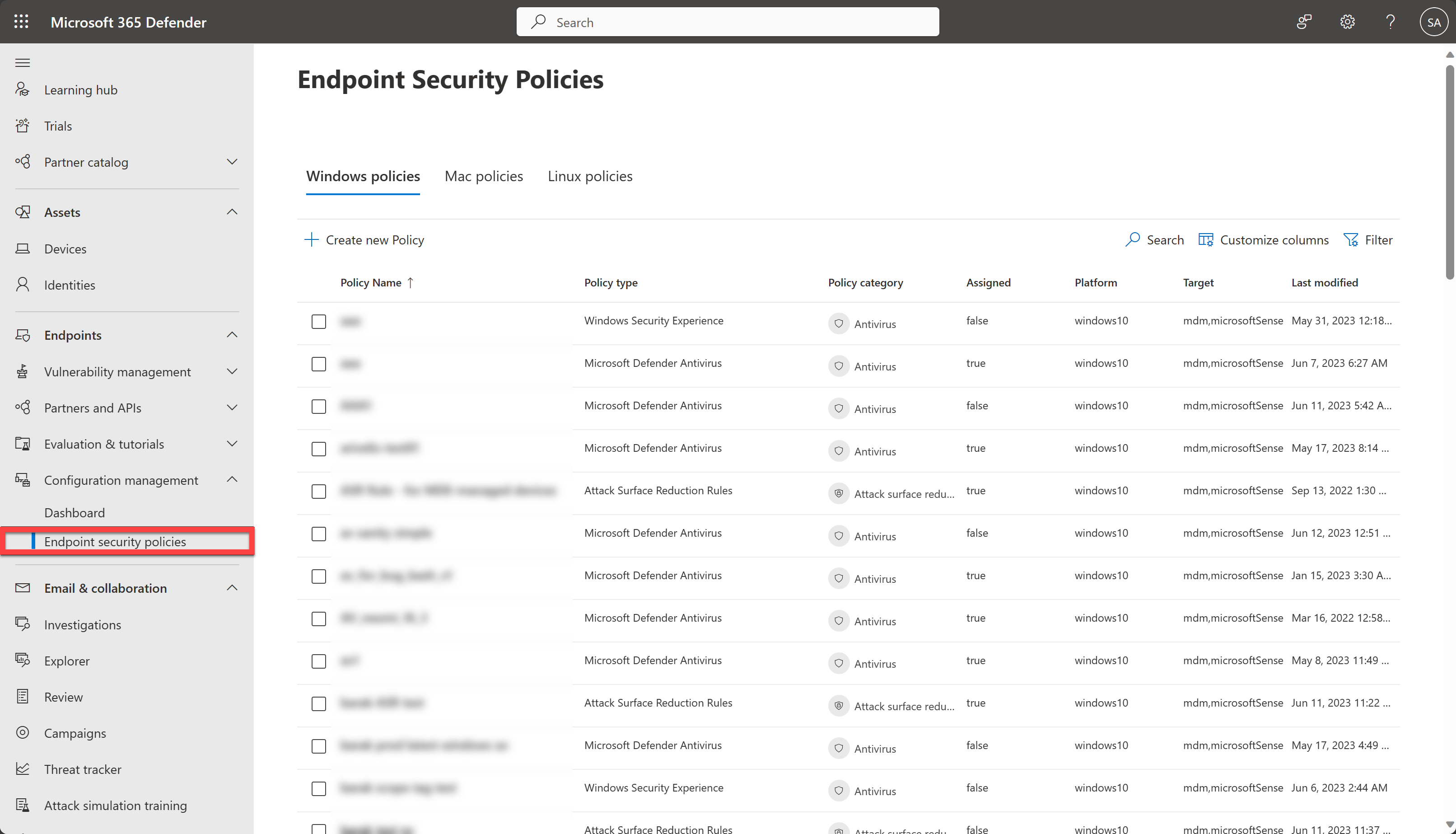

Zásady zabezpečení koncových bodů najdete v částiSpráva> konfigurace koncových bodů>Zásady zabezpečení koncových bodů.

Následující seznam obsahuje stručný popis jednotlivých typů zásad zabezpečení koncového bodu:

Antivirová ochrana – zásady antivirové ochrany pomáhají správcům zabezpečení soustředit se na správu samostatné skupiny nastavení antivirové ochrany pro spravovaná zařízení.

Šifrování disku – Profily šifrování disků zabezpečení koncového bodu se zaměřují jenom na nastavení, která jsou relevantní pro integrovanou metodu šifrování zařízení, jako je FileVault nebo BitLocker. Díky tomuto zaměření můžou správci zabezpečení snadno spravovat nastavení šifrování disků, aniž by museli procházet řadu nesouvisejících nastavení.

Brána firewall – Pomocí zásady brány firewall zabezpečení koncového bodu v Intune nakonfigurujte integrovanou bránu firewall zařízení pro zařízení se systémem macOS a Windows 10/11.

Detekce a reakce koncových bodů – Když integrujete Microsoft Defender for Endpoint s Intune, použijte zásady zabezpečení koncových bodů pro detekci a odezvu koncových bodů (EDR) ke správě nastavení EDR a připojení zařízení k Microsoft Defender for Endpoint.

Omezení potenciální oblasti útoku – Pokud se na zařízeních Windows 10/11 používá Microsoft Defender Antivirus, použijte zásady zabezpečení Intune koncových bodů pro omezení potenciálních oblastí útoku a spravujte tato nastavení pro vaše zařízení.

Vytvoření zásady zabezpečení koncového bodu

Přihlaste se k portálu Microsoft Defender pomocí alespoň role Správce zabezpečení.

Vyberte Endpoints>Configuration management>Zásady zabezpečení koncového bodu a pak vyberte Vytvořit novou zásadu.

V rozevíracím seznamu vyberte platformu.

Vyberte šablonu a pak vyberte Vytvořit zásadu.

Na stránce Základy zadejte název a popis profilu a pak zvolte Další.

Na stránce Nastavení rozbalte každou skupinu nastavení a nakonfigurujte nastavení, která chcete spravovat pomocí tohoto profilu.

Po dokončení konfigurace nastavení vyberte Další.

Na stránce Přiřazení vyberte skupiny, které obdrží tento profil.

Vyberte Další.

Až budete hotovi, na stránce Zkontrolovat a vytvořit vyberte Uložit. Nový profil se zobrazí v seznamu, když vyberete typ zásady pro profil, který jste vytvořili.

Poznámka

Pokud chcete značky oboru upravit, budete muset přejít do centra pro správu Microsoft Intune.

Úprava zásad zabezpečení koncového bodu

Vyberte novou zásadu a pak vyberte Upravit.

Výběrem možnosti Nastavení rozbalte seznam nastavení konfigurace v zásadách. V tomto zobrazení nemůžete nastavení změnit, ale můžete zkontrolovat, jak jsou nakonfigurovaná.

Pokud chcete zásadu upravit, vyberte Upravit pro každou kategorii, ve které chcete provést změnu:

- Základy

- Možnosti

- Přiřazení

Po provedení změn vyberte Uložit a uložte úpravy. Úpravy jedné kategorie musí být uloženy předtím, než budete moct provést úpravy ve více kategoriích.

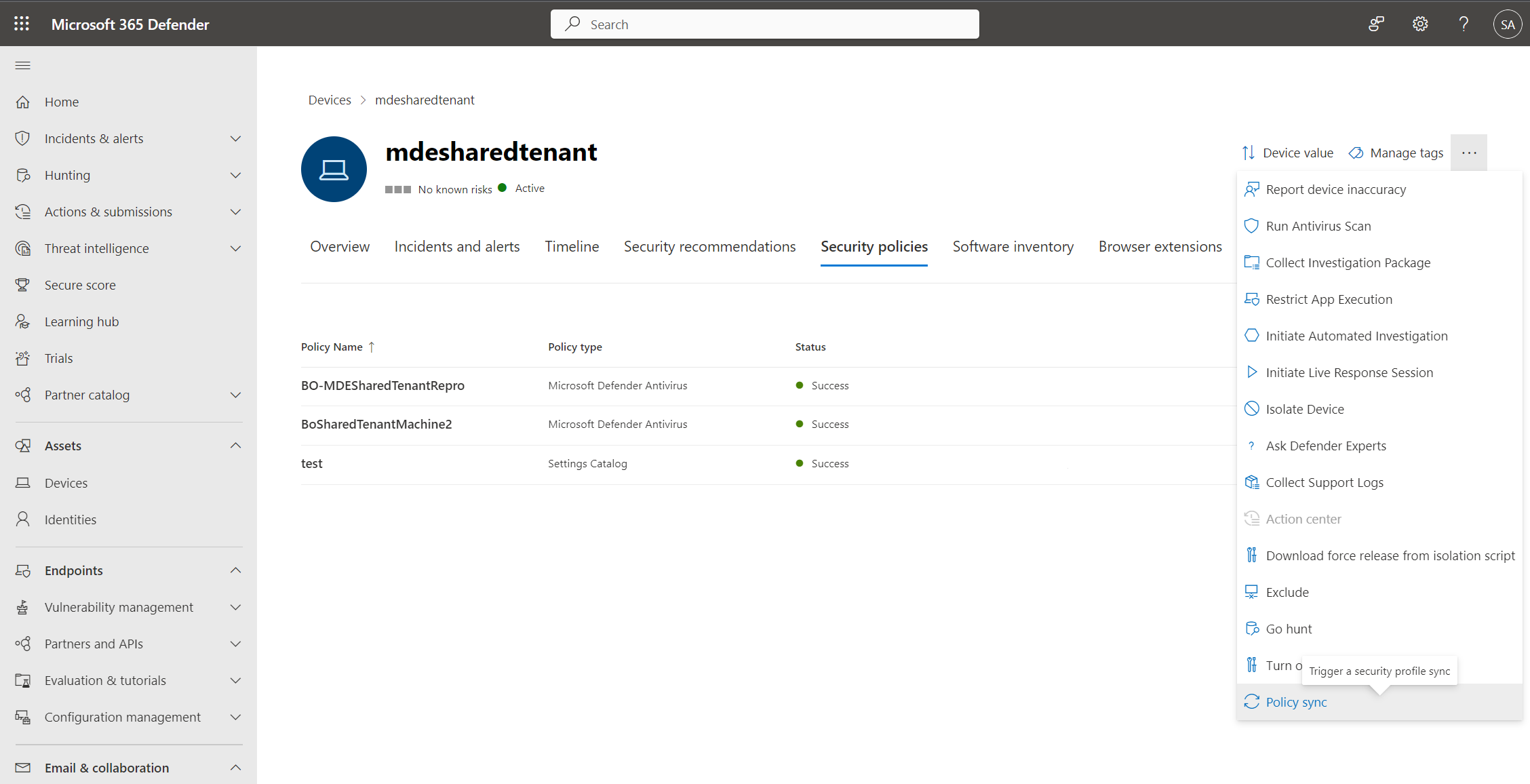

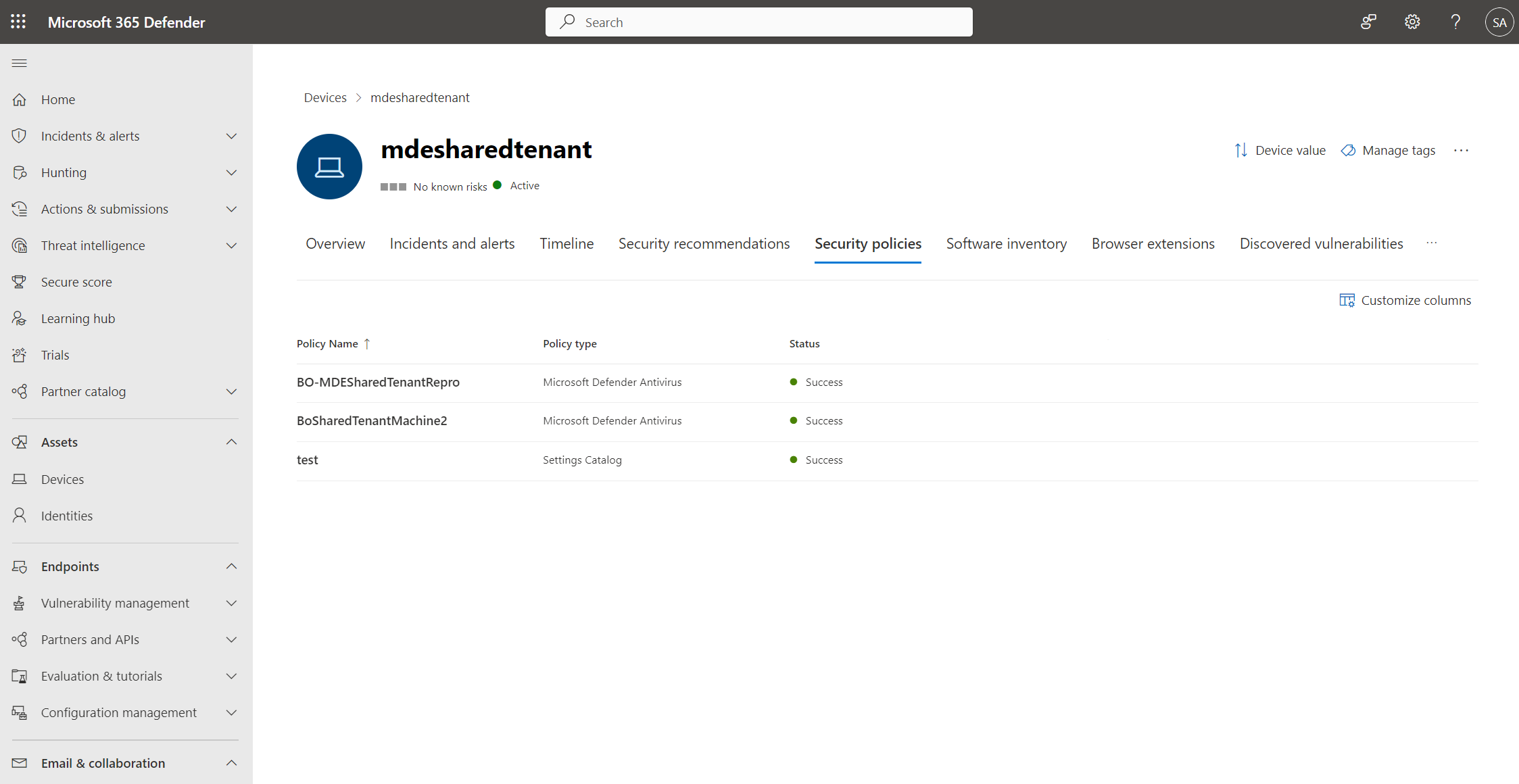

Ověření zásad zabezpečení koncových bodů

Pokud chcete ověřit, že jste zásadu úspěšně vytvořili, vyberte název zásady ze seznamu zásad zabezpečení koncových bodů.

Poznámka

Přístup zásady k zařízení může trvat až 90 minut. Pokud chcete proces urychlit, můžete u zařízení spravovaných defenderem for Endpoint vybrat v nabídce akcí možnost Synchronizace zásad tak, aby se použila přibližně za 10 minut.

Na stránce zásad se zobrazí podrobnosti, které shrnují stav zásad. Můžete zobrazit stav zásad, zařízení, na která se použije, a přiřazené skupiny.

Během vyšetřování můžete také zobrazit kartu Zásady zabezpečení na stránce zařízení a zobrazit seznam zásad, které se používají pro konkrétní zařízení. Další informace najdete v tématu Zkoumání zařízení.

Antivirové zásady pro Windows a Windows Server

Ochrana v reálném čase (ochrana AlwaysOn, kontrola v reálném čase):

| Popis | Možnosti |

|---|---|

| Povolit monitorování v reálném čase | Povolený |

| Směr kontroly v reálném čase | Monitorování všech souborů (obousměrné) |

| Povolit monitorování chování | Povolený |

| Povolit při ochraně přístupu | Povolený |

| Ochrana proti PUA | PuA Protection on |

Další informace najdete tady:

- Pokročilé technologie v jádru Microsoft Defender Antivirus

- Povolení a konfigurace ochrany always-on Microsoft Defender Antivirus

- Monitorování chování v Microsoft Defender Antivirus

- Zjišťování a blokování potenciálně nežádoucích aplikací

- Funkce cloudové ochrany:

| Popis | Nastavení |

|---|---|

| Povolit cloudovou ochranu | Povolený |

| Úroveň bloku cloudu | High (Vysoká) |

| Prodloužený časový limit cloudu | Nakonfigurováno, 50 |

| Odeslání souhlasu s ukázkami | Automatické odesílání všech ukázek |

Příprava a doručení standardních aktualizací bezpečnostních informací může trvat hodiny. naše cloudová služba ochrany tuto ochranu zajistí během několika sekund. Další informace najdete v tématu Použití technologií nové generace v Microsoft Defender Antivirové ochrany prostřednictvím cloudové ochrany.

Kontroly:

| Popis | Nastavení |

|---|---|

| Povolit kontrolu Email | Povolený |

| Povolit kontrolu všech stažených souborů a příloh | Povolený |

| Povolit kontrolu skriptů | Povolený |

| Povolit kontrolu Archive | Povolený |

| Povolit prohledávání síťových souborů | Povolený |

| Povolit úplnou kontrolu vyměnitelné jednotky | Povolený |

| Povolit úplnou kontrolu na mapovaných síťových jednotkách | Nepovoleno |

| maximální hloubka Archive | Nenakonfigurováno |

| Archive Maximální velikost | Nenakonfigurováno |

Další informace najdete v tématu Konfigurace možností kontroly antivirové ochrany Microsoft Defender.

Aktualizace bezpečnostních funkcí:

| Popis | Nastavení |

|---|---|

| Interval aktualizace podpisu | Nakonfigurováno, 4 |

| Pořadí náhradních aktualizací podpisů | InternalDefinitionUpdateServer |

| MicrosoftUpdateServer | MMPC |

| Zdroje sdílených složek aktualizace podpisu | Nenakonfigurováno |

| Aktualizace připojení účtovaného podle objemu | Nepovoleno (výchozí) |

| Kanál Aktualizace analýzy zabezpečení | Nenakonfigurováno |

Poznámka

Kde: InternalDefinitionUpdateServer je SLUŽBA WSUS s povolenými aktualizacemi antivirové ochrany Microsoft Defender. MicrosoftUpdateServer je Microsoft Update (dříve služba Windows Update). MMPC je Microsoft Defender centrum bezpečnostních informací (WDSI dříve Centrum společnosti Microsoft pro ochranu před škodlivým softwarem). https://www.microsoft.com/en-us/wdsi/definitions

Další informace najdete tady:

- Microsoft Defender Antivirová ochrana a aktualizace produktů

- Aktualizační kanály pro aktualizace bezpečnostních informací

Aktualizace modulu:

| Popis | Nastavení |

|---|---|

| Kanál Aktualizace motoru | Nenakonfigurováno |

Další informace najdete v tématu Správa postupného procesu zavádění Microsoft Defender aktualizací.

Aktualizace platformy:

| Popis | Nastavení |

|---|---|

| Kanál Aktualizace platformy | Nenakonfigurováno |

Další informace najdete v tématu Správa postupného procesu zavádění Microsoft Defender aktualizací.

Naplánovaná kontrola a kontrola na vyžádání:

Obecná nastavení naplánované kontroly a kontroly na vyžádání

| Popis | Nastavení |

|---|---|

| Kontrola podpisů před spuštěním kontroly | Zakázáno (výchozí) |

| Náhodné určení časů úkolů plánu | Nenakonfigurováno |

| Čas náhodného přemístování plánovače | Naplánované úkoly nebudou randomizovány |

| Avg CPU Load Factor | Nenakonfigurováno (výchozí, 50) |

| Povolit nízkou prioritu procesoru | Zakázáno (výchozí) |

| Zakázat úplnou kontrolu funkce Catchup | Povoleno (výchozí) |

| Zakázat rychlé prohledávání catchup | Povoleno (výchozí) |

Denní rychlá kontrola

| Popis | Nastavení |

|---|---|

| Naplánovat čas rychlé kontroly | 720 |

Poznámka

V tomto příkladu se rychlá kontrola spouští každý den na klientech s Windows ve 12:00. (720). V tomto příkladu používáme dobu oběda, protože mnoho zařízení je dnes po pracovní době vypnuté (např. přenosné počítače).

Týdenní rychlá kontrola nebo úplná kontrola

| Popis | Nastavení |

|---|---|

| Parametr kontroly | Rychlá kontrola (výchozí) |

| Naplánovat den kontroly | Klienti Windows: Středa Windows Servery: Sobota |

| Naplánovat čas kontroly | Klienti Windows: 1020 Windows Servery: 60 |

Poznámka

V tomto příkladu se ve středu v 17:00 spustí rychlá kontrola pro klienty Windows. (1020). A pro Windows Servery v sobotu v 1:00. (60)

Další informace najdete tady:

- Konfigurace plánovaných rychlých nebo úplných kontrol Microsoft Defender Antivirové ochrany

- Důležité informace o úplné kontrole a osvědčené postupy pro Microsoft Defender Antivirus

Výchozí akce závažnosti hrozby:

| Popis | Nastavení |

|---|---|

| Nápravná akce pro vysoce závažné hrozby | Karanténa |

| Nápravná akce pro závažné hrozby | Karanténa |

| Nápravná akce pro hrozby s nízkou závažností | Karanténa |

| Nápravná akce pro středně závažné hrozby | Karanténa |

| Popis | Nastavení |

|---|---|

| Počet dnů pro zachování vyčištěného malwaru | Nakonfigurováno, 60 |

| Povolit přístup k uživatelskému rozhraní | Povolený. Uvolněte uživatelům přístup k uživatelskému rozhraní. |

Další informace najdete v tématu Konfigurace nápravy pro zjišťování Microsoft Defender antivirové ochrany.

Vyloučení antivirové ochrany:

Chování při slučování místního správce:

Zakažte nastavení AV místního správce, jako jsou vyloučení, a nastavte zásady ze správy nastavení zabezpečení Microsoft Defender for Endpoint, jak je popsáno v následující tabulce:

| Popis | Nastavení |

|---|---|

| Zakázat místní sloučení Správa | Zakázat místní sloučení Správa |

| Popis | Nastavení |

|---|---|

| Vyloučená rozšíření | Přidejte podle potřeby pro řešení falešně pozitivních výsledků nebo řešení potíží s vysokým využitím procesoru v MsMpEng.exe |

| Vyloučené cesty | Přidejte podle potřeby pro řešení falešně pozitivních výsledků nebo řešení potíží s vysokým využitím procesoru v MsMpEng.exe |

| Vyloučené procesy | Přidejte podle potřeby pro řešení falešně pozitivních výsledků nebo řešení potíží s vysokým využitím procesoru v MsMpEng.exe |

Další informace najdete tady:

- Zakázat nebo povolit uživatelům místní úpravy nastavení zásad antivirové ochrany Microsoft Defender

- Konfigurace vlastních vyloučení pro Microsoft Defender Antivirus

služba Microsoft Defender Core:

| Popis | Nastavení |

|---|---|

| Zakázání integrace ECS základní služby | Základní služba Defenderu používá službu experimentování a konfigurace (ECS) k rychlému poskytování důležitých oprav specifických pro organizaci. |

| Zakázání telemetrie základní služby | Základní služba Defenderu používá architekturu OneDsCollector k rychlému shromažďování telemetrie. |

Další informace najdete v přehledu služby Microsoft Defender Core.

Ochrana sítě:

| Popis | Nastavení |

|---|---|

| Povolení ochrany sítě | Povoleno (režim blokování) |

| Povolit nižší úroveň ochrany sítě | Ochrana sítě je povolená na nižší úrovni. |

| Povolit zpracování Datagramu na Win Serveru | Zpracování datagramů na Windows Server je povolené. |

| Zakázání analýzy DNS přes TCP | Analýza DNS přes TCP je povolená. |

| Zakázání analýzy HTTP | Analýza HTTP je povolená. |

| Zakázání analýzy SSH | Analýza SSH je povolená. |

| Zakázání analýzy PROTOKOLU TLS | Analýza TLS je povolená. |

| Povolení jímky DNS | Je povolená jímka DNS. |

Další informace najdete v tématu Ochrana sítě, která pomáhá zabránit připojení ke škodlivým nebo podezřelým webům.

- Po dokončení konfigurace nastavení vyberte Další.

- Na kartě Přiřazení vyberte Skupina zařízení nebo Skupina uživatelů nebo Všechna zařízení nebo Všichni uživatelé.

- Vyberte Další.

- Na kartě Zkontrolovat a vytvořit zkontrolujte nastavení zásad a pak vyberte Uložit.

Pravidla omezení potenciální oblasti útoku

Pokud chcete povolit pravidla omezení potenciální oblasti útoku (ASR) pomocí zásad zabezpečení koncového bodu, proveďte následující kroky:

Přihlaste se k Microsoft Defender XDR.

Přejděte na Správa > konfigurace koncových bodů > Zásady > zabezpečení koncových bodů Zásady > Windows Vytvořit nové zásady.

V rozevíracím seznamu Vybrat platformu vyberte Windows 10, Windows 11 a Windows Server.

V rozevíracím seznamu Vybrat šablonu vyberte Pravidla omezení potenciální oblasti útoku.

Vyberte Vytvořit zásadu.

Na stránce Základy zadejte název a popis profilu. pak zvolte Další.

Na stránce Nastavení konfigurace rozbalte skupiny nastavení a nakonfigurujte nastavení, která chcete spravovat pomocí tohoto profilu.

Nastavte zásady na základě následujících doporučených nastavení:

Popis Nastavení Blokování spustitelného obsahu z e-mailového klienta a webové pošty Blokování Blokovat Adobe Readeru vytváření podřízených procesů Blokování Blokování spouštění potenciálně obfuskovaných skriptů Blokování Blokování zneužití zneužít ohrožených podepsaných ovladačů (zařízení) Blokování Blokování volání rozhraní API Win32 z maker Office Blokování Blokovat spuštění spustitelných souborů, pokud nesplňují kritérium výskytu, věku nebo důvěryhodného seznamu Blokování Blokovat komunikační aplikaci Office ve vytváření podřízených procesů Blokování Blokovat vytváření podřízených procesů všem aplikacím Office Blokování [PREVIEW] Blokování použití zkopírovaných nebo zosobněných systémových nástrojů Blokování Blokování spouštění staženého spustitelného obsahu v JavaScriptu nebo VBScriptu Blokování Blokování krádeže přihlašovacích údajů ze subsystému místní autority zabezpečení Windows Blokování Blokovat vytváření webového prostředí pro servery Blokování Blokování aplikací Office ve vytváření spustitelného obsahu Blokování Blokování nedůvěryhodných a nepodepsaných procesů spuštěných z USB Blokování Blokování vkládání kódu do jiných procesů aplikací Office Blokování Blokování trvalosti prostřednictvím odběru událostí WMI Blokování Použití pokročilé ochrany proti ransomwaru Blokování Blokování vytváření procesů pocházejících z příkazů PSExec a WMI Blokovat (pokud máte Configuration Manager (dříve SCCM) nebo jiné nástroje pro správu, které používají rozhraní WMI, možná budete muset místo blokování nastavit audit) [PREVIEW] Blokovat restartování počítače v nouzovém režimu Blokování Povolení řízeného přístupu ke složkách Zpřístupněný

Tip

Některé z těchto pravidel můžou blokovat chování, které je ve vaší organizaci přijatelné. V těchto případech přidejte vyloučení pro jednotlivá pravidla s názvem Vyloučení pouze pro omezení potenciální oblasti útoku. Kromě toho změňte pravidlo z Povoleno na Audit, aby se zabránilo nežádoucím blokům.

Další informace najdete v tématu Přehled nasazení pravidel omezení potenciální oblasti útoku.

- Vyberte Další.

- Na kartě Přiřazení vyberte Skupina zařízení nebo Skupina uživatelů nebo Všechna zařízení nebo Všichni uživatelé.

- Vyberte Další.

- Na kartě Zkontrolovat a vytvořit zkontrolujte nastavení zásad a pak vyberte Uložit.

Povolení ochrany před falšováním

Přihlaste se k Microsoft Defender XDR.

Přejděte na Správa > konfigurace koncových bodů > Zásady > zabezpečení koncových bodů Zásady > Windows Vytvořit nové zásady.

V rozevíracím seznamu Vybrat platformu vyberte Windows 10, Windows 11 a Windows Server.

V rozevíracím seznamu Vybrat šablonu vyberte Prostředí zabezpečení.

Vyberte Vytvořit zásadu. Zobrazí se stránka Vytvořit novou zásadu .

Na stránce Základy zadejte název a popis profilu do polí Název a Popis .

Vyberte Další.

Na stránce Nastavení konfigurace rozbalte skupiny nastavení.

V těchto skupinách vyberte nastavení, která chcete spravovat pomocí tohoto profilu.

Nastavte zásady pro zvolené skupiny nastavení tak, že je nakonfigurujete, jak je popsáno v následující tabulce:

Popis Nastavení TamperProtection (zařízení) Zapnuto

Další informace najdete v tématu Ochrana nastavení zabezpečení pomocí ochrany před falšováním.

Kontrola síťového připojení služby Cloud Protection

Během penetračního testování je důležité zkontrolovat, jestli funguje síťové připojení služby Cloud Protection.

CMD (Spustit jako správce)

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

Další informace najdete v tématu Ověření cloudové ochrany pomocí nástroje cmdline.

Kontrola verze aktualizace platformy

Nejnovější verze "Aktualizace platformy" Produkční kanál (GA) je k dispozici v Katalogu služby Microsoft Update.

Pokud chcete zkontrolovat, jakou verzi aktualizace platformy máte nainstalovanou, spusťte v PowerShellu následující příkaz s oprávněními správce:

Get-MPComputerStatus | Format-Table AMProductVersion

Kontrola verze aktualizace analýzy zabezpečení

Nejnovější verze "Aktualizace bezpečnostních informací" je k dispozici v tématu Nejnovější aktualizace bezpečnostních informací pro antivirovou ochranu Microsoft Defender a další antimalwarové programy společnosti Microsoft – Microsoft Bezpečnostní analýza.

Pokud chcete zkontrolovat, jakou verzi aktualizace bezpečnostních informací máte nainstalovanou, spusťte v PowerShellu následující příkaz s oprávněními správce:

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

Kontrola verze aktualizace modulu

Nejnovější verze aktualizace modulu kontroly je k dispozici v tématu Nejnovější aktualizace bezpečnostních funkcí pro antivirovou ochranu Microsoft Defender a další antimalwarové programy společnosti Microsoft – Microsoft Bezpečnostní analýza.

Pokud chcete zkontrolovat, jakou verzi aktualizace modulu máte nainstalovanou, spusťte v PowerShellu následující příkaz s oprávněními správce:

Get-MPComputerStatus | Format-Table AMEngineVersion

Pokud zjistíte, že se vaše nastavení neprojevuje, může dojít ke konfliktu. Informace o řešení konfliktů najdete v tématu Řešení potíží s nastavením Microsoft Defender antivirové ochrany.

Pro odesílání falešně negativních výsledků (FN)

Informace o tom, jak odeslat falešně negativní hodnoty (FN), najdete tady:

- Pokud máte Microsoft XDR, Microsoft Defender for Endpoint P2/P1 nebo Microsoft Defender pro firmy, odešlete soubory v Microsoft Defender for Endpoint.

- Pokud máte Microsoft Defender Antivirovou ochranu, odešlete soubory k analýze.