Povolení integrace Defenderu pro koncové body

Microsoft Defender for Cloud se nativně integruje s Programem Microsoft Defender for Endpoint, aby poskytoval možnosti Defenderu for Endpoint a Microsoft Defender Správa zranitelností v programu Defender for Cloud.

- Když v programu Defender for Cloud zapnete plán Defender for Servers, integrace defenderu pro koncové body je ve výchozím nastavení zapnutá.

- Integrace automaticky nasadí agenta Defender for Endpoint na počítače.

Tento článek popisuje, jak podle potřeby povolit integraci Defenderu pro koncový bod ručně.

Požadavky

| Požadavek | Podrobnosti |

|---|---|

| Podpora pro Windows | Ověřte, že defender for Endpoint podporuje počítače s Windows. |

| Podpora Linuxu | Pro servery s Linuxem musíte mít nainstalovaný Python. Python 3 se doporučuje pro všechna distribuce, ale vyžaduje se pro RHEL 8.x a Ubuntu 20.04 nebo vyšší. Automatické nasazení senzoru Defender for Endpoint na počítačích s Linuxem nemusí fungovat podle očekávání, pokud počítače spouštějí služby, které používají fanotify. Na tyto počítače ručně nainstalujte senzor Defenderu for Endpoint. |

| Virtuální počítače Azure | Zkontrolujte, jestli se virtuální počítače můžou připojit ke službě Defender for Endpoint. Pokud počítače nemají přímý přístup, musí nastavení proxy serveru nebo pravidla brány firewall povolit přístup k adresám URL koncového bodu v defenderu. Zkontrolujte nastavení proxy serveru pro počítače s Windows a Linuxem . |

| Místní virtuální počítače | Doporučujeme připojit místní počítače jako virtuální počítače s podporou Azure Arc. Pokud nasadíte místní virtuální počítače přímo, jsou funkce Defender Serveru Plan 1 dostupné, ale většina funkcí Defenderu pro servery Plan 2 nefunguje. |

| Tenant Azure | Pokud jste přesunuli předplatné mezi tenanty Azure, vyžadují se také některé ruční přípravné kroky. Podrobnosti získáte od podpory Microsoftu. |

| Windows Server 2016, 2012 R2 | Na rozdíl od novějších verzí Windows Serveru, které jsou součástí předinstalovaného senzoru Defenderu for Endpoint, nainstaluje Defender for Cloud senzor na počítače se systémem Windows Server 2016/2012 R2 pomocí sjednoceného řešení Defender for Endpoint. Jakmile povolíte plán Defenderu pro servery s integrací, nemůžete ho vrátit zpět. I když plán zakážete a pak ho znovu povolíte, integrace se znovu povolí. |

Povolení předplatného

Integrace Defenderu pro koncové body je ve výchozím nastavení povolená, když povolíte plán Defenderu pro servery. Pokud v předplatném vypnete integraci Defenderu for Endpoint, můžete ji podle potřeby podle potřeby znovu zapnout.

V defenderu pro cloud vyberte Nastavení prostředí a vyberte předplatné obsahující počítače, na kterých chcete nasadit integraci Defenderu for Endpoint.

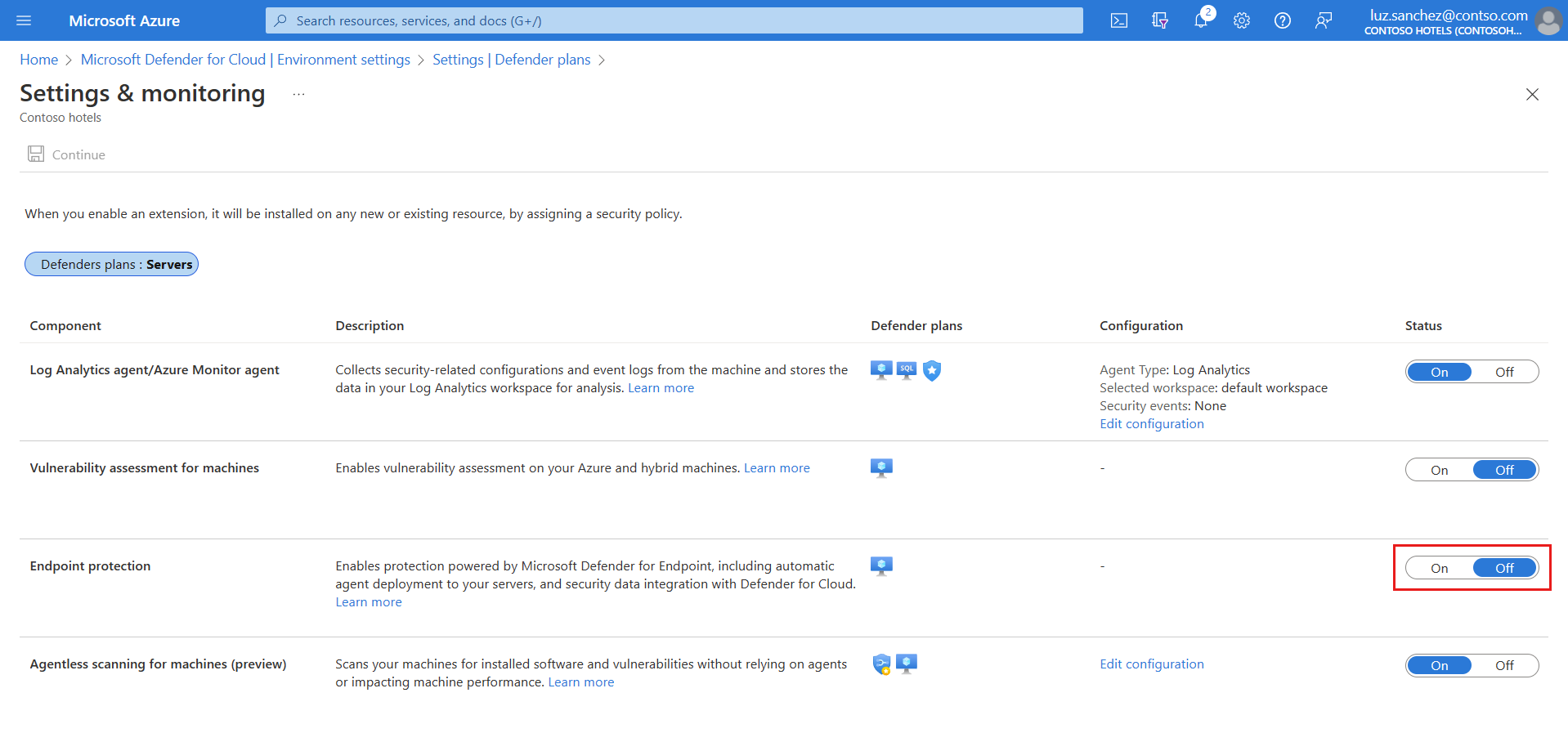

V části Nastavení a monitorování>ochrany koncových bodů přepněte nastavení sloupce Stav na Zapnuto.

Nastavení uložíte výběrem možnosti Pokračovat a Uložit .

Senzor Defenderu pro koncový bod se nasadí na všechny počítače s Windows a Linuxem ve vybraném předplatném.

Onboarding může trvat až hodinu. Na počítačích s Linuxem Defender for Cloud detekuje všechny předchozí instalace Defenderu pro koncové body a překonfiguruje je tak, aby se integrovaly s Defenderem pro cloud.

Ověření instalace na počítačích s Linuxem

Následujícím způsobem ověřte instalaci senzoru Defenderu for Endpoint na počítači s Linuxem:

Na každém počítači spusťte následující příkaz prostředí:

mdatp health. Pokud je nainstalovaný Microsoft Defender for Endpoint, zobrazí se jeho stav:healthy : truelicensed: trueKromě toho můžete na webu Azure Portal zkontrolovat, že počítače s Linuxem mají nové rozšíření Azure s názvem

MDE.Linux.

Povolení sjednoceného řešení Defenderu pro koncový bod ve Windows Serveru 2016/2012 R2

Pokud už je povolená funkce Defender for Servers a integrace Defenderu pro koncové body je v předplatném zapnutá, můžete v předplatném ručně zapnout integraci sjednoceného řešení pro počítače s Windows Serverem 2016 nebo Windows Serverem 2012 R2.

V programu Defender pro cloud vyberte Nastavení prostředí a vyberte předplatné s počítači s Windows, které chcete dostávat v programu Defender for Endpoint.

Ve sloupci Pokrytí monitorování v plánu Defender for Servers vyberte Nastavení.

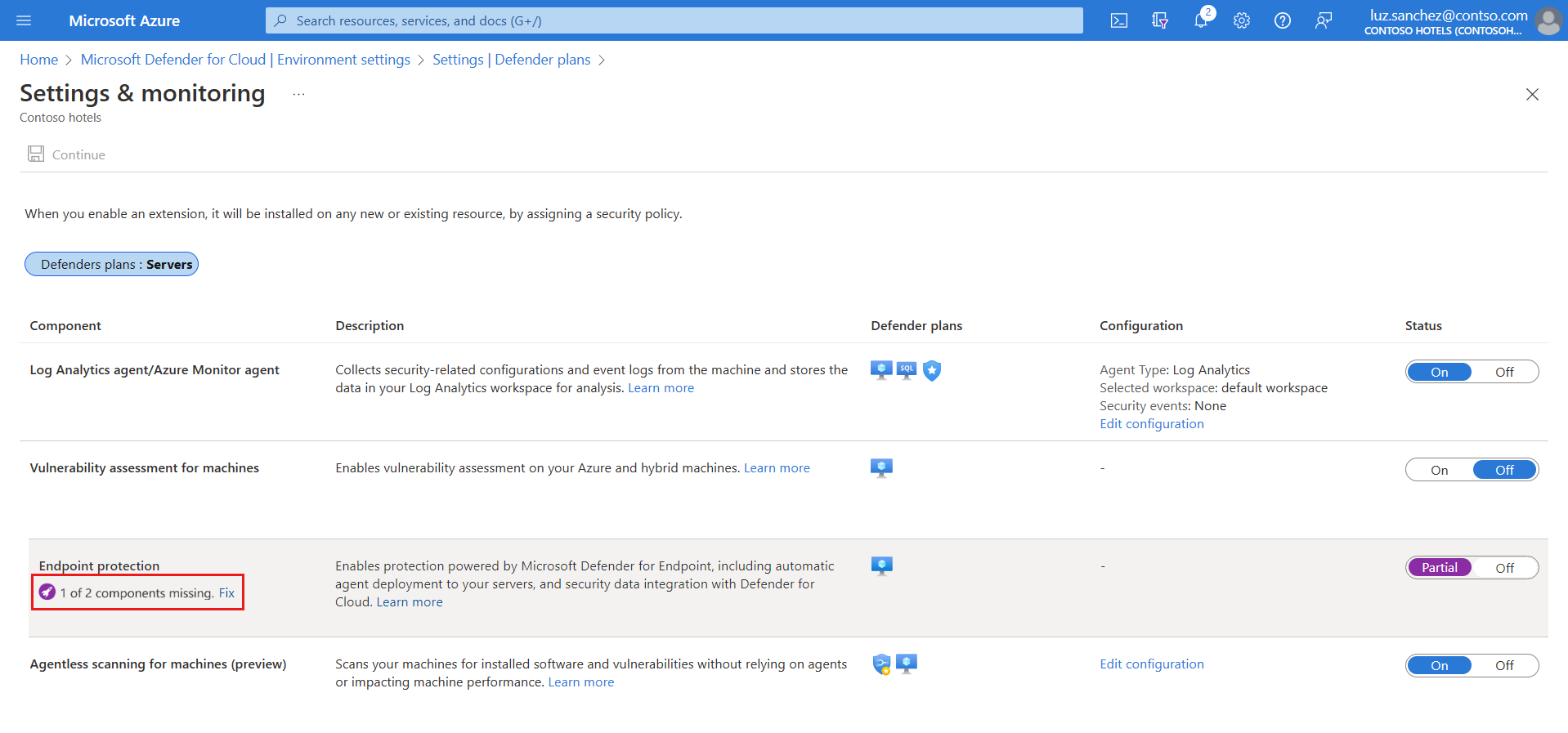

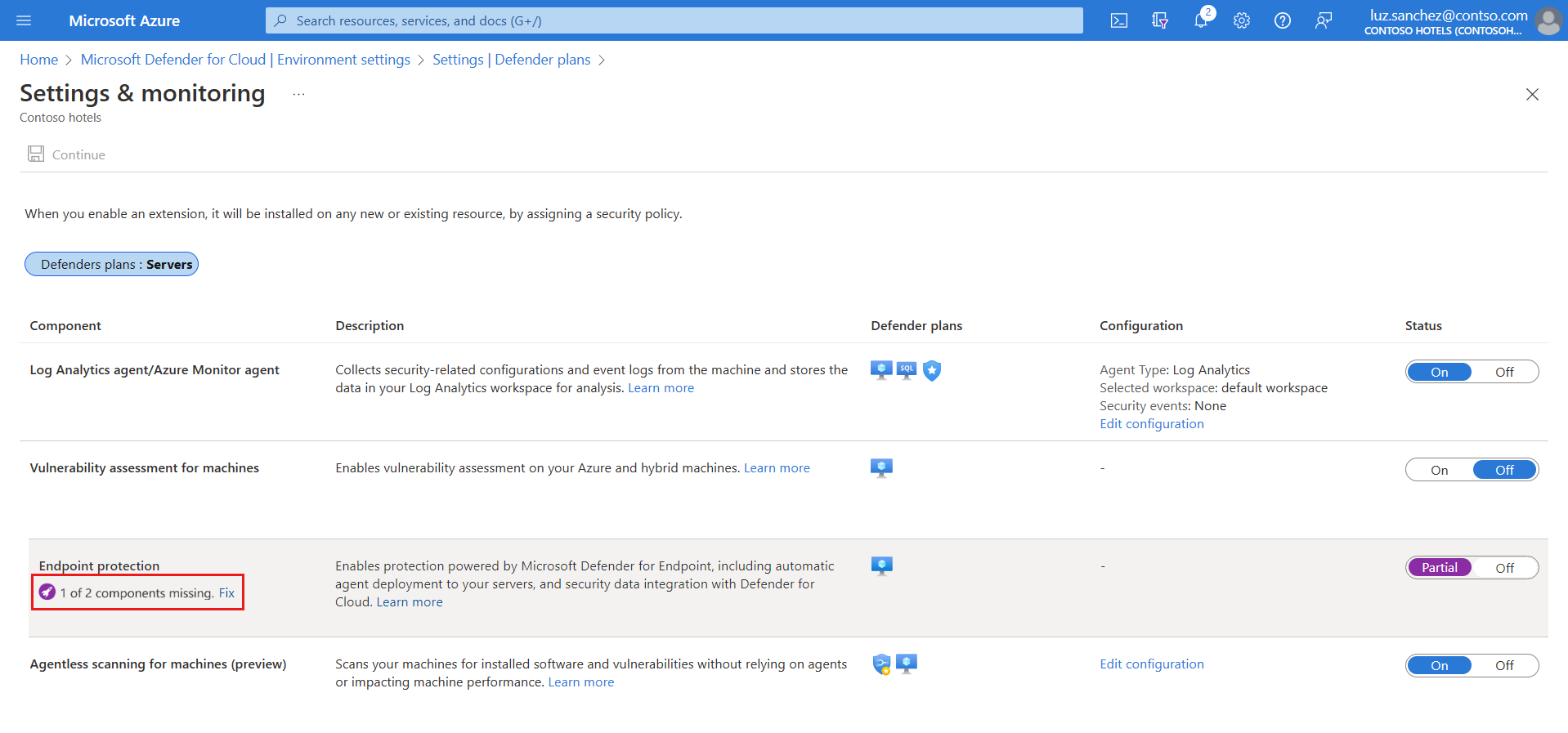

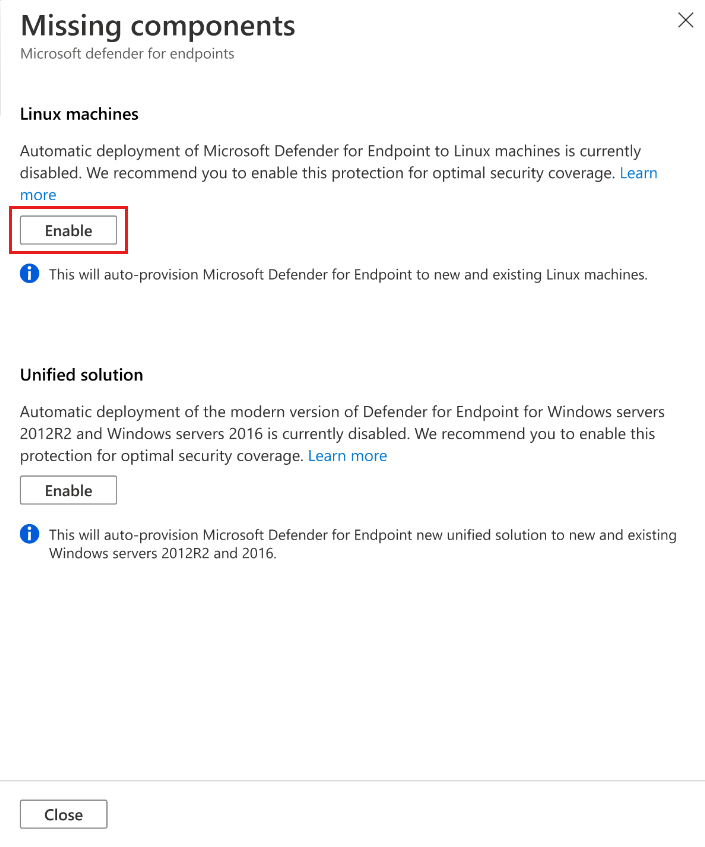

Stav komponenty Endpoint Protections je částečný, což znamená, že nejsou povoleny všechny části komponenty.

Výběrem možnosti Opravit zobrazíte součásti, které nejsou povolené.

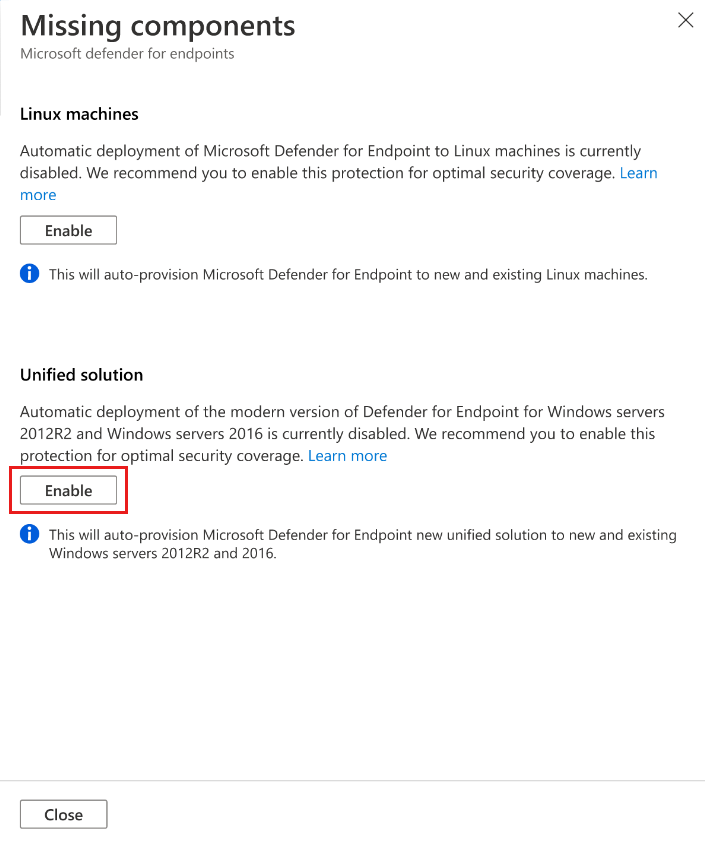

V části Chybějící komponenty>Sjednocené řešení vyberte Povolit, pokud chcete automaticky nainstalovat agenta Defender for Endpoint na počítače s Windows Serverem 2012 R2 a 2016 připojenými k Microsoft Defenderu pro cloud.

Pokud chcete změny uložit, vyberte Uložit v horní části stránky. Na stránce Nastavení a monitorování vyberte Pokračovat.

Defender for Cloud onboards existing and new machines to Defender for Endpoint.

Onboarding může trvat až 12 hodin. U nových počítačů vytvořených po povolení integrace trvá registrace až hodinu.

Povolení na počítačích s Linuxem (s povoleným plánem nebo integrací)

Pokud už je v předplatném povolený Defender for Servers a integrace Defenderu for Endpoint je zapnutá, můžete integraci počítačů s Linuxem v předplatném zapnout ručně.

V programu Defender pro cloud vyberte Nastavení prostředí a vyberte předplatné s počítači s Linuxem, které chcete dostávat v programu Defender for Endpoint.

Ve sloupci Pokrytí monitorování plánu Defender for Server vyberte Nastavení.

Stav komponenty Endpoint Protections je částečný, což znamená, že nejsou povoleny všechny části komponenty.

Výběrem možnosti Opravit zobrazíte součásti, které nejsou povolené.

V části Chybějící součásti>počítače s Linuxem vyberte Povolit.

Pokud chcete změny uložit, vyberte Uložit v horní části stránky. Na stránce Nastavení a monitorování vyberte Pokračovat.

- Defender for Cloud onboarduje počítače s Linuxem do Defenderu for Endpoint.

- Defender for Cloud detekuje všechny předchozí instalace Defenderu for Endpoint na počítačích s Linuxem a překonfiguruje je tak, aby se integrovaly s Defenderem pro cloud.

- Onboarding může trvat až 12 hodin. U nových počítačů vytvořených po povolení integrace trvá registrace až hodinu.

Pokud chcete ověřit instalaci senzoru Defenderu for Endpoint na počítači s Linuxem, spusťte na každém počítači následující příkaz prostředí.

mdatp healthPokud je nainstalovaný Microsoft Defender for Endpoint, zobrazí se jeho stav:

healthy : truelicensed: trueNa webu Azure Portal můžete zkontrolovat, že počítače s Linuxem mají nové rozšíření Azure s názvem

MDE.Linux.

Poznámka:

Povolení integrace Defenderu pro koncové body na počítačích s Linuxem je jednorázová akce. Pokud plán zakážete a znovu ho povolíte, integrace zůstane povolená.

Povolení integrace v Linuxu v několika předplatných

V defenderu pro cloud otevřete řídicí panel Ochrany úloh.

Na řídicím panelu si projděte panel přehledů a zjistěte, která předplatná a prostředky nemají pro počítače s Linuxem povolený Defender for Endpoint.

- Panel přehledů zobrazuje informace o předplatných, která mají povolenou integraci pro počítače s Windows, ale ne pro počítače s Linuxem.

- Předplatná, která nemají počítače s Linuxem, nezobrazují žádné ovlivněné prostředky.

Na panelu přehledů vyberte předplatná, na kterých chcete povolit integraci Defenderu pro koncové body pro počítače s Linuxem.

Výběrem možnosti Povolit zapnete ochranu koncových bodů pro počítače s Linuxem. Defender for Cloud:

- Automaticky nasadí počítače s Linuxem do programu Defender for Endpoint ve vybraných předplatných.

- Zjistí všechny předchozí instalace Defenderu for Endpoint a překonfiguruje je tak, aby se integrovaly s Defenderem pro cloud.

Použijte sešit stavu nasazení Defenderu pro servery. Kromě jiných věcí v tomto sešitu můžete ověřit stav instalace a nasazení defenderu for Endpoint na počítači s Linuxem.

Správa automatických aktualizací pro Linux

V systému Windows jsou aktualizace verzí v programu Defender for Endpoint poskytovány prostřednictvím průběžných aktualizací znalostní báze. V Linuxu potřebujete aktualizovat balíček Defender for Endpoint.

Pokud používáte Defender for Servers s rozšířením

MDE.Linux, jsou ve výchozím nastavení povolené automatické aktualizace pro Microsoft Defender for Endpoint.Pokud chcete aktualizace verzí spravovat ručně, můžete automatické aktualizace na počítačích zakázat. Uděláte to tak, že přidáte následující značku pro počítače, které jsou nasazené s rozšířením

MDE.Linux.- Název značky: ExcludeMdeAutoUpdate

- Hodnota značky: true

= Tato konfigurace je podporovaná pro virtuální počítače Azure a počítače Azure Arc, kde MDE.Linux rozšíření inicializuje automatickou aktualizaci.

Povolení integrace s PowerShellem v několika předplatných

Pokud chcete povolit ochranu koncových bodů na počítačích s Linuxem a počítači s Windows Serverem 2016/2012 R2 v několika předplatných, použijte náš skript PowerShellu z úložiště Defender for Cloud GitHub.

Povolení integrace ve velkém měřítku

Integraci Defenderu pro koncové body můžete povolit ve velkém měřítku prostřednictvím dodaného rozhraní REST API verze 2022-05-01. Úplné podrobnosti najdete v dokumentaci k rozhraní API.

Tady je příklad textu požadavku pro požadavek PUT, který umožňuje integraci Defenderu pro koncový bod:

Identifikátor uri: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

Sledování stavu nasazení Defenderu pro koncový bod

Pomocí sešitu stavu nasazení defenderu for Endpoint můžete sledovat stav nasazení Defenderu for Endpoint na virtuálních počítačích Azure a virtuálních počítačích s podporou Azure Arc. Interaktivní sešit poskytuje přehled počítačů ve vašem prostředí se stavem nasazení rozšíření Microsoft Defender for Endpoint.

Přístup k portálu Defender

Ujistěte se, že máte správná oprávnění pro přístup k portálu.

Zkontrolujte, jestli máte proxy server nebo bránu firewall, která blokuje anonymní provoz.

- Senzor Defenderu pro koncový bod se připojuje z kontextu systému, takže musí být povolený anonymní provoz.

- Pokud chcete zajistit nerušený přístup k portálu Defender for Endpoint Portal, povolte přístup k adresám URL služeb na proxy serveru.

Otevřete portál Microsoft Defenderu. Přečtěte si o programu Microsoft Defender for Endpoint v XDR v programu Microsoft Defender.

Odeslání testovacího upozornění z Defenderu pro koncový bod

Pokud chcete v programu Defender for Endpoint vygenerovat neškodné testovací upozornění, vyberte kartu příslušného operačního systému vašeho koncového bodu:

Testování ve Windows

Pro koncové body se systémem Windows:

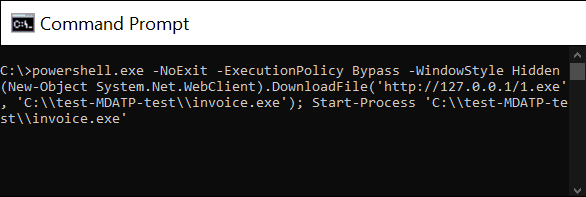

Vytvořte složku C:\test-MDATP-test.

Pro přístup k počítači použijte vzdálenou plochu.

Otevřete okno příkazového řádku.

Na příkazovém řádku zkopírujte a spusťte následující příkaz. Okno příkazového řádku se automaticky zavře.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Pokud je příkaz úspěšný, zobrazí se na řídicím panelu ochrany úloh a na portálu Microsoft Defender for Endpoint nová výstraha. Zobrazení tohoto upozornění může trvat několik minut.

Pokud chcete zkontrolovat výstrahu v defenderu pro cloud, přejděte do části Výstrahy>zabezpečení Podezřelé příkazového řádku PowerShellu.

V okně šetření vyberte odkaz, který přejde na portál Microsoft Defender for Endpoint.

Tip

Výstraha se aktivuje s informační závažností.

Testování v Linuxu

Pro koncové body s Linuxem:

Stáhněte si nástroj testovacího upozornění z: https://aka.ms/LinuxDIY

Extrahujte obsah souboru ZIP a spusťte tento skript prostředí:

./mde_linux_edr_diyPokud je příkaz úspěšný, zobrazí se na řídicím panelu ochrany úloh a na portálu Microsoft Defender for Endpoint nová výstraha. Zobrazení tohoto upozornění může trvat několik minut.

Pokud chcete zkontrolovat výstrahu v defenderu pro cloud, přejděte do části Výčtu výstrah>zabezpečení souborů s citlivými daty.

V okně šetření vyberte odkaz, který přejde na portál Microsoft Defender for Endpoint.

Tip

Výstraha se aktivuje s nízkou závažností.

Odebrání defenderu pro koncový bod z počítače

Odebrání řešení Defender for Endpoint z počítačů:

- Pokud chcete integraci zakázat, vyberte v defenderu pro cloudové >prostředí předplatné s příslušnými počítači.

- Na stránce Plány Defenderu vyberte Nastavení a monitorování.

- Ve stavu komponenty Endpoint Protection vyberte Vypnuto a zakažte integraci s programem Microsoft Defender for Endpoint pro předplatné.

- Nastavení uložíte výběrem možnosti Pokračovat a Uložit .

- Odeberte MDE. Windows/MDE. Rozšíření Linuxu z počítače.

- Odsaďte zařízení ze služby Microsoft Defender for Endpoint.