Povolení pravidel omezení potenciální oblasti útoku

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

- Antivirová ochrana v Microsoft Defenderu

Platformy

- Windows

Tip

Chcete používat Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Pravidla omezení potenciální oblasti útoku pomáhají předcházet akcím, které malware často zneužívá k ohrožení zabezpečení zařízení a sítí.

Požadavky

Funkce omezení potenciálního útoku napříč verzemi Windows

Pravidla omezení potenciální oblasti útoku můžete nastavit pro zařízení, která používají některou z následujících edic a verzí Windows:

- Windows 11 Pro

- Windows 11 Enterprise

- Windows 10 Pro verze 1709 nebo novější

- Windows 10 Enterprise verze 1709 nebo novější

- Windows Server verze 1803 (Půlroční kanál) nebo novější

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

- Windows Server 2025

Pokud chcete použít celou sadu funkcí pravidel omezení potenciální oblasti útoku, potřebujete:

- Microsoft Defender Antivirus jako primární antivirový (ochrana v reálném čase zapnutá)

- Cloud-Delivery Protection na (některá pravidla to vyžadují)

- licence Windows 10 Enterprise E5 nebo E3

I když pravidla omezení potenciální oblasti útoku nevyžadují licenci Windows E5, s licencí Windows E5 získáte pokročilé možnosti správy, včetně monitorování, analýz a pracovních postupů, které jsou k dispozici v programu Defender for Endpoint, a také možnosti vytváření sestav a konfigurace na portálu Microsoft Defender XDR. Tyto pokročilé funkce nejsou dostupné s licencí E3, ale stále můžete použít Prohlížeč událostí ke kontrole událostí pravidel omezení potenciální oblasti útoku.

Každé pravidlo omezení potenciální oblasti útoku obsahuje jedno ze čtyř nastavení:

- Nenakonfigurováno | Zakázáno: Zakažte pravidlo omezení potenciální oblasti útoku.

- Blok: Povolení pravidla omezení potenciální oblasti útoku

- Audit: Vyhodnoťte, jaký vliv by pravidlo omezení potenciální oblasti útoku mělo na vaši organizaci, pokud je povolené.

- Upozornění: Povolte pravidlo omezení potenciální oblasti útoku, ale umožněte koncovému uživateli obejít tento blok.

Doporučujeme použít pravidla omezení potenciální oblasti útoku s licencí Windows E5 (nebo podobnou skladovou položkou licencování), abyste mohli využívat pokročilé možnosti monitorování a vytváření sestav, které jsou k dispozici v Microsoft Defender for Endpoint (Defender for Endpoint). Pokud ale máte jinou licenci, například Windows Professional nebo Windows E3, která nezahrnuje pokročilé možnosti monitorování a vytváření sestav, můžete vyvíjet vlastní nástroje pro monitorování a vytváření sestav nad událostmi, které se vygenerují v jednotlivých koncových bodech při aktivaci pravidel omezení potenciální oblasti útoku (například předávání událostí).

Tip

Další informace o licencování Windows najdete v tématu Windows 10 licencování a v průvodci multilicencemi pro Windows 10.

Pravidla omezení potenciální oblasti útoku můžete povolit pomocí některé z těchto metod:

- Microsoft Intune

- Správa mobilní zařízení (MDM)

- Microsoft Configuration Manager

- Zásady skupiny (GP)

- PowerShell

Doporučuje se správa na podnikové úrovni, jako je Intune nebo Microsoft Configuration Manager. Správa na podnikové úrovni přepíše všechny konfliktní zásady skupiny nebo nastavení PowerShellu při spuštění.

Vyloučení souborů a složek z pravidel omezení potenciální oblasti útoku

Z vyhodnocování souborů a složek můžete vyloučit většinu pravidel omezení potenciální oblasti útoku. To znamená, že i když pravidlo omezení potenciální oblasti útoku určí, že soubor nebo složka obsahují škodlivé chování, neblokuje spuštění souboru.

Důležité

Vyloučení souborů nebo složek může výrazně snížit ochranu poskytovanou pravidly pro omezení potenciální oblasti útoku. Vyloučené soubory se můžou spouštět a nezaznamenávají se žádné sestavy ani události. Pokud pravidla omezení potenciální oblasti útoku detekují soubory, o které se domníváte, že by se neměly detekovat, měli byste k otestování pravidla nejprve použít režim auditování. Vyloučení se použije pouze při spuštění vyloučené aplikace nebo služby. Pokud například přidáte vyloučení pro již spuštěnou aktualizační službu, bude služba Aktualizace dál spouštět události, dokud se služba nezastaví a nerestartuje.

Při přidávání vyloučení mějte na paměti tyto body:

Vyloučení jsou obvykle založená na jednotlivých souborech nebo složkách (pomocí cest ke složkám nebo úplné cesty k souboru, který se má vyloučit).

Cesty vyloučení můžou používat proměnné prostředí a zástupné znaků. Viz Použití zástupných znaků v seznamech vyloučení názvů souborů a cest ke složce nebo přípon.

Při nasazení prostřednictvím zásad skupiny nebo PowerShellu se vyloučení vztahují na všechna pravidla omezení potenciální oblasti útoku. Pomocí Intune je možné nakonfigurovat vyloučení pro konkrétní pravidlo omezení potenciální oblasti útoku. Viz Konfigurace pravidel omezení potenciální oblasti útoku na jednotlivá pravidla vyloučení.

Vyloučení je možné přidat na základě hodnot hash certifikátů a souborů tím, že povolíte zadané indikátory souboru a certifikátu Defenderu for Endpoint. Viz Přehled indikátorů.

Konflikt zásad

Pokud se konfliktní zásady použijí prostřednictvím MDM a GP, bude mít přednost nastavení použité z gp.

Pravidla omezení potenciální oblasti útoku pro spravovaná zařízení teď podporují chování při slučování nastavení z různých zásad, aby se pro každé zařízení vytvořila nadmnožina zásad. Slučují se jenom nastavení, která nejsou v konfliktu, zatímco ta, která jsou v konfliktu, se nepřidají do nadmnožině pravidel. Pokud dříve dvě zásady zahrnovaly konflikty pro jedno nastavení, obě zásady se označovaly jako konfliktní a nenasadila by se žádná nastavení z žádného profilu. Chování při slučování pravidla omezení potenciální oblasti útoku je následující:

Pravidla omezení potenciální oblasti útoku z následujících profilů se vyhodnocují pro každé zařízení, na které se pravidla vztahují:

- Zařízení>Konfigurační profily>Profil >ochrany koncových bodůMicrosoft Defenderzmenšení prostoru útokuochrany Exploit Guard>. (Viz Omezení prostoru útoku.)

- Zabezpečení> koncových bodůZásady >omezení potenciální oblasti útokuPravidla omezení potenciální oblasti útoku (Viz Pravidla omezení potenciální oblasti útoku.)

- Zabezpečení> koncových bodůStandardní hodnoty> zabezpečeníMicrosoft Defenderpravidla omezení potenciální oblasti útokupodle směrného plánu> ATP. (Viz Pravidla omezení potenciální oblasti útoku.)

Nastavení, která neobsahují konflikty, se přidají do nadmnožiny zásad pro zařízení.

Pokud mají dvě nebo více zásad konfliktní nastavení, konfliktní nastavení se do kombinované zásady nepřidají, zatímco nastavení, která nejsou v konfliktu, se přidají do zásady nadmnožina, která platí pro zařízení.

Zadržou se pouze konfigurace pro konfliktní nastavení.

Metody konfigurace

Tato část obsahuje podrobnosti o konfiguraci pro následující metody konfigurace:

Následující postupy pro povolení pravidel omezení potenciální oblasti útoku obsahují pokyny k vyloučení souborů a složek.

Intune

Důležité

Pokud používáte Intune na Windows Server 2012 R2 a Windows Server 2016 sjednocenou verzi, musíte je nastavit na Not Configured, protože se v těchto verzích operačního systému nepodporují. V opačném případě se nepoužijí následující zásady:

- Blokování trvalosti prostřednictvím odběru událostí WMI (Windows Management Instrumentation)

- Blokování spouštění staženého spustitelného obsahu v JavaScriptu nebo VBScriptu

- Použití pokročilé ochrany proti ransomwaru

Zásady zabezpečení koncového bodu (upřednostňované)

VyberteOmezení potenciální oblasti útoku zabezpečení >koncového bodu. Zvolte existující pravidlo omezení potenciální oblasti útoku nebo vytvořte nové. Pokud chcete vytvořit novou zásadu, vyberte Vytvořit zásadu a zadejte informace pro tento profil. Jako Typ profilu vyberte Pravidla omezení potenciální oblasti útoku. Pokud jste vybrali existující profil, vyberte Vlastnosti a pak vyberte Nastavení.

V podokně Nastavení konfigurace vyberte Omezení potenciální oblasti útoku a pak vyberte požadované nastavení pro každé pravidlo omezení potenciální oblasti útoku.

V části Seznam dalších složek, které je potřeba chránit, Seznam aplikací, které mají přístup k chráněným složkám a Vyloučení souborů a cest z pravidel omezení potenciální oblasti útoku zadejte jednotlivé soubory a složky. Můžete také vybrat Importovat a importovat soubor CSV, který obsahuje soubory a složky a vyloučit je z pravidel omezení potenciální oblasti útoku. Každý řádek v souboru CSV by měl být naformátovaný takto:

C:\folder,%ProgramFiles%\folder\file,C:\pathVe třech podoknech konfigurace vyberte Další a pak vyberte Vytvořit , pokud vytváříte novou zásadu, nebo Uložit , pokud upravujete existující zásadu.

Profily konfigurace zařízení (alternativa 1)

Vyberte Profily konfigurace> zařízení. Zvolte existující profil ochrany koncového bodu nebo vytvořte nový. Pokud chcete vytvořit nový profil, vyberte Vytvořit profil a zadejte informace o tomto profilu. Jako Typ profilu vyberte Endpoint Protection. Pokud jste vybrali existující profil, vyberte Vlastnosti a pak vyberte Nastavení.

V podokně Endpoint Protection vyberte Ochrana Exploit Guard v programu Windows Defender a pak vyberte Omezení potenciální oblasti útoku. Vyberte požadované nastavení pro každé pravidlo omezení prostoru útoku.

V části Výjimky omezení potenciální oblasti útoku zadejte jednotlivé soubory a složky. Můžete také vybrat Importovat a importovat soubor CSV, který obsahuje soubory a složky a vyloučit je z pravidel omezení potenciální oblasti útoku. Každý řádek v souboru CSV by měl být naformátovaný takto:

C:\folder,%ProgramFiles%\folder\file,C:\pathVe třech podoknech konfigurace vyberte OK . Pak vyberte Vytvořit , pokud vytváříte nový soubor ochrany koncového bodu, nebo Uložit , pokud upravujete existující soubor.

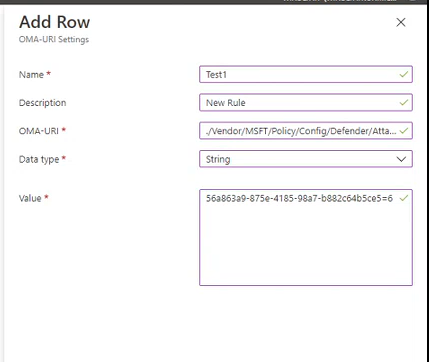

Vlastní profil v Intune (alternativa 2)

Pomocí Microsoft Intune OMA-URI můžete nakonfigurovat vlastní pravidla omezení potenciální oblasti útoku. V následujícím postupu se v příkladu používá pravidlo Blokovat zneužití zneužívaného ohroženého podepsaného ovladače .

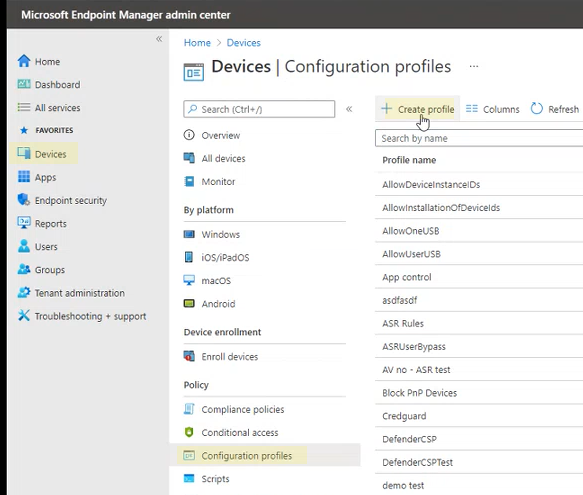

Otevřete Centrum pro správu Microsoft Intune. V nabídce Domů klikněte na Zařízení, vyberte Konfigurační profily a potom klikněte na Vytvořit profil.

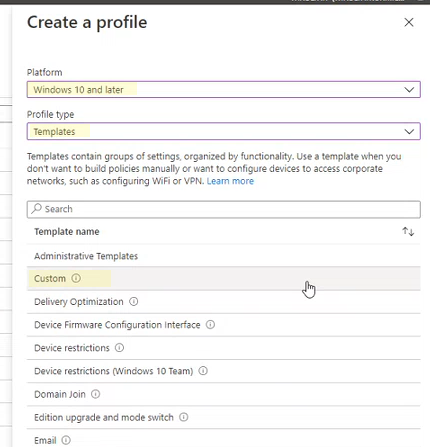

V části Vytvořit profil vyberte v následujících dvou rozevíracích seznamech následující:

- V části Platforma vyberte Windows 10 a novější.

- V části Typ profilu vyberte Šablony.

- Pokud už jsou pravidla omezení potenciální oblasti útoku nastavená prostřednictvím zabezpečení koncového bodu, v části Typ profilu vyberte Katalog nastavení.

Vyberte Vlastní a pak vyberte Vytvořit.

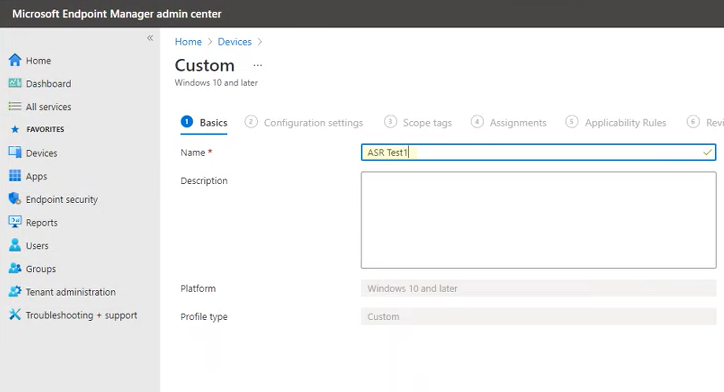

Nástroj Vlastní šablona se otevře ve kroku 1 Základy. V části 1 Základy zadejte do pole Název název šablony a do pole Popis můžete zadat popis (volitelné).

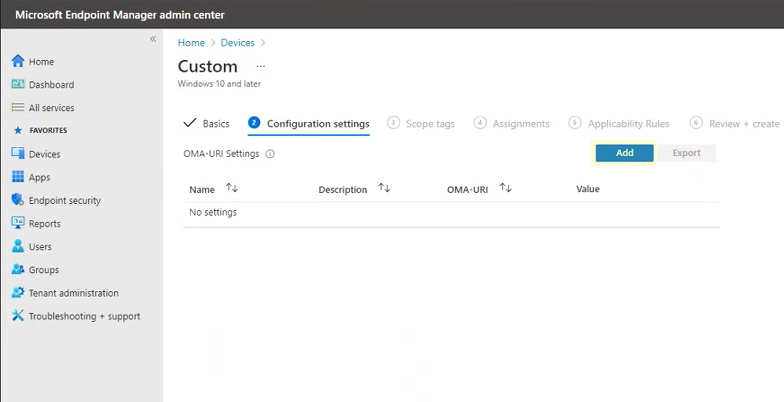

Klikněte na tlačítko Další. Krok 2 Otevře se nastavení konfigurace . V části OMA-URI Settings (Nastavení OMA-URI) klikněte na Add (Přidat). Zobrazí se dvě možnosti: Přidat a Exportovat.

Znovu klikněte na Přidat . Otevře se možnost Přidat nastavení OMA-URI řádku . V části Přidat řádek vyplňte následující informace:

Do pole Název zadejte název pravidla.

Do pole Popis zadejte stručný popis.

V OMA-URI zadejte nebo vložte konkrétní odkaz OMA-URI pro pravidlo, které přidáváte. Informace o použití OMA-URI pro toto ukázkové pravidlo najdete v části MDM v tomto článku. Identifikátory GUID pravidla omezení potenciální oblasti útoku najdete v tématu Popisy jednotlivých pravidel.

V části Datový typ vyberte Řetězec.

Do pole Hodnota zadejte nebo vložte hodnotu GUID, znaménko

\=a hodnotu State bez mezer (GUID=StateValue):-

0: Zakázat (zakázat pravidlo omezení potenciální oblasti útoku) -

1: Blokovat (povolení pravidla omezení potenciální oblasti útoku) -

2: Audit (vyhodnoťte, jak by pravidlo omezení potenciální oblasti útoku ovlivnilo vaši organizaci, pokud je povolené) -

6: Upozornit (povolte pravidlo omezení potenciální oblasti útoku, ale umožněte koncovému uživateli obejít blok)

-

Vyberte Uložit. Přidání řádku se zavře. V části Vlastní vyberte Další. V kroku 3 Značky oboru jsou značky oboru volitelné. Udělejte jedno z následujícího:

- Vyberte Vybrat značky oboru, vyberte značku oboru (volitelné) a pak vyberte Další.

- Nebo vyberte Další.

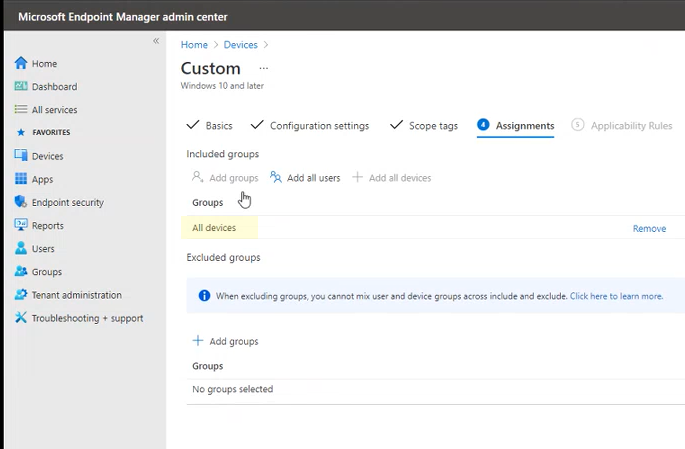

V kroku 4 Přiřazení vyberte v části Zahrnuté skupiny pro skupiny, které má toto pravidlo použít, z následujících možností:

- Přidání skupin

- Přidat všechny uživatele

- Přidat všechna zařízení

V části Vyloučené skupiny vyberte skupiny, které chcete z tohoto pravidla vyloučit, a pak vyberte Další.

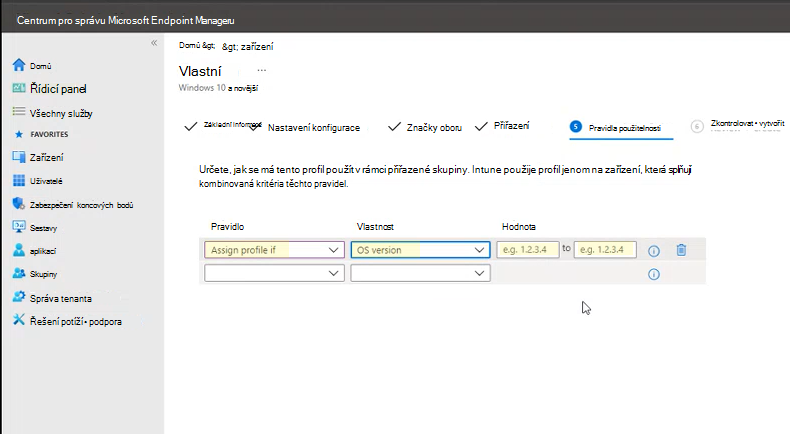

V kroku 5 Pravidla použitelnosti pro následující nastavení postupujte takto:

V části Pravidlo vyberte přiřadit profil, pokud nebo Nepřiřazovat profil, pokud.

V části Vlastnost vyberte vlastnost, na kterou chcete toto pravidlo použít.

Do pole Hodnota zadejte příslušnou hodnotu nebo rozsah hodnot.

Vyberte Další. V kroku 6 Kontrola a vytvoření zkontrolujte nastavení a informace, které jste vybrali a zadali, a pak vyberte Vytvořit.

Pravidla jsou aktivní a platí během několika minut.

Poznámka

Zpracování konfliktů:

Pokud zařízení přiřadíte dvě různé zásady omezení potenciální oblasti útoku, může dojít ke konfliktům zásad v závislosti na tom, jestli jsou pravidla přiřazená různým stavům, jestli je zavedená správa konfliktů a jestli je výsledkem chyba. Nekonfliktní pravidla nemají za následek chybu a tato pravidla se použijí správně. Použije se první pravidlo a následná nekonfliktní pravidla se sloučí se zásadou.

MDM

Pomocí poskytovatele konfigurační služby (CSP) ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules můžete jednotlivě povolit a nastavit režim pro každé pravidlo.

Následuje příklad pro referenci s použitím hodnot GUID pro referenční informace o pravidlech omezení potenciální oblasti útoku.

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

Hodnoty, které se mají povolit (Blokovat), zakázat, upozornit nebo povolit v režimu auditování, jsou:

- 0: Zakázat (zakázat pravidlo omezení prostoru útoku)

- 1: Blokování (povolení pravidla omezení potenciální oblasti útoku)

- 2: Audit (vyhodnoťte, jaký vliv by pravidlo omezení potenciální oblasti útoku mělo na vaši organizaci, pokud je povolené)

- 6: Upozornit (Povolte pravidlo omezení potenciální oblasti útoku, ale umožněte koncovému uživateli obejít blok). Režim upozornění je k dispozici pro většinu pravidel omezení potenciální oblasti útoku.

K přidání vyloučení použijte poskytovatele konfiguračních služeb (CSP) ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions .

Příklad:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

Poznámka

Nezapomeňte zadat hodnoty OMA-URI bez mezer.

Microsoft Configuration Manager

V Microsoft Configuration Manager přejděte na Prostředky a dodržování předpisů>Endpoint Protection> OchranaExploit Guard v programu Windows Defender.

Vyberte Domovská stránka>Vytvořit zásady ochrany Exploit Guard.

Zadejte název a popis, vyberte Omezení potenciální oblasti útoku a vyberte Další.

Zvolte pravidla, která budou blokovat nebo auditovat akce, a vyberte Další.

Zkontrolujte nastavení a vyberte Další , abyste zásadu vytvořili.

Po vytvoření zásady vyberte Zavřít.

Upozornění

Existuje známý problém s použitelností omezení potenciální oblasti útoku na verze operačního systému serveru, který je označen jako vyhovující bez skutečného vynucování. V současné době neexistuje žádné definované datum vydání, kdy se to opraví.

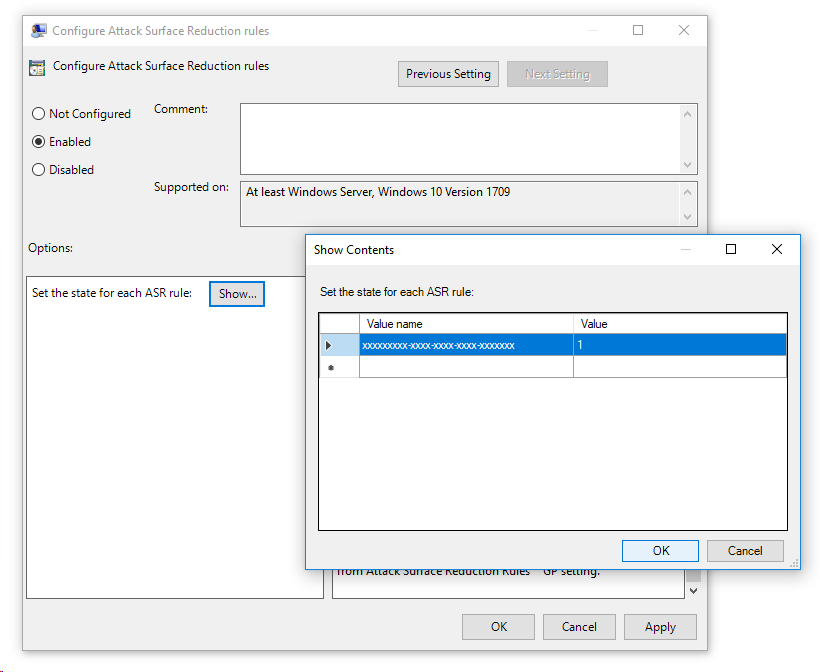

Zásady skupiny

Upozornění

Pokud spravujete počítače a zařízení pomocí Intune, Configuration Manager nebo jiné platformy pro správu na podnikové úrovni, software pro správu při spuštění přepíše všechna konfliktní nastavení zásad skupiny.

Na počítači pro správu Zásady skupiny otevřete konzolu pro správu Zásady skupiny, klikněte pravým tlačítkem na Zásady skupiny objekt, který chcete nakonfigurovat, a vyberte Upravit.

V Editoru pro správu zásad skupiny přejděte na Konfiguraci počítače a vyberte Šablony pro správu.

Rozbalte strom na Součásti> systému Windows Microsoft Defender Antivirus> Microsoft DefenderZmenšení prostoru útokuExploit Guard>.

Vyberte Konfigurovat pravidla omezení potenciální oblasti útoku a vyberte Povoleno. Jednotlivé stavy pro každé pravidlo pak můžete nastavit v části možnosti. Vyberte Zobrazit... a zadejte ID pravidla do sloupce Název hodnoty a zvolený stav do sloupce Hodnota následujícím způsobem:

0: Zakázat (zakázat pravidlo omezení prostoru útoku)

1: Blokování (povolení pravidla omezení potenciální oblasti útoku)

2: Audit (vyhodnoťte, jaký vliv by pravidlo omezení potenciální oblasti útoku mělo na vaši organizaci, pokud je povolené)

6: Upozornění (Povolte pravidlo omezení potenciální oblasti útoku, ale umožněte koncovému uživateli obejít blok)

Pokud chcete vyloučit soubory a složky z pravidel omezení potenciální oblasti útoku, vyberte nastavení Vyloučit soubory a cesty z pravidel omezení potenciální oblasti útoku a nastavte možnost na Povoleno. Vyberte Zobrazit a zadejte jednotlivé soubory nebo složky do sloupce Název hodnoty . Zadejte 0 do sloupce Hodnota pro každou položku.

Upozornění

Nepoužívejte uvozovky, protože nejsou podporované pro sloupec Název hodnoty ani sloupec Hodnota . ID pravidla by nemělo obsahovat žádné počáteční ani koncové mezery.

PowerShell

Upozornění

Pokud spravujete počítače a zařízení pomocí Intune, Configuration Manager nebo jiné podnikové platformy pro správu, software pro správu při spuštění přepíše všechna konfliktní nastavení PowerShellu.

Do nabídky Start zadejte powershell, klikněte pravým tlačítkem na Windows PowerShell a vyberte Spustit jako správce.

Zadejte jednu z následujících rutin. (Další informace, jako je ID pravidla, najdete v referenčních informacích k pravidlům omezení potenciální oblasti útoku.)

Úloha Rutina PowerShellu Povolení pravidel omezení potenciální oblasti útoku Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions EnabledPovolení pravidel omezení potenciální oblasti útoku v režimu auditování Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditModePovolení pravidel omezení potenciální oblasti útoku v režimu upozornění Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions WarnPovolení omezení potenciální oblasti útoku – Blokování zneužití zneužívaného ohroženého podepsaného ovladače Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions EnabledVypnutí pravidel omezení potenciální oblasti útoku Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions DisabledDůležité

Stav musíte zadat jednotlivě pro každé pravidlo, ale pravidla a stavy můžete kombinovat v seznamu odděleném čárkami.

V následujícím příkladu jsou první dvě pravidla povolená, třetí pravidlo je zakázané a čtvrté pravidlo je povolené v režimu auditování:

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditModeK přidání nových pravidel do existujícího

Add-MpPreferenceseznamu můžete také použít příkaz PowerShellu.Upozornění

Set-MpPreferencepřepíše existující sadu pravidel. Pokud chcete přidat do existující sady, použijteAdd-MpPreferencemísto toho příkaz . Seznam pravidel a jejich aktuální stav můžete získat pomocí .Get-MpPreferencePokud chcete vyloučit soubory a složky z pravidel omezení potenciální oblasti útoku, použijte následující rutinu:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Pokračujte v používání

Add-MpPreference -AttackSurfaceReductionOnlyExclusionsk přidání dalších souborů a složek do seznamu.Důležité

Slouží

Add-MpPreferencek připojení nebo přidání aplikací do seznamu. Použití rutinySet-MpPreferencepřepíše existující seznam.

Související články

- Referenční informace k pravidlu omezení potenciální oblasti útoku

- Vyhodnocení zmenšení prostoru útoku

- Časté otázky k omezení potenciální oblasti útoku

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.