Novinky ve Windows Serveru 2016

Tento článek popisuje některé nové funkce ve Windows Serveru 2016, které mají největší dopad při práci s touto verzí.

Vypočítat

Oblast virtualizace zahrnuje produkty a funkce virtualizace, které it specialistům umožňují navrhovat, nasazovat a udržovat Windows Server.

Obecné

Fyzické a virtuální počítače těží z vyšší přesnosti času díky vylepšením ve službách synchronizace času Win32 a Hyper-V. Windows Server teď může hostovat služby, které vyhovují nadcházejícím předpisům, které vyžadují přesnost 1 min. v souvislosti se standardem UTC.

Hyper-V

Hyper-V virtualizace sítě (HNV) je základním stavebním blokem aktualizovaného řešení softwarově definovaných sítí (SDN) od Microsoftu a je plně integrována do SDN stacku. Windows Server 2016 obsahuje následující změny pro Hyper-V:

Windows Server 2016 teď obsahuje programovatelný přepínač Hyper-V. Síťový řadič Microsoftu odesílá zásady HNV dolů k hostitelskému agentovi běžícímu na každém hostiteli s použitím protokolu Open vSwitch Database Management Protocol (OVSDB) jako rozhraní SouthBound Interface (SBI). Agent hostitele ukládá tuto zásadu pomocí přizpůsobení schématu VTEP a programuje složitá pravidla toku do výkonného modulu toku v přepínači Hyper-V. Modul toku v přepínači Hyper-V je stejný, který Azure používá. Celý zásobník SDN až po síťový kontroler a poskytovatele síťových prostředků je v souladu s Azure a jeho výkon je srovnatelný s veřejným cloudem Azure. V modulu toku Microsoftu je přepínač Hyper-V vybavený tak, aby zpracovával bezstavová i stavová pravidla toku prostřednictvím jednoduchého mechanismu akce shody, který definuje způsob zpracování paketů v rámci přepínače.

HNV teď podporuje zapouzdření protokolu Virtual eXtensible Local Area Network (VXLAN). HNV používá protokol VXLAN v distribučním režimu MAC prostřednictvím síťového adaptéru Microsoftu k mapování síťových IP adres klientů na fyzické podlimitní síťové IP adresy. Úlohy NVGRE a VXLAN podporují ovladače třetích stran pro zvýšení výkonu.

Windows Server 2016 obsahuje nástroj pro vyrovnávání zatížení softwaru (SLB) s plnou podporou provozu virtuální sítě a bezproblémovou interakci s HNV. Výkonný přenosový modul implementuje vyrovnávání zatížení (SLB) v přepínači datové roviny (v-Switch) a poté ho řídí pomocí mapování virtuálních IP adres (VIP) nebo dynamických IP adres (DIP).

HNV implementuje správné Ethernetové hlavičky vrstvy 2, aby zajistil interoperabilitu s virtuálními a fyzickými zařízeními třetích stran, která závisí na průmyslových standardních protokolech. Microsoft zajišťuje, aby všechny přenášené pakety měly ve všech polích vyhovující hodnoty, aby se zajistila interoperabilita. Virtualizace sítě Hyper-V vyžaduje, aby fyzická L2 síť podporovala rámce Jumbo (MTU > 1780), aby se zohlednila přenosová režie paketů zavedená zapouzdřením protokolů, jako jsou NVGRE a VXLAN. Podpora architektury Jumbo Frame zajišťuje, že hostující virtuální počítače připojené k virtuální síti HNV udržují 1514 MTU.

podpora kontejneru Windows přidává vylepšení výkonu, zjednodušenou správu sítě a podporu kontejnerů Windows ve Windows 10. Další informace najdete v dokumentaci ke kontejnerům Windows a kontejnerům : Docker, Windows a Trends.

Hyper-V je nyní kompatibilní s pohotovostním režimem s připojením. Když nainstalujete roli Hyper-V do počítače, který používá model napájení AlwaysOn/Always Connected (AOAC), můžete ji nyní nakonfigurovat tak, aby používala stav napájení s připojením v pohotovostním režimu.

Samostatné přiřazení zařízení umožňuje udělit virtuálnímu počítači přímý a výhradní přístup k určitým hardwarovým zařízením PCIe. Tato funkce obchází zásobník virtualizace Hyper-V, což vede k rychlejšímu přístupu. Další informace najdete v tématu Přiřazení diskrétních zařízení a Přiřazení diskrétních zařízení – Popis a pozadí.

Hyper-V teď podporuje šifrování jednotky BitLockeru pro disky operačního systému na virtuálních počítačích generace 1. Tato metoda ochrany nahrazuje virtuální čipy TPM (Trusted Platform Modules), které jsou dostupné pouze ve virtuálních počítačích generace 2. Pokud chcete dešifrovat disk a spustit virtuální počítač, musí být hostitel Hyper-V buď součástí autorizovaného strážené infrastruktury, nebo musí mít privátní klíč od některého z opatrovníků virtuálního počítače. Úložiště klíčů vyžaduje virtuální počítač verze 8. Více informací naleznete v Upgrade verze virtuálního počítače v Hyper-V v systému Windows nebo Windows Server.

Ochrana prostředků hostitele brání virtuálním počítačům v používání příliš mnoha systémových prostředků sledováním nadměrné úrovně aktivity. Když monitorování zjistí neobvykle vysokou úroveň aktivity na virtuálním počítači, omezí množství prostředků, které virtuální počítač spotřebuje. Tuto funkci můžete povolit spuštěním rutiny Set-VMProcessor v PowerShellu.

Teď můžete pomocí horkého přidání nebo odebrání přidat nebo odebrat síťové adaptéry, když virtuální počítač běží bez výpadků ve virtuálních počítačích generace 2, na kterých běží operační systémy Linux nebo Windows. Můžete také upravit, kolik paměti je přiřazeno k virtuálnímu počítači, zatímco běží, i když jste nepovolili dynamickou paměť na virtuálních počítačích generace 1 i 2 s Windows Serverem 2016 a novějším nebo Windows 10 a novějším.

Hyper-V Manager teď podporuje následující funkce:

Alternativní přihlašovací údaje, které umožňují při připojování k jinému vzdálenému hostiteli s Windows Serverem 2016 nebo Windows 10 používat jinou sadu přihlašovacích údajů v Hyper-V Manageru. Tyto přihlašovací údaje můžete také uložit, abyste si usnadnili přihlášení.

Teď můžete spravovat Hyper-V na počítačích s Windows Serverem 2012 R2, Windows Serverem 2012, Windows 8.1 a Windows 8.

Hyper-V Manager teď komunikuje se vzdálenými hostiteli Hyper-V pomocí protokolu WS-MAN, který umožňuje ověřování CredSSP, Kerberos a NTLM. Když se pomocí CredSSP připojíte ke vzdálenému hostiteli Hyper-V, můžete provést migraci za provozu bez povolení omezeného delegování ve službě Active Directory. WS-MAN také usnadňuje povolení hostitelů pro vzdálenou správu. WS-MAN se připojí přes port 80, který je ve výchozím nastavení otevřený.

Aktualizace integračních služeb pro hosty Windows se teď distribuují prostřednictvím služby Windows Update. Poskytovatelé služeb a hostitelé privátního cloudu můžou tenantům, kteří vlastní virtuální počítače, řídit používání aktualizací. Tenanti Windows teď můžou upgradovat své virtuální počítače se všemi nejnovějšími aktualizacemi pomocí jedné metody. Další informace o tom, jak mohou tenanti s Linuxem používat integrační služby, najdete v tématu Podporované virtuální počítače s Linuxem a FreeBSD pro Hyper-V na Windows Serveru a Windows.

Důležitý

Hyper-V pro Windows Server 2016 už neobsahuje soubor bitové kopie vmguest.iso, protože už se nevyžaduje.

Operační systémy Linux spuštěné na virtuálních počítačích generace 2 se teď můžou spustit s povolenou možností Zabezpečené spouštění. Operační systémy, které podporují zabezpečené spouštění na hostitelích s Windows Serverem 2016, zahrnují Ubuntu 14.04 a novější, SUSE Linux Enterprise Server 12 a novější, Red Hat Enterprise Linux 7.0 a novější a CentOS 7.0 a novější. Než virtuální počítač poprvé spustíte, musíte ho nakonfigurovat tak, aby používal certifikační autoritu MicrosoftUFI v Hyper-V Manageru, Virtual Machine Manageru nebo spuštěním rutiny Set-VMFirmware v PowerShellu.

Virtuální počítače generace 2 a hostitelé Hyper-V teď můžou používat výrazně více paměti a virtuálních procesorů. Hostitele můžete také nakonfigurovat s více pamětí a virtuálními procesory než v předchozích verzích. Tyto změny podporují scénáře, jako je spouštění velkých databází v paměti pro online zpracování transakcí (OLTP) a datové sklady (DW) pro elektronické obchodování. Další informace najdete v tématu Windows Server 2016 Hyper-V výkon rozsáhlých virtuálních počítačů a jejich zpracování transakcí v paměti. Další informace o kompatibilitě verzí a podporovaných maximálních konfiguracích najdete v tématu Upgrade verze virtuálního počítače v Hyper-V ve Windows nebo Windows Serveru a plánu pro Hyper-V škálovatelnost v systému Windows Server.

Funkce vnořené virtualizace umožňuje používat virtuální počítač jako hostitele Hyper-V a vytvářet virtuální počítače v rámci virtualizovaného hostitele. Tuto funkci můžete použít k vytváření vývojových a testovacích prostředí s alespoň Windows Serverem 2016 nebo Windows 10 s procesorem podporujícím Intel VT-x. Další informace najdete v tématu Co je vnořená virtualizace?.

Teď můžete nastavit produkční kontrolní body tak, aby vyhovovaly zásadám podpory pro virtuální počítače s produkčními úlohami. Tyto kontrolní body běží na technologii zálohování v zařízení hosta místo uloženého stavu. Virtuální počítače s Windows používají službu Volume Snapshot Service (VSS), zatímco virtuální počítače s Linuxem vyprázdní vyrovnávací paměti souborového systému k vytvoření kontrolních bodů, zajišťujících konzistenci se souborovým systémem. Místo toho můžete používat standardní kontrolní body na základě stavů ukládání. Další informace najdete v tématu Volba mezi standardními nebo produkčními kontrolními body vHyper-V .

Důležitý

Nové virtuální počítače používají jako výchozí produkční kontrolní body.

Teď můžete změnit velikost sdílených virtuálních pevných disků (

.vhdxsouborů) pro clustering hostů bez výpadků. Clustery hostů můžete také použít k ochraně sdílených virtuálních pevných disků pomocí repliky Hyper-V pro zotavení po havárii. Tuto funkci můžete použít pouze u kolekcí v clusteru hostů, který jste povolili replikaci prostřednictvím rozhraní WMI (Windows Management Instrumentation). Další informace naleznete v tématu třída Msvm_CollectionReplicationService a Přehled sdílení virtuálního pevného disku.Poznámka

Správa replikace kolekce není možná prostřednictvím rutin PowerShellu ani pomocí rozhraní WMI.

Při zálohování jednoho virtuálního počítače nedoporučujeme používat skupinu virtuálních počítačů ani kolekci snímků bez ohledu na to, jestli je hostitel clusterovaný nebo ne. Tyto možnosti jsou určeny pro zálohování clusterů hostů, které používají sdílený soubor vhdx. Místo toho doporučujeme pořídit snímek pomocí poskytovatele WMI Hyper-V (V2).

Teď můžete vytvářet stíněné Hyper-V virtuální počítače, které obsahují funkce, které brání správcům Hyper-V na hostiteli nebo malwaru v kontrole, manipulaci nebo krádeži dat ze stavu chráněného virtuálního počítače. Data a stav jsou šifrovaná, aby správci Hyper-V neviděli výstup videa a dostupné disky. Virtuální počítače můžete také omezit tak, aby běžely jenom na hostitelích, u kterých server Strážce hostitele zjistil, že jsou v pořádku a důvěryhodné. Další informace najdete v části Přehled ochranné struktury a stíněných virtuálních počítačů.

Poznámka

Chráněné virtuální počítače jsou kompatibilní s replikou Hyper-V. Pokud chcete replikovat stíněný virtuální počítač, musíte autorizovat hostitele, kterého chcete replikovat, aby se tento chráněný virtuální počítač spustil.

Priorita pořadí spuštění pro funkci clusterovaných virtuálních počítačů poskytuje větší kontrolu nad tím, které clusterované virtuální počítače se spouštějí nebo restartují jako první. Rozhodování o prioritě počátečního pořadí umožňuje spustit virtuální počítače, které poskytují služby před spuštěním virtuálních počítačů, které tyto služby používají. Můžete definovat sady, přidávat virtuální počítače do sad a specifikovat závislosti pomocí rutin PowerShellu, jako je New-ClusterGroupSet, Get-ClusterGroupSeta Add-ClusterGroupSetDependency.

Konfigurační soubory virtuálního počítače teď používají formát přípony souboru

.vmcx, zatímco datové soubory stavu modulu runtime používají formát.vmrspřípony souboru. Tyto nové formáty souborů jsou navrženy s efektivnějším čtením a psaním. Aktualizované formáty také snižují pravděpodobnost poškození dat, pokud dojde k selhání úložiště.Důležitý

Přípona názvu souboru

.vmcxoznačuje binární soubor. Hyper-V pro Windows Server 2016 nepodporuje úpravy souborů.vmcxani.vmrs.Aktualizovali jsme kompatibilitu verzí s virtuálními počítači verze 5. Tyto virtuální počítače jsou kompatibilní s Windows Serverem 2012 R2 a Windows Serverem 2016. Verze 5 virtuálních počítačů, které jsou kompatibilní s Windows Serverem 2019, můžou běžet jenom na Windows Serveru 2016, ne na Windows Serveru 2012 R2. Pokud přesunete nebo naimportujete virtuální počítač s Windows Serverem 2012 R2 na server s novější verzí Windows Serveru, musíte konfiguraci virtuálního počítače aktualizovat ručně, aby používal funkce pro novější verze Windows Serveru. Další informace o kompatibilitě verzí a aktualizovaných funkcích naleznete v tématu Upgrade verze virtuálního počítače v Hyper-V ve Windows nebo ve Windows Serveru.

K ochraně operačního systému před zneužitím malwaru teď můžete použít funkce zabezpečení založené na virtualizaci pro virtuální počítače generace 2, jako je Device Guard a Credential Guard. Tyto funkce jsou dostupné ve virtuálních počítačích s verzí 8 nebo novější. Další informace naleznete v článku Aktualizace verze virtuálního počítače v Hyper-V v systému Windows nebo serveru Windows.

Teď můžete spouštět rutiny pomocí Prostředí Windows PowerShell Direct a nakonfigurovat virtuální počítač z hostitelského počítače jako alternativu k VMConnect nebo vzdálenému PowerShellu. Abyste ji mohli začít používat, nemusíte splňovat žádné požadavky na síť ani bránu firewall nebo mít speciální konfiguraci vzdálené správy. Další informace najdete v tématu Správa virtuálních počítačů s Windows pomocí PowerShellu Direct.

Nano Server

Nano Server teď má aktualizovaný modul pro vytváření imagí Nano Serveru, včetně většího oddělení funkcí fyzického hostitele a hostovaného virtuálního počítače a podpory pro různé edice Windows Serveru. Další informace naleznete v tématu Instalace Nano Serveru.

Existují také vylepšení konzoly pro zotavení, včetně oddělení příchozích a odchozích pravidel brány firewall a možnosti opravy konfigurace WinRM.

Chráněné virtuální počítače

Windows Server 2016 poskytuje nový chráněný virtuální počítač založený na technologii Hyper-V, který chrání jakýkoli virtuální počítač generace 2 před ohroženými prostředky infrastruktury. Mezi funkce zavedené ve Windows Serveru 2016 patří:

Nový režim Šifrování podporováno, který nabízí větší ochranu než běžný virtuální počítač, ale méně než stíněný režim, přičemž podporuje vTPM, šifrování disku, šifrování provozu migrace za provozu a další funkce, včetně usnadnění správy infrastruktury jako například připojení konzole virtuálních počítačů a PowerShell Direct.

Úplná podpora převodu stávajících neschycených virtuálních počítačů generace 2 na stíněné virtuální počítače, včetně automatizovaného šifrování disků.

Hyper-V Virtual Machine Manager teď může zobrazit prostředky infrastruktury, na kterých má chráněný virtuální počítač oprávnění ke spuštění, a poskytnout správci prostředků infrastruktury způsob, jak otevřít ochranu klíčů stíněného virtuálního počítače (KP) a zobrazit prostředky infrastruktury, na kterých může běžet.

Režimy ověření identity můžete přepínat ve spuštěné službě Strážce hostitele. Nyní můžete přepínat mezi méně bezpečným, ale jednodušším ověřováním založeným na Active Directory a ověřením identity založeným na čipu TPM.

Komplexní diagnostické nástroje založené na prostředí Windows PowerShell, které dokážou detekovat chybné konfigurace nebo chyby v strážených hostitelích Hyper-V i službě Strážce hostitelů.

Prostředí pro obnovení, které nabízí způsob bezpečného řešení potíží a opravy chráněných virtuálních počítačů v rámci prostředků infrastruktury, ve kterých normálně běží, a současně nabízí stejnou úroveň ochrany jako samotný chráněný virtuální počítač.

Podpora služby Strážce hostitele pro existující bezpečnou službu Active Directory – službu Strážce hostitele můžete směrovat tak, aby místo vytváření vlastní instance služby Active Directory používala existující doménovou strukturu služby Active Directory jako její službu Active Directory.

Další informace a pokyny pro práci se stíněnými virtuálními počítači najdete v části Strážená infrastruktura a stíněné virtuální počítače.

Identita a přístup

Nové funkce ve službě Identity zlepšují schopnost organizací zabezpečit prostředí služby Active Directory a pomáhají jim migrovat do výhradně cloudových nasazení a hybridních nasazení, kde jsou některé aplikace a služby hostované v cloudu a jiné jsou hostované místně.

Active Directory Certificate Services

Služba Active Directory Certificate Services (AD CS) ve Windows Serveru 2016 zvyšuje podporu ověřování klíčů TPM: Teď můžete pro ověření klíče použít KSP čipových karet a zařízení, která nejsou připojená k doméně, teď můžou používat registraci NDES k získání certifikátů, které se dají ověřit pro klíče v čipu TPM.

Správa privilegovaného přístupu

Správa privilegovaného přístupu (PAM) pomáhá zmírnit obavy zabezpečení v prostředích služby Active Directory způsobených technikami krádeže přihlašovacích údajů, jako jsou pass-the-hash, spear phishing atd. Toto nové řešení pro přístup pro správu můžete nakonfigurovat pomocí Microsoft Identity Manageru (MIM) a zavádí následující funkce:

Doménová struktura služby Active Directory bastionu zřízená MIM má zvláštní důvěryhodný vztah PAM s existující doménovou strukturou. Lesy Bastion jsou novým typem Active Directory, které jsou bez škodlivé aktivity díky izolaci od existujících lesů a povolují přístup pouze k privilegovaným účtům.

Nové procesy v MIM za účelem vyžádání oprávnění správce, včetně nových pracovních postupů pro schvalování žádostí.

Nové stínové bezpečnostní objekty nebo skupiny se zřizují v doménové struktuře bastionu MIM jako reakce na žádosti o administrativní oprávnění. Skupiny stínového zabezpečení mají atribut, který odkazuje na SID správní skupiny v existující doménové struktuře. Díky tomu může stínová skupina přistupovat k prostředkům ve stávajících lesích beze změny seznamů řízení přístupu (ACL).

Funkce odkazů s vypršenou platností, která umožňuje omezené časové členství ve stínové skupině. Uživatele můžete do skupiny přidat po určitou dobu, která jim umožní provádět úlohy správy. Omezené časové členství je nakonfigurováno hodnotou TTL (Time to Live), která se rozšíří do doby života lístku Kerberos.

Poznámka

Odkazy s vypršenou platností jsou k dispozici pro všechny propojené atributy. Pouze člen/memberOF propojený vztah atributu mezi skupinou a uživatelem je předkonfigurovaný pomocí PAM tak, aby používal funkci odkazů s vypršenou platností.

Integrovaná vylepšení řadiče domény Kerberos (KDC) umožňují řadičům domény služby Active Directory omezit životnost lístků Kerberos na nejnižší možnou hodnotu TTL, pokud mají uživatelé více časově omezených členství ve skupinách pro správu. Pokud jste například členem skupiny vázané na čas A, pak při přihlášení je životnost lístku pro udělení lístku Kerberos (TGT) rovna době, kterou jste opustili ve skupině . Pokud se také připojíte ke skupině vázané na čas B, která má nižší hodnotu TTL než skupina A, doba trvání TGT se rovná době, kterou jste opustili ve skupině B.

Nové funkce monitorování, které umožňují určit, kteří uživatelé požadovali přístup, jaký přístup jim udělili správci a jaké aktivity provedli při přihlášení.

Další informace o PAM najdete v tématu Privileged Access Management pro službu Active Directory Domain Services.

Microsoft Entra připojení

Připojení k Microsoft Entra vylepšuje prostředí identit pro podnikové, firemní a vzdělávací zákazníky a také vylepšené funkce pro firemní a osobní zařízení.

Moderní nastavení jsou teď dostupná na zařízeních s Windows vlastněných společností. K používání základních funkcí systému Windows už nepotřebujete osobní účet Microsoft, a nyní běží s využitím stávajících pracovních účtů uživatelů, aby bylo zajištěno dodržování předpisů. Tyto služby fungují na počítačích připojených k místní doméně Windows a zařízením připojeným k Microsoft Entra. Mezi tato nastavení patří:

Roaming nebo personalizace, nastavení přístupnosti a přihlašovací údaje

Zálohování a obnovení

Přístup k Microsoft Storu pomocí pracovního účtu

Živé dlaždice a oznámení

Přístup k prostředkům organizace na mobilních zařízeních, jako jsou telefony a tablety, které se nedají připojit k doméně Windows bez ohledu na to, jestli jsou vlastněné společností, nebo přineste si vlastní zařízení (BYOD).

Použijte Single-Sign Zapnuto (SSO) pro Office 365 a další aplikace, weby a prostředky organizace.

Na zařízeních BYOD přidejte pracovní účet z místní domény nebo Azure AD do zařízení v osobním vlastnictví. Jednotné přihlašování můžete použít k přístupu k pracovním prostředkům prostřednictvím aplikací nebo na webu a přitom zůstat v souladu s novými funkcemi, jako je podmíněné řízení účtů a ověření stavu zařízení.

Integrace správy mobilních zařízení (MDM) umožňuje automatické registrace zařízení do nástroje pro správu mobilních zařízení (MDM) (Microsoft Intune nebo třetích stran).

Nastavte kioskový režim a sdílená zařízení pro více uživatelů ve vaší firmě.

Prostředí pro vývojáře umožňuje vytvářet aplikace, které vyhovují podnikovým i osobním kontextům se sdíleným programovacím zásobníkem.

Možnost zobrazování umožňuje vybrat si mezi zobrazováním a umožněním uživatelům konfigurovat zařízení vlastněná společností přímo při první zkušenosti s používáním.

Windows Hello pro firmy

Windows Hello pro firmy je přístup k autentizaci založený na klíčích pro organizace a spotřebitele, který jde nad rámec použití hesel. Tato forma ověřování spoléhá na přihlašovací údaje, které jsou odolné proti porušením zabezpečení, krádeži a útoku phishing.

Uživatel se k zařízení přihlásí biometrickým kódem nebo PIN kódem propojeným s certifikátem nebo asymetrickým párem klíčů. Zprostředkovatelé identity ověřují uživatele namapováním veřejného klíče uživatele na IDLocker a poskytují informace o přihlášení prostřednictvím jednorázového hesla (OTP), telefonu nebo jiného mechanismu oznámení.

Další informace najdete v tématu Windows Hello pro firmy.

Ukončení podpory služby replikace souborů (FRS) a funkčních úrovní Windows Serveru 2003

Přestože služba replikace souborů (FRS) a funkční úrovně Systému Windows Server 2003 byly v předchozích verzích Windows Serveru zastaralé, rádi bychom vám připomněli, že služba AD DS už windows Server 2003 nepodporuje. Z domény byste měli odebrat všechny řadiče domény se systémem Windows Server 2003. Měli byste také zvýšit úroveň funkčnosti domény a doménové struktury na alespoň Windows Server 2008.

Na úrovních funkčnosti domény systému Windows Server 2008 a vyšší používá služba AD DS replikaci distribuované souborové služby (DFS) k replikaci obsahu složky SYSVOL mezi řadiči domény. Pokud vytvoříte novou doménu na úrovni funkčnosti domény systému Windows Server 2008 nebo vyšší, replikace DFS automaticky replikuje složku SYSVOL. Pokud jste doménu vytvořili na nižší funkční úrovni, musíte migrovat z replikace FRS na replikaci DFS pro složku SYSVOL. Podrobnější kroky migrace najdete v tématu Instalace, upgrade nebo migrace na windows Server.

Další informace najdete v následujících zdrojích informací:

- Principy úrovní funkčnosti služby Active Directory Domain Services (AD DS)

- Jak zvýšit doménové a lesní úrovně funkčnosti v Active Directory

Služby federace Active Directory

Služba AD FS (Active Directory Federation Services) ve Windows Serveru 2016 obsahuje nové funkce, které umožňují nakonfigurovat službu AD FS pro ověřování uživatelů uložených v adresářích LDAP (Lightweight Directory Access Protocol).

Proxy webových aplikací

Nejnovější verze proxy webových aplikací se zaměřuje na nové funkce, které umožňují publikování a předběžné ověřování pro více aplikací a vylepšené uživatelské prostředí. Podívejte se na úplný seznam nových funkcí, které zahrnují předběžné ověřování pro bohaté klientské aplikace, jako je Exchange ActiveSync a domény se zástupnými znaky pro snadnější publikování sharepointových aplikací. Další informace naleznete v tématu Proxy webových aplikací ve Windows Serveru 2016.

Administrativa

Oblast Správa a automatizace se zaměřuje na nástroje a referenční informace pro IT profesionály, kteří chtějí spouštět a spravovat Windows Server 2016, včetně Windows PowerShellu.

Windows PowerShell 5.1 obsahuje významné nové funkce, včetně podpory vývoje pomocí tříd a nových funkcí zabezpečení, které rozšiřují jeho použití, zlepšují jeho použitelnost a umožňují řídit a spravovat prostředí založená na Windows snadněji a komplexněji. Podrobnosti najdete v tématu Nové scénáře a funkce ve WMF 5.1.

Mezi nové doplňky pro Windows Server 2016 patří: možnost spouštět PowerShell.exe místně na Nano Serveru (už není vzdálená), nové rutiny Místní uživatelé & Skupiny, které nahradí grafické uživatelské rozhraní, přidali podporu ladění PowerShellu a přidali podporu v Nano Serveru pro protokolování zabezpečení & přepis a JEA.

Tady jsou některé další nové funkce správy:

Konfigurace požadovaného stavu PowerShellu (DSC) v rozhraní WMF (Windows Management Framework) 5

Windows Management Framework 5 obsahuje aktualizace Windows PowerShell Desired State Configuration (DSC), Windows Remote Management (WinRM) a Windows Management Instrumentation (WMI).

Další informace o testování funkcí DSC rozhraní Windows Management Framework 5 najdete v sérii blogových příspěvků, které jsou popsány v tématu Ověření funkcí PowerShell DSC. Ke stažení viz Windows Management Framework 5.1.

Sjednocená správa balíčků PackageManagement pro zjišťování, instalaci a inventarizaci softwaru

Windows Server 2016 a Windows 10 obsahují novou funkci PackageManagement (dříve Označovanou jako OneGet), která umožňuje IT specialistům nebo DevOps automatizovat zjišťování, instalaci a inventář softwaru (SDII) místně nebo vzdáleně bez ohledu na to, co je technologie instalačního programu a kde se software nachází.

Další informace najdete v tématu https://github.com/OneGet/oneget/wiki.

Vylepšení PowerShellu, která pomáhají digitální forenzní službě a pomáhají snižovat porušení zabezpečení

Abychom týmu zodpovědnému za vyšetřování ohrožených systémů ( někdy označovaných jako modrý tým) pomohli, přidali jsme další protokolování PowerShellu a další funkce digitální forenzní analýzy a přidali jsme funkce, které pomáhají snižovat ohrožení zabezpečení ve skriptech, jako je omezený PowerShell, a zabezpečená rozhraní API CodeGeneration.

Další informace najdete v blogovém příspěvku PowerShell ♥ modrý tým.

Síťování

Oblast Sítě se zabývá síťovými produkty a funkcemi pro IT profesionály, kteří navrhují, nasazují a udržují Windows Server 2016.

Software-Defined Síťování

Software-Defined Síťování (SDN) je nové řešení softwarově definovaného datacentra (SDDC), které obsahuje následující funkce:

Síťový adaptér, který umožňuje automatizovat konfiguraci síťové infrastruktury místo ruční konfigurace síťových zařízení a služeb. Síťový řadič používá funkci Representational State Transfer (REST) na svém rozhraní směřujícím na sever s datovými částmi ve formátu JSON (JavaScript Object Notation). Rozhraní Network Controller southbound používá protokol OVSDB (Open vSwitch Database Management Protocol).

Nové funkce pro Hyper-V:

Hyper-V virtuální přepínač, který umožňuje vytvářet distribuované přepínání a směrování a vrstvu vynucení zásad, která je sladěná a kompatibilní s Microsoft Azure. Další informace najdete v tématu Hyper-V virtuální přepínač.

Vzdálený přímý přístup do paměti (RDMA) a týmování vestavěných přepínačů (SET) pro situace, kdy vytváříte virtuální přepínače. RDMA můžete nastavit na síťových adaptérech vázaných na virtuální přepínač Hyper-V bez ohledu na to, jestli už používáte set. SET může virtuálním přepínačům poskytnout podobné možnosti jako seskupování síťových adaptérů. Další podrobnosti najdete u informacím Požadavky na síť Azure pro místní hostitele.

Více front virtuálních počítačů (VMMQs) vylepšují výkon VMQ tím, že přidělují více hardwarových front pro každý virtuální počítač. Výchozí fronta se změní na sadu front pro virtuální počítač a provoz se rozdělí mezi tyto fronty.

Technologie QoS (Quality of Service) pro softwarově definované sítě spravuje výchozí třídu provozu prostřednictvím virtuálního přepínače v rámci výchozí šířky pásma třídy.

Virtualizace síťových funkcí (NFV), která umožňuje zrcadlit nebo směrovat síťové funkce prováděné hardwarovými zařízeními do virtuálních zařízení, jako jsou nástroje pro vyrovnávání zatížení, brány firewall, směrovače, přepínače atd. Pomocí nástroje System Center Virtual Machine Manager můžete také nasadit a spravovat celý zásobník SDN. Sítě kontejnerů Windows Serveru můžete spravovat pomocí Dockeru a přidružit zásady SDN k virtuálním počítačům i kontejnerům.

Brána firewall datacentra, která poskytuje podrobné seznamy řízení přístupu (ACL), které umožňují použít zásady brány firewall na úrovni rozhraní virtuálního počítače nebo na úrovni podsítě. Další informace najdete v tématu Co je brána firewall datacentra?.

Brána RAS, která umožňuje směrovat provoz mezi virtuálními sítěmi a fyzickými sítěmi, včetně připojení VPN typu site-to-site z vašeho cloudového datacentra do vzdálených lokalit tenantů. Protokol Border Gateway Protocol (BGP) umožňuje nasazovat a poskytovat dynamické směrování mezi sítěmi pro všechny scénáře bran, včetně virtuálních privátních sítí (VPN) s výměnou klíčů k Internetu verze 2 (IKEv2) site-to-site, VPN sítí vrstvy 3 (L3) a bran pro obecnou zapouzdření směrování (GRE). Brány nyní také podporují skupiny bran a redundanci M+N. Další informace najdete v tématu Co je brána služby vzdáleného přístupu (RAS) pro softwarově definované sítě?.

Software Load Balancer (SLB) a překlad síťových adres (NAT) vylepšuje propustnost podporou přímého vrácení serveru. To umožňuje návratový síťový provoz obejít multiplexer vyrovnávání zatížení a lze toho dosáhnout pomocí severojižního a východozápadního vyrovnávače zatížení vrstvy 4 a překladu adres (NAT). Další informace najdete v tématu Co je software Load Balancer (SLB) pro SDN? a virtualizace síťových funkcí.

Flexibilní technologie zapouzdření, které pracují v datové vrstvě a podporují jak virtuální rozšiřitelnou síť LAN (VxLAN), tak obecné zapouzdření směrování virtualizace sítě (NVGRE).

Další informace naleznete v tématu Plánování infrastruktury softwarově definované sítě.

Základy škálování cloudu

Windows Server 2016 obsahuje následující základy cloudového škálování:

Konvergovaná síťová karta (NIC), která umožňuje používat jeden síťový adaptér pro správu, úložiště s podporou přímého přístupu do paměti vzdáleného počítače (RDMA) a provoz klientů. Konvergovaná síťová karta snižuje náklady na každý server v datacentru, protože pro správu různých typů provozu na serveru vyžaduje méně síťových karet.

Packet Direct poskytuje vysokou propustnost síťového provozu a infrastrukturu zpracování paketů s nízkou latencí.

Switch Embedded Teaming (SET) je řešení seskupování síťových adaptérů integrované do virtuálního přepínače Hyper-V. SET umožňuje seskupování až osmi fyzických síťových adaptérů do jednoho týmu SET, což zlepšuje dostupnost a zajišťuje převzetí služeb při selhání. Ve Windows Serveru 2016 můžete vytvořit týmy SET, které jsou omezené na používání protokolu SMB (Server Message Block) a RDMA. Týmy SET můžete použít také k distribuci síťového provozu pro virtualizaci sítě Hyper-V. Další informace naleznete v části Požadavky na síť místního hostitele pro Azure.

Vylepšení výkonu protokolu TCP

Výchozí hodnota Počátečního okna zahlcení (ICW) byla zvýšena z 4 na 10 a bylo implementováno TCP Fast Open (TFO). TFO zkracuje dobu potřebnou k navázání připojení TCP a zvýšená hodnota ICW umožňuje přenést větší množství dat v počátečním výbuchu dat. Tato kombinace může výrazně zkrátit dobu potřebnou k přenosu internetového objektu mezi klientem a cloudem.

Aby se zlepšilo chování protokolu TCP při zotavování ze ztráty paketů, implementovali jsme technologii (TLP - TCP Tail Loss Probe) a (RACK - Recent Acknowledgment). TLP pomáhá převést časové limity retransmise (RTO) na Rychlou obnovu a RACK zkracuje dobu potřebnou pro Rychlou obnovu k znovu vysílání ztraceného paketu.

Protokol DHCP (Dynamic Host Configuration Protocol)

Protokol DHCP (Dynamic Host Configuration Protocol) má ve Windows Serveru 2016 následující změny:

Od Windows 10 verze 2004 platí, že když používáte klienta Windows a připojujete se k internetu pomocí zařízení s Androidem, připojení jsou nyní označena jako měřené. Tradiční název dodavatele klienta, který se na některých zařízeních s Windows objevil jako MSFT 5.0, je nyní MSFT 5.0 XBOX.

Od Windows 10 verze 1803 může klient DHCP číst a používat možnost 119, možnost hledání domény ze serveru DHCP, ke které se váš systém připojuje. Možnost hledání domény také poskytuje přípony DNS (Domain Name Services) pro vyhledávání krátkých názvů DNS. Další informace naleznete v RFC 3397.

Dhcp teď podporuje možnost 82 (dílčí možnost 5). Tuto možnost můžete použít k tomu, aby klienti proxy serveru DHCP a přenosoví agenti mohli požádat o IP adresu pro konkrétní podsíť. Pokud používáte přenosového agenta DHCP nakonfigurovaného s možností DHCP 82 (dílčí možnost 5), může přenosový agent požádat o zapůjčení IP adresy pro klienty DHCP z konkrétního rozsahu IP adres. Další informace viz Možnosti výběru podsítě DHCP.

Nové události protokolování pro scénáře, kdy registrace záznamů DNS na serveru DNS selžou. Další informace naleznete v tématu Protokolování událostí DHCP pro registrace DNS.

Role serveru DHCP už nepodporuje architekturu NAP (Network Access Protection). Servery DHCP nevynucují zásady NAP a obory DHCP nemohou mít povolenou podporu NAP. Klientské počítače DHCP, které jsou také klienty NAP, odesílají prohlášení o stavu (SoH) s požadavkem DHCP. Pokud server DHCP používá Windows Server 2016, tyto požadavky se zpracovávají, jako by nebylo k dispozici soH. Server DHCP klientovi udělí normální zapůjčení DHCP. Pokud servery se systémem Windows Server 2016 fungují jako RADIUS proxy, které předávají požadavky na ověřování serveru NPS (Network Policy Server), jenž podporuje NAP, server NPS vyhodnotí tyto klienty jako není schopen NAP, což způsobí selhání zpracování NAP. Další informace o NAP a jeho zastarání najdete v tématu Odebrané nebo zastaralé funkce v systému Windows Server 2012 R2.

Tunelování GRE

Brána RAS teď podporuje tunely GRE (Generic Routing Encapsulation) s vysokou dostupností pro připojení typu site-to-site a redundanci bran M+N. GRE je lehký tunelový protokol, který zapouzdřuje širokou škálu protokolů síťové vrstvy uvnitř virtuálních propojení bod-bod přes internetovou síťovou architekturu protokolu. Další informace najdete v tématu tunelování GRE ve Windows Serveru 2016.

Správa IP adres (IPAM)

IPAM má následující aktualizace:

Vylepšená správa IP adres IPAM má vylepšené schopnosti pro scénáře, jako je zpracování podsítí IPv4 /32 a IPv6 /128 a vyhledání volných podsítí a rozsahů IP adres v bloku IP adres.

Teď můžete spustit rutinu

Find-IpamFreeSubneta vyhledat dostupné podsítě pro přidělení. Tato funkce nepřiděluje podsítě, pouze hlásí jejich dostupnost. Výstup rutiny ale můžete převést do rutinyAdd-IpamSubneta vytvořit podsíť. Další informace naleznete v tématu Find-IpamFreeSubnet.Teď můžete spustit rutinu

Find-IpamFreeRangea vyhledat dostupné rozsahy IP adres v rámci bloku PROTOKOLU IP, délky předpony a počtu požadovaných podsítí. Tato rutina nepřiděluje rozsah IP adres, pouze hlásí jejich dostupnost. Výstup ale můžete předat do cmdletuAddIpamRangepro vytvoření rozsahu. Další informace naleznete v tématu Find-IpamFreeRange.Vylepšená správa služby DNS:

Sběr záznamů DNS pro servery bez podpory DNSSEC.

Konfigurace vlastností a operací pro všechny typy záznamů prostředků mimo DNSSEC

Správa zón DNS pro servery DNS připojené k doméně i servery DNS založené na souborech. Můžete spravovat všechny typy zón DNS, včetně primárních, sekundárních a zástupných zón.

Spouštění úloh v sekundárních zónách a zónách typu zástupce bez ohledu na to, jestli se jedná o zóny dopředné nebo reverzní.

Řízení přístupu na základě role pro podporované konfigurace DNS pro záznamy a zóny

Podmíněné předávání

Integrovaná správa DNS, DHCP a IP adres (DDI). Teď můžete zobrazit všechny záznamy prostředků DNS přidružené k IP adrese v inventáři IP adres. Můžete také automaticky uchovávat záznamy ukazatele (PTR) IP adres a spravovat životní cyklus IP adres pro operace DNS i DHCP.

Podpora více doménových struktur služby Active Directory Službu IPAM můžete použít ke správě serverů DNS a DHCP více doménových struktur služby Active Directory, pokud existuje obousměrný vztah důvěryhodnosti mezi doménovou strukturou, ve které jste nainstalovali správu IPAM, a každou ze vzdálených doménových struktur. Další informace naleznete v části Správa prostředků ve více doménových strukturách Active Directory.

Funkce Vyprázdnit data využití umožňuje snížit velikost databáze IPAM odstraněním starých dat o využití IP adres. Stačí zadat datum a IPAM odstraní všechny položky databáze, které jsou starší nebo rovny zadanému datu. Další informace najdete v tématu vymazání údajů o využití.

Teď můžete pomocí řízení přístupu na základě role (RBAC) definovat obory přístupu pro objekty IPAM v PowerShellu. Další informace najdete v tématu Správa řízení přístupu na základě role pomocí prostředí Windows PowerShell a rutin serveru správy IP adres (IPAM) v prostředí Windows PowerShell.

Další informace najdete v tématu Správa IPAM.

Zabezpečení a záruky

Oblast zabezpečení a záruky Zahrnuje řešení a funkce zabezpečení pro IT profesionály, kteří ho nasadí do vašeho datacentra a cloudového prostředí. Informace o zabezpečení ve Windows Serveru 2016 obecně naleznete v tématu zabezpečení a záruky.

Přesně dostatečná správa

Just Enough Administration ve Windows Serveru 2016 je technologie zabezpečení, která umožňuje delegovanou správu všeho, co je možné spravovat pomocí Windows PowerShellu. Mezi možnosti patří podpora spouštění v rámci síťové identity, připojení přes PowerShell Direct, bezpečné kopírování souborů do koncových bodů JEA nebo z nich a konfigurace konzoly PowerShellu tak, aby se ve výchozím nastavení spouštěla v kontextu JEA. Další informace najdete v tématu JEA na GitHubu.

Ochrana pověření

Credential Guard používá zabezpečení na základě virtualizace k izolaci tajných kódů, aby k nim měl přístup pouze privilegovaný systémový software. Další informace najdete v tématu Ochrana odvozených přihlašovacích údajů domény pomocíCredential Guard .

Credential Guard pro Windows Server 2016 obsahuje následující aktualizace pro uživatelské relace po přihlášení:

Kerberos a New Technology LAN Manager (NTLM) používají zabezpečení založené na virtualizaci k ochraně tajemství Kerberos a NTLM pro relace přihlášených uživatelů.

Správce přihlašovacích údajů chrání uložené přihlašovací údaje domény pomocí zabezpečení založeného na virtualizaci. Přihlášené údaje a uložené přihlašovací údaje domény se nepředávají vzdáleným hostitelům pomocí služby Vzdálené plochy.

Credential Guard můžete povolit bez zámku UEFI (Unified Extensible Firmware Interface).

Ochrana vzdálených přihlašovacích údajů

Credential Guard zahrnuje podporu relací protokolu RDP, aby přihlašovací údaje uživatele zůstaly na straně klienta a nejsou na straně serveru vystavené. To také poskytuje jednotné přihlašování pro vzdálenou plochu. Další informace najdete v tématu Ochrana odvozených přihlašovacích údajů domény pomocí ochrany Credential Guard v programu Windows Defender.

Remote Credential Guard pro Windows Server 2016 obsahuje následující aktualizace pro přihlášené uživatele:

Remote Credential Guard uchovává v klientském zařízení tajné kódy Kerberos a NTLM pro přihlašovací údaje přihlášeného uživatele. Všechny žádosti o ověření ze vzdáleného hostitele pro vyhodnocení síťových prostředků, protože uživatel vyžaduje, aby klientské zařízení používalo tajné kódy.

Funkce Remote Credential Guard chrání zadané přihlašovací údaje uživatele při použití vzdálené plochy.

Ochrana domény

Ochrana domény teď vyžaduje doménu služby Active Directory.

Podpora rozšíření PKInit Freshness

Klienti Kerberos teď zkouší rozšíření aktuálnosti PKInit pro přihlašování na základě veřejného klíče.

Distribuční centra klíčů (KDC) nyní podporují rozšíření pro aktualizaci PKInit. Ve výchozím nastavení ale nenabízejí rozšíření aktuálnosti PKInit.

Další informace najdete v části Podpora klienta Kerberos a KDC pro rozšíření aktuálnosti RFC 8070 PKInit.

Rotace veřejného klíče pouze pro tajné kódy NTLM uživatele

Počínaje funkční úrovní domény Windows Server 2016 nyní řadiče domény podporují rotaci NTLM tajných kódů pro uživatele používajícího pouze veřejný klíč. Tato funkce není dostupná v nižších úrovních fungování domény (DFLs).

Varování

Přidání řadiče domény povoleného před aktualizací z 8. listopadu 2016 do domény, která podporuje kumulativní tajné kódy NTLM, může způsobit chybové ukončení řadiče domény.

U nových domén je tato funkce ve výchozím nastavení povolená. U existujících domén je nutné ho nakonfigurovat v Centru správy služby Active Directory.

V Centru správy služby Active Directory klikněte pravým tlačítkem myši na doménu v levém podokně a vyberte Vlastnosti. Zaškrtněte políčko Povolit postupné ukončení platnosti tajných kódů NTLM při přihlašování pro uživatele, kteří musí používat Windows Hello pro firmy nebo čipovou kartu pro interaktivní přihlášení. Potom tuto změnu použijte výběrem OK.

Povolení síťového NTLM, pokud je uživatel omezen na konkrétní zařízení připojená k doméně

Řadiče domény teď můžou podporovat povolení síťového protokolu NTLM, pokud je uživatel omezen na konkrétní zařízení připojená k doméně ve Windows Serveru 2016 DFL a novějším. Tato funkce není dostupná v DFLs se starším operačním systémem než Windows Server 2016.

Pokud chcete toto nastavení nakonfigurovat, v zásadách ověřování vyberte Povolit ověřování sítě NTLM, pokud je uživatel omezen na vybraná zařízení.

Další informace najdete v tématu zásady ověřování a oddělené skupiny zásad ověřování.

Device Guard (integrita kódu)

Device Guard poskytuje integritu kódu v režimu jádra (KMCI) a integritu kódu uživatelského režimu (UMCI) vytvořením zásad, které určují, jaký kód může běžet na serveru. Viz Úvod do ochrany Device Guard v programu Windows Defender: zásady zabezpečení a integrity kódu založené na virtualizaci.

Windows Defender

Přehled programu Windows Defender pro windows Server 2016. Windows Server Antimalware je ve výchozím nastavení nainstalovaný a povolený ve Windows Serveru 2016, ale uživatelské rozhraní pro Windows Server Antimalware není nainstalované. Windows Server Antimalware však aktualizuje antimalwarové definice a chrání počítač bez uživatelského rozhraní. Pokud potřebujete uživatelské rozhraní pro Windows Server Antimalware, můžete ho nainstalovat po instalaci operačního systému pomocí Průvodce přidáním rolí a funkcí.

Ochrana toku řízení

Control Flow Guard (CFG) je funkce zabezpečení platformy, která byla vytvořena pro boj proti chybám poškození paměti. Další informace o ochraně toku řízení najdete pod .

Skladování

Storage ve Windows Serveru 2016 obsahuje nové funkce a vylepšení pro softwarově definované úložiště a tradiční souborové servery.

Storage Spaces Direct

Storage Spaces Direct umožňuje vytvářet vysoce dostupná a škálovatelná úložiště pomocí serverů s místním úložištěm. Zjednodušuje nasazování a správu softwarově definovaných úložných systémů a umožňuje používat nové třídy diskových zařízení, jako jsou disky SATA SSD a disková zařízení NVMe, které dříve nebyly dostupné v clusterovaných Prostorech úložiště se sdílenými disky.

Další podrobnosti najdete v tématu Storage Spaces Direct.

Replika úložiště

Replika úložiště umožňuje synchronní replikaci na úrovni bloků mezi servery nebo clustery nezávislé na úložišti a umožňuje roztáhnout cluster s podporou převzetí služeb při selhání mezi lokalitami. Synchronní replikace umožňuje zrcadlení dat na fyzických lokalitách s havarijně konzistentními svazky, aby se zajistila nulová ztráta dat na úrovni souborového systému. Asynchronní replikace umožňuje rozšíření lokality nad metropolitní rozsahy s možností ztráty dat.

Pro více informací, podívejte se na Storage Replica.

Kvalita služby úložiště (QoS)

Pomocí technologie QoS (Quality of Service) úložiště teď můžete centrálně monitorovat výkon úložiště a vytvářet zásady správy pomocí Hyper-V a clusterů CSV ve Windows Serveru 2016.

Pro více informací se podívejte na Kvalita služby úložiště.

Odstranění duplicitních dat

Windows Server 2016 obsahuje následující nové funkce pro odstranění duplicitních dat.

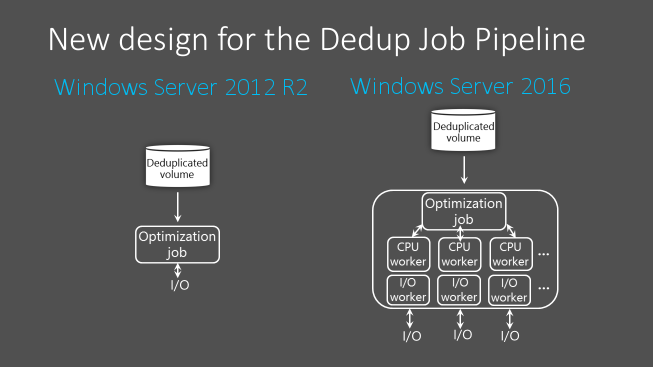

Podpora velkých objemů

Počínaje Windows Serverem 2016 může pipeline úlohy deduplikace dat spouštět paralelně více vláken s využitím mnoha I/O front pro každý svazek. Tato změna zvyšuje výkon na úrovně dříve možné pouze rozdělením dat na několik menších svazků. Tyto optimalizace platí pro všechny úlohy odstranění duplicitních dat , nejen u úlohy optimalizace. Následující diagram ukazuje, jak se potrubí změnilo mezi verzemi Windows Serveru.

Díky těmto vylepšením výkonu má Odstranění duplicitních dat ve Windows Serveru 2016 vysoký výkon svazků až do 64 TB.

Podpora velkých souborů

Od Windows Serveru 2016 používá Odstranění duplicitních dat struktury mapování datových proudů a další vylepšení ke zvýšení propustnosti optimalizace a výkonu přístupu. Kanál zpracování odstranění duplicitních dat může také obnovit optimalizaci po scénářích převzetí služeb při selhání místo toho, aby začínal od začátku. Tato změna zlepšuje výkon souborů až o 1 TB, což správcům umožňuje uplatňovat úspory odstranění duplicitních dat na větší řadu úloh, jako jsou velké soubory přidružené k úlohám zálohování.

Podpora Nano Serveru

Nano Server je bezobsáhlá možnost nasazení ve Windows Serveru 2016, která vyžaduje mnohem menší nároky na systémové prostředky, spouští se výrazně rychleji a vyžaduje méně aktualizací a restartování než možnost nasazení jádra Windows Serveru. Nano Server také plně podporuje odstranění duplicitních dat. Další informace o Nano Serveru najdete viz základní obrazy kontejnerů.

Zjednodušená konfigurace virtualizovaných zálohovaných aplikací

Od Windows Serveru 2016 je odstranění duplicitních dat pro scénáře virtualizovaných aplikací zálohování výrazně zjednodušené. Tento scénář je nyní předdefinovanou možností Typ použití. Už nemusíte ručně ladit nastavení odstranění duplicitních dat, stačí povolit odstranění duplicitních dat pro svazek stejně jako u souborového serveru pro obecné účely a infrastruktury virtuálních klientských počítačů (VDI).

Podpora postupného upgradu operačního systému clusteru

Clustery Windows Serveru s podporou převzetí služeb při selhání používající Odstranění duplicitních dat mohou obsahovat kombinaci uzlů, na kterých běží verze Odstranění duplicitních dat ve Windows Serveru 2012 R2 a Windows Serveru 2016. Tato funkce clusteru smíšeného režimu poskytuje úplný přístup ke všem deduplikovaným datovým svazkům během postupných aktualizací clusteru. Nyní můžete postupně zavádět novější verze Odstranění duplicitních dat v clusterech se staršími verzemi Windows Serveru bez jakýchkoli výpadků.

V Hyper-V teď můžete také používat postupné upgrady. S upgradem clusteru se systémem Rolling Hyper-V teď můžete přidat uzel se systémem Windows Server 2019 nebo Windows Server 2016 do clusteru Hyper-V s uzly se systémem Windows Server 2012 R2. Po přidání uzlu s novější verzí Windows Serveru můžete upgradovat zbytek clusteru bez výpadků. Cluster běží na úrovni funkce Windows Server 2012 R2, dokud neupgradujete všechny uzly v clusteru a spustíte Update-ClusterFunctionalLevel v PowerShellu, aby se aktualizovala úroveň fungování clusteru. Podrobnější pokyny pro fungování procesu postupného upgradu najdete v tématu Cluster Operating System Rolling Upgrade.

Poznámka

Hyper-V ve Windows 10 nepodporuje clustering s podporou převzetí služeb při selhání.

Vylepšení zabezpečení SMB pro připojení SYSVOL a NETLOGON

Ve Windows 10 a Windows Serveru 2016 klientská připojení ke službě Active Directory Domain Services ve výchozím nastavení používala sdílené složky SYSVOL a NETLOGON na řadičích domény. Teď tato připojení vyžadují podepisování smb a vzájemné ověřování pomocí služeb, jako je Kerberos. Pokud SMB podepisování a vzájemné ověřování nejsou k dispozici, počítač s Windows 10 nebo Windows Serverem 2016 nezpracuje doménové zásady skupiny a skripty. Tato změna chrání zařízení před útoky typu člověk-ve-středu.

Poznámka

Hodnoty registru pro tato nastavení nejsou ve výchozím nastavení k dispozici, ale pravidla posílení zabezpečení stále platí, dokud je nepřepíšete úpravou zásad skupiny nebo jiných hodnot registru.

Další informace o těchto vylepšeních zabezpečení najdete v tématu MS15-011: Ohrožení zabezpečení v zásad skupiny a MS15-011 & MS15-014: Posílení zásad skupiny.

Pracovní složky

Funkce Windows Serveru 2016 vylepšily oznámení o změnách, když na serveru Pracovních složek běží Windows Server 2016 a klient Pracovních složek je Windows 10. Když se změny souborů synchronizují se serverem Pracovních složek, server teď okamžitě upozorní klienty Windows 10 a pak synchronizuje změny souboru.

ReFS

Další iterace Systému souborů ReFS poskytuje podporu pro rozsáhlá nasazení úložišť s různými úlohami, zajištění spolehlivosti, odolnosti a škálovatelnosti vašich dat.

ReFS zavádí následující vylepšení:

Nové funkce vrstvy úložiště, které poskytují rychlejší výkon a zvýšenou kapacitu úložiště, včetně následujících:

Více typů odolnosti na stejném virtuálním disku pomocí zrcadlení ve vrstvě výkonu a parity ve vrstvě kapacity.

Zvýšená rychlost odezvy na posun pracovních sad

Zavádí klonování bloků ke zlepšení výkonu operací virtuálních počítačů, jako jsou například operace sloučení kontrolních bodů

.vhdx.Nový nástroj pro kontrolu ReFS, který vám pomůže obnovit chybějící data úložiště a získat zpět data z kritických poškození.

Clustering s podporou failoveru

Windows Server 2016 obsahuje mnoho nových funkcí a vylepšení pro více serverů seskupených do jednoho clusteru odolného proti chybám pomocí funkce Clustering s podporou převzetí služeb při selhání.

Postupný upgrade operačního systému clusteru

Postupný upgrade operačního systému clusteru umožňuje správci upgradovat operační systém uzlů clusteru z Windows Serveru 2012 R2 na Windows Server 2016 bez zastavení úloh Hyper-V nebo Scale-Out souborového serveru. Pomocí této funkce se můžete vyhnout sankcím za neplnění smluv o úrovni poskytovaných služeb (SLA).

Pro více informací si přečtěte sekci o postupném upgradu operačního systému clusteru.

Cloudový svědek

Cloudový svědek je nový typ quorumového svědka s podporou převzetí služeb při selhání ve Windows Serveru 2016, který využívá Microsoft Azure jako arbitrážní bod. Cloudový svědek, stejně jako jiný svědek kvora, získá hlas a může se účastnit výpočtů kvora. Cloudového svědka můžete nakonfigurovat jako svědka kvora pomocí průvodce konfigurací kvora clusteru.

Další informace najdete v tématu Nasazení clusteru s podporou převzetí služeb při selhání.

Odolnost virtuálních počítačů

Windows Server 2016 zahrnuje zvýšenou odolnost výpočetních prostředků virtuálních počítačů, což pomáhá snížit problémy s komunikací uvnitř clusteru ve výpočetním clusteru. Tato zvýšená odolnost zahrnuje následující aktualizace:

Teď můžete nakonfigurovat následující možnosti, které definují, jak se mají virtuální počítače chovat při přechodných selháních:

Úroveň odolnosti určuje, jak by mělo vaše nasazení zpracovávat přechodná selhání.

období odolnosti definuje, jak dlouho můžou všechny virtuální počítače běžet izolovaně.

Uzly, které nejsou v pořádku, jsou v karanténě a už se nemůžou připojit ke clusteru. Tato funkce zabraňuje tomu, aby nezdravé uzly negativně ovlivňovaly ostatní uzly a celý cluster.

Další informace o funkcích odolnosti výpočetních prostředků najdete v tématu odolnosti výpočetních prostředků virtuálního počítače ve Windows Serveru 2016.

Virtuální počítače s Windows Serverem 2016 také zahrnují nové funkce odolnosti úložiště pro zpracování přechodných selhání úložiště. Vylepšená odolnost pomáhá zachovat stavy relací virtuálního počítače tenanta v případě přerušení úložiště. Když se virtuální počítač odpojí od základního úložiště, pozastaví a počká, až se úložiště obnoví. Když je virtuální počítač pozastavený, zachová kontext aplikací, které v něm byly spuštěné v době selhání úložiště. Po obnovení připojení mezi virtuálním počítačem a úložištěm se virtuální počítač vrátí do svého spuštěného stavu. V důsledku toho se stav relace počítače tenanta zachová při obnovení.

Nové funkce odolnosti úložiště platí také pro clustery hostů.

Vylepšení diagnostiky

Ve Windows Server 2016, pro pomoc při diagnostice problémů s clustery pro převzetí při selhání, je zahrnuto následující:

Několik vylepšení souborů protokolu clusteru, jako jsou informace o časovém pásmu a podrobný diagnostický protokol, usnadňují řešení potíží s clusteringem převzetí služeb při selhání. Další informace najdete v tématu Vylepšení protokolu clusteru pro řešení potíží při selhání ve Windows Serveru 2016 – Log clusteru.

Nový typ aktivního výpisu paměti vyfiltruje většinu paměťových stránek přidělených virtuálním počítačům, takže memory.dmp soubor je mnohem menší a snadněji se uloží nebo zkopíruje. Další informace najdete v tématu Vylepšení řešení potíží s převzetím služeb při selhání na Windows Serveru 2016 – aktivní výpis paměti.

Clustery pro převzetí služeb při selhání v závislosti na lokalitě

Windows Server 2016 obsahuje clustery s přebíráním služeb při selhání uzpůsobené pro lokality, které umožňují zapojení uzlů ve skupinách v geograficky rozštěpených clusterech na základě jejich fyzického umístění nebo lokality. Sledování lokality clusteru zlepšuje klíčové operace během životního cyklu clusteru, jako je chování při selhání, zásady umístění, prezenční signál mezi uzly a chování kvora. Další informace najdete v tématu clustery s podporou lokality pro převzetí služeb při selhání ve Windows Serveru 2016.

Clustery pracovních skupin a vícedoménových skupin

Ve Windows Serveru 2012 R2 a starších verzích je možné cluster vytvořit pouze mezi členskými uzly připojenými ke stejné doméně. Windows Server 2016 odstraňuje tyto překážky a zavádí možnost vytvořit cluster pro převzetí služeb při selhání nezávisle na Active Directory. Nyní můžete vytvářet clustery pro převzetí služeb při selhání v následujících konfiguracích:

Clustery s jednou doménou, které mají všechny uzly připojené ke stejné doméně.

Clustery s více doménami, které mají uzly, které jsou členy různých domén.

Clustery pracovních skupin, které mají uzly sloužící jako servery nebo pracovní skupiny, jež nejsou součástí domény.

Další informace najdete v tématu Pracovní skupina a clustery s více doménami ve Windows Serveru 2016

Vyrovnávání zatížení virtuálního počítače

Vyrovnávání zátěže virtuálních počítačů je nová funkce v clustrech s automatickým převzetím služeb, která bezproblémově rozděluje zátěž virtuálních počítačů mezi uzly v clusteru. Tato funkce identifikuje překomprimované uzly na základě paměti virtuálního počítače a využití procesoru na uzlu. Potom za provozu migruje virtuální počítače z překomprimovaného uzlu do uzlů s dostupnou šířkou pásma. Můžete upravit, jak agresivně funkce vyrovnává zátěž mezi uzly, abyste zajistili optimální výkon a využití clusteru. Vyrovnávání zatížení je ve výchozím nastavení ve Windows Serveru 2016 Technical Preview povolené. Vyrovnávání zatížení je však zakázané, pokud je povolená dynamická optimalizace SCVMM.

Pořadí spuštění virtuálního počítače

Funkce "Pořadí spuštění virtuálního počítače" je novinka v technologii "klastrů s podporou převzetí služeb při selhání," která zavádí orchestraci pořadí spuštění pro virtuální počítače a další skupiny v klastru. Teď můžete seskupit virtuální počítače do vrstev a pak vytvořit závislosti počátečního pořadí mezi různými vrstvami. Tyto závislosti zajišťují, aby se nejprve spustily nejdůležitější virtuální počítače, jako jsou řadiče domény nebo utility. Virtuální počítače na úrovních s nižší prioritou se nespustí, dokud se nespustí virtuální počítače, na kterých závisí.

Zjednodušené multikanálové sítě SMB a klastrové sítě s více síťovými rozhraními

Sítě clusteru s podporou převzetí služeb při selhání už nejsou omezené na jednu síťovou kartu (NIC) na podsíť nebo síť. Díky zjednodušenému protokolu SMB (Server Message Block) Multichannel a sítím clusteru s více síťovými kartami je síťová konfigurace automatická a každá síťová karta v podsíti se dá použít pro provoz clusterů a úloh. Toto vylepšení umožňuje zákazníkům maximalizovat síťovou propustnost pro Hyper-V, instanci clusteru s podporou převzetí služeb při selhání SQL Serveru a další úlohy SMB.

Další informace najdete v tématu Zjednodušené SMB Multichannel a více-NIC sítě clusteru.

Vývoj aplikací

Internetová informační služba (IIS) 10.0

Mezi nové funkce poskytované webovým serverem IIS 10.0 ve Windows Serveru 2016 patří:

- Podpora protokolu HTTP/2 v zásobníku sítě a integrovaná se službou IIS 10.0, což umožňuje webovým stránkám služby IIS 10.0 automaticky obsluhovat požadavky HTTP/2 pro podporované konfigurace. To umožňuje mnoho vylepšení oproti http/1.1, jako je efektivnější opakované použití připojení a nižší latence, což zlepšuje dobu načítání webových stránek.

- Schopnost spouštět a spravovat službu IIS 10.0 na Nano Serveru Viz IIS na Nano Server.

- Podpora hostitelských hlaviček se zástupnými znaky, což správcům umožňuje nastavit webový server pro doménu a následně obsluhovat požadavky na jakoukoli subdoménu.

- Nový modul PowerShellu (IISAdministration) pro správu služby IIS.

Další podrobnosti najdete v tématu IIS.

Koordinátor distribuovaných transakcí (MSDTC)

V Microsoft Windows 10 a Windows Serveru 2016 se přidávají tři nové funkce:

Nové rozhraní Resource Manager Rejoin může správce prostředků použít k určení výsledku nejisté transakce po restartu databáze v důsledku chyby. Podívejte se na IResourceManagerRejoinable::Rejoin pro podrobnosti.

Limit názvu DSN se zvětší z 256 bajtů na 3 072 bajtů. Podrobnosti najdete v tématu IDtcToXaHelperFactory::Create, IDtcToXaHelperSinglePipe::XARMCreatenebo IDtcToXaMapper::RequestNewResourceManager.

Vylepšené trasování umožňuje nastavit klíč registru tak, aby zahrnoval cestu k souboru obrázku do názvu souboru Tracelog, abyste mohli zjistit, který soubor Tracelogu chcete zkontrolovat. Podrobnosti o konfiguraci trasování pro MSDTC naleznete v tématu Jak povolit diagnostické trasování pro MS DTC v počítači se systémem Windows.

DNS Server

Windows Server 2016 obsahuje následující aktualizace serveru DNS (Domain Name System).

Zásady DNS

Zásady DNS můžete nakonfigurovat tak, aby určily, jak server DNS reaguje na dotazy DNS. Odpovědi DNS můžete nakonfigurovat na základě IP adresy klienta, denní doby a několika dalších parametrů. Zásady DNS můžou povolit DNS na základě umístění, správu provozu, vyrovnávání zatížení, rozvětvené DNS a další možnosti. Další informace najdete v průvodce scénářem zásad DNS.

RRL

Na serverech DNS můžete povolit omezení rychlosti odezvy (RRL), abyste zabránili škodlivým systémům v používání serverů DNS k zahájení útoku DDoS (Distributed Denial of Service) na klienta DNS. RRL brání serveru DNS v reakci na příliš mnoho požadavků najednou, což ho chrání během scénářů, kdy botnet odesílá více požadavků najednou, aby se pokusil narušit operace serveru.

Podpora DANE

Ověřování pojmenovaných entit (DANE) na základě DNS (RFC 6394 a RFC 6698) můžete použít k určení certifikační autority, od které mají klienti DNS očekávat certifikáty pro názvy domén hostovaných na serveru DNS. Tím zabráníte formě útoku typu man-in-the-middle, kdy škodlivý útočník poškodí mezipaměť DNS a přesměruje DNS název na svou vlastní IP adresu.

Podpora pro neznámé záznamy

Záznamy, které server DNS explicitně nepodporuje, můžete přidat pomocí funkce neznámého záznamu. Záznam je neznámý, pokud server DNS nerozpozná svůj formát RDATA. Windows Server 2016 podporuje neznámé typy záznamů (RFC 3597), takže můžete přidat neznámé záznamy do zón serveru DNS systému Windows v binárním on-wire formátu. Překladač mezipaměti systému Windows již může zpracovávat neznámé typy záznamů. Server DNS systému Windows neprovádí zpracování neznámých záznamů specifické pro jednotlivé záznamy, ale může je odeslat v reakci na dotazy, které obdrží.

IPv6 kořenové odkazy

Server DNS systému Windows teď obsahuje kořenové rady IPv6 publikované autoritou IANA (Internet Assigned Numbers Authority). Podpora kořenových odkazů IPv6 umožňuje provádět internetové dotazy, které používají kořenové servery IPv6 k rozlišení názvů.

Podpora prostředí Windows PowerShell

Windows Server 2016 obsahuje nové příkazy, které můžete použít ke konfiguraci DNS v PowerShellu. Další informace najdete v tématu modulu DnsServer Windows Server 2016 a modulu DnsClient Windows Server 2016.

Podpora Nano Serveru pro dns založené na souborech

Servery DNS můžete nasadit ve Windows Serveru 2016 na image Nano Serveru. Tato možnost nasazení je dostupná, pokud používáte souborový DNS. Spuštěním serveru DNS na diskovém obrazu Nano Serveru můžete provozovat servery DNS s nižšími nároky na systémové prostředky, rychlým spuštěním a minimálními aktualizacemi.

Poznámka

Na Nano Serveru není podporována integrovaná služba DNS služby Active Directory.

Klient DNS

Klientská služba DNS teď nabízí rozšířenou podporu pro počítače s více než jedním síťovým rozhraním.

Vícesíťové počítače mohou také použít nastavení klientské služby DNS ke zlepšení rozlišení serveru.

Pokud k překladu dotazu DNS použijete server DNS nakonfigurovaný na konkrétním rozhraní, klient DNS před odesláním dotazu vytvoří vazbu k rozhraní. Tato vazba umožňuje klientovi DNS zadat rozhraní, ve kterém se má provádět překlad názvů, a optimalizovat komunikaci mezi aplikacemi a klientem DNS přes síťové rozhraní.

Pokud byl server DNS, který používáte, určen nastavením zásad skupiny z tabulky zásad překladu názvů (NRPT), klientská služba DNS se neváže na zadané rozhraní.

Poznámka

Změny klientské služby DNS ve Windows 10 se také nacházejí v počítačích s Windows Serverem 2016 a novějším.

Služby vzdálené plochy

Služba Vzdálená plocha (RDS) provedla následující změny pro Windows Server 2016.

Kompatibilita aplikací

RdS a Windows Server 2016 jsou kompatibilní s mnoha aplikacemi Windows 10 a vytvářejí uživatelské prostředí, které je téměř identické s fyzickou plochou.

Azure SQL Database

Zprostředkovatel připojení ke vzdálené ploše (RD) teď může ukládat všechny informace o nasazení, jako jsou stavy připojení a mapování hostitelů uživatelů, do sdílené databáze SQL (Azure Structured Query Language). Tato funkce umožňuje používat vysoce dostupné prostředí, aniž byste museli používat skupinu dostupnosti AlwaysOn SQL Serveru. Další informace najdete v tématu Použití služby Azure SQL DB pro prostředí s vysokou dostupností zprostředkovatele připojení ke vzdálené ploše.

Grafická vylepšení

Diskrétní přiřazení zařízení pro Hyper-V umožňuje mapovat grafické procesory (GPU) na hostitelském počítači přímo na virtuální počítač. Všechny aplikace na virtuálním počítači, které potřebují více GPU, než může virtuální počítač poskytnout, můžou místo toho používat mapované GPU. Vylepšili jsme také protokol RemoteFX vGPU, včetně podpory openGL 4.4, OpenCL 1.1, rozlišení 4K a virtuálních počítačů s Windows Serverem. Další informace najdete v tématu Přidělení diskrétního zařízení .

Vylepšení zprostředkovatele připojení VP

Vylepšili jsme způsob, jakým RD zprostředkovatel připojení zpracovává připojení během přihlašovacích bouří, což jsou období vysokého počtu přihlašovacích požadavků od uživatelů. Zprostředkovatel připojení VP teď může zpracovávat více než 10 000 souběžných žádostí o přihlášení. Vylepšení údržby také usnadňují provádění údržby nasazení, protože umožňují rychlé přidání serverů zpět do prostředí, jakmile jsou připraveny k obnovení online režimu. Další informace naleznete v tématu Vylepšení výkonu zprostředkovatele připojení ke vzdálené ploše.

Změny protokolu RDP 10

Protokol RDP (Remote Desktop Protocol) 10 teď používá kodek H.264/AVC 444, který optimalizuje video i text. Tato verze také zahrnuje podporu dálkového ovládání pera. Tyto nové funkce umožňují, aby vaše vzdálená relace působila více jako místní. Další informace najdete v tématu vylepšení protokolu RDP 10 AVC/H.264 ve Windows 10 a Windows Serveru 2016.

Pracovní plochy osobních relací

Osobní plochy relací jsou novou funkcí, která umožňuje hostovat vlastní osobní plochu v cloudu. Oprávnění správce a hostitelé vyhrazených relací odeberou složitost hostitelských prostředí, ve kterých uživatelé chtějí spravovat vzdálenou plochu, jako je místní plocha. Další informace naleznete v tématu osobní relace desktopy.

Ověřování protokolem Kerberos

Windows Server 2016 obsahuje následující aktualizace pro ověřování protokolem Kerberos.

Podpora KDC pro ověřování klientů na základě důvěryhodnosti veřejného klíče

Distribuční centra klíčů teď podporují mapování veřejných klíčů. Pokud pro účet zřídíte veřejný klíč, služba KDC explicitně podporuje Kerberos PKInit pomocí tohoto klíče. Vzhledem k tomu, že neexistuje ověření certifikátu, protokol Kerberos podporuje certifikáty podepsané svým držitelem, ale nepodporuje záruku mechanismu ověřování.

Účty, které jste nakonfigurovali tak, aby používaly důvěryhodnost klíčů, budou používat pouze důvěryhodnost klíče bez ohledu na to, jak jste nakonfigurovali nastavení UseSubjectAltName.

Klient Kerberos a podpora KDC pro rozšíření RFC 8070 PKInit Freshness

Od Windows 10 verze 1607 a Windows Serveru 2016 můžou klienti Kerberos používat rozšíření aktuálnosti PKInit 8070 PKInit pro přihlašování na základě veřejného klíče. Klíčová distribuční centra (KDC) mají ve výchozím nastavení zakázané rozšíření čerstvosti PKInit. Abyste jej mohli povolit, musíte nakonfigurovat podporu KDC pro zásady administrativní šablony rozšíření čerstvosti PKInit na všech řadičích domény ve vašem doménovém prostředí.

Zásady mají k dispozici následující nastavení, pokud je vaše doména na úrovni funkčnosti domény Windows Serveru 2016 (DFL):

- Zakázáno: Služba KDC nikdy nenabízí rozšíření aktuálnosti PKInit a přijímá platné žádosti o ověření bez kontroly aktuálnosti. Uživatelé nedostávají SID identity s novým veřejným klíčem.

- podporované: Protokol Kerberos podporuje rozšíření aktuálnosti PKInit na vyžádání. Klienti Kerberos se úspěšně autentizují pomocí rozšíření PKInit pro aktuálnost a obdrží SID pro aktuální identitu veřejného klíče.

- Požadováno: K úspěšnému ověření je potřeba rozšíření pro zachování aktuálnosti PKInit. Klienti Kerberos, kteří nepodporují příponu čerstvosti PKInit, se vždy setkají s neúspěchem při použití přihlašovacích údajů veřejného klíče.

Podpora zařízení připojeného k doméně pro ověřování pomocí veřejného klíče

Pokud zařízení připojené k doméně může zaregistrovat svůj svázaný veřejný klíč s řadičem domény s Windows Serverem 2016, může se zařízení ověřit pomocí veřejného klíče pomocí ověřování Kerberos PKInit na řadiči domény s Windows Serverem 2016.

Zařízení připojená k doméně s vázanými veřejnými klíči zaregistrovanými v řadiči domény s Windows Serverem 2016 se teď můžou ověřit na řadiči domény s Windows Serverem 2016 pomocí kryptografie veřejného klíče Kerberos pro protokoly PKInit (Initial Authentication). Další informace najdete v tématu ověřování pomocí veřejného klíče zařízení připojeného k doméně.

Distribuční centra klíčů (KDCs) nyní podporují ověřování pomocí důvěry klíče Kerberos.

Další informace najdete v tématu podpora KDC pro mapování účtů důvěryhodnosti klíčů.

Klienti Kerberos povolují názvy hostitelů adres IPv4 a IPv6 v hlavních názvech služby (SPN)

Počínaje Windows 10 verzí 1507 a Windows Server 2016 můžete nakonfigurovat klienty Kerberos tak, aby podporovaly názvy hostitelů IPv4 a IPv6 v SPN. Další informace najdete v tématu Konfigurace protokolu Kerberos pro IP adresy.

Pokud chcete nakonfigurovat podporu názvů hostitelů IP adres v hlavních názvech služby, vytvořte položku TryIPSPN. Tato položka ve výchozím nastavení v registru neexistuje. Tuto položku byste měli umístit na následující cestu:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters

Po vytvoření položky změňte její hodnotu DWORD na 1. Pokud tato hodnota není nakonfigurovaná, Kerberos se nebude pokoušet o použití názvů hostitelů z IP adres.

Ověřování protokolem Kerberos proběhne úspěšně pouze v případě, že je SPN zaregistrovaný v systému Active Directory.

Podpora služby KDC pro mapování účtu Key Trust

Řadiče domény nyní podporují mapování účtu pro klíčovou důvěru a přechod na existující altSecID a uživatelské hlavní jméno (UPN) v chování SAN. Proměnnou UseSubjectAltName můžete nakonfigurovat na následující nastavení:

Nastavení proměnné na hodnotu 0 vyžaduje explicitní mapování. Uživatelé musí použít důvěryhodný klíč nebo nastavit proměnnou ExplicitAltSecID.

Nastavení proměnné na 1, což je výchozí hodnota, umožňuje implicitní mapování.

Pokud pro účet ve Windows Serveru 2016 nebo novějším nakonfigurujete důvěru v klíč, použije KDC k mapování klíčovou důvěru.

Pokud v síti SAN není žádný hlavní název uživatele (UPN), pokusí se KDC k mapování použít AltSecID.

Pokud je v síti SAN hlavní název uživatele (UPN), pokusí se KDC použít hlavní název uživatele (UPN) pro mapování.

Active Directory Federation Services (AD FS)

Služba AD FS pro Windows Server 2016 obsahuje následující aktualizace.

Přihlášení pomocí vícefaktorového ověřování Microsoft Entra

Služba AD FS 2016 vychází z možností vícefaktorového ověřování (MFA) služby AD FS ve Windows Serveru 2012 R2. Teď můžete povolit přihlášení, které vyžaduje pouze vícefaktorový ověřovací kód Microsoft Entra místo uživatelského jména nebo hesla.

Když nakonfigurujete vícefaktorové ověřování Microsoft Entra jako primární metodu ověřování, služba AD FS vyzve uživatele k zadání uživatelského jména a jednorázového hesla (OTP) z aplikace Azure Authenticator.

Když nakonfigurujete vícefaktorové ověřování Microsoft Entra jako sekundární nebo extra metodu ověřování, uživatel poskytne primární ověřovací přihlašovací údaje. Uživatelé se můžou přihlásit pomocí integrovaného ověřování systému Windows, které si mohou vyžádat uživatelské jméno a heslo, čipovou kartu nebo certifikát uživatele nebo zařízení. V dalším kroku se uživateli zobrazí výzva k zadání sekundárních přihlašovacích údajů, jako je text, hlas nebo přihlášení k vícefaktorovým ověřováním Microsoft Entra založené na jednorázovém hesla.

Nový integrovaný adaptér vícefaktorového ověřování Microsoft Entra nabízí jednodušší nastavení a konfiguraci vícefaktorového ověřování Microsoft Entra s AD FS.

Organizace můžou používat vícefaktorové ověřování Microsoft Entra, aniž by potřebovaly místní vícefaktorový ověřovací server Microsoft Entra.

Vícefaktorové ověřování Microsoft Entra můžete nakonfigurovat pro intranet, extranet nebo jako součást jakýchkoli zásad řízení přístupu.

Další informace o vícefaktorové ověřování Microsoft Entra pomocí služby AD FS naleznete v tématu Konfigurace služby AD FS 2016 a vícefaktorového ověřování Microsoft Entra.

Přístup bez hesla ze zařízení vyhovujících předpisům

SLUŽBA AD FS 2016 vychází z předchozích možností registrace zařízení, aby bylo možné povolit přihlašování a řízení přístupu na zařízeních na základě jejich stavu dodržování předpisů. Uživatelé se můžou přihlásit pomocí přihlašovacích údajů zařízení a služba AD FS znovu vyhodnocuje dodržování předpisů, kdykoli se změní atributy zařízení, aby se zajistilo vynucení zásad. Tato funkce umožňuje následující zásady:

Povolte přístup jenom ze spravovaných zařízení a/nebo vyhovujících předpisům.

Povolte extranet přístup jenom ze spravovaných a/nebo vyhovujících zařízení.

Vyžadovat vícefaktorové ověřování pro počítače, které nejsou spravované nebo dodržují předpisy.

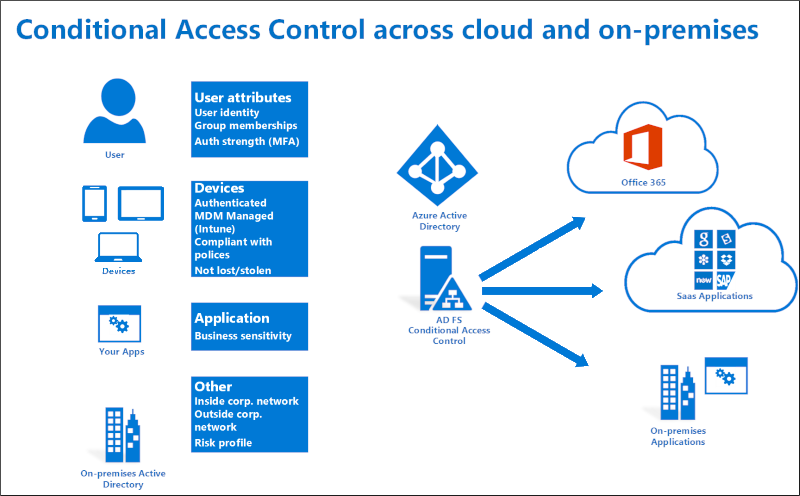

Služba AD FS poskytuje místní komponentu zásad podmíněného přístupu v hybridním scénáři. Když zaregistrujete zařízení ve službě Azure AD pro podmíněný přístup ke cloudovým prostředkům, můžete také použít identitu zařízení pro zásady služby AD FS.

Další informace o používání podmíněného přístupu na základě zařízení v cloudu najdete v tématu podmíněný přístup Azure Active Directory.

Další informace o používání podmíněného přístupu založeného na zařízeních se službou AD FS najdete v tématu Plánování podmíněného přístupu na základě zařízení pomocí služby AD FS a zásad řízení přístupu ve službě AD FS.

Přihlášení pomocí Windows Hello pro firmy

Zařízení s Windows 10 představují Windows Hello a Windows Hello pro firmy a nahrazují uživatelská hesla silnými uživatelskými přihlašovacími údaji vázanými na zařízení, která jsou chráněná gestem uživatele, jako je zadání PIN kódu, biometrické gesto, jako je otisk prstu nebo rozpoznávání obličeje. Ve Windows Hello se uživatelé můžou přihlásit k aplikacím služby AD FS z intranetu nebo extranetu bez nutnosti hesla.

Další informace o používání Windows Hello pro firmy ve vaší organizaci najdete v tématu Povolení Windows Hello pro firmy ve vaší organizaci.

Moderní ověřování

AD FS 2016 podporuje nejnovější moderní protokoly, které poskytují lepší uživatelské prostředí pro Windows 10 a nejnovější zařízení a aplikace pro iOS a Android.

Další informace najdete v tématu scénáře služby AD FS pro vývojáře.

Konfigurujte zásady řízení přístupu bez znalosti jazyka pravidel deklarací identity

Dříve museli správci služby AD FS konfigurovat zásady pomocí jazyka pravidel deklarací identity služby AD FS, což ztěžuje konfiguraci a údržbu zásad. Pomocí zásad řízení přístupu můžou správci použít integrované šablony k použití běžných zásad. Pomocí šablon můžete například použít následující zásady:

Povolit pouze přístup k intranetu.

Povolit všem a vyžadovat vícefaktorové ověřování z extranetu

Povolit všem a vyžadovat vícefaktorové ověřování pro konkrétní skupinu

Šablony se dají snadno přizpůsobit. Můžete použít další výjimky nebo pravidla zásad a tyto změny můžete použít u jedné nebo více aplikací pro konzistentní vynucování zásad.

Další informace najdete v tématu Zásady řízení přístupu ve službě AD FS.

Povolení přihlašování pomocí adresářů mimo AD LDAP

Mnoho organizací kombinuje službu Active Directory s adresáři třetích stran. Podpora služby AD FS pro ověřování uživatelů uložených v adresářích kompatibilních s protokolem LDAP (Lightweight Directory Access Protocol) v3 znamená, že teď můžete službu AD FS používat v následujících scénářích:

Uživatelé v adresářích kompatibilních s protokolem LDAP v3 třetích stran.

Uživatelé v doménových strukturách služby Active Directory, kteří nemají nakonfigurovaný obousměrný vztah důvěryhodnosti služby Active Directory.

Uživatelé ve službě Active Directory Lightweight Directory Services (AD LDS).

Další informace najdete v tématu Konfigurace služby AD FS pro ověřování uživatelů uložených v adresářích LDAP.

Přizpůsobení přihlašovacího prostředí pro aplikace AD FS

Služba AD FS ve Windows Serveru 2012 R2 dříve poskytovala společné přihlašování pro všechny aplikace předávající strany s možností přizpůsobit podmnožinu textového obsahu pro každou aplikaci. Ve Windows Serveru 2016 můžete přizpůsobit nejen zprávy, ale i obrázky, logo a webový motiv na aplikaci. Kromě toho můžete vytvořit nové, vlastní webové motivy a použít tyto motivy pro důvěřující stranu.

Další informace najdete v tématu přizpůsobení přihlašování uživatelů služby AD FS.

Zjednodušené auditování pro snadnější správu

V předchozích verzích služby AD FS může jeden požadavek generovat mnoho událostí auditu. Relevantní informace o aktivitách souvisejících s přihlášením nebo vydáváním tokenů často chyběly nebo byly rozprostřeny napříč několika auditními událostmi, což ztěžuje diagnostiku problémů. V důsledku toho byly události auditu ve výchozím nastavení vypnuté. Ve službě AD FS 2016 je ale proces auditování jednodušší a snadněji najdete relevantní informace. Další informace najdete v tématu Vylepšení auditování služby AD FS ve Windows Serveru 2016.

Vylepšená interoperabilita se SAML 2.0 pro účast na svazech

AD FS 2016 obsahuje další podporu protokolu SAML, včetně podpory importu vztahů důvěryhodnosti na základě metadat, která obsahují více entit. Tato změna umožňuje nakonfigurovat službu AD FS tak, aby se účastnila svazů, jako je Federace InCommon a další implementace odpovídající standardu eGov 2.0.

Další informace naleznete v tématu Vylepšená interoperabilita se SAML 2.0.

Zjednodušená správa hesel pro federované uživatele Microsoftu 365

Službu AD FS můžete nakonfigurovat tak, aby odesílala deklarace identity o vypršení platnosti hesla všem aplikacím nebo vztahům důvěryhodnosti důvěřující strany, které chrání. Způsob zobrazení těchto deklarací identity se mezi aplikacemi liší. Například s Office 365 jako vaším spoléhajícím se partnerem byly aktualizace implementovány do Exchange a Outlooku, aby informovaly federované uživatele o brzkém vypršení platnosti jejich hesel.to-be

Pro více informací, viz Konfigurace služby AD FS pro odesílání deklarací o vypršení platnosti hesla.

Přechod ze služby AD FS ve Windows Serveru 2012 R2 na SLUŽBU AD FS ve Windows Serveru 2016 je jednodušší

Migrace na novou verzi služby AD FS dříve vyžadovala export nastavení konfigurace z farmy Windows Serveru do nové paralelní serverové farmy. Služba AD FS ve Windows Serveru 2016 usnadňuje proces odebráním požadavku na paralelní serverovou farmu. Když přidáte server Windows Server 2016 do serverové farmy Windows Serveru 2012 R2, nový server se chová stejně jako server Windows Server 2012 R2. Až budete připravení upgradovat a odebrali starší servery, můžete změnit provozní úroveň na Windows Server 2016. Další informace najdete v tématu Upgradování na službu AD FS ve Windows Serveru 2016.