Behaviorální blokování a izolace

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

- Antivirová ochrana v Microsoft Defenderu

Platformy

- Windows

Chcete používat Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Přehled

Dnešní prostředí hrozeb je přemoženo malwarem bez souborů a žije mimo zemi, vysoce polymorfní hrozby, které mutují rychleji než tradiční řešení, a útoky řízené lidmi, které se přizpůsobují tomu, co najdou nežádoucí uživatelé na ohrožených zařízeních. Tradiční řešení zabezpečení nestačí k zastavení takových útoků. Potřebujete funkce umělé inteligence (AI) a strojového učení (ML), jako je blokování chování a omezování, které jsou součástí Defenderu for Endpoint.

Funkce blokování a blokování chování můžou pomoct identifikovat a zastavit hrozby na základě jejich chování a stromy procesů, i když se hrozba spustila. Komponenty a funkce ochrany nové generace, EDR a Defenderu for Endpoint spolupracují při blokování chování a funkcích blokování.

Funkce blokování chování a blokování fungují s několika komponentami a funkcemi Defenderu for Endpoint, aby okamžitě zastavily útoky a zabránily jejich postupu.

Ochrana nové generace (která zahrnuje Microsoft Defender Antivirus) dokáže detekovat hrozby analýzou chování a zastavit spuštěné hrozby.

Detekce a reakce koncových bodů (EDR) přijímá signály zabezpečení napříč vaší sítí, zařízeními a chováním jádra. Při zjišťování hrozeb se vytvářejí výstrahy. Několik výstrah stejného typu se agreguje do incidentů, což vašemu provoznímu týmu zabezpečení usnadňuje šetření a reakce.

Defender for Endpoint má kromě signálů chování sítě, koncového bodu a jádra přijatých prostřednictvím EDR širokou škálu optiky napříč identitami, e-maily, daty a aplikacemi. Součást Microsoft Defender XDR, Defender for Endpoint zpracovává a koreluje tyto signály, vyvolává výstrahy detekce a propojuje související výstrahy v incidentech.

Díky těmto možnostem je možné zabránit nebo zablokovat další hrozby, i když začnou běžet. Při každém zjištění podezřelého chování je hrozba obsažena, vytvoří se výstrahy a hrozby se zastaví v jejich stopách.

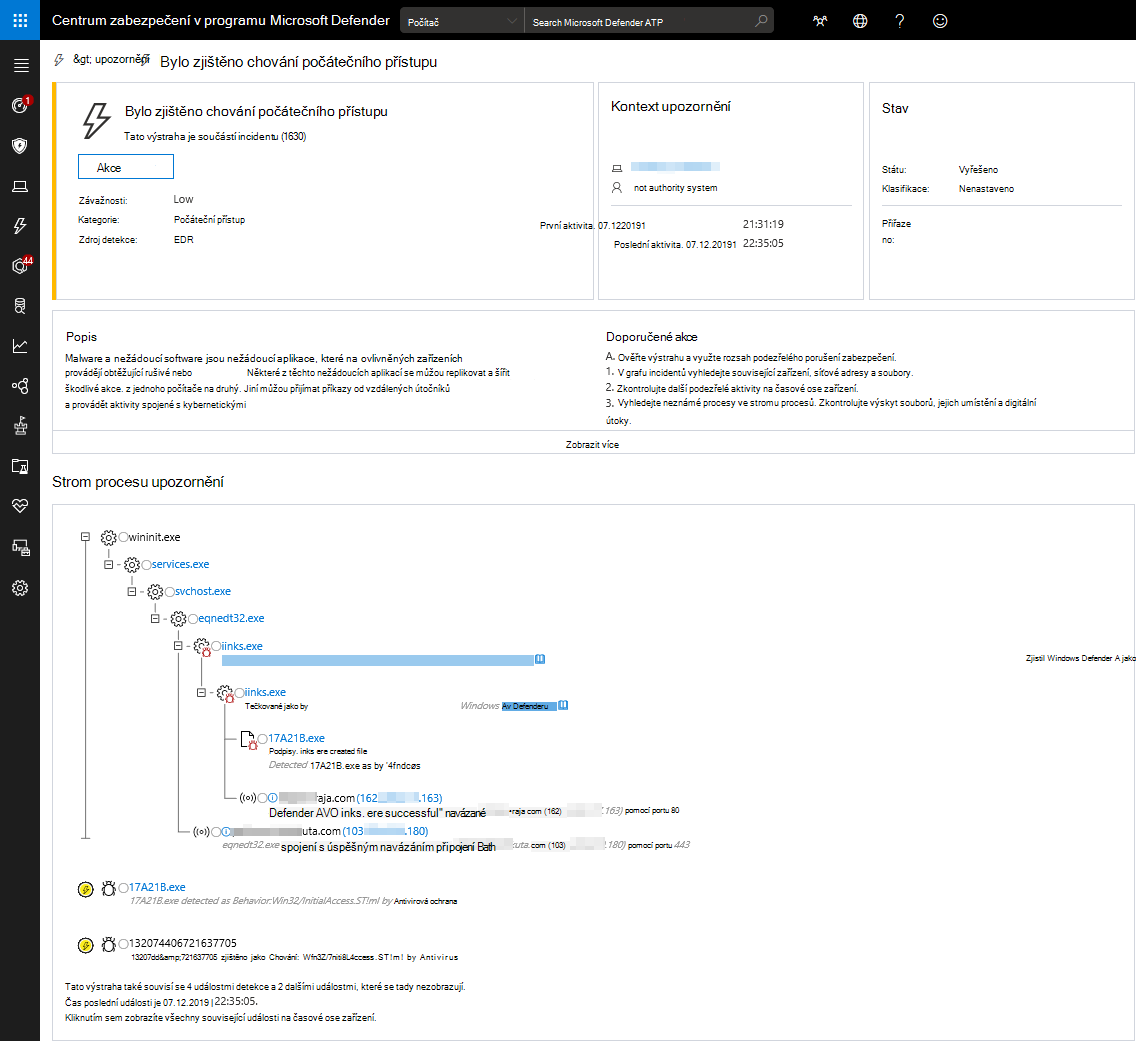

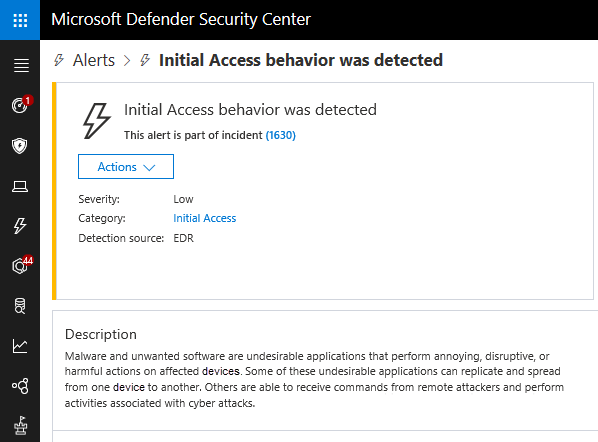

Následující obrázek ukazuje příklad výstrahy aktivované blokováním chování a schopnostmi blokování:

Součásti behaviorálního blokování a omezování

Pravidla omezení potenciální oblasti útoku na klientovi řízené zásadami Předdefinovaná běžná chování útoku se nespouštějí podle pravidel omezení potenciální oblasti útoku. Když se takové chování pokusí spustit, může být v Microsoft Defender XDR považováno za informační výstrahy. Pravidla omezení potenciální oblasti útoku nejsou ve výchozím nastavení povolená. zásady nakonfigurujete na portálu Microsoft Defender.

Blokování chování klienta Hrozby na koncových bodech se detekují prostřednictvím strojového učení a pak se automaticky zablokují a opravují. (Blokování chování klienta je ve výchozím nastavení povolené.)

Blokování smyčky zpětné vazby (označované také jako rychlá ochrana) Detekce hrozeb se pozorují prostřednictvím analýzy chování. Hrozby se zastaví a brání spuštění na jiných koncových bodech. (Blokování smyčky zpětné vazby je ve výchozím nastavení povolené.)

Detekce a odezva koncového bodu (EDR) v režimu blokování Škodlivé artefakty nebo chování, které jsou pozorovány prostřednictvím ochrany po porušení zabezpečení, jsou blokovány a obsaženy. EDR v režimu blokování funguje i v případě, že Microsoft Defender Antivirus není primárním antivirovým řešením. (EDR v režimu blokování není ve výchozím nastavení povolené, zapnete ho v Microsoft Defender XDR.)

Očekávejte, že v oblasti blokování a omezování chování přijdou další, protože Microsoft neustále vylepšuje funkce a možnosti ochrany před hrozbami. Pokud chcete zjistit, co je naplánované a co je teď zaváděné, navštivte plán Microsoftu 365.

Příklady blokování chování a omezování v akci

Blokování chování a možnosti omezení zablokovaly techniky útočníka, například následující:

- Výpis přihlašovacích údajů ze služby LSASS

- Injektáž mezi procesy

- Vyprázdnění procesů

- Obejití řízení uživatelských účtů

- Manipulace s antivirovým softwarem (například jeho zakázání nebo přidání malwaru jako vyloučení)

- Kontaktování příkazů a řízení (C&C) ke stažení datových částí

- Těžba mincí

- Změna spouštěcího záznamu

- Útoky pass-the-hash

- Instalace kořenového certifikátu

- Pokus o zneužití pro různá ohrožení zabezpečení

Níže jsou uvedeny dva reálné příklady blokování chování a omezování v akci.

Příklad 1: Útok na krádež přihlašovacích údajů proti 100 organizacím

Jak je popsáno v tématu "Horká honba za polapitelnými hrozbami: Blokování založené na chování založeném na umělé inteligenci zastavuje útoky v jejich stopách", útok na krádež přihlašovacích údajů proti 100 organizacím po celém světě byl zastaven blokováním chování a schopnostmi blokování. E-mailové zprávy typu spear-phishing, které obsahovaly dokument s lákadly, byly odeslány cílovým organizacím. Pokud příjemce přílohu otevřel, mohl související vzdálený dokument spustit kód na zařízení uživatele a načíst malware Lokibot, který odcizil přihlašovací údaje, exfiltroval odcizená data a čekal na další pokyny ze serveru příkazů a řízení.

Modely učení zařízení založené na chování v Defenderu for Endpoint zachytily a zastavily techniky útočníka ve dvou bodech v řetězci útoků:

- První vrstva ochrany zjistila chování zneužití. Klasifikátory učení zařízení v cloudu správně identifikovaly hrozbu a okamžitě daly klientskému zařízení pokyn, aby útok blokovalo.

- Druhá vrstva ochrany, která pomohla zastavit případy, kdy útok přešel přes první vrstvu, zjistila vyprázdnění procesu, zastavila tento proces a odebrala odpovídající soubory (například Lokibot).

Během zjištění a zastavení útoku se aktivovaly výstrahy, například "upozornění na počáteční přístup", které se zobrazily na portálu Microsoft Defender.

Tento příklad ukazuje, jak modely učení zařízení založené na chování v cloudu přidávají nové vrstvy ochrany proti útokům, a to i po jejich spuštění.

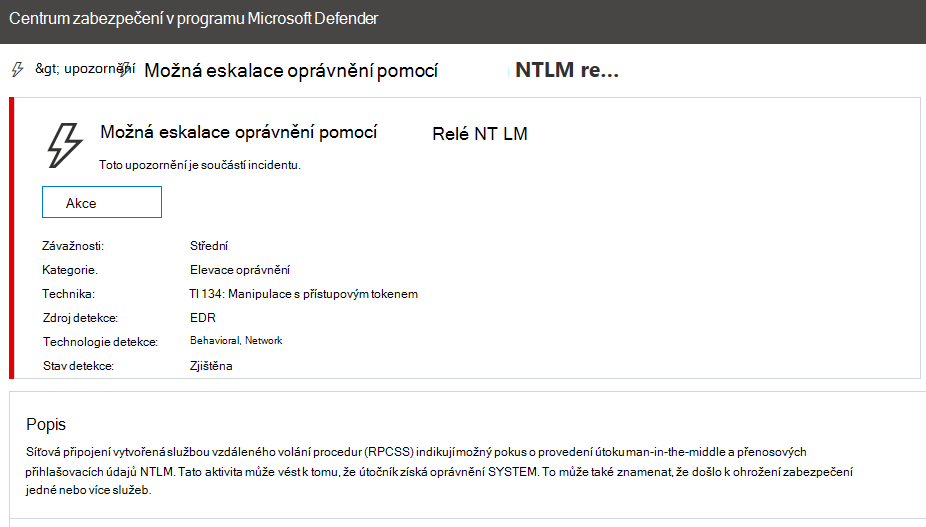

Příklad 2: NTLM relé - Varianta šťavnatého bramborového malwaru

Jak je popsáno v nedávném blogovém příspěvku Behavioral blocking and containment: Transforming optics into protection (Blokování chování a omezení: Transformace optiky na ochranu), Defender for Endpoint v lednu 2020 zjistil aktivitu eskalace oprávnění na zařízení v organizaci. Aktivovala se výstraha s názvem Možná eskalace oprávnění pomocí přenosu NTLM.

Ukázalo se, že hrozbou je malware; jednalo se o novou, dosud nevídanou variantu nechvalně známého hackingového nástroje s názvem Šťavnatý brambor, který útočníci používají k získání eskalace privilegií na zařízení.

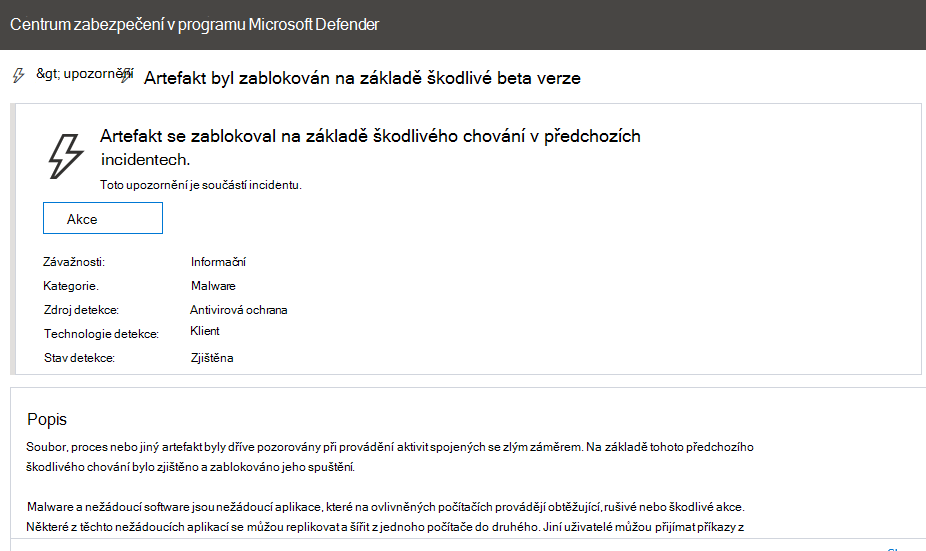

Pár minut po aktivaci upozornění se soubor analyzoval a potvrdil, že je škodlivý. Jeho proces se zastavil a zablokoval, jak je znázorněno na následujícím obrázku:

Několik minut po zablokování artefaktu se na stejném zařízení zablokovalo několik instancí stejného souboru, což brání nasazení více útočníků nebo jiného malwaru na zařízení.

Tento příklad ukazuje, že v případě blokování chování a schopností omezení se hrozby automaticky zjišťují, zameřují a blokují.

Tip

Pokud hledáte informace související s antivirovou ochranou pro jiné platformy, podívejte se na:

- Nastavení předvoleb pro Microsoft Defender pro koncový bod v macOSu

- Microsoft Defender for Endpoint v systému Mac

- Nastavení zásad antivirové ochrany macOSu pro antivirovou ochranu v Microsoft Defenderu pro Intune

- Nastavení předvoleb pro Microsoft Defender pro koncový bod v Linuxu

- Microsoft Defender for Endpoint v systému Linux

- Konfigurace funkcí Defender for Endpoint v Androidu

- Konfigurace funkcí Microsoft Defender for Endpoint v iOSu

Další kroky

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.