Hrozby bez souborů

Co přesně jsou hrozby bez souborů? Termín "bez souborů" naznačuje, že hrozba nepřichází v souboru, například zadní vrátka, která žije pouze v paměti počítače. Neexistuje však žádná definice malwaru bez souborů. Termín se používá široce a někdy k popisu skupin malwaru, které se spoléhají na soubory k provozu.

Útoky zahrnují několik fází funkcí, jako je spouštění, trvalost nebo krádež informací. Některé části řetězu útoků můžou být bez souborů, zatímco jiné mohou v určité podobě zahrnovat systém souborů.

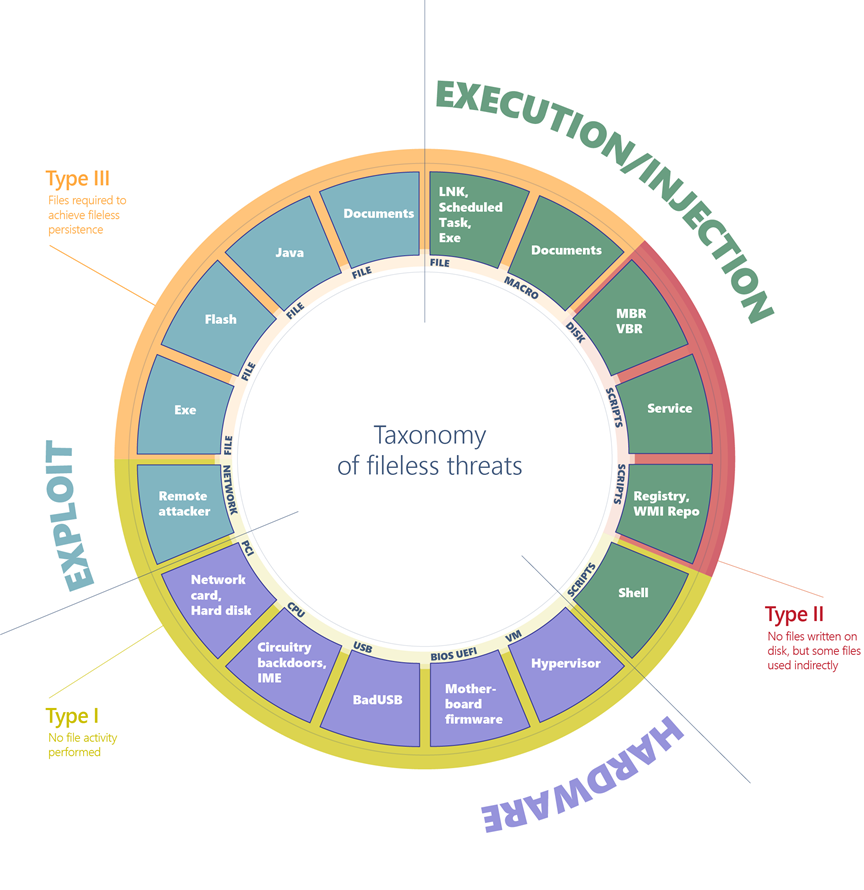

Pro přehlednost jsou hrozby bez souborů seskupené do různých kategorií.

Obrázek 1 Komplexní diagram malwaru bez souborů

Hrozby bez souborů je možné klasifikovat podle jejich vstupního bodu, který označuje, jak může malware bez souborů docházet na počítač. Mohou být doručeny prostřednictvím zneužití, prostřednictvím ohroženého hardwaru nebo prostřednictvím pravidelného spouštění aplikací a skriptů.

Dále vypište formulář vstupního bodu. Zneužití může být například založené na souborech nebo síťových datech, periferní zařízení PCI jsou typem hardwarového vektoru a skripty a spustitelné soubory jsou podkategorie vektoru spuštění.

Nakonec klasifikujte hostitele infekce. Aplikace Flash může například obsahovat různé hrozby, jako je zneužití, jednoduchý spustitelný soubor a škodlivý firmware z hardwarového zařízení.

Klasifikace vám pomůže rozdělit a kategorizovat různé druhy hrozeb bez souborů. Některé jsou nebezpečnější, ale také obtížnější implementovat, zatímco jiné se běžně používají, i když (nebo právě proto) nejsou příliš pokročilé.

Z této kategorizace můžete určit tři hlavní typy hrozeb bez souborů na základě toho, kolik otisků prstů můžou na napadených počítačích zanechat.

Typ I: Neprovádí se žádná aktivita se soubory.

Za plně bezsouborový malware lze považovat malware, který nikdy nevyžaduje zápis souboru na disk. Jak by takový malware nakazil počítač na prvním místě? Jedním z příkladů je, kdy cílový počítač přijímá škodlivé síťové pakety, které zneužívají chybu zabezpečení EternalBlue. Tato chyba zabezpečení umožňuje instalaci zadních vrátek DoublePulsar, které skončí pouze v paměti jádra. V tomto případě soubor neobsahuje žádný soubor ani žádná data zapsaná do souboru.

Ohrožené zařízení může také obsahovat skrytí škodlivého kódu ve firmwaru zařízení (například v systému BIOS), na periferním zařízení USB (jako je útok BadUSB) nebo ve firmwaru síťové karty. Všechny tyto příklady nevyžadují ke spuštění souboru na disku a teoreticky můžou být jen v paměti. Škodlivý kód by přežil restartování, přeformátování disků a přeinstalaci operačního systému.

Infekce tohoto typu může být obzvláště obtížné zjistit, protože většina antivirových produktů nemá schopnost kontrolovat firmware. V případech, kdy má produkt schopnost kontrolovat a detekovat škodlivý firmware, stále existují významné problémy spojené s nápravou hrozeb na této úrovni. Tento typ malwaru bez souborů vyžaduje vysokou úroveň sofistikovanosti a často závisí na konkrétní konfiguraci hardwaru nebo softwaru. Není to vektor útoku, který lze snadno a spolehlivě zneužít. Hrozby tohoto typu jsou sice nebezpečné, ale pro většinu útoků nejsou praktické.

Typ II: Aktivita nepřímých souborů

Existují i jiné způsoby, jak může malware dosáhnout přítomnosti bez souborů na počítači, aniž by to vyžadovalo značné technické úsilí. Malware bez souborů tohoto typu přímo nezapisuje soubory do systému souborů, ale můžou nakonec soubory používat nepřímo. Například s poshspy backdoor útočníci nainstalovali škodlivý příkaz PowerShellu v úložišti WMI a nakonfigurovali filtr WMI pro pravidelné spouštění příkazu.

Tuto instalaci je možné provést prostřednictvím příkazového řádku, aniž by bylo nutné, aby se v souboru již nachystala zadní vrátka. Malware lze nainstalovat a teoreticky spustit, aniž by se někdy dotýkal systému souborů. Úložiště WMI je však uloženo ve fyzickém souboru v centrální oblasti úložiště spravované správcem objektů CIM a obvykle obsahuje legitimní data. I když řetězec infekce technicky používá fyzický soubor, považuje se to za útok bez souborů, protože úložiště WMI je víceúčelový datový kontejner, který nejde zjistit a odebrat.

Typ III: Soubory potřebné k provozu

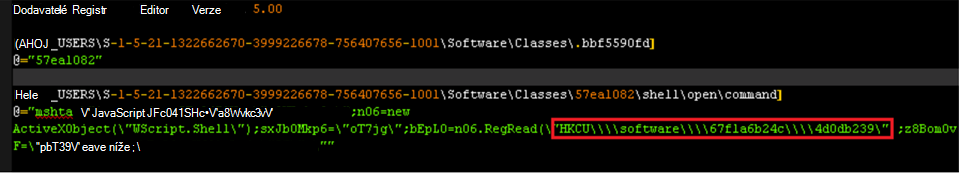

Některý malware může mít nějakou trvalost bez souborů, ale ne bez použití souborů k provozu. Příkladem pro tento scénář je Kovter, který vytvoří obslužnou rutinu otevřeného příkazu prostředí v registru pro náhodnou příponu souboru. Otevření souboru s takovou příponou povede ke spuštění skriptu prostřednictvím legitimního nástroje mshta.exe.

Obrázek 2 Klíč registru kovtera

Při vyvolání otevřeného příkazu se spustí přidružený příkaz z registru, což má za následek spuštění malého skriptu. Tento skript načte data z dalšího klíče registru a spustí je, což vede k načtení konečné datové části. Pokud ale chcete spustit otevřené sloveso na prvním místě, kovter musí odstranit soubor se stejnou příponou, na kterou cílí sloveso (ve výše uvedeném příkladu je přípona .bbf5590fd). Musí také nastavit klíč automatického spuštění nakonfigurovaný tak, aby se takový soubor při spuštění počítače otevřel.

Kovter je považován za hrozbu bez souborů, protože systém souborů nemá praktické využití. Soubory s náhodnými příponami obsahují nevyžádaná data, která nelze použít při ověřování přítomnosti hrozby. Soubory, které ukládají registr, jsou kontejnery, které nelze zjistit a odstranit, pokud je k dispozici škodlivý obsah.

Kategorizace hrozeb bez souborů podle hostitele infekce

Po popisu širokých kategorií můžeme nyní prozkoumat podrobnosti a poskytnout rozpis hostitelů infekce. Tato komplexní klasifikace zahrnuje panorama toho, co se obvykle označuje jako malware bez souborů. Vede naše úsilí k výzkumu a vývoji nových ochranných funkcí, které neutralizují třídy útoků a zajišťují, aby malware nezískl navrch v závodech ve zbrojení.

Využívá

Založené na souborech (typ III: spustitelný soubor, Flash, Java, dokumenty): Počáteční soubor může zneužít operační systém, prohlížeč, modul Java, modul Flash atd. ke spuštění kódu prostředí a doručení datové části v paměti. Zatímco datová část je bez souborů, počáteční vstupní vektor je soubor.

Síťová komunikace (typ I): Síťová komunikace, která využívá ohrožení zabezpečení v cílovém počítači, může dosáhnout spuštění kódu v kontextu aplikace nebo jádra. Příkladem je WannaCry, která využívá dříve opravenou chybu zabezpečení protokolu SMB k doručení zadních vrátek v paměti jádra.

Hardware

Zařízení založená na zařízení (typ I: síťová karta, pevný disk): Zařízení, jako jsou pevné disky a síťové karty, vyžadují k fungování čipové sady a vyhrazený software. Software umístěný a spuštěný v čipové sadě zařízení se nazývá firmware. I když je to složitý úkol, firmware může být napadený malwarem.

Procesor ( typ I): Moderní procesory jsou složité a můžou zahrnovat subsystémy, na kterých běží firmware pro účely správy. Takový firmware může být zranitelný vůči napadení a umožnit spuštění škodlivého kódu, který by fungoval z procesoru. V prosinci 2017 dva výzkumníci nahlásili chybu zabezpečení, která útočníkům umožňuje spouštět kód uvnitř modulu pro správu (ME) přítomného v jakémkoli moderním procesoru od společnosti Intel. Mezitím bylo zjištěno, že skupina útočníků PLATINUM má schopnost používat technologii AMT (Active Management Technology) společnosti Intel k provádění neviditelné síťové komunikace, což obchází nainstalovaný operační systém. ME a AMT jsou v podstatě autonomní mikro počítače, které žijí uvnitř procesoru a pracují na velmi nízké úrovni. Vzhledem k tomu, že účelem těchto technologií je poskytovat vzdálenou správu, mají přímý přístup k hardwaru, jsou nezávislé na operačním systému a můžou běžet i v případě, že je počítač vypnutý.

Kromě toho, že jsou procesory zranitelné na úrovni firmwaru, mohou být vyrobeny se zadními vrátky vloženými přímo do hardwarových obvodů. Tento útok byl zkoumána a v minulosti se ukázala jako možná. Bylo hlášeno, že některé modely procesorů x86 obsahují sekundární vložené procesorové jádro podobné RISC, které může efektivně poskytovat zadní vrátka , jehož prostřednictvím mohou běžné aplikace získat privilegované spuštění.

Na bázi USB (typ I): Zařízení USB všeho druhu je možné přeprogramovat pomocí škodlivého firmwaru, který dokáže komunikovat s operačním systémem hanlivými způsoby. Například technika BadUSB umožňuje přeprogramovaný USB flash disk fungovat jako klávesnice, která odesílá příkazy do počítačů pomocí stisknutí kláves nebo jako síťová karta, která může přesměrovat provoz podle potřeby.

Systém BIOS (typ I): Systém BIOS je firmware spuštěný uvnitř čipové sady. Spustí se, když je počítač zapnutý, inicializuje hardware a pak přenese kontrolu do spouštěcího sektoru. Systém BIOS je důležitá součást, která funguje na nízké úrovni a spouští se před spouštěcím sektorem. Firmware systému BIOS je možné přeprogramovat pomocí škodlivého kódu, jak se stalo v minulosti s rootkitem Mebromi.

Technologie Hypervisor (typ I): Moderní procesory poskytují podporu hardwarového hypervisoru, což operačnímu systému umožňuje vytvářet robustní virtuální počítače. Virtuální počítač běží v omezeném simulovaném prostředí a teoreticky o emulaci neví. Malware přebírající počítač může implementovat malý hypervisor, který se skryje mimo sféru běžícího operačního systému. Malware tohoto druhu byl v minulosti teorizován a nakonec byly pozorovány skutečné rootkity hypervisoru, i když jich je dosud známo jen málo.

Spuštění a injektáž

Založené na souborech (typ III: spustitelné soubory, knihovny DLL, soubory LNK, naplánované úlohy): Toto je standardní vektor spuštění. Jednoduchý spustitelný soubor lze spustit jako malware první fáze, který spustí další datovou část v paměti, nebo se vloží do jiných legitimních spuštěných procesů.

Na základě maker (typ III: Dokumenty Office): Jazyk VBA je flexibilní a výkonný nástroj určený k automatizaci úloh úprav a přidávání dynamických funkcí do dokumentů. Útočníci ho proto můžou zneužít k provádění škodlivých operací, jako je dekódování, spuštění nebo vložení spustitelné datové části, nebo dokonce k implementaci celého ransomwaru, jako v případě qkG. Makra se spouštějí v kontextu procesu Office (např. Winword.exe) a implementují se ve skriptovacím jazyce. Neexistuje žádný binární spustitelný soubor, který by antivirový program mohl zkontrolovat. I když aplikace Office vyžadují od uživatele výslovný souhlas se spouštěním maker z dokumentu, útočníci používají techniky sociálního inženýrství, aby uživatele přiměli ke spouštění maker.

Skripty (typ II: soubor, služba, registr, úložiště WMI, prostředí): Skriptovací jazyky JavaScript, VBScript a PowerShell jsou ve výchozím nastavení dostupné na platformách Windows. Skripty mají stejné výhody jako makra, jsou to textové soubory (ne binární spustitelné soubory) a běží v kontextu interpretu (například wscript.exe, powershell.exe), což je čistá a legitimní komponenta. Skripty jsou univerzální a dají se spouštět ze souboru (poklikáním) nebo přímo na příkazovém řádku interpretu. Spuštění na příkazovém řádku umožňuje malwaru kódovat škodlivé skripty jako služby automatického spuštění v klíčích registru automatického spuštění jako odběry událostí WMI z úložiště WMI. Kromě toho může útočník, který získal přístup k napadenému počítači, zadat skript na příkazovém řádku.

Založený na disku (typ II: spouštěcí záznam): Spouštěcí záznam je první sektor disku nebo svazku a obsahuje spustitelný kód potřebný ke spuštění procesu spouštění operačního systému. Hrozby, jako je Petya , jsou schopné infikovat spouštěcí záznam přepsáním škodlivého kódu. Když se počítač spustí, malware okamžitě získá kontrolu. Spouštěcí záznam se nachází mimo systém souborů, ale je přístupný operačnímu systému. Moderní antivirové produkty mají možnost ho kontrolovat a obnovovat.

Porážka malwaru bez souborů

V Microsoftu aktivně monitorujeme bezpečnostní prostředí, abychom identifikovali nové trendy hrozeb a vyvíjeli řešení pro zmírnění tříd hrozeb. Používáme odolné ochrany, které jsou účinné proti široké škále hrozeb. Prostřednictvím rozhraní AMSI (AntiMalware Scan Interface), monitorování chování, prohledávání paměti a ochrany spouštěcího sektoru mohou Microsoft Defender for Endpoint kontrolovat hrozby bez souborů i při velkém obfuskaci. Technologie strojového učení v cloudu nám umožňují škálovat tyto ochrany proti novým a nově vznikajícím hrozbám.

Další informace najdete v článku: Mimo dohled, ale není neviditelný: Porážka malwaru bez souborů pomocí monitorování chování, AMSI a AV nové generace

Další zdroje a informace

Zjistěte, jak nasadit funkce ochrany před hrozbami napříč Microsoft 365 E5.