Platí pro:

Je omezení potenciální oblasti útoku součástí Windows?

Zmenšení potenciální oblasti útoku bylo původně funkcí sady funkcí ochrany Exploit Guard představené jako hlavní aktualizace Microsoft Defender Antivirové ochrany v Windows 10 verze 1709. Microsoft Defender Antivirus je nativní antimalwarová komponenta systému Windows. Úplná sada funkcí redukce potenciální oblasti útoku je však k dispozici pouze s licencí Windows Enterprise. Všimněte si také, že některá vyloučení Microsoft Defender Antivirové ochrany se vztahují na vyloučení pravidel omezení potenciální oblasti útoku. Viz Referenční informace k pravidlům omezení potenciální oblasti útoku – vyloučení Microsoft Defender antivirové ochrany a pravidla omezení potenciální oblasti útoku.

Musím mít podnikovou licenci, abych mohl(a) spustit pravidla omezení potenciální oblasti útoku?

Úplná sada pravidel a funkcí omezení potenciální oblasti útoku je podporována pouze v případě, že máte podnikovou licenci pro Windows 10 nebo Windows 11. Omezený počet pravidel může fungovat bez licence Enterprise. Pokud máte Microsoft 365 Business, nastavte Microsoft Defender Antivirus jako primární řešení zabezpečení a povolte pravidla prostřednictvím PowerShellu. Použití omezení potenciální oblasti útoku bez podnikové licence se oficiálně nepodporuje a nebudete moct využívat všechny možnosti omezení potenciální oblasti útoku.

Další informace o licencování Windows najdete v tématu Windows 10 licencování a v průvodci multilicencemi pro Windows 10.

Podporuje se omezení potenciální oblasti útoku, pokud mám licenci E3?

Ano. Pro Windows Enterprise E3 a novější se podporuje omezení potenciální oblasti útoku.

Které funkce jsou podporovány s licencí E5?

Všechna pravidla podporovaná s E3 jsou také podporována s E5.

E5 přidává větší integraci s Defenderem for Endpoint. S E5 můžete zobrazit výstrahy v reálném čase a vyladit vyloučení pravidel, nakonfigurovat pravidla omezení potenciální oblasti útoku a zobrazit seznamy sestav událostí.

Jaká jsou aktuálně podporovaná pravidla omezení potenciální oblasti útoku?

Omezení potenciální oblasti útoku v současné době podporuje všechna níže uvedená pravidla.

Jaká pravidla povolit? Všechno, nebo můžu zapnout jednotlivá pravidla?

Abychom vám pomohli zjistit, co je pro vaše prostředí nejlepší, doporučujeme povolit pravidla omezení potenciální oblasti útoku v režimu auditování. Pomocí tohoto přístupu můžete určit možný dopad na vaši organizaci. Například obchodní aplikace.

Jak fungují vyloučení pravidel omezení potenciální oblasti útoku?

U pravidel omezení potenciální oblasti útoku platí, že pokud přidáte jedno vyloučení, ovlivní to každé pravidlo omezení potenciální oblasti útoku.

Vyloučení pravidel omezení potenciální oblasti útoku podporují zástupné é faktory, cesty a proměnné prostředí. Další informace o použití zástupných znaků v pravidlech omezení potenciálních oblastí útoku najdete v tématu Konfigurace a ověření vyloučení na základě přípony souboru a umístění složky.

Mějte na paměti následující položky týkající se vyloučení pravidel omezení potenciální oblasti útoku (včetně zástupných znaků a proměnných env):

- Většina vyloučení pravidel omezení potenciální oblasti útoku je nezávislá na vyloučeních Microsoft Defender Antivirus. Vyloučení Microsoft Defender Antivirové ochrany se však vztahují na některá pravidla omezení potenciální oblasti útoku. Viz Referenční informace k pravidlům omezení potenciální oblasti útoku – vyloučení Microsoft Defender antivirové ochrany a pravidla omezení potenciální oblasti útoku.

- Zástupné é znace nelze použít k definování písmena jednotky.

- Pokud chcete vyloučit více než jednu složku, použijte v cestě více instancí

\*\k označení více vnořených složek (napříkladc:\Folder\*\*\Test). - Microsoft Endpoint Configuration Manager podporuje zástupné cardy (* nebo ?).

- Pokud chcete vyloučit soubor, který obsahuje náhodné znaky (automatizované generování souborů), můžete použít symbol ?(například

C:\Folder\fileversion?.docx). - Vyloučení omezení potenciální oblasti útoku v Zásady skupiny nepodporují uvozovky (modul nativně zpracovává dlouhé cesty, mezery atd., takže uvozovky není nutné používat).

- Pravidla omezení potenciální oblasti útoku běží pod účtem NT AUTHORITY\SYSTEM, takže proměnné prostředí jsou omezené na proměnné počítače.

Návody víte, co mám vyloučit?

Různá pravidla omezení potenciální oblasti útoku mají různé toky ochrany. Vždy se zamyslete nad tím, proti čemu konfiguruje pravidlo omezení potenciální oblasti útoku a jak se skutečný tok provádění posune.

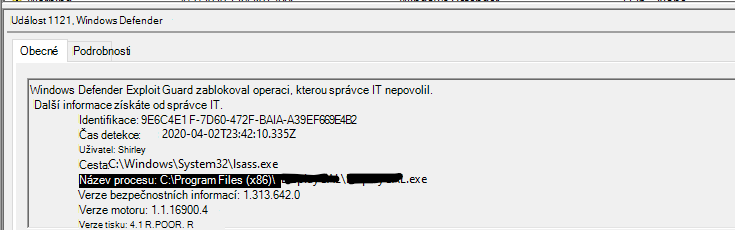

Příklad: Blokování krádeže přihlašovacích údajů ze subsystému místní autority zabezpečení Windows Čtení přímo z procesu LSASS (Local Security Authority Subsystem) může představovat bezpečnostní riziko, protože může vystavit podnikové přihlašovací údaje.

Toto pravidlo zabraňuje nedůvěryhodným procesům v přímém přístupu k paměti LSASS. Kdykoli se proces pokusí použít funkci OpenProcess() pro přístup k LSASS s přístupovým právem PROCESS_VM_READ, pravidlo toto přístupové právo konkrétně blokuje.

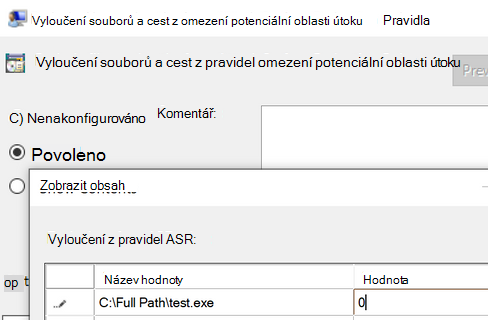

Když se podíváme na výše uvedený příklad a pokud byste opravdu museli vytvořit výjimku pro proces, který přístupové právo zablokoval, přidání názvu souboru spolu s úplnou cestou by ho vyloučilo z blokování a po povolení přístupu k paměti procesu LSASS. Hodnota 0 znamená, že pravidla omezení potenciální oblasti útoku tento soubor nebo proces ignorují a neblokují ani ne auditují.

Návody nakonfigurovat vyloučení pro jednotlivá pravidla?

Informace o konfiguraci vyloučení podle pravidel najdete v tématu Testování pravidel omezení potenciální oblasti útoku.

Jaká pravidla microsoft doporučuje povolit?

Doporučujeme povolit všechna možná pravidla. V některých případech byste ale neměli pravidlo povolit. Nedoporučujeme například povolovat pravidlo Blokovat vytváření procesů pocházející z příkazů PSExec a WMI, pokud ke správě koncových bodů používáte Microsoft Endpoint Configuration Manager (nebo System Center Configuration Manager – SCCM).

Důrazně doporučujeme, abyste si přečetli informace a upozornění specifické pro konkrétní pravidlo, která jsou k dispozici v naší veřejné dokumentaci. napříč několika pilíři ochrany, jako je Office, přihlašovací údaje, skripty, e-mail atd. Ve Windows 1709 a novějších verzích se podporují všechna pravidla omezení potenciální oblasti útoku s výjimkou blokování trvalosti prostřednictvím odběru událostí rozhraní WMI:

- Blokovat zneužití zneužít ohrožených podepsaných ovladačů

- Blokování spustitelného obsahu z e-mailového klienta a webové pošty

- Blokovat vytváření podřízených procesů všem aplikacím Office

- Blokování aplikací Office ve vytváření spustitelného obsahu

- Blokování vkládání kódu do jiných procesů aplikací Office

- Blokování spouštění staženého spustitelného obsahu v JavaScriptu nebo VBScriptu

- Blokování spouštění potenciálně obfuskovaných skriptů

- Blokování volání rozhraní API Win32 z makra Office

- Použití pokročilé ochrany proti ransomwaru

- Blokování krádeže přihlašovacích údajů ze subsystému místní autority zabezpečení Windows (lsass.exe)

- Blokování vytváření procesů pocházejících z příkazů PSExec a WMI

- Blokování nedůvěryhodných a nepodepsaných procesů spuštěných z USB

- Blokovat spuštění spustitelných souborů, pokud nesplňují kritéria pro rozšíření, věk nebo seznam důvěryhodných souborů

- Blokování komunikačních aplikací Office ve vytváření podřízených procesů

- Blokovat Adobe Readeru vytváření podřízených procesů

- Blokování trvalosti prostřednictvím odběru událostí WMI

Je subsystém místní autority zabezpečení ve výchozím nastavení povolený?

Výchozí stav pravidla omezení potenciální plochy útoku "Blokovat krádež přihlašovacích údajů ze subsystému místní bezpečnostní autority Windows (lsass.exe)" se změní z Nenakonfigurováno na Nakonfigurované a výchozí režim nastavený na Blokovat. Všechna ostatní pravidla omezení potenciální oblasti útoku zůstávají ve výchozím stavu: Nenakonfigurováno. Do pravidla už byla začleněna další logika filtrování, která snižuje počet oznámení pro koncové uživatele. Zákazníci můžou nakonfigurovat pravidlo na režimy Audit, Warn nebo Disabled , což přepíše výchozí režim. Funkce tohoto pravidla jsou stejné bez ohledu na to, jestli je pravidlo nakonfigurované ve výchozím režimu, nebo pokud povolíte režim blokování ručně.

Jaká jsou nějaká dobrá doporučení pro zahájení práce s omezováním potenciální oblasti útoku?

Než je povolíte, otestujte, jak pravidla omezení potenciální oblasti útoku ovlivňují vaši organizaci, a to spuštěním pravidel omezení potenciální oblasti útoku v režimu auditování na krátkou dobu. Když pravidla spouštíte v režimu auditování, můžete identifikovat všechny obchodní aplikace, které by mohly být chybně blokované, a vyloučit je z omezení potenciální oblasti útoku.

Větší organizace by měly zvážit zavádění pravidel omezení potenciální oblasti útoku v "okruhech", a to auditováním a povolením pravidel ve stále širších podmnožinách zařízení. Zařízení organizace můžete uspořádat do okruhů pomocí Intune nebo nástroje pro správu Zásady skupiny.

Jak dlouho mám otestovat pravidlo omezení potenciální oblasti útoku v režimu auditování, než ho povolím?

Nechte pravidlo v režimu auditování po dobu asi 30 dnů, abyste získali dobrý směrný plán pro fungování pravidla, jakmile se aktivuje v celé organizaci. Během období auditu můžete identifikovat všechny obchodní aplikace, které by pravidlo mohlo blokovat, a nakonfigurovat pravidlo tak, aby je vyloučilo.

Přecházím z řešení zabezpečení třetí strany na Defender for Endpoint. Existuje "snadný" způsob, jak exportovat pravidla z jiného řešení zabezpečení, aby se snížila plocha útoku?

Ve většině případů je jednodušší a lepší začít se standardními doporučeními, která navrhuje Defender for Endpoint , než se pokusit importovat pravidla z jiného řešení zabezpečení. Pak pomocí nástrojů, jako je režim auditu, monitorování a analýza, nakonfigurujte nové řešení tak, aby vyhovovalo vašim jedinečným potřebám.

Výchozí konfigurace pro většinu pravidel omezení potenciální oblasti útoku v kombinaci s ochranou defenderu for Endpoint v reálném čase chrání před velkým počtem zneužití a ohrožení zabezpečení.

V programu Defender for Endpoint můžete aktualizovat ochranu pomocí vlastních indikátorů, aby se povolila a blokovala určitá chování softwaru. Omezení potenciální oblasti útoku také umožňuje určité přizpůsobení pravidel ve formě vyloučení souborů a složek. Obecně platí, že je nejlepší pravidlo po určitou dobu auditovat a nakonfigurovat vyloučení pro všechny obchodní aplikace, které by mohly být blokované.

Podporuje omezení potenciálních oblastí útoku vyloučení souborů nebo složek, které v cestě zahrnují systémové proměnné a zástupné é znakůchmum

Ano. Další informace o vyloučení souborů nebo složek z pravidel omezení potenciální oblasti útoku najdete v tématu Vyloučení souborů a složek z pravidel omezení potenciální oblasti útoku a další informace o používání systémových proměnných a zástupných znaků ve vyloučených cestách k souborům najdete v tématuKonfigurace a ověření vyloučení na základě přípon souborů a umístění složky.

Pokrývají pravidla omezení potenciální oblasti útoku ve výchozím nastavení všechny aplikace?

Záleží na pravidle. Většina pravidel omezení potenciální oblasti útoku pokrývá chování produktů a služeb Microsoft Office, jako jsou Word, Excel, PowerPoint a OneNote nebo Outlook. Určitá pravidla omezení potenciální oblasti útoku, jako je blokování spouštění potenciálně obfuskovaných skriptů, jsou obecnější.

Podporuje omezení potenciálních oblastí útoku řešení zabezpečení třetích stran?

omezení potenciální oblasti útoku používá Microsoft Defender Antivirus k blokování aplikací. V tuto chvíli není možné nakonfigurovat omezení prostoru útoku tak, aby k blokování používalo jiné řešení zabezpečení.

Mám licenci E5 a ve spojení s Defenderem for Endpoint jsem povolil(a) některá pravidla omezení potenciálního útoku. Je možné, že se událost omezení potenciální oblasti útoku vůbec nezobrazí na časové ose události Defenderu for Endpoint?

Kdykoli se oznámení aktivuje místně pravidlem omezení potenciální oblasti útoku, odešle se na portál Defenderu for Endpoint také zpráva o události. Pokud máte potíže najít událost, můžete časovou osu událostí filtrovat pomocí vyhledávacího pole. Události omezení potenciální oblasti útoku můžete zobrazit také v části Přejít na správu oblastí útoku z ikony Správa konfigurace na hlavním panelu Defenderu pro cloud. Stránka pro správu prostoru pro útoky obsahuje kartu pro zjišťování sestav, která obsahuje úplný seznam událostí pravidel omezení potenciální oblasti útoku hlášených do Defenderu for Endpoint.

Použil(a) jsem pravidlo pomocí objektu zásad skupiny. Když se teď pokusím zkontrolovat možnosti indexování pravidla v Aplikaci Microsoft Outlook, zobrazí se zpráva s oznámením Přístup odepřen.

Zkuste otevřít možnosti indexování přímo z Windows 10 nebo Windows 11.

Vyberte ikonu Search na hlavním panelu Windows.

Do vyhledávacího pole zadejte možnosti indexování .

Může správce nakonfigurovat kritéria používaná pravidlem "Blokovat spuštění spustitelných souborů, pokud nesplňují kritérium výskytu, věku nebo důvěryhodného seznamu"?

Ne. Kritéria používaná tímto pravidlem udržuje cloudová ochrana Microsoftu, aby byl seznam důvěryhodných počítačů neustále aktuální pomocí dat shromážděných z celého světa. Místní správci nemají přístup k zápisu, aby tato data mohli měnit. Pokud chcete toto pravidlo nakonfigurovat tak, aby ho přizpůsobilo vašemu podniku, můžete do seznamu vyloučení přidat určité aplikace, aby se pravidlo neaktivovalo.

Povolil(a) jsem pravidlo omezení potenciální oblasti útoku Blokovat spuštění spustitelných souborů, pokud nesplňují kritérium výskytu, věku nebo důvěryhodného seznamu. Po nějaké době jsem aktualizoval(a) část softwaru a pravidlo ho teď blokuje, i když předtím ne. Došlo k nějaké chybě?

Toto pravidlo závisí na tom, že každá aplikace má známou reputaci měřenou prevalencí, věkem nebo zahrnutím na seznamu důvěryhodných aplikací. Rozhodnutí pravidla o blokování nebo povolení aplikace je nakonec určeno posouzením těchto kritérií cloudovou ochranou Microsoftu.

Cloudová ochrana obvykle dokáže zjistit, že nová verze aplikace je natolik podobná předchozím verzím, že není nutné ji dlouze znovu posuzovat. Po přepnutí verzí ale může nějakou dobu trvat, než aplikace vytvoří reputaci, zejména po hlavní aktualizaci. Mezitím můžete aplikaci přidat do seznamu vyloučení, aby toto pravidlo neblokoval důležité aplikace. Pokud často aktualizujete nové verze aplikací a pracujete s novými verzemi aplikací, můžete místo toho zvolit spuštění tohoto pravidla v režimu auditování.

Nedávno jsem povolil(a) pravidlo omezení potenciální oblasti útoku Blokování krádeže přihlašovacích údajů ze subsystému místní bezpečnostní autority Windows (lsass.exe) a dostávám velký počet oznámení. Co se děje?

Oznámení vygenerované tímto pravidlem nemusí nutně znamenat škodlivou aktivitu; Toto pravidlo je však stále užitečné při blokování škodlivých aktivit, protože malware často cílí na lsass.exe, aby získal neoprávněný přístup k účtům. Proces lsass.exe ukládá přihlašovací údaje uživatele do paměti po přihlášení uživatele. Systém Windows používá tyto přihlašovací údaje k ověření uživatelů a použití místních zásad zabezpečení.

Vzhledem k tomu, že mnoho legitimních procesů během typického dne volá na lsass.exe přihlašovací údaje, může být toto pravidlo obzvláště hlučné. Pokud známá legitimní aplikace způsobí, že toto pravidlo generuje nadměrný počet oznámení, můžete ji přidat do seznamu vyloučení. Většina ostatních pravidel omezení potenciální oblasti útoku generuje relativně menší počet oznámení v porovnání s tímto pravidlem, protože volání lsass.exe je typické pro normální fungování mnoha aplikací.

Je vhodné vedle ochrany LSA povolit pravidlo "Blokovat krádež přihlašovacích údajů ze subsystému místních bezpečnostních autorit Windows (lsass.exe)"?

Povolení tohoto pravidla neposkytuje další ochranu, pokud máte také povolenou ochranu LSA . Jak pravidlo, tak ochrana LSA fungují v podstatě stejně, takže pokud by obě fungovaly současně, bylo by nadbytečné. Někdy ale nemusí být možné povolit ochranu LSA. V takových případech můžete toto pravidlo povolit tak, aby poskytovalo ekvivalentní ochranu před malwarem, který cílí na lsass.exe.

Viz také

- Přehled omezení potenciální oblasti útoku

- Vyhodnocení pravidel omezení potenciální oblasti útoku

- Nasazení pravidel omezení potenciální oblasti útoku Krok 3: Implementace pravidel omezení potenciální oblasti útoku

- Povolení pravidel omezení potenciální oblasti útoku

- Kompatibilita Microsoft Defender Antivirus s jinými antivirovými a antimalwarovými programy