Agregované generování sestav v Microsoft Defender for Endpoint

Agregované generování sestav řeší omezení protokolování událostí v Microsoft Defender for Endpoint. Agregované generování sestav rozšiřuje intervaly hlášení signálu, aby výrazně snížilo velikost hlášených událostí při zachování základních vlastností událostí.

Defender for Endpoint snižuje šum ve shromážděných datech, aby zlepšil poměr signálu k šumu a současně vyvažoval výkon a efektivitu produktu. Omezuje shromažďování dat kvůli zachování tohoto zůstatku.

Díky agregovanému generování sestav defender for Endpoint zajišťuje nepřetržité shromažďování všech důležitých vlastností událostí, které jsou cenné pro aktivity vyšetřování a proaktivního vyhledávání hrozeb. Dělá to pomocí rozšířených hodinových intervalů generování sestav, což snižuje velikost hlášených událostí a umožňuje efektivní, ale cenné shromažďování dat.

Když je zapnuté agregované generování sestav, můžete se dotazovat na souhrn všech podporovaných typů událostí, včetně telemetrie s nízkou účinností, které můžete použít pro aktivity vyšetřování a proaktivního vyhledávání.

Požadavky

Před zapnutím agregovaného generování sestav musí být splněny následující požadavky:

- Licence defenderu for Endpoint Plan 2

- Oprávnění k povolení pokročilých funkcí

Agregované generování sestav podporuje následující:

- Verze klienta: Windows verze 2411 a novější

- Operační systémy: Windows 11 22H2, Windows 11 Enterprise, Windows 10 20H2, 21H1, 21H2, Windows Server 2025, Windows Server 2022, Windows Server 2019 nebo Windows Server verze 20H2

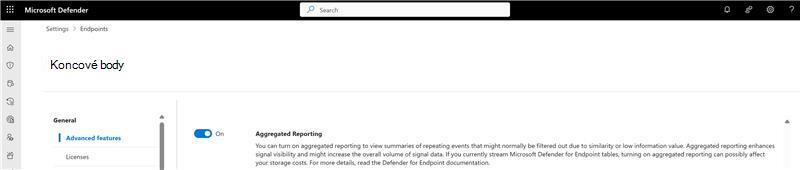

Zapnutí agregovaného generování sestav

Pokud chcete zapnout agregované generování sestav, přejděte na Nastavení > Koncové body > – Pokročilé funkce. Zapněte funkci Agregované generování sestav .

Jakmile je agregované generování sestav zapnuté, může to trvat až sedm dní, než se agregované sestavy zpřístupní. Po zapnutí funkce se pak můžete začít dotazovat na nová data.

Když agregované sestavy vypnete, bude trvat několik hodin, než se změny použijí. Všechna dříve shromážděná data zůstanou.

Dotazování agregovaných sestav

Agregované generování sestav podporuje následující typy událostí:

| Typ akce | Tabulka rozšířeného proaktivního vyhledávání | Prezentace časové osy zařízení | Vlastnosti |

|---|---|---|---|

| FileCreatedAggregatedReport | DeviceFileEvents | {ProcessName} vytvořil {Occurrences} {FilePath} soubory | 1. Cesta k souboru 2. Přípona souboru 3. Název procesu |

| FileRenamedAggregatedReport | DeviceFileEvents | {ProcessName} přejmenoval na {Occurrences} {FilePath} soubory | 1. Cesta k souboru 2. Přípona souboru 3. Název procesu |

| FileModifiedAggregatedReport | DeviceFileEvents | {ProcessName} upravil soubory {Occurrences} {FilePath} | 1. Cesta k souboru 2. Přípona souboru 3. Název procesu |

| ProcessCreatedAggregatedReport | DeviceProcessEvents | {InitiatingProcessName} vytvořil {Occurrences} {ProcessName} procesy | 1. Zahájení procesu příkazového řádku 2. Inicializování procesu SHA1 3 Inicializována cesta k souboru procesu 4. Proces příkazového řádku 5. Zpracování SHA1 6. Cesta ke složce |

| ConnectionSuccessAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} navázal {Occurrences} připojení s {RemoteIP}:{RemotePort} | 1. Zahájení názvu procesu 2. Zdrojová IP adresa 3. Vzdálená IP adresa 4. Vzdálený port |

| ConnectionFailedAggregatedReport | DeviceNetworkEvents | {InitiatingProcessName} se nepodařilo navázat {Occurrences} připojení s {RemoteIP:RemotePort} | 1. Zahájení názvu procesu 2. Zdrojová IP adresa 3. Vzdálená IP adresa 4. Vzdálený port |

| LogonSuccessAggregatedReport | DeviceLogonEvents | Počet výskytů: {Occurrences} {LogonType} přihlášení uživatelem {UserName}\{DomainName} | 1. Cílové uživatelské jméno 2. Identifikátor SID cílového uživatele 3. Název cílové domény 4. Typ přihlášení |

| LogonFailedAggregatedReport | DeviceLogonEvents | Počet výskytů: {Occurrences}Přihlášení typu {LogonType} se nezdařila uživateli {UserName}\{DomainName} | 1. Cílové uživatelské jméno 2. Identifikátor SID cílového uživatele 3. Název cílové domény 4. Typ přihlášení |

Poznámka

Zapnutí agregovaného generování sestav zlepšuje viditelnost signálu, což může způsobovat vyšší náklady na úložiště, pokud streamujete rozšířené tabulky proaktivního vyhledávání Defenderu for Endpoint do řešení SIEM nebo úložiště.

Dotazování nových dat pomocí agregovaných sestav:

- Přejděte do části Šetření & odpovědi > Proaktivní > pravidla vlastního zjišťování.

- Zkontrolujte a upravte existující pravidla a dotazy , které mohou být ovlivněny agregovaným generováním sestav.

- V případě potřeby vytvořte nová vlastní pravidla, která budou zahrnovat nové typy akcí.

- Přejděte na stránku Rozšířené proaktivní vyhledávání a zadejte dotaz na nová data.

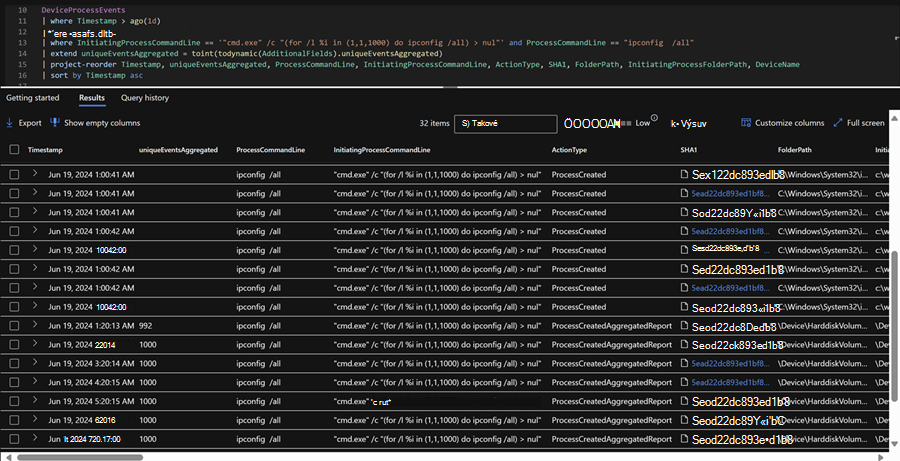

Tady je příklad výsledků rozšířených dotazů proaktivního vyhledávání s agregovanými sestavami.

Ukázkové pokročilé dotazy proaktivního vyhledávání

Pomocí následujících dotazů KQL můžete shromáždit konkrétní informace pomocí agregovaného generování sestav.

Dotaz na aktivitu hlučných procesů

Následující dotaz zvýrazňuje aktivitu hlučného procesu, která může být korelována se škodlivými signály.

DeviceProcessEvents

| where Timestamp > ago(1h)

| where ActionType == "ProcessCreatedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| project-reorder Timestamp, uniqueEventsAggregated, ProcessCommandLine, InitiatingProcessCommandLine, ActionType, SHA1, FolderPath, InitiatingProcessFolderPath, DeviceName

| sort by uniqueEventsAggregated desc

Dotaz na opakované neúspěšné pokusy o přihlášení

Následující dotaz identifikuje opakované neúspěšné pokusy o přihlášení.

DeviceLogonEvents

| where Timestamp > ago(30d)

| where ActionType == "LogonFailedAggregatedReport"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder Timestamp, DeviceId, uniqueEventsAggregated, LogonType, AccountName, AccountDomain, AccountSid

| sort by uniqueEventsAggregated desc

Dotaz na podezřelá připojení RDP

Následující dotaz identifikuje podezřelá připojení RDP, která můžou indikovat škodlivou aktivitu.

DeviceNetworkEvents

| where Timestamp > ago(1d)

| where ActionType endswith "AggregatedReport"

| where RemotePort == "3389"

| extend uniqueEventsAggregated = toint(todynamic(AdditionalFields).uniqueEventsAggregated)

| where uniqueEventsAggregated > 10

| project-reorder ActionType, Timestamp, uniqueEventsAggregated

| sort by uniqueEventsAggregated desc