Zkoumání rizik cloudových aplikací a podezřelých aktivit

Po spuštění Microsoft Defender for Cloud Apps ve vašem cloudovém prostředí budete potřebovat fázi učení a zkoumání. Naučte se používat nástroje Microsoft Defender for Cloud Apps, abyste lépe porozuměli tomu, co se děje ve vašem cloudovém prostředí. Na základě vašeho konkrétního prostředí a způsobu jeho používání můžete určit požadavky na ochranu vaší organizace před riziky. Tento článek popisuje, jak provést šetření, abyste lépe porozuměli vašemu cloudovému prostředí.

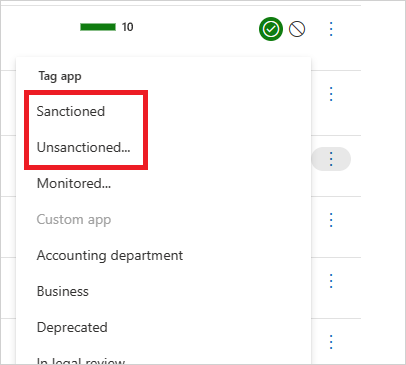

Označení aplikací jako schválených nebo neschválené

Důležitým krokem k pochopení vašeho cloudu je označení aplikací jako schválených nebo neschválené. Po schválení aplikace můžete filtrovat aplikace, které nejsou schváleny, a zahájit migraci na schválené aplikace stejného typu.

Na portálu Microsoft Defender přejděte v části Cloudové aplikace do katalogu cloudových aplikací nebo Cloud Discovery – >zjištěné aplikace.

V seznamu aplikací na řádku, na kterém se zobrazí aplikace, kterou chcete označit jako schválenou, vyberte tři tečky na konci řádku

a zvolte Sankcionováno.

a zvolte Sankcionováno.

Použití nástrojů pro šetření

Na portálu Microsoft Defender přejděte v části Cloudové aplikace do protokolu aktivit a vyfiltrujte ji podle konkrétní aplikace. Zkontrolujte následující položky:

Kdo přistupuje k vašemu cloudovému prostředí?

Z jakých rozsahů IP adres?

Jaká je aktivita správce?

Z jakých umístění se správci připojují?

Připojují se k vašemu cloudovému prostředí nějaká zastaralá zařízení?

Pocházejí neúspěšná přihlášení z očekávaných IP adres?

Na portálu Microsoft Defender přejděte v části Cloud Apps na Soubory a zkontrolujte následující položky:

Kolik souborů je veřejně sdíleno, aby k nim kdokoli měl přístup bez odkazu?

S kterými partnery sdílíte soubory (odchozí sdílení)?

Mají některé soubory citlivý název?

Sdílí se některé soubory s něčím osobním účtem?

Na portálu Microsoft Defender přejděte do části Identity a zkontrolujte následující položky:

Byly některé účty v konkrétní službě dlouho neaktivní? Možná můžete odvolat licenci pro daného uživatele k této službě.

Chcete vědět, kteří uživatelé mají konkrétní roli?

Byl někdo vyhozen, ale stále má přístup k aplikaci a může tento přístup použít ke krádeži informací?

Chcete odvolat oprávnění uživatele ke konkrétní aplikaci nebo vyžadovat, aby konkrétní uživatel používal vícefaktorové ověřování?

K podrobnostem účtu uživatele můžete přejít tak, že vyberete tři tečky na konci řádku účtu uživatele a vyberete akci, která se má provést. Proveďte akci, například Pozastavit uživatele nebo Odebrat spolupráci uživatele. Pokud byl uživatel importován z Microsoft Entra ID, můžete také vybrat nastavení účtu Microsoft Entra a získat tak snadný přístup k pokročilým funkcím správy uživatelů. Mezi příklady funkcí správy patří správa skupin, vícefaktorové ověřování, podrobnosti o přihlášeních uživatele a možnost blokovat přihlášení.

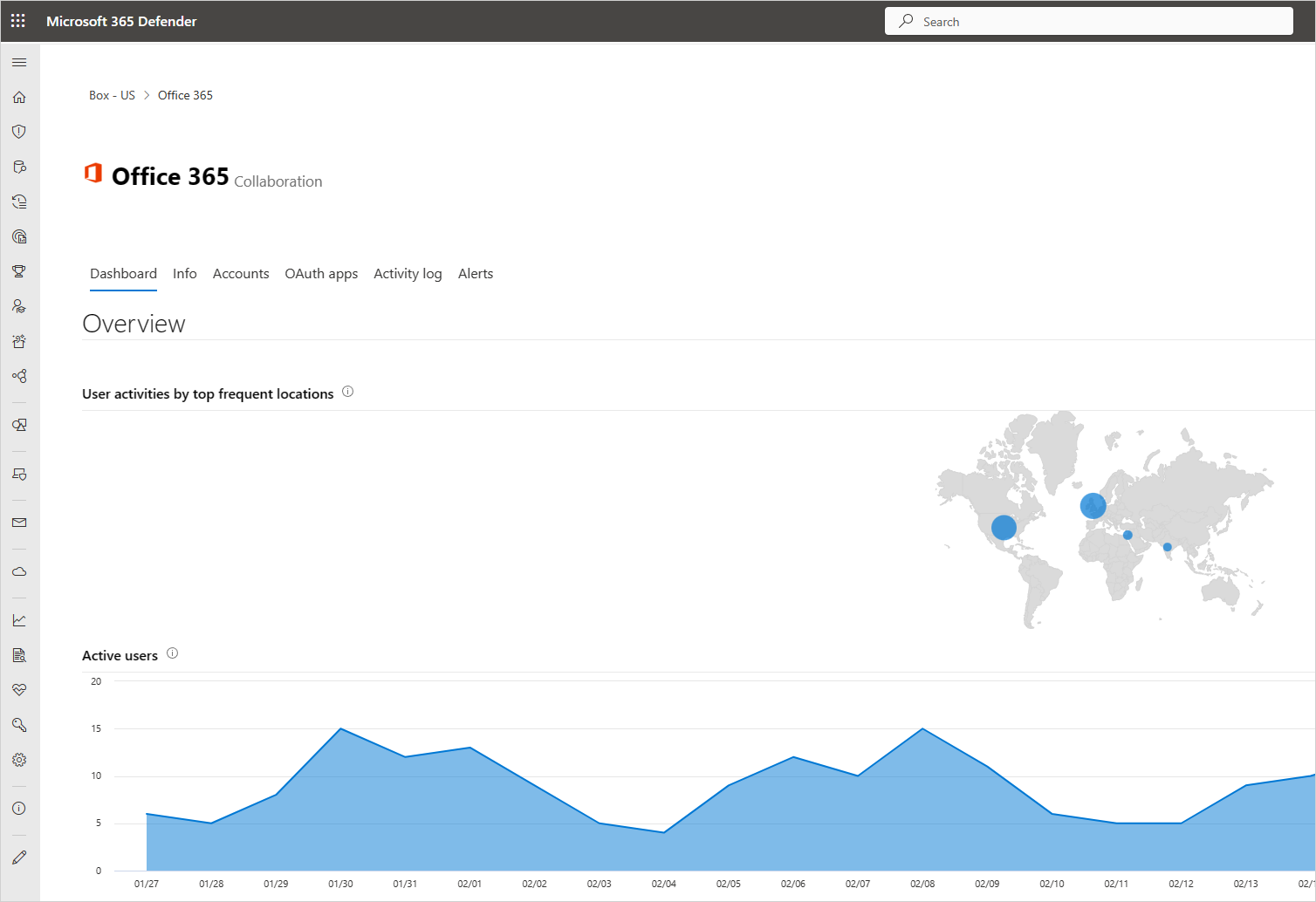

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací a pak vyberte aplikaci. Otevře se řídicí panel aplikace s informacemi a přehledy. Pomocí karet v horní části můžete zkontrolovat:

Jaký druh zařízení vaši uživatelé používají pro připojení k aplikaci?

Jaké typy souborů ukládají v cloudu?

Jaká aktivita se právě v aplikaci děje?

Jsou k vašemu prostředí připojené nějaké aplikace třetích stran?

Znáte tyto aplikace?

Mají oprávnění pro úroveň přístupu, kterou mají povolenou?

Kolik uživatelů je nasadí? Jak běžné jsou tyto aplikace obecně?

Na portálu Microsoft Defender přejděte v části Cloud Apps na Cloud Discovery. Vyberte kartu Řídicí panel a zkontrolujte následující položky:

Jaké cloudové aplikace se používají, v jakém rozsahu a kterými uživateli?

K jakým účelům se používají?

Kolik dat se nahrává do těchto cloudových aplikací?

Ve kterých kategoriích máte schválené cloudové aplikace, a přesto uživatelé používají alternativní řešení?

Chcete u alternativních řešení zrušit schválení jakýchkoli cloudových aplikací ve vaší organizaci?

Existují cloudové aplikace, které se používají, ale nejsou v souladu se zásadami vaší organizace?

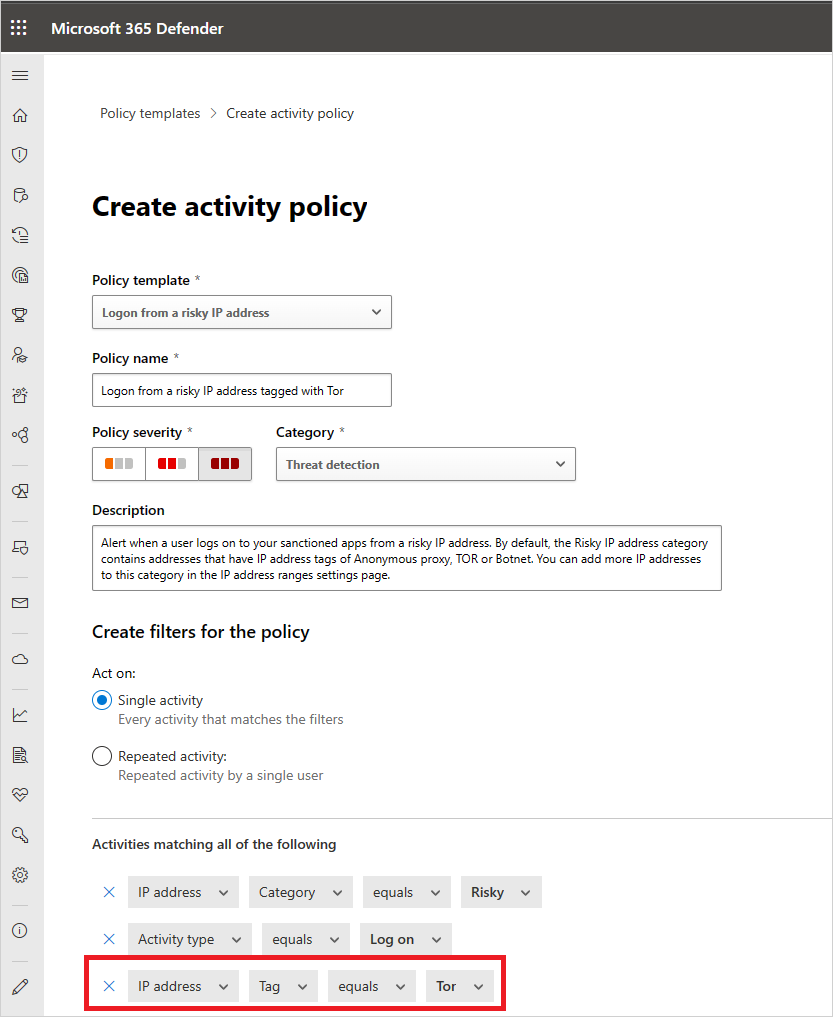

Ukázkové šetření

Řekněme, že předpokládáte, že nemáte žádný přístup ke svému cloudovému prostředí z rizikových IP adres. Jako příklad řekněme Tor. Ale pro jistotu vytvoříte zásadu pro rizikové IP adresy:

Na portálu Microsoft Defender přejděte v části Cloud Apps na Zásady –>Šablony zásad.

Zvolte zásadu Aktivita pro Typ.

Na konci řádku Přihlášení z rizikové IP adresy zvolte znaménko plus (+) a vytvořte novou zásadu.

Změňte název zásady, abyste ji mohli identifikovat.

V části Aktivity odpovídající všem následujícím možnostem zvolte + , jestli chcete přidat filtr. Posuňte se dolů na značku IP adresy a pak zvolte Tor.

Když teď máte zásadu zavedenou, zjistíte, že máte upozornění na porušení zásad.

Na portálu Microsoft Defender přejděte na Incidenty & výstrahy –>Výstrahy a zobrazte upozornění na porušení zásad.

Pokud uvidíte, že se jedná o skutečné porušení předpisů, chcete riziko ztěžovat nebo ho napravit.

Pokud chcete riziku podržet, můžete uživateli poslat oznámení s dotazem, jestli bylo porušení úmyslné a jestli o tom uživatel věděl.

Můžete také přejít k podrobnostem výstrahy a pozastavit uživatele, dokud nebudete moct zjistit, co je potřeba udělat.

Pokud se jedná o povolenou událost, která se pravděpodobně nebude opakovat, můžete výstrahu zavřít.

Pokud je povolená a očekáváte, že se bude opakovat, můžete zásadu změnit tak, aby se tento typ události v budoucnu nepovažoval za porušení.

Další kroky

Pokud narazíte na nějaké problémy, jsme tu, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu pro váš problém s produktem, otevřete lístek podpory.