Konfigurace sítě VPN uživatele P2S pro ověřování Microsoft Entra ID – aplikace zaregistrovaná Microsoftem

Tento článek vám pomůže nakonfigurovat připojení VPN uživatele typu point-to-site ke službě Virtual WAN, které používá ověřování Microsoft Entra ID a nové ID aplikace zaregistrované microsoftem Klient Azure VPN.

Poznámka:

Postup v tomto článku se týká ověřování Microsoft Entra ID pomocí nového ID aplikace registrovaného Microsoftem Klient Azure VPN a přidružených hodnot cílové skupiny. Tento článek se nevztahuje na starší, ručně zaregistrovanou Klient Azure VPN aplikaci pro vašeho tenanta. Postup ruční registrace Klient Azure VPN najdete v tématu Konfigurace sítě VPN uživatele P2S pomocí ručně registrovaného klienta VPN.

Virtual WAN teď podporuje nové ID aplikace zaregistrované Microsoftem a odpovídající hodnoty cílové skupiny pro nejnovější verze Klient Azure VPN. Když nakonfigurujete bránu VPN vpn typu uživatel P2S pomocí nových hodnot cílové skupiny, přeskočíte proces ruční registrace aplikace Klient Azure VPN pro vašeho tenanta Microsoft Entra. ID aplikace je už vytvořené a váš tenant ho může automaticky používat bez dalších kroků registrace. Tento proces je bezpečnější než ruční registrace Klient Azure VPN, protože aplikaci nepotřebujete autorizovat ani přiřazovat oprávnění prostřednictvím role globálního správce.

Dříve jste museli ručně zaregistrovat (integrovat) aplikaci Klient Azure VPN s vaším tenantem Microsoft Entra. Registrace klientské aplikace vytvoří ID aplikace představující identitu Klient Azure VPN aplikace a vyžaduje autorizaci pomocí role globálního správce. Pokud chcete lépe porozumět rozdílu mezi typy objektů aplikace, přečtěte si, jak a proč jsou aplikace přidány do Microsoft Entra ID.

Pokud je to možné, doporučujeme, abyste nové brány VPN uživatelů P2S nakonfigurovali pomocí ID klientské aplikace Azure zaregistrované Microsoftem pro Azure a odpovídající hodnoty cílové skupiny místo ruční registrace aplikace Klient Azure VPN ve vašem tenantovi. Pokud jste dříve nakonfigurovali bránu VPN uživatele P2S, která používá ověřování Microsoft Entra ID, můžete bránu a klienty aktualizovat a využít tak nové ID aplikace zaregistrované Microsoftem. Pokud chcete, aby se klienti Linuxu připojili, aktualizujte bránu P2S novou hodnotou cílové skupiny. Klient Azure VPN pro Linux není zpětně kompatibilní se staršími hodnotami cílové skupiny.

Důležité informace

Brána VPN uživatele P2S může podporovat pouze jednu hodnotu cílové skupiny. Nemůže současně podporovat více hodnot cílové skupiny.

V tuto chvíli novější ID aplikace zaregistrované Microsoftem nepodporuje tolik hodnot cílové skupiny jako starší ručně zaregistrovaná aplikace. Pokud potřebujete hodnotu cílové skupiny pro něco jiného než Azure Veřejný nebo Vlastní, použijte starší ručně registrovanou metodu a hodnoty.

Klient Azure VPN pro Linux není zpětně kompatibilní s bránami P2S nakonfigurovanými tak, aby používaly starší hodnoty cílové skupiny, které odpovídají ručně zaregistrované aplikaci. Klient Azure VPN pro Linux ale podporuje hodnoty vlastních cílových skupin.

-

I když je možné, že Klient Azure VPN pro Linux může fungovat v jiných distribucích a verzích Linuxu, Klient Azure VPN pro Linux se podporuje jenom v následujících verzích:

- Ubuntu 20.04

- Ubuntu 22.04

Nejnovější verze Klient Azure VPN pro macOS a Windows jsou zpětně kompatibilní s bránami P2S nakonfigurovanými tak, aby používaly starší hodnoty cílové skupiny, které odpovídají ručně zaregistrované aplikaci. Tito klienti také podporují hodnoty vlastní cílové skupiny.

hodnoty cílové skupiny Klient Azure VPN

Následující tabulka uvádí verze Klient Azure VPN, které jsou podporovány pro každé ID aplikace a odpovídající dostupné hodnoty cílové skupiny.

| ID aplikace | Podporované hodnoty cílové skupiny | Podporovaní klienti |

|---|---|---|

| Zaregistrované Microsoftem | – Veřejná služba Azure: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

– Linux -Windows – macOS |

| Ručně zaregistrováno | – Veřejná služba Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4– Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426– Azure Germany: 538ee9e6-310a-468d-afef-ea97365856a9– Microsoft Azure provozovaný společností 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Windows – macOS |

| Vlastní | <custom-app-id> |

– Linux -Windows – macOS |

Poznámka:

Ověřování Microsoft Entra ID je podporováno pouze pro připojení protokolu OpenVPN® a vyžaduje Klient Azure VPN.

V tomto článku získáte informace o těchto tématech:

- Vytvoření virtuální sítě WAN

- Vytvoření konfigurace sítě VPN uživatele

- Stažení profilu sítě VPN uživatele virtuální sítě WAN

- Vytvoření virtuálního centra

- Úprava centra pro přidání brány P2S

- Připojení virtuální sítě k virtuálnímu centru

- Stažení a použití konfigurace klienta VPN uživatele

- Zobrazení virtuální sítě WAN

Než začnete

Před zahájením konfigurace ověřte, že splňujete následující kritéria:

Máte virtuální síť, ke které se chcete připojit. Ověřte, že se žádná z podsítí vašich místních sítí nepřekrývá s virtuálními sítěmi, ke kterým se chcete připojit. Pokud chcete vytvořit virtuální síť na webu Azure Portal, podívejte se na rychlý start.

Vaše virtuální síť nemá žádné brány virtuální sítě. Pokud má vaše virtuální síť bránu (VPN nebo ExpressRoute), musíte odebrat všechny brány. Kroky pro tuto konfiguraci vám pomůžou připojit virtuální síť k bráně virtuálního centra Virtual WAN.

Zařiďte rozsah IP adres pro oblast vašeho rozbočovače. Centrum je virtuální síť vytvořená a používaná službou Virtual WAN. Rozsah adres, který zadáte pro centrum, se nemůže překrývat s žádnou ze stávajících virtuálních sítí, ke kterým se připojujete. Také se nemůže překrývat s rozsahy adres, ke kterým se připojujete místně. Pokud neznáte rozsahy IP adres umístěných v konfiguraci místní sítě, spojte se s někým, kdo vám může tyto podrobnosti poskytnout.

Pro tuto konfiguraci potřebujete tenanta Microsoft Entra ID. Pokud ho nemáte, můžete ho vytvořit podle pokynů v části Vytvoření nového tenanta.

Pokud chcete použít vlastní hodnotu cílové skupiny, přečtěte si téma Vytvoření nebo úprava ID vlastní aplikace cílové skupiny.

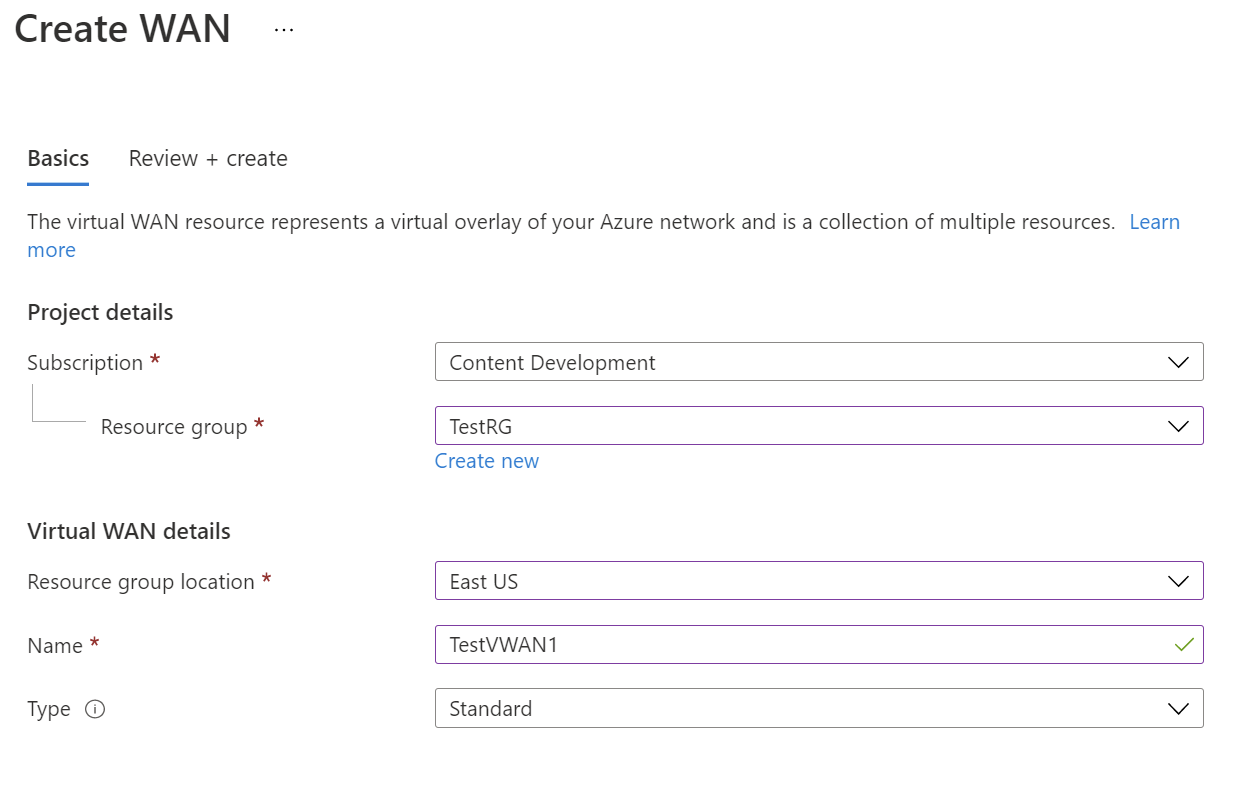

Vytvoření virtuální sítě WAN

V prohlížeči přejděte na web Azure Portal a přihlaste se pomocí svého účtu Azure.

Na portálu zadejte na panelu Prohledat prostředky virtuální síť WAN do vyhledávacího pole a vyberte Enter.

Ve výsledcích vyberte virtuální sítě WAN . Na stránce Virtuální sítě WAN vyberte + Vytvořit a otevřete stránku Vytvořit síť WAN.

Na stránce Vytvořit síť WAN na kartě Základy vyplňte pole. Upravte ukázkové hodnoty tak, aby se použily pro vaše prostředí.

- Předplatné: Vyberte předplatné, které chcete použít.

- Skupina prostředků: Vytvořte novou nebo použijte existující.

- Umístění skupiny prostředků: V rozevíracím seznamu zvolte umístění prostředku. Síť WAN je globální prostředek, který není v konkrétní oblasti. Pokud ale chcete spravovat a vyhledat prostředek sítě WAN, který vytvoříte, musíte vybrat oblast.

- Název: Zadejte název, který chcete volat virtuální síť WAN.

- Typ: Basic nebo Standard. Vyberte položku Standardní. Pokud vyberete Základní, rozumíte tomu, že virtuální sítě WAN úrovně Basic můžou obsahovat pouze základní centra. Základní rozbočovače lze použít pouze pro připojení typu site-to-site.

Po vyplnění polí v dolní části stránky vyberte Zkontrolovat a vytvořit.

Jakmile ověření projde, kliknutím na Vytvořit vytvořte virtuální síť WAN.

Vytvoření konfigurace sítě VPN uživatele

Konfigurace sítě VPN uživatele definuje parametry pro připojení vzdálených klientů. Před konfigurací virtuálního centra s nastavením P2S je důležité vytvořit konfiguraci sítě VPN uživatele, protože musíte zadat konfiguraci sítě VPN uživatele, kterou chcete použít.

Důležité

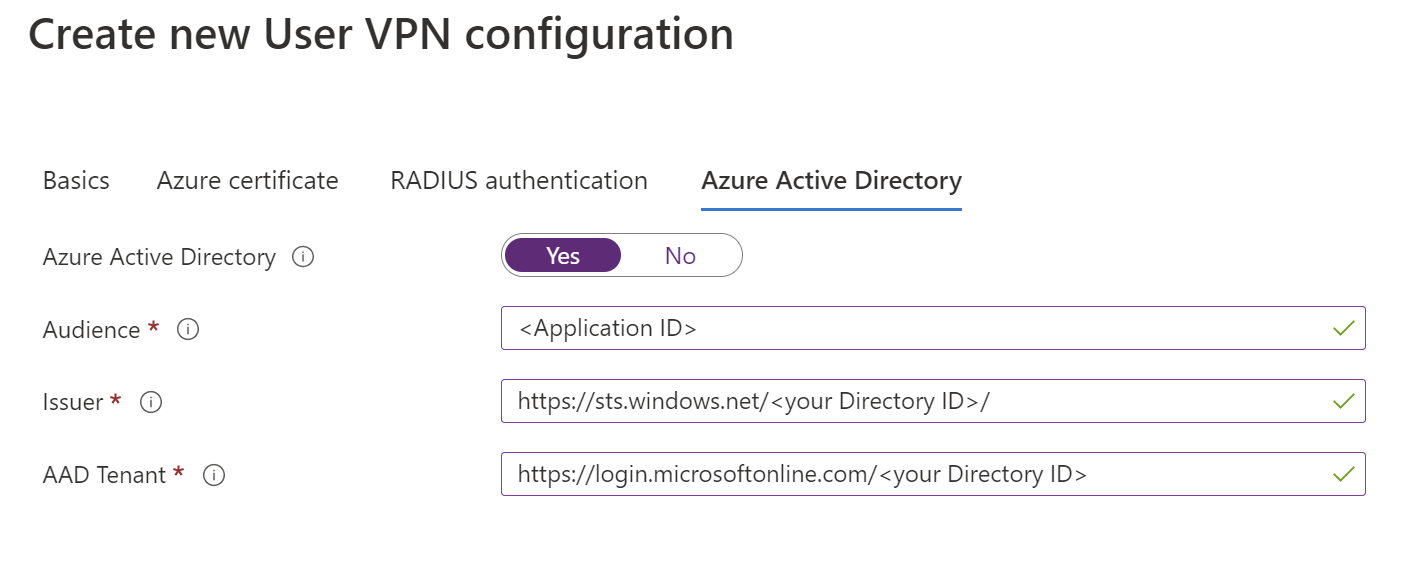

Na webu Azure Portal probíhá aktualizace polí Azure Active Directory na Entra. Pokud se na ID Microsoft Entra odkazuje a tyto hodnoty ještě na portálu nevidíte, můžete vybrat hodnoty Azure Active Directory.

Přejděte na Virtual WAN. V levém podokně rozbalte možnost Připojení a vyberte stránku Konfigurace sítě VPN uživatele. Na stránce Konfigurace sítě VPN uživatele klikněte na +Vytvořit konfiguraci sítě VPN uživatele.

Na stránce Základy zadejte následující parametry.

- Název konfigurace – zadejte název, který chcete volat konfiguraci sítě VPN uživatele. Například TestConfig1.

- Typ tunelu – v rozevírací nabídce vyberte OpenVPN.

V horní části stránky klikněte na Azure Active Directory. Potřebné hodnoty můžete zobrazit na stránce Microsoft Entra ID pro podnikové aplikace na portálu.

Nakonfigurujte následující hodnoty:

Nakonfigurujte následující hodnoty:- Azure Active Directory – Vyberte Ano.

-

Cílová skupina – Zadejte odpovídající hodnotu pro ID aplikace zaregistrované Microsoftem Klient Azure VPN Azure Public:

c632b3df-fb67-4d84-bdcf-b95ad541b5c8Pro toto pole je podporována také vlastní cílová skupina . -

Vystavitel – zadejte

https://sts.windows.net/<your Directory ID>/. -

Tenant AAD – Zadejte ID tenanta pro tenanta Microsoft Entra. Ujistěte se, že není

/na konci adresy URL tenanta Microsoft Entra.

Kliknutím na Vytvořit vytvoříte konfiguraci sítě VPN uživatele. Tuto konfiguraci vyberete později v tomto cvičení.

Vytvoření prázdného centra

Dále vytvořte virtuální centrum. Kroky v této části vytvoří prázdné virtuální centrum, do kterého můžete později přidat bránu P2S. Je ale vždy mnohem efektivnější zkombinovat centrum spolu s bránou, protože při každé změně konfigurace centra musíte počkat na sestavení nastavení centra.

Pro demonstrační účely nejprve vytvoříme prázdné centrum a pak přidáme bránu P2S v další části. Můžete se ale rozhodnout, že nastavení brány P2S začleníte z další části najednou, ve které nakonfigurujete centrum.

Přejděte na virtuální síť WAN, kterou jste vytvořili. V levém podokně stránky virtual WAN v části Připojení vyberte Centra.

Na stránce Hubs vyberte +New Hub a otevřete stránku Vytvořit virtuální centrum.

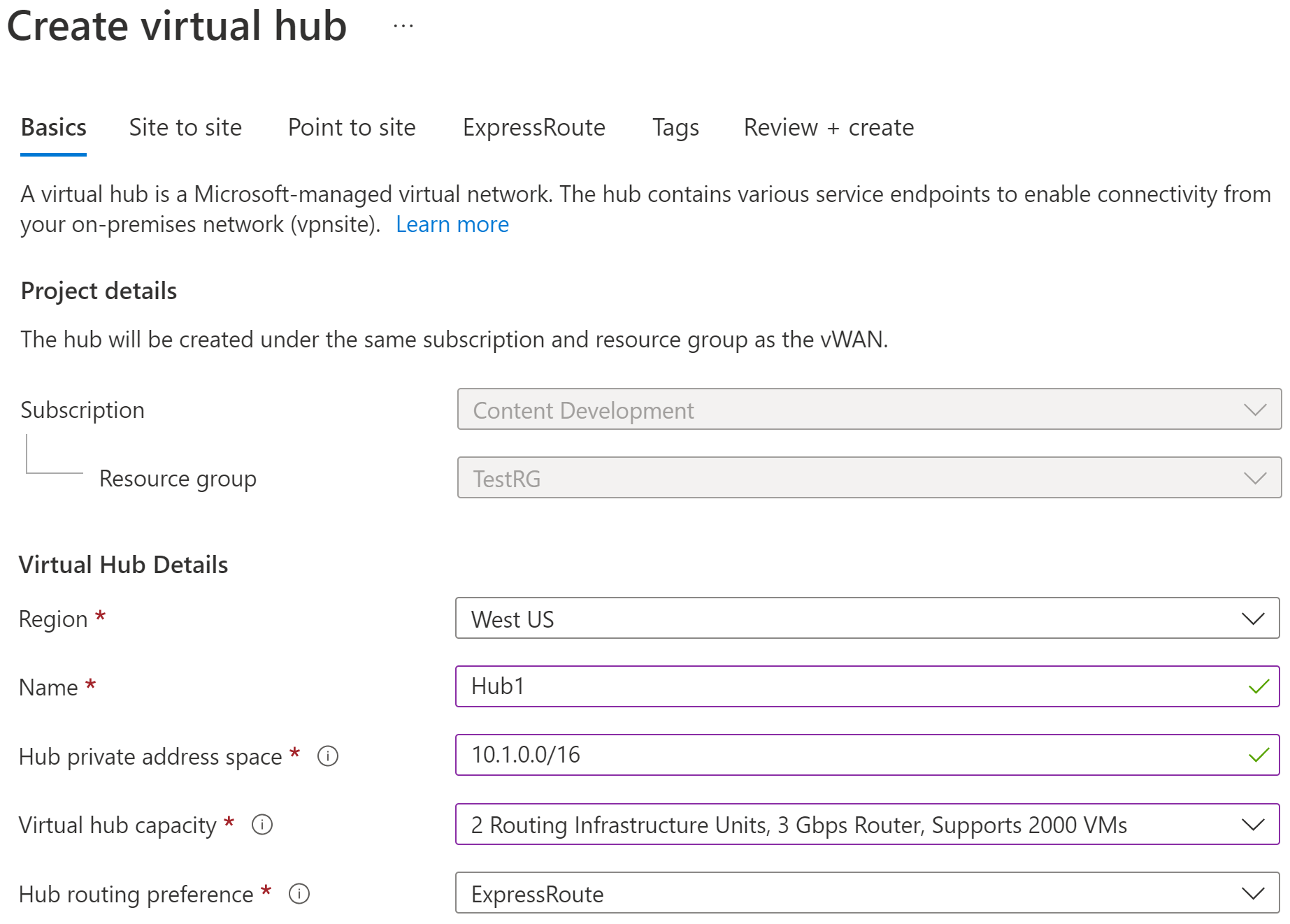

Na kartě Základy na stránce Vytvořit virtuální centrum vyplňte následující pole:

- Oblast: Vyberte oblast, ve které chcete nasadit virtuální centrum.

- Název: Název, podle kterého chcete, aby bylo virtuální centrum známé.

- Privátní adresní prostor centra: Rozsah adres centra v zápisu CIDR. Minimální adresní prostor je /24 pro vytvoření centra.

- Kapacita virtuálního centra: Vyberte z rozevíracího seznamu. Další informace najdete v tématu Nastavení virtuálního centra.

- Předvolba směrování centra: Ponechte nastavení jako výchozí, ExpressRoute, pokud nemáte konkrétní potřebu toto pole změnit. Další informace najdete v tématu Předvolby směrování virtuálního centra.

Po nakonfigurování nastavení klikněte na Zkontrolovat a vytvořit , abyste ověřili a pak vytvořili centrum. Vytvoření centra může trvat až 30 minut.

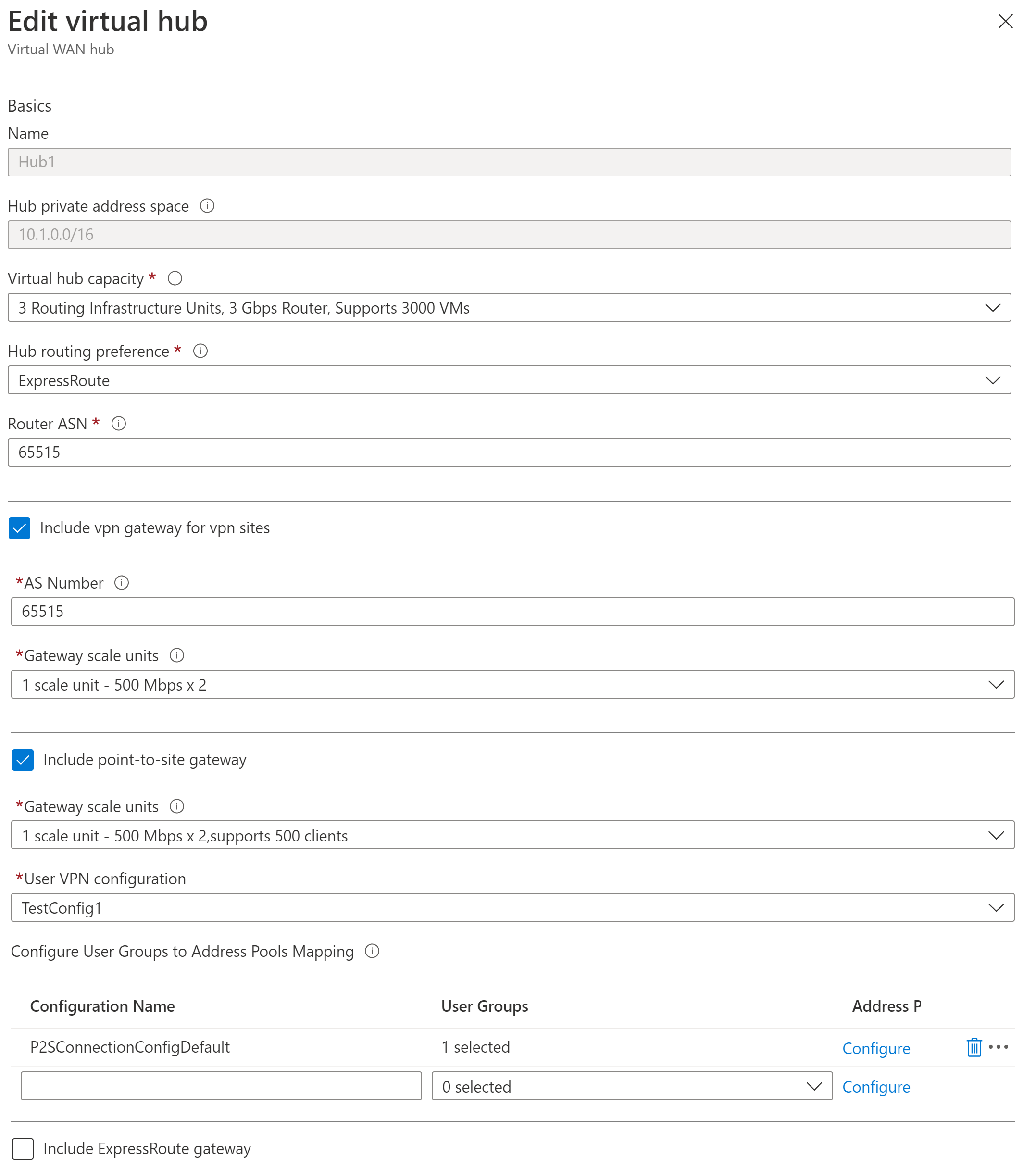

Přidání brány P2S do centra

V této části se dozvíte, jak přidat bránu do již existujícího virtuálního centra. Aktualizace centra může trvat až 30 minut.

Přejděte na Virtual WAN. V levém podokně rozbalte Nastavení a vyberte Centra.

Klikněte na název centra, které chcete upravit.

Kliknutím na Upravit virtuální centrum v horní části stránky otevřete stránku Upravit virtuální centrum .

Na stránce Upravit virtuální centrum zaškrtněte políčka Zahrnout bránu vpn pro lokality vpn a zahrnout bránu typu point-to-site, aby se zobrazila nastavení. Pak nakonfigurujte hodnoty.

- Jednotky škálování brány: Vyberte jednotky škálování brány. Jednotky škálování představují agregovanou kapacitu brány VPN uživatele. Pokud vyberete 40 nebo více jednotek škálování brány, naplánujte fond adres klienta odpovídajícím způsobem. Informace o tom, jak toto nastavení ovlivňuje fond adres klienta, najdete v tématu Informace o fondech adres klienta. Informace o jednotkách škálování brány najdete v nejčastějších dotazech.

- Konfigurace sítě VPN uživatele: Vyberte konfiguraci, kterou jste vytvořili dříve.

- Mapování skupin uživatelů na fondy adres: Zadejte fondy adres. Informace o tomto nastavení naleznete v tématu Konfigurace skupin uživatelů a fondů IP adres pro sítě VPN uživatelů P2S.

Po nakonfigurování nastavení kliknutím na tlačítko Potvrdit aktualizujte centrum. Aktualizace centra může trvat až 30 minut.

Připojení virtuální sítě k centru

V této části vytvoříte připojení mezi virtuálním centrem a virtuální sítí.

Na webu Azure Portal přejděte do služby Virtual WAN v levém podokně a vyberte připojení virtuální sítě.

Na stránce Připojení virtuální sítě vyberte + Přidat připojení.

Na stránce Přidat připojení nakonfigurujte nastavení připojení. Informace o nastavení směrování naleznete v tématu O směrování.

- Název připojení: Pojmenujte připojení.

- Rozbočovače: Vyberte centrum, které chcete k tomuto připojení přidružit.

- Předplatné: Ověřte předplatné.

- Skupina prostředků: Vyberte skupinu prostředků obsahující virtuální síť, ke které se chcete připojit.

- Virtuální síť: Vyberte virtuální síť, kterou chcete připojit k tomuto centru. Zvolená virtuální síť nemůže mít již existující bránu virtuální sítě.

- Rozšířit na žádný: Ve výchozím nastavení je nastavená hodnota Ne . Změna přepínače na Ano zpřístupňuje možnosti konfigurace pro rozšíření do směrovacích tabulek a rozšíření na popisky pro konfiguraci.

- Přidružení směrovací tabulky: V rozevíracím seznamu můžete vybrat směrovací tabulku, kterou chcete přidružit.

- Šíření na popisky: Popisky jsou logická skupina směrovacích tabulek. Pro toto nastavení vyberte z rozevíracího seznamu.

- Statické trasy: V případě potřeby nakonfigurujte statické trasy. Nakonfigurujte statické trasy pro síťová virtuální zařízení (pokud je k dispozici). Virtual WAN podporuje jednu IP adresu dalšího segmentu směrování pro statickou trasu ve virtuální síti. Pokud máte například samostatné virtuální zařízení pro toky příchozího a výchozího provozu, je nejlepší mít virtuální zařízení v samostatných virtuálních sítích a připojit virtuální sítě k virtuálnímu centru.

- Obejít IP adresu dalšího směrování pro úlohy v rámci této virtuální sítě: Toto nastavení umožňuje nasadit síťová virtuální zařízení a další úlohy do stejné virtuální sítě bez vynucení veškerého provozu přes síťové virtuální zařízení. Toto nastavení se dá nakonfigurovat jenom při konfiguraci nového připojení. Pokud chcete toto nastavení použít pro připojení, které jste už vytvořili, odstraňte připojení a přidejte nové připojení.

- Šíření statické trasy: Toto nastavení se aktuálně zavádí. Toto nastavení umožňuje rozšířit statické trasy definované v části Statické trasy do směrovacích tabulek zadaných v rozšíření do směrovacích tabulek. Kromě toho se trasy rozšíří do směrovacích tabulek, které mají popisky určené jako Šíření na popisky. Tyto trasy je možné rozšířit mezi rozbočovači s výjimkou výchozí trasy 0/0.

Po dokončení nastavení, která chcete nakonfigurovat, klikněte na Vytvořit a vytvořte připojení.

Stažení profilu sítě VPN uživatele

Všechna potřebná nastavení konfigurace pro klienty VPN jsou obsažena v konfiguračním souboru ZIP klienta VPN. Nastavení v souboru ZIP vám usnadní snadnou konfiguraci klientů VPN. Konfigurační soubory klienta VPN, které vygenerujete, jsou specifické pro konfiguraci vpn uživatele pro vaši bránu. Můžete si stáhnout globální profily (na úrovni SÍTĚ WAN) nebo profil pro konkrétní centrum. Informace a další pokyny najdete v tématu Stažení globálních profilů a profilů centra. Následující kroky vás provedou stažením globálního profilu na úrovni SÍTĚ WAN.

Pokud chcete vygenerovat balíček konfigurace klienta VPN na úrovni sítě WAN, přejděte do virtuální sítě WAN (ne do virtuálního centra).

V levém podokně vyberte Konfigurace sítě VPN uživatele.

Vyberte konfiguraci, pro kterou chcete profil stáhnout. Pokud máte ke stejnému profilu přiřazených více rozbočovačů, rozbalte profil, aby se zobrazily rozbočovače, a pak vyberte jedno z center, které profil používá.

Vyberte Stáhnout profil sítě VPN uživatele virtuální sítě WAN.

Na stránce pro stažení vyberte EAPTLS a pak vygenerovat a stáhnout profil. Balíček profilu (soubor ZIP) obsahující nastavení konfigurace klienta se vygeneruje a stáhne do počítače. Obsah balíčku závisí na možnostech ověřování a tunelu pro vaši konfiguraci.

Konfigurace Klient Azure VPN

Dále prozkoumáte konfigurační balíček profilu, nakonfigurujete Klient Azure VPN pro klientské počítače a připojíte se k Azure. Podívejte se na články uvedené v části Další kroky.

Další kroky

Nakonfigurujte Klient Azure VPN. Kroky v dokumentaci ke klientovi služby VPN Gateway můžete použít ke konfiguraci Klient Azure VPN pro Virtual WAN.