Jak skupiny zabezpečení sítě filtrují síťový provoz

K filtrování síťového provozu do a ze zdrojů Azure ve virtuální síti Azure můžete použít skupinu zabezpečení sítě Azure (NSG). Skupina zabezpečení sítě obsahuje pravidla zabezpečení umožňující povolit nebo odepřít příchozí nebo odchozí síťový provoz několika typů prostředků Azure. Pro každé pravidlo můžete určit zdroj a cíl, port a protokol.

Do virtuální sítě Azure můžete nasadit prostředky z několika služeb Azure. Úplný seznam najdete v tématu popisujícím služby, které je možné nasadit do virtuální sítě. Ke každé podsíti virtuální sítě a každému síťovému rozhraní na virtuálním počítači můžete přiřadit jednu nebo žádnou skupinu zabezpečení sítě. Stejnou skupinu zabezpečení sítě můžete přidružit k libovolnému počtu podsítí a síťových rozhraní.

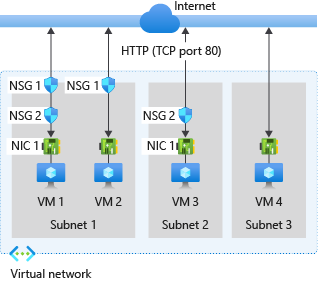

Následující obrázek ukazuje různé scénáře nasazení skupin zabezpečení sítě pro povolení síťového provozu do a z internetu na portu TCP 80:

Předchozí obrázek společně s následujícím textem vám pomůže porozumět způsobu, jakým Azure zpracovává příchozí a odchozí pravidla pro skupiny zabezpečení sítě:

Příchozí provoz

V případě příchozího provozu Azure zpracuje pravidla ve skupině zabezpečení sítě přidružené k podsíti, pokud existuje, a pak pravidla ve skupině zabezpečení sítě přidružené k síťovému rozhraní, pokud existuje. Tento proces zahrnuje také provoz uvnitř podsítě.

VM1: Pravidla zabezpečení v NSG1 se zpracovávají, protože je přidružená k podsíti 1 a virtuální počítač 1 je v podsíti 1. Pokud jste nevytvořili pravidlo, které povoluje příchozí port 80, výchozí pravidlo zabezpečení DenyAllInbound zakáže provoz. Tento blokovaný provoz se pak nevyhodnotí skupinou zabezpečení sítě 2, protože je přidružený k síťovému rozhraní. Pokud ale NSG1 ve svém pravidlu zabezpečení povoluje port 80, skupina zabezpečení sítě 2 provoz zpracuje. Pokud pro virtuální počítač chcete povolit příchozí provoz přes port 80, skupina NSG1 i NSG2 musí obsahovat pravidlo povolující příchozí provoz přes port 80 z internetu.

VM2: Zpracují se pravidla ve skupině NSG1, protože virtuální počítač VM2 se také nachází v podsíti Subnet1. Vzhledem k tomu, že virtuální počítač 2 nemá přidruženou skupinu zabezpečení sítě k síťovému rozhraní, přijímá veškerý provoz povolený prostřednictvím NSG1 nebo je odepřen veškerý provoz odepřený skupinou zabezpečení sítě 1. Pokud je skupina zabezpečení sítě přidružená k podsíti, povolí se nebo se odepře provoz do všech prostředků ve stejné podsíti.

Virtuální počítač 3: Vzhledem k tomu, že k podsíti není přidružená žádná skupina zabezpečení sítě, provoz je povolený do podsítě a zpracován skupinou zabezpečení sítě 2, protože skupina zabezpečení sítě je přidružená k síťovému rozhraní připojenému k virtuálnímu počítači VM3.

VM4: Provoz je blokovaný na virtuální počítač 4, protože skupina zabezpečení sítě není přidružená k podsíti3 nebo síťovému rozhraní ve virtuálním počítači. Veškerý síťový provoz se zablokuje prostřednictvím podsítě a síťového rozhraní, pokud k nim není přidružená skupina zabezpečení sítě.

Odchozí provoz

V případě odchozího provozu Azure nejprve zpracuje pravidla ve skupině zabezpečení sítě přidružené k síťovému rozhraní, pokud existuje, a pak pravidla ve skupině zabezpečení sítě přidružené k podsíti, pokud existuje. Tento proces zahrnuje také provoz uvnitř podsítě.

VM1: Zpracují se pravidla zabezpečení ve skupině NSG2. Výchozí pravidlo zabezpečení AllowInternetOutbound v sadě NSG1 i NSG2 povoluje provoz, pokud nevytváříte pravidlo zabezpečení, které zakazuje odchozí provoz na internet přes port 80. Pokud skupina zabezpečení sítě 2 v pravidle zabezpečení odmítne port 80, provoz odmítne a skupina zabezpečení sítě 1 ho nikdy nevyhodnotí. Pokud chcete na virtuálním počítači zakázat odchozí provoz přes port 80, jedna ze skupin zabezpečení sítě nebo obě musí obsahovat pravidlo zakazující odchozí provoz přes port 80 do internetu.

VM2: Veškerý provoz se odesílá přes síťové rozhraní do podsítě, protože síťové rozhraní připojené k virtuálnímu počítači VM2 nemá přidruženou skupinu zabezpečení sítě. Zpracují se pravidla ve skupině NSG1.

VM3: Pokud skupina zabezpečení sítě 2 v pravidle zabezpečení odmítne port 80, provoz se zamítá. Pokud NSG2 neodmítá port 80, povolí výchozí pravidlo zabezpečení AllowInternetOutbound v NSG2 provoz, protože není přidružená žádná skupina zabezpečení sítě přidružená k podsíti2.

VM4: Veškerý odchozí provoz z virtuálního počítače VM4 se povolí, protože k síťovému rozhraní připojenému k virtuálnímu počítači ani k podsíti Subnet3 není přidružená žádná skupina zabezpečení sítě.

Provoz uvnitř podsítě

Je důležité si uvědomit, že pravidla zabezpečení ve skupině zabezpečení sítě přidružené k podsíti můžou ovlivnit připojení mezi virtuálními počítači v rámci této skupiny. Ve výchozím nastavení můžou virtuální počítače ve stejné podsíti komunikovat na základě výchozího pravidla NSG, které povoluje provoz uvnitř podsítě. Pokud do NSG1 přidáte pravidlo, které zakazuje veškerý příchozí a odchozí provoz, virtuální počítač 1 a VM2 nebudou moct vzájemně komunikovat.

Agregovaná pravidla použitá na síťové rozhraní můžete snadno zobrazit v platných pravidlech zabezpečení pro síťové rozhraní. Pomocí funkce Ověření toku protokolu IP v nástroji Azure Network Watcher můžete také určit, jestli je povolená komunikace směřující do síťového rozhraní nebo z něj. Ověření toku protokolu IP můžete použít k určení, jestli je komunikace povolená nebo odepřená. Kromě toho použijte ověření toku protokolu IP k zobrazení identity pravidla zabezpečení sítě zodpovědného za povolení nebo zamítnutí provozu.

Poznámka:

Skupiny zabezpečení sítě jsou přidružené k podsítím nebo k virtuálním počítačům a cloudovým službám nasazenými v modelu nasazení Classic a k podsítím nebo síťovým rozhraním v modelu nasazení Resource Manager. Další informace o modelech nasazení Azure najdete v článku Vysvětlení modelů nasazení Azure.

Tip

Pokud nemáte konkrétní důvod, doporučujeme přidružit skupinu zabezpečení sítě k podsíti nebo síťovému rozhraní, ale ne obojí. Vzhledem k tomu, že může docházet ke konfliktům mezi pravidly ve skupině zabezpečení sítě přidružené k podsíti a pravidly ve skupině zabezpečení sítě přidružené k síťovému rozhraní, můžou nastat neočekávané problémy s komunikací vyžadující řešení.

Další kroky

Informace o prostředcích Azure, které je možné nasadit do virtuální sítě a ke kterým je možné přidružit skupiny zabezpečení sítě, najdete v tématu Integrace virtuální sítě pro služby Azure.

Pokud jste skupinu zabezpečení sítě nikdy nevytvořili, můžete si projít rychlý kurz , abyste získali zkušenosti s jeho vytvořením.

Pokud už skupiny zabezpečení sítě znáte a potřebujete je spravovat, přečtěte si téma Správa skupiny zabezpečení sítě.

Pokud máte problémy s komunikací a potřebujete řešit potíže se skupinami zabezpečení sítě, přečtěte si téma Diagnostika potíží s filtrováním síťového provozu virtuálních počítačů.

Zjistěte, jak povolit protokoly toku skupiny zabezpečení sítě k analýze síťového provozu do a z prostředků, které mají přidruženou skupinu zabezpečení sítě.