Povolení ověřování Microsoft Entra Kerberos pro hybridní identity ve službě Azure Files

Tento článek se zaměřuje na povolení a konfiguraci MICROSOFT Entra ID (dříve Azure AD) pro ověřování hybridních identit uživatelů, což jsou místní identity AD DS, které se synchronizují s Microsoft Entra ID pomocí cloudové synchronizace Microsoft Entra Connect nebo Microsoft Entra Connect. Cloudové identity se v současné době nepodporují.

Tato konfigurace umožňuje hybridnímuživatelům službám Azure přistupovat ke sdíleným složkám Azure pomocí ověřování protokolem Kerberos pomocí protokolu Kerberos. To znamená, že koncoví uživatelé mají přístup ke sdíleným složkám Azure přes internet, aniž by museli bez omezení síťového připojení k řadičům domény z hybridního připojení Microsoft Entra a klientů připojených k Microsoft Entra. Konfigurace seznamů řízení přístupu systému Windows (ACL) nebo adresářů a oprávnění na úrovni souborů pro uživatele nebo skupinu však vyžaduje jednomped síťové připojení k místnímu řadiči domény.

Další informace o podporovaných možnostech a důležitých informacích najdete v tématu Přehled možností ověřování založeného na identitě služby Azure Files pro přístup k protokolu SMB. Další informace najdete v tomto podrobném článku.

Důležité

Pro ověřování na základě identity se službou Azure Files můžete použít pouze jednu metodu AD. Pokud ověřování microsoft Entra Kerberos pro hybridní identity nevyhovuje vašim požadavkům, můžete místo toho použít službu místní Active Directory Domain Service (AD DS) nebo Microsoft Entra Domain Services. Kroky konfigurace a podporované scénáře se pro každou metodu liší.

Platí pro

| Typ sdílené složky | SMB | NFS |

|---|---|---|

| Sdílené složky úrovně Standard (GPv2), LRS/ZRS |

|

|

| Sdílené složky úrovně Standard (GPv2), GRS/GZRS |

|

|

| Sdílené složky úrovně Premium (FileStorage), LRS/ZRS |

|

|

Požadavky

Než povolíte ověřování Microsoft Entra Kerberos přes protokol SMB pro sdílené složky Azure, ujistěte se, že jste dokončili následující požadavky.

Minimální požadavky

Následující požadavky jsou povinné. Bez nich se nemůžete ověřit pomocí ID Microsoft Entra.

Váš účet úložiště Azure se nemůže ověřit pomocí ID Microsoft Entra a druhé metody, jako je AD DS nebo Microsoft Entra Domain Services. Pokud jste už pro svůj účet úložiště zvolili jinou metodu AD, musíte ji před povolením protokolu Microsoft Entra Kerberos zakázat.

Tato funkce v současné době nepodporuje uživatelské účty, které vytváříte a spravujete výhradně v Microsoft Entra ID. Uživatelské účty musí být hybridní identity uživatelů, což znamená, že budete potřebovat službu AD DS a cloudovou synchronizaci Microsoft Entra Connect nebo Microsoft Entra Connect. Tyto účty musíte vytvořit ve službě Active Directory a synchronizovat je s ID Microsoft Entra. Pokud chcete přiřadit oprávnění řízení přístupu na základě role (RBAC) pro sdílenou složku Azure ke skupině uživatelů, musíte skupinu vytvořit ve službě Active Directory a synchronizovat ji s ID Microsoft Entra.

Vyžaduje se služba automatického zjišťování webového proxy serveru WinHTTP (

WinHttpAutoProxySvc) a pomocná služba ip adres (iphlpsvc). Jejich stav by měl být nastavený na spuštěný.V aplikaci Microsoft Entra představující účet úložiště musíte zakázat vícefaktorové ověřování (MFA). Pokyny najdete v tématu Zakázání vícefaktorového ověřování v účtu úložiště.

Tato funkce v současné době nepodporuje přístup mezi tenanty pro uživatele B2B nebo uživatele typu host. Uživatelé z jiného tenanta Microsoft Entra než z nakonfigurovaného tenanta nebudou mít přístup ke sdílené složce.

S protokolem Microsoft Entra Kerberos je šifrování lístku Kerberos vždy AES-256. Můžete ale nastavit šifrování kanálu SMB, které nejlépe vyhovuje vašim potřebám.

Požadavky na operační systém a doménu

Pro standardní ověřovací tok Protokolu Microsoft Kerberos, jak je popsáno v tomto článku, jsou vyžadovány následující požadavky. Pokud některé nebo všechny klientské počítače tyto počítače nesplňují, můžete i nadále povolit ověřování protokolem Microsoft Kerberos, ale budete také muset nakonfigurovat vztah důvěryhodnosti cloudu, aby tito klienti měli přístup ke sdíleným složkám.

Požadavky na operační systém:

- Windows 11 Enterprise/Pro – jedna nebo více relací

- Windows 10 Enterprise/Pro s jednou nebo více relacemi, verze 2004 nebo novější s nainstalovanými nejnovějšími kumulativními aktualizacemi, zejména KB5007253 – 2021–11 Kumulativní aktualizace Preview pro Windows 10.

- Windows Server verze 2022 s nejnovějšími kumulativními aktualizacemi nainstalovanými, zejména KB5007254 – 2021–11 Kumulativní aktualizace Preview pro serverový operační systém Microsoft verze 21H2.

Informace o vytvoření a konfiguraci virtuálního počítače s Windows a přihlášení pomocí ověřování založeného na ID Microsoftu najdete v tématu Přihlášení k virtuálnímu počítači s Windows v Azure pomocí ID Microsoft Entra.

Klienti musí být připojení k microsoftu Entra nebo hybridní připojení Microsoft Entra. Nemůžou být připojeni k Microsoft Entra Domain Services ani k ad.

Regionální dostupnost

Tato funkce je podporovaná v cloudech Azure Public, Azure US Gov a Azure China 21Vianet.

Povolení ověřování microsoft Entra Kerberos pro hybridní uživatelské účty

Ověřování Microsoft Entra Kerberos ve službě Azure Files můžete povolit pro hybridní uživatelské účty pomocí webu Azure Portal, PowerShellu nebo Azure CLI.

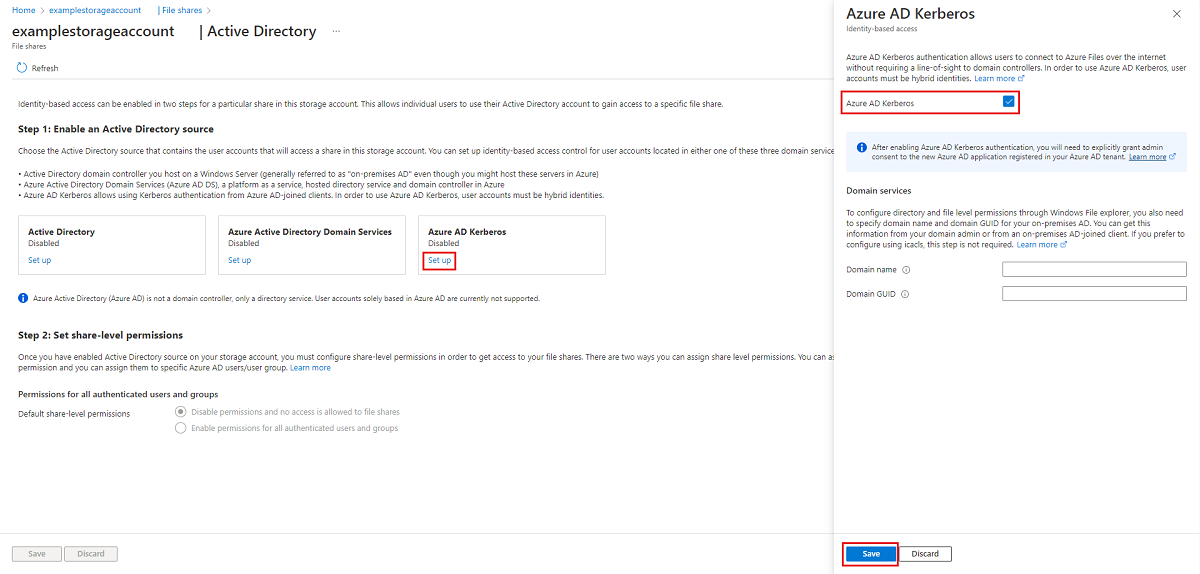

Pokud chcete povolit ověřování Microsoft Entra Kerberos pomocí webu Azure Portal, postupujte takto.

Přihlaste se k webu Azure Portal a vyberte účet úložiště, pro který chcete povolit ověřování microsoft Entra Kerberos.

V části Úložiště dat vyberte Sdílené složky.

Vedle služby Active Directory vyberte stav konfigurace (například Nenakonfigurováno).

V části Microsoft Entra Kerberos vyberte Nastavit.

Zaškrtněte políčko Microsoft Entra Kerberos .

Volitelné: Pokud chcete nakonfigurovat oprávnění na úrovni adresáře a souboru prostřednictvím windows Průzkumník souborů, musíte zadat název domény a identifikátor GUID domény pro místní službu AD. Tyto informace můžete získat od správce domény nebo spuštěním následující rutiny Prostředí Active Directory PowerShell z místního klienta připojeného k AD:

Get-ADDomainNázev vaší domény by měl být uvedený ve výstupuDNSRootpod položkou a váš identifikátor GUID domény by měl být uvedený v částiObjectGUID. Pokud byste raději pomocí seznamu icacls nakonfigurovali oprávnění adresáře a souboru, můžete tento krok přeskočit. Pokud ale chcete použít icacls, klient bude potřebovat nešimnuté síťové připojení k místní službě AD.Zvolte Uložit.

Upozorňující

Pokud jste dříve povolili ověřování protokolem Microsoft Entra Kerberos prostřednictvím ručních kroků ve verzi Preview pro ukládání profilů FSLogix na virtuálních počítačích připojených k Microsoft Entra, heslo instančního objektu účtu úložiště vyprší každých šest měsíců. Po vypršení platnosti hesla uživatelé nebudou moct získat lístky Kerberos do sdílené složky. Pokud chcete tento problém zmírnit, přečtěte si téma Chyba – Platnost hesla instančního objektu vypršela v Microsoft Entra ID v části Potenciální chyby při povolování ověřování protokolem Kerberos Microsoft Entra pro hybridní uživatele.

Udělení souhlasu správce s novým instančním objektem

Po povolení ověřování Microsoft Entra Kerberos budete muset explicitně udělit souhlas správce s novou aplikací Microsoft Entra zaregistrovanou ve vašem tenantovi Microsoft Entra. Tento instanční objekt se automaticky vygeneruje a nepoužívá se k autorizaci sdílené složky, takže neprodávejte žádné úpravy instančního objektu, který je zde zdokumentovaný. Pokud to uděláte, může se zobrazit chyba.

Oprávnění rozhraní API můžete nakonfigurovat na webu Azure Portal pomocí následujícího postupu:

- Otevřete Microsoft Entra ID.

- V nabídce služby v části Spravovat vyberte Registrace aplikací.

- Vyberte Všechny aplikace.

- Vyberte aplikaci s odpovídajícím názvem [Účet úložiště]

<your-storage-account-name>.file.core.windows.net. - V nabídce služby v části Spravovat vyberte oprávnění rozhraní API.

- Výběrem možnosti Udělit souhlas správce pro [Název adresáře] udělte souhlas pro tři požadovaná oprávnění rozhraní API (openid, profile a User.Read) pro všechny účty v adresáři.

- Potvrďte výběrem možnosti Ano.

Důležité

Pokud se připojujete k účtu úložiště prostřednictvím privátního koncového bodu nebo privátního propojení pomocí ověřování Microsoft Entra Kerberos, budete také muset přidat plně kvalifikovaný název domény privátního propojení do aplikace Microsoft Entra účtu úložiště. Pokyny najdete v našem průvodci odstraňováním potíží.

Zakázání vícefaktorového ověřování v účtu úložiště

Protokol Microsoft Entra Kerberos nepodporuje přístup ke sdíleným složkám Azure nakonfigurovaným protokolem Microsoft Entra Kerberos pomocí vícefaktorového ověřování. Pokud se vztahují na všechny aplikace, musíte vyloučit aplikaci Microsoft Entra představující váš účet úložiště ze zásad podmíněného přístupu vícefaktorového ověřování.

Aplikace účtu úložiště by měla mít stejný název jako účet úložiště v seznamu vyloučení podmíněného přístupu. Při hledání aplikace účtu úložiště v seznamu vyloučení podmíněného přístupu vyhledejte: [Účet úložiště] <your-storage-account-name>.file.core.windows.net

Nezapomeňte nahradit <your-storage-account-name> správnou hodnotou.

Důležité

Pokud zásady vícefaktorového ověřování z aplikace účtu úložiště nevyloučíte, nebudete mít přístup ke sdílené složce. Při pokusu o mapování sdílené složky pomocí net use se zobrazí chybová zpráva "Systémová chyba 1327: Omezení účtu brání tomuto uživateli v přihlášení. Například: Prázdná hesla nejsou povolená, časy přihlášení jsou omezené nebo se vynutí omezení zásad.

Pokyny k zakázání vícefaktorového ověřování najdete v následujících tématech:

Přiřazení oprávnění na úrovni sdílené složky

Když povolíte přístup založený na identitě, musíte pro každou sdílenou složku přiřadit, kteří uživatelé a skupiny mají k této konkrétní sdílené složce přístup. Jakmile má uživatel nebo skupina povolený přístup ke sdílené složce, převezmou seznamy ACL systému Windows (označované také jako oprávnění NTFS) u jednotlivých souborů a adresářů. To umožňuje jemně odstupňovanou kontrolu nad oprávněními, podobně jako sdílená složka SMB na windows serveru.

Pokud chcete nastavit oprávnění na úrovni sdílené složky, postupujte podle pokynů v části Přiřazení oprávnění na úrovni sdílené složky identitě.

Konfigurace oprávnění na úrovni adresáře a souboru

Jakmile jsou oprávnění na úrovni sdílené složky nastavená, můžete uživateli nebo skupině přiřadit oprávnění na úrovni adresáře nebo souboru. To vyžaduje použití zařízení s nempedovaným síťovým připojením k místní službě AD.

Pokud chcete nakonfigurovat oprávnění na úrovni adresáře a souborů, postupujte podle pokynů v tématu Konfigurace oprávnění adresáře a souborů přes protokol SMB.

Konfigurace klientů pro načtení lístků Kerberos

Povolte funkci protokolu Microsoft Entra Kerberos na klientských počítačích, ze které chcete připojit nebo použít sdílené složky Azure. Musíte to udělat u každého klienta, na kterém se budou používat soubory Azure.

Použijte jednu z následujících tří metod:

Nakonfigurujte tohoto poskytovatele CSP zásad Intune a použijte ho pro klienty: Kerberos/CloudKerberosTicketRetrievalEnabled, nastaveno na hodnotu 1.

Změny nejsou okamžité a aby se projevila aktualizace zásad nebo restartování.

Důležité

Po použití této změny se klienti nebudou moct připojit k účtům úložiště nakonfigurovaným pro místní integraci služby AD DS bez konfigurace mapování sfér protokolu Kerberos. Pokud chcete, aby se klienti mohli připojit k účtům úložiště nakonfigurovaným pro SLUŽBU AD DS i účtům úložiště nakonfigurovaným pro Microsoft Entra Kerberos, postupujte podle kroků v tématu Konfigurace koexistence s účty úložiště pomocí místní služby AD DS.

Konfigurace koexistence s účty úložiště pomocí místní služby AD DS

Pokud chcete klientským počítačům povolit připojení k účtům úložiště nakonfigurovaným pro službu AD DS a účtům úložiště nakonfigurovaným pro Protokol Microsoft Entra Kerberos, postupujte podle těchto kroků. Pokud používáte pouze Microsoft Entra Kerberos, přeskočte tuto část.

Přidejte položku pro každý účet úložiště, který používá místní integraci služby AD DS. Ke konfiguraci mapování sfér Protokolu Kerberos použijte jednu z následujících tří metod. Změny nejsou okamžité a aby se projevila aktualizace zásad nebo restartování.

Nakonfigurujte tohoto poskytovatele CSP zásad Intune a použijte ho pro klienty: Kerberos/HostToRealm.

Důležité

V protokolu Kerberos se v názvech sfér rozlišují malá a velká písmena. Název sféry Kerberos je obvykle stejný jako název vaší domény, a to velkými písmeny.

Vrácení konfigurace klienta za účelem načtení lístků Kerberos

Pokud už nechcete používat klientský počítač pro ověřování Microsoft Entra Kerberos, můžete na daném počítači zakázat funkce protokolu Microsoft Entra Kerberos. V závislosti na tom, jak jste funkci povolili, použijte jednu z následujících tří metod:

Nakonfigurujte tohoto poskytovatele CSP zásad Intune a použijte ho pro klienty: Kerberos/CloudKerberosTicketRetrievalEnabled, nastaveno na hodnotu 0.

Změny nejsou okamžité a aby se projevila aktualizace zásad nebo restartování.

Pokud jste postupovali podle kroků v konfiguraci koexistence s účty úložiště pomocí místní služby AD DS, můžete z klientského počítače volitelně odebrat všechny názvy hostitelů na mapování sfér Kerberos. Použijte jednu z následujících tří metod:

Nakonfigurujte tohoto poskytovatele CSP zásad Intune a použijte ho pro klienty: Kerberos/HostToRealm.

Změny nejsou okamžité a aby se projevila aktualizace zásad nebo restartování.

Důležité

Po použití této změny se klienti nebudou moct připojit k účtům úložiště nakonfigurovaným pro ověřování Microsoft Entra Kerberos. Budou se ale moct připojit k účtům úložiště nakonfigurovaným pro službu AD DS bez jakékoli další konfigurace.

Zakázání ověřování Microsoft Entra ve vašem účtu úložiště

Pokud chcete použít jinou metodu ověřování, můžete ve svém účtu úložiště zakázat ověřování Microsoft Entra pomocí webu Azure Portal, Azure PowerShellu nebo Azure CLI.

Poznámka:

Zakázání této funkce znamená, že pro sdílené složky ve vašem účtu úložiště nebude existovat žádná konfigurace služby Active Directory, dokud neumožníte některému z ostatních zdrojů služby Active Directory obnovit konfiguraci služby Active Directory.

Pokud chcete ve svém účtu úložiště zakázat ověřování Microsoft Entra Kerberos pomocí webu Azure Portal, postupujte takto.

- Přihlaste se k webu Azure Portal a vyberte účet úložiště, pro který chcete zakázat ověřování Microsoft Entra Kerberos.

- V části Úložiště dat vyberte Sdílené složky.

- Vedle služby Active Directory vyberte stav konfigurace.

- V části Microsoft Entra Kerberos vyberte Konfigurovat.

- Zrušte zaškrtnutí políčka Microsoft Entra Kerberos.

- Zvolte Uložit.

Ladění

V případě potřeby můžete spuštěním rutiny Debug-AzStorageAccountAuth provést sadu základních kontrol konfigurace ID Microsoft Entra s přihlášeným uživatelem Entra ID. Kontroly Microsoft Entra, které jsou součástí této rutiny, jsou podporovány ve verzi AzFilesHybrid v0.3.0+ . Tato rutina se vztahuje na ověřování Microsoft Entra Kerberos a AD DS, ale nefunguje pro účty úložiště s povolenou službou Microsoft Entra Domain Services. Další informace o kontrolách provedených v této rutině najdete v tématu Nejde připojit sdílené složky Azure s protokolem Microsoft Entra Kerberos.