Omezení zdroje operací kopírování na účet úložiště

Z bezpečnostních důvodů můžou správci úložiště chtít omezit prostředí, ze kterých se data dají zkopírovat do zabezpečených účtů. Omezení rozsahu povolených operací kopírování pomáhá zabránit infiltraci nežádoucích dat z nedůvěryhodných tenantů nebo virtuálních sítí.

Tento článek popisuje, jak omezit zdrojové účty operací kopírování na účty ve stejném tenantovi jako cílový účet nebo s privátními propojeními na stejnou virtuální síť jako cíl.

Důležité

Povolený obor pro operace kopírování je aktuálně ve verzi PREVIEW. Právní podmínky, které platí pro funkce Azure, které jsou ve verzi beta, verzi Preview nebo které zatím nejsou veřejně dostupné, najdete v Dodatečných podmínkách použití pro Microsoft Azure verze Preview.

Povolený obor pro operace kopírování (Preview)

Vlastnost AllowedCopyScope účtu úložiště slouží k určení prostředí, ze kterých lze data zkopírovat do cílového účtu. Zobrazí se na webu Azure Portal jako nastavení konfigurace Povolené nastavení pro operace kopírování (Preview). Vlastnost není nastavena ve výchozím nastavení a nevrací hodnotu, dokud ji explicitně nenastavíte. Má tři možné hodnoty:

- (null) (výchozí): Povolí kopírování z libovolného účtu úložiště do cílového účtu.

- ID Microsoft Entra: Povoluje kopírování pouze z účtů ve stejném tenantovi Microsoft Entra jako cílový účet.

- PrivateLink: Povoluje kopírování pouze z účtů úložiště, které mají privátní propojení se stejnou virtuální sítí jako cílový účet.

Toto nastavení platí pro operace kopírování objektů blob a kopírování objektu blob z adresy URL.

Pokud zdroj žádosti o kopírování nesplňuje požadavky zadané tímto nastavením, požadavek selže se stavovým kódem HTTP 403 (Zakázáno).

Vlastnost AllowedCopyScope je podporovaná pro účty úložiště, které používají pouze model nasazení Azure Resource Manageru. Informace o tom, které účty úložiště používají model nasazení Azure Resource Manager, najdete v tématu Typy účtů úložiště.

Identifikace zdrojových účtů úložiště operací kopírování

Před změnou hodnoty AllowedCopyScope pro účet úložiště identifikujte uživatele, aplikace nebo služby, které by změna ovlivnila. V závislosti na vašich zjištěních může být nutné upravit nastavení na obor, který zahrnuje všechny požadované zdroje kopírování, nebo upravit síť nebo konfiguraci Microsoft Entra pro některé ze zdrojových účtů úložiště.

Protokoly služby Azure Storage zaznamenávají podrobnosti o požadavcích provedených vůči účtu úložiště, včetně zdroje a cíle operací kopírování. Další informace najdete v tématu Monitorování služby Azure Storage. Povolte a analyzujte protokoly a identifikujte operace kopírování, které by mohly být ovlivněny změnou AllowedCopyScope pro cílový účet úložiště.

Vytvoření nastavení diagnostiky na webu Azure Portal

Pokud chcete data Azure Storage protokolovat pomocí služby Azure Monitor a analyzovat je pomocí služby Azure Log Analytics, musíte nejprve vytvořit nastavení diagnostiky, které určuje, pro jaké typy požadavků a pro které služby úložiště chcete data protokolovat. Po nakonfigurování protokolování pro účet úložiště jsou protokoly k dispozici v pracovním prostoru služby Log Analytics. Pokud chcete vytvořit pracovní prostor, přečtěte si téma Vytvoření pracovního prostoru služby Log Analytics na webu Azure Portal.

Informace o vytvoření nastavení diagnostiky na webu Azure Portal najdete v tématu Vytvoření nastavení diagnostiky ve službě Azure Monitor.

Referenční informace o polích dostupných v protokolech služby Azure Storage ve službě Azure Monitor najdete v protokolech prostředků.

Dotazování protokolů pro žádosti o kopírování

Protokoly azure Storage zahrnují všechny požadavky na kopírování dat do účtu úložiště z jiného zdroje. Položky protokolu zahrnují název cílového účtu úložiště a identifikátor URI zdrojového objektu spolu s informacemi, které pomáhají identifikovat klienta požadujícího kopii. Kompletní referenční informace o polích dostupných v protokolech služby Azure Storage ve službě Azure Monitor najdete v protokolech prostředků.

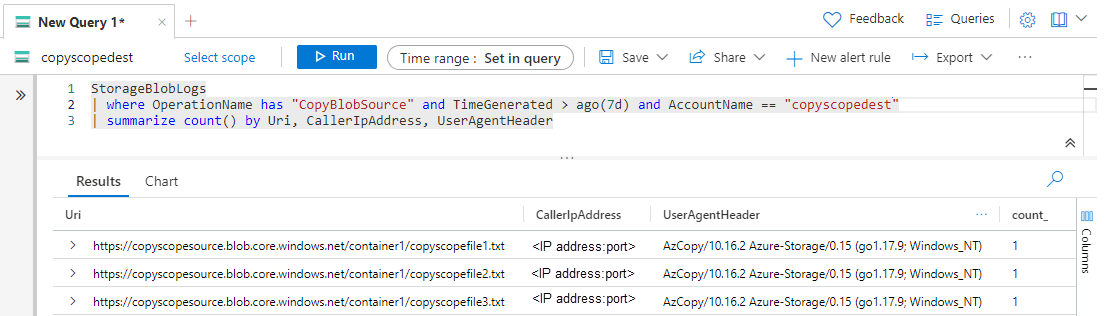

Pokud chcete načíst protokoly pro požadavky na kopírování objektů blob provedených za posledních 7 dnů, postupujte takto:

Na webu Azure Portal přejděte na svůj účet úložiště.

V části Monitorování vyberte Protokoly.

Vložte následující dotaz do nového dotazu protokolu a spusťte ho. Tento dotaz zobrazí zdrojové objekty, na které se nejčastěji odkazuje v požadavcích na kopírování dat do zadaného účtu úložiště. V následujícím příkladu nahraďte zástupný text

<account-name>vlastním názvem účtu úložiště.StorageBlobLogs | where OperationName has "CopyBlobSource" and TimeGenerated > ago(7d) and AccountName == "<account-name>" | summarize count() by Uri, CallerIpAddress, UserAgentHeader

Výsledky dotazu by měly vypadat nějak takto:

Identifikátor URI je úplná cesta ke zdrojovému objektu, který se kopíruje, včetně názvu účtu úložiště, názvu kontejneru a názvu souboru. V seznamu identifikátorů URI určete, jestli by operace kopírování byly blokované, pokud se použilo konkrétní nastavení AllowedCopyScope .

Můžete také nakonfigurovat pravidlo upozornění na základě tohoto dotazu, které vás upozorní na žádosti o kopírování objektů blob pro účet. Další informace najdete v tématu Vytvoření, zobrazení a správa upozornění protokolu pomocí služby Azure Monitor.

Omezení povoleného oboru pro operace kopírování (Preview)

Pokud máte jistotu, že můžete bezpečně omezit zdroje požadavků kopírování na konkrétní obor, můžete nastavit vlastnost AllowedCopyScope pro účet úložiště na tento obor.

Oprávnění ke změně povoleného oboru pro operace kopírování (Preview)

Pokud chcete nastavit vlastnost AllowedCopyScope pro účet úložiště, musí mít uživatel oprávnění k vytvoření a správě účtů úložiště. Role řízení přístupu na základě role Azure (Azure RBAC), které poskytují tato oprávnění, zahrnují akci Microsoft.Storage/storageAccounts/write nebo Microsoft.Storage/storageAccounts/* . Mezi předdefinované role s touto akcí patří:

- Role vlastníka Azure Resource Manager

- Role přispěvatele Azure Resource Manager

- Role přispěvatele účtu úložiště

Tyto role neposkytují přístup k datům v účtu úložiště prostřednictvím ID Microsoft Entra. Zahrnují však microsoft.Storage/storageAccounts/listkeys/action, která uděluje přístup k přístupovým klíčům účtu. S tímto oprávněním může uživatel používat přístupové klíče účtu pro přístup ke všem datům v účtu úložiště.

Přiřazení rolí musí být vymezena na úroveň účtu úložiště nebo vyšší, aby uživatel omezil rozsah operací kopírování pro účet. Další informace o oboru role najdete v tématu Vysvětlení oboru pro Azure RBAC.

Dávejte pozor, abyste přiřazování těchto rolí omezili jenom na ty, kteří vyžadují možnost vytvořit účet úložiště nebo aktualizovat jeho vlastnosti. Pomocí principu nejnižšího oprávnění se ujistěte, že uživatelé mají nejmenší oprávnění, která potřebují k plnění svých úkolů. Další informace o správě přístupu pomocí Azure RBAC najdete v tématu Osvědčené postupy pro Azure RBAC.

Poznámka:

Klasické role správce předplatného Service Administrator a Spolusprávce zahrnují ekvivalent role vlastníka Azure Resource Manageru. Role Vlastník zahrnuje všechny akce, takže uživatel s jednou z těchto rolí pro správu může také vytvářet a spravovat účty úložiště. Další informace najdete v tématu Role Azure, role Microsoft Entra a klasické role správce předplatného.

Konfigurace povoleného oboru pro operace kopírování (Preview)

Pomocí účtu, který má potřebná oprávnění, nakonfigurujte povolený obor pro operace kopírování na webu Azure Portal pomocí PowerShellu nebo pomocí Azure CLI.

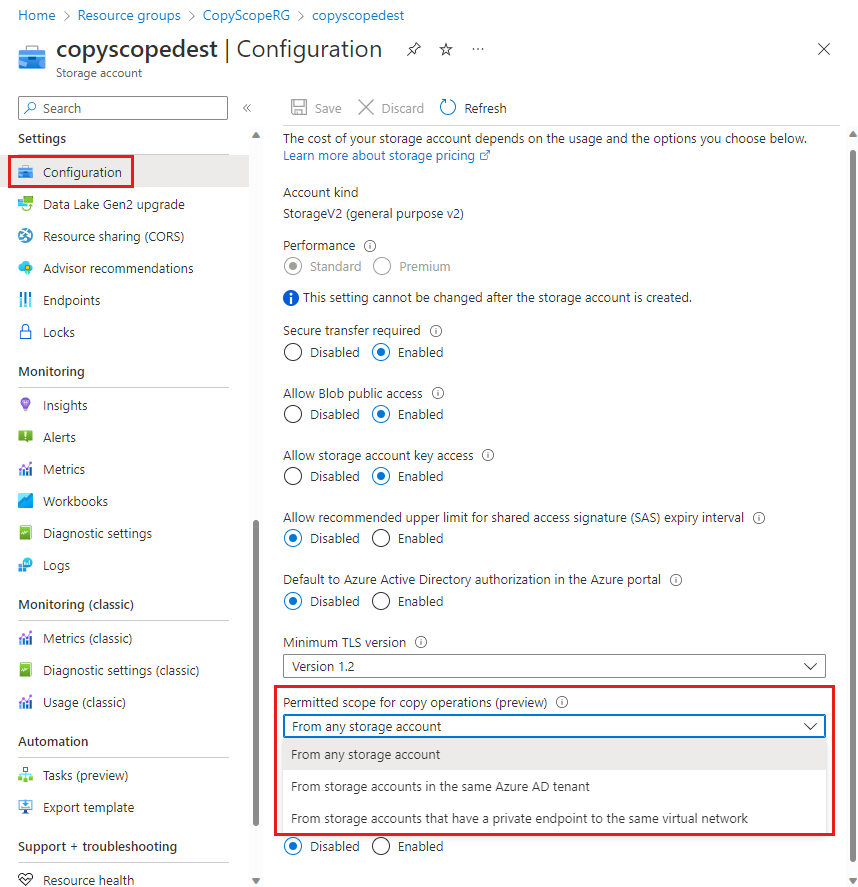

Pokud chcete nakonfigurovat povolený obor pro operace kopírování pro existující účet úložiště na webu Azure Portal, postupujte takto:

Na webu Azure Portal přejděte na svůj účet úložiště.

V části Nastavení vyberte Konfigurace.

Nastavte povolený obor pro operace kopírování (Preview) na jednu z následujících možností:

- Z libovolného účtu úložiště

- Z účtů úložiště ve stejném tenantovi Microsoft Entra

- Z účtů úložiště, které mají privátní koncový bod do stejné virtuální sítě

Zvolte Uložit.