Osvědčené postupy pro Azure RBAC

Tento článek popisuje některé osvědčené postupy pro používání řízení přístupu na základě role v Azure (Azure RBAC). Tyto osvědčené postupy vycházejí z našich zkušeností s Azure RBAC a zkušenostmi zákazníků, jako jste vy.

Udělte uživatelům přístup jenom to, co potřebují.

Pomocí Azure RBAC můžete oddělit povinnosti v rámci týmu a udělit uživatelům jenom takový přístup, který potřebují k výkonu své práce. Místo toho, abyste všem uživatelům udělili neomezená oprávnění v předplatném nebo prostředcích Azure, můžete povolit pouze určité akce v určitém oboru.

Osvědčeným postupem při plánování strategie řízení přístupu je udělit uživatelům nejnižší úroveň oprávnění, kterou k práci potřebují. Vyhněte se přiřazování širších rolí v širších oborech, i když se zdá, že je to zpočátku pohodlnější. Při vytváření vlastních rolí zahrňte jenom potřebná oprávnění. Omezením rolí a oborů omezíte rizika prostředků v případě ohrožení zabezpečení objektu zabezpečení.

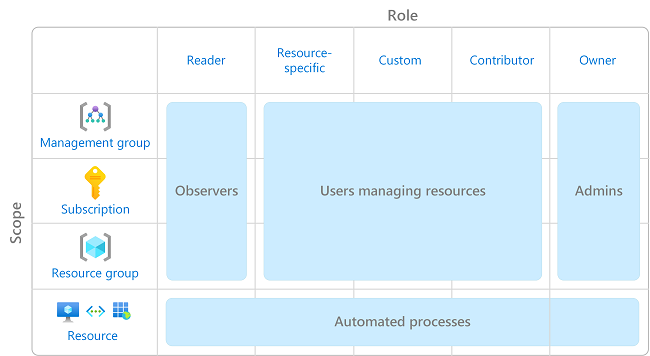

Následující diagram znázorňuje navrhovaný vzor pro použití Azure RBAC.

Informace o přiřazování rolí najdete v tématu Přiřazení rolí Azure pomocí webu Azure Portal.

Omezení počtu vlastníků předplatného

Abyste snížili riziko porušení zabezpečení ze strany napadeného vlastníka, měli byste mít maximálně 3 vlastníky předplatného. Toto doporučení je možné monitorovat v programu Microsoft Defender for Cloud. Další doporučení pro identitu a přístup v Defenderu pro cloud najdete v tématu Doporučení zabezpečení – referenční příručka.

Omezení přiřazení rolí privilegovaného správce

Některé role jsou identifikovány jako privilegované role správce. Zvažte provedení následujících akcí, abyste zlepšili stav zabezpečení:

- Odeberte nepotřebná přiřazení privilegovaných rolí.

- Vyhněte se přiřazování role privilegovaného správce, pokud je možné místo toho použít roli funkce úlohy.

- Pokud musíte přiřadit roli privilegovaného správce, použijte úzký obor, například skupinu prostředků nebo prostředek, místo širšího oboru, jako je skupina pro správu nebo předplatné.

- Pokud přiřazujete roli s oprávněním k vytváření přiřazení rolí, zvažte přidání podmínky pro omezení přiřazení role. Další informace najdete v tématu Delegování správy přiřazení rolí Azure ostatním s podmínkami.

Další informace najdete v tématu Seznam nebo správa přiřazení rolí privilegovaného správce.

Použití služby Microsoft Entra Privileged Identity Management

K ochraně privilegovaných účtů před škodlivými kybernetickými útoky můžete pomocí služby Microsoft Entra Privileged Identity Management (PIM) snížit dobu vystavení oprávnění a zvýšit viditelnost jejich používání prostřednictvím sestav a výstrah. PIM pomáhá chránit privilegované účty tím, že poskytuje privilegovaný přístup za běhu k prostředkům Microsoft Entra ID a Azure. Přístup může být vázaný na čas, po kterém se oprávnění automaticky odvolají.

Další informace naleznete v tématu Co je Microsoft Entra Privileged Identity Management?.

Přiřazení rolí skupinám, nikoli uživatelům

Pokud chcete lépe spravovat přiřazení rolí, vyhněte se přiřazování rolí přímo uživatelům. Místo toho přiřaďte role skupinám. Přiřazování rolí ke skupinám místo uživatelů také pomáhá minimalizovat počet přiřazení rolí, které mají omezení přiřazení rolí na předplatné.

Přiřazení rolí pomocí jedinečného ID role místo názvu role

Někdy se může změnit název role, například:

- Používáte vlastní roli a rozhodnete se změnit název.

- Používáte roli preview, která má v názvu (Preview). Po vydání role se role přejmenuje.

I když je role přejmenována, ID role se nezmění. Pokud k vytváření přiřazení rolí používáte skripty nebo automatizaci, doporučujeme místo názvu role použít jedinečné ID role. Proto pokud se role přejmenuje, budou vaše skripty pravděpodobně fungovat.

Další informace najdete v tématu Přiřazení role pomocí jedinečného ID role a Azure PowerShellu a přiřazení role pomocí jedinečného ID role a Azure CLI.

Vyhněte se použití zástupných znaků při vytváření vlastních rolí

Při vytváření vlastních rolí můžete k definování oprávnění použít zástupný znak (*). Místo použití zástupného* znaku () doporučujeme zadat a DataActions explicitně ho zadatActions. Další přístup a oprávnění udělená v budoucnu Actions nebo DataActions může být nežádoucím chováním pomocí zástupné dokumentace. Další informace najdete v tématu Vlastní role Azure.