Syslog a formát CEF (Common Event Format) prostřednictvím konektorů AMA pro Microsoft Sentinel

Syslog prostřednictvím AMA a formátu CEF (Common Event Format) prostřednictvím datových konektorů AMA pro filtrování a ingestování zpráv Syslogu v Microsoft Sentinelu, včetně zpráv ve formátu CEF (Common Event Format), z počítačů s Linuxem a ze síťových a bezpečnostních zařízení a zařízení. Tyto konektory nainstalují agenta Služby Azure Monitor (AMA) na jakýkoli počítač s Linuxem, ze kterého chcete shromažďovat zprávy Syslogu nebo CEF. Tento počítač může být původcem zpráv nebo může být předávací službou, která shromažďuje zprávy z jiných počítačů, jako jsou síťová nebo bezpečnostní zařízení a zařízení. Konektor odešle instrukce agentů na základě pravidel shromažďování dat (DCR), která definujete. Řadiče domény určují systémy, které se mají monitorovat, a typy protokolů nebo zpráv, které se mají shromažďovat. Definují filtry, které se mají použít na zprávy před jejich ingestováním, aby se zlepšil výkon a efektivnější dotazování a analýza.

Syslog a CEF jsou dva běžné formáty pro protokolování dat z různých zařízení a aplikací. Pomáhají správcům systému a analytikům zabezpečení monitorovat a řešit potíže se sítí a identifikovat potenciální hrozby nebo incidenty.

Co je Syslog?

Syslog je standardní protokol pro odesílání a příjem zpráv mezi různými zařízeními nebo aplikacemi přes síť. Původně byla vyvinuta pro systémy Unix, ale nyní je široce podporována různými platformami a dodavateli. Zprávy Syslog mají předdefinovanou strukturu, která se skládá z priority, časového razítka, názvu hostitele, názvu aplikace, ID procesu a textu zprávy. Zprávy Syslogu se dají odesílat přes UDP, TCP nebo TLS v závislosti na konfiguraci a požadavcích na zabezpečení.

Agent služby Azure Monitor (AMA) podporuje zprávy Syslog formátované podle RFC 3164 (BSD Syslog) a RFC 5424 (IETF Syslog).

Co je formát CEF (Common Event Format)?

CEF nebo Common Event Format je formát neutrální dodavatelem pro protokolování dat ze zařízení a zařízení zabezpečení sítě a zařízení, jako jsou brány firewall, směrovače, řešení detekce a odezvy a systémy detekce neoprávněných vniknutí, a také z jiných druhů systémů, jako jsou webové servery. Rozšíření syslogu, bylo vyvinuto zejména pro řešení pro správu informací o zabezpečení a událostí (SIEM). Zprávy CEF mají standardní hlavičku, která obsahuje informace, jako je dodavatel zařízení, produkt zařízení, verze zařízení, třída událostí, závažnost události a ID události. Zprávy CEF mají také proměnlivý počet rozšíření, která poskytují další podrobnosti o události, jako jsou zdrojové a cílové IP adresy, uživatelské jméno, název souboru nebo podniknutá akce.

Shromažďování zpráv Syslogu a CEF pomocí AMA

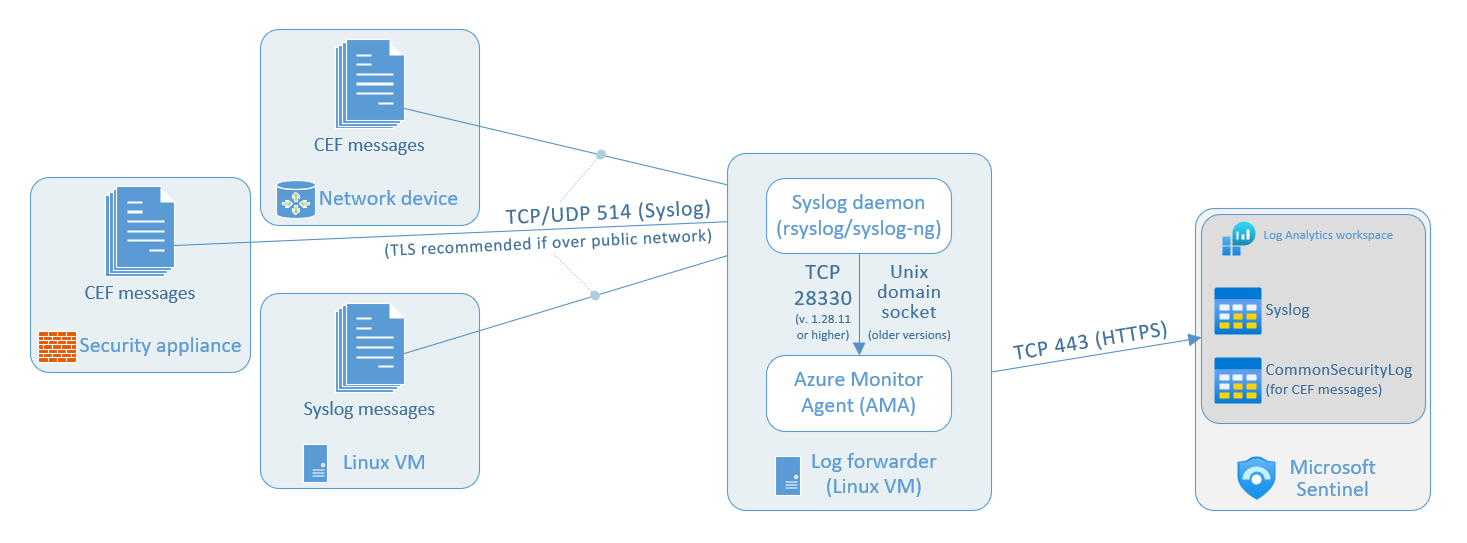

Následující diagramy znázorňují architekturu shromažďování zpráv Syslog a CEF v Microsoft Sentinelu pomocí syslogu přes AMA a COMMON Event Format (CEF) prostřednictvím konektorů AMA .

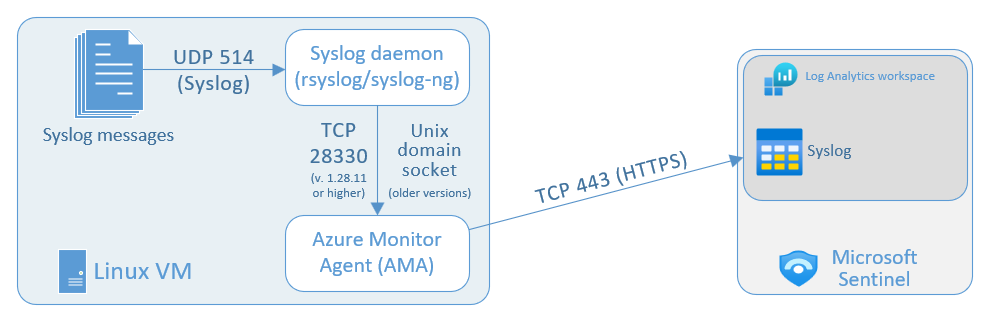

Tento diagram znázorňuje, že se zprávy Syslog shromažďují z jednoho jednotlivého virtuálního počítače s Linuxem, na kterém je nainstalovaný agent služby Azure Monitor (AMA).

Proces příjmu dat pomocí agenta služby Azure Monitor používá následující komponenty a toky dat:

Zdroje protokolů jsou vaše různé virtuální počítače s Linuxem ve vašem prostředí, které vytvářejí zprávy Syslogu. Tyto zprávy shromažďuje místní démon Syslog na portu TCP nebo UDP 514 (nebo jiný port podle vašich preferencí).

Místní démon Syslog (nebo

rsyslogsyslog-ng) shromažďuje zprávy protokolu na portu TCP nebo UDP 514 (nebo jiný port podle vašich preferencí). Proces démon pak odešle tyto protokoly agentovi služby Azure Monitor dvěma různými způsoby v závislosti na verzi AMA:- AMA verze 1.28.11 a vyšší přijímají protokoly na portu TCP 28330.

- Starší verze AMA přijímají protokoly prostřednictvím soketu domény unixu.

Pokud chcete pro příjem zpráv Syslog/CEF použít jiný port než 514, ujistěte se, že konfigurace portu v démonu Syslogu odpovídá konfiguraci portu v aplikaci, která zprávy generuje.

Agent Služby Azure Monitor, kterého nainstalujete na každý virtuální počítač s Linuxem, ze kterého chcete shromažďovat zprávy Syslogu, nastavením datového konektoru. Agent analyzuje protokoly a pak je odešle do pracovního prostoru Služby Microsoft Sentinel (Log Analytics).

Váš pracovní prostor Služby Microsoft Sentinel (Log Analytics): Zprávy Syslog odeslané sem končí v tabulce Syslog , kde můžete zadávat dotazy na protokoly a provádět jejich analýzy za účelem zjištění bezpečnostních hrozeb a reakce na ně.

Proces nastavení pro shromažďování zpráv protokolu

Z centra obsahu v Microsoft Sentinelu nainstalujte vhodné řešení pro Syslog nebo Common Event Format. Tento krok nainstaluje příslušné datové konektory Syslog prostřednictvím AMA nebo CEF (Common Event Format) prostřednictvím datového konektoru AMA. Další informace najdete v tématu Zjišťování a správa obsahu od verze Microsoft Sentinelu.

V rámci procesu nastavení vytvořte pravidlo shromažďování dat a nainstalujte agenta služby Azure Monitor (AMA) do nástroje pro předávání protokolů. Tyto úlohy proveďte buď pomocí portálu Azure, nebo portálu Microsoft Defenderu, nebo pomocí rozhraní API pro příjem protokolů služby Azure Monitor.

Když nakonfigurujete datový konektor pro Microsoft Sentinel na portálu Azure nebo Microsoft Defender, můžete vytvářet, spravovat a odstraňovat žádosti DCR pro každý pracovní prostor. AMA se automaticky nainstaluje na virtuální počítače, které vyberete v konfiguraci konektoru.

Alternativně můžete odesílat požadavky HTTP do rozhraní API pro příjem protokolů. Pomocí tohoto nastavení můžete vytvářet, spravovat a odstraňovat žádosti o správu domény. Tato možnost je flexibilnější než portál. Pomocí rozhraní API můžete například filtrovat podle konkrétních úrovní protokolu. Na portálu Azure nebo Defender můžete vybrat pouze minimální úroveň protokolu. Nevýhodou použití této metody je, že před vytvořením dcR musíte do nástroje pro předávání protokolů ručně nainstalovat agenta služby Azure Monitor.

Po vytvoření DCR a instalace AMA spusťte v nástroji pro předávání protokolů skript "installation". Tento skript nakonfiguruje proces démona Syslog tak, aby naslouchal zprávám z jiných počítačů a otevřel potřebné místní porty. Potom podle potřeby nakonfigurujte bezpečnostní zařízení nebo zařízení.

Další informace najdete v následujících článcích:

- Ingestování zpráv Syslogu a CEF do Služby Microsoft Sentinel pomocí agenta služby Azure Monitor

- CEF prostřednictvím datového konektoru AMA – Konfigurace konkrétního zařízení nebo zařízení pro příjem dat z Microsoft Sentinelu

- Syslog prostřednictvím datového konektoru AMA – Konfigurace konkrétního zařízení nebo zařízení pro příjem dat v Microsoft Sentinelu

Zabránění duplicit příjmu dat

Použití stejného zařízení pro zprávy Syslog i CEF může vést k duplikaci příjmu dat mezi tabulkami CommonSecurityLog a Syslog.

Pokud se chcete tomuto scénáři vyhnout, použijte jednu z těchto metod:

Pokud zdrojové zařízení povolí konfiguraci cílového zařízení: Na každém zdrojovém počítači, který odesílá protokoly do nástroje pro předávání protokolů ve formátu CEF, upravte konfigurační soubor Syslog a odeberte zařízení použitá k odesílání zpráv CEF. Tímto způsobem se zařízení odesílaná v CEF také neodesílají v Syslogu. Ujistěte se, že každý řadič domény, který nakonfigurujete, používá příslušné zařízení pro CEF nebo Syslog.

Pokud chcete vidět příklad uspořádání DCR pro příjem zpráv Syslogu i CEF ze stejného agenta, přejděte do streamů Syslog a CEF ve stejném dcR.

Pokud změna zařízení pro zdrojové zařízení není použitelná: Po vytvoření DCR přidejte transformaci doby příjmu dat, která vyfiltruje zprávy CEF z datového proudu Syslog, aby se zabránilo duplikaci. Viz Kurz: Úprava pravidla shromažďování dat (DCR) Přidejte transformaci KQL podobnou následujícímu příkladu:

"transformKql": " source\n | where ProcessName !contains \"CEF\"\n"