Migrace automatizace Splunk SOAR do Microsoft Sentinelu

Microsoft Sentinel poskytuje funkce orchestrace zabezpečení, automatizace a reakce (SOAR) s pravidly automatizace a playbooky. Pravidla automatizace usnadňují jednoduché zpracování incidentů a reakci, zatímco playbooky spouštějí složitější posloupnosti akcí, které reagují na hrozby a napravují je. Tento článek popisuje, jak identifikovat případy použití SOAR a jak migrovat automatizaci Splunk SOAR do pravidel automatizace služby Microsoft Sentinel a playbooků.

Další informace o rozdílech mezi pravidly automatizace a playbooky najdete v následujících článcích:

- Automatizace reakcí na hrozby pomocí pravidel automatizace

- Automatizace reakcí na hrozby pomocí playbooků

Identifikace případů použití SOAR

Tady je postup, který je potřeba zvážit při migraci případů použití SOAR ze splunku.

- Kvalita případu použití. Zvolte případy použití automatizace na základě jasně definovaných postupů s minimální variací a nízkou falešně pozitivní rychlostí.

- Ruční zásah. Automatizované odpovědi můžou mít široký rozsah efektů. Automatizace s vysokým dopadem by měly mít vstup člověka, aby před provedením potvrdily akce s vysokým dopadem.

- Binární kritéria. Aby bylo možné zvýšit úspěšnost reakce, měly by být rozhodovací body v rámci automatizovaného pracovního postupu co nejvíce omezené s binárními kritérii. Pokud v automatizovaném rozhodování existují pouze dvě proměnné, je potřeba zásahu člověka snížit a předvídatelnost výsledků se zlepší.

- Přesná upozornění nebo data Akce odezvy závisí na přesnosti signálů, jako jsou výstrahy. Výstrahy a zdroje rozšiřování by měly být spolehlivé. Prostředky Microsoft Sentinelu, jako jsou seznamy ke zhlédnutí a analýza hrozeb s vysokým hodnocením spolehlivosti, zvyšují spolehlivost.

- Role analytika Automatizace je sice skvělá, ale pro analytiky si vyhraďte nejsložitější úlohy. Poskytněte jim příležitost pro vstup do pracovních postupů, které vyžadují ověření. Stručně řečeno, automatizace odpovědí by měla rozšířit a rozšířit možnosti analytiků.

Migrace pracovního postupu SOAR

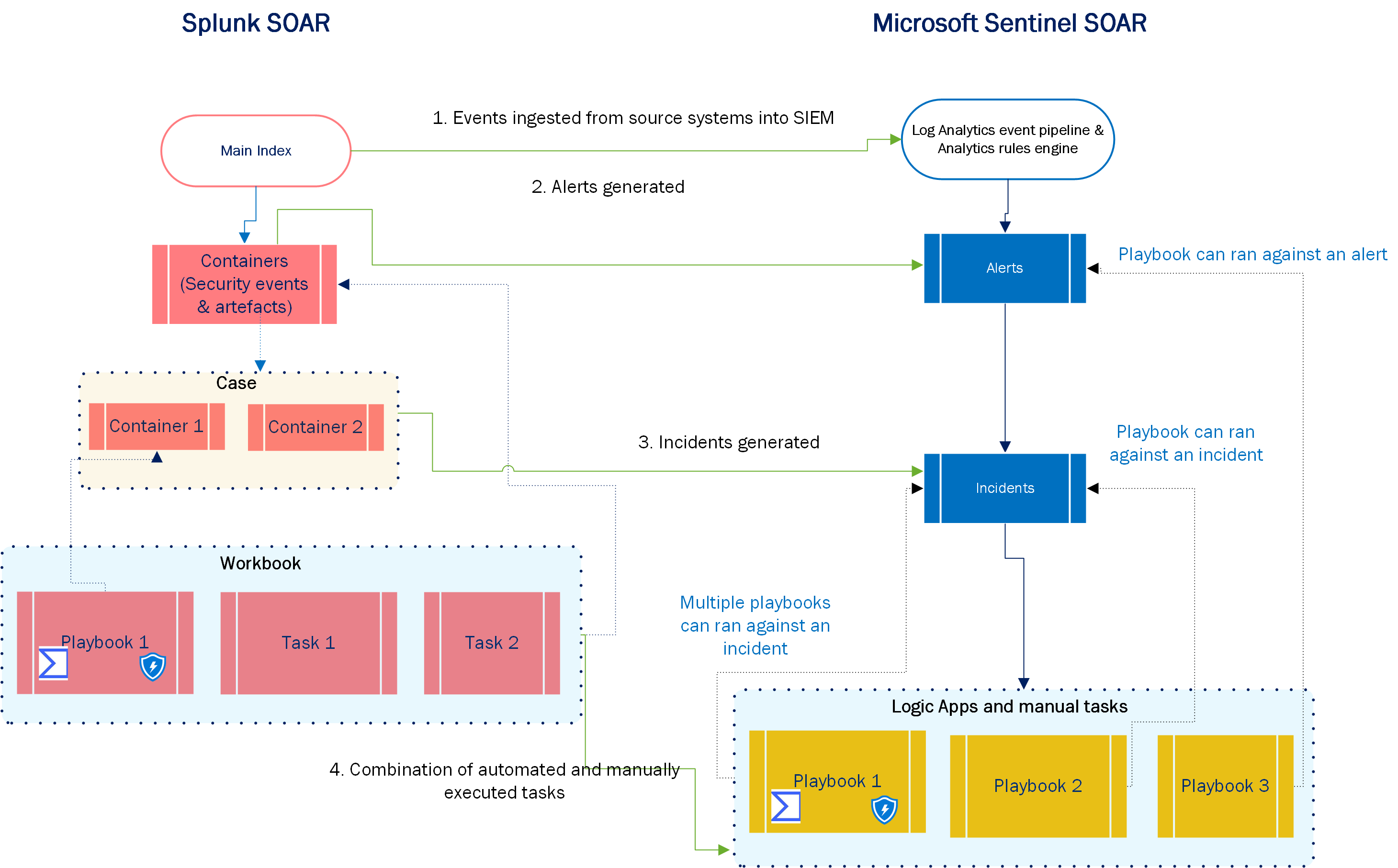

Tato část ukazuje, jak klíčové koncepty Splunk SOAR překládají na komponenty Microsoft Sentinelu a poskytují obecné pokyny pro migraci jednotlivých kroků nebo komponent v pracovním postupu SOAR.

| Krok (v diagramu) | Splunk | Microsoft Sentinel |

|---|---|---|

| 0 | Ingestování událostí do hlavního indexu | Ingestování událostí do pracovního prostoru služby Log Analytics |

| 2 | Vytvořte kontejnery. | Označte incidenty pomocí vlastní funkce podrobností. |

| 3 | Vytvořte případy. | Microsoft Sentinel může automaticky seskupovat incidenty podle uživatelem definovaných kritérií, jako jsou sdílené entity nebo závažnost. Tyto výstrahy pak generují incidenty. |

| 4 | Vytvářejte playbooky. | Azure Logic Apps využívá několik konektorů k orchestraci aktivit napříč Microsoft Sentinelem, Azure, třetími stranami a hybridními cloudovými prostředími. |

| 4 | Vytvořte sešity. | Microsoft Sentinel spouští playbooky buď izolovaně, nebo jako součást uspořádaného pravidla automatizace. Playbooky můžete také spouštět ručně proti výstrahám nebo incidentům podle předdefinovaného postupu služby Security Operations Center (SOC). |

Mapování komponent SOAR

Zkontrolujte, které funkce Microsoft Sentinelu nebo Azure Logic Apps se mapuje na hlavní komponenty SPlunk SOAR.

| Splunk | Microsoft Sentinel / Azure Logic Apps |

|---|---|

| Editor playbooků | Návrhář aplikací logiky |

| Trigger | Trigger |

| •Konektory •App • Zprostředkovatel automatizace |

• Spojnice • Hybrid Runbook Worker |

| Bloky akcí | Akce |

| Zprostředkovatel připojení | Hybrid Runbook Worker |

| Komunita | • Karta Šablony automatizace > • Katalog centra obsahu • GitHub |

| Rozhodnutí | Podmíněný ovládací prvek |

| Kód | Konektor funkce Azure Functions |

| Instrukce | Odeslat schvalovací e-mail |

| Formát | Operace s daty |

| Vstupní playbooky | Získání proměnných vstupů z výsledků dříve provedených kroků nebo explicitně deklarovaných proměnných |

| Nastavení parametrů pomocí nástroje rozhraní API bloku nástroje Utility | Správa incidentů pomocí rozhraní API |

Zprovoznění playbooků a pravidel automatizace v Microsoft Sentinelu

Většina playbooků, které používáte s Microsoft Sentinelem, jsou k dispozici na kartě Šablony automatizace>, v katalogu centra obsahu nebo na GitHubu. V některých případech ale možná budete muset vytvořit playbooky úplně od začátku nebo z existujících šablon.

Vlastní aplikaci logiky obvykle sestavíte pomocí funkce Návrháře aplikací logiky Azure. Kód aplikací logiky je založený na šablonách Azure Resource Manageru (ARM), které usnadňují vývoj, nasazení a přenositelnost Azure Logic Apps napříč několika prostředími. Pokud chcete vlastní playbook převést na přenosnou šablonu ARM, můžete použít generátor šablon ARM.

Tyto prostředky použijte v případech, kdy potřebujete vytvořit vlastní playbooky buď úplně od začátku, nebo z existujících šablon.

- Automatizace zpracování incidentů v Microsoft Sentinelu

- Automatizace reakcí na hrozby pomocí playbooků v Microsoft Sentinelu

- Kurz: Použití playbooků s pravidly automatizace v Microsoft Sentinelu

- Jak používat Microsoft Sentinel pro reakce na incidenty, orchestraci a automatizaci

- Adaptivní karty pro vylepšení reakce na incidenty v Microsoft Sentinelu

Osvědčené postupy pro soAR po migraci

Tady jsou osvědčené postupy, které byste měli vzít v úvahu po migraci SOAR:

- Po migraci playbooků si playbooky důkladně otestujte, abyste zajistili, že migrované akce fungují podle očekávání.

- Pravidelně kontrolujte automatizace a prozkoumejte způsoby, jak dále zjednodušit nebo vylepšit soar. Microsoft Sentinel neustále přidává nové konektory a akce, které vám můžou pomoct dále zjednodušit nebo zvýšit efektivitu vašich aktuálních implementací odpovědí.

- Monitorujte výkon playbooků pomocí sešitu monitorování stavu playbooků.

- Používejte spravované identity a instanční objekty: Ověřte se v různých službách Azure v rámci logic Apps, ukládejte tajné kódy ve službě Azure Key Vault a zakrývejte výstup spuštění toku. Doporučujeme také monitorovat aktivity těchto instančních objektů.

Další kroky

V tomto článku jste zjistili, jak namapovat automatizaci SOAR z Splunku na Microsoft Sentinel.