Podrobné zkoumání incidentů služby Microsoft Sentinel na webu Azure Portal

Incidenty Microsoft Sentinelu jsou soubory, které obsahují agregaci všech relevantních důkazů pro konkrétní šetření. Každý incident se vytvoří (nebo přidá do) na základě důkazů (výstrah) generovaných analytickými pravidly nebo importovanými z produktů zabezpečení třetích stran, které vytvářejí vlastní výstrahy. Incidenty dědí entity obsažené v výstrahách a také vlastnosti výstrah, jako jsou závažnost, stav a taktika a techniky MITRE ATT&CK.

Microsoft Sentinel poskytuje kompletní plně funkční platformu pro správu případů na webu Azure Portal pro vyšetřování incidentů zabezpečení. Stránka s podrobnostmi o incidentu je vaše centrální místo, ze kterého můžete spustit šetření, shromažďovat všechny relevantní informace a všechny příslušné nástroje a úkoly na jedné obrazovce.

Tento článek popisuje, jak podrobně prošetřit incident, a pomáhá vám rychleji, efektivněji a efektivněji prošetřit incidenty a zkrátit dobu řešení (MTTR).

Požadavky

K vyšetřování incidentů se vyžaduje přiřazení role Responder microsoft Sentinelu.

Přečtěte si další informace o rolích v Microsoft Sentinelu.

Pokud máte uživatele typu host, který potřebuje přiřadit incidenty, musí být uživateli přiřazena role Čtenář adresáře ve vašem tenantovi Microsoft Entra. Běžní (neguest) uživatelé mají tuto roli ve výchozím nastavení přiřazenou.

Pokud si právě prohlížíte starší verzi stránky podrobností incidentu, zapněte nové prostředí v pravém horním rohu stránky a pokračujte postupy v tomto článku pro nové prostředí.

Příprava země správně

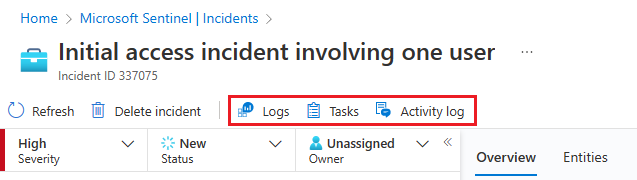

Při nastavování pro vyšetřování incidentu sestavte věci, které potřebujete k nasměrování pracovního postupu. Následující nástroje najdete na panelu tlačítek v horní části stránky incidentu přímo pod nadpisem.

Výběrem možnosti Úkoly zobrazíte úkoly přiřazené k tomuto incidentu nebo přidáte vlastní úkoly. Úkoly můžou zlepšit standardizaci procesů ve vašem SOC. Další informace najdete v tématu Použití úloh ke správě incidentů v Microsoft Sentinelu.

Vyberte protokol aktivit, abyste zjistili, jestli u tohoto incidentu už byly provedeny nějaké akce – například pomocí pravidel automatizace – a všech komentářů, které byly provedeny. Tady můžete také přidat vlastní komentáře. Další informace najdete v tématu Auditování událostí incidentů a přidání komentářů.

Výběrem možnosti Protokoly můžete kdykoli otevřít úplné prázdné okno dotazu Log Analytics na stránce incidentu. Vytvořte a spusťte dotaz, související nebo ne, aniž byste opustili incident. Takže pokaždé, když vás napadnou náhlé inspiraci, aby vás honěly myšlenky, nemějte obavy, že přerušíte tok – protokoly jsou pro vás. Další informace najdete v tématu Podrobnější informace o datech v protokolech.

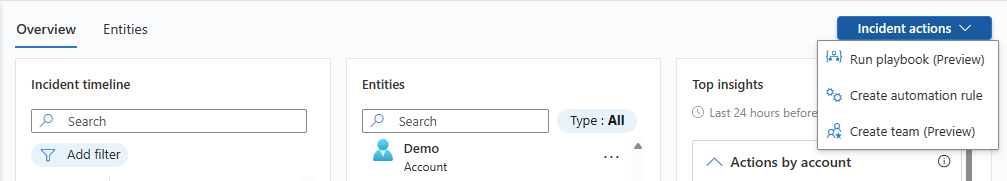

Tlačítko Akce incidentu se nachází také naproti kartám Přehled a Entity. Tady máte stejné akce, které jsou popsané dříve, jako jsou k dispozici na tlačítku Akce v podokně podrobností na stránce mřížky Incidenty . Jediná chybějící položka je Prozkoumat, která je k dispozici na levém panelu podrobností.

Mezi dostupné akce pod tlačítkem Akce incidentu patří:

| Akce | Popis |

|---|---|

| Spuštění playbooku | Spuštěním playbooku na tomto incidentu proveďte konkrétní akce rozšiřování, spolupráce nebo reakce. |

| Vytvoření pravidla automatizace | Vytvořte pravidlo automatizace, které se bude spouštět jenom u incidentů, jako je tento (vygenerovaný stejným analytickým pravidlem) v budoucnu. |

| Vytvoření týmu (Preview) | Vytvořte v Microsoft Teams tým pro spolupráci s dalšími jednotlivci nebo týmy napříč odděleními při řešení incidentu. Pokud už byl pro tento incident vytvořen tým, zobrazí se tato položka nabídky jako Open Teams. |

Získání celého obrázku na stránce s podrobnostmi o incidentu

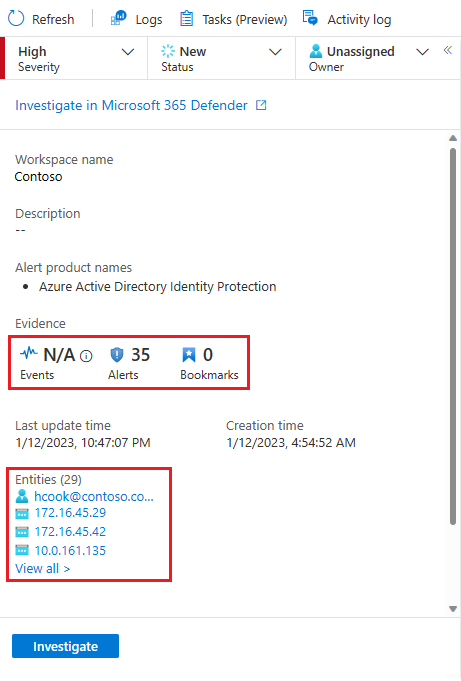

Levý panel stránky s podrobnostmi incidentu obsahuje stejné informace o incidentu, které jste viděli na stránce Incidenty napravo od mřížky . Tento panel je vždy zobrazen bez ohledu na to, která karta se zobrazuje na zbytku stránky. Odtud můžete zobrazit základní informace o incidentu a přejít k podrobnostem následujícími způsoby:

V části Důkazy vyberte Události, Výstrahy nebo Záložky a otevřete panel Protokoly na stránce incidentu. Panel Protokoly se zobrazí s dotazem podle toho, které z těchto tří jste vybrali, a můžete procházet výsledky dotazu podrobně, aniž byste museli incident přecházet. Výběrem možnosti Hotovo zavřete podokno a vraťte se k incidentu. Další informace najdete v tématu Podrobnější informace o datech v protokolech.

Vyberte některou z položek v části Entity , které chcete zobrazit na kartě Entity. Tady se zobrazí jenom první čtyři entity incidentu. Zbytek můžete zobrazit tak, že vyberete Zobrazit vše nebo ve widgetu Entity na kartě Přehled nebo na kartě Entity. Další informace najdete na kartě Entity.

Výběrem možnosti Prozkoumat otevřete incident v grafickém nástroji pro šetření, který diagramuje vztahy mezi všemi prvky incidentu.

Tento panel lze také sbalit do levého okraje obrazovky tak, že vyberete malou dvojitou šipku směřující vlevo vedle rozevíracího seznamu Vlastník . I v tomto minimalizovaném stavu ale budete moct změnit vlastníka, stav a závažnost.

Zbývající stránka s podrobnostmi incidentu je rozdělená na dvě karty– Přehled a Entity.

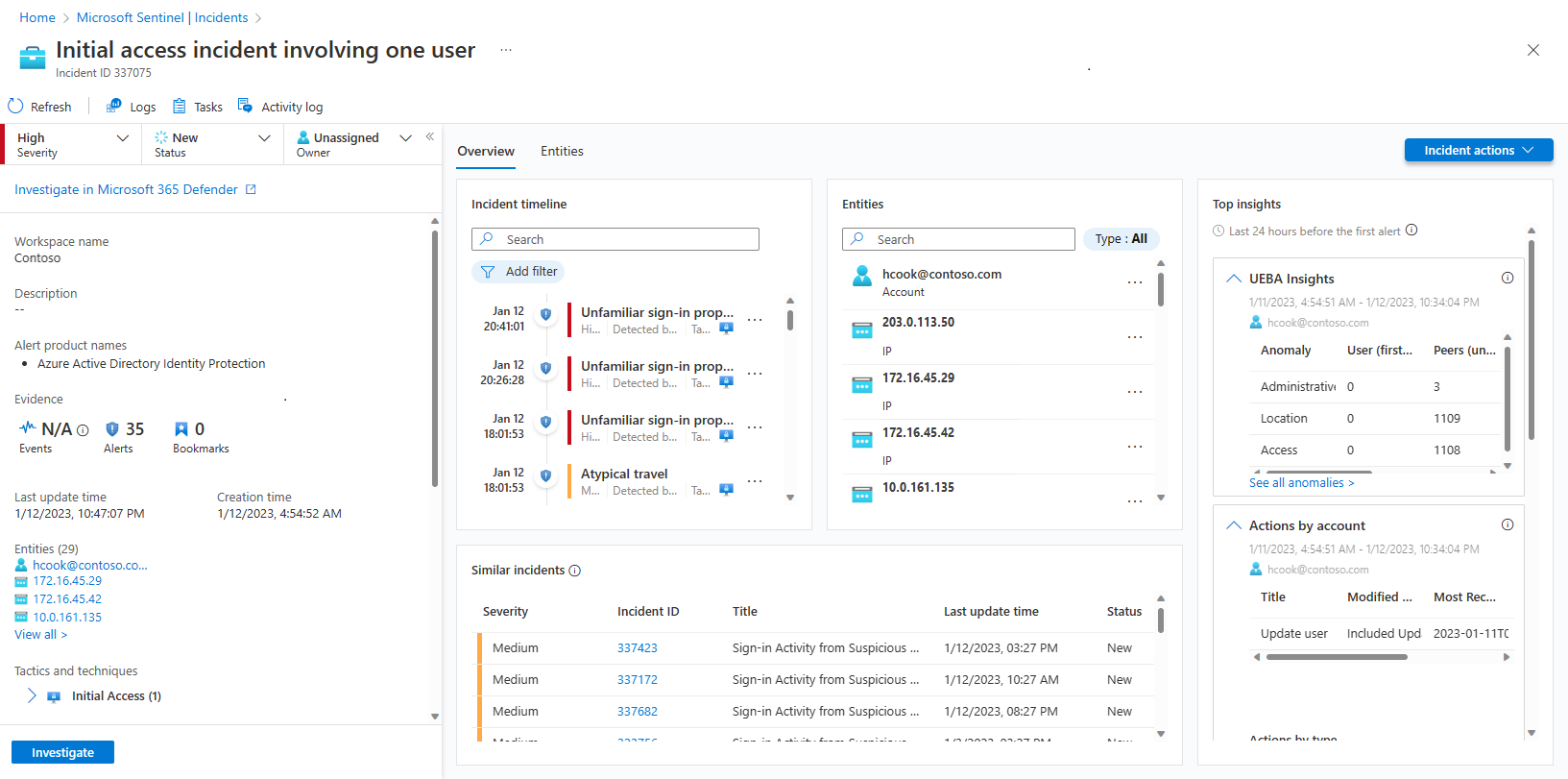

Karta Přehled obsahuje následující widgety, z nichž každá představuje zásadní cíl vašeho šetření.

| Věcička | Popis |

|---|---|

| Časová osa incidentu | Widget Časová osa incidentu zobrazuje časovou osu výstrah a záložek v incidentu, což vám může pomoct rekonstruovat časovou osu aktivity útočníka. Výběrem jednotlivé položky zobrazíte všechny její podrobnosti, abyste mohli přejít k podrobnostem dál. Další informace naleznete v tématu Rekonstruovat časovou osu scénáře útoku. |

| Podobné incidenty | Ve widgetu Podobné incidenty uvidíte kolekci až 20 dalších incidentů, které nejvíce podobají aktuálnímu incidentu. To vám umožní zobrazit incident v širším kontextu a pomůže vám to směrovat šetření. Další informace najdete v tématu Kontrola podobných incidentů ve vašem prostředí. |

| Entity | Widget Entity zobrazuje všechny entity , které byly v upozorněních identifikovány. Jedná se o objekty, které hrály roli v incidentu, ať už se jedná o uživatele, zařízení, adresy, soubory nebo jiné typy. Výběrem entity zobrazíte úplné podrobnosti, které se zobrazí na kartě Entity. Další informace najdete v tématu Prozkoumání entit incidentu. |

| Hlavní přehledy | Ve widgetu Top Insights uvidíte kolekci výsledků dotazů definovaných odborníky v oblasti zabezpečení Microsoftu, kteří poskytují cenné a kontextové informace o zabezpečení všech entit v incidentu na základě dat ze kolekce zdrojů. Další informace najdete v tématu Získání přehledu o incidentu. |

Karta Entity zobrazuje úplný seznam entit v incidentu, které se zobrazují také ve widgetu Entity na stránce Přehled. Když ve widgetu vyberete entitu, budete přesměrováni sem, abyste viděli úplnou dokumentaci entity – její identifikaci, časovou osu jeho aktivity (v rámci incidentu i mimo incident) a úplnou sadu přehledů o entitě, stejně jako byste viděli na celé stránce entity, ale omezili jste časový rámec odpovídající incidentu.

Rekonstruujte časovou osu příběhu útoku.

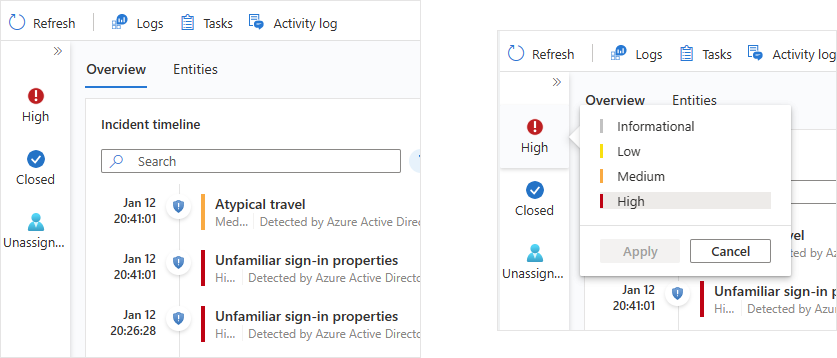

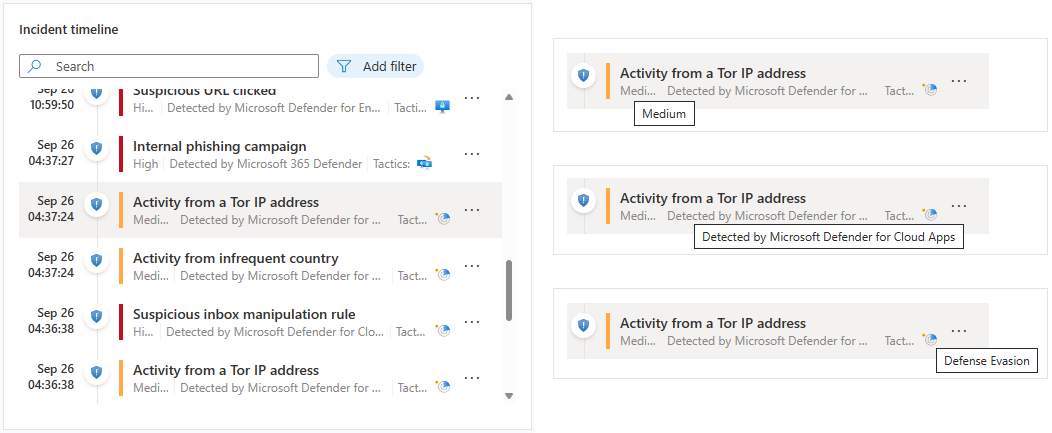

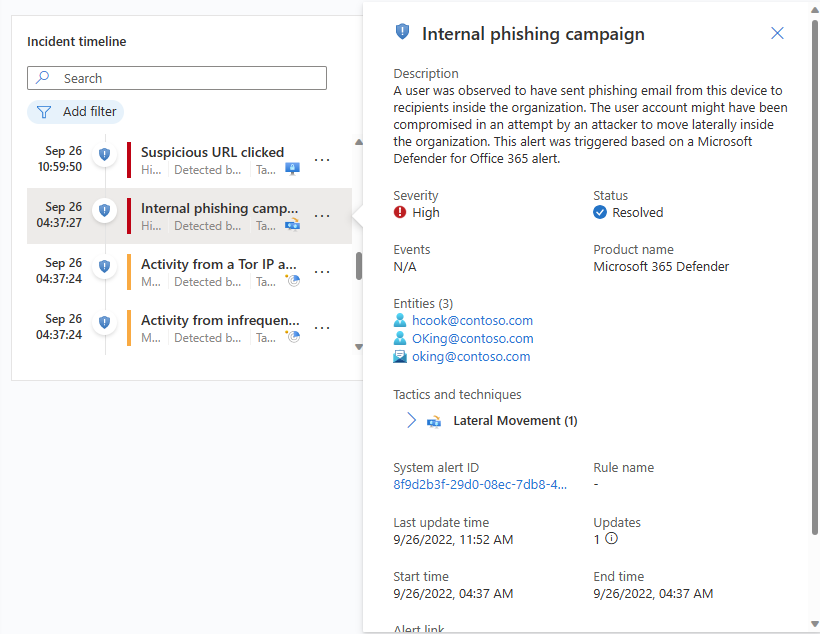

Widget Časová osa incidentu zobrazuje časovou osu výstrah a záložek v incidentu, což vám může pomoct rekonstruovat časovou osu aktivity útočníka.

Když najedete myší na libovolnou ikonu nebo neúplný textový prvek, zobrazí se popis s úplným textem této ikony nebo textového prvku. Tyto popisy tlačítek jsou užitečné, když se zobrazený text zkrátí kvůli omezené šířce widgetu. Podívejte se na příklad na tomto snímku obrazovky:

Výběrem jednotlivé výstrahy nebo záložky zobrazíte její úplné podrobnosti.

Podrobnosti o upozornění zahrnují závažnost a stav výstrahy, analytická pravidla, která ho vygenerovala, produkt, který výstrahu vytvořil, entity uvedené v upozornění, přidružené taktiky a techniky MITRE ATT&CK a interní ID upozornění systému.

Vyberte odkaz ID upozornění systému, abyste mohli přejít k podrobnostem ještě dál v upozornění, otevřete panel Protokoly a zobrazte dotaz, který vygeneroval výsledky a události, které výstrahu aktivovaly.

Podrobnosti o záložce nejsou úplně stejné jako podrobnosti o upozorněních, ale zahrnují i entity, taktiky a techniky MITRE ATT&CK a ID záložky, zahrnují také nezpracovaný výsledek a informace o tvůrci záložek.

Výběrem odkazu Zobrazit protokoly záložek otevřete panel Protokoly a zobrazte dotaz, který vygeneroval výsledky uložené jako záložku.

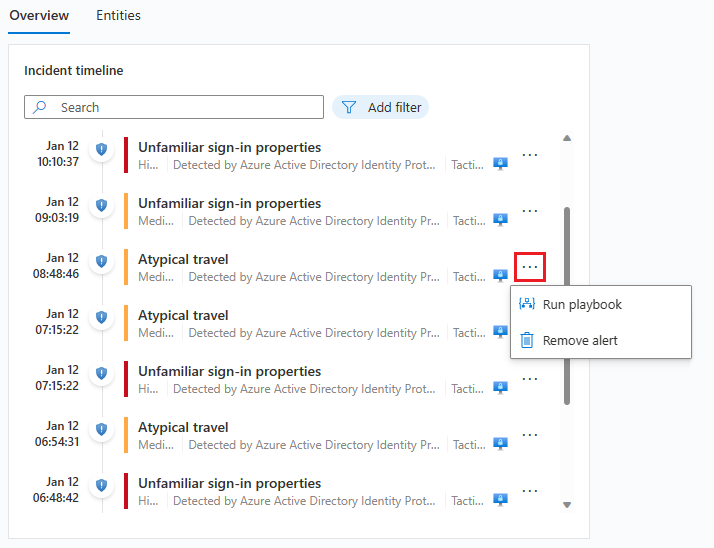

Ve widgetu časové osy incidentu můžete také provést následující akce s upozorněními a záložkami:

Spuštěním playbooku na upozornění proveďte okamžitou akci pro zmírnění hrozby. Někdy potřebujete zablokovat nebo izolovat hrozbu, než budete pokračovat ve vyšetřování. Přečtěte si další informace o spouštění playbooků u upozornění.

Odeberte výstrahu z incidentu. Výstrahy přidané do incidentů po jejich vytvoření můžete odebrat, pokud je posuzujete tak, aby nebyly relevantní. Přečtěte si další informace o odebírání výstrah z incidentů.

Odeberte záložku z incidentu nebo upravte tato pole v záložce, která se dají upravit (nezobrazují se).

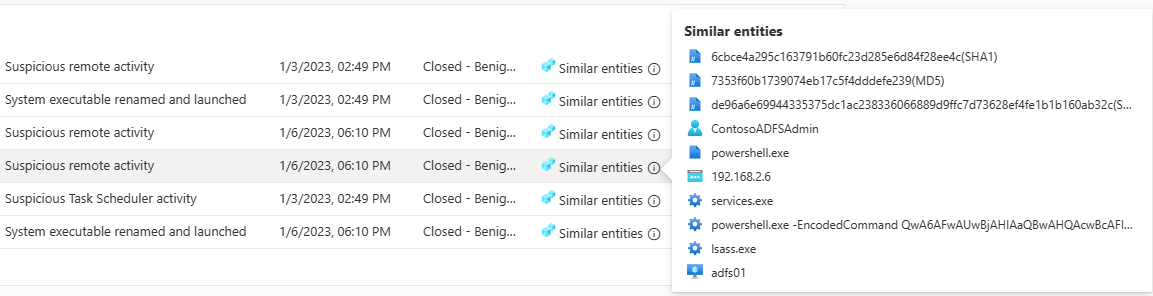

Kontrola podobných incidentů ve vašem prostředí

Jako analytik operací zabezpečení při vyšetřování incidentu, který chcete věnovat pozornost většímu kontextu.

Stejně jako u widgetu časové osy incidentu můžete najet myší na jakýkoli text, který se nekompletně zobrazuje kvůli šířce sloupce, aby se zobrazil celý text.

Důvody, proč se incident zobrazí v seznamu podobných incidentů, se zobrazí ve sloupci Důvod podobnosti. Najeďte myší na ikonu informací a zobrazte společné položky (entity, název pravidla nebo podrobnosti).

Získejte přehled o vašem incidentu na nejvyšší úrovni.

Odborníci na zabezpečení Microsoft Sentinelu mají integrované dotazy, které automaticky pokládají důležité otázky týkající se entit ve vašem incidentu. Horní odpovědi můžete zobrazit ve widgetu Top Insights , který je viditelný na pravé straně stránky s podrobnostmi incidentu. Tento widget zobrazuje kolekci přehledů založených na analýze strojového učení i na kurátorování hlavních týmů odborníků na zabezpečení.

Jedná se o některé ze stejných přehledů, které se zobrazují na stránkách entit, speciálně vybrané pro rychlé třídění a pochopení rozsahu hrozby. Z stejného důvodu se společně zobrazují přehledy všech entit v incidentu, abyste získali ucelenější představu o tom, co se děje.

Hlavní přehledy se můžou změnit a můžou zahrnovat:

- Akce podle účtu

- Akce u účtu

- Přehledy UEBA

- Indikátory hrozeb související s uživatelem

- Přehledy seznamu ke zhlédnutí (Preview)

- Neobvyklý počet událostí zabezpečení

- Aktivita přihlášení k Windows.

- Vzdálená připojení IP adresy.

- Vzdálená připojení IP adresy se shodou TI.

Každý z těchto přehledů (s výjimkou těch, které se týkají seznamu ke zhlédnutí, prozatím) obsahuje odkaz, který můžete vybrat a otevřít podkladový dotaz na panelu Protokoly , který se otevře na stránce incidentu. Pak můžete přejít k podrobnostem o výsledcích dotazu.

Časový rámec widgetu Top Insights je od 24 hodin před nejstarší výstrahou v incidentu do doby poslední výstrahy.

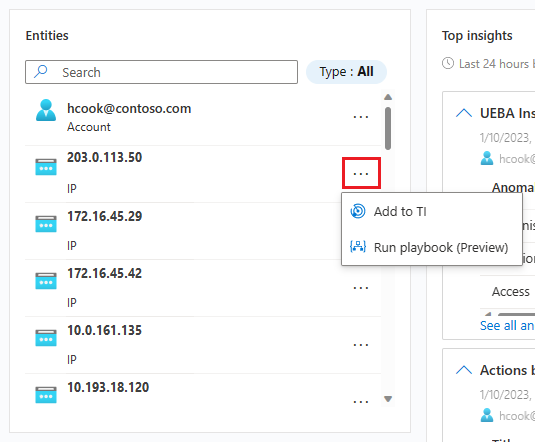

Prozkoumání entit incidentu

Widget Entity zobrazuje všechny entity , které byly v výstrahách incidentu identifikovány. Jedná se o objekty, které hrály roli v incidentu, ať už se jedná o uživatele, zařízení, adresy, soubory nebo jiné typy.

Můžete prohledávat seznam entit ve widgetu entit nebo filtrovat seznam podle typu entity, které vám pomůžou najít entitu.

Pokud už víte, že konkrétní entita je známým indikátorem ohrožení zabezpečení, vyberte tři tečky na řádku entity a výběrem možnosti Přidat do TIpřidejte entitu do analýzy hrozeb. (Tato možnost je dostupná pro podporované typy entit.)

Pokud chcete pro konkrétní entitu aktivovat automatickou sekvenci odpovědí, vyberte tři tečky a zvolte Spustit playbook (Preview). (Tato možnost je dostupná pro podporované typy entit.)

Výběrem entity zobrazíte její úplné podrobnosti. Když vyberete entitu, přesunete se z karty Přehled na kartu Entity, další část stránky s podrobnostmi incidentu.

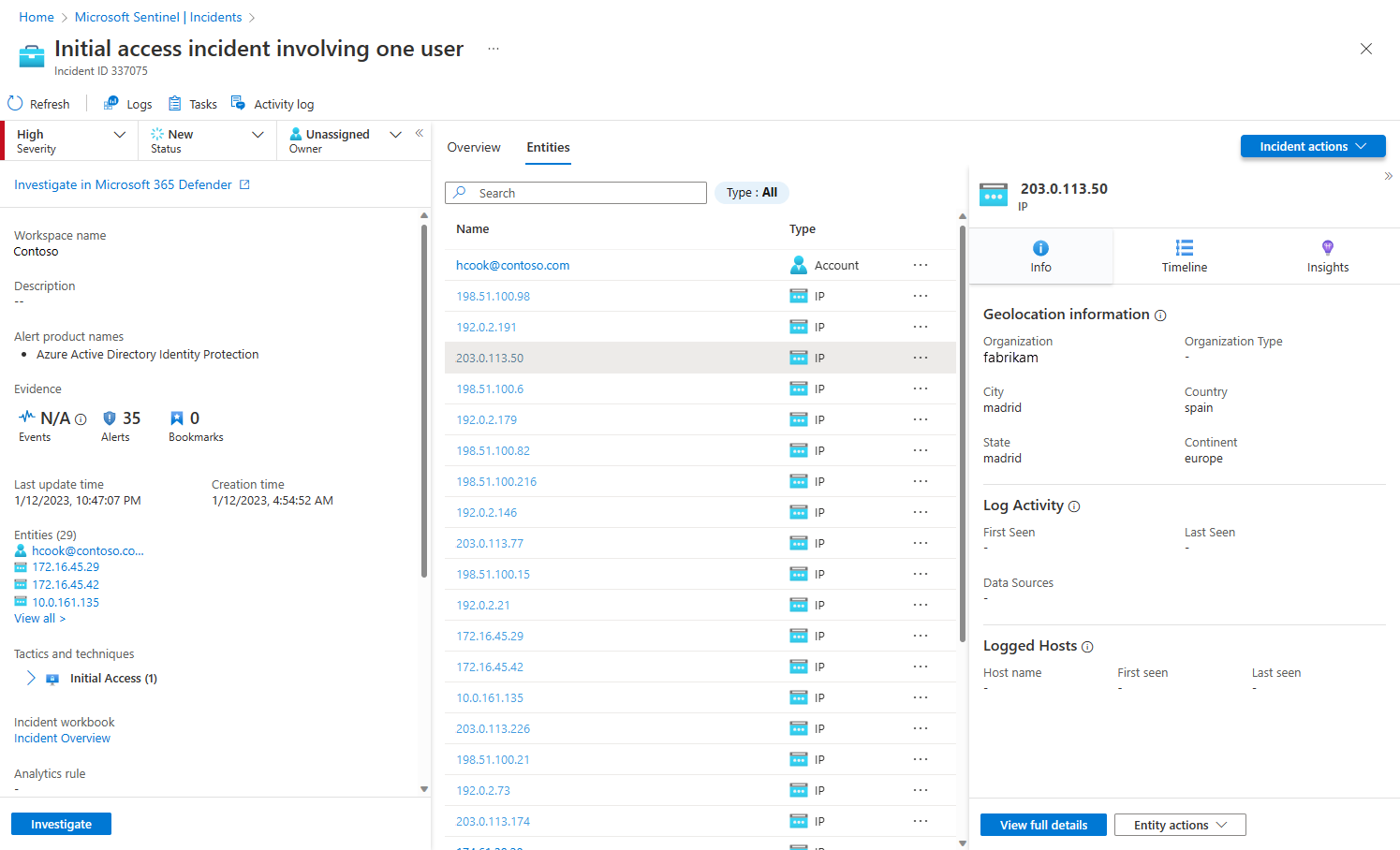

Karta Entity

Karta Entity zobrazuje seznam všech entit v incidentu.

Podobně jako widget entit je možné tento seznam prohledávat a filtrovat podle typu entity. Hledání a filtry použité v jednom seznamu se na druhý nepoužije.

Vyberte řádek v seznamu pro informace dané entity, které se mají zobrazit na bočním panelu vpravo.

Pokud se název entity zobrazí jako odkaz, výběr názvu entity vás přesměruje na celou stránku entity mimo stránku vyšetřování incidentu. Pokud chcete zobrazit jenom boční panel bez opuštění incidentu, vyberte řádek v seznamu, kde se entita zobrazuje, ale nevybírejte její název.

Můžete zde provést stejné akce, které můžete provést z widgetu na stránce přehledu. Vyberte tři tečky v řádku entity a spusťte playbook nebo přidejte entitu do analýzy hrozeb.

Tyto akce můžete provést také tak, že vyberete tlačítko vedle možnosti Zobrazit úplné podrobnosti v dolní části bočního panelu. Tlačítko přečte akce Přidat do TI, Spustit playbook (Preview) nebo Entity – v takovém případě se zobrazí nabídka s dalšími dvěma možnostmi.

Samotné tlačítko Zobrazit úplné podrobnosti vás přesměruje na stránku celé entity entity.

Boční podokno karty Entity

Vyberte entitu na kartě Entity , aby se zobrazilo boční podokno s následujícími kartami:

Informace obsahují identifikační informace o entitě. Například u entity uživatelského účtu to může být například uživatelské jméno, název domény, identifikátor zabezpečení (SID), informace o organizaci, informace o zabezpečení a další a IP adresa, která by zahrnovala například geografickou polohu.

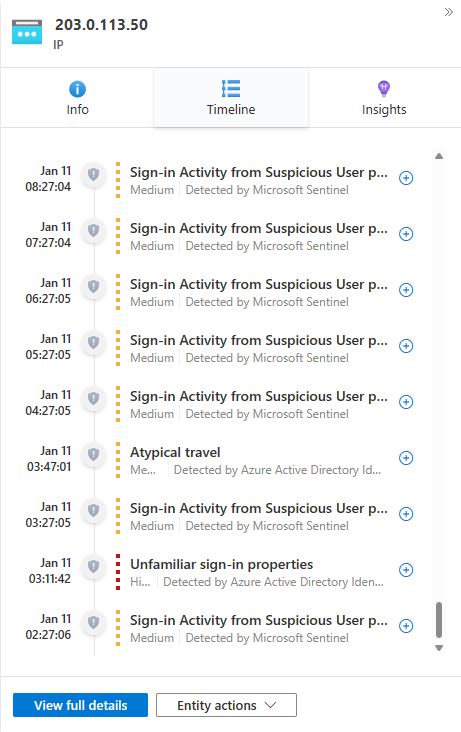

Časová osa obsahuje seznam výstrah, záložek a anomálií , které tuto entitu obsahují, a také aktivity, které entita provedla, jak se shromažďuje z protokolů, ve kterých se entita zobrazuje. Všechna upozornění, která tuto entitu představují, jsou v tomto seznamu bez ohledu na to, jestli výstrahy patří k tomuto incidentu.

Výstrahy, které nejsou součástí incidentu, se zobrazují jinak: ikona štítu je neaktivní, barevný pruh závažnosti je tečkovaná čára místo plné čáry a na pravé straně řádku výstrahy je tlačítko se znaménkem plus.

Výběrem znaménka plus přidejte výstrahu k tomuto incidentu. Po přidání výstrahy do incidentu se do incidentu přidají také všechny ostatní entity výstrahy (které ještě nebyly součástí incidentu). Teď můžete šetření dále rozšířit tím, že se podíváte na časové osy těchto entit pro související výstrahy.

Tato časová osa je omezená na výstrahy a aktivity za posledních sedm dnů. Pokud se chcete vrátit zpět, přejděte na časovou osu na stránce celé entity, jejíž časový rámec je přizpůsobitelný.

Přehledy obsahují výsledky dotazů definovaných odborníky v oblasti zabezpečení Microsoftu, které poskytují cenné a kontextové informace o zabezpečení entit na základě dat ze kolekce zdrojů. Mezi tyto přehledy patří ty z widgetu Top Insights a mnoho dalších. Jedná se o ty stejné, které se zobrazují na celé stránce entity, ale v omezeném časovém rámci: od 24 hodin před prvním upozorněním v incidentu a končí časem poslední výstrahy.

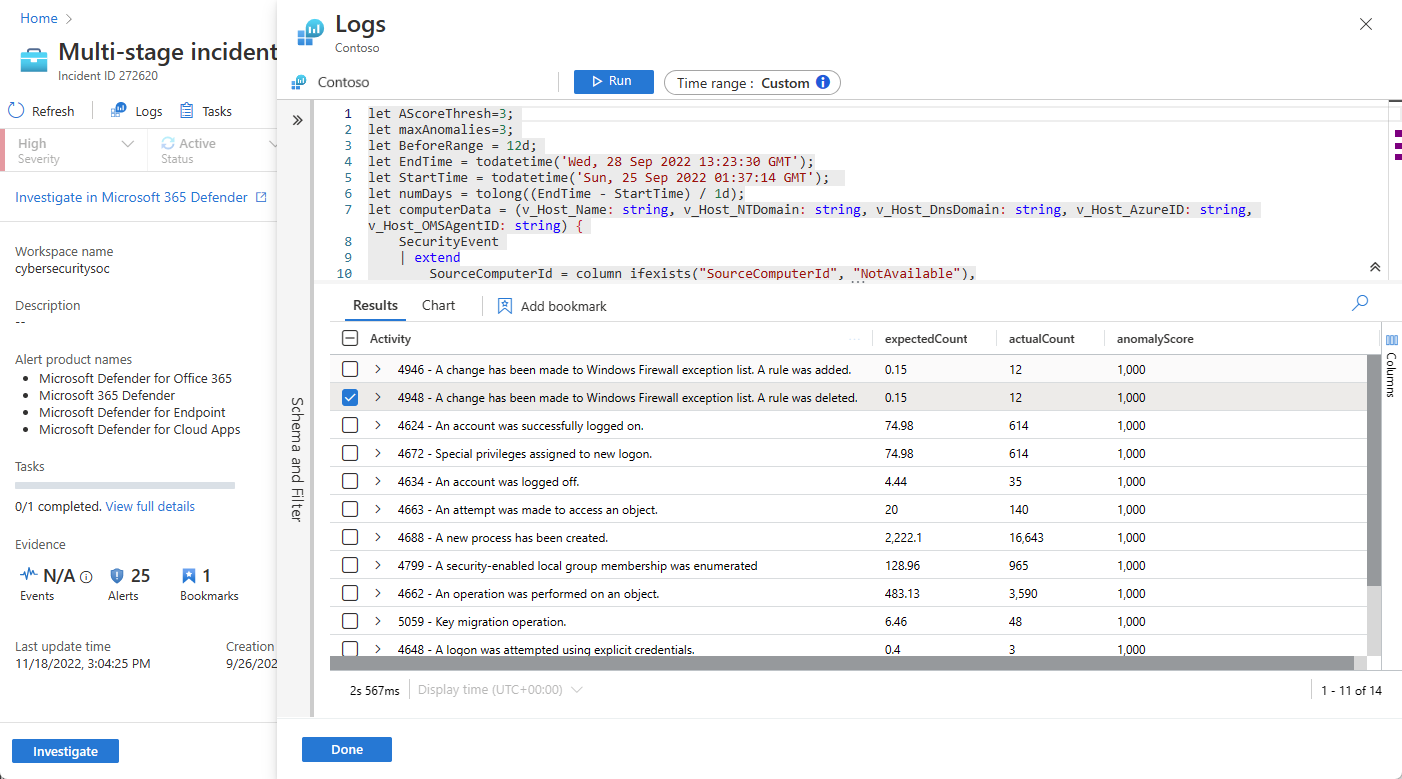

Podrobnější informace o datech v protokolech

Téměř kdekoli v prostředí šetření můžete vybrat odkaz, který otevře podkladový dotaz na panelu Protokoly v kontextu šetření. Pokud jste se dostali na panel Protokoly z některého z těchto odkazů, zobrazí se odpovídající dotaz v okně dotazu a dotaz se spustí automaticky a vygeneruje odpovídající výsledky, které můžete prozkoumat.

Prázdný panel Protokolů můžete na stránce s podrobnostmi incidentu kdykoli zavolat, pokud si myslíte, že dotaz, který chcete zkusit při zkoumání, a přitom zůstat v kontextu. Uděláte to tak, že v horní části stránky vyberete Protokoly .

Pokud jste ale spustili dotaz, jehož výsledky chcete uložit, použijte následující postup:

Zaškrtněte políčko vedle řádku, ze kterého chcete uložit výsledky. Pokud chcete uložit všechny výsledky, zaškrtněte políčko v horní části sloupce.

Uložte označené výsledky jako záložku. Máte dvě možnosti, jak to udělat:

Vyberte Přidat záložku k aktuálnímu incidentu , abyste vytvořili záložku a přidali ji do otevřeného incidentu. Dokončete proces podle pokynů k záložce. Po dokončení se záložka zobrazí na časové ose incidentu.

Vyberte Přidat záložku a vytvořte záložku , aniž byste ji přidali k žádnému incidentu. Dokončete proces podle pokynů k záložce. Tuto záložku najdete společně s ostatními, které jste vytvořili na stránce Proaktivní vyhledávání, pod kartou Záložky. Odtud ho můžete přidat k tomuto nebo jinému incidentu.

Po vytvoření záložky (nebo pokud se rozhodnete ne), výběrem možnosti Hotovo zavřete panel Protokoly .

Příklad:

Rozbalení nebo zaměření vyšetřování

Přidejte do incidentů výstrahy, abyste rozšířili nebo rozšířili rozsah vyšetřování. Případně můžete z incidentů odebrat výstrahy, abyste zúžili nebo se zaměřili na rozsah vyšetřování.

Další informace najdete v tématu Související výstrahy s incidenty v Microsoft Sentinelu na webu Azure Portal.

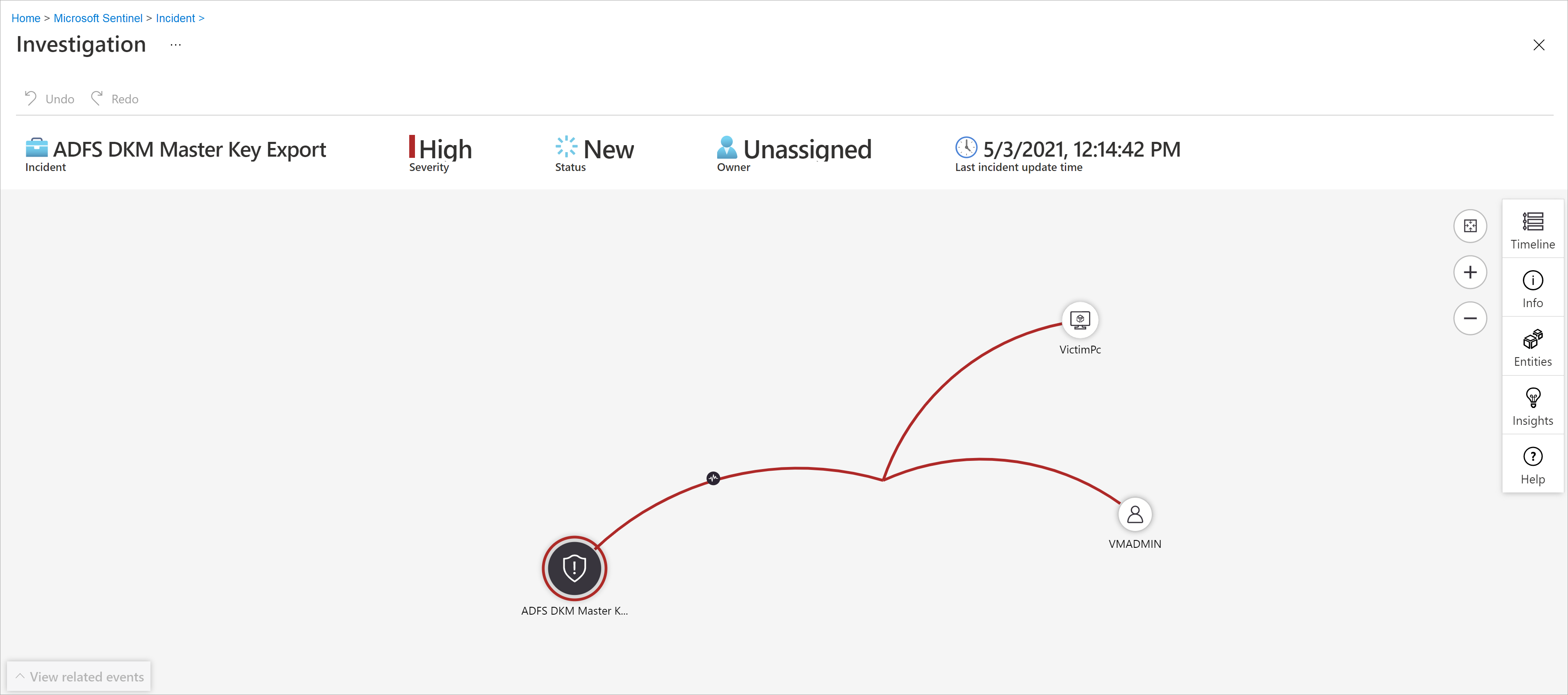

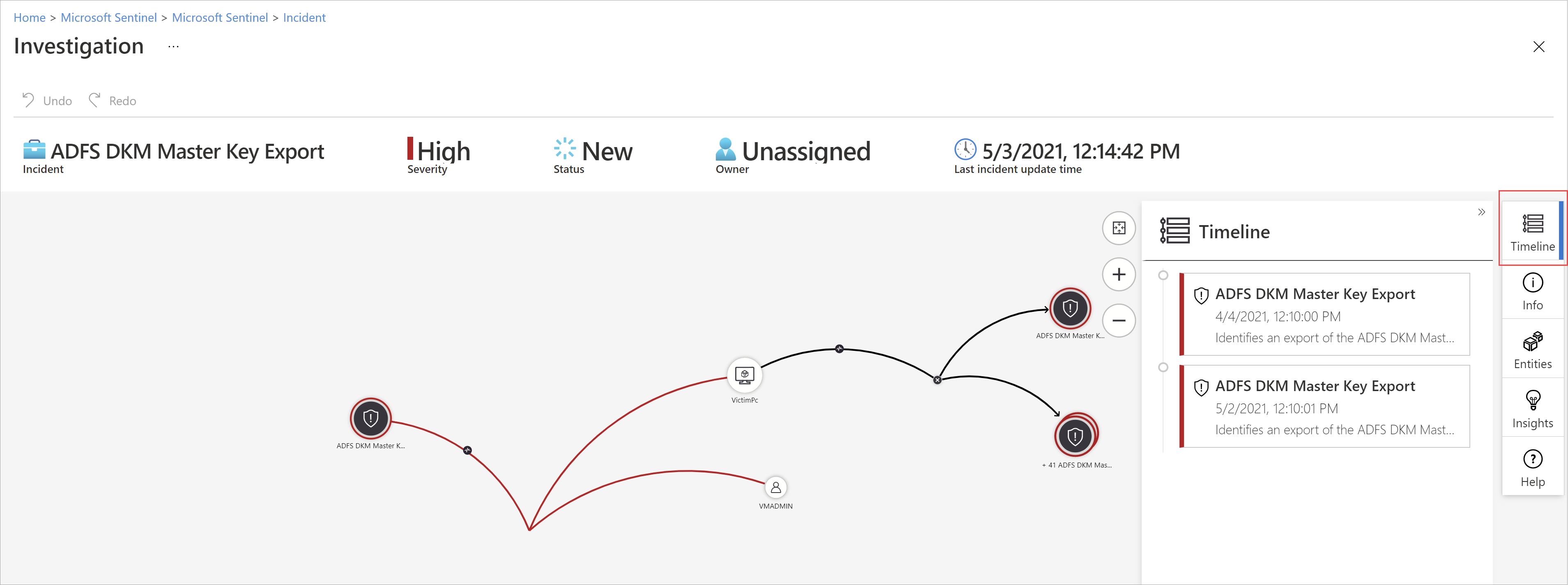

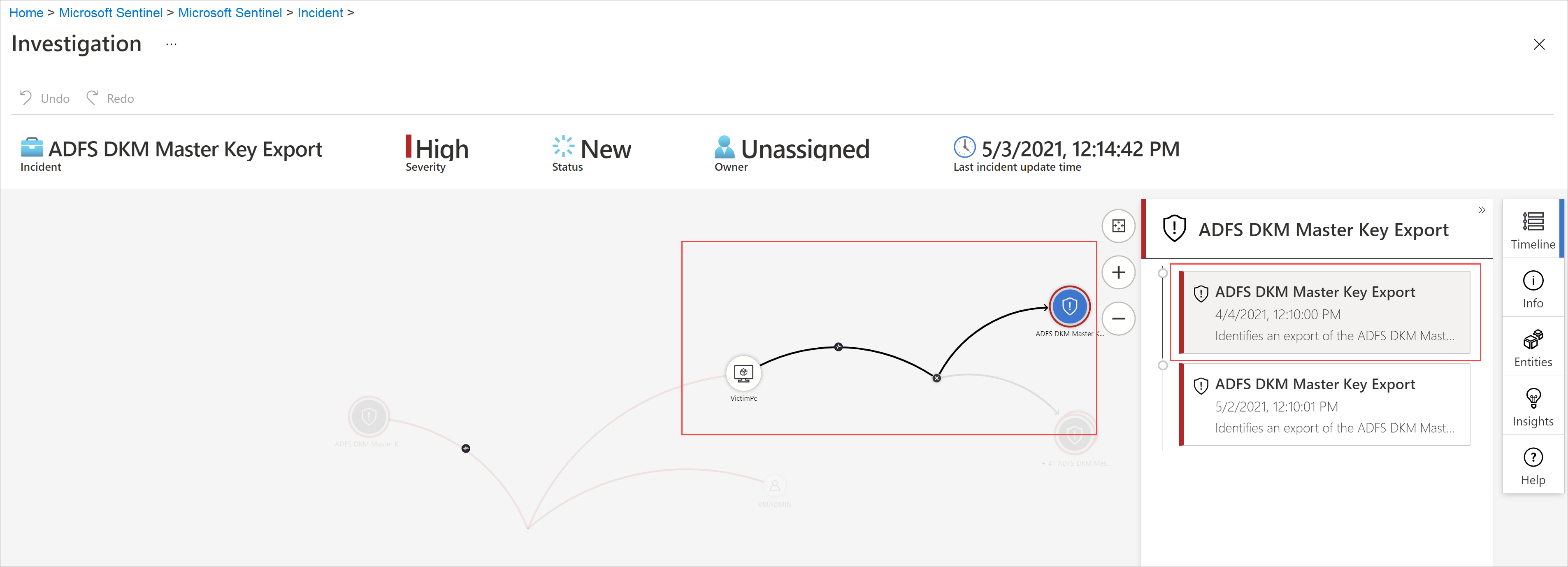

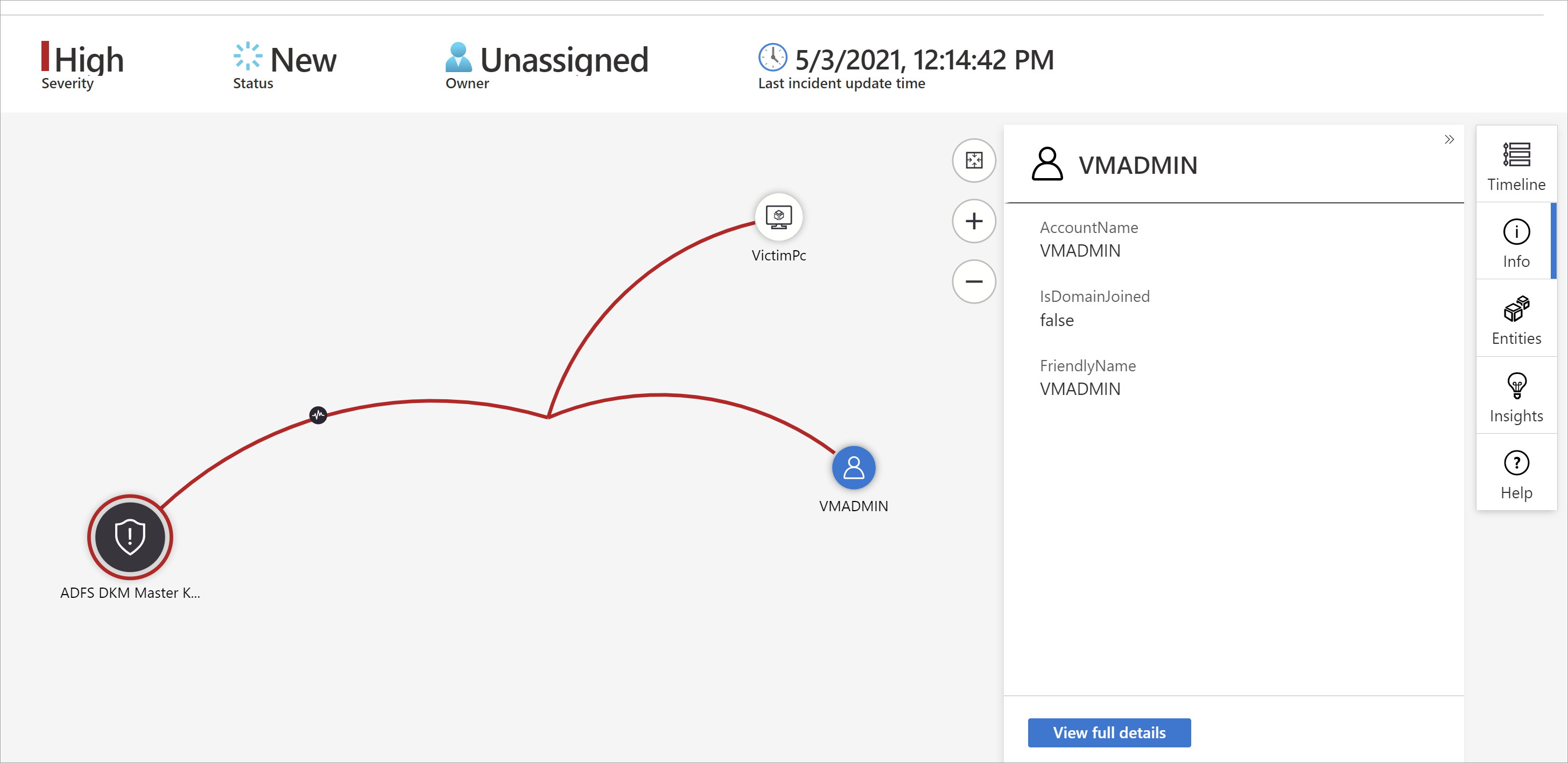

Vizuální zkoumání incidentů pomocí grafu šetření

Pokud dáváte přednost vizuálnímu, grafickému znázornění výstrah, entit a propojení mezi nimi v rámci vyšetřování, můžete provést i řadu věcí, které jsme probírali dříve s klasickým grafem šetření. Nevýhodou grafu je, že nakonec budete muset přepínat kontexty mnohem víc.

Graf šetření vám poskytuje:

| Obsah pro šetření | Popis |

|---|---|

| Vizuální kontext z nezpracovaných dat | Dynamický vizuální graf zobrazuje relace entit extrahované automaticky z nezpracovaných dat. Díky tomu můžete snadno zobrazit připojení mezi různými zdroji dat. |

| Úplné zjišťování rozsahu šetření | Rozšiřte rozsah šetření pomocí předdefinovaných dotazů pro zkoumání, abyste mohli zobrazit úplný rozsah porušení zabezpečení. |

| Předdefinované kroky šetření | Pomocí předdefinovaných možností zkoumání se ujistěte, že kladete správné otázky tváří v tvář hrozbě. |

Použití grafu šetření:

Vyberte incident a pak vyberte Prozkoumat. Tím přejdete do grafu šetření. Graf poskytuje ilustrativní mapu entit přímo připojených k upozornění a každému prostředku připojenému dále.

Důležité

Incident budete moct prošetřit jenom v případě, že analytické pravidlo nebo záložka, které ho vygenerovaly, obsahuje mapování entit. Graf prověřování vyžaduje, aby původní incident obsahoval entity.

Graf šetření v současné době podporuje vyšetřování incidentů do 30 dnů.

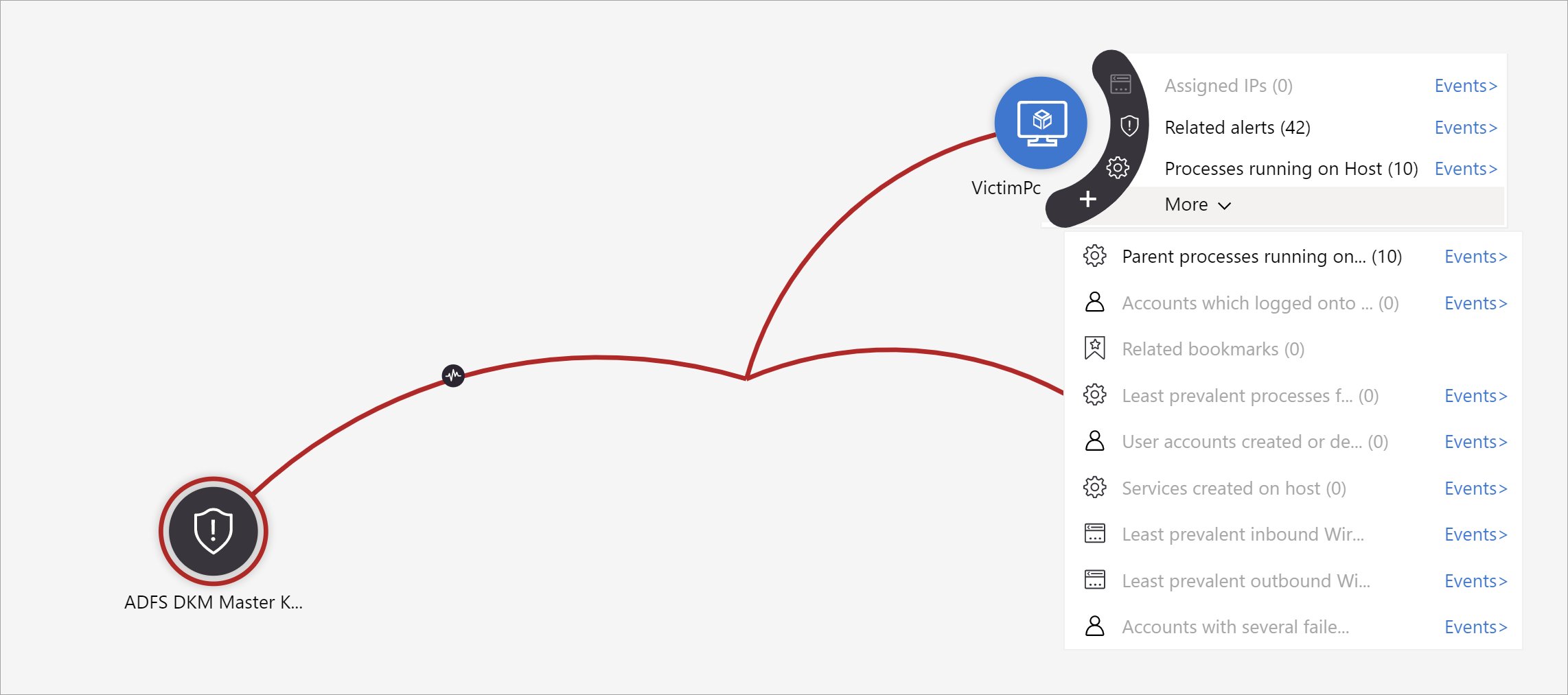

Výběrem entity otevřete podokno Entity , abyste mohli zkontrolovat informace o dané entitě.

Rozbalte šetření tak, že najedete myší na každou entitu, aby se zobrazil seznam otázek navržených našimi odborníky na zabezpečení a analytiky na jednotlivé typy entit, které prohloubí vaše šetření. Těmto možnostem říkáme dotazy pro zkoumání.

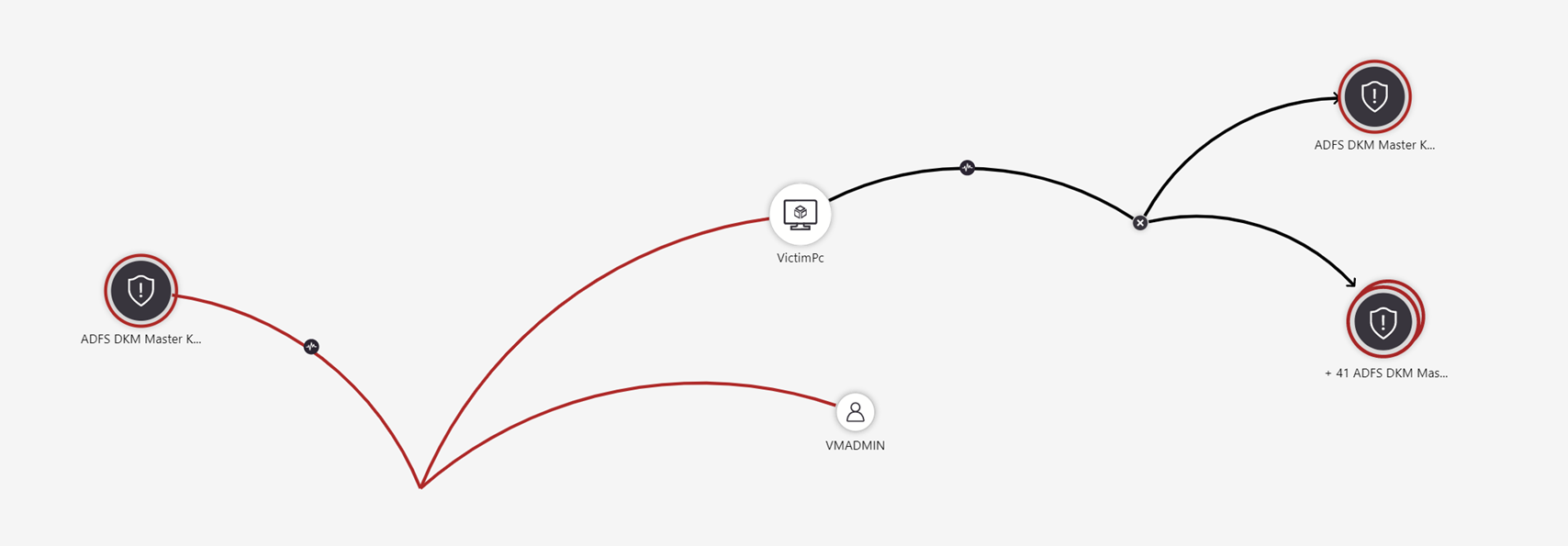

Můžete například požádat o související výstrahy. Pokud vyberete průzkumný dotaz, výsledné nároky se přidají zpět do grafu. V tomto příkladu výběr souvisejících výstrah vrátil do grafu následující výstrahy:

Podívejte se, že související výstrahy se zobrazují připojeny k entitě tečkovanými čárami.

U každého dotazu pro zkoumání můžete vybrat možnost otevření nezpracovaných výsledků událostí a dotazu použitého v Log Analytics výběrem událostí>.

Aby bylo možné incident pochopit, graf vám poskytne paralelní časovou osu.

Najeďte myší na časovou osu, abyste viděli, ke kterým věcem v grafu došlo v jakém okamžiku.

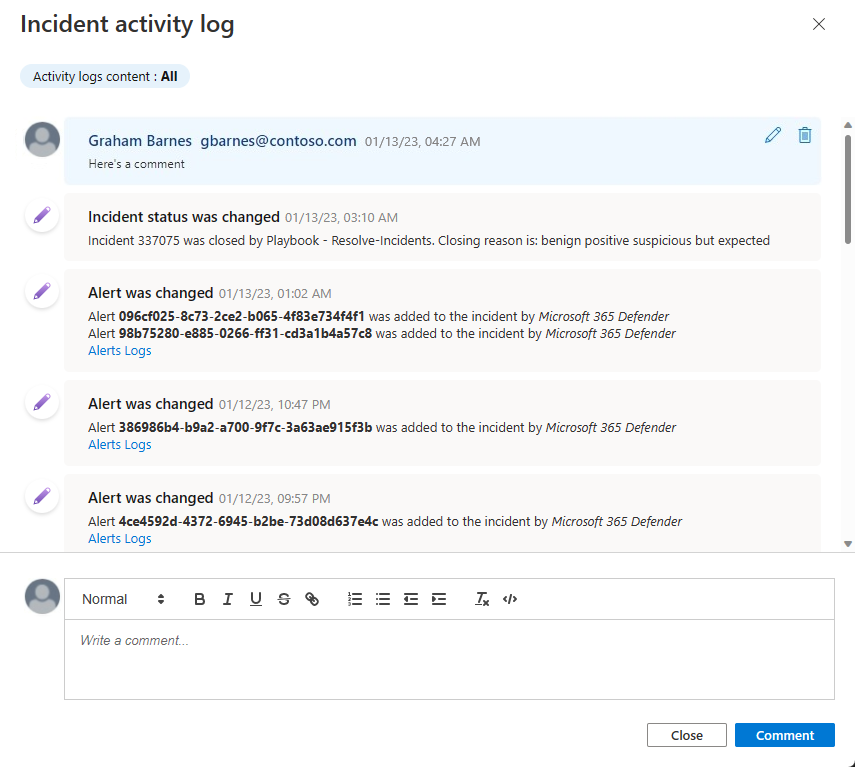

Auditování událostí incidentů a přidání komentářů

Při vyšetřování incidentu chcete důkladně zdokumentovat kroky, které provedete, a to jak zajistit přesné hlášení pro správu, tak zajistit bezproblémovou spolupráci a spolupráci mezi spolupracovníky. Chcete také jasně vidět záznamy o všech akcích provedených v incidentu jinými uživateli, včetně automatizovaných procesů. Microsoft Sentinel poskytuje protokol aktivit, bohaté prostředí pro audit a komentování, které vám to pomůže.

Incidenty můžete také automaticky rozšířit komentáři. Když například spustíte playbook u incidentu, který načte relevantní informace z externích zdrojů (například kontrola souboru malwaru v VirusTotalu), můžete playbook umístit do komentářů incidentu spolu s dalšími informacemi, které definujete.

Protokol aktivit autorefreshes, i když je otevřený, takže můžete kdykoliv vidět změny v reálném čase. Budete také upozorněni na všechny změny provedené v protokolu aktivit, když ho máte otevřený.

Požadavky

Úpravy: Oprávnění k jeho úpravám má jenom autor komentáře.

Odstranění: K odstranění komentářů mají oprávnění jenom uživatelé s rolí Přispěvatel Microsoft Sentinelu. I autor komentáře musí mít tuto roli, aby ji mohl odstranit.

Pokud chcete zobrazit protokol aktivit a komentářů nebo přidat vlastní komentáře:

- V horní části stránky s podrobnostmi incidentu vyberte protokol aktivit.

- Pokud chcete protokol filtrovat tak, aby se zobrazovaly jenom aktivity nebo jenom komentáře, vyberte ovládací prvek filtru v horní části protokolu.

- Pokud chcete přidat komentář, zadejte ho do editoru formátovaného textu v dolní části panelu protokolu aktivit incidentu.

- Výběrem možnosti Komentář komentář odešlete. Váš komentář se přidá v horní části protokolu.

Podporovaný vstup pro komentáře

Následující tabulka uvádí omezení podporovaných vstupů v komentářích:

| Typ | Popis |

|---|---|

| Text | Komentáře v Microsoft Sentinelu podporují textové vstupy ve formátu prostého textu, základní kód HTML a Markdown. Do okna komentáře můžete také vložit zkopírovaný text, HTML a Markdown. |

| Odkazy | Odkazy musí být ve formě značek ukotvení HTML a musí mít parametr target="_blank". Například::html<br><a href="https://www.url.com" target="_blank">link text</a><br>Pokud máte playbooky, které vytvářejí komentáře v incidentech, musí odkazy v těchto komentářích vyhovovat i této šabloně. |

| Obrázky | Obrázky se nedají nahrát přímo do komentářů. Místo toho vložte odkazy na obrázky v komentářích a zobrazte obrázky vložené. Propojené obrázky už musí být hostované v veřejně přístupném umístění, jako je Dropbox, OneDrive, Disk Google atd. |

| Limit velikosti |

Na komentář: Jeden komentář může obsahovat až 30 000 znaků. Každý incident: Jeden incident může obsahovat až 100 komentářů. Limit velikosti jednoho záznamu incidentu v tabulce SecurityIncident v Log Analytics je 64 kB. Pokud tento limit překročíte, komentáře (počínaje nejstarším) se zkrátí, což může mít vliv na komentáře, které se zobrazují v rozšířených výsledcích hledání . Skutečné záznamy incidentů v databázi incidentů nejsou ovlivněny. |

Další krok

Zkoumání incidentů pomocí dat UEBA

Související obsah

V tomto článku jste zjistili, jak začít zkoumat incidenty pomocí Služby Microsoft Sentinel. Další informace naleznete v tématu: