Kurz: Zkoumání incidentů pomocí dat UEBA

Tento článek popisuje běžné metody a ukázkové postupy pro používání analýzy chování entit uživatelů (UEBA) v běžných pracovních postupech šetření.

Důležité

Funkce uvedené v tomto článku jsou aktuálně ve verzi PREVIEW. Další právní podmínky týkající se funkcí Azure, které jsou v beta verzi, preview nebo jinak ještě nejsou vydané v obecné dostupnosti, najdete v dodatečných podmínkách použití pro Microsoft Azure Preview.

Poznámka:

Tento kurz obsahuje postupy založené na scénářích pro hlavní úlohu zákazníka: zkoumání dat UEBA. Další informace najdete v tématu Zkoumání incidentů pomocí služby Microsoft Sentinel.

Požadavky

Před použitím dat UEBA ve vyšetřování musíte v Microsoft Sentinelu povolit analýzu chování uživatelů a entit (UEBA).

Po povolení UEBA začněte hledat přehledy o stroji o jednom týdnu.

Spouštění proaktivních rutinních vyhledávání v datech entit

Doporučujeme spouštět pravidelné proaktivní vyhledávání prostřednictvím aktivity uživatelů a vytvářet potenciální zákazníky pro další šetření.

Sešit Analýzy chování uživatelů a entit microsoft Sentinelu můžete použít k dotazování na data, například pro:

- Nejrizičí uživatelé s anomáliemi nebo připojenými incidenty

- Data o konkrétních uživatelích, aby bylo možné určit, jestli došlo k ohrožení předmětu, nebo jestli existuje vnitřní hrozba z důvodu odchylky od profilu uživatele.

Kromě toho zachyťte v sešitu UEBA ne rutinní akce a použijte je k vyhledání neobvyklých aktivit a potenciálně nevyhovujících postupů.

Prozkoumání neobvyklého přihlášení

Následující kroky například prošetření uživatele, který se připojil k síti VPN, kterou předtím nepoužil, což je neobvyklá aktivita.

V oblasti Sešity služby Sentinel vyhledejte a otevřete sešit Analýza chování uživatelů a entit.

Vyhledejte konkrétní uživatelské jméno, které chcete prozkoumat, a vyberte jejich jméno v horních uživatelích a prozkoumejte tabulku.

Projděte si tabulky Rozpisu incidentů a anomálií a zobrazte si incidenty a anomálie přidružené k vybranému uživateli.

V anomálii, například jedno s názvem Anomálie Úspěšné přihlášení, zkontrolujte podrobnosti uvedené v tabulce a prozkoumejte. Příklad:

Krok Popis Poznamenejte si popis vpravo. Každá anomálie má popis s odkazem na další informace v znalostní báze MITRE ATT&CK.

Příklad:

Počáteční přístup

Nežádoucí osoba se pokouší dostat do vaší sítě.

Počáteční přístup se skládá z technik, které používají různé vstupní vektory k získání jejich počátečního zápatí v síti. Mezi techniky používané k získání zápatí patří cílený útok phishing a zneužití slabých stránek na veřejných webových serverech. Zápatí získaná prostřednictvím počátečního přístupu můžou umožňovat trvalý přístup, jako jsou platné účty a používání externích vzdálených služeb, nebo mohou být omezené kvůli změně hesel.Všimněte si textu ve sloupci Popis. V řádku anomálií se posuňte doprava, abyste zobrazili další popis. Výběrem odkazu zobrazíte celý text. Příklad:

Nežádoucí uživatelé mohou zcizit přihlašovací údaje konkrétního uživatele nebo účtu služby pomocí technik přístupu k přihlašovacím údajům nebo zaznamenat přihlašovací údaje dříve v procesu rekognoskace prostřednictvím sociálního inženýrství pro získání počátečního přístupu. APT33 například pro počáteční přístup použil platné účty. Následující dotaz vygeneruje výstup úspěšného přihlášení provedeného uživatelem z nového geografického umístění, ze které se nikdy nepřipojil, a žádný z jeho partnerských uzlů.Poznamenejte si data UsersInsights. Posuňte se dále doprava na řádku anomálií, abyste zobrazili data přehledu uživatelů, jako je zobrazovaný název účtu a ID objektu účtu. Výběrem textu zobrazíte úplná data na pravé straně. Poznamenejte si data důkazů. Posuňte se dále doprava na řádku anomálií a prohlédněte si data důkazů pro anomálii. Vyberte textové zobrazení úplných dat na pravé straně, například následující pole:

- ActionUnmonlyPerformedByUser

- UncommonHighVolumeOfActions

- FirstTimeUserConnectedFromCountry

- CountryUnmonlyConnectedFromAmongPeers

- FirstTimeUserConnectedViaISP

- ISPUncommonlyUsedAmongPeers

- CountryUncommonlyConnectedFromInTenant

- ISPUncommonlyUsedInTenant

Pomocí dat nalezených v sešitu Analýza chování uživatelů a entit určete, jestli je aktivita uživatele podezřelá a vyžaduje další akci.

Použití dat UEBA k analýze falešně pozitivních výsledků

Někdy je incident zachycený ve vyšetřování falešně pozitivní.

Běžným příkladem falešně pozitivního je zjištění nemožné aktivity cestování, například uživatel, který se přihlásil k aplikaci nebo portálu z New Yorku i Londýna do stejné hodiny. I když Microsoft Sentinel zaznamenává nemožné cestování jako anomálii, šetření s uživatelem může objasnit, že síť VPN byla použita s alternativním umístěním, kde byl uživatel skutečně.

Analýza falešně pozitivních výsledků

Například u incidentu nemožné cesty po potvrzení uživatele, že se použila síť VPN, přejděte z incidentu na stránku entity uživatele. Pomocí zobrazených dat určete, jestli jsou zachycená umístění zahrnutá do běžně známých umístění uživatele.

Příklad:

Stránka entity uživatele je také propojená ze samotné stránky incidentu a z grafu šetření.

Tip

Po potvrzení dat na stránce entity uživatele pro konkrétního uživatele přidruženého k incidentu přejděte do oblasti proaktivního vyhledávání služby Microsoft Sentinel a zjistěte, jestli se partnerský vztah uživatele obvykle připojuje ze stejných umístění. Pokud ano, bude tato znalost ještě silnějším případem falešně pozitivního.

V oblasti proaktivního vyhledávání spusťte dotaz pro přihlášení k neobvyklé geografické poloze. Další informace najdete v tématu Proaktivní vyhledávání hrozeb v Microsoft Sentinelu.

Vložení dat IdentityInfo do analytických pravidel (Public Preview)

Protože útočníci často používají vlastní účty uživatelů a služeb organizace, jsou data o těchto uživatelských účtech, včetně identifikace a oprávnění uživatele, zásadní pro analytiky v procesu šetření.

Vložte data z tabulky IdentityInfo a dolaďte svá analytická pravidla tak, aby vyhovovala vašim případům použití, snížila počet falešně pozitivních výsledků a urychlila proces šetření.

Příklad:

Korelace událostí zabezpečení s tabulkou IdentityInfo v upozornění, které se aktivuje, pokud k serveru přistupuje někdo mimo IT oddělení:

SecurityEvent | where EventID in ("4624","4672") | where Computer == "My.High.Value.Asset" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.SubjectUserSid == $right.AccountSID | where Department != "IT"Korelace protokolů přihlašování Microsoft Entra s tabulkou IdentityInfo v upozornění, které se aktivuje, pokud k aplikaci přistupuje někdo, kdo není členem konkrétní skupiny zabezpečení:

SigninLogs | where AppDisplayName == "GitHub.Com" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.UserId == $right.AccountObjectId | where GroupMembership !contains "Developers"

Tabulka IdentityInfo se synchronizuje s pracovním prostorem Microsoft Entra a vytvoří snímek dat profilu uživatele, jako jsou metadata uživatelů, informace o skupině a role Microsoft Entra přiřazené jednotlivým uživatelům. Další informace najdete v tématu Tabulka IdentityInfo v referenčních informacích o rozšířeních UEBA.

Další informace o následujících položkách použitých v předchozích příkladech najdete v dokumentaci Kusto:

- where – operátor

- operátor join

- Operátor summarize

- render – operátor

- operátor sort

- iff()

- ago()

- now()

- bin()

- startofday() – funkce

- agregační funkce count()

- agregační funkce sum()

Další informace o KQL najdete v přehledu dotazovací jazyk Kusto (KQL).

Další zdroje informací:

Identifikace útoků password spray a spear phishing

Bez povoleného vícefaktorového ověřování (MFA) jsou přihlašovací údaje uživatelů zranitelné vůči útočníkům, kteří chtějí ohrozit útoky pomocí stříkání hesel nebo pokusů o útok phishing .

Prozkoumání incidentu služby Password Spray pomocí přehledů UEBA

Pokud chcete například prošetřit incident typu password spray pomocí přehledů UEBA, můžete udělat následující informace:

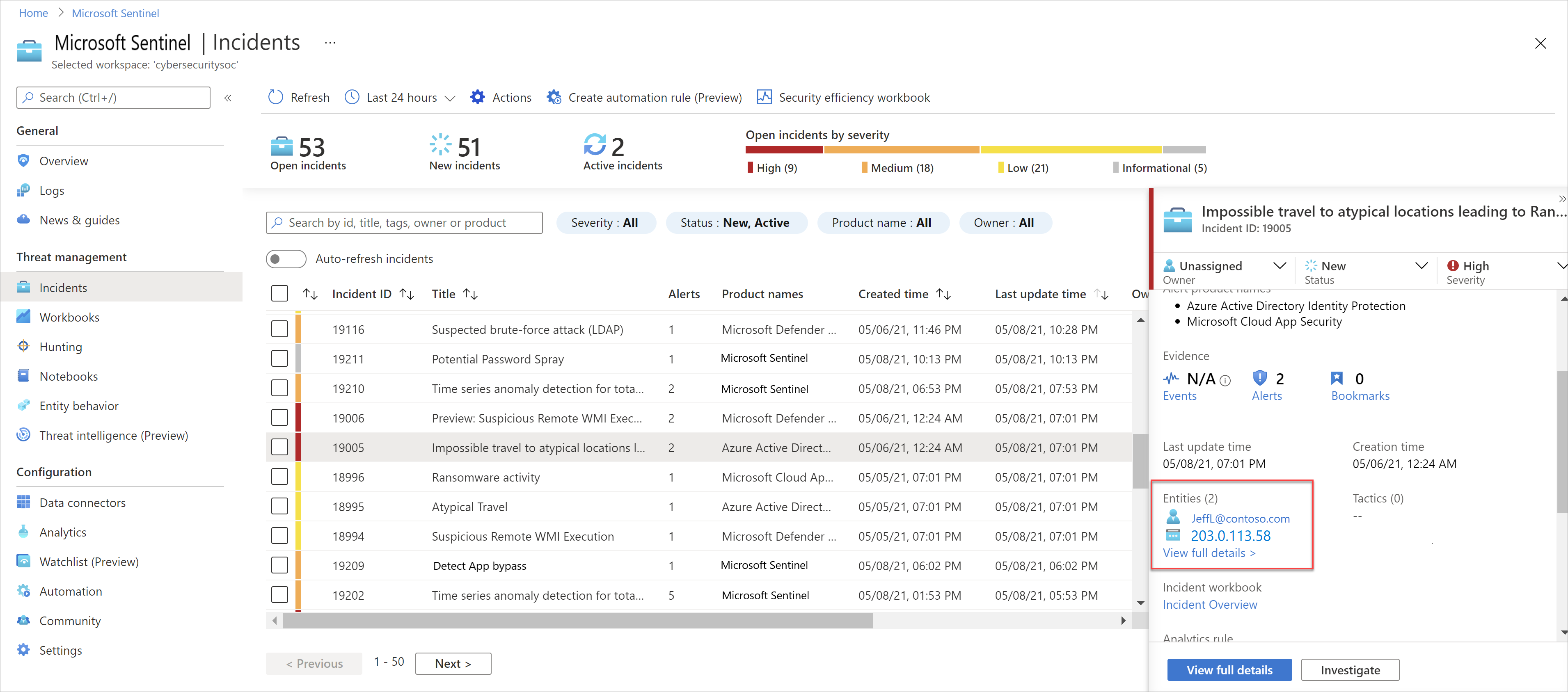

V incidentu v levém dolním rohu vyberte Prozkoumat a zobrazte účty, počítače a další datové body, které by mohly být cílem útoku.

Při procházení dat se může zobrazit účet správce s relativně velkým počtem neúspěšných přihlášení. I když je to podezřelé, nemusíte chtít účet omezit bez dalšího potvrzení.

Vyberte entitu uživatele pro správu na mapě a pak na pravé straně vyberte Přehledy , abyste našli další podrobnosti, například graf přihlášení v průběhu času.

Vpravo vyberte Informace a pak výběrem možnosti Zobrazit úplné podrobnosti přejděte na stránku entity uživatele a přejděte k dalším podrobnostem.

Všimněte si například, jestli se jedná o první incident potenciálního hesla uživatele, nebo sledujte historii přihlášení uživatele, abyste pochopili, jestli selhání byla neobvyklá.

Tip

Můžete také spustit neúspěšný dotaz proaktivního vyhledávání přihlášení, který monitoruje všechna neobvyklá přihlášení organizace, která selhala. Výsledky z dotazu použijte k zahájení vyšetřování možných útoků password spray.

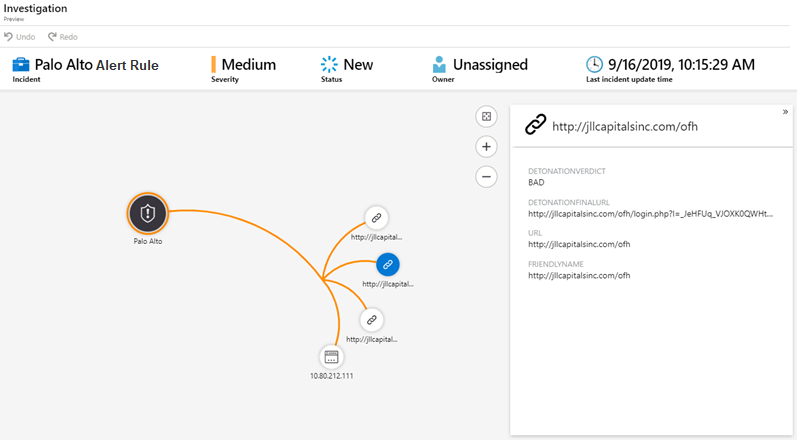

Detonace adres URL (Public Preview)

Pokud v protokolech přijatých do Služby Microsoft Sentinel existují adresy URL, tyto adresy URL se automaticky detonují, aby se urychlil proces třídění.

Graf šetření obsahuje uzel pro detonovanou adresu URL a také následující podrobnosti:

- DetonationVerdict. Základní logická determinace z detonace. Například Chybný znamená, že strana byla klasifikována jako hostující malware nebo phishingový obsah.

- DetonationFinalURL. Poslední pozorovaná adresa URL cílové stránky po všech přesměrováních z původní adresy URL.

Příklad:

Tip

Pokud v protokolech nevidíte adresy URL, zkontrolujte, jestli je protokolování adres URL, označované také jako protokolování hrozeb, povolené pro vaše zabezpečené webové brány, webové proxy servery, brány firewall nebo starší verze IDS/IPS.

Můžete také vytvořit vlastní protokoly pro kanál konkrétních adres URL, které vás zajímají, do Microsoft Sentinelu pro účely dalšího šetření.

Další kroky

Další informace o UEBA, vyšetřováních a proaktivním vyhledávání: