Izolace ve veřejném cloudu Azure

Azure umožňuje spouštět aplikace a virtuální počítače ve sdílené fyzické infrastruktuře. Jednou z hlavních ekonomických motivací ke spouštění aplikací v cloudovém prostředí je schopnost distribuovat náklady na sdílené prostředky mezi více zákazníků. Tento postup víceklientské architektury zlepšuje efektivitu tím, že multiplexuje prostředky mezi různorodými zákazníky s nízkými náklady. Bohužel také představuje riziko sdílení fyzických serverů a dalších prostředků infrastruktury ke spouštění citlivých aplikací a virtuálních počítačů, které můžou patřit libovolnému a potenciálně škodlivému uživateli.

Tento článek popisuje, jak Azure poskytuje izolaci před škodlivými i nelými úmysly uživatelů a slouží jako vodítko pro navrhování cloudových řešení tím, že nabízí architektům různé možnosti izolace.

Izolace na úrovni tenanta

Jednou z hlavních výhod cloud computingu je koncept sdílené společné infrastruktury napříč mnoha zákazníky současně, což vede k úsporám z rozsahu. Tento koncept se nazývá víceklientská architektura. Microsoft nepřetržitě pracuje na zajištění toho, aby víceklientová architektura Microsoft Cloud podpora Azure zabezpečení, důvěrnosti, ochrany osobních údajů, integrity a standardů dostupnosti.

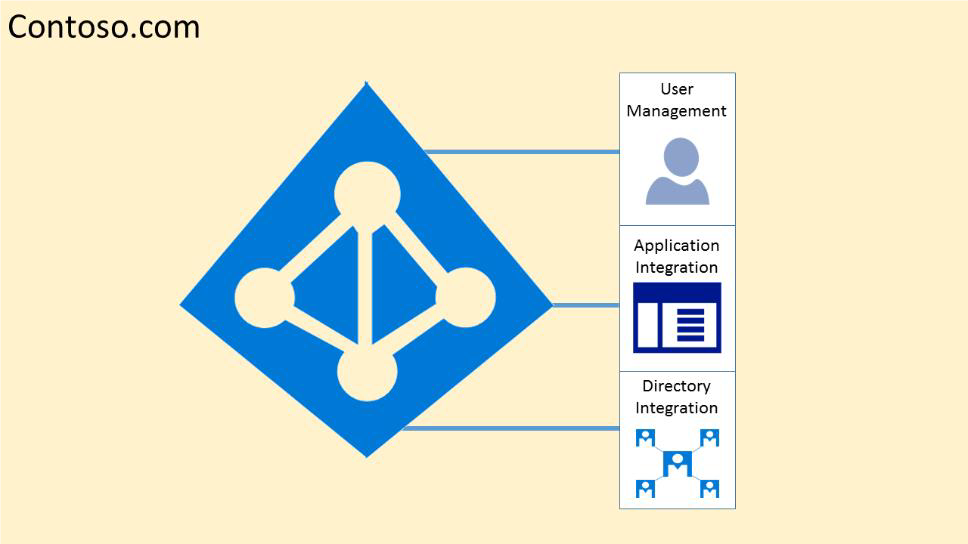

V prostředí cloudu se dá klient služby Azure AD definovat jako klient nebo organizace, která vlastní a spravuje konkrétní instanci dané cloudové služby. S platformou Identity Platform poskytovanou Microsoft Azure je tenant jednoduše vyhrazenou instancí MICROSOFT Entra ID, kterou vaše organizace obdrží a vlastní, když se zaregistruje ke cloudové službě Microsoftu.

Každý adresář Microsoft Entra je odlišný a oddělený od ostatních adresářů Microsoft Entra. Stejně jako firemní kancelářské budovy je zabezpečený prostředek specifický jenom pro vaši organizaci, byl také adresář Microsoft Entra navržen tak, aby byl bezpečným assetem pro použití pouze vaší organizací. Architektura Microsoft Entra izoluje zákaznická data a informace o identitě od spolusouměšnění. To znamená, že uživatelé a správci jednoho adresáře Microsoft Entra nemají náhodný nebo škodlivý přístup k datům v jiném adresáři.

Tenantská architektura Azure

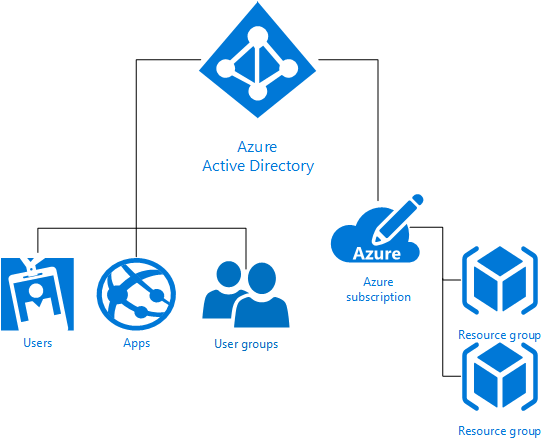

Tenant Azure (předplatné Azure) odkazuje na vztah zákazníka a fakturace a jedinečného tenanta v Microsoft Entra ID. Izolace na úrovni tenanta v Microsoft Azure se dosahuje pomocí ID Microsoft Entra a řízení přístupu na základě role Azure, které nabízí. Každé předplatné Azure je přidružené k jednomu adresáři Microsoft Entra.

Uživatelé, skupiny a aplikace z daného adresáře můžou spravovat prostředky v předplatném Azure. Tato přístupová práva můžete přiřadit pomocí webu Azure Portal, nástrojů příkazového řádku Azure a rozhraní API pro správu Azure. Tenant Microsoft Entra je logicky izolovaný pomocí hranic zabezpečení, aby žádný zákazník neměl přístup ke spoluklientům, ať už se zlými úmysly nebo omylem. Microsoft Entra ID běží na "holých" serverech izolovaných v odděleném síťovém segmentu, kde filtrování paketů na úrovni hostitele a brána Windows Firewall blokují nežádoucí připojení a provoz.

Přístup k datům v Microsoft Entra ID vyžaduje ověření uživatele prostřednictvím služby tokenů zabezpečení (STS). Informace o existenci, povoleném stavu a roli uživatele používá autorizační systém k určení, jestli je požadovaný přístup k cílovému tenantovi autorizovaný pro tohoto uživatele v této relaci.

Tenanti jsou diskrétní kontejnery a mezi těmito kontejnery neexistuje žádný vztah.

Žádný přístup mezi tenanty, pokud ho správce tenanta neudělí prostřednictvím federace nebo zřizování uživatelských účtů z jiných tenantů.

Fyzický přístup k serverům, které tvoří službu Microsoft Entra, a přímý přístup k back-endovým systémům Microsoft Entra ID je omezený.

Uživatelé Microsoft Entra nemají přístup k fyzickým prostředkům ani umístěním, a proto je není možné obejít logické kontroly zásad Azure RBAC uvedené níže.

Pro potřeby diagnostiky a údržby se vyžaduje a používá provozní model, který využívá systém zvýšení oprávnění za běhu. Microsoft Entra Privileged Identity Management (PIM) zavádí koncept oprávněného správce. Oprávnění správci by teď měli být uživatelé, kteří potřebují privilegovaný přístup, ale ne každý den. Dokud uživatel nepotřebuje přístup, je tato role neaktivní. Jakmile uživatel bude přístup potřebovat, dokončí proces aktivace a na předem určenou dobu se stane aktivním správcem.

Microsoft Entra ID hostuje každého tenanta ve vlastním chráněném kontejneru se zásadami a oprávněními pro a v rámci kontejneru výhradně vlastněného a spravovaného tenantem.

Koncept kontejnerů tenantů je hluboce zachovaný v adresářové službě ve všech vrstvách– od portálů až po trvalé úložiště.

I když jsou metadata z více tenantů Microsoft Entra uložená na stejném fyzickém disku, neexistuje žádný vztah mezi jinými kontejnery než tím, co je definováno adresářovou službou, což zase určuje správce tenanta.

Řízení přístupu Azure na základě rolí (Azure RBAC)

Řízení přístupu na základě role v Azure (Azure RBAC) pomáhá sdílet různé komponenty dostupné v rámci předplatného Azure tím, že poskytuje jemně odstupňovanou správu přístupu pro Azure. Azure RBAC umožňuje oddělit povinnosti ve vaší organizaci a udělit přístup na základě toho, co uživatelé potřebují k provádění svých úloh. Místo udělení neomezených oprávnění v předplatném nebo prostředcích Azure můžete povolit jenom určité akce.

Azure RBAC má tři základní role, které platí pro všechny typy prostředků:

Vlastník má úplný přístup ke všem prostředkům, včetně práva delegovat přístup k ostatním.

Přispěvatel může vytvářet a spravovat všechny typy prostředků Azure, ale nemůže udělit přístup ostatním.

Čtenář může zobrazit existující prostředky Azure.

Zbývající role Azure v Azure umožňují správu konkrétních prostředků Azure. Role Přispěvatel virtuálních počítačů například uživateli umožňuje vytvářet a spravovat virtuální počítače. Neuděluje jim přístup k virtuální síti Azure ani k podsíti, ke které se virtuální počítač připojuje.

Předdefinované role Azure uvádějí role dostupné v Azure. Určuje operace a rozsah, které každá předdefinovaná role uděluje uživatelům. Pokud chcete definovat vlastní role pro ještě větší kontrolu, podívejte se, jak vytvořit vlastní role v Azure RBAC.

Mezi další možnosti pro Microsoft Entra ID patří:

Microsoft Entra ID umožňuje jednotné přihlašování k aplikacím SaaS bez ohledu na to, kde jsou hostované. Některé aplikace jsou federované s ID Microsoft Entra a jiné používají jednotné přihlašování pomocí hesla. Federované aplikace můžou také podporovat zřizování uživatelů a ukládání hesel do trezoru.

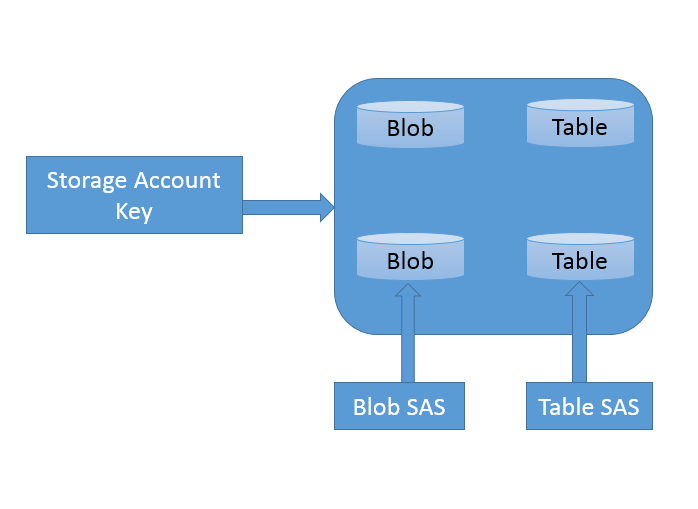

Přístup k datům v rámci Azure Storage je řízen prostřednictvím ověřování. Každý účet úložiště má primární klíč (klíč účtu úložiště nebo SAK) a sekundární tajný klíč (sdílený přístupový podpis nebo SAS).

Id Microsoft Entra poskytuje identitu jako službu prostřednictvím federace pomocí Active Directory Federation Services (AD FS), synchronizace a replikace s místními adresáři.

Vícefaktorové ověřování Microsoft Entra vyžaduje, aby uživatelé ověřili přihlášení pomocí mobilní aplikace, telefonního hovoru nebo textové zprávy. Dá se použít s Microsoft Entra ID, které pomáhá zabezpečit místní prostředky pomocí Multi-Factor Authentication Serveru a také s vlastními aplikacemi a adresáři pomocí sady SDK.

Služba Microsoft Entra Domain Services umožňuje připojit virtuální počítače Azure k doméně služby Active Directory bez nasazení řadičů domény. K těmto virtuálním počítačům se můžete přihlásit pomocí firemních přihlašovacích údajů služby Active Directory a spravovat virtuální počítače připojené k doméně pomocí zásad skupiny k vynucení standardních hodnot zabezpečení na všech virtuálních počítačích Azure.

Azure Active Directory B2C poskytuje vysoce dostupnou službu pro správu globálních identit pro aplikace přístupné uživatelům, které se škálují na stovky milionů identit. Dá se integrovat do mobilních i webových platforem. Vaši uživatelé se můžou přihlásit ke všem vašim aplikacím prostřednictvím přizpůsobitelných prostředí pomocí stávajících účtů sociálních sítí nebo vytvořením přihlašovacích údajů.

Izolace od správců Microsoftu a odstraňování dat

Microsoft přijímá silná opatření k ochraně vašich dat před nevhodným přístupem nebo používáním neoprávněnými osobami. Tyto provozní procesy a kontroly jsou podporovány podmínkami online služeb, které nabízejí smluvní závazky, které řídí přístup k vašim datům.

- Technici Microsoftu nemají výchozí přístup k vašim datům v cloudu. Místo toho mají udělený přístup pod dohledem nad správou pouze v případě potřeby. Tento přístup je pečlivě řízen a protokolován a odvolán, pokud už není potřeba.

- Společnost Microsoft může najmout jiné společnosti, aby svým jménem poskytovaly omezené služby. Subdodavatelé mohou přistupovat k zákaznickým datům pouze za účelem poskytování služeb, pro které jsme je najali, a nesmí je používat pro jakýkoli jiný účel. Dále jsou smluvně vázány na zachování důvěrnosti informací našich zákazníků.

Obchodní služby s auditovanými certifikacemi, jako je ISO/IEC 27001, pravidelně ověřují společnosti Microsoft a akreditované auditovací firmy, které provádějí ukázkové audity, aby ověřily tento přístup pouze pro oprávněné obchodní účely. Kdykoli a z jakéhokoli důvodu můžete přistupovat k vlastním zákaznickým datům.

Pokud odstraníte nějaká data, Microsoft Azure odstraní data včetně všech kopií uložených v mezipaměti nebo záložních kopií. U služeb v rozsahu dojde k odstranění do 90 dnů od konce doby uchovávání. (Služby v rozsahu jsou definovány v části Podmínky zpracování dat v naší částiPodmínky online služeb.)

Pokud disková jednotka používaná pro úložiště trpí selháním hardwaru, je bezpečně vymazána nebo zničena , než ji Microsoft vrátí výrobci za účelem nahrazení nebo opravy. Data na jednotce se přepíšou, aby se zajistilo, že se data nedají žádným způsobem obnovit.

Izolace výpočetních prostředků

Microsoft Azure poskytuje různé cloudové výpočetní služby, které zahrnují širokou škálu výpočetních instancí a služeb, které můžou automaticky vertikálně navýšit a snížit kapacitu tak, aby vyhovovaly potřebám vaší aplikace nebo podniku. Tyto výpočetní instance a služby nabízejí izolaci na několika úrovních, aby se zajistila zabezpečení dat, aniž by bylo nutné obětovat flexibilitu v konfiguraci, kterou zákazníci vyžadují.

Velikosti izolovaných virtuálních počítačů

Azure Compute nabízí velikosti virtuálních počítačů, které jsou izolované na konkrétní typ hardwaru a vyhrazené pro jednoho zákazníka. Izolované velikosti jsou živé a fungují na konkrétní generaci hardwaru a budou zastaralé, když je generace hardwaru vyřazena nebo je k dispozici nová generace hardwaru.

Velikosti izolovaných virtuálních počítačů jsou nejvhodnější pro úlohy, které vyžadují vysokou míru izolace od úloh jiných zákazníků. To se někdy vyžaduje ke splnění požadavků na dodržování předpisů a dodržování právních předpisů. Použití izolované velikosti zaručuje, že váš virtuální počítač je jediný spuštěný na konkrétní instanci serveru.

Vzhledem k tomu, že virtuální počítače izolované velikosti jsou velké, můžou se zákazníci rozhodnout rozdělit prostředky těchto virtuálních počítačů pomocí podpora Azure pro vnořené virtuální počítače.

Mezi aktuální nabídky izolovaných virtuálních počítačů patří:

- Standard_E80ids_v4

- Standard_E80is_v4

- Standard_E104i_v5

- Standard_E104is_v5

- Standard_E104id_v5

- Standard_E104ids_v5

- Standard_M192is_v2

- Standard_M192ims_v2

- Standard_M192ids_v2

- Standard_M192idms_v2

- Standard_F72s_v2

- Standard_M128ms

Poznámka:

Izolované velikosti virtuálních počítačů mají omezenou životnost kvůli vyřazení hardwaru.

Vyřazení izolovaných velikostí virtuálních počítačů

Velikosti izolovaných virtuálních počítačů mají životnost omezenou hardwarem. Problémy Azure s připomenutím 12 měsíců před oficiálním datem vyřazení velikostí a poskytuje aktualizovanou izolovanou nabídku pro vaše zvážení. Oznámily se následující velikosti vyřazení.

| Velikost | Datum vyřazení izolace |

|---|---|

| Standard_DS15_v2 | sobota 15. května 2021 |

| Standard_D15_v2 | sobota 15. května 2021 |

| Standard_G5 | úterý 15. února 2022 |

| Standard_GS5 | úterý 15. února 2022 |

| Standard_E64i_v3 | úterý 15. února 2022 |

| Standard_E64is_v3 | úterý 15. února 2022 |

| Standard_M192is_v2 | 31. března 2027 |

| Standard_M192ims_v2 | 31. března 2027 |

| Standard_M192ids_v2 | 31. března 2027 |

| Standard_M192idms_v2 | 31. března 2027 |

Často kladené dotazy

Otázka: Bude velikost vyřazena z důchodu nebo jenom její funkce izolace?

A: Jakákoli velikost publikovaná jako izolovaná, ale v názvu nemá žádné "i", funkce izolace velikostí virtuálních počítačů se vyřadí z důchodu, pokud se nesdělí jinak. Velikosti s "i" v názvu budou zastaralé.

Otázka: Došlo k výpadku, když můj virtuální počítač přejde na nesolovaný hardware?

A: V případě velikostí virtuálních počítačů, kde se zastaralá jenom izolace, ale ne velikost, není potřeba žádná akce a nedojde k výpadkům. Naopak v případě, že je vyžadována izolace, oznámení obsahuje doporučenou velikost nahrazení. Výběr náhradní velikosti vyžaduje, aby zákazníci změnili velikost virtuálních počítačů.

Otázka: Existuje nějaký rozdíl nákladů na přechod na nesolovaný virtuální počítač?

A: Ne

Otázka: Kdy se ostatní izolované velikosti vyřadí z důchodu?

A: Poskytujeme připomenutí 12 měsíců před oficiálním vyřazení izolované velikosti. Naše nejnovější oznámení zahrnuje vyřazení funkcí izolace Standard_G5, Standard_GS5, Standard_E64i_v3 a Standard_E64i_v3.

Otázka: Jsem zákazníkem Azure Service Fabric, který spoléhá na úrovně Silver nebo Gold Durability. Má tato změna vliv na mě?

Odpověď: Ne. Záruky poskytované úrovněmi stálosti Service Fabric budou fungovat i po této změně. Pokud potřebujete izolaci fyzického hardwaru z jiných důvodů, možná budete muset provést jednu z výše popsaných akcí.

Otázka: Jaké jsou milníky pro vyřazení D15_v2 nebo DS15_v2 izolace?

A:

| Datum | Akce |

|---|---|

| 15. května 20201 | Oznámení o vyřazení izolace D/DS15_v2 |

| sobota 15. května 2021 | Záruka izolace D/DS15_v2 byla odebrána. |

1 Stávající zákazník, který tyto velikosti používá, obdrží e-mail s oznámením s podrobnými pokyny k dalším krokům.

Otázka: Jaké jsou milníky pro vyřazení G5, Gs5, E64i_v3 a E64is_v3 izolace?

A:

| Datum | Akce |

|---|---|

| 15. února 20211 | Oznámení o vyřazení izolace G5/GS5/E64i_v3/E64is_v3 |

| 28. února 2022 | Záruka izolace G5/GS5/E64i_v3/E64is_v3 |

1 Stávající zákazník, který tyto velikosti používá, obdrží e-mail s oznámením s podrobnými pokyny k dalším krokům.

Další kroky

Zákazníci se také můžou rozhodnout dále rozdělit prostředky těchto izolovaných virtuálních počítačů pomocí podpora Azure pro vnořené virtuální počítače.

Vyhrazení hostitelé

Kromě izolovaných hostitelů popsaných v předchozí části nabízí Azure také vyhrazené hostitele. Vyhrazení hostitelé v Azure jsou služba, která poskytuje fyzické servery, které mohou hostovat jeden nebo více virtuálních počítačů a které jsou vyhrazené pro jedno předplatné Azure. Vyhrazení hostitelé poskytují izolaci hardwaru na úrovni fyzického serveru. Na hostitele nebudou umístěny žádné další virtuální počítače. Vyhrazené hostitele se nasazují ve stejných datacentrech a sdílejí stejnou síťovou a základní infrastrukturu úložiště jako ostatní neizolované hostitele. Další informace najdete v podrobném přehledu vyhrazených hostitelů Azure.

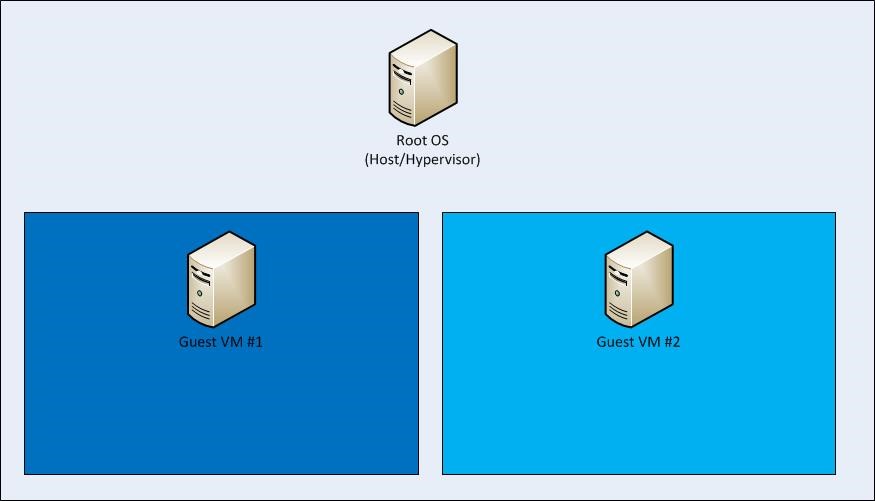

Izolace hyper-V a kořenového operačního systému mezi kořenovým virtuálním počítačem a hostujícími virtuálními počítači

Výpočetní platforma Azure je založená na virtualizaci počítačů, což znamená, že veškerý kód zákazníka se spouští na virtuálním počítači Hyper-V. Na každém uzlu Azure (nebo koncovém bodu sítě) je hypervisor, který běží přímo přes hardware a rozdělí uzel na proměnlivý počet hostovaných virtuálních počítačů.

Každý uzel má také jeden speciální kořenový virtuální počítač, na kterém běží hostitelský operační systém. Kritickou hranicí je izolace kořenového virtuálního počítače od hostovaných virtuálních počítačů a hostovaných virtuálních počítačů mezi sebou spravovaných hypervisorem a kořenovým operačním systémem. Párování hypervisoru/kořenového operačního systému využívá desetiletí zabezpečení operačního systému Od Microsoftu a novější učení z Hyper-V od Microsoftu k zajištění silné izolace hostovaných virtuálních počítačů.

Platforma Azure používá virtualizované prostředí. Uživatelské instance fungují jako samostatné virtuální počítače, které nemají přístup k fyzickému hostitelskému serveru.

Hypervisor Azure funguje jako mikrojádrový modul a předává všechny požadavky na přístup k hardwaru z hostovaného virtuálního počítače hostiteli ke zpracování pomocí rozhraní sdílené paměti nazývaného sběrnice virtuálních počítačů. Tento postup brání uživatelům v získání přímého přístupu k systému pro čtení, zápis a spouštění a snižuje riziko sdílení systémových prostředků.

Pokročilý algoritmus umístění virtuálních počítačů a ochrana před útoky na boční kanál

Jakýkoli útok mezi virtuálními počítači zahrnuje dva kroky: umístění nežádoucího virtuálního počítače řízeného na stejného hostitele jako jeden z virtuálních počítačů oběti a následné porušení hranice izolace k krádeži citlivých informací o oběti nebo ovlivnění jeho výkonu pro greed nebo vandalismus. Microsoft Azure poskytuje ochranu v obou krocích pomocí pokročilého algoritmu umísťování virtuálních počítačů a ochrany před všemi známými útoky na boční kanál, včetně hlučných sousedních virtuálních počítačů.

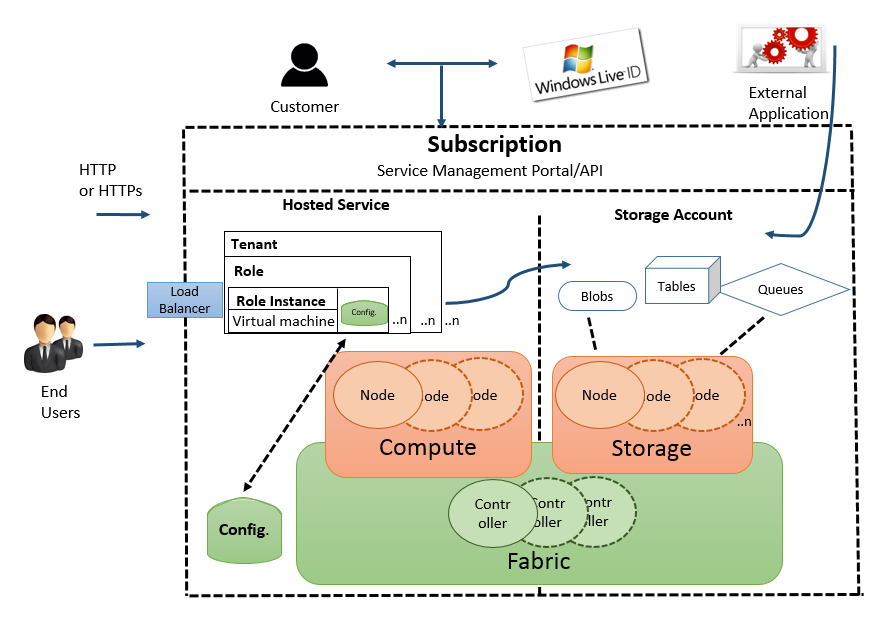

Kontroler prostředků infrastruktury Azure

Kontroler prostředků infrastruktury Azure zodpovídá za přidělování prostředků infrastruktury úlohám tenantů a spravuje jednosměrnou komunikaci z hostitele na virtuální počítače. Algoritmus umísťování virtuálních počítačů kontroleru prostředků infrastruktury Azure je vysoce sofistikovaný a téměř nemožné předpovědět jako úroveň fyzického hostitele.

Hypervisor Azure vynucuje oddělení paměti a procesů mezi virtuálními počítači a bezpečně směruje síťový provoz do tenantů hostovaného operačního systému. Tím se eliminuje možnost útoku na vedlejší kanál na úrovni virtuálního počítače.

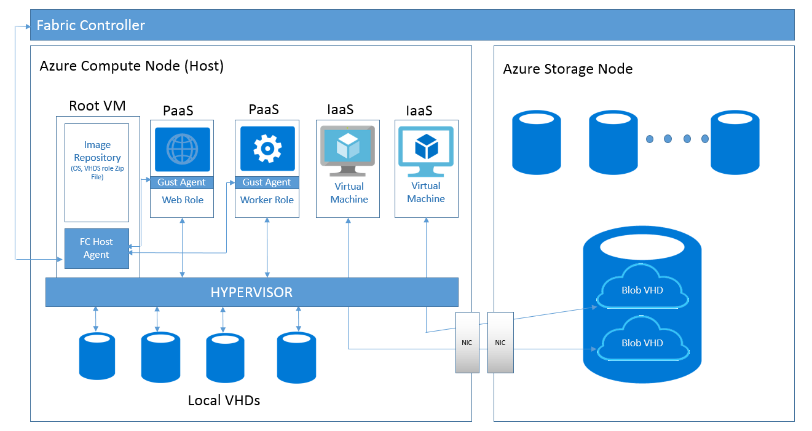

Kořenový virtuální počítač v Azure je speciální: spouští posílený operační systém označovaný jako kořenový operační systém, který je hostitelem agenta infrastruktury (FA). Při správě agentů hosta (GA) v hostujících operačních systémech na virtuálních počítačích zákazníka se používají také FA. FA také spravují uzly úložiště.

Kolekce hypervisoru Azure, kořenového operačního systému/FA a zákaznických virtuálních počítačů/GA se skládá z výpočetního uzlu. Účty FA spravuje kontroler prostředků infrastruktury (FC), který existuje mimo výpočetní uzly a uzly úložiště (výpočetní clustery a clustery úložiště se spravují samostatnými řadiči domény). Pokud zákazník během běhu aktualizuje konfigurační soubor své aplikace, fc komunikuje s FA, která pak kontaktuje GA, které upozorní aplikaci na změnu konfigurace. V případě selhání hardwaru fc automaticky najde dostupný hardware a restartuje tam virtuální počítač.

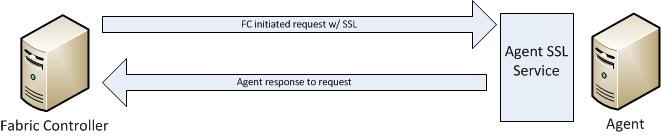

Komunikace z kontroleru prostředků infrastruktury s agentem je jednosměrná. Agent implementuje službu chráněnou protokolem SSL, která reaguje pouze na požadavky kontroleru. Nemůže inicializovat připojení k řadiči nebo jiným privilegovaným interním uzlům. FC považuje všechny odpovědi za nedůvěryhodné.

Izolace se rozšiřuje od kořenového virtuálního počítače z virtuálních počítačů hosta a virtuálních počítačů hosta mezi sebou. Výpočetní uzly jsou také izolované od uzlů úložiště, aby se zvýšila ochrana.

Hypervisor a hostitelský operační systém poskytují síťové pakety – filtry, které pomáhají zajistit, že nedůvěryhodné virtuální počítače nemůžou generovat falšovaný provoz nebo přijímat provoz, který není adresovaný, směrovat provoz do koncových bodů chráněné infrastruktury nebo odesílat a přijímat nevhodný provoz vysílání.

Další pravidla nakonfigurovaná agentem kontroleru prostředků infrastruktury pro izolaci virtuálního počítače

Ve výchozím nastavení se veškerý provoz při vytvoření virtuálního počítače zablokuje a agent kontroleru prostředků infrastruktury nakonfiguruje filtr paketů tak, aby přidával pravidla a výjimky tak, aby povoloval autorizovaný provoz.

Existují dvě kategorie pravidel, která jsou naprogramována:

- Konfigurace počítače nebo pravidla infrastruktury: Ve výchozím nastavení je veškerá komunikace blokovaná. Existují výjimky, které virtuálnímu počítači umožňují odesílat a přijímat přenosy DHCP a DNS. Virtuální počítače můžou také odesílat provoz do "veřejného" internetu a odesílat provoz do jiných virtuálních počítačů ve stejné virtuální síti Azure a na aktivační server operačního systému. Seznam povolených odchozích cílů virtuálních počítačů nezahrnuje podsítě směrovačů Azure, správu Azure a další vlastnosti Microsoftu.

- Konfigurační soubor role: Definuje příchozí seznamy řízení přístupu (ACL) na základě modelu služby tenanta.

Izolace sítě VLAN

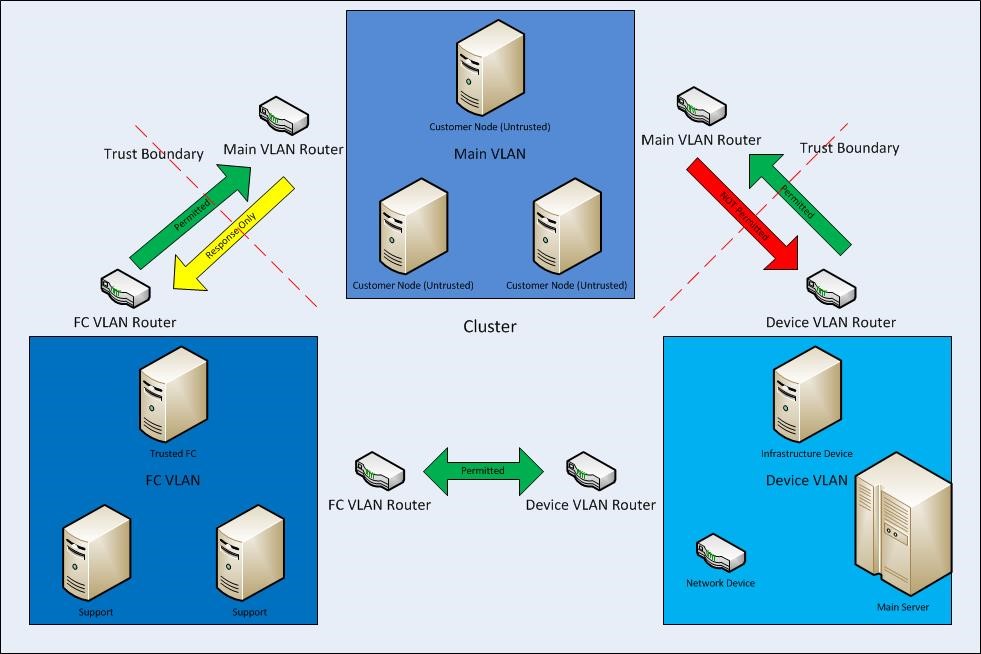

V každém clusteru jsou tři sítě VLAN:

- Hlavní síť VLAN – propojuje nedůvěryhodné uzly zákazníků.

- FC VLAN – obsahuje důvěryhodné řadiče domény a podpůrné systémy.

- Síť VLAN zařízení – obsahuje důvěryhodnou síť a další zařízení infrastruktury.

Komunikace je povolená z FC VLAN do hlavní sítě VLAN, ale nelze ji zahájit z hlavní sítě VLAN do sítě FC VLAN. Komunikace je také blokována z hlavní sítě VLAN do sítě VLAN zařízení. To zajišťuje, že i když dojde k ohrožení zabezpečení uzlu, na kterém běží kód zákazníka, nemůžou napadnout uzly na sítích VLAN FC nebo zařízení.

Izolace úložiště

Logická izolace mezi výpočetními prostředky a úložištěm

V rámci základního návrhu Microsoft Azure odděluje výpočty založené na virtuálních počítačích od úložiště. Toto oddělení umožňuje nezávisle škálovat výpočty a úložiště, což usnadňuje poskytování víceklientské architektury a izolace.

Azure Storage proto běží na samostatném hardwaru bez síťového připojení ke službě Azure Compute s výjimkou logicky. To znamená, že při vytvoření virtuálního disku není místo na disku přiděleno pro celou kapacitu. Místo toho se vytvoří tabulka, která mapuje adresy na virtuálním disku na oblasti fyzického disku a tato tabulka je zpočátku prázdná. Když zákazník poprvé zapíše data na virtuální disk, přidělí se místo na fyzickém disku a ukazatel na něj, který se umístí do tabulky.

Izolace pomocí řízení přístupu k úložišti

Řízení přístupu ve službě Azure Storage má jednoduchý model řízení přístupu. Každé předplatné Azure může vytvořit jeden nebo více účtů úložiště. Každý účet úložiště má jeden tajný klíč, který slouží k řízení přístupu ke všem datům v daném účtu úložiště.

Přístup k datům Azure Storage (včetně tabulek) je možné řídit prostřednictvím tokenu SAS (sdílený přístupový podpis), který uděluje omezený přístup. Sas se vytvoří prostřednictvím šablony dotazu (URL), která je podepsaná pomocí SAK (klíč účtu úložiště). Tuto podepsanou adresu URL je možné dát jinému procesu (tj. delegovanému), který pak může vyplnit podrobnosti dotazu a vytvořit žádost o službu úložiště. Sdílený přístupový podpis umožňuje klientům udělit časový přístup bez odhalení tajného klíče účtu úložiště.

SAS znamená, že můžeme udělit klientům omezená oprávnění k objektům v našem účtu úložiště po určitou dobu a se zadanou sadou oprávnění. Tato omezená oprávnění můžeme udělit, aniž bychom museli sdílet přístupové klíče k vašemu účtu.

Izolace úložiště na úrovni PROTOKOLU IP

Můžete vytvořit brány firewall a definovat rozsah IP adres pro důvěryhodné klienty. S rozsahem IP adres se můžou ke službě Azure Storage připojit jenom klienti, kteří mají IP adresu v rámci definovaného rozsahu.

Data úložiště PROTOKOLU IP je možné chránit před neoprávněnými uživateli prostřednictvím síťového mechanismu, který slouží k přidělení vyhrazeného nebo vyhrazeného tunelu provozu do úložiště IP adres.

Šifrování

Azure nabízí následující typy šifrování pro ochranu dat:

- Šifrování během přenosu

- Šifrování neaktivních uložených dat

Šifrování během přenosu

Šifrování při přenosu je mechanismus ochrany dat při přenosu mezi sítěmi. Se službou Azure Storage můžete zabezpečit data pomocí:

- Šifrování na úrovni přenosu, například HTTPS při přenosu dat do nebo ze služby Azure Storage.

- Šifrování drátů, jako je šifrování PROTOKOLU SMB 3.0 pro sdílené složky Azure

- Šifrování na straně klienta pro šifrování dat před přenosem do úložiště a dešifrování dat po jejich přenosu z úložiště.

Šifrování v klidovém stavu

V mnoha organizacích je šifrování neaktivních uložených dat povinným krokem k ochraně osobních údajů, dodržování předpisů a suverenitě dat. Existují tři funkce Azure, které poskytují šifrování neaktivních uložených dat:

- Šifrování služby Storage umožňuje požadovat, aby služba úložiště při zápisu do Azure Storage automaticky šifruje data.

- Šifrování na straně klienta také poskytuje funkci šifrování neaktivních uložených dat.

- Azure Disk Encryption pro virtuální počítače s Linuxem a Azure Disk Encryption pro virtuální počítače s Windows

Další informace najdete v tématu Přehled možností šifrování spravovaných disků.

Azure Disk Encryption

Azure Disk Encryption pro virtuální počítače s Linuxem a Azure Disk Encryption pro virtuální počítače s Windows pomáhají řešit požadavky organizace na zabezpečení a dodržování předpisů šifrováním disků virtuálních počítačů (včetně spouštěcích a datových disků) pomocí klíčů a zásad, které řídíte ve službě Azure Key Vault.

Řešení Šifrování disku pro Systém Windows je založené na nástroji Microsoft BitLocker Drive Encryption a řešení pro Linux je založené na dm-cryptu.

Řešení podporuje následující scénáře pro virtuální počítače IaaS, když jsou povolené v Microsoft Azure:

- Integrace se službou Azure Key Vault

- Virtuální počítače úrovně Standard: A, D, DS, G, GS atd., virtuální počítače IaaS řad

- Povolení šifrování na virtuálních počítačích IaaS s Windows a Linuxem

- Zakázání šifrování na operačních systémech a datových jednotkách pro virtuální počítače IaaS s Windows

- Zakázání šifrování datových jednotek pro virtuální počítače IaaS s Linuxem

- Povolení šifrování na virtuálních počítačích IaaS, na kterých běží klientský operační systém Windows

- Povolení šifrování svazků s cestami připojení

- Povolení šifrování na virtuálních počítačích s Linuxem, které jsou nakonfigurované prokládáním disků (RAID) pomocí mdadm

- Povolení šifrování na virtuálních počítačích s Linuxem pomocí LVM (Správce logických svazků) pro datové disky

- Povolení šifrování na virtuálních počítačích s Windows, které jsou nakonfigurované pomocí prostorů úložiště

- Podporují se všechny veřejné oblasti Azure.

Řešení v této verzi nepodporuje následující scénáře, funkce a technologie:

- Virtuální počítače IaaS úrovně Basic

- Zakázání šifrování na jednotce operačního systému pro virtuální počítače IaaS s Linuxem

- Virtuální počítače IaaS vytvořené pomocí metody vytváření klasických virtuálních počítačů

- Integrace s místními Služba správy klíčů

- Soubory Azure (sdílený systém souborů), systém souborů NFS (Network File System), dynamické svazky a virtuální počítače s Windows nakonfigurované pomocí softwarových systémů RAID

Izolace databáze SQL

SQL Database je služba v cloudu Microsoftu poskytující relační databáze založené na předním databázovém stroji Microsoft SQL Server a schopné obsloužit i klíčové úlohy. SQL Database nabízí předvídatelnou izolaci dat na úrovni účtu, zeměpisné oblasti nebo oblasti založené na sítích – to vše s téměř nulovou správou.

Aplikační model služby SQL Database

Microsoft SQL Database je cloudová relační databázová služba založená na technologiích SQL Serveru. Poskytuje vysoce dostupnou škálovatelnou databázovou službu s více tenanty hostovaným Microsoftem v cloudu.

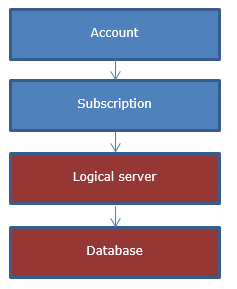

Z hlediska aplikace poskytuje SLUŽBA SQL Database následující hierarchii: Každá úroveň obsahuje omezení úrovní 1:N níže.

Účet a předplatné jsou koncepty platformy Microsoft Azure pro přidružení fakturace a správy.

Logické sql servery a databáze jsou koncepty specifické pro SQL Database a spravují se pomocí SQL Database, poskytují rozhraní OData a TSQL nebo prostřednictvím webu Azure Portal.

Servery ve službě SQL Database nejsou fyzické instance ani instance virtuálních počítačů, ale kolekce databází, sdílení zásad správy a zabezpečení, které jsou uložené v tzv. "logické hlavní" databázi.

Mezi logické hlavní databáze patří:

- Přihlášení SQL použitá k připojení k serveru

- Pravidla brány firewall

Informace týkající se fakturace a využití databází ze stejného serveru nejsou zaručené, že budou ve stejné fyzické instanci v clusteru, ale aplikace musí při připojování zadat název cílové databáze.

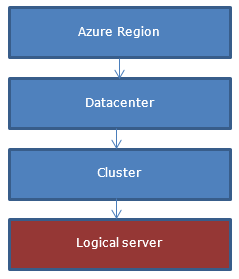

Z pohledu zákazníka se server vytvoří v geografické grafické oblasti, zatímco skutečné vytvoření serveru probíhá v jednom z clusterů v oblasti.

Izolace prostřednictvím síťové topologie

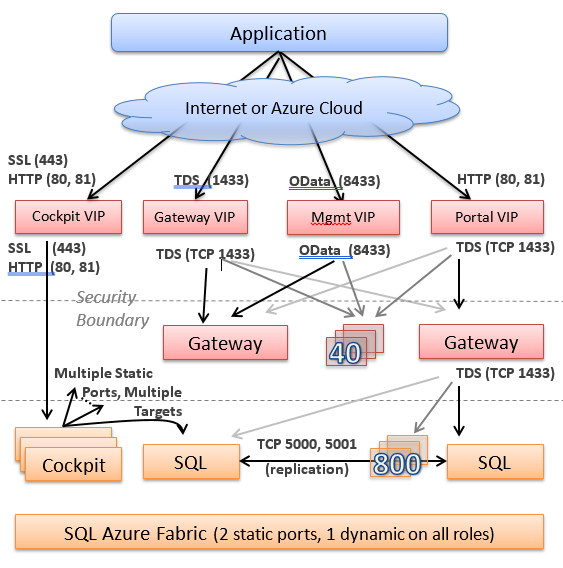

Když je server vytvořen a jeho název DNS je zaregistrovaný, název DNS odkazuje na tzv. IP adresu brány v konkrétním datacentru, kde byl server umístěn.

Za virtuální IP adresou (virtuální IP adresa) máme kolekci služeb bezstavové brány. Brány se obecně zapojují, když je potřeba koordinovat několik zdrojů dat (hlavní databáze, uživatelská databáze atd.). Služby brány implementují následující:

- Proxy připojení TDS To zahrnuje vyhledání uživatelské databáze v back-endovém clusteru, implementaci pořadí přihlášení a následné předávání paketů TDS do back-endu a zpět.

- Správa databáze. To zahrnuje implementaci kolekce pracovních postupů pro provádění operací s databází CREATE/ALTER/DROP. Databázové operace je možné vyvolat buď pomocí šifrování paketů TDS, nebo explicitních rozhraní API OData.

- OPERACE CREATE/ALTER/DROP login/user

- Operace správy serverů prostřednictvím rozhraní OData API

Vrstva za branami se nazývá back-end. To je místo, kde jsou všechna data uložena vysoce dostupným způsobem. Každá část dat se říká, že patří do "oddílu" nebo "jednotky převzetí služeb při selhání", přičemž každá z nich má aspoň tři repliky. Repliky se ukládají a replikují modulem SQL Serveru a spravují se systémem převzetí služeb při selhání, který se často označuje jako "prostředky infrastruktury".

Obecně platí, že back-endový systém nesděluje odchozí komunikaci s jinými systémy jako bezpečnostní opatření. Toto je vyhrazené pro systémy na front-endové (bráně). Počítače vrstvy brány mají na back-endových počítačích omezená oprávnění, aby se minimalizoval prostor pro útoky jako mechanismus hloubkové ochrany.

Izolace podle funkce počítače a přístupu

SQL Database se skládá ze služeb běžících na různých funkcích počítače. SQL Database je rozdělená do prostředí "back-end" cloudové databáze a "front-endu" (brána/správa) s obecným principem provozu, který se přechází pouze do back-endu, a ne do back-endu. Front-endové prostředí může komunikovat s vnějším světem jiných služeb a obecně má pouze omezená oprávnění v back-endu (stačí volat vstupní body, které musí vyvolat).

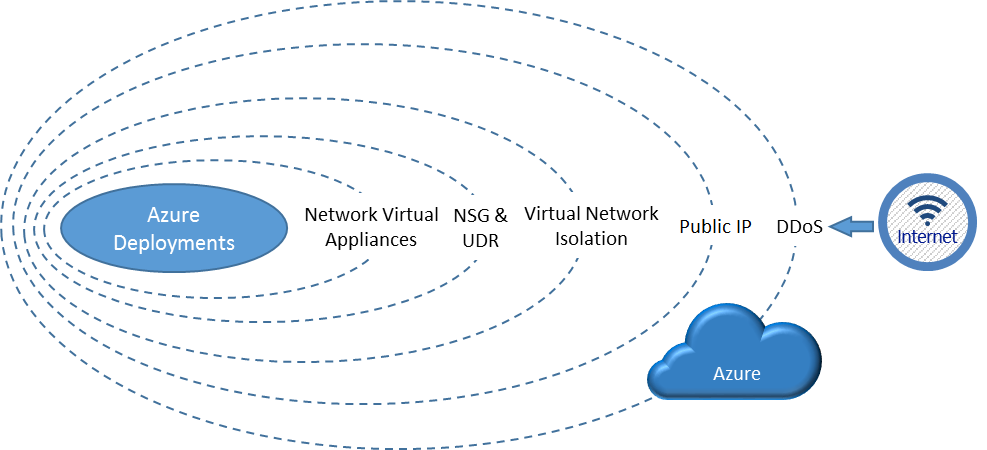

Izolace sítě

Nasazení Azure má několik vrstev izolace sítě. Následující diagram znázorňuje různé vrstvy izolace sítě, které Azure poskytuje zákazníkům. Tyto vrstvy jsou nativní v samotné platformě Azure i v funkcích definovaných zákazníkem. Příchozí z internetu poskytuje Služba Azure DDoS izolaci proti rozsáhlým útokům na Azure. Další vrstvou izolace jsou veřejné IP adresy (koncové body) definované zákazníkem, které slouží k určení, který provoz může projít cloudovou službou do virtuální sítě. Nativní izolace virtuální sítě Azure zajišťuje úplnou izolaci od všech ostatních sítí a že provoz prochází pouze prostřednictvím cest a metod nakonfigurovaných uživatelem. Tyto cesty a metody jsou další vrstvou, ve které se dají použít skupiny zabezpečení sítě, trasy definované uživatelem a síťová virtuální zařízení k vytvoření hranic izolace pro ochranu nasazení aplikací v chráněné síti.

Izolace provozu: Virtuální síť je hranice izolace provozu na platformě Azure. Virtuální počítače v jedné virtuální síti nemůžou komunikovat přímo s virtuálními počítači v jiné virtuální síti, i když jsou obě virtuální sítě vytvořeny stejným zákazníkem. Izolace je kritická vlastnost, která zajišťuje, že virtuální počítače zákazníka a komunikace zůstanou v rámci virtuální sítě privátní.

Podsíť nabízí další vrstvu izolace ve virtuální síti na základě rozsahu IP adres. IP adresy ve virtuální síti můžete rozdělit virtuální síť do několika podsítí pro organizaci a zabezpečení. Virtuální počítače a instance rolí PaaS nasazené do podsítí (stejných nebo různých) v rámci jedné virtuální sítě můžou navzájem komunikovat bez jakékoli další konfigurace. Můžete také nakonfigurovat skupinu zabezpečení sítě (NSG) tak, aby umožňovala nebo odepřela síťový provoz do instance virtuálního počítače na základě pravidel nakonfigurovaných v seznamu řízení přístupu (ACL) skupiny zabezpečení sítě. Skupiny NSG můžou být přidružené buď k podsítím, nebo k jednotlivým instancím virtuálních počítačů v této podsíti. Pokud je skupina zabezpečení sítě přidružená k podsíti, pravidla seznamu ACL platí pro všechny instance virtuálních počítačů v této podsíti.

Další kroky

Přečtěte si o možnostech izolace sítě pro počítače ve virtuálních sítích Windows Azure. To zahrnuje klasický scénář front-endu a back-endu, kdy počítače v konkrétní back-endové síti nebo podsíti můžou povolit připojení určitých klientů nebo jiných počítačů k určitému koncovému bodu pouze na základě seznamu povolených IP adres.

Seznamte se s izolací virtuálních počítačů v Azure. Azure Compute nabízí velikosti virtuálních počítačů, které jsou izolované od konkrétního typu hardwaru a vyhrazené pro jednoho zákazníka.