Připojení k veřejnému koncovému bodu pro Virtual Machines s využitím Azure Standard Load Balancer ve scénářích vysoké dostupnosti SAP

Oborem tohoto článku je popis konfigurací, které umožní odchozí připojení k veřejným koncovým bodům. Konfigurace jsou hlavně v souvislosti s vysokou dostupností s Pacemakerem pro SUSE/RHEL.

Pokud v řešení s vysokou dostupností používáte Pacemaker s agentem plotu Azure, virtuální počítače musí mít odchozí připojení k rozhraní API pro správu Azure. Tento článek obsahuje několik možností, které vám umožní vybrat možnost, která je pro váš scénář nejvhodnější.

Přehled

Při implementaci vysoké dostupnosti pro řešení SAP prostřednictvím clusteringu je jedna z nezbytných komponent Azure Load Balancer. Azure nabízí dvě skladové položky nástroje pro vyrovnávání zatížení: Standard a Basic.

Nástroj pro vyrovnávání zatížení Azure úrovně Standard nabízí některé výhody oproti nástroji pro vyrovnávání zatížení úrovně Basic. Funguje například napříč zónami dostupnosti Azure, má lepší možnosti monitorování a protokolování pro snadnější řešení potíží a nižší latenci. Funkce "Porty vysoké dostupnosti" pokrývá všechny porty, to znamená, že už není nutné vypisovat všechny jednotlivé porty.

Mezi skladovou položkou Basic a Standard nástroje pro vyrovnávání zatížení Azure existují některé důležité rozdíly. Jedním z nich je zpracování odchozího provozu do veřejného koncového bodu. Úplné porovnání SKU Basic a Standard pro vyrovnávání zatížení najdete v tématu porovnání Load Balancer SKU.

Pokud jsou virtuální počítače bez veřejných IP adres umístěny do back-endového fondu interního nástroje pro vyrovnávání zatížení Azure úrovně Standard (bez veřejné IP adresy), není k dispozici žádné odchozí připojení k veřejným koncovým bodům, pokud není provedena další konfigurace.

Pokud má virtuální počítač přiřazenou veřejnou IP adresu nebo je v back-endovém fondu nástroje pro vyrovnávání zatížení s veřejnou IP adresou, bude mít odchozí připojení k veřejným koncovým bodům.

Systémy SAP často obsahují citlivá obchodní data. Pro virtuální počítače hostující systémy SAP je zřídka přijatelné, aby byly přístupné přes veřejné IP adresy. Zároveň existují scénáře, které by vyžadovaly odchozí připojení z virtuálního počítače k veřejným koncovým bodům.

Příklady scénářů vyžadujících přístup k veřejnému koncovému bodu Azure jsou:

- Agent Azure Fence vyžaduje přístup k management.azure.com a login.microsoftonline.com

- Azure Backup

- Azure Site Recovery

- Použití veřejného úložiště pro opravy operačního systému

- Tok dat aplikace SAP může vyžadovat odchozí připojení k veřejnému koncovému bodu.

Pokud vaše nasazení SAP nevyžaduje odchozí připojení k veřejným koncovým bodům, nemusíte implementovat další konfiguraci. Pro scénář vysoké dostupnosti stačí vytvořit interní standardní skladovou položku Azure Load Balancer za předpokladu, že není potřeba příchozí připojení z veřejných koncových bodů.

Poznámka

Pokud jsou virtuální počítače bez veřejných IP adres umístěny do back-endového fondu interního nástroje pro vyrovnávání zatížení Azure úrovně Standard (bez veřejné IP adresy), nebude k dispozici žádné odchozí připojení k internetu, pokud se neprovede další konfigurace umožňující směrování do veřejných koncových bodů.

Pokud virtuální počítače mají veřejné IP adresy nebo jsou už v back-endovém fondu Nástroje pro vyrovnávání zatížení Azure s veřejnou IP adresou, virtuální počítač už bude mít odchozí připojení k veřejným koncovým bodům.

Nejprve si přečtěte následující články:

- Azure Standard Load Balancer

- Přehled Azure Standard Load Balancer – komplexní přehled nástroje pro vyrovnávání zatížení Azure Standard, důležité principy, koncepty a kurzy

- Odchozí připojení v Azure – scénáře, jak dosáhnout odchozího připojení v Azure

- Odchozí pravidla nástroje pro vyrovnávání zatížení – vysvětluje koncepty odchozích pravidel nástroje pro vyrovnávání zatížení a způsob vytváření odchozích pravidel.

- Brána Azure Firewall

- Azure Firewall – přehled Azure Firewall

- Kurz: Nasazení a konfigurace Azure Firewall – pokyny ke konfiguraci Azure Firewall prostřednictvím Azure Portal

- Virtuální sítě – Uživatelem definovaná pravidla – Koncepty a pravidla směrování Azure

- Značky služby skupiny zabezpečení – jak zjednodušit konfiguraci skupin zabezpečení sítě a brány firewall pomocí značek služeb

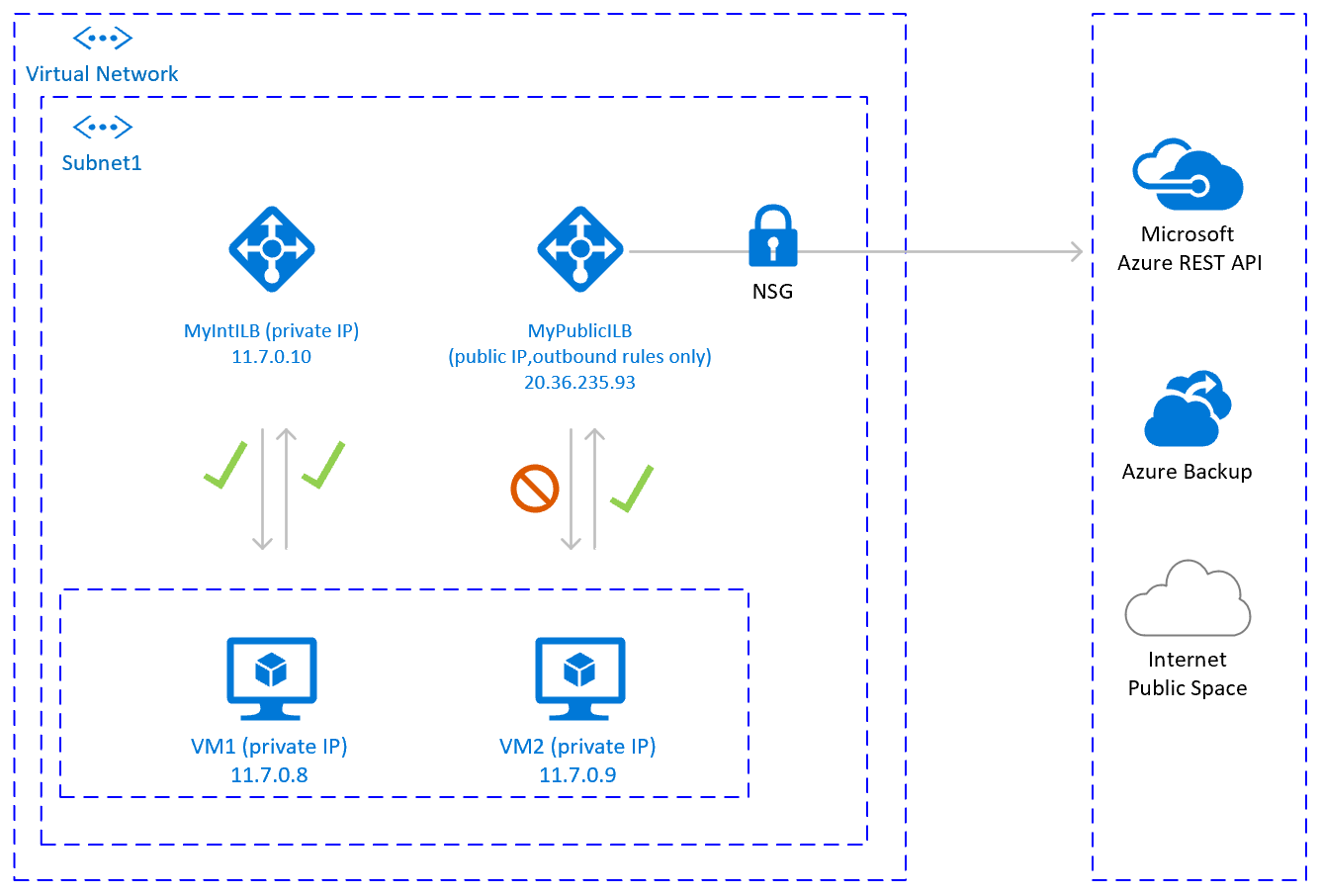

Možnost 1: Další externí Standard Load Balancer Azure pro odchozí připojení k internetu

Jednou z možností, jak dosáhnout odchozího připojení k veřejným koncovým bodům bez povolení příchozího připojení k virtuálnímu počítači z veřejného koncového bodu, je vytvořit druhý nástroj pro vyrovnávání zatížení s veřejnou IP adresou, přidat virtuální počítače do back-endového fondu druhého nástroje pro vyrovnávání zatížení a definovat pouze odchozí pravidla.

Pomocí skupin zabezpečení sítě můžete řídit veřejné koncové body, které jsou přístupné pro odchozí volání z virtuálního počítače.

Další informace najdete v tématu Scénář 2 v dokumentu Odchozí připojení.

Konfigurace by vypadala takto:

Důležité informace

- Pro více virtuálních počítačů ve stejné podsíti můžete použít jednu další veřejnou Load Balancer, abyste dosáhli odchozího připojení k veřejnému koncovému bodu a optimalizovali náklady.

- Pomocí skupin zabezpečení sítě můžete řídit, které veřejné koncové body budou z virtuálních počítačů přístupné. Skupinu zabezpečení sítě můžete přiřadit buď k podsíti, nebo ke každému virtuálnímu počítači. Pokud je to možné, použijte značky služeb ke snížení složitosti pravidel zabezpečení.

- Azure Standard Load Balancer s veřejnou IP adresou a odchozími pravidly umožňuje přímý přístup k veřejnému koncovému bodu. Pokud máte podnikové požadavky na zabezpečení, aby veškerý odchozí provoz procházel prostřednictvím centralizovaného podnikového řešení pro účely auditování a protokolování, možná tento požadavek nebudete moct splnit v tomto scénáři.

Tip

Pokud je to možné, použijte značky služeb ke snížení složitosti skupiny zabezpečení sítě .

Kroky nasazení

Vytvoření Load Balancer

- V Azure Portal klikněte na Všechny prostředky, Přidat a vyhledejte Load Balancer

- Klikněte na Vytvořit.

- název Load Balancer MyPublicILB

- Jako typ vyberte Veřejné , standardní jako skladovou položku.

- Vyberte Vytvořit veřejnou IP adresu a jako název zadejte MyPublicILBFrondEndIP.

- Jako zónu dostupnosti vyberte Zónově redundantní .

- Klikněte na Zkontrolovat a vytvořit a pak na Vytvořit.

Vytvořte back-endový fond MyBackendPoolOfPublicILB a přidejte virtuální počítače.

- Vyberte virtuální síť.

- Vyberte virtuální počítače a jejich IP adresy a přidejte je do back-endového fondu.

Vytvoření pravidel odchozích přenosů

az network lb outbound-rule create --address-pool MyBackendPoolOfPublicILB --frontend-ip-configs MyPublicILBFrondEndIP --idle-timeout 30 --lb-name MyPublicILB --name MyOutBoundRules --outbound-ports 10000 --enable-tcp-reset true --protocol All --resource-group MyResourceGroupVytvořte pravidla skupiny zabezpečení sítě, která omezí přístup ke konkrétním veřejným koncovým bodům. Pokud existuje skupina zabezpečení sítě, můžete ji upravit. Následující příklad ukazuje, jak povolit přístup k rozhraní API pro správu Azure:

- Přejděte do skupiny zabezpečení sítě.

- Klikněte na Odchozí pravidla zabezpečení.

- Přidejte pravidlo pro Odepření veškerého odchozího přístupu k internetu.

- Přidejte pravidlo do části Povolit přístup k AzureCloudu s prioritou nižší, než je priorita pravidla, aby se odepřel veškerý přístup k internetu.

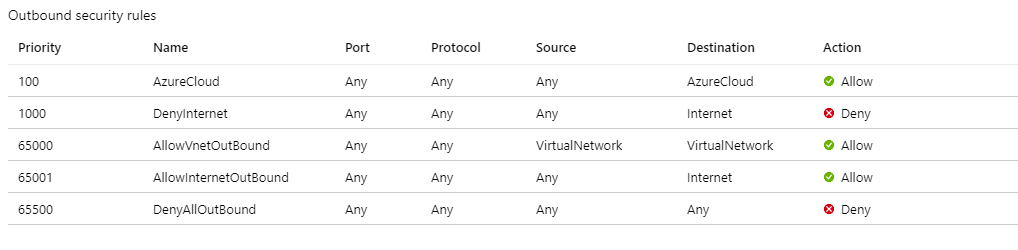

Odchozí pravidla zabezpečení by vypadala takto:

Další informace o skupinách zabezpečení sítě Azure najdete v tématu Skupiny zabezpečení .

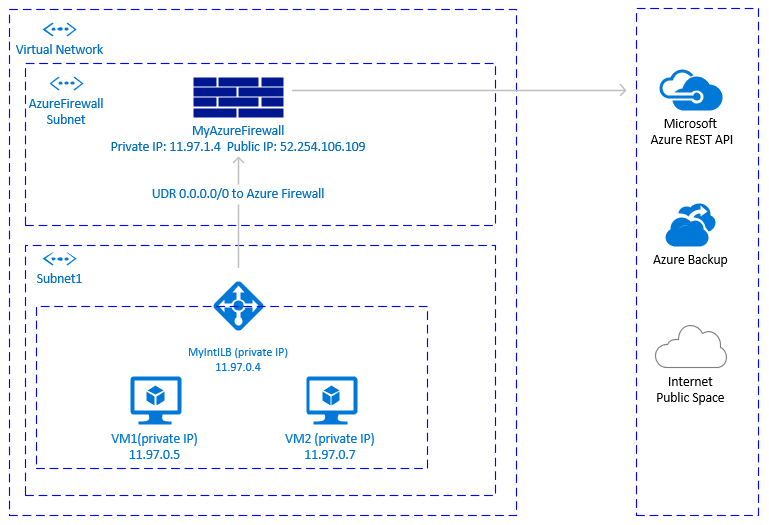

Možnost 2: Azure Firewall pro odchozí připojení k internetu

Další možností, jak dosáhnout odchozího připojení k veřejným koncovým bodům bez povolení příchozího připojení k virtuálnímu počítači z veřejných koncových bodů, je Azure Firewall. Azure Firewall je spravovaná služba s integrovanou vysokou dostupností, která může zahrnovat několik Zóny dostupnosti.

Abyste mohli směrovat provoz přes Azure Firewall, budete také muset nasadit trasu definovanou uživatelem přidruženou k podsíti, ve které jsou nasazené virtuální počítače a nástroj pro vyrovnávání zatížení Azure, která odkazuje na bránu Azure Firewall.

Podrobnosti o nasazení Azure Firewall najdete v tématu Nasazení a konfigurace Azure Firewall.

Architektura by vypadala takto:

Důležité informace

- Azure Firewall je nativní cloudová služba s integrovanou vysokou dostupností a podporuje zónové nasazení.

- Vyžaduje další podsíť s názvem AzureFirewallSubnet.

- Při odchozím přenosu velkých datových sad z virtuální sítě, ve které se nacházejí virtuální počítače SAP, do virtuálního počítače v jiné virtuální síti nebo do veřejného koncového bodu, nemusí to být nákladově efektivní řešení. Jedním z takových příkladů je kopírování rozsáhlých záloh napříč virtuálními sítěmi. Podrobnosti najdete v Azure Firewall cenách.

- Pokud podnikové řešení brány firewall není Azure Firewall a máte požadavky na zabezpečení, aby veškerý odchozí provoz procházel přes centralizované podnikové řešení, nemusí být toto řešení praktické.

Tip

Pokud je to možné, použijte značky služeb ke snížení složitosti pravidel Azure Firewall.

Kroky nasazení

Kroky nasazení předpokládají, že pro virtuální počítače už máte definovanou virtuální síť a podsíť.

Vytvořte podsíť AzureFirewallSubnet ve stejném Virtual Network, kde jsou nasazené virtuální počítače a Standard Load Balancer.

- V Azure Portal přejděte na Virtual Network: Klikněte na Všechny prostředky, vyhledejte Virtual Network, klikněte na Virtual Network a vyberte podsítě.

- Klikněte na Přidat podsíť. Jako Název zadejte AzureFirewallSubnet . Zadejte odpovídající rozsah adres. Uložte.

Vytvořit Azure Firewall.

- V Azure Portal vyberte Všechny prostředky, klikněte na Přidat, Brána firewall, Vytvořit. Vyberte Skupina prostředků (vyberte stejnou skupinu prostředků, kde je Virtual Network).

- Zadejte název prostředku Azure Firewall. Například MyAzureFirewall.

- Vyberte Oblast a vyberte alespoň dvě zóny dostupnosti v souladu se zónami dostupnosti, ve kterých jsou vaše virtuální počítače nasazené.

- Vyberte Virtual Network, kde se nasadí virtuální počítače SAP a Azure Standard Load Balancer.

- Veřejná IP adresa: Klikněte na Vytvořit a zadejte název. Například MyFirewallPublicIP.

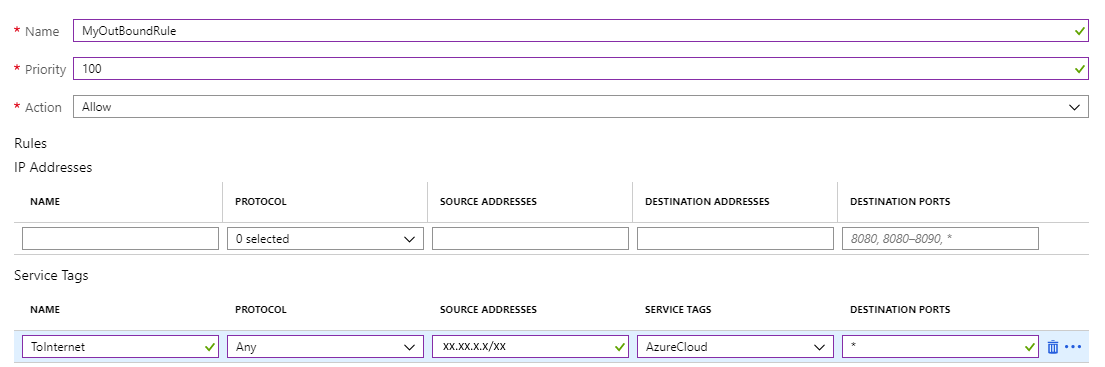

Vytvořte pravidlo Azure Firewall, které povolí odchozí připojení k zadaným veřejným koncovým bodům. Příklad ukazuje, jak povolit přístup k veřejnému koncovému bodu rozhraní API služby Azure Management.

- Vyberte Pravidla, Kolekce pravidel sítě a pak klikněte na Přidat kolekci pravidel sítě.

- Název: MyOutboundRule, zadejte Priorita a vyberte Akce Povolit.

- Služba: Název DoAzureAPI. Protokol: Vyberte Libovolný. Zdrojová adresa: Zadejte rozsah vaší podsítě, kde se nasadí virtuální počítače a Standard Load Balancer, například: 11.97.0.0/24. Cílové porty: Zadejte *.

- Uložit

- Když jste stále umístěni na Azure Firewall, vyberte Přehled. Poznamenejte si privátní IP adresu Azure Firewall.

Vytvoření trasy do Azure Firewall

- V Azure Portal vyberte Všechny prostředky a pak klikněte na Přidat, Směrovací tabulka, Vytvořit.

- Zadejte Název MyRouteTable a vyberte Předplatné, Skupina prostředků a Umístění (odpovídající umístění virtuální sítě a brány firewall).

- Uložit

Pravidlo brány firewall by vypadalo takto:

Vytvořte trasu definovanou uživatelem z podsítě virtuálních počítačů do privátní IP adresy MyAzureFirewall.

- Jakmile budete umístěni ve směrovací tabulce, klikněte na Trasy. Vyberte Přidat.

- Název trasy: ToMyAzureFirewall, předpona adresy: 0.0.0.0/0. Typ dalšího segmentu směrování: Vyberte Virtuální zařízení. Adresa dalšího segmentu směrování: Zadejte privátní IP adresu brány firewall, kterou jste nakonfigurovali: 11.97.1.4.

- Uložit

Možnost 3: Použití proxy serveru pro volání Pacemakeru do rozhraní API služby Azure Management

Proxy server můžete použít k povolení volání Pacemakeru do veřejného koncového bodu rozhraní API pro správu Azure.

Důležité informace

- Pokud už existuje podnikový proxy server, můžete přes něj směrovat odchozí volání do veřejných koncových bodů. Odchozí volání do veřejných koncových bodů budou procházet podnikovým řídicím bodem.

- Ujistěte se, že konfigurace proxy serveru umožňuje odchozí připojení k rozhraní API pro správu Azure:

https://management.azure.comahttps://login.microsoftonline.com - Ujistěte se, že existuje trasa z virtuálních počítačů do proxy serveru.

- Proxy bude zpracovávat pouze volání HTTP/HTTPS. Pokud je potřeba provádět odchozí volání do veřejného koncového bodu přes různé protokoly (například RFC), bude potřeba alternativní řešení.

- Aby se zabránilo nestabilitě clusteru Pacemaker, musí být řešení proxy serveru vysoce dostupné.

- V závislosti na umístění proxy serveru může způsobit další latenci volání z agenta Azure Fence do rozhraní API služby Azure Management. Pokud je váš podnikový proxy server stále v místním prostředí a cluster Pacemaker je v Azure, změřte latenci a zvažte, jestli je toto řešení pro vás vhodné.

- Pokud ještě neexistuje vysoce dostupný podnikový proxy server, nedoporučujeme tuto možnost, protože zákazníkovi by se účtovaly další náklady a složitost. Pokud se ale rozhodnete nasadit další řešení proxy serveru, za účelem povolení odchozího připojení z Pacemakeru do veřejného rozhraní API služby Azure Management se ujistěte, že je proxy server vysoce dostupný a latence z virtuálních počítačů do proxy serveru je nízká.

Konfigurace Pacemakeru s proxy serverem

V oboru je k dispozici mnoho různých možností proxy serveru. Podrobné pokyny pro nasazení proxy serveru jsou mimo rozsah tohoto dokumentu. V následujícím příkladu předpokládáme, že váš proxy server reaguje na službu MyProxyService a naslouchá portu MyProxyPort.

Pokud chcete pacemakeru umožnit komunikaci s rozhraním API pro správu Azure, proveďte na všech uzlech clusteru následující kroky:

Upravte konfigurační soubor pacemakeru /etc/sysconfig/pacemaker a přidejte následující řádky (všechny uzly clusteru):

sudo vi /etc/sysconfig/pacemaker # Add the following lines http_proxy=http://MyProxyService:MyProxyPort https_proxy=http://MyProxyService:MyProxyPortRestartujte službu Pacemaker na všech uzlech clusteru.

SUSE

# Place the cluster in maintenance mode sudo crm configure property maintenance-mode=true #Restart on all nodes sudo systemctl restart pacemaker # Take the cluster out of maintenance mode sudo crm configure property maintenance-mode=falseRed Hat

# Place the cluster in maintenance mode sudo pcs property set maintenance-mode=true #Restart on all nodes sudo systemctl restart pacemaker # Take the cluster out of maintenance mode sudo pcs property set maintenance-mode=false

Další možnosti

Pokud se odchozí provoz směruje přes proxy brány firewall na základě adresy URL třetí strany:

- Pokud používáte agenta azure plotu, ujistěte se, že konfigurace brány firewall umožňuje odchozí připojení k rozhraní API pro správu Azure:

https://management.azure.comahttps://login.microsoftonline.com - Pokud k instalaci aktualizací a oprav používáte infrastrukturu aktualizací veřejného cloudu SUSE, přečtěte si téma Azure Public Cloud Update Infrastructure 101.