Migrace ze zásad přístupu trezoru na model oprávnění řízení přístupu na základě role Azure

Azure Key Vault nabízí dva systémy autorizace: řízení přístupu na základě role v Azure (Azure RBAC) a model zásad přístupu. Azure RBAC je výchozí a doporučený autorizační systém pro Azure Key Vault. Porovnání dvou metod autorizace najdete v tématu Řízení přístupu na základě role v Azure (Azure RBAC) vs. zásady přístupu.

Tento článek obsahuje informace potřebné k migraci trezoru klíčů z modelu zásad přístupu na model Azure RBAC.

Zásady přístupu k mapování rolí Azure

Azure RBAC má několik předdefinovaných rolí Azure, které můžete přiřadit uživatelům, skupinám, instančním objektům a spravovaným identitám. Pokud předdefinované role nevyhovují konkrétním potřebám vaší organizace, můžete vytvořit vlastní role Azure.

Předdefinované role služby Key Vault pro správu klíčů, certifikátů a tajných kódů:

- Správce služby Key Vault

- Čtenář služby Key Vault

- Operátor vymazání služby Key Vault

- Officer pro certifikáty služby Key Vault

- Uživatel certifikátu služby Key Vault

- Kryptografický důstojník key vaultu

- Uživatel kryptografických služeb Key Vault

- Uživatel šifrování šifrovací služby Key Vault

- Uživatel kryptografických služeb služby Key Vault

- Key Vault Secrets Officer

- Uživatel tajných kódů služby Key Vault

Další informace o existujících předdefinovaných rolích najdete v tématu Předdefinované role Azure.

Zásady přístupu k trezoru je možné přiřadit s jednotlivě vybranými oprávněními nebo s předdefinovanými šablonami oprávnění.

Předdefinované šablony oprávnění zásad přístupu:

- Klíč, tajný klíč, správa certifikátů

- Správa klíčů a tajných kódů

- Správa tajných kódů a certifikátů

- Správa klíčů

- Správa tajných kódů

- Správa certifikátů

- Konektor SQL Serveru

- Azure Data Lake Storage nebo Azure Storage

- Azure Backup

- Klíč zákazníka Exchange Online

- Klíč zákazníka SharePointu Online

- Azure Information BYOK

Mapování šablon zásad přístupu k rolím Azure

| Šablona zásad přístupu | Operace | Role Azure |

|---|---|---|

| Klíč, tajný klíč, správa certifikátů | Klíče: všechny operace Certifikáty: všechny operace Tajné kódy: všechny operace |

Správce služby Key Vault |

| Správa klíčů a tajných kódů | Klíče: všechny operace Tajné kódy: všechny operace |

Kryptografický důstojník key vaultu Key Vault Secrets Officer |

| Správa tajných kódů a certifikátů | Certifikáty: všechny operace Tajné kódy: všechny operace |

Officer pro certifikáty služby Key Vault Key Vault Secrets Officer |

| Správa klíčů | Klíče: všechny operace | Kryptografický důstojník key vaultu |

| Správa tajných kódů | Tajné kódy: všechny operace | Key Vault Secrets Officer |

| Správa certifikátů | Certifikáty: všechny operace | Officer pro certifikáty služby Key Vault |

| Konektor SQL Serveru | Klíče: get, list, wrap key, unwrap key | Uživatel šifrování šifrovací služby Key Vault |

| Azure Data Lake Storage nebo Azure Storage | Klíče: get, list, unwrap key | – Vyžaduje se vlastní role. |

| Azure Backup | Klíče: získání, výpis, zálohování Tajné kódy: získání, výpis, zálohování |

– Vyžaduje se vlastní role. |

| Klíč zákazníka Exchange Online | Klíče: get, list, wrap key, unwrap key | Uživatel šifrování šifrovací služby Key Vault |

| Klíč zákazníka Exchange Online | Klíče: get, list, wrap key, unwrap key | Uživatel šifrování šifrovací služby Key Vault |

| Azure Information BYOK | Klíče: získání, dešifrování, podepsání | – Vyžaduje se vlastní role. |

Mapování oborů přiřazení

Azure RBAC pro Key Vault umožňuje přiřazení rolí v následujících oborech:

- Skupina pro správu

- Předplatné

- Skupina prostředků

- Prostředek služby Key Vault

- Individuální klíč, tajný klíč a certifikát

Model oprávnění zásad přístupu k trezoru je omezený na přiřazování zásad pouze na úrovni prostředků služby Key Vault.

Obecně se doporučuje mít jeden trezor klíčů pro každou aplikaci a spravovat přístup na úrovni trezoru klíčů. Správa přístupu v jiných oborech může zjednodušit správu přístupu.

Infrastruktura, správci zabezpečení a operátoři: Správa skupiny trezorů klíčů na úrovni skupiny pro správu, předplatného nebo skupiny prostředků pomocí zásad přístupu trezoru vyžaduje údržbu zásad pro každý trezor klíčů. Azure RBAC umožňuje vytvořit jedno přiřazení role ve skupině pro správu, předplatném nebo skupině prostředků. Toto přiřazení bude platit pro všechny nové trezory klíčů vytvořené ve stejném oboru. V tomto scénáři se doporučuje používat Privileged Identity Management s přístupem za běhu přes zajištění trvalého přístupu.

Aplikace: Existují scénáře, kdy by aplikace potřebovala sdílet tajný kód s jinou aplikací. Použití zásad přístupu trezoru bylo nutné vytvořit samostatný trezor klíčů, aby se zabránilo udělení přístupu ke všem tajným kódům. Azure RBAC umožňuje přiřazovat roli s oborem pro jednotlivé tajné kódy místo toho pomocí jediného trezoru klíčů.

Zásady přístupu trezoru ke krokům migrace Azure RBAC

Azure RBAC a modelem oprávnění zásad přístupu k trezoru existuje mnoho rozdílů. Pokud se chcete vyhnout výpadkům během migrace, doporučujeme postupovat podle následujících kroků.

- Identifikace a přiřazení rolí: Identifikujte předdefinované role na základě výše uvedené tabulky mapování a v případě potřeby vytvořte vlastní role. Přiřaďte role v oborech na základě pokynů k mapování oborů. Další informace o přiřazování rolí trezoru klíčů najdete v tématu Poskytnutí přístupu ke službě Key Vault pomocí řízení přístupu na základě role v Azure.

- Ověření přiřazení rolí: Rozšíření přiřazení rolí v Azure RBAC může trvat několik minut. Průvodce kontrolou přiřazení rolí najdete v tématu Výpis přiřazení rolí v oboru.

- Konfigurace monitorování a upozorňování v trezoru klíčů: Je důležité povolit protokolování a nastavit upozorňování pro výjimky odepření přístupu. Další informace najdete v tématu Monitorování a upozorňování pro Azure Key Vault.

- Nastavení modelu oprávnění řízení přístupu na základě role Azure ve službě Key Vault: Povolení modelu oprávnění Azure RBAC zneplatní všechny stávající zásady přístupu. Pokud dojde k chybě, model oprávnění se dá přepnout zpět se všemi stávajícími zásadami přístupu, které zůstanou nedotčené.

Požadavky

Změna modelu oprávnění trezoru klíčů vyžaduje dvě oprávnění:

- Oprávnění Microsoft.Authorization/roleAssignments/write, které je součástí role Vlastník a role Správce uživatelských přístupů.

- Oprávnění Microsoft.KeyVault/vaults/write, které je součástí role Přispěvatel služby Key Vault.

Klasické role správce předplatného, jako je Správce služeb a Spolusprávce, se nepodporují.

Poznámka:

Pokud je povolený model oprávnění Azure RBAC, všechny skripty, které se pokusí aktualizovat zásady přístupu, selžou. Je důležité tyto skripty aktualizovat tak, aby používaly Azure RBAC.

Zásady správného řízení migrace

Pomocí služby Azure Policy můžete řídit migraci modelu oprávnění RBAC napříč trezory. Můžete vytvořit vlastní definici zásad pro audit existujících trezorů klíčů a vynutit všechny nové trezory klíčů, aby používaly model oprávnění Azure RBAC.

Vytvoření a přiřazení definice zásad pro model oprávnění Azure RBAC služby Key Vault

- Přejděte k prostředku zásad.

- V části Vytváření na levé straně stránky Azure Policy vyberte Přiřazení.

- V horní části stránky vyberte Přiřadit zásadu . Toto tlačítko se otevře na stránce Přiřazení zásad.

- Zadejte následující informace:

- Definujte rozsah zásad tak, že zvolíte předplatné a skupinu prostředků, u kterých se zásada vynutí. Vyberte kliknutím na tlačítko se třemi tečky v poli Obor .

- Vyberte název definice zásady: [Preview]: Azure Key Vault by měl používat model oprávnění RBAC.

- Přejděte na kartu Parametry v horní části stránky a definujte požadovaný účinek zásady (Audit, Odepřít nebo Zakázáno).

- Vyplňte všechna další pole. Přejděte na karty, na která v dolní části stránky kliknete na tlačítka Předchozí a Další .

- Vyberte Zkontrolovat a vytvořit.

- Vyberte příkaz Vytvořit.

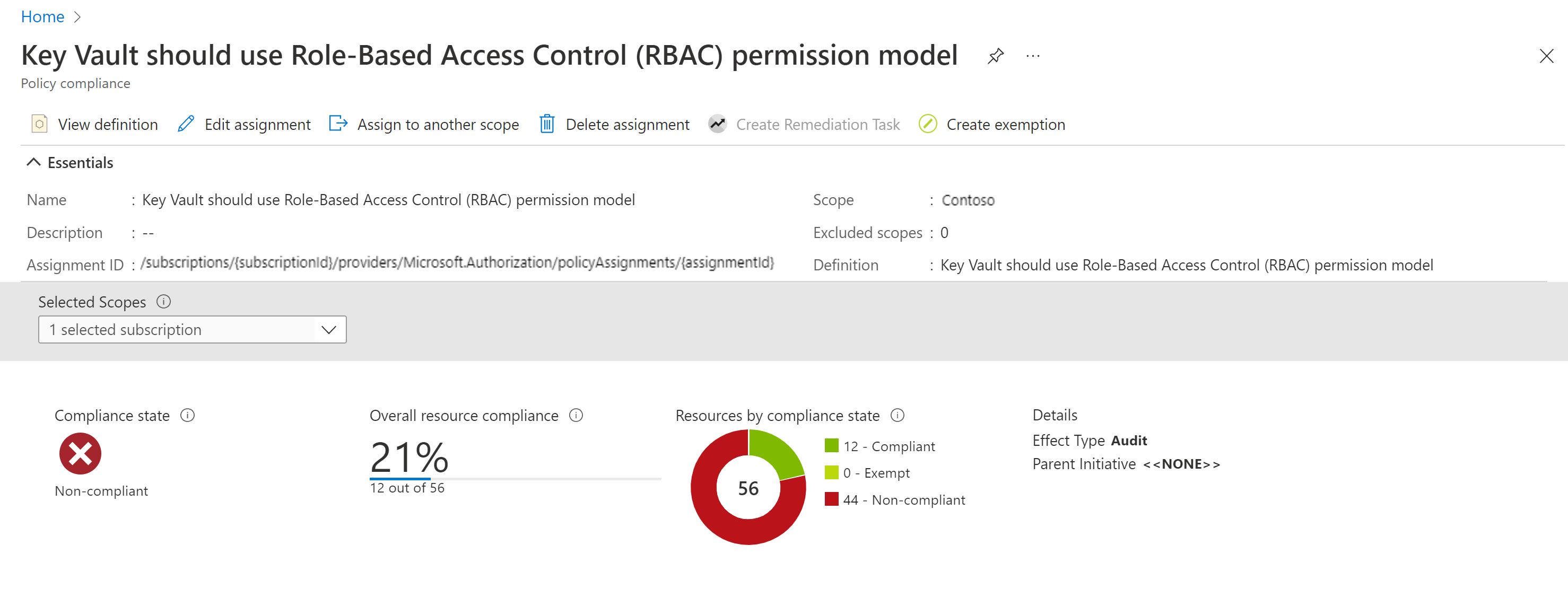

Po přiřazení předdefinované zásady může trvat až 24 hodin, než se kontrola dokončí. Po dokončení kontroly uvidíte výsledky dodržování předpisů, jako je níže.

Další informace najdete v tématu

Access Policy to Azure RBAC Comparison Tool

Důležité

Tento nástroj vytváří a udržuje členové komunity Microsoftu a bez formální podpory služeb zákaznické podpory. Nástroj je poskytován tak, jak je, bez záruky jakéhokoli druhu.

Nástroj PowerShellu pro porovnání zásad přístupu ke službě Key Vault s přiřazenými rolemi RBAC, které vám pomůžou s migrací modelu oprávnění RBAC. Účelem tohoto nástroje je poskytnout kontrolu sanity při migraci existujícího modelu oprávnění Key Vault do modelu oprávnění RBAC, aby se zajistilo, že přiřazené role s podkladovými akcemi dat pokrývají stávající zásady přístupu.

Řešení problému

- Přiřazení role po několika minutách nefunguje – existují situace, kdy přiřazení rolí mohou trvat déle. Pro pokrytí těchto případů je důležité napsat logiku opakování v kódu.

- Přiřazení rolí zmizela, když se služba Key Vault odstranila (obnovitelné odstranění) a obnovila se – v současné době se jedná o omezení funkce obnovitelného odstranění ve všech službách Azure. Po obnovení je nutné znovu vytvořit všechna přiřazení rolí.