Integrace služby Azure Key Vault se službou Azure Policy

Azure Policy je nástroj zásad správného řízení, který uživatelům umožňuje auditovat a spravovat jejich prostředí Azure ve velkém měřítku, což jim umožňuje umístit do prostředků Azure ochranné mantinely, aby zajistili, že vyhovují přiřazeným pravidlům zásad. Umožňuje uživatelům provádět auditování, vynucování v reálném čase a opravovat jejich prostředí Azure. Výsledky auditů provedených zásadami jsou k dispozici uživatelům na řídicím panelu dodržování předpisů, kde můžou zobrazit podrobnosti o tom, které prostředky a komponenty jsou kompatibilní a které nejsou. Další informace najdete v Přehledu služby Azure Policy.

Příkladů scénářů použití:

- Chcete zlepšit stav zabezpečení vaší společnosti implementací požadavků na minimální velikosti klíčů a maximální dobu platnosti certifikátů v trezorech klíčů vaší společnosti, ale nevíte, které týmy budou vyhovovat a které nebudou.

- V současné době nemáte řešení pro provádění auditu v rámci vaší organizace nebo provádíte ruční audity vašeho prostředí tak, že požádáte jednotlivé týmy ve vaší organizaci, aby ohlásily dodržování předpisů. Hledáte způsob, jak tento úkol automatizovat, provádět audity v reálném čase a zaručit přesnost auditu.

- Chcete vynutit zásady zabezpečení vaší společnosti a zabránit jednotlivcům v vytváření certifikátů podepsaných svým držitelem, ale nemáte automatizovaný způsob, jak zablokovat jejich vytváření.

- Chcete uvolnit některé požadavky pro testovací týmy, ale chcete zachovat úzkou kontrolu nad provozním prostředím. Potřebujete jednoduchý automatizovaný způsob oddělení vynucování prostředků.

- Chcete mít jistotu, že v případě, že dojde k problému s živým webem, můžete vrátit zpět vynucení nových zásad. K vypnutí vynucování zásad potřebujete řešení jedním kliknutím.

- Spoléháte se na řešení třetí strany pro auditování vašeho prostředí a chcete použít interní nabídku Microsoftu.

Typy účinků a pokynů k zásadám

Při vynucování zásady můžete určit její účinek na výsledné vyhodnocení. Každá definice zásad umožňuje zvolit jeden z více efektů. Vynucení zásad se proto může chovat jinak v závislosti na typu operace, kterou vyhodnocujete. Obecně platí, že účinky zásad, které se integrují se službou Key Vault, zahrnují:

Audit: Pokud je účinek zásady nastavený na

Audit, zásady nezpůsobí žádné zásadní změny vašeho prostředí. Upozorní vás pouze na komponenty, jako jsou certifikáty, které nevyhovují definicím zásad v rámci zadaného oboru, tím, že tyto komponenty označí jako nekompatibilní na řídicím panelu dodržování zásad. Audit je výchozí, pokud není vybrán žádný efekt zásady.Zamítnutí: Pokud je účinek zásady nastaven na

Deny, zásada blokuje vytváření nových komponent (například certifikátů) a blokuje nové verze existujících komponent, které nevyhovují definici zásady. Stávající nekompatibilní prostředky v rámci trezoru klíčů nejsou ovlivněné. Možnosti auditu nadále fungují.Zakázáno: Pokud je účinek zásady nastaven na

Disabledhodnotu , bude zásada stále vyhodnocena, ale vynucení se neprojeví, takže bude splňovat podmínku s účinkemDisabled. To je užitečné k zakázání zásady pro konkrétní podmínku na rozdíl od všech podmínek.Úprava: Pokud je účinek zásady nastaven na

Modify, můžete provést přidání značek prostředků, jako je přidání značkyDenydo sítě. To je užitečné, když zakážete přístup k veřejné síti pro spravovaný HSM ve službě Azure Key Vault. Je nutné nakonfigurovat identitu správy pro definici zásady prostřednictvím parametruroleDefinitionIds, aby seModifyefekt využil.DeployIfNotExists: pokud je účinek zásady nastaven na

DeployIfNotExists, šablona nasazení se spustí při splnění podmínky. Dá se použít ke konfiguraci nastavení diagnostiky pro Službu Key Vault pro pracovní prostor služby Log Analytics. Je nutné nakonfigurovat identitu správy pro definici zásady prostřednictvím parametruroleDefinitionIds, aby seDeployIfNotExistsefekt využil.AuditIfNotExists: pokud je účinek zásady nastaven na

AuditIfNotExists, můžete identifikovat prostředky, které nemají vlastnosti zadané v podrobnostech podmínky zásady. To je užitečné k identifikaci trezorů klíčů, které nemají povolené žádné protokoly prostředků. Je nutné nakonfigurovat identitu správy pro definici zásady prostřednictvím parametruroleDefinitionIds, aby seDeployIfNotExistsefekt využil.

Dostupné předdefinované definice zásad

Předem definované zásady označované jako integrované zásady usnadňují zásady správného řízení nad trezory klíčů, abyste nemuseli psát vlastní zásady ve formátu JSON, abyste vynucovali běžně používaná pravidla přidružená k osvědčeným postupům zabezpečení. I když jsou předdefinované, některé zásady vyžadují, abyste definovali parametry. Například definováním efektu zásady můžete před vynucením operace zamítnutí auditovat trezor klíčů a jeho objekty, abyste zabránili výpadkům. Aktuální předdefinované iny pro Azure Key Vault jsou rozdělené do čtyř hlavních skupin: trezor klíčů, certifikáty, klíče a správa tajných kódů. V rámci každé kategorie jsou zásady seskupené směrem k řízení konkrétních cílů zabezpečení.

Trezory klíčů

Řízení přístupu

Pomocí služby Azure Policy můžete řídit migraci na model oprávnění RBAC napříč trezory. Další informace o migraci ze zásad přístupu trezoru k modelu oprávnění řízení přístupu na základě role v Azure

| Zásady | Účinek |

|---|---|

| Azure Key Vault by měl používat model oprávnění RBAC. | Audit (výchozí), Odepřít, Zakázáno |

Síťový přístup

Snižte riziko úniku dat omezením přístupu k veřejné síti, povolením připojení Azure Private Link , vytvořením privátních zón DNS přepsat překlad DNS pro privátní koncový bod a povolením ochrany brány firewall tak, aby trezor klíčů nebyl ve výchozím nastavení přístupný pro žádnou veřejnou IP adresu.

Ochrana proti odstranění

Zabránit trvalé ztrátě dat trezoru klíčů a jeho objektů povolením obnovitelného odstranění a ochrany před vymazáním. I když obnovitelné odstranění umožňuje obnovit náhodně odstraněný trezor klíčů pro konfigurovatelnou dobu uchovávání, ochrana před vymazáním vás chrání před útoky insider tím, že vynucuje povinnou dobu uchovávání pro trezory klíčů obnovitelného odstranění. Ochranu před vymazáním je možné povolit pouze po povolení obnovitelného odstranění. Nikdo ve vaší organizaci ani Microsoft nemůže během doby uchovávání obnovitelného odstranění vyprázdnit trezory klíčů.

| Zásady | Účinek |

|---|---|

| Trezory klíčů by měly mít povolené obnovitelné odstranění. | Audit (výchozí), Odepřít, Zakázáno |

| Trezory klíčů by měly mít povolenou ochranu před vymazáním. | Audit (výchozí), Odepřít, Zakázáno |

| Spravovaný HSM služby Azure Key Vault by měl mít povolenou ochranu před vymazáním. | Audit (výchozí), Odepřít, Zakázáno |

Diagnostika

Zprovozněte povolení protokolů prostředků k opětovnému vytvoření tras aktivit, které se mají použít pro účely vyšetřování, když dojde k incidentu zabezpečení nebo když dojde k ohrožení sítě.

| Zásady | Účinek |

|---|---|

| Nasazení nastavení diagnostiky pro službu Key Vault do služby Event Hubs | DeployIfNotExists (výchozí) |

| Nasazení – Konfigurace nastavení diagnostiky pro spravované HSM služby Key Vault do služby Event Hubs | DeployIfNotExists (výchozí) zakázáno |

| Nasazení – Konfigurace nastavení diagnostiky pro trezory klíčů do pracovního prostoru služby Log Analytics | DeployIfNotExists (výchozí) zakázáno |

| Protokoly prostředků ve službě Key Vault by měly být povolené. | AuditIfNotExists (výchozí) zakázáno |

| Protokoly prostředků ve spravovaných modulech HSM služby Key Vault by měly být povolené. | AuditIfNotExists (výchozí) zakázáno |

Certifikáty

Životní cyklus certifikátů

Zvyšte využití krátkodobých certifikátů ke zmírnění nedetekovaných útoků minimalizací časového rámce probíhajícího poškození a snížením hodnoty certifikátu útočníkům. Při implementaci krátkodobých certifikátů se doporučuje pravidelně monitorovat datum vypršení platnosti, aby nedocházelo k výpadkům, aby bylo možné je před vypršením platnosti odpovídajícím způsobem otočit. Můžete také řídit akci životnosti zadanou pro certifikáty, které jsou buď v určitém počtu dnů od jejich vypršení platnosti, nebo dosáhli určitého procenta využitelného života.

| Zásady | Účinek |

|---|---|

| [Preview]: Certifikáty by měly mít zadanou maximální dobu platnosti. | Účinky: Audit (výchozí), Odepřít, Zakázáno |

| [Preview]: Platnost certifikátů by neměla vypršet do zadaného počtu dnů. | Účinky: Audit (výchozí), Odepřít, Zakázáno |

| Certifikáty by měly mít zadané aktivační události akce životnosti. | Účinky: Audit (výchozí), Odepřít, Zakázáno |

Poznámka:

Doporučujeme použít zásady vypršení platnosti certifikátu vícekrát s různými prahovými hodnotami vypršení platnosti, například s prahovými hodnotami 180, 90, 60 a 30denními prahovými hodnotami.

Certifikační autorita

Auditujte nebo vynucujte výběr konkrétní certifikační autority k vydávání certifikátů buď na základě některé z integrovaných certifikačních autorit služby Azure Key Vault (Digicert nebo GlobalSign), nebo neintegrované certifikační autority podle vašich preferencí. Můžete také auditovat nebo odepřít vytváření certifikátů podepsaných svým držitelem.

| Zásady | Účinek |

|---|---|

| Certifikáty by měly být vydány zadanou integrovanou certifikační autoritou. | Audit (výchozí), Odepřít, Zakázáno |

| Certifikáty by měly být vydány zadanou neintegrovanou certifikační autoritou. | Audit (výchozí), Odepřít, Zakázáno |

Atributy certifikátu

Omezte typ certifikátů vašeho trezoru klíčů tak, aby byly založené na RSA, ECC nebo HSM. Pokud používáte kryptografii se třemi tečkami nebo certifikáty ECC, můžete přizpůsobit a vybrat názvy křivek, jako jsou P-256, P-256K, P-384 a P-521. Pokud používáte certifikáty RSA, můžete zvolit minimální velikost klíče pro certifikáty 2 048 bitů, 3 072 bitů nebo 4 096 bitů.

| Zásady | Účinek |

|---|---|

| Certifikáty by měly používat povolené typy klíčů. | Audit (výchozí), Odepřít, Zakázáno |

| Certifikáty používající kryptografii se třemi tečkami by měly mít povolené názvy křivek. | Audit (výchozí), Odepřít, Zakázáno |

| Certifikáty používající kryptografii RSA by měly mít zadanou minimální velikost klíče. | Audit (výchozí), Odepřít, Zakázáno |

Klávesy

Klíče založené na HSM

HSM je modul hardwarového zabezpečení, který ukládá klíče. HSM poskytuje fyzickou vrstvu ochrany kryptografických klíčů. Kryptografický klíč nemůže opustit fyzický HSM, který poskytuje vyšší úroveň zabezpečení než softwarový klíč. Některé organizace mají požadavky na dodržování předpisů, které vyžadují použití klíčů HSM. Pomocí této zásady můžete auditovat všechny klíče uložené ve službě Key Vault, které nejsou zálohované modulem HSM. Tuto zásadu můžete použít také k blokování vytváření nových klíčů, které nejsou zálohované HSM. Tato zásada se bude vztahovat na všechny typy klíčů, včetně RSA a ECC.

| Zásady | Účinek |

|---|---|

| Klíče by měly být podporovány modulem hardwarového zabezpečení (HSM). | Audit (výchozí), Odepřít, Zakázáno |

Životní cyklus klíčů

Díky integrovaným klíčům správy životního cyklu můžete označit příznakem nebo blokovat klíče, které nemají datum vypršení platnosti, dostávat výstrahy, kdykoli zpoždění při obměně klíčů může vést k výpadku, zabránit vytváření nových klíčů, které se blíží datu vypršení platnosti, omezit životnost a aktivní stav klíčů na obměnu klíče jednotky a zabránit tomu, aby se klíče aktivovaly déle než zadaný počet dní.

| Zásady | Účinek |

|---|---|

| Klíče by měly mít zásadu obměně, která zajistí, že se jejich rotace naplánuje v zadaném počtu dnů po vytvoření. | Audit (výchozí), zakázáno |

| Klíče služby Key Vault by měly mít datum vypršení platnosti. | Audit (výchozí), Odepřít, Zakázáno |

| [Preview]: Spravované klíče HSM by měly mít datum vypršení platnosti. | Audit (výchozí), Odepřít, Zakázáno |

| Klíče by měly mít více než zadaný počet dní před vypršením platnosti. | Audit (výchozí), Odepřít, Zakázáno |

| [Preview]: Spravované klíče HSM služby Azure Key Vault by měly mít více než zadaný počet dní před vypršením platnosti. | Audit (výchozí), Odepřít, Zakázáno |

| Klíče by měly mít zadanou maximální dobu platnosti. | Audit (výchozí), Odepřít, Zakázáno |

| Klíče by neměly být aktivní delší než zadaný počet dnů. | Audit (výchozí), Odepřít, Zakázáno |

Důležité

Pokud má váš klíč nastavené datum aktivace, výše uvedená zásada vypočítá počet dnů, které uplynuly od data aktivace klíče k aktuálnímu datu. Pokud počet dní překročí nastavenou prahovou hodnotu, klíč se označí jako nevyhovující zásadám. Pokud váš klíč nemá nastavené datum aktivace, zásada vypočítá počet dní, které uplynuly od data vytvoření klíče k aktuálnímu datu. Pokud počet dní překročí nastavenou prahovou hodnotu, klíč se označí jako nevyhovující zásadám.

Klíčové atributy

Omezte typ klíčů služby Key Vault na RSA, ECC nebo HSM. Pokud používáte kryptografii se třemi tečkami nebo klíče ECC, můžete přizpůsobit a vybrat názvy křivek, jako jsou P-256, P-256K, P-384 a P-521. Pokud používáte klíče RSA, můžete použít minimální velikost klíče pro aktuální a nové klíče na 2048 bitů, 3072 bitů nebo 4096 bitů. Mějte na paměti, že použití klíčů RSA s menší velikostí klíčů není bezpečným postupem návrhu, proto se doporučuje blokovat vytváření nových klíčů, které nevyhovují požadavkům na minimální velikost.

| Zásady | Účinek |

|---|---|

| Klíče by měly být zadaným kryptografickým typem RSA nebo EC. | Audit (výchozí), Odepřít, Zakázáno |

| Klíče používající kryptografii se třemi tečkami by měly mít zadané názvy křivek. | Audit (výchozí), Odepřít, Zakázáno |

| [Preview]: Spravované klíče HSM služby Azure Key Vault využívající kryptografii s tři tečkami by měly mít zadané názvy křivek. | Audit (výchozí), Odepřít, Zakázáno |

| Klíče používající kryptografii RSA by měly mít zadanou minimální velikost klíče. | Audit (výchozí), Odepřít, Zakázáno |

| [Preview]: Spravované klíče HSM služby Azure Key Vault využívající kryptografii RSA by měly mít zadanou minimální velikost klíče. | Audit (výchozí), Odepřít, Zakázáno |

Tajné kódy

Životní cyklus tajných kódů

Díky integrovaným funkcím správy životního cyklu můžete označit nebo blokovat tajné kódy, které nemají datum vypršení platnosti, dostávat výstrahy, kdykoli zpoždění při obměně tajných kódů může vést k výpadku, zabránit vytváření nových klíčů, které jsou blízko data vypršení platnosti, omezit životnost a aktivní stav klíčů na obměnu klíčů jednotek a zabránit tomu, aby klíče byly aktivní po delší dobu než zadaný počet dnů.

| Zásady | Účinek |

|---|---|

| Tajné kódy by měly mít datum vypršení platnosti. | Audit (výchozí), Odepřít, Zakázáno |

| Tajné kódy by měly mít více než zadaný počet dní před vypršením platnosti. | Audit (výchozí), Odepřít, Zakázáno |

| Tajné kódy by měly mít zadanou maximální dobu platnosti. | Audit (výchozí), Odepřít, Zakázáno |

| Tajné kódy by neměly být aktivní déle než zadaný počet dnů. | Audit (výchozí), Odepřít, Zakázáno |

Důležité

Pokud má váš tajný kód nastavený datum aktivace, výše uvedená zásada vypočítá počet dní, které uplynuly od data aktivace tajného kódu k aktuálnímu datu. Pokud počet dní překročí nastavenou prahovou hodnotu, tajný klíč se označí jako nevyhovující zásadám. Pokud tajný klíč nemá nastavené datum aktivace, tato zásada vypočítá počet dní, které uplynuly od data vytvoření tajného kódu k aktuálnímu datu. Pokud počet dní překročí nastavenou prahovou hodnotu, tajný klíč se označí jako nevyhovující zásadám.

Atributy tajných kódů

Jakýkoli soubor ve formátu prostého textu nebo zakódovaný soubor je možné uložit jako tajný klíč trezoru klíčů Azure. Vaše organizace ale může chtít nastavit různé zásady obměny a omezení hesel, připojovací řetězec nebo certifikátů uložených jako klíče. Značka typu obsahu může uživateli pomoct zjistit, co je uloženo v tajném objektu bez čtení hodnoty tajného klíče. Tajné kódy, které nemají nastavenou značku typu obsahu, můžete auditovat nebo zabránit vytváření nových tajných kódů, pokud nemají nastavenou značku typu obsahu.

| Zásady | Účinek |

|---|---|

| Tajné kódy by měly mít nastavený typ obsahu. | Audit (výchozí), Odepřít, Zakázáno |

Ukázkový scénář

Trezor klíčů používaný více týmy, které obsahují 100 certifikátů, spravujete a chcete mít jistotu, že žádné certifikáty v trezoru klíčů nejsou platné déle než 2 roky.

- Certifikáty by měly mít zadanou zásadu maximální doby platnosti, určit, že maximální doba platnosti certifikátu je 24 měsíců, a nastavit účinek zásady na audit.

- Sestavu dodržování předpisů zobrazíte na webu Azure Portal a zjistíte, že 20 certifikátů nevyhovuje a že jsou platné po > dobu 2 let a zbývající certifikáty jsou kompatibilní.

- Obraťte se na vlastníky těchto certifikátů a sdělíte nový požadavek na zabezpečení, že certifikáty nemohou být platné déle než 2 roky. Některé týmy reagují a 15 certifikátů bylo obnoveno s maximální dobou platnosti 2 roky nebo méně. Ostatní týmy nereagují a v trezoru klíčů stále máte 5 nevyhovujících certifikátů.

- Změníte účinek zásady, kterou jste přiřadili k odepření. 5 nekompatibilních certifikátů se neodvolá a budou dál fungovat. Nelze je však prodloužit o dobu platnosti, která je delší než 2 roky.

Povolení a správa zásad trezoru klíčů prostřednictvím webu Azure Portal

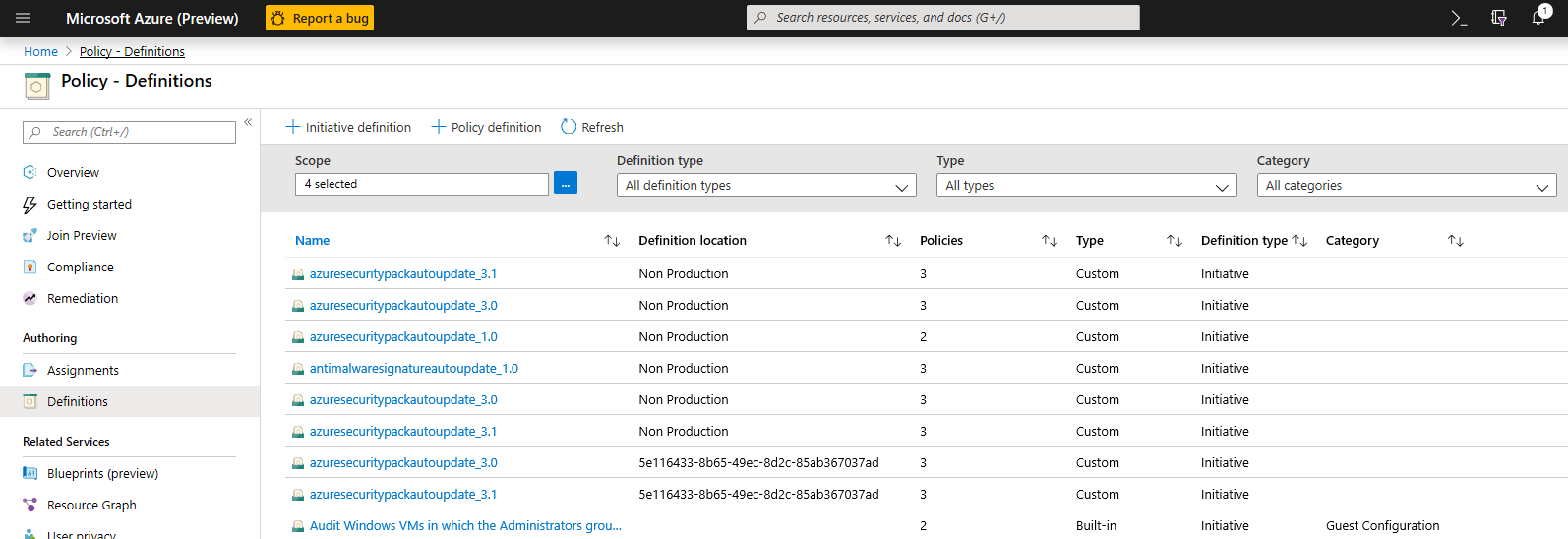

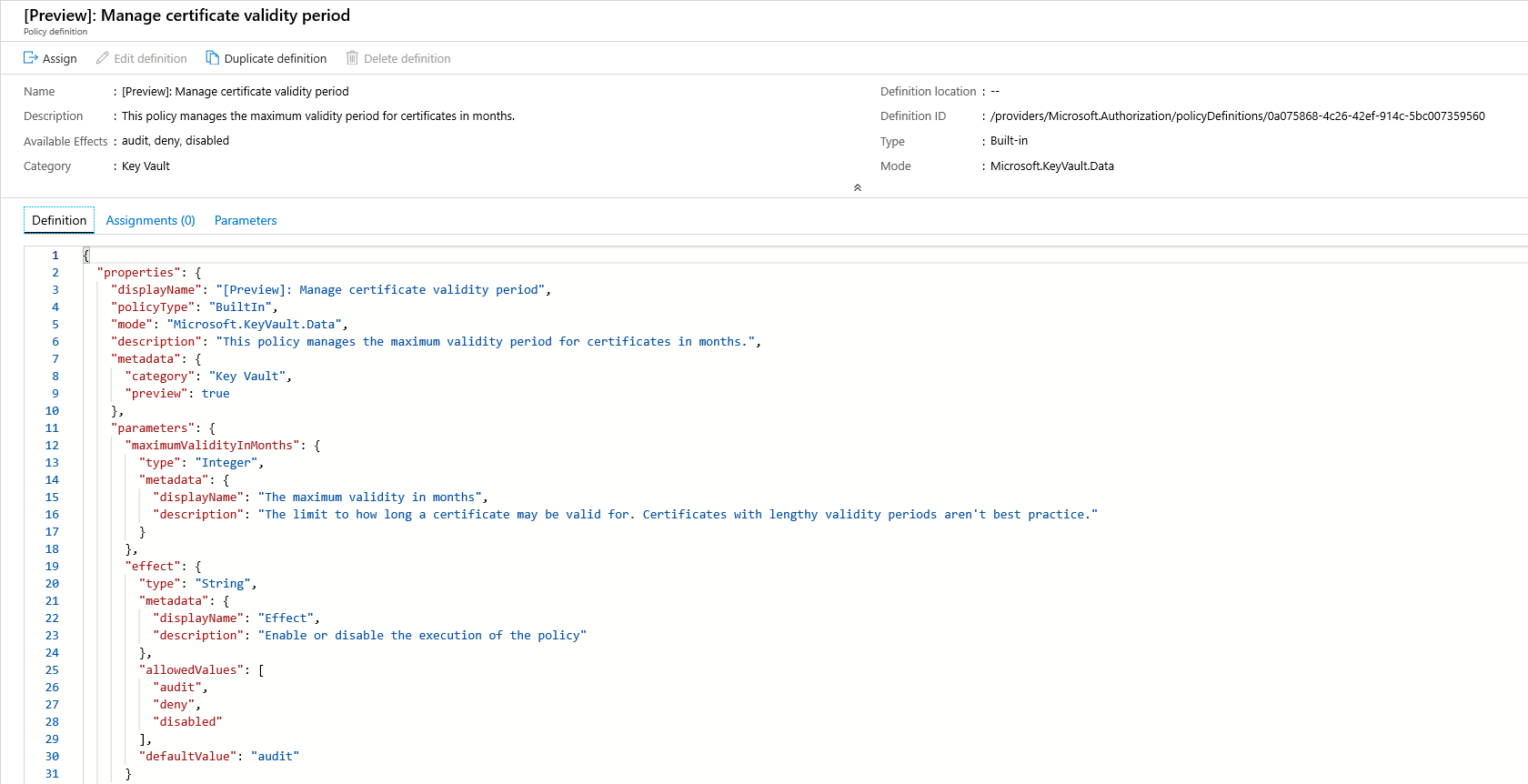

Výběr definice zásady

Přihlaste se k portálu Azure Portal.

Na panelu hledání vyhledejte "Zásady" a vyberte zásadu.

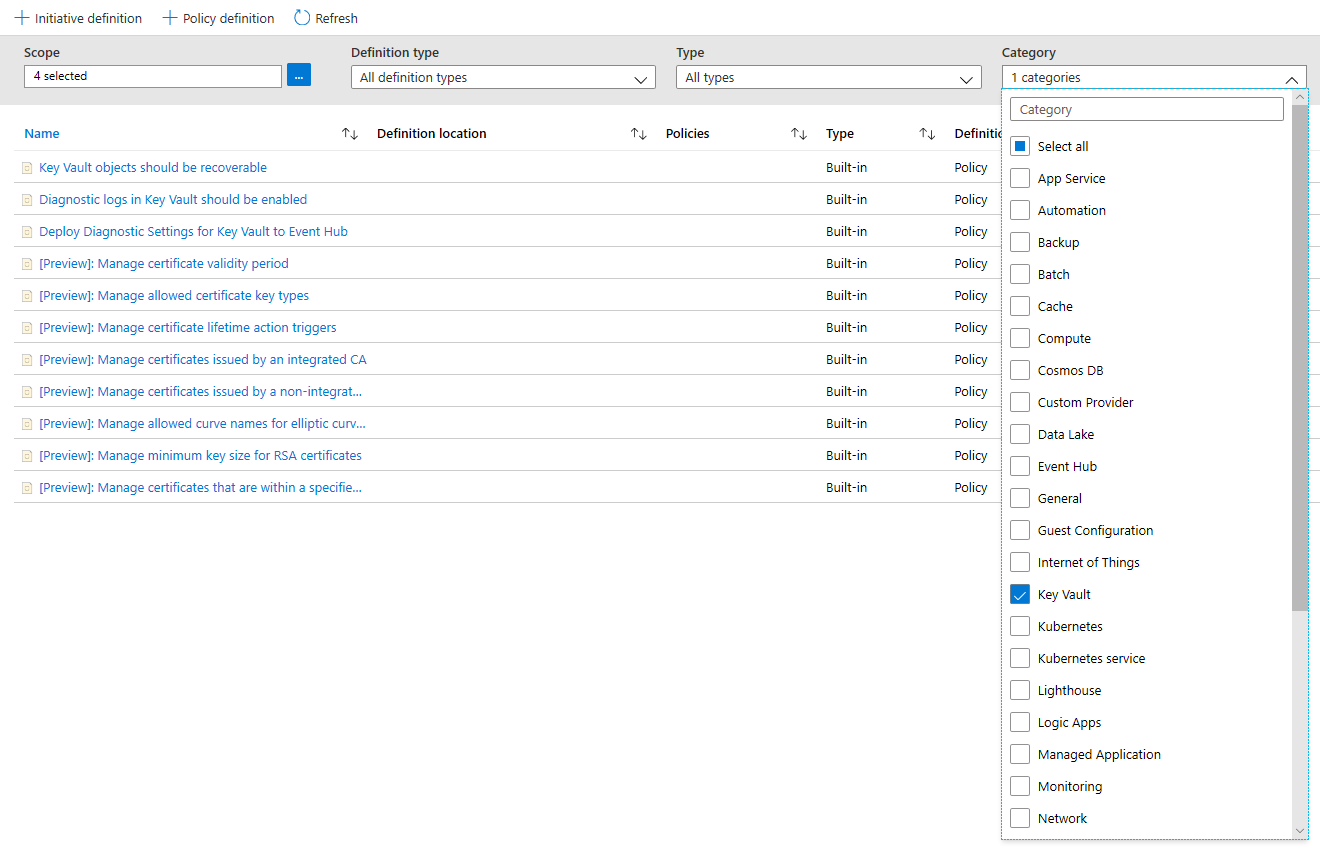

V okně Zásady vyberte Definice.

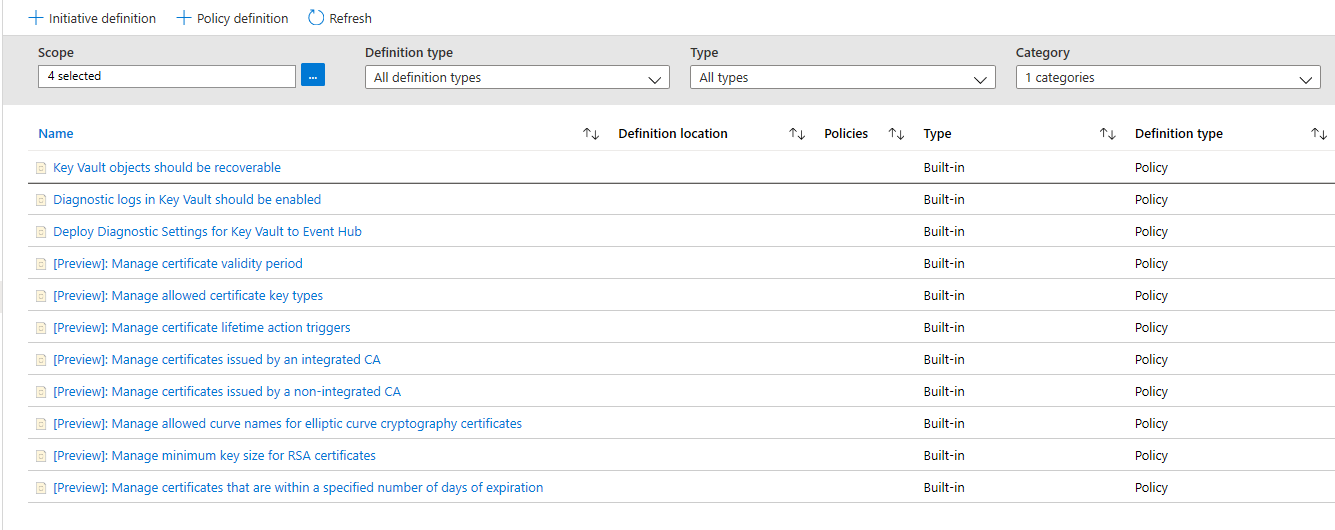

Ve filtru kategorií zrušte výběr možnosti Vybrat vše a vyberte Key Vault.

Teď byste měli být schopni zobrazit všechny zásady dostupné pro Verzi Public Preview pro Azure Key Vault. Ujistěte se, že jste si přečetli část s pokyny k zásadám výše a vybrali zásadu, kterou chcete přiřadit k oboru.

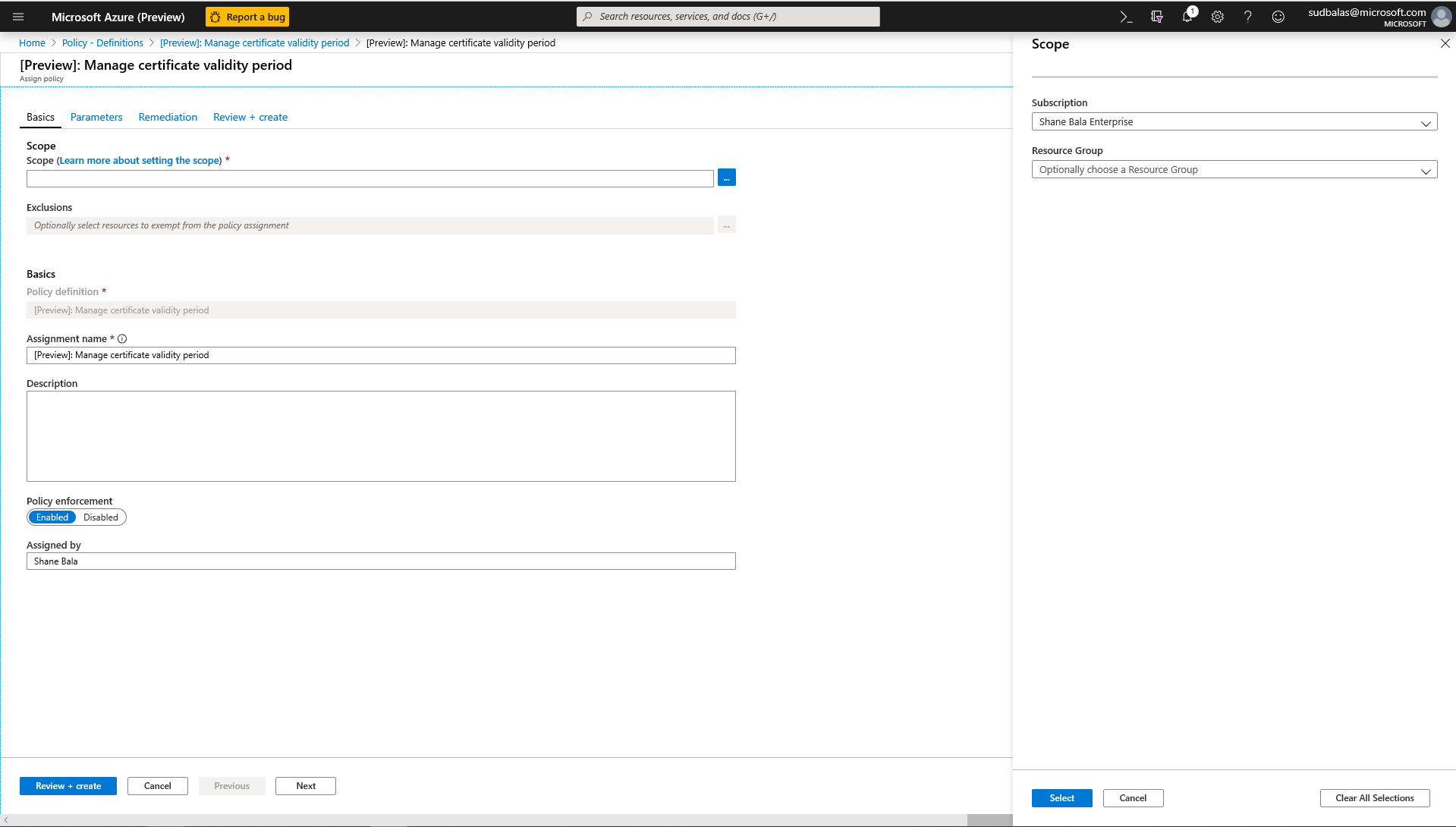

Přiřazení zásad k oboru

Vyberte zásadu, kterou chcete použít, v tomto příkladu se zobrazí zásada Spravovat období platnosti certifikátu. Klikněte na tlačítko přiřadit v levém horním rohu.

Vyberte předplatné, ve kterém chcete zásadu použít. Rozsah můžete omezit jenom na jednu skupinu prostředků v rámci předplatného. Pokud chcete zásadu použít pro celé předplatné a vyloučit některé skupiny prostředků, můžete také nakonfigurovat seznam vyloučení. Pokud chcete, aby došlo k efektu zásady (auditování nebo zamítnutí), nastavte selektor vynucení zásad na povolenou , nebo pokud chcete efekt vypnout (auditovat nebo odepřít).

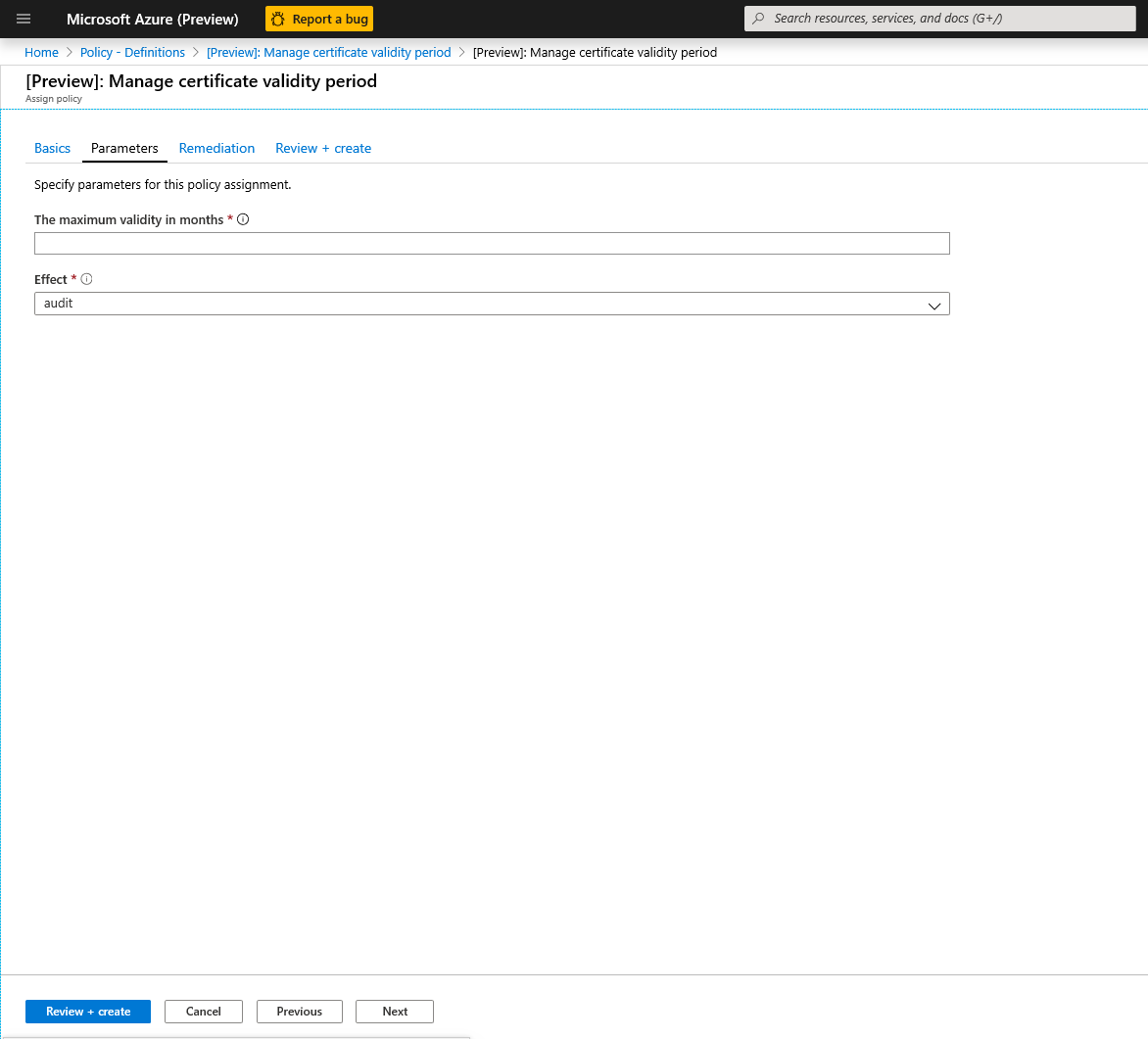

Kliknutím na kartu Parametry v horní části obrazovky určete maximální dobu platnosti v měsících, které chcete. Pokud potřebujete zadat parametry, můžete zrušit zaškrtnutí políčka Zobrazit pouze parametry, které vyžadují vstup nebo kontrolu. Vyberte audit nebo odepřít pro účinek zásad podle pokynů v předchozích částech. Pak vyberte tlačítko zkontrolovat a vytvořit.

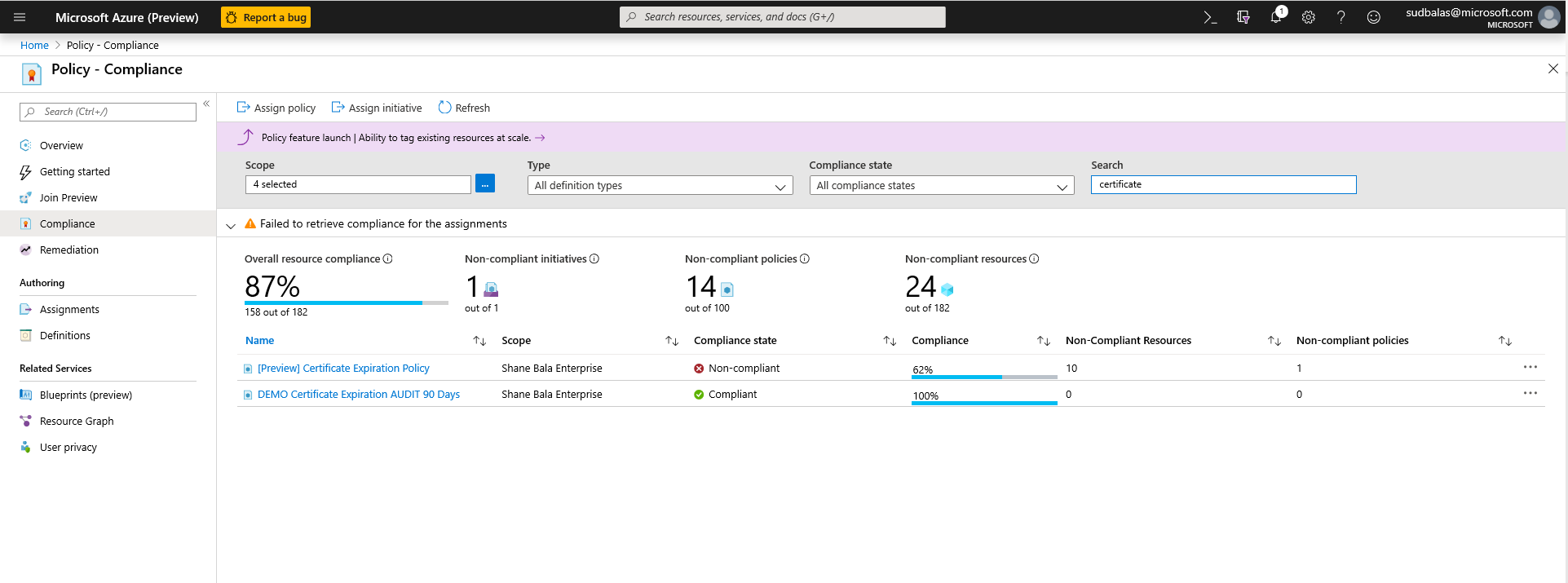

Zobrazení výsledků dodržování předpisů

Vraťte se do okna Zásady a vyberte kartu Dodržování předpisů. Klikněte na přiřazení zásady, pro které chcete zobrazit výsledky dodržování předpisů.

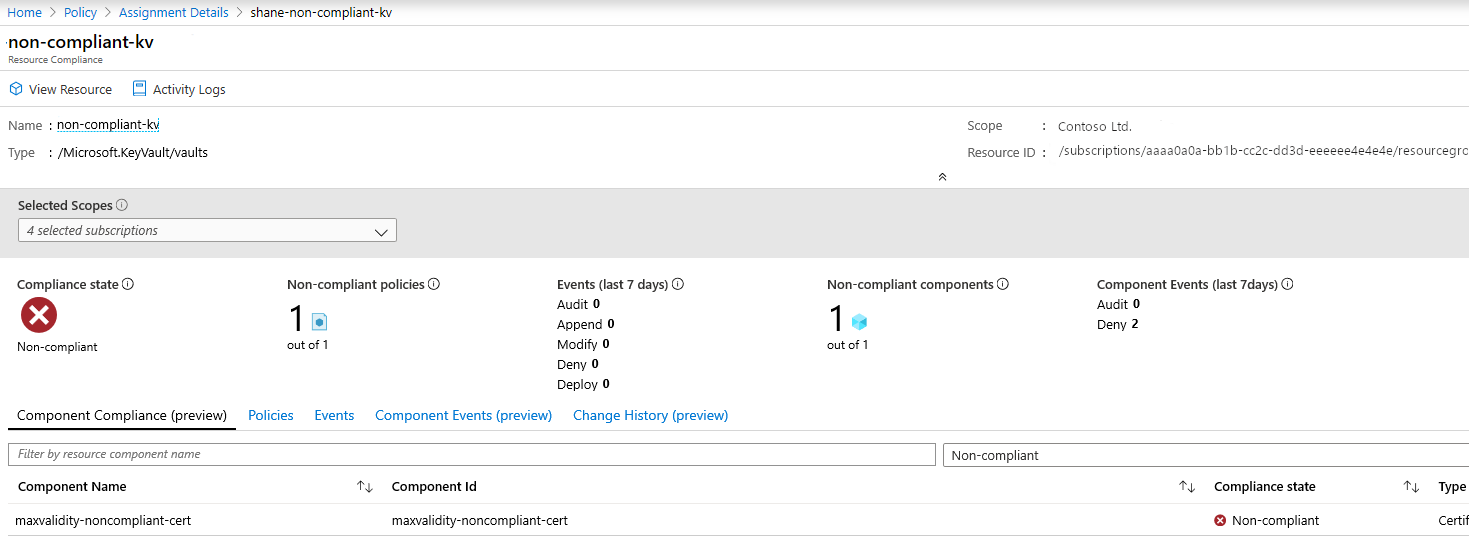

Na této stránce můžete filtrovat výsledky podle vyhovujících nebo nevyhovujících trezorů. Tady vidíte seznam nevyhovujících trezorů klíčů v rámci rozsahu přiřazení zásad. Trezor se považuje za nevyhovující, pokud některá z komponent (certifikátů) v trezoru nedodržuje předpisy. Pokud chcete zobrazit jednotlivé nekompatibilní komponenty (certifikáty), můžete vybrat jednotlivé trezory.

Zobrazení názvu komponent v trezoru, které nedodržují předpisy

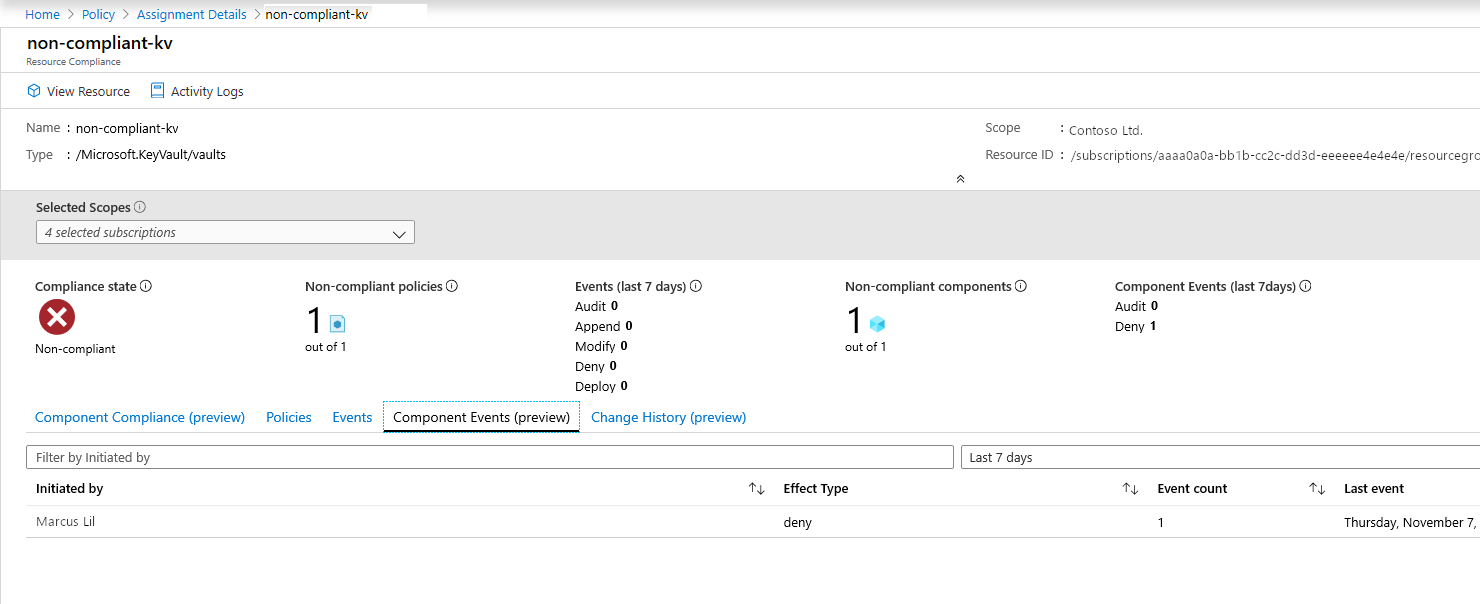

Pokud potřebujete zkontrolovat, jestli uživatelé nemají možnost vytvářet prostředky v rámci trezoru klíčů, můžete kliknout na kartu Události komponenty (Preview) a zobrazit souhrn operací odepřených certifikátů s žadatelem a časovými razítky požadavků.

Omezení funkce

Přiřazení zásady s efektem zamítnutí může trvat až 30 minut (průměrný případ) a 1 hodinu (nejhorší případ) a začít odmítat vytváření nevyhovujících prostředků. Zpoždění se týká následujících scénářů :

- Přiřadí se nová zásada.

- Stávající přiřazení zásad je změněno.

- V oboru s existujícími zásadami se vytvoří nová služba KeyVault (prostředek).

Vyhodnocení zásad existujících komponent v trezoru může trvat až 1 hodinu (průměrný případ) a 2 hodiny (nejhorší případ) před zobrazením výsledků dodržování předpisů v uživatelském rozhraní portálu.

Pokud se výsledky dodržování předpisů zobrazí jako Nespustily, může to být z následujících důvodů:

- Ocenění zásad ještě nebylo dokončeno. Latence počátečního vyhodnocení může v nejhorším scénáři trvat až 2 hodiny.

- V oboru přiřazení zásad nejsou žádné trezory klíčů.

- V oboru přiřazení zásady neexistují žádné trezory klíčů s certifikáty.

Poznámka:

Režimy poskytovatele prostředků Azure Policy , například režimy pro Azure Key Vault, poskytují informace o dodržování předpisů na stránce Dodržování předpisů komponent.

Další kroky

- Protokolování a nejčastější dotazy ke službě Azure Policy pro Key Vault

- Další informace o službě Azure Policy

- Viz ukázky služby Key Vault: Předdefinované definice zásad služby Key Vault

- Další informace o srovnávacím testu zabezpečení cloudu Microsoftu ve službě Key Vault