Monitorování Azure Firewallu

Tento článek popisuje:

- Typy dat monitorování, které můžete pro tuto službu shromažďovat.

- Způsoby analýzy dat

Poznámka:

Pokud už tuto službu nebo Azure Monitor znáte a chcete jenom vědět, jak analyzovat data monitorování, přečtěte si část Analyzovat na konci tohoto článku.

Pokud máte důležité aplikace a obchodní procesy, které spoléhají na prostředky Azure, musíte monitorovat a dostávat výstrahy pro váš systém. Služba Azure Monitor shromažďuje a agreguje metriky a protokoly ze všech komponent systému. Azure Monitor poskytuje přehled o dostupnosti, výkonu a odolnosti a upozorní vás na problémy. K nastavení a zobrazení dat monitorování můžete použít Azure Portal, PowerShell, Azure CLI, ROZHRANÍ REST API nebo klientské knihovny.

- Další informace o službě Azure Monitor najdete v přehledu služby Azure Monitor.

- Další informace o tom, jak obecně monitorovat prostředky Azure, najdete v tématu Monitorování prostředků Azure pomocí služby Azure Monitor.

K monitorování provozu a operací v rámci brány firewall můžete použít protokoly a metriky služby Azure Firewall. Tyto protokoly a metriky slouží k několika základním účelům, mezi které patří:

Analýza provozu: Pomocí protokolů můžete zkoumat a analyzovat provoz procházející bránou firewall. Tato analýza zahrnuje zkoumání povoleného a odepřeného provozu, kontrolu zdrojových a cílových IP adres, adres URL, čísel portů, protokolů a dalších. Tyto přehledy jsou nezbytné pro pochopení vzorů provozu, identifikaci potenciálních bezpečnostních hrozeb a řešení potíží s připojením.

Metriky výkonu a stavu: Metriky služby Azure Firewall poskytují metriky výkonu a stavu, jako jsou zpracovávaná data, propustnost, počet dosažení pravidel a latence. Monitorujte tyto metriky a vyhodnoťte celkový stav brány firewall, identifikujte kritické body výkonu a detekujte případné anomálie.

Záznam auditu: Protokoly aktivit umožňují auditování operací souvisejících s prostředky brány firewall, zachytávání akcí, jako je vytváření, aktualizace nebo odstraňování pravidel brány firewall a zásad. Kontrola protokolů aktivit pomáhá udržovat historický záznam změn konfigurace a zajišťuje dodržování požadavků na zabezpečení a auditování.

Typy zdrojů

Azure používá koncept typů prostředků a ID k identifikaci všeho v předplatném. Typy prostředků jsou také součástí ID prostředků pro každý prostředek spuštěný v Azure. Například jeden typ prostředku pro virtuální počítač je Microsoft.Compute/virtualMachines. Seznam služeb a jejich přidružených typů prostředků najdete v tématu Poskytovatelé prostředků.

Azure Monitor podobně organizuje základní data monitorování do metrik a protokolů na základě typů prostředků, označovaných také jako obory názvů. Různé metriky a protokoly jsou k dispozici pro různé typy prostředků. Vaše služba může být přidružená k více než jednomu typu prostředku.

Další informace o typech prostředků služby Azure Firewall najdete v referenčních informacích k datům monitorování služby Azure Firewall.

Úložiště dat

Pro Azure Monitor:

- Data metrik se ukládají v databázi metrik služby Azure Monitor.

- Data protokolů se ukládají v úložišti protokolů služby Azure Monitor. Log Analytics je nástroj na webu Azure Portal, který se může dotazovat na toto úložiště.

- Protokol aktivit Azure je samostatné úložiště s vlastním rozhraním na webu Azure Portal.

Volitelně můžete směrovat data metriky a protokolu aktivit do úložiště protokolů služby Azure Monitor. Log Analytics pak můžete použít k dotazování na data a jejich korelaci s jinými daty protokolů.

Mnoho služeb může použít nastavení diagnostiky k odesílání metrik a dat protokolů do jiných umístění úložiště mimo Azure Monitor. Mezi příklady patří Azure Storage, hostované partnerské systémy a partnerské systémy mimo Azure pomocí služby Event Hubs.

Podrobné informace o tom, jak Azure Monitor ukládá data, najdete na datové platformě Azure Monitoru.

Metriky platformy Azure Monitoru

Azure Monitor poskytuje metriky platformy pro většinu služeb. Tady jsou:

- Individuálně definované pro každý obor názvů.

- Uložená v databázi metrik časových řad služby Azure Monitor.

- Zjednodušené a schopné podporovat upozorňování téměř v reálném čase.

- Používá se ke sledování výkonu prostředku v průběhu času.

Kolekce: Azure Monitor shromažďuje metriky platformy automaticky. Není nutná žádná konfigurace.

Směrování: Některé metriky platformy můžete také směrovat do protokolů služby Azure Monitor / Log Analytics, abyste je mohli dotazovat pomocí jiných dat protokolů. Zkontrolujte nastavení exportu DS pro každou metriku a zjistěte, jestli můžete pomocí nastavení diagnostiky směrovat metriku do protokolů služby Azure Monitor nebo Log Analytics.

- Další informace najdete v nastavení diagnostiky metrik.

- Informace o konfiguraci nastavení diagnostiky pro službu najdete v tématu Vytvoření nastavení diagnostiky ve službě Azure Monitor.

Seznam všech metrik, které je možné shromáždit pro všechny prostředky ve službě Azure Monitor, najdete v tématu Podporované metriky ve službě Azure Monitor.

Seznam dostupných metrik pro službu Azure Firewall najdete v referenčních informacích k datům monitorování služby Azure Firewall.

Protokoly prostředků služby Azure Monitor

Protokoly prostředků poskytují přehled o operacích, které provedl prostředek Azure. Protokoly se generují automaticky, ale pokud je chcete uložit nebo dotazovat, musíte je směrovat do protokolů služby Azure Monitor. Protokoly jsou uspořádané do kategorií. Daný obor názvů může mít více kategorií protokolu prostředků.

Kolekce: Protokoly prostředků se neshromažďují a neukládají, dokud nevytvoříte nastavení diagnostiky a nenasměrujete protokoly do jednoho nebo více umístění. Při vytváření nastavení diagnostiky určíte, které kategorie protokolů se mají shromažďovat. Existuje několik způsobů, jak vytvořit a udržovat nastavení diagnostiky, včetně webu Azure Portal, prostřednictvím kódu programu a služby Azure Policy.

Směrování: Navrhované výchozí nastavení je směrovat protokoly prostředků do protokolů služby Azure Monitor, abyste je mohli dotazovat pomocí jiných dat protokolu. K dispozici jsou také jiná umístění, jako je Azure Storage, Azure Event Hubs a někteří monitorovací partneři Microsoftu. Další informace najdete v protokolech prostředků Azure a cílech protokolů prostředků.

Podrobné informace o shromažďování, ukládání a směrování protokolů prostředků najdete v tématu Nastavení diagnostiky ve službě Azure Monitor.

Seznam všech dostupných kategorií protokolů prostředků ve službě Azure Monitor najdete v tématu Podporované protokoly prostředků ve službě Azure Monitor.

Všechny protokoly prostředků ve službě Azure Monitor mají stejná pole hlaviček, za kterými následují pole specifická pro službu. Běžné schéma je popsané ve schématu protokolu prostředků služby Azure Monitor.

Dostupné kategorie protokolů prostředků, přidružené tabulky Log Analytics a schémata protokolů pro Azure Firewall najdete v referenčních informacích k datům monitorování služby Azure Firewall.

Sešit služby Azure Firewall poskytuje flexibilní plátno pro analýzu dat služby Azure Firewall. Můžete ho použít k vytváření bohatých vizuálních sestav na webu Azure Portal. Můžete využít několik bran firewall nasazených v Azure a kombinovat je do sjednocených interaktivních prostředí.

Můžete se také připojit k účtu úložiště a načíst položky protokolu JSON s protokoly přístupu a výkonu. Po stažení souborů JSON je můžete převést do formátu CSV a zobrazit si je v Excelu, Power BI nebo jiném nástroji s vizualizací dat.

Tip

Pokud znáte Visual Studio a máte představu, jak u konstant a proměnných v jazyce C# měnit hodnoty, můžete použít nástroje pro převedení protokolů, které jsou k dispozici na GitHubu.

Protokol aktivit Azure

Protokol aktivit obsahuje události na úrovni předplatného, které sledují operace pro každý prostředek Azure, jak je vidět mimo tento prostředek; Například vytvoření nového prostředku nebo spuštění virtuálního počítače.

Shromažďování: Události protokolu aktivit se automaticky generují a shromažďují v samostatném úložišti pro zobrazení na webu Azure Portal.

Směrování: Data protokolu aktivit můžete odesílat do protokolů služby Azure Monitor, abyste je mohli analyzovat společně s dalšími daty protokolů. K dispozici jsou také jiná umístění, jako je Azure Storage, Azure Event Hubs a někteří monitorovací partneři Microsoftu. Další informace o směrování protokolu aktivit najdete v tématu Přehled protokolu aktivit Azure.

Strukturované protokoly brány Azure Firewall

Strukturované protokoly jsou typ dat protokolu, která jsou uspořádaná v určitém formátu. Pomocí předdefinovaného schématu strukturují data protokolu způsobem, který usnadňuje vyhledávání, filtrování a analýzu. Na rozdíl od nestrukturovaných protokolů, které se skládají z volného textu, mají strukturované protokoly konzistentní formát, který mohou počítače analyzovat a analyzovat.

Strukturované protokoly služby Azure Firewall poskytují podrobnější zobrazení událostí brány firewall. Obsahují informace, jako jsou zdrojové a cílové IP adresy, protokoly, čísla portů a akce prováděné bránou firewall. Obsahují také další metadata, například čas události a název instance služby Azure Firewall.

V současné době jsou pro Službu Azure Firewall k dispozici následující kategorie diagnostických protokolů:

- Protokol pravidel aplikace

- Protokol pravidel sítě

- Protokol proxy serveru DNS

Tyto kategorie protokolů používají režim diagnostiky Azure. V tomto režimu se všechna data z jakéhokoli nastavení diagnostiky shromažďují v tabulce AzureDiagnostics .

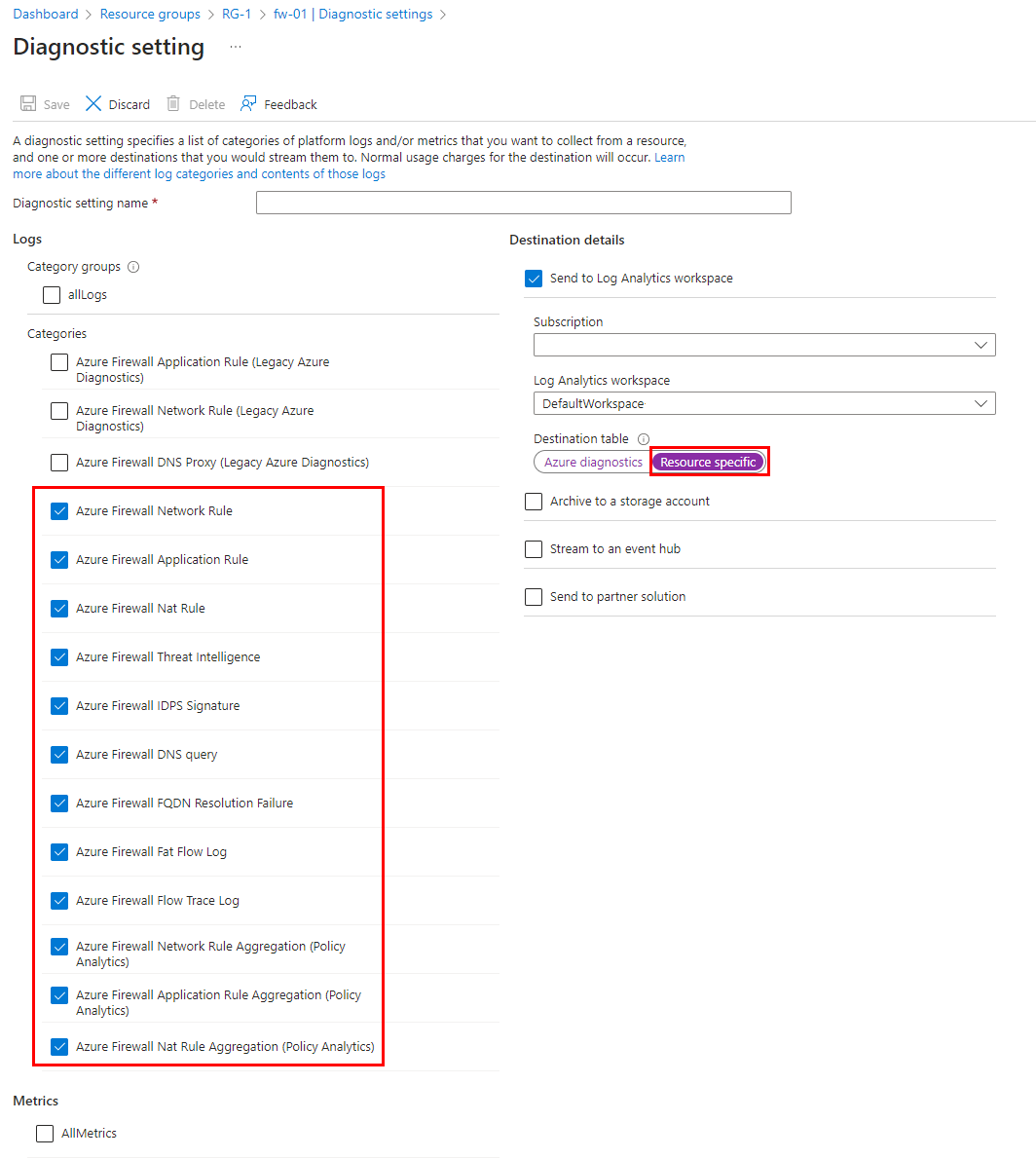

U strukturovaných protokolů můžete místo existující tabulky AzureDiagnostics použít tabulky specifické pro prostředky. V případě, že jsou vyžadovány obě sady protokolů, je potřeba vytvořit alespoň dvě nastavení diagnostiky pro každou bránu firewall.

Režim specifický pro prostředek

V režimu specifickém pro prostředek se jednotlivé tabulky ve vybraném pracovním prostoru vytvoří pro každou kategorii vybranou v nastavení diagnostiky. Tato metoda se doporučuje, protože:

- může snížit celkové náklady na protokolování až o 80 %.

- usnadňuje práci s daty v dotazech protokolu.

- usnadňuje zjišťování schémat a jejich struktury.

- zvyšuje výkon v době latence příjmu dat i dotazů.

- umožňuje udělit oprávnění Azure RBAC pro konkrétní tabulku.

Nové tabulky specifické pro prostředky jsou nyní k dispozici v nastavení diagnostiky, které vám umožní využívat následující kategorie:

- Protokol pravidel sítě – obsahuje všechna data protokolu pravidel sítě. Každá shoda mezi rovinou dat a pravidlem sítě vytvoří položku protokolu s paketem roviny dat a atributy odpovídajícího pravidla.

- Protokol pravidel NAT – Obsahuje všechna data protokolu událostí DNAT (Destination Network Address Translation). Každá shoda mezi rovinou dat a pravidlem DNAT vytvoří položku protokolu s paketem roviny dat a odpovídajícími atributy pravidla.

- Protokol pravidel aplikace – obsahuje všechna data protokolu pravidel aplikace. Každá shoda mezi rovinou dat a pravidlem aplikace vytvoří položku protokolu s paketem roviny dat a odpovídajícími atributy pravidla.

- Protokol analýzy hrozeb – obsahuje všechny události analýzy hrozeb.

- Protokol IDPS – Obsahuje všechny pakety roviny dat, které byly shodné s jedním nebo více podpisy IDPS.

- Protokol proxy serveru DNS – Obsahuje všechna data protokolu událostí proxy SERVERU DNS.

- Protokol selhání překladu interního plně kvalifikovaného názvu domény – obsahuje všechny interní požadavky na překlad plně kvalifikovaných názvů domén brány firewall, které způsobily selhání.

- Protokol agregace pravidla aplikace – Obsahuje agregovaná data protokolu pravidel aplikace pro Policy Analytics.

- Protokol agregace pravidel sítě – Obsahuje agregovaná data protokolu pravidel sítě pro Službu Policy Analytics.

- Protokol agregace pravidla NAT – obsahuje agregovaná data protokolu pravidel NAT pro Policy Analytics.

- Protokol nejvyššího toku – Protokol Top Flow (Fat Flow) zobrazuje horní připojení, která přispívají k nejvyšší propustnosti přes bránu firewall.

- Trasování toku – obsahuje informace o toku, příznaky a časové období, kdy byly toky zaznamenány. Můžete zobrazit úplné informace o toku, jako jsou SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (toky).

Povolení strukturovaných protokolů

Pokud chcete povolit strukturované protokoly služby Azure Firewall, musíte nejprve nakonfigurovat pracovní prostor služby Log Analytics ve vašem předplatném Azure. Tento pracovní prostor slouží k ukládání strukturovaných protokolů generovaných službou Azure Firewall.

Jakmile nakonfigurujete pracovní prostor služby Log Analytics, můžete ve službě Azure Firewall povolit strukturované protokoly tak, že přejdete na stránku Nastavení diagnostiky brány firewall na webu Azure Portal. Odtud musíte vybrat cílovou tabulku specifickou pro prostředek a vybrat typ událostí, které chcete protokolovat.

Poznámka:

Tuto funkci není nutné povolit pomocí příznaku funkce nebo příkazů Azure PowerShellu.

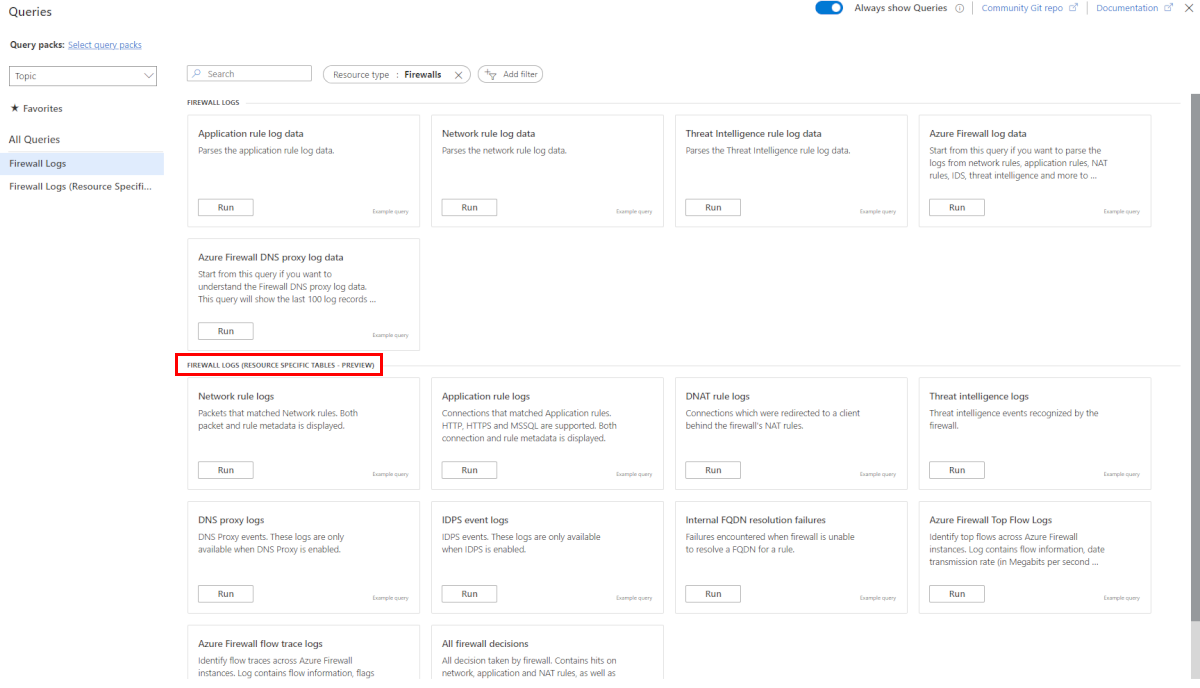

Dotazy strukturovaného protokolu

Seznam předdefinovaných dotazů je k dispozici na webu Azure Portal. Tento seznam obsahuje předdefinovaný dotaz protokolu KQL (dotazovací jazyk Kusto) pro každou kategorii a připojený dotaz zobrazující celé události protokolování brány Azure Firewall v jednom zobrazení.

Sešit služby Azure Firewall

Sešit služby Azure Firewall poskytuje flexibilní plátno pro analýzu dat služby Azure Firewall. Můžete ho použít k vytváření bohatých vizuálních sestav na webu Azure Portal. Můžete využít několik bran firewall nasazených v Azure a kombinovat je do sjednocených interaktivních prostředí.

Pokud chcete nasadit nový sešit, který používá strukturované protokoly služby Azure Firewall, přečtěte si téma Sešit služby Azure Monitor pro službu Azure Firewall.

Starší protokoly diagnostiky Azure

Starší diagnostické protokoly Azure jsou původní dotazy protokolu služby Azure Firewall, které výstupují data protokolů v nestrukturovaném nebo volném textovém formátu. Starší kategorie protokolů služby Azure Firewall používají režim diagnostiky Azure a shromažďují celá data v tabulce AzureDiagnostics. V případě, že jsou vyžadovány strukturované i diagnostické protokoly, je potřeba vytvořit alespoň dvě nastavení diagnostiky pro každou bránu firewall.

Diagnostické protokoly podporují následující kategorie protokolů:

- Pravidlo aplikace služby Azure Firewall

- Pravidlo sítě služby Azure Firewall

- Proxy DNS služby Azure Firewall

Informace o povolení protokolování diagnostiky pomocí webu Azure Portal najdete v tématu Povolení strukturovaných protokolů.

Protokol pravidel aplikace

Protokol pravidel aplikace se uloží do účtu úložiště, streamuje se do služby Event Hubs nebo se odesílá do protokolů služby Azure Monitor jenom v případě, že ho povolíte pro každou bránu Azure Firewall. Každé nové připojení, které odpovídá jednomu z vašich nakonfigurovaných pravidel aplikace, vytvoří pro dané přijaté nebo odepřené připojení protokol. Data se protokolují ve formátu JSON, jak je znázorněno v následujících příkladech:

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

Protokol pravidel sítě

Protokol pravidel sítě se ukládá do účtu úložiště, streamuje se do služby Event Hubs a/nebo se odesílá do protokolů služby Azure Monitor jenom v případě, že ho povolíte pro každou bránu Azure Firewall. Každé nové připojení, které odpovídá jednomu z vašich nakonfigurovaných pravidel aplikace, vytvoří pro dané přijaté nebo odepřené připojení protokol. Jak je vidět v následujícím příkladu, data se protokolují ve formátu JSON:

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

Protokol proxy serveru DNS

Protokol proxy serveru DNS se ukládá do účtu úložiště, streamuje se do služby Event Hubs a/nebo se odesílá do protokolů služby Azure Monitor jenom v případě, že ho povolíte pro každou bránu Azure Firewall. Tento protokol sleduje zprávy DNS serveru DNS nakonfigurovaného pomocí proxy serveru DNS. Data se protokolují ve formátu JSON, jak je znázorněno v následujících příkladech:

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

Success:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

Neúspěšný:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

Formát zprávy:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

Analýza dat monitorování

Existuje mnoho nástrojů pro analýzu dat monitorování.

Nástroje služby Azure Monitor

Azure Monitor podporuje následující základní nástroje:

Průzkumník metrik, nástroj na webu Azure Portal, který umožňuje zobrazit a analyzovat metriky pro prostředky Azure. Další informace najdete v tématu Analýza metrik pomocí Průzkumníka metrik služby Azure Monitor.

Log Analytics, nástroj na webu Azure Portal, který umožňuje dotazovat a analyzovat data protokolů pomocí dotazovacího jazyka Kusto (KQL). Další informace najdete v tématu Začínáme s dotazy na protokoly ve službě Azure Monitor.

Protokol aktivit, který má uživatelské rozhraní na webu Azure Portal pro zobrazení a základní vyhledávání. Pokud chcete provádět podrobnější analýzu, musíte data směrovat do protokolů služby Azure Monitor a spouštět složitější dotazy v Log Analytics.

Mezi nástroje, které umožňují složitější vizualizaci, patří:

- Řídicí panely , které umožňují kombinovat různé druhy dat do jednoho podokna na webu Azure Portal.

- Sešity, přizpůsobitelné sestavy, které můžete vytvořit na webu Azure Portal. Sešity můžou obsahovat dotazy na text, metriky a protokoly.

- Grafana, otevřený nástroj platformy, který exceluje v provozních řídicích panelech Grafana umožňuje vytvářet řídicí panely, které obsahují data z více zdrojů, než je Azure Monitor.

- Power BI, služba obchodní analýzy, která poskytuje interaktivní vizualizace napříč různými zdroji dat. Power BI můžete nakonfigurovat tak, aby automaticky naimportovali data protokolů ze služby Azure Monitor, abyste mohli tyto vizualizace využívat.

Nástroje pro export ve službě Azure Monitor

Data ze služby Azure Monitor můžete získat do jiných nástrojů pomocí následujících metod:

Metriky: Pomocí rozhraní REST API pro metriky extrahujte data metrik z databáze metrik služby Azure Monitor. Rozhraní API podporuje filtrovací výrazy pro upřesnění načtených dat. Další informace najdete v referenčních informacích k rozhraní REST API služby Azure Monitor.

Protokoly: Použijte rozhraní REST API nebo přidružené klientské knihovny.

Další možností je export dat pracovního prostoru.

Pokud chcete začít s rozhraním REST API pro Azure Monitor, přečtěte si průvodce rozhraním REST API pro monitorování Azure.

Dotazy Kusto

Data monitorování můžete analyzovat v protokolech služby Azure Monitor nebo v úložišti Log Analytics pomocí dotazovacího jazyka Kusto (KQL).

Důležité

Když na portálu vyberete protokoly z nabídky služby, otevře se Log Analytics s oborem dotazu nastaveným na aktuální službu. Tento obor znamená, že dotazy protokolu budou obsahovat pouze data z tohoto typu prostředku. Pokud chcete spustit dotaz, který obsahuje data z jiných služeb Azure, vyberte v nabídce Azure Monitor protokoly. Podrobnosti najdete v tématu Rozsah dotazů protokolu a časový rozsah ve službě Azure Monitor Log Analytics .

Seznam běžných dotazů pro libovolnou službu najdete v rozhraní dotazů Log Analytics.

Výstrahy

Upozornění služby Azure Monitor vás aktivně upozorňují, když se v datech monitorování nacházejí konkrétní podmínky. Upozornění umožňují identifikovat a řešit problémy ve vašem systému, než si je zákazníci všimnou. Další informace najdete v tématu Upozornění služby Azure Monitor.

Existuje mnoho zdrojů běžných upozornění pro prostředky Azure. Příklady běžných upozornění pro prostředky Azure najdete v tématu Ukázkové dotazy na upozornění protokolu. Web AMBA (Baseline Alerts) služby Azure Monitor poskytuje poloautomatickou metodu implementace důležitých upozornění, řídicích panelů a pokynů pro metriky platformy. Web se vztahuje na neustále se rozšiřující podmnožinu služeb Azure, včetně všech služeb, které jsou součástí cílové zóny Azure (ALZ).

Běžné schéma upozornění standardizuje spotřebu oznámení upozornění služby Azure Monitor. Další informace najdete v tématu Běžné schéma upozornění.

Typy výstrah

Na libovolnou metriku nebo zdroj dat protokolu na datové platformě azure Monitoru můžete upozornit. Existuje mnoho různých typů upozornění v závislosti na službách, které monitorujete, a na datech monitorování, která shromažďujete. Různé typy upozornění mají různé výhody a nevýhody. Další informace naleznete v tématu Volba správného typu upozornění monitorování.

Následující seznam popisuje typy upozornění služby Azure Monitor, které můžete vytvořit:

- Upozornění na metriky vyhodnocují metriky prostředků v pravidelných intervalech. Metriky můžou být metriky platformy, vlastní metriky, protokoly ze služby Azure Monitor převedené na metriky nebo metriky Application Insights. Upozornění na metriky můžou také použít více podmínek a dynamických prahových hodnot.

- Upozornění protokolu umožňují uživatelům použít dotaz Log Analytics k vyhodnocení protokolů prostředků s předdefinovanou frekvencí.

- Upozornění protokolu aktivit se aktivují, když dojde k nové události protokolu aktivit, která odpovídá definovaným podmínkám. Upozornění služby Resource Health a upozornění služby Service Health jsou upozornění protokolu aktivit, která hlásí stav služby a prostředku.

Některé služby Azure také podporují upozornění inteligentního zjišťování, výstrahy Prometheus nebo doporučená pravidla upozornění.

U některých služeb můžete monitorovat škálování použitím stejného pravidla upozornění na metriku u více prostředků stejného typu, které existují ve stejné oblasti Azure. Jednotlivá oznámení se odesílají pro každý monitorovaný prostředek. Podporované služby a cloudy Azure najdete v tématu Monitorování více prostředků pomocí jednoho pravidla upozornění.

Upozornění na metriky služby Azure Firewall

Metriky poskytují kritické signály ke sledování stavu prostředků. Proto je důležité monitorovat metriky vašeho prostředku a sledovat případné anomálie. Ale co když metriky služby Azure Firewall přestanou tokovat? Může to znamenat potenciální problém s konfigurací nebo něco jiného, jako je výpadek. K chybějícím metrikám může dojít kvůli publikování výchozích tras, které brání službě Azure Firewall v nahrávání metrik, nebo kvůli počtu instancí, které jsou v pořádku, se můžou snížit na nulu. V této části se dozvíte, jak nakonfigurovat metriky pro pracovní prostor služby Log Analytics a upozorňovat na chybějící metriky.

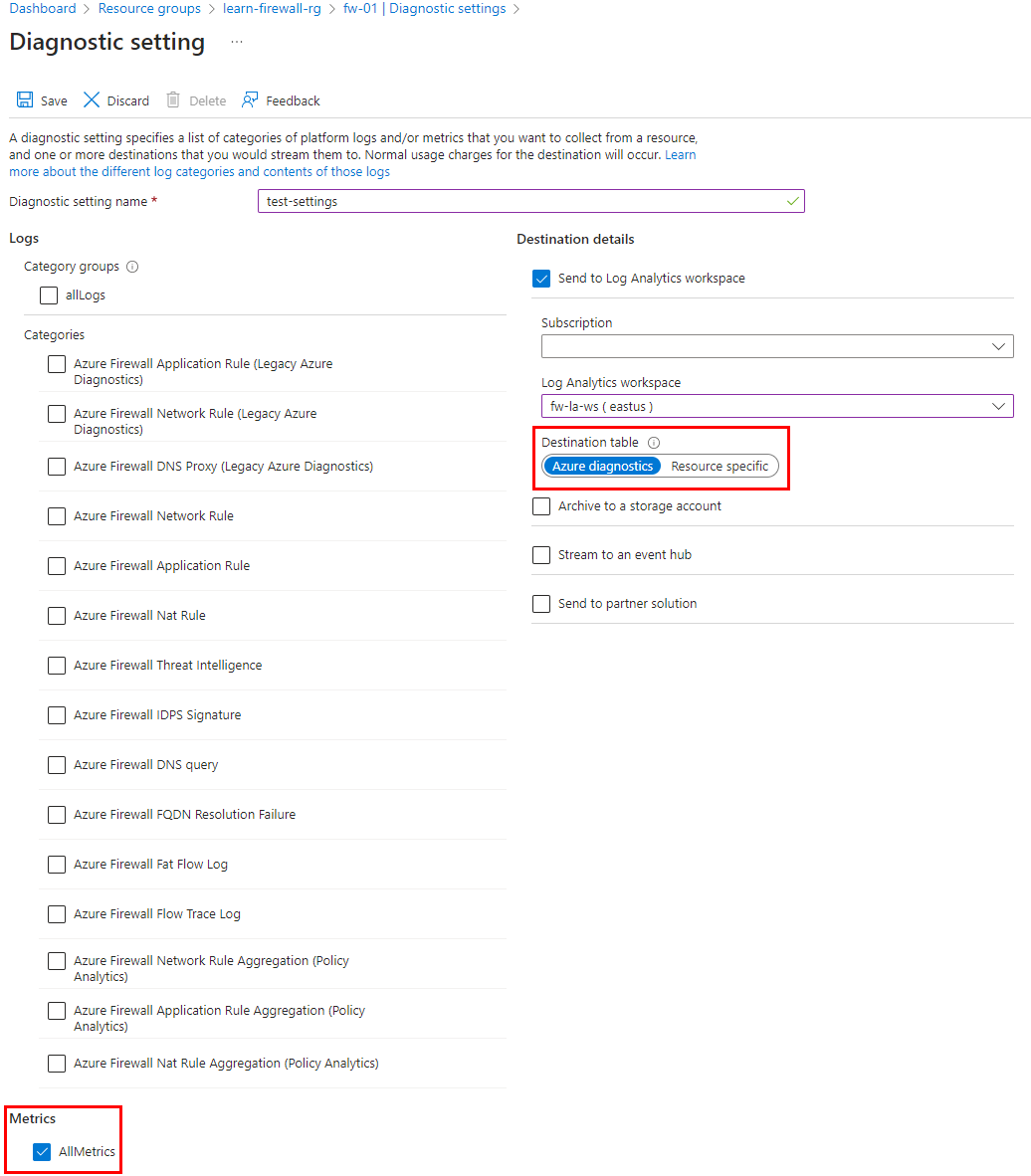

Konfigurace metrik do pracovního prostoru služby Log Analytics

Prvním krokem je konfigurace dostupnosti metrik pro pracovní prostor služby Log Analytics pomocí nastavení diagnostiky v bráně firewall.

Pokud chcete nakonfigurovat nastavení diagnostiky, jak je znázorněno na následujícím snímku obrazovky, přejděte na stránku prostředku služby Azure Firewall. Tím se do nakonfigurovaného pracovního prostoru nasdílí metriky brány firewall.

Poznámka:

Nastavení diagnostiky pro metriky musí být samostatná konfigurace než protokoly. Protokoly brány firewall je možné nakonfigurovat tak, aby používaly Azure Diagnostics nebo Specifické pro prostředky. Metriky brány firewall ale musí vždy používat Azure Diagnostics.

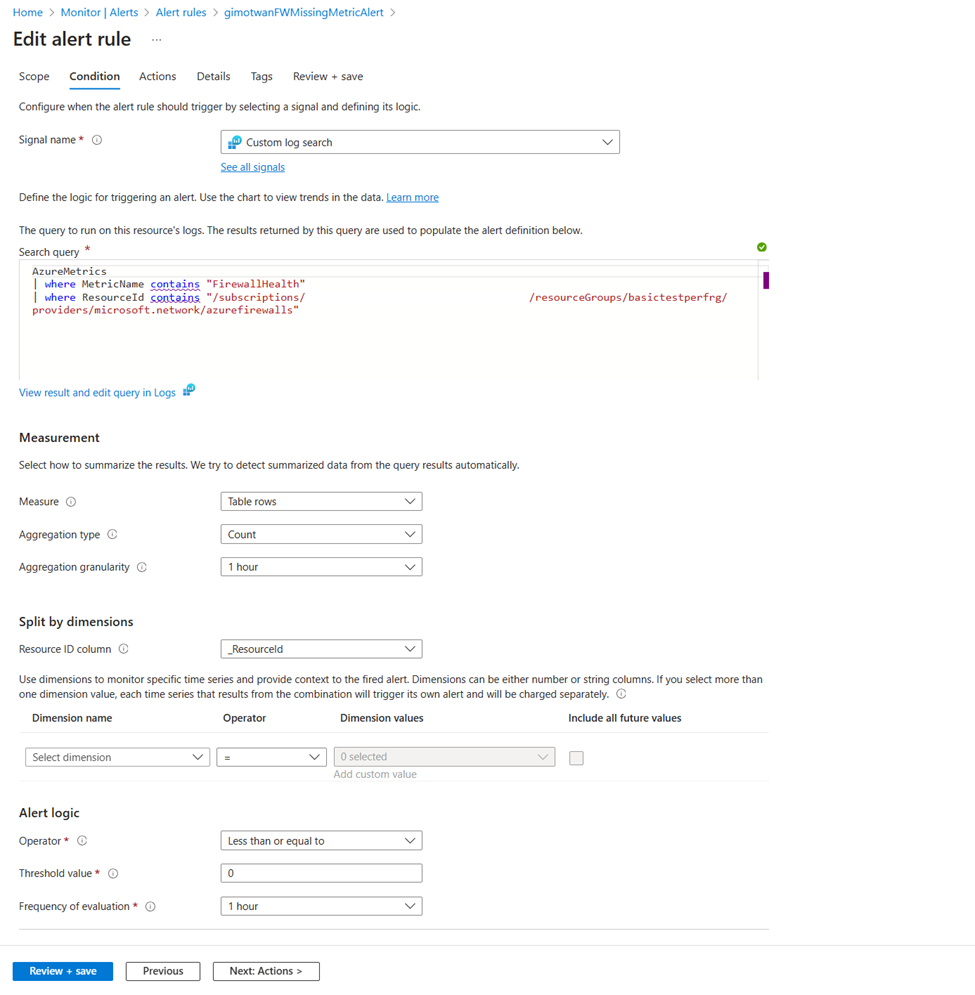

Vytvoření upozornění pro sledování příjmu metrik brány firewall bez jakýchkoli selhání

Přejděte do pracovního prostoru nakonfigurovaného v nastavení diagnostiky metrik. Pomocí následujícího dotazu zkontrolujte, jestli jsou metriky dostupné:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

Dále vytvořte upozornění na chybějící metriky v časovém období 60 minut. Pokud chcete nastavit nová upozornění na chybějící metriky, přejděte na stránku Upozornění v pracovním prostoru služby Log Analytics.

Pravidla upozornění služby Azure Firewall

Můžete nastavit upozornění na libovolnou metriku, položku protokolu nebo položku protokolu aktivit uvedenou v referenčních informacích o monitorování služby Azure Firewall.

Doporučení poradce

U některých služeb, pokud během operací prostředků dojde k kritickým nebo bezprostředním změnám, zobrazí se na stránce Přehled služby na portálu výstraha. Další informace a doporučené opravy výstrahy najdete v doporučeních Advisoru v části Monitorování v nabídce vlevo. Během normálních operací se nezobrazují žádná doporučení poradce.

Další informace o Azure Advisoru najdete v přehledu Azure Advisoru.

Související obsah

- Informace o metrikách, protokolech a dalších důležitých hodnotách vytvořených pro Azure Firewall najdete v referenčních informacích k datům monitorování služby Azure Firewall.

- Obecné podrobnosti o monitorování prostředků Azure najdete v tématu Monitorování prostředků Azure pomocí služby Azure Monitor .