Správa přístupu ke konkrétním funkcím

Azure DevOps Services | Azure DevOps Server 2022 – Azure DevOps Server 2019

Správa přístupu ke konkrétním funkcím v Azure DevOps může být zásadní pro zachování správné rovnováhy otevřenosti a zabezpečení. Bez ohledu na to, jestli chcete udělit nebo omezit přístup k určitým funkcím pro skupinu uživatelů, je potřeba pochopit flexibilitu nad rámec standardních oprávnění poskytovaných integrovanými skupinami zabezpečení.

Pokud s oprávněními a skupinami teprve začínáte, podívejte se na téma Úvod do oprávnění, přístupu a skupin zabezpečení. Tento článek popisuje základy stavů oprávnění a jejich dědění.

Tip

Struktura projektu v Azure DevOps hraje klíčovou roli při určování členitosti oprávnění na úrovni objektu, jako jsou úložiště a cesty oblastí. Tato struktura je základem, který umožňuje doladit řízení přístupu, což vám umožní konkrétně vypsat, které oblasti jsou přístupné nebo omezené. Další informace najdete v tématu O projektech a škálování organizace.

Požadavky

oprávnění : člen skupiny Správci kolekcí projektů. Vlastníci organizace jsou automaticky členy této skupiny.

Použití skupin zabezpečení

Pro optimální údržbu doporučujeme použít výchozí skupiny zabezpečení nebo vytvořit vlastní skupiny zabezpečení ke správě oprávnění. Nastavení oprávnění pro skupiny správců projektu a správců kolekce projektů jsou pevně dané a nelze je změnit. Máte ale možnost upravovat oprávnění pro všechny ostatní skupiny.

Správa oprávnění pro několik uživatelů může vypadat jako proveditelná, ale vlastní skupiny zabezpečení poskytují organizovanější přístup. Zjednoduší dohled nad rolemi a souvisejícími oprávněními, zajistí přehlednost a usnadnění návrhu správy a nebude možné je změnit. Máte ale možnost upravovat oprávnění pro všechny ostatní skupiny.

Delegování úkolů na konkrétní role

Jako správce nebo vlastník organizace delegování administrativních úkolů členům týmu, kteří dohlížejí na konkrétní oblasti, je strategický přístup. Mezi primární předdefinované role vybavené předdefinovanými oprávněními a přiřazeními rolí patří:

- Čtenáři: Mají k projektu přístup jen pro čtení.

- Přispěvatelé: Můžou přispívat do projektu přidáním nebo úpravou obsahu.

- Správce týmu: Správa nastavení a oprávnění souvisejících s týmem

- Správci projektů: Mají oprávnění správce k projektu.

- Správci kolekcí projektů: Dohlížejí na celou kolekci projektů a mají nejvyšší úroveň oprávnění.

Tyto role usnadňují distribuci odpovědností a zjednodušují řízení oblastí projektů.

Další informace naleznete v tématu Výchozí oprávnění a přístup a změnit oprávnění na úrovni kolekce projektů.

Pokud chcete úkoly delegovat na jiné členy ve vaší organizaci, zvažte vytvoření vlastní skupiny zabezpečení a udělení oprávnění, jak je uvedeno v následující tabulce.

Role

Úkoly, které se mají provést

Oprávnění nastavená na Povolit

Vedoucí vývoje (Git)

Správa zásad větví

Úprava zásad, vynucení nabízených oznámení a správy oprávnění

Viz Nastavení oprávnění větve.

Vedoucí vývojového týmu (Team Foundation Version Control (TFVC))

Správa úložiště a větví

Správa popisků, správa větví a oprávnění Spravovat

Viz Nastavení oprávnění úložiště TFVC.

Softwarový architekt (Git)

Správa úložišť

Vytváření úložišť, vynucení nabízených oznámení a správy oprávnění

Viz Nastavení oprávnění úložiště Git

Správci týmu

Přidání cest oblastí pro svůj tým

Přidání sdílenýchdotazůch

Vytvoření podřízených uzlů, odstranění tohoto uzlu, úprava tohoto uzlu viz Vytvoření podřízených uzlů, úprava pracovních položek v cestě k oblasti

Přispívání, odstranění, správa oprávnění (pro složku dotazu), viz Nastavení oprávnění dotazu.

Přispěvatelé

Přidání sdílených dotazů do složky dotazu, přispívání do řídicích panelů

Přispívání, odstranění (pro složku dotazu), viz Nastavení oprávnění dotazu

Zobrazit, upravit a spravovat řídicí panely, viz Nastavení oprávnění řídicího panelu.

Projekt nebo produktový manažer

Přidání cest oblastí, cest iterace a sdílených dotazů

Odstranění a obnovení pracovních položek, přesunutí pracovních položek mimo tento projekt, trvalé odstranění pracovních položek

Úprava informací na úrovni projektu, viz Změna oprávnění na úrovni projektu.

Správce šablon procesů (model procesu dědičnosti)

Přizpůsobení sledování práce

Správa oprávnění procesu, Vytváření nových projektů, Vytvoření procesu, Odstranit pole z účtu, Odstranit proces, Odstranit projekt, Upravit proces

Viz Změna oprávnění na úrovni kolekce projektů.

Správce šablon procesů (model hostovaného procesu XML)

Přizpůsobení sledování práce

Upravit informace na úrovni kolekce, viz Změna oprávnění na úrovni kolekce projektu.

Řízení projektů (místní model procesu XML)

Přizpůsobení sledování práce

Úprava informací na úrovni projektu, viz Změna oprávnění na úrovni projektu.

Správce oprávnění

Správa oprávnění pro projekt, účet nebo kolekci

V případě projektu upravte informace na úrovni projektu.

V případě účtu nebo kolekce upravte informace o úrovni instance (nebo na úrovni kolekce).

Informace o rozsahu těchto oprávnění najdete v průvodci vyhledáváním oprávnění. Pokud chcete požádat o změnu oprávnění, přečtěte si téma Žádost o zvýšení úrovní oprávnění.

Kromě přiřazování oprávnění jednotlivcům můžete spravovat oprávnění pro různé objekty v rámci Azure DevOps. Mezi tyto objekty patří:

Tyto odkazy obsahují podrobné kroky a pokyny pro efektivní nastavení a správu oprávnění pro příslušné oblasti v Azure DevOps.

Omezení viditelnosti uživatelů na informace o organizaci a projektu

Důležité

- Omezené funkce viditelnosti popsané v této části se vztahují pouze na interakce prostřednictvím webového portálu. Pomocí rozhraní REST API nebo

azure devopspříkazů rozhraní příkazového řádku můžou členové projektu přistupovat k omezeným datům. - Uživatelé typu host, kteří jsou členy omezené skupiny s výchozím přístupem v Microsoft Entra ID, nemůžou vyhledávat uživatele s výběrem osob. Když je funkce Preview pro organizaci vypnutá nebo když uživatelé typu host nejsou členy omezené skupiny, můžou uživatelé typu host prohledávat všechny uživatele Microsoft Entra podle očekávání.

Když se uživatelé přidají do organizace, získají ve výchozím nastavení přehled o všech informacích a nastaveních organizace a projektu. Pokud chcete tento přístup přizpůsobit, můžete omezit viditelnost uživatelů a spolupráci na konkrétních projektech ve verzi Preview na úrovni organizace. Další informace najdete v tématu Správa funkcí ve verzi Preview.

Po aktivaci této funkce mají uživatelé, kteří jsou součástí skupiny Uživatelé s vymezeným projektem, omezenou viditelnost a nemůžou zobrazit většinu nastavení organizace. Jejich přístup je omezen na projekty, ke kterým se explicitně přidají, a zajišťuje více řízené a zabezpečené prostředí.

Upozorňující

Povolením funkce Omezit viditelnost uživatelů a spolupráci na konkrétních projektech ve verzi Preview zabráníte uživatelům v hledání uživatelů přidaných do organizace prostřednictvím členství ve skupině Microsoft Entra, a ne prostřednictvím explicitní pozvánky uživatele. Jedná se o neočekávané chování a probíhá řešení. Pokud chcete tento problém vyřešit, zakažte funkci Omezit viditelnost a spolupráci uživatelů na konkrétní projekty ve verzi Preview pro organizaci.

Omezení výběru osob na uživatele a skupiny projektu

Pro organizace integrované s Microsoft Entra ID lidé výběr umožňuje komplexní vyhledávání napříč všemi uživateli a skupinami v rámci Microsoft Entra ID bez omezení na jeden projekt.

Výběr osob podporuje následující funkce v rámci Azure DevOps:

Výběr identit uživatelů: Vybrat uživatele z polí identity sledování práce, jako je Přiřazeno k.

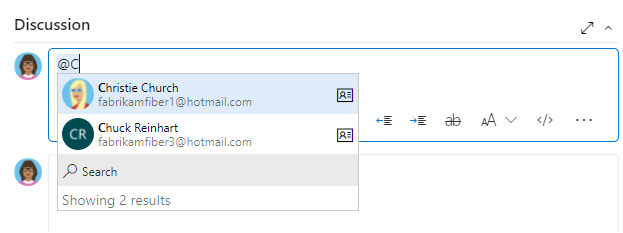

@mentions v diskusích:

- Pomocí @mention můžete vybrat uživatele nebo skupiny v různých diskuzích a komentářích, včetně:

- Diskuze o pracovních položkách

- Diskuze o pull requestech

- Potvrzení komentářů

- Komentáře ke sadám změn a sadám odložených změn

- Pomocí @mention můžete vybrat uživatele nebo skupiny v různých diskuzích a komentářích, včetně:

@mentions na stránkách wiki: Použijte @mention k výběru uživatelů nebo skupin na stránkách wiki.

Při zadávání do výběr osobzobrazí odpovídající uživatelská jména nebo skupiny zabezpečení, jak je znázorněno v následujícím příkladu.

Poznámka

Pro uživatele a skupiny v rámci skupiny uživatelů v rámci projektu je viditelnost a výběr omezen na uživatele a skupiny v rámci jejich připojeného projektu. Pokud chcete rozšířit rozsah výběru osob tak, aby zahrnoval všechny členy projektu, přečtěte si téma Správa organizace: Omezení vyhledávání identit a výběru.

Omezení přístupu k zobrazení nebo úpravám objektů

Azure DevOps je navržený tak, aby všem autorizovaným uživatelům umožňoval zobrazit všechny definované objekty v systému. Přístup k prostředkům ale můžete přizpůsobit nastavením stavu oprávnění na Odepřít. Můžete nastavit oprávnění pro členy, kteří patří do vlastní skupiny zabezpečení nebo pro jednotlivé uživatele. Další informace najdete v tématu Žádost o zvýšení úrovní oprávnění.

Oblast, která se má omezit

Oprávnění k nastavení na Odepřít

Zobrazení nebo přispívání do úložiště

Zobrazit, Přispívat

Viz Nastavení oprávnění úložiště Git nebo Nastavení oprávnění úložiště TFVC.

Zobrazení, vytvoření nebo úprava pracovních položek v cestě oblasti

Upravit pracovní položky v tomto uzlu, zobrazit pracovní položky v tomto uzlu

Viz Nastavení oprávnění a přístupu pro sledování práce, Úprava pracovních položek v cestě oblasti.

Zobrazení nebo aktualizace výběrových kanálů buildu a verze

Úprava kanálu buildu, zobrazení kanálu buildu

Úprava kanálu verze, zobrazení kanálu verze

Tato oprávnění nastavíte na úrovni objektu. Viz Nastavení oprávnění k sestavení a vydání.

Úprava řídicího panelu

Zobrazení řídicích panelů

Viz Nastavení oprávnění řídicího panelu.

Omezení úprav pracovních položek nebo výběrových polí

Příklady, které ilustrují omezení úprav pracovních položek nebo výběrových polí, najdete v tématu Ukázkové scénáře pravidel.