Konfigurace nastavení proxy serveru na senzoru OT

Tento článek je jedním z řady článků popisujících cestu nasazení pro monitorování OT pomocí Microsoft Defenderu pro IoT a popisuje, jak nakonfigurovat nastavení proxy serveru na senzoru OT pro připojení k Azure.

Tento krok můžete přeskočit v následujících případech:

Pokud pracujete v prostředí se vzduchem a místně spravovanými senzory

Pokud používáte přímé připojení mezi senzorem OT a Azure. V takovém případě jste už provedli všechny požadované kroky při zřizování senzoru pro správu cloudu.

Požadavky

K provedení kroků popsaných v tomto článku budete potřebovat:

Nainstalovaný, nakonfigurovaný a aktivovaný síťový senzor OT.

Znalost podporovaných metod připojení pro senzory IoT připojeného ke cloudu a plán nasazení lokality OT, který zahrnuje metodu připojení, kterou chcete použít pro každý senzor.

Přístup k senzoru OT jako uživatel s rolí správce Další informace najdete v tématu Místní uživatelé a role pro monitorování OT pomocí Defenderu pro IoT.

Tento krok provádí týmy nasazení a připojení.

Konfigurace nastavení proxy serveru na senzoru OT

Tato část popisuje, jak nakonfigurovat nastavení existujícího proxy serveru v konzole senzoru OT. Pokud ještě nemáte proxy server, nakonfigurujte ho pomocí následujících postupů:

- Nastavení proxy serveru Azure

- Připojení přes řetězení proxy serveru

- Nastavení připojení pro prostředí s více cloudy

Definování nastavení proxy serveru na senzoru OT:

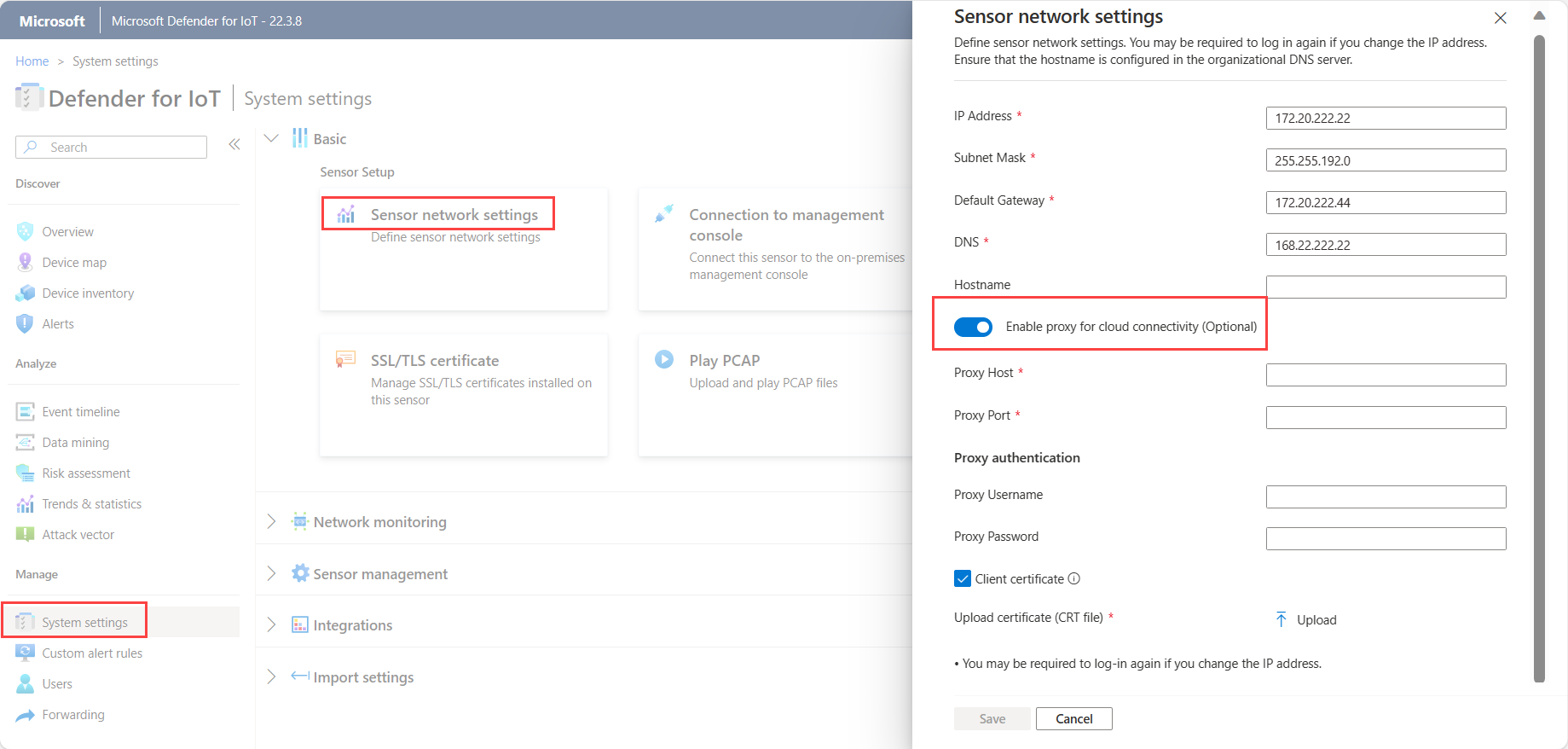

Přihlaste se ke snímači OT a vyberte Nastavení > sítě senzoru nastavení systému.

Zapněte možnost Povolit proxy server a zadejte následující podrobnosti pro váš proxy server:

- Hostitel proxy serveru

- Proxy Port

- Proxy uživatelské jméno (volitelné)

- Proxy heslo (volitelné)

Příklad:

Pokud je to relevantní, vyberte klientský certifikát a nahrajte ověřovací certifikát proxy serveru pro přístup k proxy serveru SSL/TLS.

Poznámka:

Klientský certifikát SSL/TLS se vyžaduje pro proxy servery, které kontrolují provoz SSL/TLS, například při používání služeb, jako je Zscaler a Palo Alto Prisma.

Zvolte Uložit.

Nastavení proxy serveru Azure

K připojení senzoru k Defenderu pro IoT můžete použít proxy Azure v následujících situacích:

- Potřebujete privátní připojení mezi senzorem a Azure.

- Váš web je připojený k Azure přes ExpressRoute

- Váš web je připojený k Azure přes síť VPN.

Pokud už máte proxy server nakonfigurovaný, pokračujte přímo definováním nastavení proxy serveru v konzole senzoru.

Pokud ještě nemáte nakonfigurovaný proxy server, nastavte ho ve virtuální síti Azure pomocí postupů v této části.

Požadavky

Než začnete, ujistěte se, že máte:

Pracovní prostor služby Log Analytics pro protokoly monitorování

Připojení vzdálené lokality k virtuální síti Azure

Odchozí provoz HTTPS na portu 443 povolený z vašeho senzoru do požadovaných koncových bodů pro Defender for IoT. Další informace najdete v tématu Zřizování senzorů OT pro správu cloudu.

Prostředek proxy serveru s oprávněními brány firewall pro přístup ke cloudovým službám Microsoftu. Postup popsaný v tomto článku používá server squid hostovaný v Azure.

Důležité

Microsoft Defender pro IoT nenabízí podporu pro squid ani žádné jiné proxy služby. Je zodpovědností zákazníka nastavit a udržovat proxy službu.

Konfigurace nastavení proxy serveru senzoru

Tato část popisuje, jak nakonfigurovat proxy server ve virtuální síti Azure pro použití se senzorem OT a zahrnuje následující kroky:

- Definování účtu úložiště pro protokoly NSG

- Definování virtuálních sítí a podsítí

- Definování brány virtuální nebo místní sítě

- Definování skupin zabezpečení sítě

- Definování škálovací sady virtuálních počítačů Azure

- Vytvoření nástroje pro vyrovnávání zatížení Azure

- Konfigurace služby NAT Gateway

Krok 1: Definování účtu úložiště pro protokoly NSG

Na webu Azure Portal vytvořte nový účet úložiště s následujícím nastavením:

| Plocha | Nastavení |

|---|---|

| Základy | Výkon: Standard Druh účtu: Blob Storage Replikace: LRS |

| Síť | Metoda připojení: Veřejný koncový bod (vybraná síť) Ve virtuálních sítích: Žádné Předvolba směrování: Směrování sítě Microsoftu |

| Ochrana dat | Zachovat všechny možnosti nezaškrtané |

| Rozšířené | Zachovat všechny výchozí hodnoty |

Krok 2: Definování virtuálních sítí a podsítí

Vytvořte následující virtuální síť a obsažené podsítě:

| Název | Doporučená velikost |

|---|---|

MD4IoT-VNET |

/26 nebo /25 s bastionem |

| Podsítě: | |

- GatewaySubnet |

/27 |

- ProxyserverSubnet |

/27 |

- AzureBastionSubnet (volitelné) |

/26 |

Krok 3: Definování brány virtuální nebo místní sítě

Vytvořte bránu VPN nebo ExpressRoute pro virtuální brány nebo vytvořte místní bránu v závislosti na tom, jak připojíte místní síť k Azure.

Připojte bránu GatewaySubnet k podsíti, kterou jste vytvořili dříve.

Další informace naleznete v tématu:

- Informace o branách VPN

- Připojení virtuální sítě k okruhu ExpressRoute pomocí portálu

- Úprava nastavení místní síťové brány pomocí webu Azure Portal

Krok 4: Definování skupin zabezpečení sítě

Vytvořte skupinu zabezpečení sítě a definujte následující příchozí pravidla:

Vytvořte pravidlo

100, které povolí provoz ze senzorů (zdrojů) na privátní IP adresu nástroje pro vyrovnávání zatížení (cíl). Použijte porttcp3128.Vytvořte pravidlo

4095jako duplikát systémového65001pravidla. Je to proto, že pravidlo65001se přepíše pravidlem4096.Vytvořte pravidlo

4096pro odepření veškerého provozu pro mikros segmentaci.Nepovinné. Pokud používáte Bastion, vytvořte pravidlo

4094, které povolí Bastion SSH serverům. Jako zdroj použijte podsíť Bastion.

Přiřaďte skupinu zabezpečení sítě k

ProxyserverSubnetdříve vytvořené skupině zabezpečení sítě.Definujte protokolování NSG:

Vyberte novou skupinu zabezpečení sítě a pak vyberte Nastavení > diagnostiky Přidat nastavení diagnostiky.

Zadejte název vašeho nastavení diagnostiky. V části Kategorie vyberte všechnylogy.

Vyberte Možnost Odesláno do pracovního prostoru služby Log Analytics a pak vyberte pracovní prostor služby Log Analytics, který chcete použít.

Vyberte odesílání protokolů toku NSG a pak definujte následující hodnoty:

Na kartě Základy:

- Zadejte smysluplný název.

- Vyberte účet úložiště, který jste vytvořili dříve.

- Definování požadovaných dnů uchovávání

Na kartě Konfigurace:

- Vyberte verzi 2.

- Výběr možnosti Povolit analýzu provozu

- Vyberte pracovní prostor služby Log Analytics

Krok 5: Definování škálovací sady virtuálních počítačů Azure

Definujte škálovací sadu virtuálních počítačů Azure pro vytvoření a správu skupiny virtuálních počítačů s vyrovnáváním zatížení, kde můžete podle potřeby automaticky zvýšit nebo snížit počet virtuálních počítačů.

Další informace najdete v tématu Co jsou škálovací sady virtuálních počítačů?

Vytvoření škálovací sady pro použití s připojením senzoru:

Vytvořte škálovací sadu s následujícími definicemi parametrů:

- Režim orchestrace: Jednotný

- Typ zabezpečení: standardní

- Obrázek: Ubuntu Server 18.04 LTS – Gen1

- Velikost: Standard_DS1_V2

- Ověřování: Na základě firemního standardu

Ponechte výchozí hodnotu pro nastavení Disků .

Vytvořte v

Proxyserverpodsíti, kterou jste vytvořili dříve, síťové rozhraní, ale ještě nedefinujte nástroj pro vyrovnávání zatížení.Nastavení škálování definujte následujícím způsobem:

- Definování počátečního počtu instancí jako 1

- Definování zásad škálování jako ručních

Definujte následující nastavení správy:

- V režimu upgradu vyberte Možnost Automaticky – instance se spustí s upgradem.

- Zakázání diagnostiky spouštění

- Vymazání nastavení identity a ID Microsoft Entra

- Výběr nadměrného zřízení

- Výběr možnosti Povolit automatické upgrady operačního systému

Definujte následující nastavení stavu:

- Vyberte Povolit monitorování stavu aplikace.

- Vyberte protokol TCP a port 3128.

V rozšířených nastaveních definujte algoritmus šíření jako max. šíření.

Pro vlastní datový skript postupujte takto:

V závislosti na portu a službách, které používáte, vytvořte následující konfigurační skript:

# Recommended minimum configuration: # Squid listening port http_port 3128 # Do not allow caching cache deny all # allowlist sites allowed acl allowed_http_sites dstdomain .azure-devices.net acl allowed_http_sites dstdomain .blob.core.windows.net acl allowed_http_sites dstdomain .servicebus.windows.net acl allowed_http_sites dstdomain .download.microsoft.com http_access allow allowed_http_sites # allowlisting acl SSL_ports port 443 acl CONNECT method CONNECT # Deny CONNECT to other unsecure ports http_access deny CONNECT !SSL_ports # default network rules http_access allow localhost http_access deny allZakódujte obsah souboru skriptu v base-64.

Zkopírujte obsah zakódovaného souboru a vytvořte následující konfigurační skript:

#cloud-config # updates packages apt_upgrade: true # Install squid packages packages: - squid run cmd: - systemctl stop squid - mv /etc/squid/squid.conf /etc/squid/squid.conf.factory write_files: - encoding: b64 content: <replace with base64 encoded text> path: /etc/squid/squid.conf permissions: '0644' run cmd: - systemctl start squid - apt-get -y upgrade; [ -e /var/run/reboot-required ] && reboot

Krok 6: Vytvoření nástroje pro vyrovnávání zatížení Azure

Azure Load Balancer je nástroj pro vyrovnávání zatížení vrstvy 4, který distribuuje příchozí provoz mezi instancemi virtuálních počítačů, které jsou v pořádku, pomocí distribučního algoritmu založeného na hodnotě hash.

Další informace najdete v dokumentaci k Azure Load Balanceru.

Vytvoření nástroje pro vyrovnávání zatížení Azure pro připojení senzoru:

Vytvořte nástroj pro vyrovnávání zatížení se standardní skladovou jednotkou a interním typem, abyste zajistili, že je nástroj pro vyrovnávání zatížení zavřený na internetu.

Definujte dynamickou front-endovou IP adresu v

proxysrvpodsíti, kterou jste vytvořili dříve, a nastavujte tak dostupnost na zónově redundantní.U back-endu zvolte škálovací sadu virtuálních počítačů, kterou jste vytvořili v předchozích krocích.

Na portu definovaném v senzoru vytvořte pravidlo vyrovnávání zatížení TCP připojující front-endovou IP adresu s back-endovým fondem. Výchozí port je 3128.

Vytvořte novou sondu stavu a definujte sondu stavu PROTOKOLU TCP na portu 3128.

Definujte protokolování nástroje pro vyrovnávání zatížení:

Na webu Azure Portal přejděte do nástroje pro vyrovnávání zatížení, který jste vytvořili.

Vyberte Nastavení>diagnostiky Přidat nastavení diagnostiky.

Zadejte smysluplný název a definujte kategorii jako všechny metriky.

Vyberte Odeslaná do pracovního prostoru služby Log Analytics a pak vyberte pracovní prostor služby Log Analytics.

Krok 7: Konfigurace služby NAT Gateway

Konfigurace služby NAT Gateway pro připojení senzoru:

Vytvořte novou službu NAT Gateway.

Na kartě Odchozí IP adresa vyberte Vytvořit novou veřejnou IP adresu.

Na kartě Podsíť vyberte

ProxyserverSubnetpodsíť, kterou jste vytvořili dříve.

Váš proxy server je teď plně nakonfigurovaný. Pokračujte definováním nastavení proxy serveru na senzoru OT.

Připojení přes řetězení proxy serveru

Senzor můžete připojit k Defenderu for IoT v Azure pomocí řetězení proxy serveru v následujících situacích:

- Váš senzor potřebuje proxy server pro přístup ze sítě OT do cloudu.

- Chcete, aby se několik senzorů připojilo k Azure prostřednictvím jednoho bodu.

Pokud už máte proxy server nakonfigurovaný, pokračujte přímo definováním nastavení proxy serveru v konzole senzoru.

Pokud ještě nemáte nakonfigurovaný proxy server, nakonfigurujte řetězení proxy pomocí postupů v této části.

Další informace najdete v tématu Připojení proxy serveru s řetězení proxy serveru.

Požadavky

Než začnete, ujistěte se, že máte hostitelský server, na kterém běží proces proxy serveru v síti lokality. Proces proxy serveru musí být přístupný pro senzor i další proxy server v řetězci.

Tento postup jsme ověřili pomocí opensourcového proxy squidu . Tento proxy server používá pro připojení tunelování HTTP a příkaz HTTP CONNECT. Pro tuto metodu připojení lze použít jakékoli jiné zřetězování proxy serveru, které podporuje příkaz CONNECT.

Důležité

Microsoft Defender pro IoT nenabízí podporu pro squid ani žádné jiné proxy služby. Je zodpovědností zákazníka nastavit a udržovat proxy službu.

Konfigurace připojení zřetězování proxy serveru

Tento postup popisuje, jak nainstalovat a nakonfigurovat připojení mezi senzory a Defenderem pro IoT pomocí nejnovější verze Squid na serveru Ubuntu.

Definujte nastavení proxy serveru na každém senzoru:

Přihlaste se ke snímači OT a vyberte Nastavení > sítě senzoru nastavení systému.

Zapněte možnost Povolit proxy a definujte svého hostitele proxy serveru, port, uživatelské jméno a heslo.

Nainstalujte proxy squid:

Přihlaste se k počítači s Ubuntu proxy a spusťte okno terminálu.

Aktualizujte systém a nainstalujte squid. Příklad:

sudo apt-get update sudo apt-get install squidVyhledejte konfigurační soubor squid. Například na

/etc/squid/squid.confadrese nebo/etc/squid/conf.d/a otevřete soubor v textovém editoru.V konfiguračním souboru squid vyhledejte následující text:

# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS.Přidejte

acl <sensor-name> src <sensor-ip>do souboru ahttp_access allow <sensor-name>do souboru. Příklad:# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS acl sensor1 src 10.100.100.1 http_access allow sensor1Přidejte další senzory podle potřeby přidáním dalších čar pro senzor.

Nakonfigurujte službu Squid tak, aby se spustila při spuštění. Run (Spuštění):

sudo systemctl enable squid

Připojte proxy server k Defenderu for IoT. Ujistěte se, že odchozí provoz HTTPS na portu 443 je povolený z vašeho senzoru do požadovaných koncových bodů pro Defender for IoT.

Další informace najdete v tématu Zřizování senzorů OT pro správu cloudu.

Váš proxy server je teď plně nakonfigurovaný. Pokračujte definováním nastavení proxy serveru na senzoru OT.

Nastavení připojení pro prostředí s více cloudy

Tato část popisuje, jak připojit senzor k Defenderu pro IoT v Azure ze senzorů nasazených v jednom nebo několika veřejných cloudech. Další informace najdete v tématu Připojení multicloudu.

Požadavky

Než začnete, ujistěte se, že máte senzor nasazený ve veřejném cloudu, jako je AWS nebo Google Cloud, a nakonfigurujte monitorování provozu SPAN.

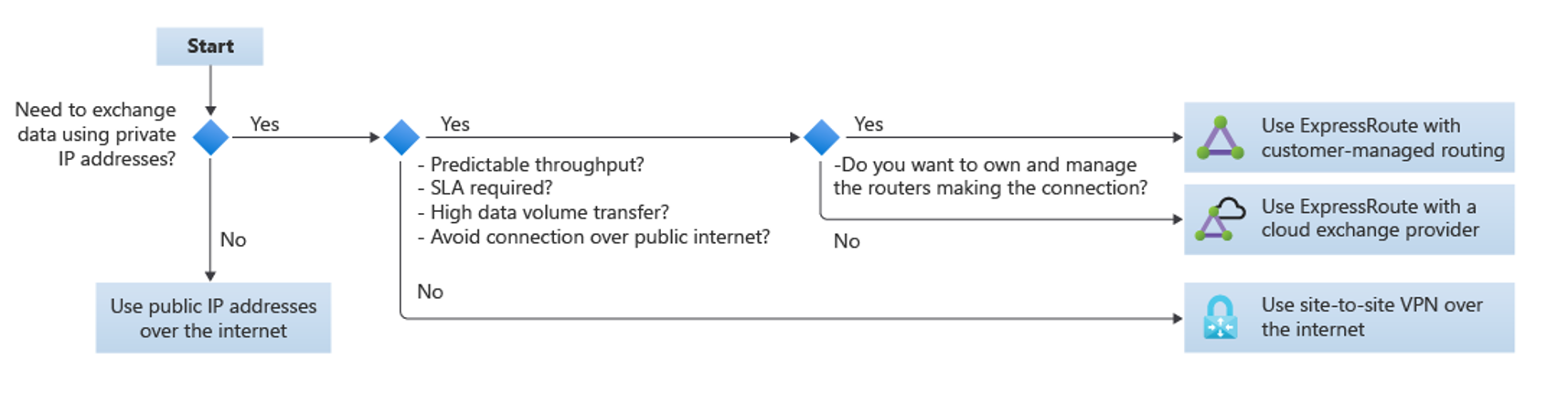

Výběr metody připojení s více cloudy

Pomocí následujícího vývojového diagramu určete, kterou metodu připojení použít:

Pokud nepotřebujete vyměňovat data pomocí privátních IP adres, použijte veřejné IP adresy přes internet .

Vpn typu site-to-site používejte přes internet jenom v případě, že ho nepotřebujete:

- Předvídatelná propustnost

- SLA

- Přenosy velkých objemů dat

- Vyhněte se připojení přes veřejný internet

ExpressRoute použijte, pokud potřebujete předvídatelnou propustnost, smlouvu SLA, přenosy velkých objemů dat nebo se vyhnout připojení přes veřejný internet.

V tomto případě:

- Pokud chcete vlastnit a spravovat směrovače provádějící připojení, použijte ExpressRoute se směrováním spravovaným zákazníkem.

- Pokud nepotřebujete vlastnit a spravovat směrovače, které vytvářejí připojení, použijte ExpressRoute s poskytovatelem cloudové výměny.

Konfigurace

Nakonfigurujte senzor tak, aby se připojil ke cloudu pomocí některé z doporučených metod architektury přechodu na cloud Azure. Další informace najdete v tématu Připojení k dalším poskytovatelům cloudu.

Pokud chcete povolit privátní připojení mezi vašimi vpc a Defenderem pro IoT, připojte svůj VPC k virtuální síti Azure přes připojení VPN. Pokud se například připojujete z AWS VPC, podívejte se na náš blog TechCommunity: Vytvoření sítě VPN mezi Azure a AWS pomocí pouze spravovaných řešení.

Po nakonfigurování VPC a virtuální sítě definujte nastavení proxy serveru na senzoru OT.

Další kroky

Doporučujeme nakonfigurovat připojení služby Active Directory pro správu místních uživatelů na senzoru OT a také nastavení monitorování stavu snímačů přes protokol SNMP.

Pokud tato nastavení během nasazování nenakonfigurujete, můžete je později vrátit a nakonfigurovat. Další informace naleznete v tématu: