Povolení Defenderu pro opensourcové relační databáze v AWS (Preview)

Microsoft Defender for Cloud detekuje neobvyklé aktivity ve vašem prostředí AWS, které značí neobvyklé a potenciálně škodlivé pokusy o přístup k databázím nebo jejich zneužití pro následující typy instancí vzdálené plochy:

- Aurora PostgreSQL

- Aurora MySQL

- PostgreSQL

- MySQL

- MariaDB

Pokud chcete dostávat upozornění z plánu Microsoft Defenderu, musíte postupovat podle pokynů na této stránce, abyste v AWS povolili Defender pro opensourcové relační databáze.

Program Defender pro opensourcové relační databáze v plánu AWS zahrnuje také možnost zjišťovat citlivá data v rámci vašeho účtu a obohatit prostředí Defenderu pro cloud o zjištění. Tato funkce je součástí programu CSPM v programu Defender.

Další informace o tomto plánu Microsoft Defenderu najdete v tématu Přehled programu Microsoft Defender pro opensourcové relační databáze.

Požadavky

Budete potřebovat předplatné Microsoft Azure. Pokud předplatné Azure nemáte, můžete si zaregistrovat bezplatné předplatné.

Ve svém předplatném Azure musíte povolit Microsoft Defender for Cloud .

Alespoň jeden připojený účet AWS s požadovaným přístupem a oprávněními.

Dostupnost oblastí: Všechny veřejné oblasti AWS (s výjimkou Tel Avivu, Milána, Jakarta, Španělska a Outlooku).

Povolení defenderu pro opensourcové relační databáze

Přihlaste se k portálu Azure Portal.

Vyhledejte a vyberte možnost Microsoft Defender for Cloud.

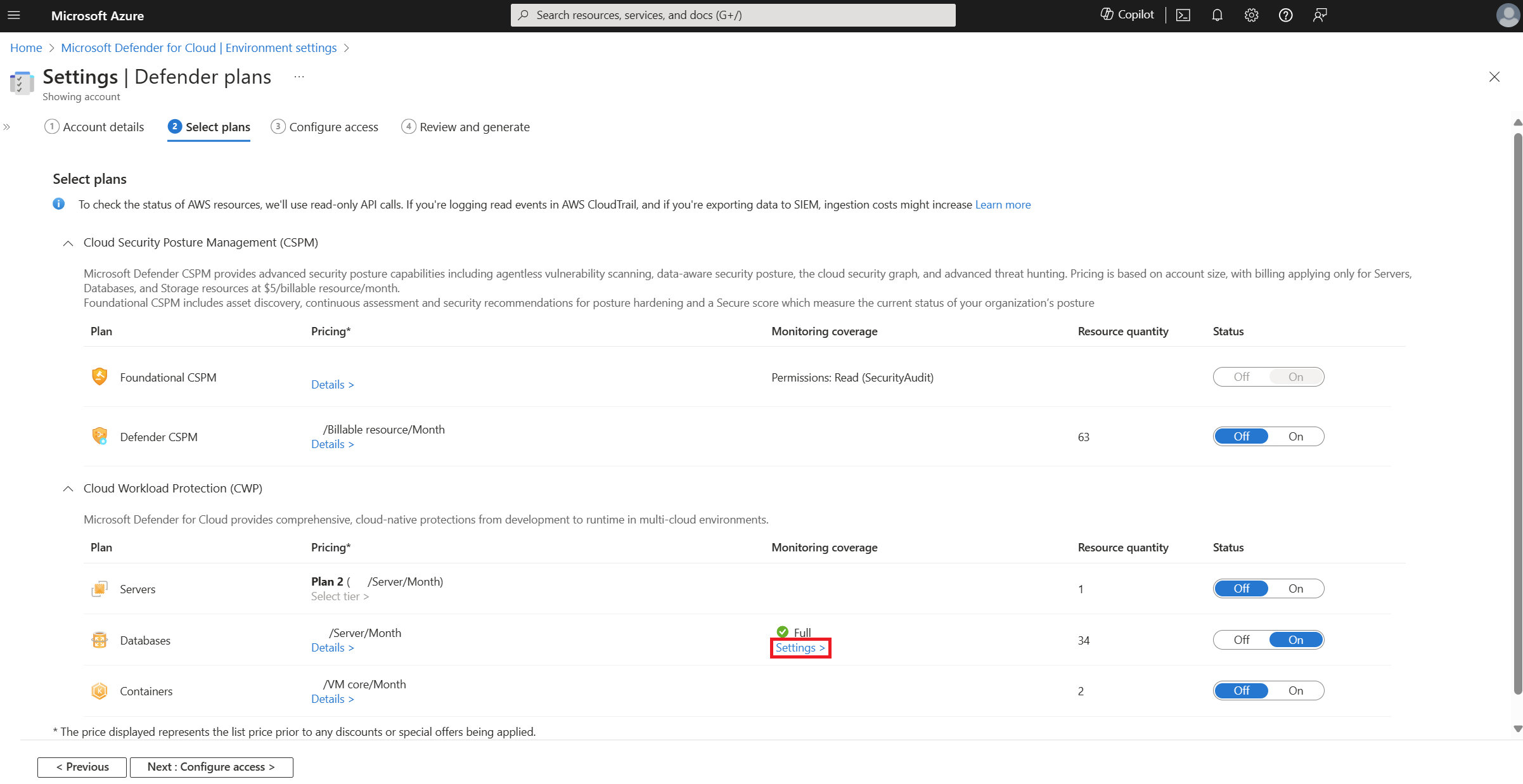

Vyberte Nastavení prostředí.

Vyberte příslušný účet AWS.

Vyhledejte plán Databáze a vyberte Nastavení.

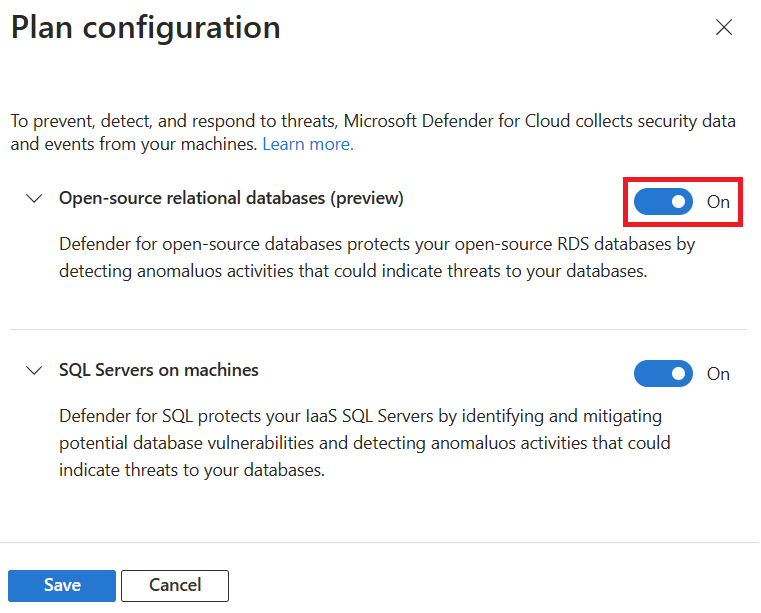

Přepněte opensourcové relační databáze na zapnuto.

Poznámka:

Přepnutím opensourcových relačních databází na hodnotu Zapnuto dojde také k povolení zjišťování citlivých dat, což je sdílená funkce s funkcí zjišťování citlivých dat služby relačních databází (RDS) nástroje Defender CSPM.

Přečtěte si další informace o zjišťování citlivých dat v instancích AWS RDS.

Vyberte Konfigurovat přístup.

V části metoda nasazení vyberte Stáhnout.

Postupujte podle pokynů k aktualizaci zásobníku v AWS. Tento proces vytvoří nebo aktualizuje šablonu CloudFormation s požadovanými oprávněními.

Zaškrtněte políčko potvrzující aktualizaci šablony CloudFormation v prostředí AWS (Stack).

Vyberte Zkontrolovat a vygenerovat.

Zkontrolujte zobrazené informace a vyberte Aktualizovat.

Defender for Cloud automaticky změní nastavení parametru a skupiny možností.

Požadovaná oprávnění pro roli DefenderForCloud-DataThreatProtectionDB

Následující tabulka ukazuje seznam požadovaných oprávnění, která byla udělena roli, která byla vytvořena nebo aktualizována, když jste stáhli šablonu CloudFormation a aktualizovali zásobník AWS.

| Přidání oprávnění | Popis |

|---|---|

| rds:AddTagsToResource | přidání značky pro skupinu možností a vytvořenou skupinu parametrů |

| rds:DescribeDBClusterParameters | popis parametrů ve skupině clusteru |

| rds:CreateDBParameterGroup | vytvoření skupiny parametrů databáze |

| rds:ModifyOptionGroup | upravit možnost uvnitř skupiny voleb |

| rds:DescribeDBLogFiles | popis souboru protokolu |

| rds:DescribeDBParameterGroups | describe the database parameter group |

| rds:CreateOptionGroup | vytvořit skupinu možností |

| rds:ModifyDBParameterGroup | úprava parametru ve skupině parametrů databáze |

| rds:DownloadDBLogFilePortion | stažení souboru protokolu |

| rds:DescribeDBInstances | popis databáze |

| rds:ModifyDBClusterParameterGroup | úprava parametru clusteru ve skupině parametrů clusteru |

| rds:ModifyDBInstance | Úprava databází tak, aby v případě potřeby přiřadily skupinu parametrů nebo skupinu možností |

| rds:ModifyDBCluster | úprava clusteru tak, aby v případě potřeby přiřazovat skupinu parametrů clusteru |

| rds:DescribeDBParameters | popis parametrů uvnitř skupiny databází |

| rds:CreateDBClusterParameterGroup | vytvoření skupiny parametrů clusteru |

| rds:DescribeDBClusters | popis clusteru |

| rds:DescribeDBClusterParameterGroups | popis skupiny parametrů clusteru |

| rds:DescribeOptionGroups | popis skupiny možností |

Ovlivněné nastavení parametrů a skupin možností

Když v instancích RDS povolíte Defender pro opensourcové relační databáze, Defender for Cloud automaticky povolí auditování pomocí protokolů auditu, aby bylo možné využívat a analyzovat vzory přístupu k databázi.

Každý systém pro správu relačních databází nebo typ služby má vlastní konfigurace. Následující tabulka popisuje konfigurace ovlivněné programem Defender for Cloud (tyto konfigurace není nutné nastavit ručně, je k dispozici jako odkaz).

| Typ | Parametr | Hodnota |

|---|---|---|

| PostgreSQL a Aurora PostgreSQL | log_connections | 0 |

| PostgreSQL a Aurora PostgreSQL | log_disconnections | 0 |

| Skupina parametrů clusteru Aurora MySQL | server_audit_logging | 0 |

| Skupina parametrů clusteru Aurora MySQL | server_audit_events | - Pokud existuje, rozbalte hodnotu tak, aby zahrnovala CONNECT, QUERY, – Pokud neexistuje, přidejte ji s hodnotou CONNECT, QUERY. |

| Skupina parametrů clusteru Aurora MySQL | server_audit_excl_users | Pokud existuje, rozbalte ho a zahrňte rdsadmin. |

| Skupina parametrů clusteru Aurora MySQL | server_audit_incl_users | – Pokud existuje s hodnotou a rdsadmin jako součást zahrnutí, pak se v SERVER_AUDIT_EXCL_USER nezobrazí a hodnota zahrnutí je prázdná. |

Pro MySQL a MariaDB se vyžaduje skupina možností s následujícími možnostmi pro MARIADB_AUDIT_PLUGIN (Pokud tato možnost neexistuje, přidejte tuto možnost. Pokud tato možnost existuje, rozbalte hodnoty v této možnosti):

| Název možnosti | Hodnota |

|---|---|

| SERVER_AUDIT_EVENTS | Pokud existuje, rozbalte hodnotu tak, aby zahrnovala connect. Pokud neexistuje, přidejte ji s hodnotou CONNECT. |

| SERVER_AUDIT_EXCL_USER | Pokud existuje, rozbalte ho a zahrňte rdsadmin. |

| SERVER_AUDIT_INCL_USERS | Pokud existuje s hodnotou a rdsadmin je součástí zahrnutí, nebude k dispozici v SERVER_AUDIT_EXCL_USER a hodnota zahrnutí je prázdná. |

Důležité

Možná budete muset restartovat instance, aby se změny použily.

Pokud používáte výchozí skupinu parametrů, vytvoří se nová skupina parametrů, která obsahuje požadované změny parametrů s předponou defenderfordatabases*.

Pokud byla vytvořena nová skupina parametrů nebo pokud byly aktualizovány statické parametry, neprojeví se, dokud se instance nerestartuje.

Poznámka:

Pokud skupina parametrů již existuje, bude odpovídajícím způsobem aktualizována.

MARIADB_AUDIT_PLUGIN podporuje MariaDB 10.2 a novější, MySQL 8.0.25 a vyšší verze 8.0 a všechny verze MySQL 5.7.

Změny MARIADB_AUDIT_PLUGIN pro instance MySQL se přidají do dalšího časového období údržby.

Související obsah

- Co je podporováno při zjišťování citlivých dat.

- Zjišťování citlivých dat v instancích AWS RDS