Standardní hodnoty zásad správného řízení, zabezpečení a dodržování předpisů pro Kubernetes s podporou Azure Arc

Tento článek obsahuje klíčové aspekty návrhu a osvědčené postupy pro zabezpečení, zásady správného řízení a dodržování předpisů, které byste měli použít při sestavování nasazení Kubernetes s podporou Azure Arc. I když se dokumentace k cílovým zónám na podnikové úrovni zabývá zásadami správného řízení a zabezpečením jako samostatná témata, tyto důležité oblasti návrhu se konsolidují do jednoho tématu pro Kubernetes s podporou Azure Arc.

Azure Policy a Microsoft Defender for Cloud jsou nástroje nativní pro cloud , které umožňují implementovat implementaci mantinely, ovládacích prvků, sestav, výstrah a nápravných úloh automatizovaným způsobem ve velkém měřítku. Když je zkombinujete s Kubernetes s podporou Azure Arc, můžete rozšířit zásady správného řízení a kontroly zabezpečení do libovolného clusteru Kubernetes v místním prostředí nebo ve vícecloudovém prostředí.

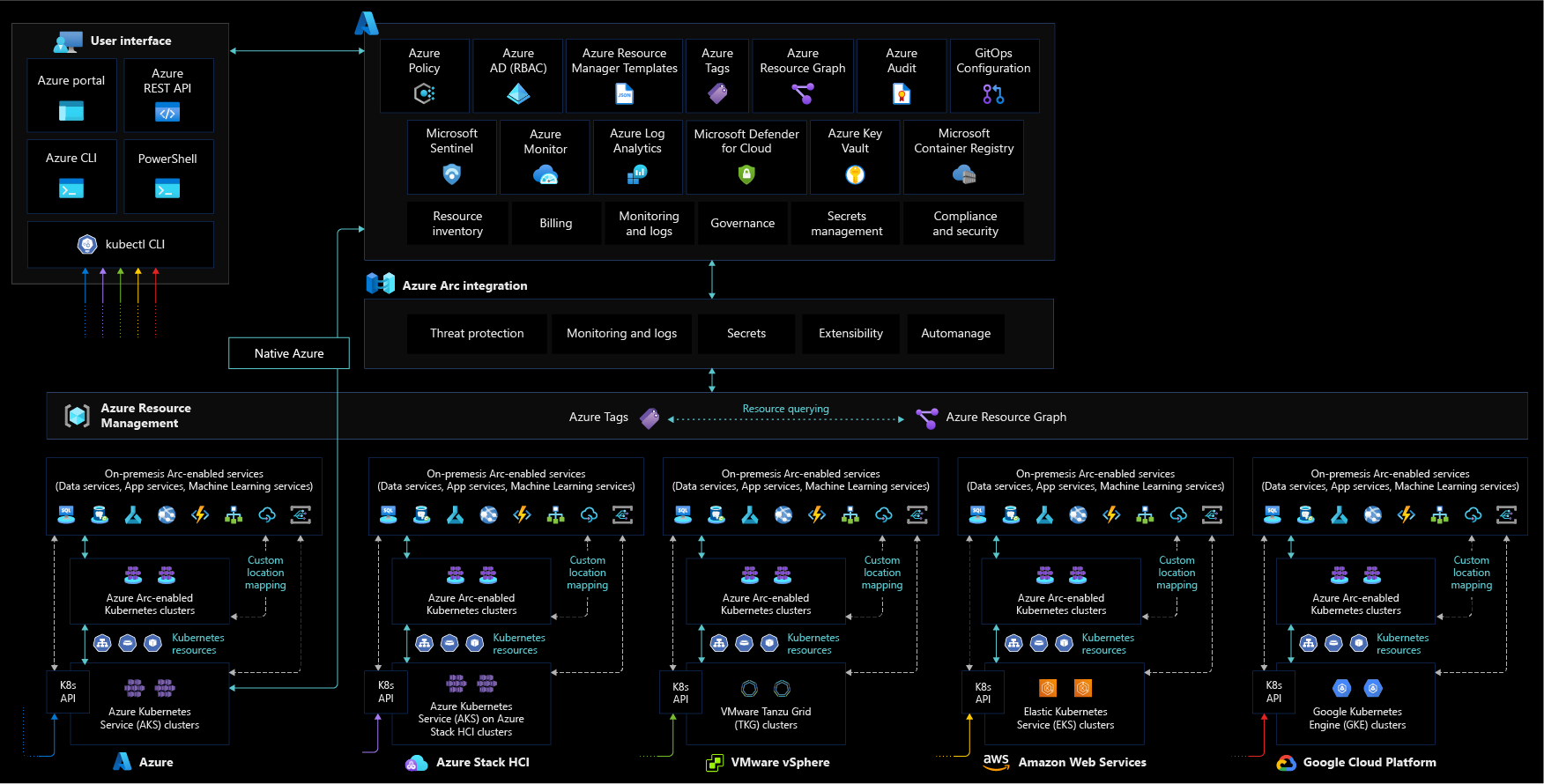

Architektura

Následující diagram znázorňuje koncepční referenční architekturu znázorňující oblasti návrhu zabezpečení, dodržování předpisů a zásad správného řízení pro Kubernetes s podporou Azure Arc:

Aspekty návrhu

S tím, jak se hybridní a multicloudové prostředky stanou součástí Azure Resource Manageru, můžete je spravovat a řídit z Azure. Tato část obsahuje aspekty návrhu, které byste měli mít na paměti při plánování zabezpečení a zásad správného řízení prostředků clusteru Kubernetes s podporou Služby Azure Arc.

Projděte si oblasti návrhu zabezpečení a zásad správného řízení cílových zón Azure a vyhodnoťte vliv Kubernetes s podporou Azure Arc na celkové modely zásad správného řízení a zabezpečení.

Zřizování agentů

Definujte strategii pro zřízení agenta Kubernetes s podporou Azure Arc a při vytváření instančního objektu pro registraci použijte princip nejnižších oprávnění. Zvažte použití automatizace pro hromadnou registraci.

Správa agentů

Agenti Kubernetes s podporou Azure Arc hrají důležitou roli v hybridních operacích clusterů Kubernetes s podporou Azure Arc, protože umožňují spravovat clustery z Azure. Implementujte řešení, která sledují stav připojení agenta. Ujistěte se, že definujete proces upgradu agentů Kubernetes s podporou Azure Arc.

Řízení přístupu na základě role (RBAC)

Definujte role pro správu, provoz a vývojáře ve vaší organizaci, které zodpovídají za každodenní operace v hybridních clusterech. Mapování každého týmu na akce a odpovědnosti určuje role řízení přístupu na základě role (RBAC) Azure a role RoleBinding a RoleBinding v Kubernetes.

Zvažte použití matice RACI k podpoře tohoto úsilí a sestavení ovládacích prvků do hierarchie oboru správy, kterou definujete na základě konzistence prostředků a pokynů ke správě inventáře.

Další informace najdete v tématu Správa identit a přístupu pro Kubernetes s podporou Azure Arc.

Správa tajných kódů a certifikátů

Zabezpečte tajné kódy a certifikáty pomocí služby Azure Key Vault a nasaďte jeho rozšíření do clusterů Kubernetes s podporou služby Azure Arc prostřednictvím rozhraní služby Container Storage Interface (CSI).

Umístění dat

Zvažte, ve které oblasti Azure plánujete zřídit cluster Kubernetes s podporou Azure Arc. Seznamte se s tím, jaká data se shromažďují z vašich prostředků , a na základě odpovídajících požadavků na rezidenci dat pro vaši organizaci.

Povolení a zabezpečení konfigurací GitOps

Konfigurace GitOps vynucují požadovaný stav systému a jsou důležitým nástrojem pro sledování dodržování předpisů clusteru Kubernetes s podporou Arc. Při práci s konfiguracemi GitOps zvažte zabezpečení přístupu k systému správy zdrojového kódu prostřednictvím příslušných síťových a přístupových řízení.

Správa a vytváření sestav zásad

Definujte plán zásad správného řízení pro vaše hybridní clustery Kubernetes, které se překládají na zásady Azure, které auditují a vynucují standardy organizace ve velkém měřítku. Můžete například vynutit zásady sourceControlConfiguration pro clustery Kubernetes, aby clustery získaly svůj zdroj pravdivých informací pro úlohy a konfigurace z definovaného úložiště Git a sledovali dodržování předpisů pomocí Azure Policy.

Strategie správy protokolů

Projděte si důležité aspekty návrhu oblasti návrhu a doporučení a naplánujte shromažďování metrik a protokolů z hybridních prostředků do pracovního prostoru služby Log Analytics pro další analýzu a auditování.

Ochrana před hrozbami a správa stavu zabezpečení cloudu

Vynucujte ochranu před hrozbami a zahajte kontrolní mechanismy pro detekci chybných konfigurací zabezpečení a sledování dodržování předpisů. Využijte inteligentní funkce Azure k ochraně hybridních úloh před hrozbami. Povolte monitorování standardních hodnot zabezpečení, správu stavu zabezpečení a ochranu před hrozbami pro všechna předplatná obsahující Kubernetes s podporou Služby Azure Arc tím, že povolíte Microsoft Defender for Containers.

Zabezpečený přístup ke clusteru

Naplánujte zabezpečení přístupu k rozhraní Kubernetes API. Funkce připojení ke clusteru Kubernetes s podporou Azure Arc poskytuje připojení k serveru rozhraní API, aniž by bylo nutné povolit žádný příchozí port.

Vylepšení pozorovatelnosti a zabezpečení mikroslužeb

Implementace sítě služeb může pomoct s ověřováním, autorizací, zabezpečením a viditelností aplikací založených na mikroslužbách. Kubernetes s podporou Azure Arc zjednodušuje nasazení Open Service Mesh (OSM) jako rozšíření.

Doporučení k návrhu

Tato část obsahuje doporučení k návrhu, která byste měli dodržovat při plánování zabezpečení a zásad správného řízení prostředků clusteru Kubernetes s podporou Služby Azure Arc.

Zřizování agentů

Definujte strategii pro onboarding clusterů do služby Azure Arc, včetně metody automatizace hromadné registrace. Vytvořte formální plán, který bere v úvahu rozsah nasazení a zahrnuje cíle, kritéria výběru, kritéria úspěchu, plány školení, vrácení zpět a rizika.

Pomocí instančního objektu můžete integrovat zřizování agentů jako součást kanálů kontinuální integrace a průběžného nasazování (CI/CD). Měli byste omezit oprávnění tohoto instančního objektu a přiřadit jenom role potřebné k nasazení Kubernetes do Azure (role Cluster Kubernetes – Onboarding Azure Arc), protože se dá použít jenom k onboardingu Kubernetes, nikoli k vrácení procesu nebo odstranění prostředku.

Správa agentů

Agenti Azure Arc jsou klíčové komponenty Kubernetes s podporou Azure Arc, které obsahují několik logických komponent, které hrají roli v operacích zabezpečení, zásad správného řízení a správy.

Pokud agent přestane odesílat prezenční signály do Azure, přejde do offline režimu nebo ztratí připojení k Azure, nemůžete s ním provádět provozní úlohy. Vytvořte plán, jak budete upozorněni, pokud k těmto scénářům dojde a jak by vaše organizace měla reagovat.

Pomocí protokolu aktivit Azure můžete nastavit upozornění služby Resource Health a zůstat informovaní o aktuálním a historickém stavu podů vašeho agenta. Pokud chcete zjistit, jak správně spravovat agenta, projděte si oblast návrhu kritické pro správu.

Pokud služba nepřijala prezenční signál agenta po dobu 15 minut, cluster Kubernetes s podporou Azure Arc se zobrazí jako offline. Pokud chcete zajistit, aby se váš agent mohl bezpečně připojit ke koncovým bodům Azure Arc, projděte si kritickou oblast návrhu připojení Kubernetes s podporou Azure Arc.

Řízení přístupu na základě role (RBAC)

Po připojení clusteru Kubernetes můžete Azure RBAC přiřadit k prostředku clusteru Kubernetes s podporou Azure Arc.

Při přiřazování rolí, jako je přispěvatel nebo vlastník, které můžou provádět operace, jako je nasazení rozšíření, která provádějí akce jako ClusterAdmin, a mají vliv na cluster, postupujte podle principu nejnižších oprávnění. Tyto role by se měly používat s opatrností k omezení možného "poloměru výbuchu" nebo nakonec byly nahrazeny vlastními rolemi.

Na citlivá data odesílaná do pracovního prostoru služby Azure Monitor Log Analytics byste měli použít stejný princip RBAC. Kubernetes s podporou Služby Azure Arc poskytuje přístup RBAC k datům protokolů shromážděným vaším agentem Log Analytics uloženým v pracovním prostoru služby Log Analytics, do které je váš cluster zaregistrovaný. Informace o implementaci podrobného přístupu k pracovnímu prostoru služby Log Analytics najdete v tématu Návrh nasazení protokolů služby Azure Monitor.

Integrace clusteru Kubernetes s podporou Azure Arc s Id Microsoft Entra umožňuje používat přiřazení rolí Azure k podrobnější kontrole nad tím, kdo má přístup a oprávnění pro prostředky clusteru Kubernetes s podporou Azure Arc.

Poznámka:

Tato integrace nativně funguje s typy objektů Kubernetes ClusterRoleBinding a RoleBinding a efektivně konsoliduje autorizaci pro váš cluster Kubernetes s Microsoft Entra ID jako centrální službou pro správu identit a přístupu. Pomocí ID Microsoft Entra získáte úplné auditování a trasování změn provedených v clusteru a také všechny události autorizace.

Integrace s Microsoft Entra ID také umožňuje přístup k pokročilým možnostem zabezpečení, které byste měli použít ke konfiguraci:

- Podmíněný přístup s ID Microsoft Entra. Další informace o podmíněném přístupu najdete v přehledu podmíněného přístupu.

- Pravidla přístupu za běhu (JIT) pro úlohy, které potřebují zvýšená oprávnění. Přístup některých uživatelů k citlivým informacím nebo důležitým nastavením konfigurace sítě v Kubernetes vytvoří potenciální cestu k ohroženým účtům nebo interním hrozbám. Správa privilegovaného přístupu vám může pomoct chránit vaši organizaci před porušením zabezpečení a pomáhá splňovat osvědčené postupy dodržování předpisů omezením přístupu k citlivým datům nebo přístupu k důležitým nastavením konfigurace.

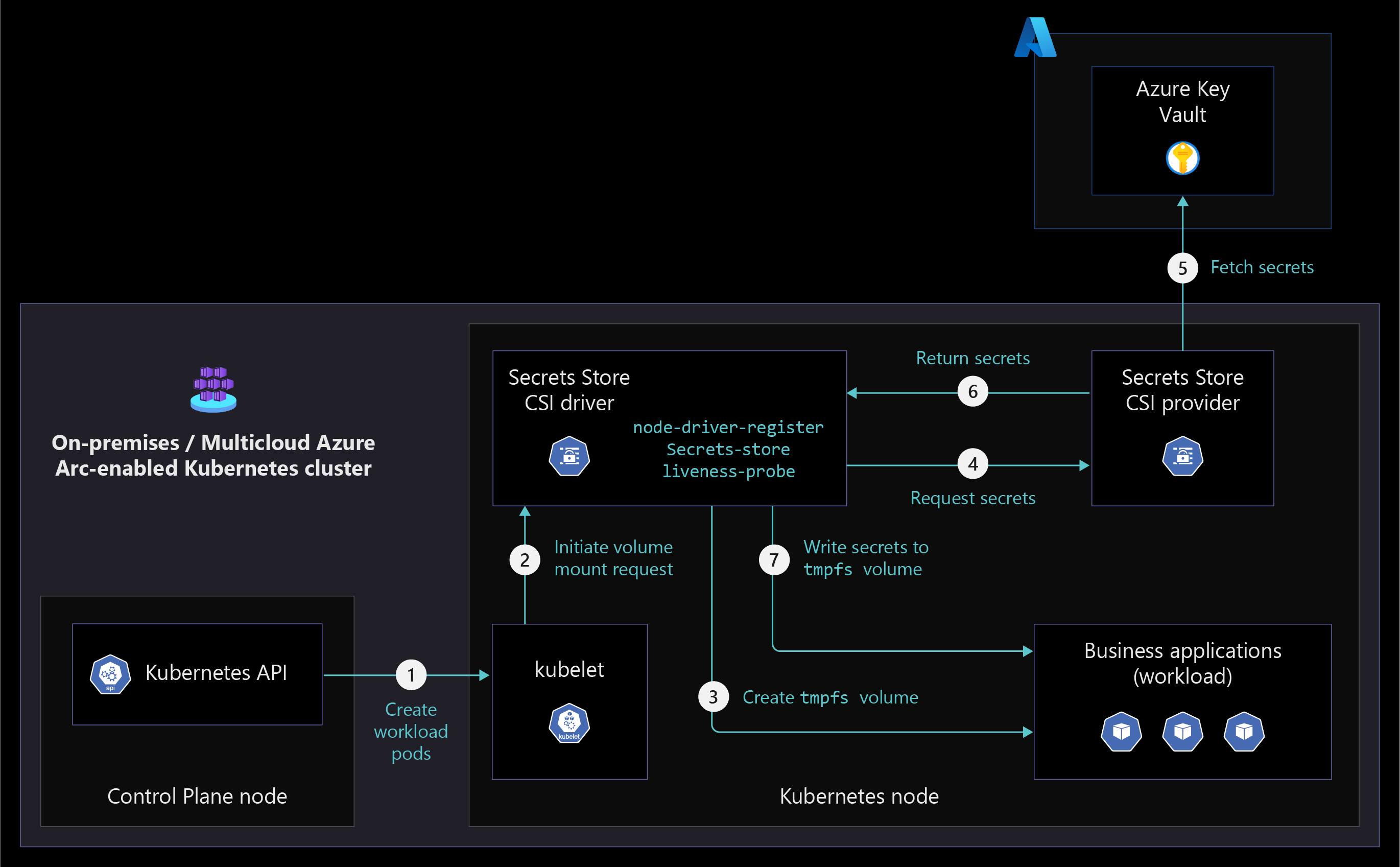

Správa tajných kódů a certifikátů

Neukládejte tajné kódy ani certifikáty v kódu aplikace nebo v systémech souborů. Tajné kódy by měly být uložené v úložištích klíčů a podle potřeby by se měly poskytovat kontejnerům za běhu.

Zvažte použití rozšíření Azure Key Vault ke správě tajných kódů a certifikátů v clusterech Kubernetes s podporou Služby Azure Arc. Rozšíření Key Vault umožňuje spravovat životní cyklus certifikátů v nasazeních Kubernetes, jak je znázorněno na následujícím diagramu.

Povolení a zabezpečení konfigurací GitOps

GitOps je základní součástí jakékoli strategie IT, která využívá plně automatizovaný přístup k operacím. GitOps poskytuje možnosti škálování, konzistence, sledování a auditování pro jakékoli nasazení.

Použití GitOps může zjednodušit nasazení více aplikací napříč clustery a prostředími při sledování a vynucování požadovaného stavu systému deklarativním způsobem pomocí Gitu. Když git použijete jako jediný zdroj pravdy a jako centrální nástroj pro všechna nasazení, je nejlepší způsob, jak sledovat stavy clusteru, počítat se změnami a schvalováním v průběhu času, usnadnit šetření chyb a povolit automatizaci napříč distribuovanými prostředími.

Když přidáváte konfigurace GitOps, ujistěte se, že máte zabezpečený přístup k úložišti a jeho klíčům a nastavte oprávnění k větvi. Další informace najdete v kritické oblasti návrhu Pro GitOps.

Správa a vytváření sestav zásad

Zásady správného řízení založené na zásadách jsou základním principem operací nativních pro cloud a architektury přechodu na cloud pro Azure od Microsoftu. Azure Policy poskytuje mechanismus pro vynucování podnikových standardů a posouzení dodržování předpisů ve velkém měřítku. Prostřednictvím služby Azure Policy můžete implementovat zásady správného řízení pro konzistenci nasazení, dodržování předpisů, řízení nákladů, stav zabezpečení. Na řídicím panelu dodržování předpisů můžete zobrazit agregované zobrazení celkového stavu vašeho prostředí ve velkém měřítku a najít možnosti nápravy na úrovni clusteru.

Kubernetes s podporou Služby Azure Arc podporuje Azure Policy ve vrstvě správy prostředků Azure a také vynucení zásad v clusteru rozšířením Gatekeeperu pro agenta Open Policy. Můžete implementovat některou z předdefinovaných zásad , abyste rychle dosáhli dodržování předpisů a vynucování ve velkém měřítku. Následující diagram znázorňuje, jak Azure Policy používá vynucování a ochranu ve velkém měřítku pro clustery Kubernetes s podporou Azure Arc.

Seznamte se s rozsahem zásad Azure a jeho použitím (skupina pro správu, předplatné, skupina prostředků nebo jednotlivé úrovně prostředků). Pro Kubernetes s podporou Azure Arc použijte integrovanou knihovnu Azure Policy. Vytvořte návrh skupiny pro správu v souladu s doporučenými postupy popsanými v pokynech k podnikovému škálování architektury přechodu na cloud.

- Určete, jaké zásady Azure potřebujete pro splnění obchodních, regulačních a bezpečnostních požadavků vaší organizace pro Kubernetes s podporou Azure Arc ve velkém měřítku.

- Vynucujte označování a implementujte úlohy nápravy.

- Azure Policy použijte k vynucení GitOps a použití konfigurací ve velkém měřítku.

- Seznamte se s integrovanými definicemi Azure Policy a vyhodnoťte je pro Kubernetes s podporou Azure Arc.

- Zásady DeployIfNotExists služby Azure Policy programově nasazují do clusterů s podporou Arc ve velkém měřítku, včetně služby Azure Monitor.

- Povolení služby Azure Monitor Container Insights pro zajištění dodržování předpisů a provozního monitorování clusterů Kubernetes s podporou Azure Arc

Strategie správy protokolů

Navrhněte a naplánujte nasazení pracovního prostoru služby Log Analytics, což je úložiště, ve kterém se shromažďují, agregují a později analyzují data. Vzhledem k tomu, že pracovní prostor služby Log Analytics představuje zeměpisné umístění vašich dat, abyste mohli podporovat úroveň izolace a rozsah konfigurací, jako je uchovávání dat, musíte určit počet potřebných pracovních prostorů a způsob jejich mapování na organizační strukturu.

Pomocí jednoho pracovního prostoru služby Azure Monitor Log Analytics můžete spravovat centralizované řízení přístupu na základě role, viditelnosti a vytváření sestav, jak je popsáno v osvědčených postupech správy a monitorování architektury přechodu na cloud.

Další informace najdete v osvědčených postupech pro návrh nasazení protokolů služby Azure Monitor.

Ochrana před hrozbami a správa stavu zabezpečení cloudu

- Microsoft Defender for Cloud poskytuje jednotnou platformu pro správu zabezpečení segmentovanou jako správu stavu cloudu (CSPM) a platformu ochrany cloudových úloh (CWPP). Pokud chcete zvýšit zabezpečení v hybridní cílové zóně, musíte chránit data a prostředky hostované v Azure a jinde.

- Microsoft Defender for Containers rozšiřuje možnosti Microsoft Defenderu pro cloud na Kubernetes s podporou Azure Arc. Pokud chcete u hybridní cílové zóny zvýšenou úroveň zabezpečení, zvažte následující:

- Použití rozšíření Kubernetes s podporou Azure Arc k nasazení prostředků Kubernetes s podporou Arc v Microsoft Defenderu pro cloud

- Povolení plánu Microsoft Defender for Containers pro všechna předplatná Ve výchozím nastavení je plán nakonfigurovaný tak, aby automaticky nasazoval rozšíření Defender do libovolného clusteru Kubernetes s podporou Arc, který je onboardovaný do stejného předplatného. Tuto konfiguraci můžete volitelně upravit.

- Ověření, že je rozšíření Defender nasazené ve vašich clusterech.

- Použití integrace informací o zabezpečení a správy událostí (SIEM) s Microsoft Defenderem pro cloud a Microsoft Sentinel

Následující diagram znázorňuje koncepční referenční architekturu pro Microsoft Defender for Cloud na prostředku clusteru Kubernetes s podporou Azure Arc.

Pokud k ukládání a správě imagí kontejnerů používáte Službu Microsoft Container Registry jako centrální privátní registr Dockeru, měli byste k vyhledání ohrožení zabezpečení použít Microsoft Defender for Containers.

Zkontrolujte topologii sítě a kritickou oblast návrhu připojení.

Zabezpečený přístup ke clusteru

Rozhraní API Kubernetes přijímá požadavky na provádění akcí v clusteru. Vzhledem k tomu, že se jedná o centrální způsob interakce a správy clusteru, je rozhraní API Kubernetes klíčovou součástí, kterou byste měli chránit. Pomocí připojení ke clusteru Kubernetes s podporou Azure Arc se můžete bezpečně připojit ke clusterům Kubernetes s podporou Azure Arc, aniž byste museli povolit jakýkoli příchozí port v bráně firewall. Přístup k serveru rozhraní API kubernetes s podporou Služby Azure Arc nabízí následující výhody:

- Umožňuje interaktivní ladění a řešení potíží.

- Umožňuje používat hostované agenty nebo spouštěče služeb Azure Pipelines, GitHub Actions nebo jakoukoli jinou hostované služby CI/CD bez nutnosti agentů hostovaných v místním prostředí.

- Poskytuje přístup ke službám Azure pro vlastní umístění a další prostředky vytvořené nad nimi.

Pozorovatelnost a zabezpečení mikroslužeb

Implementace sítě služeb umožňuje zavést pro připojení služeb ověřování a autorizaci, která vynucuje princip nejnižších oprávnění a vytváří bezpečnější prostředí. Ve výchozím nastavení jsou pody umístěné v ploché důvěryhodné síti. V implementaci sítě služeb se nasadí sada sajdkáře, která funguje jako proxy sítě. Tyto sajdkáře spravují komunikaci východ-západ, šifrují provoz a celkově zlepšují pozorovatelnost provozu.

Implementace sítě služeb můžou chránit proti:

- Neoprávněný přístup

- Útoky na šifrování

- Exfiltrace dat

- Zosobnění

Další informace najdete v oblasti návrhu kritické pro implementaci Open Service Mesh.

Další kroky

Další informace o vaší cestě k hybridnímu a multicloudovém cloudu najdete v následujících článcích.

- Projděte si požadavky pro Kubernetes s podporou Azure Arc.

- Projděte si ověřené distribuce Kubernetes pro Kubernetes s podporou Azure Arc.

- Zjistěte, jak spravovat hybridní a multicloudová prostředí.

- Zjistěte, jak připojit existující cluster Kubernetes ke službě Azure Arc.

- Přečtěte si o správě tajných kódů a certifikátů.

- Přečtěte si informace o ochraně před hrozbami a správě stavu zabezpečení cloudu.

- Naučte se používat konfigurace GitOps na GKE jako připojený cluster Azure Arc pomocí Azure Policy pro Kubernetes.

- Zjistěte, jak integrovat Azure Defender s rozhraním API clusteru jako připojený cluster Azure Arc pomocí rozšíření Kubernetes.

- Zjistěte, jak integrovat Open Service Mesh (OSM) s rozhraním API clusteru jako připojený cluster Azure Arc pomocí rozšíření Kubernetes.

- Další informace o Azure Arc najdete ve studijním programu Azure Arc.

- Podívejte se na nejčastější dotazy – Azure Arc s podporou funkce Azure Arc vám umožní najít odpovědi na nejčastější dotazy.