Správa identit a přístupu pro Kubernetes s podporou Azure Arc

Kubernetes s podporou Azure Arc podporuje místní a další cloudová prostředí, která jsou integrovaná s různými systémy správy identit a přístupu. Kromě stávajícího řízení přístupu na základě role (RBAC) clusteru Kubernetes s podporou Azure Arc podporuje Azure RBAC ke sjednocení správy přístupu napříč clustery Kubernetes a minimalizaci provozních režií.

Kombinace modelů RBAC, které by vaše organizace měla používat, závisí na tom, jaké využití vaše organizace potřebuje. Zde je několik příkladů:

- Onboarding clusteru Kubernetes do Azure Arc

- Správa clusteru Kubernetes s podporou arc

- Instalace rozšíření clusteru Azure Arc

- Spouštění aplikací v clusteru Kubernetes s podporou arc

- Použití Azure RBAC pro přístup k prostředkům Azure

Porozumění potřebám vaší organizace i možnostem Kubernetes s podporou Azure Arc vám při vytváření clusteru Kubernetes s podporou Arc umožňuje zvolit nejlepší modely RBAC pro vaši konkrétní infrastrukturu, zabezpečení a zásady správného řízení.

Tento článek popisuje architekturu správy identit a přístupu (IAM) s podporou Služby Kubernetes s podporou služby Azure Arc, aspekty návrhu, doporučení a řízení přístupu na základě rolí pro různé scénáře.

Architektura

Pokud chcete navrhnout správnou architekturu pro vaši organizaci, musíte porozumět režimům připojení Kubernetes s podporou Arc. Azure RBAC se podporuje jenom v plně připojeném režimu, ne v režimu částečně připojeného.

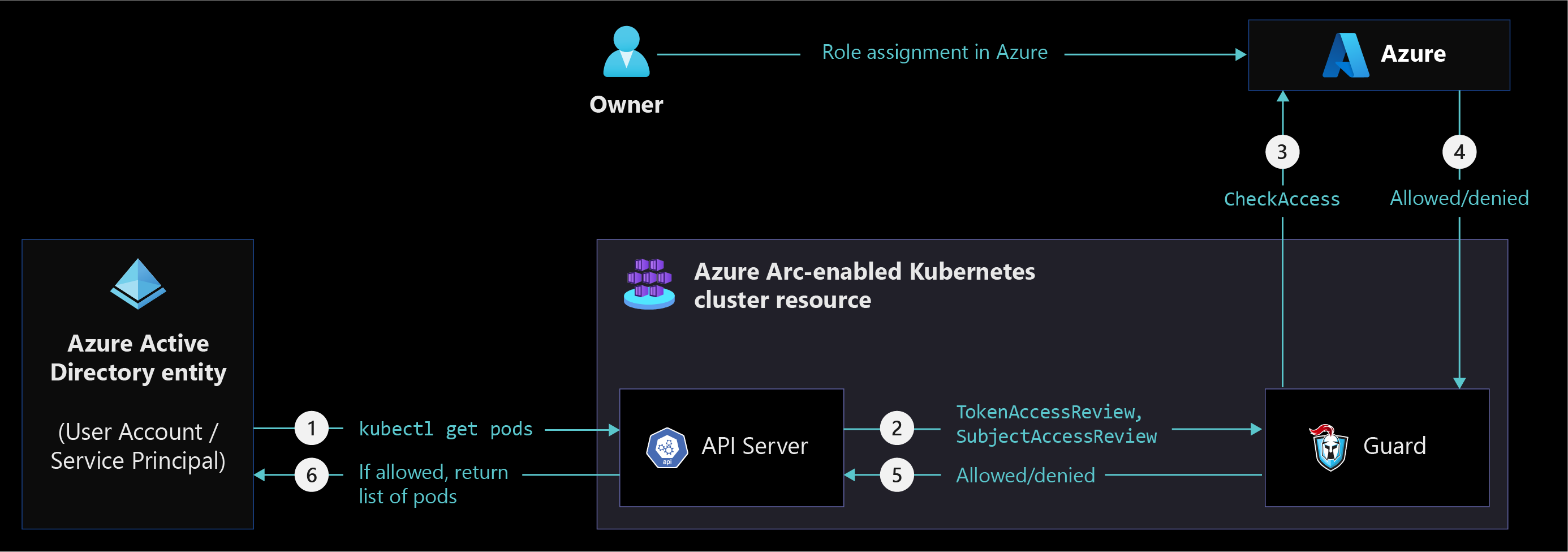

Azure RBAC v Kubernetes s podporou Azure Arc

Následující diagram znázorňuje různé komponenty Kubernetes s podporou Azure Arc a způsob interakce při použití Azure RBAC ke správě clusteru Kubernetes.

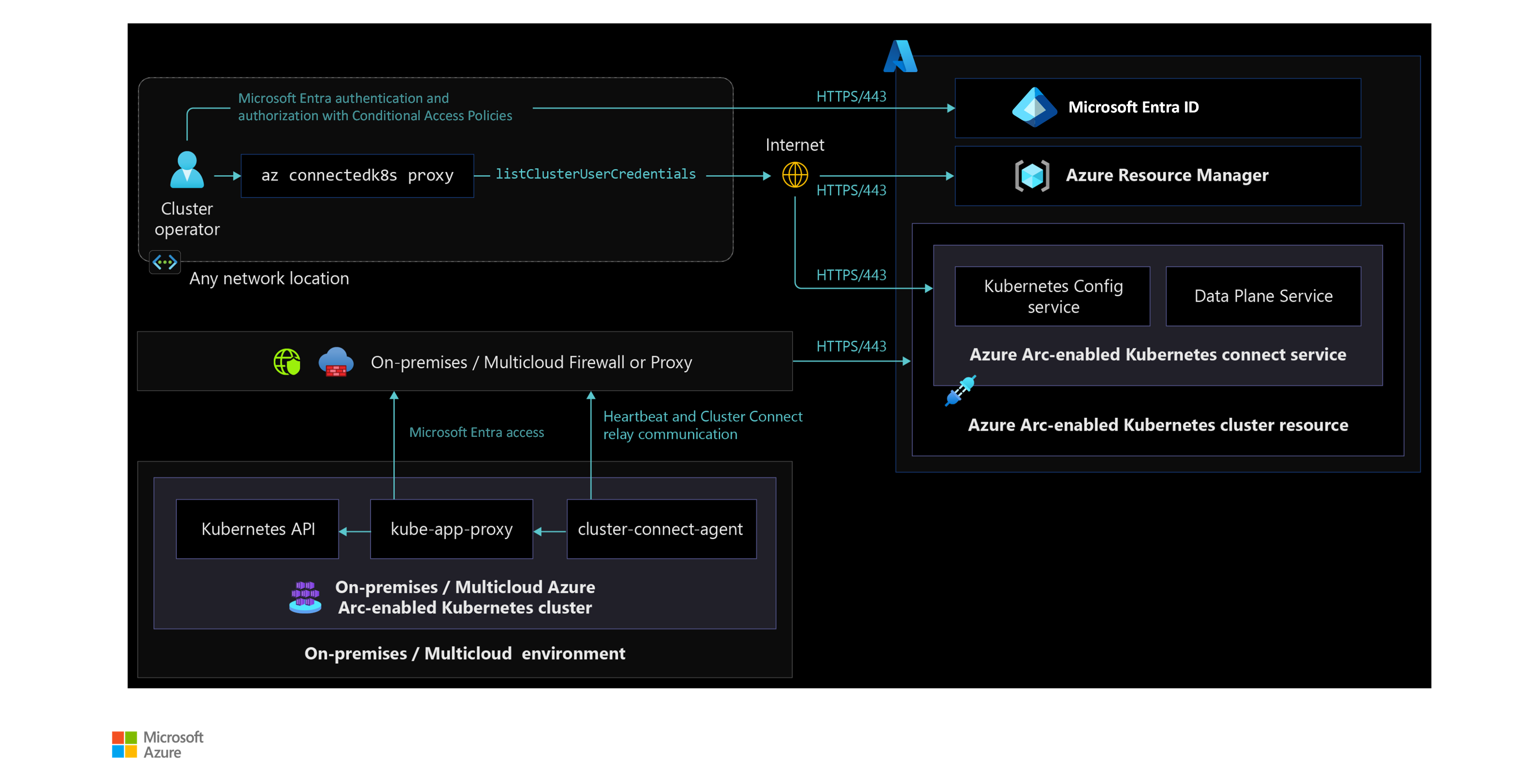

Zabezpečený přístup ke clusteru Kubernetes s podporou Azure Arc odkudkoli

Následující diagram znázorňuje přístup ke clusteru Kubernetes s podporou Azure Arc odkudkoli a ukazuje, jak spolu komponenty vzájemně komunikují a spravují cluster pomocí Azure RBAC.

Aspekty návrhu

Zkontrolujte oblast návrhu správy identit a přístupu cílových zón Azure a vyhodnoťte vliv Kubernetes s podporou Azure Arc na celkový model identit a přístupu.

Pro onboarding clusteru Kubernetes:

- Rozhodněte se mezi uživatelem Microsoft Entra (pro ruční onboarding jednoho clusteru) a instančním objektem (pro skriptované a bezobslužné onboarding více clusterů) pro nasazení clusterů Kubernetes do Azure Arc jednotlivě nebo ve velkém měřítku. Další podrobnosti o implementaci najdete v oblasti kritického návrhu pro disciplíny automatizace.

- Identita entity onboardingu musí mít cluster-admin ClusterRoleBinding v clusteru. Rozhodněte se, jestli používáte uživatele z místního nebo jiného zprostředkovatele cloudové identity nebo pomocí účtu služby Kubernetes s rolí správce clusteru.

Pro správu clusteru Kubernetes:

- Vzhledem k tomu, že Kubernetes s podporou Azure Arc přináší ověřování Microsoft Entra a Azure RBAC do místních nebo jiných cloudových prostředí Kubernetes, musíte se rozhodnout mezi stávající správou přístupu Kubernetes a Azure RBAC v závislosti na požadavcích vaší organizace na zabezpečení a zásady správného řízení.

- Zjistěte, jestli připojení clusteru Kubernetes s podporou Azure Arc nabízí flexibilitu při správě clusteru Kubernetes bez otevření portů příchozí brány firewall pro místní nebo jiné cloudové sítě.

- Určete, jestli je Azure RBAC správnou volbou, pokud máte mnoho clusterů Kubernetes spuštěných v místních a jiných cloudových prostředích a potřebujete zjednodušit správu clusteru napříč všemi clustery Kubernetes.

Doporučení k návrhu

Pro onboarding clusteru Kubernetes:

- Pomocí skupin zabezpečení Microsoft Entra udělte clusteru Kubernetes s podporou Azure Arc role RBAC pro onboarding a správu clusterů Kubernetes s podporou Azure Arc.

Pro správu clusteru Kubernetes:

Pokud se vaše místní identity synchronizují s Id Microsoft Entra, použijte stejné identity při použití Azure RBAC pro správu clusteru.

Zjednodušte správu přístupu vytvořením skupin zabezpečení a jejich mapováním na role Azure RBAC, které podporuje Kubernetes s podporou Azure Arc. Přiřaďte oprávnění těmto skupinám zabezpečení na úrovni skupiny prostředků nebo předplatného v závislosti na požadavcích organizace prostředků a zásad správného řízení. Další informace najdete v oblasti návrhu kritické pro organizaci zdrojů.

Poznámka:

Kubernetes s podporou Služby Azure Arc nepodporuje uživatele s více než 200 členstvími ve skupinách zabezpečení a místo toho zobrazí chybu ověřování.

Vyhněte se přímému přiřazení uživatelů k rolím Azure RBAC, protože řízení správy přístupu je obtížné.

Decentralizované a delegování odpovědnosti za správu přístupu a přiřazení auditu přiřazením vlastníků skupin zabezpečení

Povolte pravidelné kontroly přístupu v Microsoft Entra ID a odeberte uživatele, kteří už nepotřebují přístup ke clusterům Kubernetes.

Vytvořte zásady podmíněného přístupu při použití Azure RBAC pro správu clusteru k vynucení různých podmínek pro splnění zásad zabezpečení a zásad správného řízení.

Řízení přístupu na základě rolí

Kubernetes s podporou Azure Arc spravuje clustery Kubernetes pomocí Azure RBAC a podporuje následující role pro onboarding clusterů Kubernetes do Azure Arc.

| Role | Popis |

|---|---|

| Role uživatele clusteru Kubernetes s podporou Azure Arc | Umožňuje načíst soubor kubeconfig založený na připojení clusteru ke správě clusterů odkudkoli. |

| Správce Kubernetes Azure Arc | Umožňuje spravovat všechny prostředky v rámci clusteru nebo oboru názvů s výjimkou aktualizací nebo odstranění kvót prostředků a oborů názvů. |

| Správce clusteru Azure Arc Kubernetes | Umožňuje spravovat všechny prostředky v clusteru. |

| Prohlížeč Kubernetes Azure Arc | Umožňuje zobrazit všechny prostředky v clusteru nebo oboru názvů s výjimkou tajných kódů. |

| Azure Arc Kubernetes Writer | Umožňuje aktualizovat všechno v clusteru nebo oboru názvů s výjimkou rolí (clusteru) a vazeb rolí (clusteru). |

| Cluster Kubernetes – Onboarding Azure Arc | Definice role umožňuje autorizovat libovolného uživatele nebo služby k vytváření připojených prostředků clusterů. |

Další kroky

Další informace o cestě k hybridnímu a multicloudovém cloudu najdete v následujících článcích:

- Projděte si požadavky pro Kubernetes s podporou Azure Arc.

- Projděte si ověřené distribuce Kubernetes pro Kubernetes s podporou Azure Arc.

- Přečtěte si téma Správa hybridních a multicloudových prostředí.

- Projděte si běžné zásady podmíněného přístupu, které se použijí při použití Azure RBAC pro cluster Kubernetes s podporou Azure Arc.

- Organizace prostředků vám může pomoct s plánováním a uplatňováním zásad správného řízení a zabezpečení pomocí Azure RBAC.

- Zjistěte, jak integrovat ID Microsoft Entra s clustery Kubernetes s podporou Azure Arc.

- Zjistěte, jak bezpečně přistupovat ke clusteru odkudkoli pomocí připojení ke clusteru.

- Projděte si cílové zóny Azure – Oblast návrhu správy identit Azure a přístupu.

- Projděte si architekturu přechodu na cloud – metodologie řízení přístupu.

- Vyzkoušejte automatizované scénáře Kubernetes s podporou Služby Azure Arc pomocí jumpstartu Azure Arc.

- Další informace o Azure Arc najdete ve studijním programu Azure Arc.

- Projděte si nejčastější dotazy – Azure Arc umožňuje najít odpovědi na nejčastější dotazy.