Správa víceklientských operací pro organizace obrany

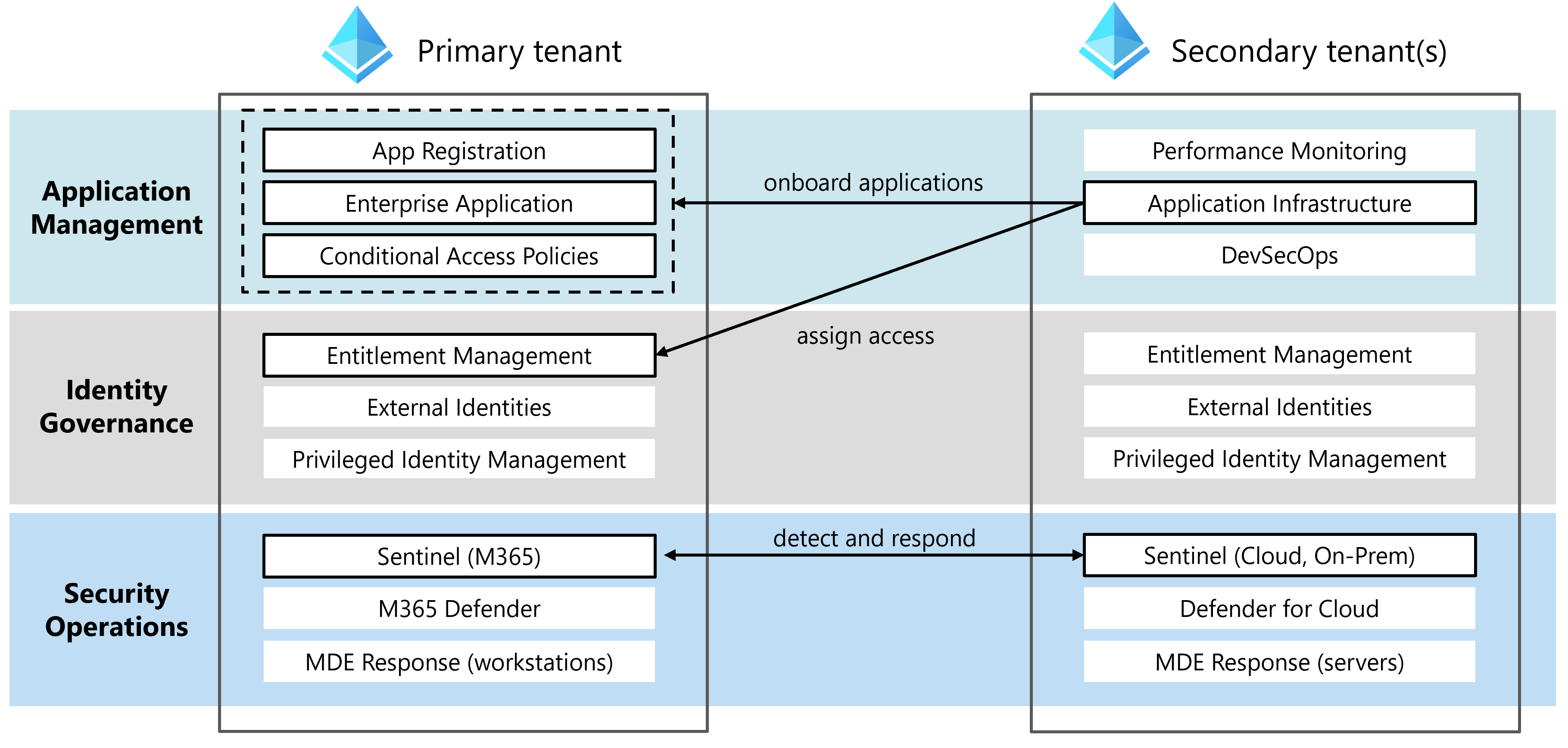

Tento článek definuje, jak by organizace pro víceklientské obrany měly spravovat operace napříč tenanty Microsoft Entra, aby splňovaly požadavky na nulový vztah důvěryhodnosti. Zahrnuje správu aplikací, zásady správného řízení identit a operace zabezpečení. Primární a sekundární správci tenanta Microsoft Entra mají v každé oblasti odlišné odpovědnosti. Primární a sekundární tenanti musí koordinovat onboarding aplikací, správu nároků a detekci a reakci na hrozby (viz obrázek 1). Další informace najdete v tématu identifikace typů tenantů.

Obrázek 1 Sdílené odpovědnosti podle tenanta pro organizace ochrany s více tenanty

Obrázek 1 Sdílené odpovědnosti podle tenanta pro organizace ochrany s více tenanty

Správa aplikací

Primární tenant Microsoft Entra a sekundární tenanti Microsoft Entra sdílejí odpovědnost za správu aplikací. Primární tenant zodpovídá za provádění úloh Microsoft Entra, jako je správa podnikových aplikací a registrace aplikací. Sekundární tenant zodpovídá za operace platformy Azure, jako je monitorování výkonu, konfigurace prostředků, škálování a správa kanálů DevSecOps.

Správa primárních aplikací tenanta

Měli byste připojit všechny moderní aplikace, které potřebují přihlásit uživatele jako podnikové aplikace v primárním tenantovi.

Aplikace Azure spuštěné v sekundárních předplatných tenantů byste měli zaregistrovat v primárním tenantovi. Primární tenant je místo, kde jsou uživatelé a licence. Registrace aplikací v primárním tenantovi umožňuje uživatelům přihlásit se stejnou identitou, kterou používají pro Microsoft 365. Tato konfigurace nabízí nejrušnější prostředí a umožňuje použít stejný směrný plán zásad nulové důvěryhodnosti u všech přístupů k aplikacím.

Umístění aplikační infrastruktury (virtuálních počítačů, databází, webových aplikací) nemá vliv na tenanta, který můžete použít pro přihlašování uživatelů. Tým, který spravuje primárního tenanta, zodpovídá za registrace aplikací a podnikové aplikace. Zodpovídají také za zásady podmíněného přístupu použité u aplikací hostovaných v primárním tenantovi a za všechny sekundární tenanty.

Registrace aplikací. Zaregistrujete webové aplikace a rozhraní API, které organizace používá s primárním tenantem. Registrace aplikace vytvoří objekt aplikace v Microsoft Entra ID. Objekt aplikace představuje definici aplikace. Definice aplikace zahrnuje manifest aplikace, konfiguraci deklarací identity tokenů, definice rolí aplikací a tajné kódy klienta. Mezi aktivity, které se týkají registrace primárních aplikací tenanta, patří:

- Delegování oprávnění registrace aplikace v MICROSOFT Entra ID

- Správa přiřazení role Microsoft Entra pro vývojáře aplikací

- Vytváření a přiřazování vlastních rolí pro registraci aplikací

- Vytváření registrací aplikací pro aplikace a rozhraní API

- Zveřejnění webových rozhraní API a přidání oborů do registrované aplikace

- Vytváření a správa rolí aplikací pro zaregistrovanou aplikaci

- Definování oprávnění rozhraní API pro aplikaci

Podnikové aplikace. Podnikové aplikace jsou instanční objekty pro samostatnou instanci aplikace ve vašem adresáři. Když vytvoříte registraci aplikace na webu Azure Portal, podniková aplikace automaticky vytvoří a zdědí určité vlastnosti z objektu aplikace. Mezi aktivity, které se týkají správy podnikových aplikací v primárním tenantovi, patří:

- Vytváření podnikových aplikací z galerie Microsoft Entra a nasazování aplikací SAML mimo galerii

- Delegování správy podnikových aplikací přiřazením vlastníků

- Správa názvu, loga, viditelnosti v Moje aplikace pro podnikovou aplikaci

- Přiřazení uživatelů a skupin pro přístup k podnikové aplikaci

- Správa podpisových certifikátů pro aplikace SAML

- Udělení souhlasu pro oprávnění rozhraní API

- Nasazení a správa proxy aplikací Microsoft Entra pro místní aplikace

Zásady podmíněného přístupu Zásady podmíněného přístupu vynucují zásady nulové důvěryhodnosti pro přístup k prostředkům chráněným id Microsoft Entra. Při registraci aplikací v primárním tenantovi určuje primární správce tenanta, které zásady se vztahují při přihlašování uživatelů.

Správa aplikací sekundárního tenanta

Sekundární tenanti hostují prostředky infrastruktury a platformy pro úlohy v Azure. Tým, který spravuje jakéhokoli sekundárního tenanta, zodpovídá za monitorování výkonu, konfiguraci prostředků, škálování a správu kanálů DevSecOps.

Monitorování výkonu Azure obsahuje několik nástrojů pro monitorování výkonu hostovaných aplikací, včetně služby Azure Monitor a Application Insights. Sekundární správci tenantů by měli nastavit monitorování tak, aby shromažďovaly metriky výkonu pro úlohy aplikací v předplatných propojených s jejich sekundárním tenantem.

Aplikační infrastruktura. Správci v prostředí Azure musí spravovat infrastrukturu, na které běží aplikace. Infrastruktura zahrnuje sítě, služby platformy a virtuální počítače. Požadavek platí pro aplikace spuštěné ve službě Azure Kubernetes Service, App Service nebo virtuálních počítačích.

Vlastníci aplikací by měli použít Defender for Cloud ke správě stavu zabezpečení prostředí a zobrazení výstrah a doporučení pro nasazené prostředky. K splnění požadavků na dodržování předpisů by měly používat iniciativy Azure Policy.

Připojení Defenderu pro cloud ke službě Microsoft Sentinel umožňuje vašemu centru zabezpečení (SOC) lépe chránit cloudové aplikace. SOC stále může udržovat standardní pracovní postup zabezpečení a postupy automatizace. Připojení Defenderu k Sentinelu poskytuje přehled o korelaci událostí v rámci podniku. Může monitorovat cloud a místní prostředí. Pokud chcete monitorovat místní komponenty, musíte je spravovat pomocí služby Azure Arc (1) Nebo (2) připojení prostřednictvím rozhraní API, agenta služby Azure Monitor nebo nástroje pro předávání Syslog.

Kanály DevSecOps Při hostování aplikací v Azure nasadí kanál DevSecOps prostředky infrastruktury a kód aplikace do Azure. Správci sekundárního tenanta zodpovídají za správu instančních objektů, které automatizují nasazení kódu. ID úloh Microsoft Entra Premium pomáhá zabezpečit instanční objekty. ID úloh Microsoft Entra také zkontroluje stávající přístup a poskytuje dodatečnou ochranu na základě rizika instančního objektu.

Zásady správného řízení identit

Organizace pro víceklientské obrany potřebují řídit přístup k aplikacím v primárním tenantovi Microsoft Entra a spravovat externí identity hosta v sekundárním tenantovi pro prostředí Azure.

Zásady správného řízení identit primárního tenanta

Když zaregistrujete aplikace v primárním tenantovi, primární tenant řídí přístup k aplikacím. Tým, který spravuje primárního tenanta, konfiguruje správu nároků a provádí kontroly přístupu a audituje stávající přístup. Spravují také externí identity a správu privilegovaných identit v primárním tenantovi.

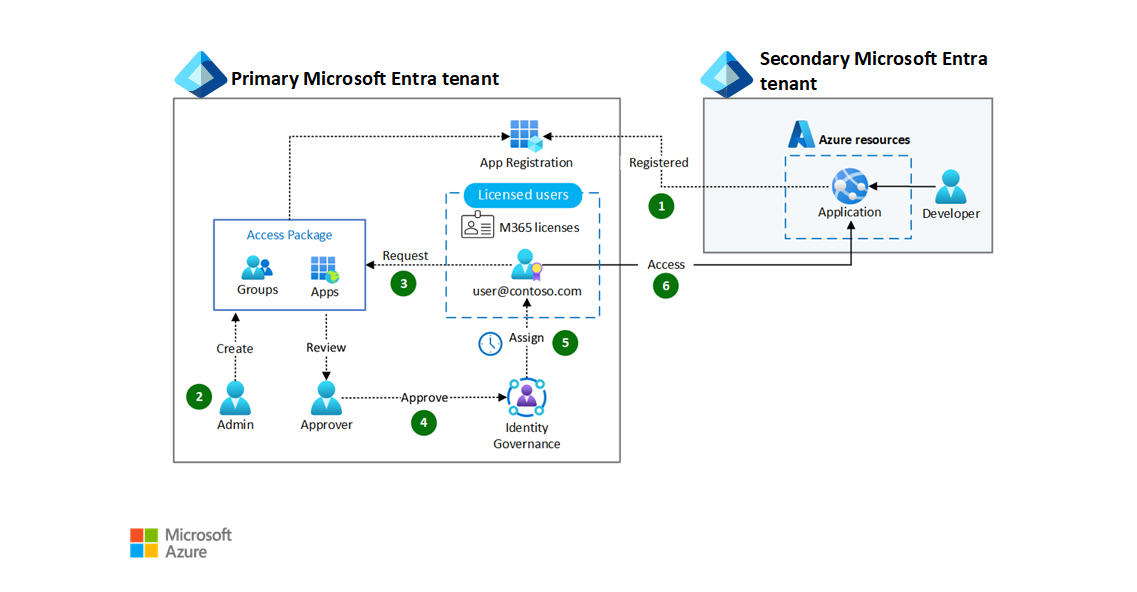

Správa nároků. Správa nároků na id Microsoft Entra pomáhá řídit přístup k aplikacím, skupinám, webům Služby SharePoint a Teams tím, že seskupí nárok do přiřazovatelných přístupových balíčků. Primární správci tenanta spravují objekty Microsoft Entra používané pro zásady správného řízení aplikací. Aktivity související se správou nároků v primárním tenantovi zahrnují (viz obrázek 2):

- Vytváření skupin zabezpečení Microsoft Entra pro přiřazování aplikačních rolí

- Delegování vlastnictví skupiny pro přiřazení aplikace

- Konfigurace katalogů pro správu nároků a přístupových balíčků

- Delegování rolí ve správě nároků

- Automatizace úloh zásad správného řízení identit

- Vytváření kontrol přístupu pro balíčky přístupu a skupiny zabezpečení Microsoft Entra

Obrázek 2 Správa nároků pro přiřazení aplikace pomocí contoso.com jako příklad názvu domény.

Obrázek 2 Správa nároků pro přiřazení aplikace pomocí contoso.com jako příklad názvu domény.

Měli byste nastavit zásady správného řízení aplikací pomocí balíčku přístupu pro správu nároků a postupovat podle tohoto procesu (viz obrázek 2):

- Primární správce aplikace tenanta musí koordinovat s vývojářem, aby vytvořil novou registraci aplikace pro webovou aplikaci nasazenou v sekundárním tenantovi.

- Správce zásad správného řízení identit musí vytvořit přístupový balíček. Správce přidá aplikaci jako nárok a umožní uživatelům požádat o balíček. Správce nastaví maximální dobu trvání přístupu před kontrolou přístupu. Volitelně může správce správy nároků delegovat oprávnění ostatním uživatelům ke správě přístupových balíčků.

- Uživatel požádá o přístupový balíček. Musí obsahovat dobu trvání žádosti o přístup spolu s odůvodněním, aby se schvalovateli pomohlo rozhodnout. Můžou požádat o libovolnou dobu trvání až do maximální doby trvání nastavené správcem.

- Schvalovatel přístupového balíčku žádost schválí.

- Balíček přiřadí uživateli přístup k aplikaci v sekundárním tenantovi po požadovanou dobu trvání.

- Uživatel se přihlásí pomocí své primární identity tenanta pro přístup k aplikaci hostované v předplatném propojeném s sekundárním tenantem.

Externí identity Microsoft Entra Externí ID umožňuje zabezpečenou interakci s uživateli mimo vaši organizaci. Primární správci tenanta mají několik zodpovědností za konfiguraci pro aplikace zaregistrované v primárním tenantovi. Musí nakonfigurovat externí spolupráci (B2B) a zásady přístupu mezi tenanty se svými partnerskými organizacemi. Musí také nakonfigurovat všechny pracovní postupy životního cyklu pro uživatele typu host a jejich přístup. Mezi aktivity související se správou externích identit v primárním tenantovi patří:

- Řízení přístupu pro uživatele mimo vaši organizaci

- Správa nastavení spolupráce B2B a zásad přístupu mezi tenanty (XTAP) pro partnerské organizace

- Konfigurace zásad správného řízení Microsoft Entra ID pro kontrolu a odebrání externích uživatelů , kteří už nemají přístup k prostředkům

Privileged Identity Management. Microsoft Entra Privileged Identity Management (PIM) umožňuje správu rolí Microsoft Entra v čase, rolí Azure a skupin zabezpečení Microsoft Entra. Primární správci tenantů zodpovídají za konfiguraci a správu nástroje Microsoft Entra PIM v primárním tenantovi.

Zásady správného řízení identit sekundárního tenanta

Ke správě sekundárních tenantů byste měli použít primární identity tenantů. Tento model správy snižuje počet samostatných účtů a správců přihlašovacích údajů, které potřebují udržovat. Konfigurace funkcí zásad správného řízení identit v sekundárních tenantech zjednodušuje správu ještě více. Samoobslužný model můžete použít k onboardingu externích uživatelů (hostů B2B) z primárního tenanta.

Tým, který spravuje sekundárního tenanta, má v sekundárním tenantovi několik zodpovědností. Konfigurují správu nároků. Provádějí kontroly přístupu, aby auditovali stávající přístup. Spravují externí identity a konfigurují správu privilegovaných identit.

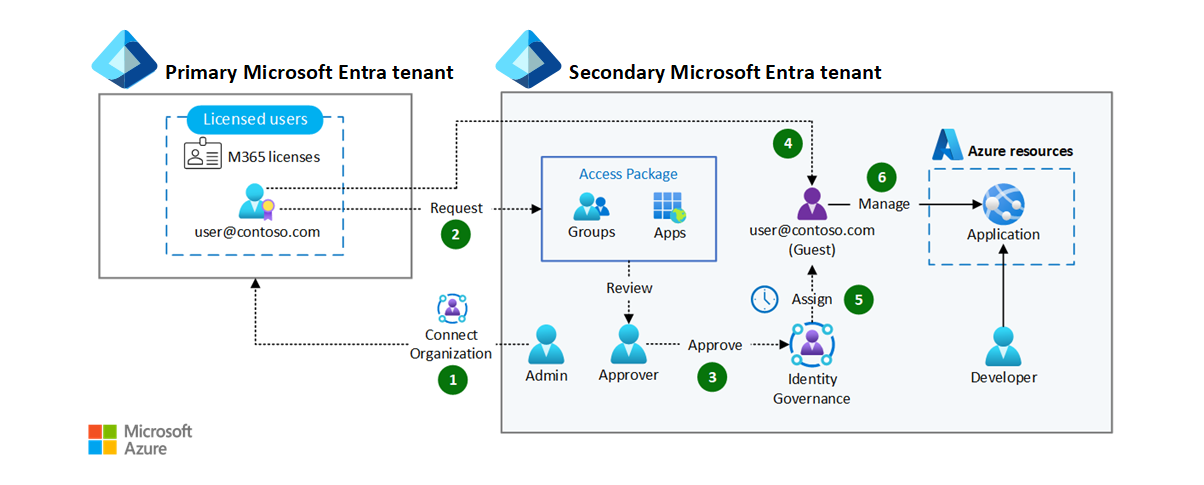

Správa nároků. Potřebujete nakonfigurovat zásady správného řízení externích uživatelů pro správu Azure. Měli byste připojit externí identity (hosty B2B) z primárního tenanta ke správě prostředků Azure pomocí scénáře iniciovaného koncovým uživatelem pomocí správy nároků (viz obrázek 3).

Obrázek 3 Správa nároků pro externí přístup hosta (B2B) pomocí contoso.com jako příklad názvu domény.

Obrázek 3 Správa nároků pro externí přístup hosta (B2B) pomocí contoso.com jako příklad názvu domény.

Měli byste nastavit externí přístup hosta (B2B) pomocí balíčku přístupu pro správu nároků a postupovat podle tohoto postupu (viz obrázek 3):

- Správce v sekundárním tenantovi přidá primárního tenanta jako připojenou organizaci a vytvoří přístupový balíček pro uživatele primárního tenanta, který bude požadovat.

- Primární uživatel tenanta požádá o přístupový balíček v sekundárním tenantovi.

- Volitelně může schvalovatel žádost dokončit.

- Pro uživatele v sekundárním tenantovi se vytvoří externí objekt hosta.

- Přístupový balíček má přiřazenou oprávněnost pro roli Azure.

- Uživatel spravuje prostředky Azure pomocí své externí identity.

Další informace najdete v tématu Řízení přístupu externích uživatelů při správě nároků.

Externí identity Microsoft Entra Externí ID umožňuje uživatelům v primárním tenantovi pracovat s prostředky v sekundárním tenantovi. Proces popsaný na obrázku 3 používá externí identity z primárního tenanta ke správě předplatných Azure připojených k sekundárnímu tenantovi. Aktivity související se správou externích identit v sekundárním tenantovi zahrnují:

- Správa nastavení spolupráce B2B a zásad přístupu mezi tenanty (XTAP) pro primárního tenanta a další partnerské organizace

- Použití zásad správného řízení identit ke kontrole a odebrání externích uživatelů, kteří už nemají přístup k prostředkům

Privileged Identity Management. Microsoft Entra PIM umožňuje správu za běhu pro role Microsoft Entra, role Azure a privilegované skupiny zabezpečení. Sekundární správci tenantů zodpovídají za konfiguraci a správu nástroje Microsoft Entra PIM pro role pro správu používané ke správě sekundárního tenanta Microsoft Entra a prostředí Azure.

Operace zabezpečení

Bezpečnostní provozní tým organizace musí chránit, zjišťovat a reagovat na hrozby v místních, hybridních a multicloudových prostředích. Potřebují chránit své uživatele, řídit citlivá data, zkoumat hrozby na uživatelských zařízeních a serverech. Musí také napravit nezabezpečenou konfiguraci cloudových a místních prostředků. Operátory zabezpečení ve víceklientských organizacích obrany obvykle pracují z primárního tenanta, ale můžou se mezi tenanty pro určité akce přecházet.

Primární operace zabezpečení tenanta

Operátoři zabezpečení v primárním tenantovi musí monitorovat a spravovat výstrahy z Microsoftu 365 v primárním tenantovi. Tato práce zahrnuje správu služeb Microsoft Sentinel a XDR v programu Microsoft Defender, jako je Microsoft Defender for Endpoint (MDE).

Sentinel a Microsoft 365. Instanci Microsoft Sentinelu nasadíte do předplatného připojeného k primárnímu tenantovi. Pro tuto instanci sentinelu byste měli nakonfigurovat datové konektory. Datové konektory umožňují instanci Sentinelu ingestovat protokoly zabezpečení z různých zdrojů. Mezi tyto zdroje patří Office 365, Microsoft Defender XDR, Microsoft Entra ID, Entra Identity Protection a další úlohy v primárním tenantovi. Operátoři zabezpečení monitorují incidenty a výstrahy pro Microsoft 365, by měli používat primárního tenanta. Mezi aktivity spojené se správou Služby Sentinel pro Microsoft 365 v primárním tenantovi patří:

- Monitorování a náprava rizikových uživatelů a instančních objektů v primárním tenantovi

- Konfigurace datových konektorů pro Microsoft 365 a další dostupné primární zdroje dat tenanta pro Microsoft Sentinel

- Vytváření sešitů, poznámkových bloků, analytických pravidel a orchestrace zabezpečení a reakce (SOAR) v prostředí Microsoftu 365

XDR v programu Microsoft Defender. XDR v programu Microsoft Defender spravujete v primárním tenantovi. Primární tenant je místo, kde používáte služby Microsoftu 365. XDR v programu Microsoft Defender pomáhá monitorovat výstrahy a opravovat útoky na uživatele, zařízení a instanční objekty. Aktivity zahrnují správu komponent XDR v programu Microsoft Defender. Mezi tyto komponenty patří Defender for Endpoint, Defender for Identity, Defender for Cloud Apps, Defender for Office.

Odpověď v programu Microsoft Defender for Endpoint (MDE) (pracovní stanice). Musíte připojit pracovní stanice koncových uživatelů k primárnímu tenantovi a použít Microsoft Intune ke správě pracovních stanic. Operátoři zabezpečení potřebují k reakci na zjištěné útoky používat MDE. Odpověď může izolovat pracovní stanice nebo shromažďovat prošetřující balíček. Akce odezvy defenderu for Endpoint pro uživatelská zařízení probíhají ve službě MDE primárního tenanta. Aktivity související se správou odezvy MDE v primárním tenantovi zahrnují správu skupin a rolí zařízení.

Operace zabezpečení sekundárního tenanta

Tato část popisuje, jak byste měli monitorovat a chránit prostředky Azure v předplatných v sekundárních tenantech. Musíte defender for Cloud, Microsoft Sentinel a Microsoft Defender for Endpoint (MDE). K přiřazení oprávnění operátorům zabezpečení v primárním tenantovi musíte použít Azure Lighthouse a externí identity . Toto nastavení umožňuje operátorům zabezpečení používat jeden účet a zařízení s privilegovaným přístupem ke správě zabezpečení napříč tenanty.

Sentinel (cloud, místní). Potřebujete přiřadit oprávnění a nakonfigurovat Sentinel k ingestování signálů zabezpečení z prostředků Azure nasazených v předplatných propojených se sekundárním tenantem.

Přiřaďte oprávnění. Aby operátoři zabezpečení v primárním tenantovi mohli používat Microsoft Sentinel, musíte přiřadit oprávnění pomocí rolí Azure Resource Manageru . Azure Lighthouse můžete použít k přiřazení těchto rolí uživatelům a skupinám zabezpečení v primárním tenantovi. Tato konfigurace umožňuje operátorům zabezpečení pracovat v pracovních prostorech služby Sentinel v různých tenantech. Bez Lighthouse by operátoři zabezpečení potřebovali účty hostů nebo samostatné přihlašovací údaje ke správě služby Sentinel v sekundárních tenantech.

Nakonfigurujte Sentinel. Microsoft Sentinel byste měli nakonfigurovat v sekundárním tenantovi tak, aby ingestovali protokoly zabezpečení z několika zdrojů. Mezi tyto zdroje patří protokoly z prostředků Azure v sekundárním tenantovi, místních serverech a síťových zařízeních vlastněných a spravovaných v sekundárním tenantovi. Mezi aktivity související se správou Služby Sentinel a místního prostředí v sekundárním tenantovi patří:

- Přiřazení rolí služby Sentinel a konfigurace Služby Azure Lighthouse pro udělení přístupu primárním operátorům zabezpečení tenanta

- Konfigurace datových konektorů pro Azure Resource Manager, Defender for Cloud a další dostupné zdroje dat sekundárního tenanta pro Microsoft Sentinel

- Vytváření sešitů, poznámkových bloků, analytických pravidel a orchestrace zabezpečení a odezvy (SOAR) v sekundárním prostředí Azure tenanta

Microsoft Defender for Cloud. Defender for Cloud poskytuje doporučení a výstrahy zabezpečení pro prostředky v Azure, místní nebo jiné poskytovatele cloudu. Musíte přiřadit oprávnění ke konfiguraci a správě Defenderu pro cloud.

Přiřaďte oprávnění. Musíte přiřadit oprávnění operátorům zabezpečení v primárním tenantovi. Podobně jako Sentinel používá Defender for Cloud také role Azure. Role Azure můžete přiřadit primárním operátorům zabezpečení tenantů pomocí Azure Lighthouse. Tato konfigurace umožňuje operátorům zabezpečení v primárním tenantovi zobrazovat doporučení a výstrahy z defenderu pro cloud bez přepínání adresářů nebo přihlášení pomocí samostatného účtu v sekundárním tenantovi.

Nakonfigurujte Defender pro cloud. Musíte povolit Defender pro cloud a spravovat doporučení a výstrahy. Zapněte rozšířenou ochranu úloh pro prostředky v předplatných propojených se sekundárními tenanty.

Odpověď v programu Microsoft Defender for Endpoint (MDE) (servery). Defender for Servers je defender pro cloudovou rozšířenou ochranu pro servery, které zahrnují MDE.

Přiřaďte oprávnění. Když povolíte plán Defenderu pro server v sekundárním tenantovi, rozšíření MDE se automaticky nasadí do virtuálních počítačů. Toto rozšíření MDE nasadí server do služby MDE pro sekundárního tenanta.

MDE používá portál a model oprávnění v programu Microsoft Defender. Pokud chcete operátorům zabezpečení v primárním tenantovi udělit přístup k MDE, musíte použít externí identity (hosté B2B). Přiřaďte role MDE skupinám zabezpečení Microsoft Entra a přidejte hosty jako členy skupiny, aby mohli provádět akce odezvy na serverech.

Nakonfigurujte MDE. Potřebujete nakonfigurovat a spravovat skupiny a role zařízení v programu Microsoft Defender for Endpoint pro sekundárního tenanta.