Aspekty síťové topologie a připojení pro Red Hat Enterprise Linux v Azure

Tento článek popisuje aspekty sítě Red Hat Enterprise Linux (RHEL) a doporučení založená na pokynech v oblasti návrhu cílové zóny Azure pro topologii sítě a připojení.

Architektura

Následující architektura RHEL je výchozím bodem, který můžete dále přizpůsobit tak, aby splňoval vaše konkrétní obchodní a technické požadavky. Různé komponenty a role platformy RHEL můžete nasadit na virtuální počítače s konkrétní velikostí a redundancí podle potřeby. Zjednodušené rozložení sítě v těchto příkladech ukazuje principy architektury a nepopisuje celou podnikovou síť.

Stáhněte si soubor aplikace Visio s touto architekturou.

| Element (Prvek) | Popis |

|---|---|

| A | Komponenty v Smlouva se zákazníkem Microsoftu a fakturaci |

| T | Komponenty ve správě identit a přístupu Microsoft Entra |

| C | Komponenty ve skupinách pro správu Azure |

| D | Komponenty v předplatném správy identit služby Active Directory ve Windows Serveru |

| E | Komponenty v předplatném síťového centra |

| F | Komponenty v předplatném RHEL Management and Identity |

| G | Komponenty v předplatném skupiny pro správu Azure |

| H | Komponenty v předplatném produkční úlohy RHEL |

| I | Místní komponenty |

| J | Red Hat Cloud Services |

Aspekty návrhu pro sítě cílových zón RHEL

Zvažte následující doporučení pro návrh sítí cílových zón:

Pro nasazení jedné oblasti nebo více oblastí použijte hvězdicovou topologii sítě. Centrum Azure Virtual WAN poskytuje další funkce nebo můžete použít tradiční centrum virtuální sítě. Další informace najdete v tématu Sítě cílových zón Azure.

Pomocí infrastruktury jako kódu můžete automatizovat nasazení, správu konfigurace a každodenní operace pro všechny komponenty související se sítí cílové zóny.

Ke zlepšení zabezpečení používejte privátní koncové body pro všechny podporované služby Azure. Privátní koncové body zajišťují, aby všechny přenosy směrované přes vaši privátní síť, a ne přes veřejné IP adresy.

Důležité informace o bráně firewall

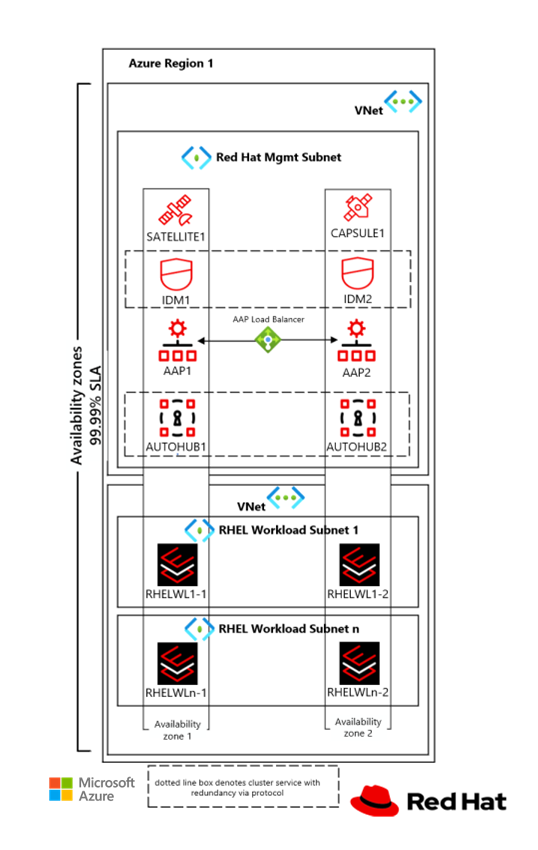

Následující diagram znázorňuje architekturu cílové zóny RHEL v hybridní oblasti Azure.

| Element (Prvek) | Popis |

|---|---|

| A | Komponenty ve virtuální síti Red Hat Management obsažené prostřednictvím předplatného Red Hat Management |

| T | Komponenty ve virtuální síti úloh RHEL obsažené prostřednictvím předplatného produkčních úloh RHEL |

| C | Komponenty ve virtuální síti Správy identit obsažené prostřednictvím předplatného Red Hat Identity Management |

| D | Komponenty ve virtuální síti úloh RHEL obsažené prostřednictvím předplatného produkčních úloh RHEL |

U topologií služby Virtual WAN zvažte použití služby Azure Firewall ke směrování provozu napříč cílovými zónami. Azure Firewall poskytuje možnosti filtrování a protokolování provozu.

Brána Azure VPN nebo brána Azure ExpressRoute řídí hybridní připojení k centru. Pokud chcete monitorovat a řídit provoz, použijte Azure Firewall nebo síťové zařízení (NVA) v centru.

K ochraně a směrování veškerého příchozího a výchozího internetového provozu můžete použít místní bránu firewall. Brána firewall může zavést latenci pro cloudové prostředky. Seznamte se s požadavky na výkon a zabezpečení a zjistěte, jak byste měli směrovat příchozí a výchozí provoz.

Důležité informace o podsíti

Následující diagram znázorňuje podsítě správy a úloh v konfiguraci odolné vůči zóně.

Pokud plánujete rozsahy IP adres a velikost virtuální sítě pro cílovou zónu RHEL, zvažte vyhrazené podsítě pro prostředky aplikace, databáze a úložiště.

Osvojte si přístup založený na nulová důvěra (Zero Trust) pro zabezpečení hraniční sítě a provozu. Další informace najdete v tématu Strategie zabezpečení sítě v Azure.

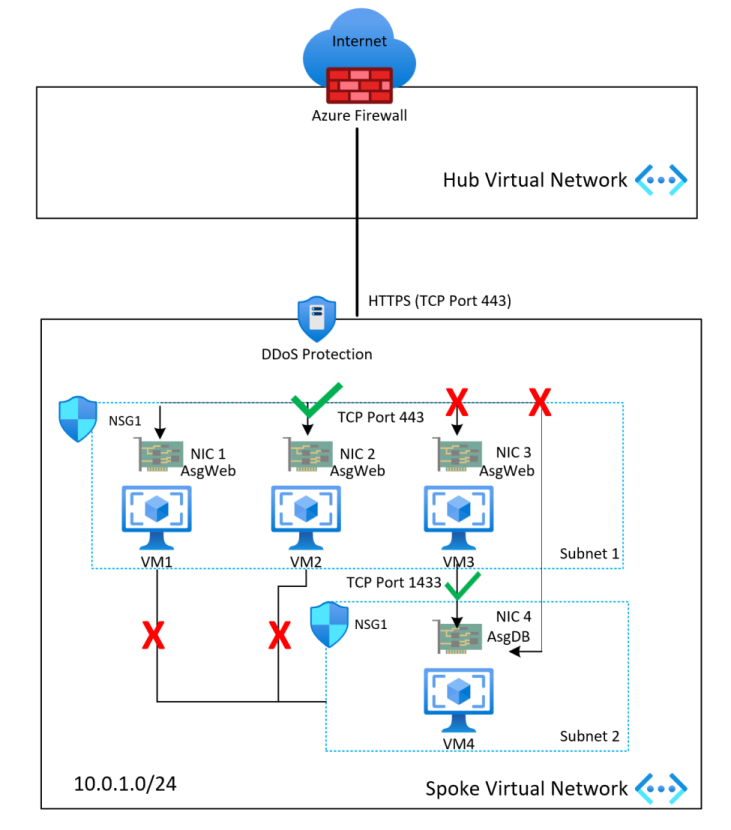

Aspekty skupin zabezpečení sítě

Pomocí skupin zabezpečení sítě (NSG) můžete chránit provoz mezi podsítěmi a provozem východně a západem napříč platformou (provoz mezi cílovými zónami). Azure Policy může tuto konfiguraci nastavit jako výchozí pro všechny podsítě.

Skupiny zabezpečení sítě a skupiny zabezpečení aplikací používejte k mikrosegmentování provozu v cílové zóně a vyhněte se použití centrálního síťového virtuálního zařízení k filtrování toků provozu.

Povolte protokoly toků NSG a dejte je do analýzy provozu. Pokud chcete optimalizovat schopnost auditu a zabezpečení, povolte protokoly toků ve všech důležitých virtuálních sítích a podsítích ve vašem předplatném.

Pomocí skupin zabezpečení sítě můžete selektivně povolit připojení mezi cílovými zónami.

Tým aplikací by měl používat skupiny zabezpečení aplikací na úrovni NSG na úrovni podsítě k ochraně vícevrstvých virtuálních počítačů v cílové zóně.

Pokud vaše organizace implementuje vynucené tunelování nebo inzerovanou výchozí trasu do místních umístění, zvažte zahrnutí odchozích pravidel NSG pro odepření odchozího přenosu dat z virtuální sítě přímo do internetu. Tato konfigurace zajišťuje odolnost, pokud relace protokolu BGP (Border Gateway Protocol) klesne. Další informace najdete v tématu Plánování segmentace sítě cílové zóny.

Ostatní úvahy

Povolte internet a filtrování a kontrolu provozu. Mezi odchozí možnosti pro povolení internetu a filtrování a kontroly provozu patří:

- Odchozí přístup ke službě Red Hat Cloud prostřednictvím centrální sítě.

- Místní výchozí trasa, která používá místní přístup k internetu.

- Virtual WAN nebo tradiční centrum virtuální sítě, které je zabezpečené pomocí služby Azure Firewall nebo síťového virtuálního zařízení.

Doručování obsahu a aplikací Mezi příchozí možnosti doručování obsahu a aplikací patří:

- Aplikace Azure lication Gateway s ukončením protokolu L7, ukončením protokolu TLS (Transport Layer Security) a firewallem webových aplikací.

- Dynamický překlad sítě (DNAT) a nástroj pro vyrovnávání zatížení z místního prostředí

- Azure Virtual Network s Azure Firewallem nebo síťovým virtuálním zařízením a Azure Route Serverem v různých scénářích.

- Centrum Virtual WAN se službou Azure Firewall s L4 a DNAT

- Centrum Virtual WAN s síťovým virtuálním zařízením v různých scénářích

Nakonfigurujte překlad názvů domén pro místní prostředky a prostředky Azure. Prostředí RHEL často používá místní prostředky i prostředky Azure, které vyžadují efektivní překlad názvů prostředků. Zvažte následující doporučení:

- Azure poskytuje výchozí interní překlad ip adres ve virtuální síti. Tento scénář nevyžaduje žádnou konfiguraci. Nemůžete upravit příponu překladu názvů domén ani provést ruční registraci. Další informace najdete v tématu Překlad názvů, který Poskytuje Azure.

- Pro překlad názvů napříč virtuálními sítěmi nasazení RHEL často používají služby DNS (Domain Name System) ze serveru Redhat Identity Management Server (IdM) nebo Azure DNS. Pokud chcete poskytovat předávání založené na pravidlech, zkombinujte Azure Privátní DNS Resolver a existující infrastrukturu DNS.