Cílové zóny Azure a několik tenantů Microsoft Entra

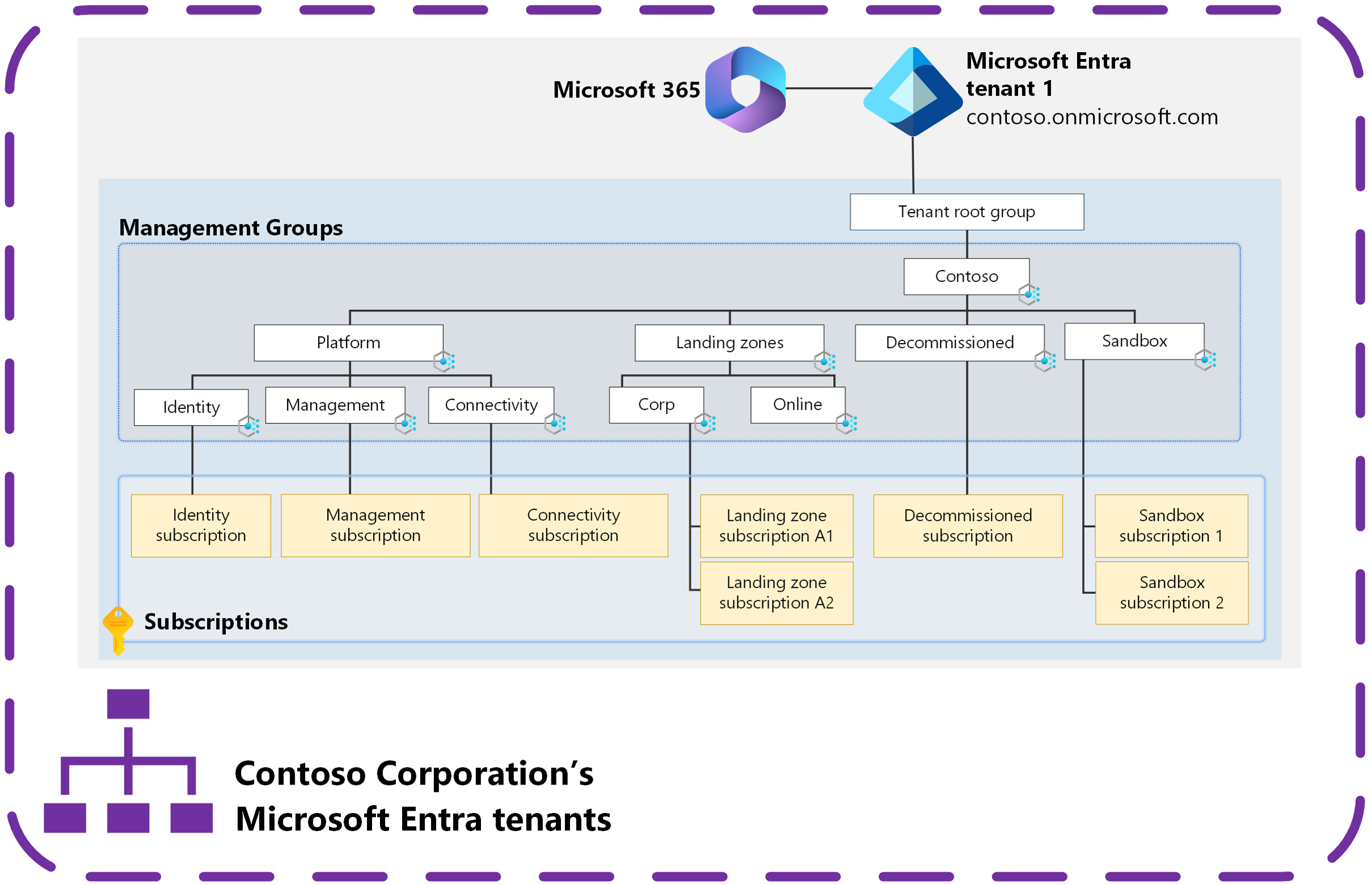

Cílové zóny Azure jsou založené na skupinách pro správu. Zásady Azure se přiřazují a předplatná se zařazují do skupin pro správu, aby poskytovaly požadované kontroly zásad správného řízení, které organizace potřebuje ke splnění potřeb zabezpečení a dodržování předpisů.

Tyto prostředky se nasazují v rámci jednoho tenanta Microsoft Entra. Skupiny pro správu a většina dalších prostředků Azure, jako je Azure Policy, podporují pouze provoz v rámci jednoho tenanta Microsoft Entra. Předplatné Azure spoléhá na tenanta Microsoft Entra k ověřování uživatelů, služeb a zařízení v Azure Resource Manageru (ARM) k řízení operací roviny a některých služeb Azure, jako je Azure Storage, pro operace roviny dat.

Více předplatných se může spoléhat na stejného tenanta Microsoft Entra. Každé předplatné může spoléhat jenom na jednoho tenanta Microsoft Entra. Další informace najdete v tématu Přidání existujícího předplatného Azure do tenanta.

V předchozím diagramu se skupiny pro správu, zásady Azure a předplatná Azure nasazují podle koncepční architektury cílových zón Azure v rámci jednoho tenanta Microsoft Entra.

Tento přístup se doporučuje pro většinu organizací na základě jejich požadavků. Tento přístup organizacím dává nejlepší možnosti spolupráce a umožňuje jim řídit, řídit a izolovat uživatele a prostředky v rámci jednoho tenanta Microsoft Entra.

Vaše organizace může být nutná k používání více tenantů Microsoft Entra pro mnoho scénářů. Podívejte se, jak nasadit a spravovat nasazení cílové zóny Azure do každého z těchto tenantů a důležité informace a doporučení pro zpracování více tenantů Microsoft Entra.

Poznámka:

Tento článek se zaměřuje na Azure, ne Na Microsoft 365 ani na jiné nabídky Microsoft Cloudu, jako jsou Dynamics 365 nebo Power Platform.

Zaměřuje se spíše na platformu než na aplikace , které jsou postavené na platformě v tenantech. Informace o více tenantech Microsoft Entra a architektuře aplikací najdete tady:

Proč stačí jeden tenant Microsoft Entra

Existuje několik důvodů, proč může vyžadovat více tenantů Microsoft Entra, ale je důležité pochopit, proč je jeden tenant Microsoft Entra obvykle dostatečný. Mělo by to být výchozí výchozí bod pro všechny organizace.

Využijte stávajícího podnikového tenanta Microsoft Entra pro předplatná Azure, abyste měli co nejlepší produktivitu a možnosti spolupráce na celé platformě.

V rámci jednoho tenanta můžou vývojové týmy a vlastníci aplikací mít nejméně privilegované role k vytváření neprodukčních instancí prostředků Azure a důvěryhodných aplikací, testování aplikací, testování uživatelů a skupin a testovacích zásad pro tyto objekty. Další informace o delegování správy s jedním tenantem najdete v tématu Izolace prostředků v jednom tenantovi.

Vytvořit více tenantů Microsoft Entra pouze v případech, kdy existují požadavky, které není možné splnit pomocí podnikového tenanta Microsoft Entra.

U Microsoftu 365 je podnikový tenant Microsoft Entra obecně prvním tenantem zřízeným v organizaci. Tento tenant se používá pro přístup k podnikovým aplikacím a službám Microsoft 365. Podporuje spolupráci v rámci organizace. Důvodem, proč začít s tímto existujícím tenantem, je to, že už je zřízený, spravovaný a zabezpečený. Definovaný životní cyklus identit je pravděpodobně již zaveden. Tento kurz usnadňuje registraci nových aplikací, prostředků a předplatných. Je to vyspělé, srozumitelné prostředí s zavedeným procesem, postupy a ovládacími prvky.

Složitosti s více tenanty Microsoft Entra

Když vytvoříte nového tenanta Microsoft Entra, vyžaduje další práci pro zřizování, správu, zabezpečení a řízení identit. Musíte také stanovit požadované zásady a postupy. Spolupráce je nejlepší v jednom tenantovi Microsoft Entra. Přechod na víceklientské modely vytvoří hranici, která může vést k tření uživatelů, režii při správě a zvýšení oblasti útoku, což může způsobit bezpečnostní riziko a komplikuje scénáře a omezení produktů. Mezi některé příklady patří:

- Více identit pro uživatele a správce pro každého tenanta – Pokud se Nepoužívá Microsoft Entra B2B , má uživatel více sad přihlašovacích údajů ke správě. Další informace najdete v tématu Důležité informace a doporučení pro scénáře cílových zón Azure s více tenanty.

- Omezení služeb Azure pro podporu více tenantů Microsoft Entra – úlohy Azure, které podporují pouze identity, které jsou v tenantovi, ke kterému jsou vázány. Další informace najdete v tématu o produktech a službách Azure, které microsoft Entra integruje.

- Pro tenanty Microsoft Entra není centralizovaná konfigurace ani správa – několik zásad zabezpečení, zásad správy, konfigurace, portálů, rozhraní API a JML (joiners, movers a leavers).

- Složitost fakturace a licencování a potenciální požadavek na duplikaci licencí pro licence Microsoft Entra ID P1 nebo P2 – Další informace najdete v tématu Důležité informace a doporučení pro scénáře cílových zón Azure s více tenanty.

Organizace musí mít jasné informace o tom, proč se odchylují od podnikového modelu tenanta Microsoft Entra, aby se zajistilo, že dodatečné režie a složitost jsou odůvodněné při splnění požadavků. Příklady těchto instancí najdete v článku o scénářích.

Důležité

Použijte Microsoft Entra Privileged Identity Management k ochraně privilegovaných rolí v rámci Microsoft Entra ID a Azure.

Vlastnictví privilegovaných rolí napříč interními týmy a odděleními může představovat výzvu, protože tým identit a tým Azure jsou často v různých týmech, odděleních a organizačních strukturách.

Týmy, které provozují Azure, zodpovídají za služby Azure a chtějí zajistit zabezpečení služeb, které spravují. Pokud jednotlivci mimo tento tým mají role s možností potenciálně přistupovat k jejich prostředím, zabezpečení je slabší. Další informace najdete v tématu Vysvětlení požadovaných cloudových funkcí.

Microsoft Entra ID poskytuje ovládací prvky, které pomáhají tento problém zmírnit na technické úrovni, ale tento problém je také lidmi a proces diskuse. Další informace najdete v tématu Doporučení.

Důležité

Pro většinu zákazníků se nedoporučuje více tenantů Microsoft Entra. Pro většinu zákazníků se doporučuje jeden tenant Microsoft Entra, obvykle podnikový tenant Microsoft Entra, protože poskytuje nezbytné požadavky na oddělení.

Další informace naleznete v tématu: