Důležité informace a doporučení pro scénáře cílových zón Azure s více tenanty

Článek, cílové zóny Azure a několik tenantů Microsoft Entra, popisuje, jak skupiny pro správu a azure Policy a předplatná komunikují a pracují s tenanty Microsoft Entra. Tento článek popisuje omezení těchto prostředků, když pracují v rámci jednoho tenanta Microsoft Entra. Pokud za těchto podmínek existuje více tenantů Microsoft Entra nebo jsou vyžadovány pro organizaci, musí být cílové zóny Azure nasazeny do každého tenanta Microsoft Entra samostatně.

Cílové zóny Azure s několika tenanty Microsoft Entra

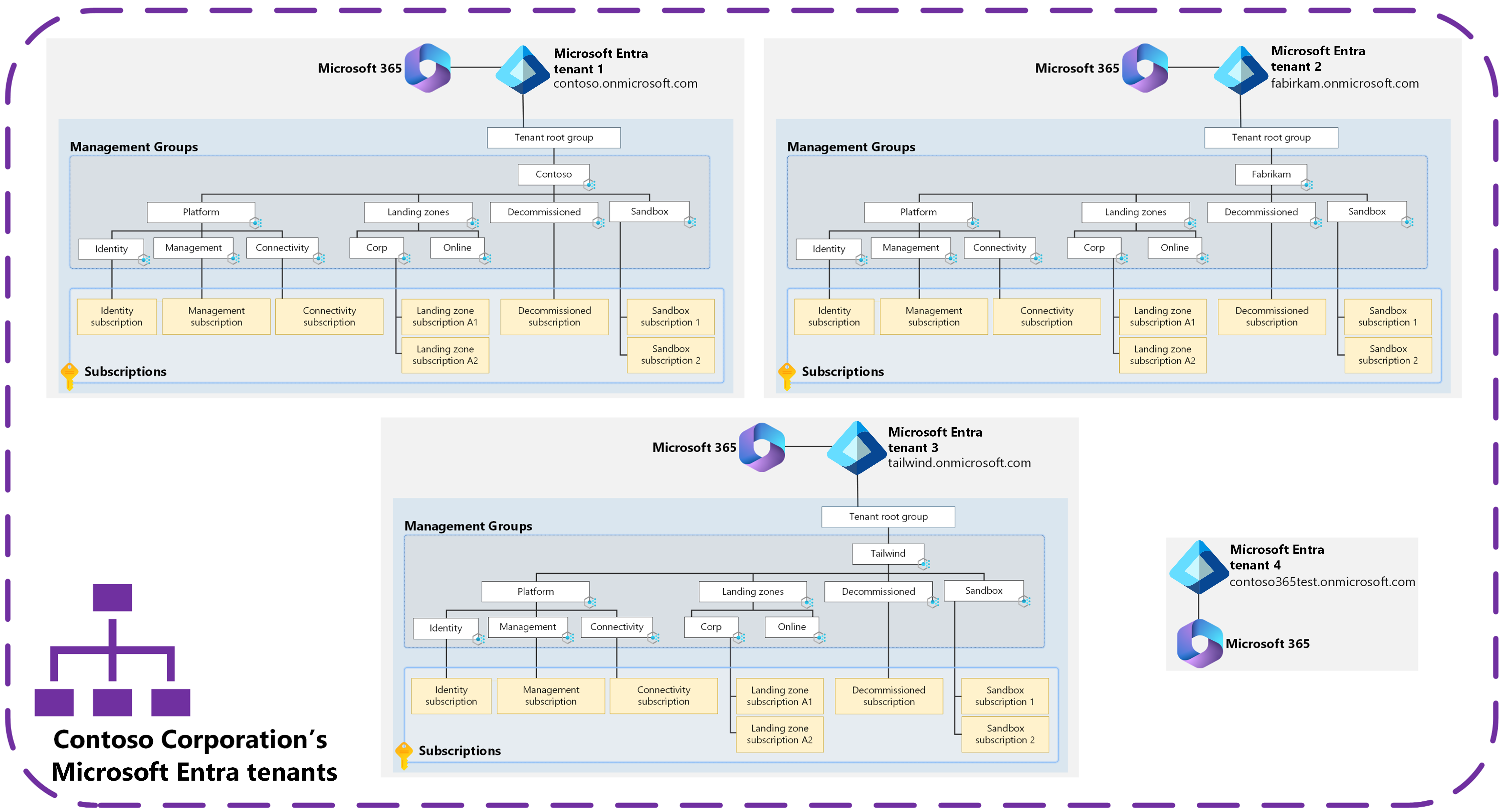

Diagram několika tenantů Microsoft Entra s nasazenými cílovými zónami Azure

Diagram několika tenantů Microsoft Entra s nasazenými cílovými zónami Azure

Předchozí diagram znázorňuje příklad společnosti Contoso Corporation, která má čtyři tenanty Microsoft Entra kvůli fúzím a akvizicím v průběhu času.

Doména tenanta *.onmicrosoft.com Microsoft Entra |

Poznámky k využití |

|---|---|

contoso.onmicrosoft.com |

Primární podnikový tenant Microsoft Entra, který používá společnost Contoso Corporation. V tomto tenantovi se používají služby Azure a Microsoft 365. |

fabrikam.onmicrosoft.com |

Primární tenant Microsoft Entra, který používá společnost Fabrikam. V tomto tenantovi se používají služby Azure a Microsoft 365. Tento tenant zůstal oddělen od pořízení společností Contoso Corporation. |

tailwind.onmicrosoft.com |

Primární tenant Microsoft Entra, který používá tailwind. V tomto tenantovi se používají služby Azure a Microsoft 365. Tento tenant zůstal oddělen od pořízení společností Contoso Corporation. |

contoso365test.onmicrosoft.com |

Tenant Microsoft Entra, který společnost Contoso Corporation používá k testování pouze ID Microsoft Entra a služeb Microsoft 365 a konfigurace. Všechna prostředí Azure jsou aktivní v rámci tenanta contoso.onmicrosoft.com Microsoft Entra. |

Společnost Contoso začala s jedním tenantem Microsoft Entra společnosti contoso.onmicrosoft.com. V průběhu času provedli několik akvizic jiných společností a tyto společnosti přivedli do společnosti Contoso.

Akvizice společnosti Fabrikam (fabrikam.onmicrosoft.com) a Tailwind (tailwind.onmicrosoft.com) s nimi přinesly stávající tenanty Microsoft Entra, ve kterých se používají služby Microsoft 365 (Exchange Online, SharePoint, OneDrive) a Azure. Tyto společnosti a přidružené tenanty Microsoft Entra jsou odděleny, protože části společnosti Contoso Corporation a její společnosti se můžou v budoucnu prodávat.

Společnost Contoso Corporation má samostatného tenanta Microsoft Entra pro jediný účel testování ID a funkcí Microsoft Entra ID a Microsoftu 365. V tomto samostatném tenantovi Microsoft Entra se ale neprotestují žádné služby Azure. Testují se v tenantovi contoso.onmicrosoft.com Microsoft Entra.

Tip

Další informace o testování cílových zón Azure a úloh a prostředků Azure v prostředích cílových zón Azure najdete tady:

Poznámka:

Cílové zóny Azure se nasazují v rámci jednoho tenanta Microsoft Entra. Pokud máte více tenantů Microsoft Entra, ve kterých chcete nasadit prostředky Azure, a chcete je řídit, řídit a monitorovat pomocí cílových zón Azure, musíte v každém z těchto tenantů nasadit cílové zóny Azure jednotlivě.

Důležité informace a doporučení pro vstupní zóny Azure ve vícetenantních scénářích

Tato část vysvětluje klíčové aspekty a doporučení týkající se cílových zón Azure a scénářů a využití multitenantů Microsoft Entra.

Důležité informace

- Začněte s jedním přístupem tenanta k návrhu tenanta Microsoft Entra.

- Jedním tenantem je obvykle podnikový tenant Microsoft Entra organizace, ve kterém existují identity uživatele a běží služba, jako je Microsoft 365.

- Vytvořit více tenantů Microsoft Entra pouze v případech, kdy existují požadavky, které není možné splnit pomocí podnikového tenanta Microsoft Entra.

- Zvažte použití jednotek pro správu Microsoft Entra ID ke správě oddělení a izolace uživatelů, skupin a zařízení (například různých týmů) v rámci jednoho tenanta Microsoft Entra. Tento prostředek použijte místo vytváření více tenantů Microsoft Entra.

- Zvažte použití předplatných sandboxu pro počáteční vývoj a šetření úloh aplikací. Další informace najdete v tématu Zpracování cílových zón úloh vývoj/testování/produkce v architektuře cílových zón Azure.

- Migrace předplatných Azure mezi tenanty Microsoft Entra je složitá a vyžaduje dokončení aktivit před migrací a po dokončení migrace, aby bylo možné migraci povolit. Další informace najdete v tématu věnovaném převodu předplatných Azure do jiného adresáře Microsoft Entra. V cílovém tenantovi je jednodušší znovu sestavit úlohu aplikace v novém předplatném Azure. Poskytuje větší kontrolu nad migrací.

- Zvažte složitost správy, řízení, konfigurace, monitorování a zabezpečení několika tenantů Microsoft Entra. Jeden tenant Microsoft Entra je jednodušší spravovat, řídit a zabezpečit.

- Zvažte proces, pracovní postupy a nástroje JML (joiners, movers a leavers). Ujistěte se, že tyto prostředky můžou podporovat a zpracovávat více tenantů Microsoft Entra.

- Při správě, řízení a zabezpečení více identit zvažte dopad na koncové uživatele.

- Při výběru více tenantů Microsoft Entra zvažte vliv na spolupráci mezi tenanty, zejména z pohledu koncového uživatele. Prostředí a podpora spolupráce Microsoftu 365 mezi uživateli v rámci jednoho tenanta Microsoft Entra je optimální.

- Než zvolíte přístup, zvažte vliv na auditování a kontroly dodržování právních předpisů napříč několika tenanty Microsoft Entra.

- Pokud se používá více tenantů Microsoft Entra, zvažte zvýšení nákladů na licencování. Licence pro produkty, jako je Microsoft Entra ID P1 nebo P2 nebo Microsoft 365, se nepřesahují napříč tenanty Microsoft Entra.

- Jedna registrace smlouva Enterprise může podporovat a poskytovat předplatná více tenantům Microsoft Entra nastavením úrovně ověřování pro registraci na pracovní a školní účet mezi tenanty. Další informace najdete v tématu Správa portálu Azure EA.

- Jeden Smlouva se zákazníkem Microsoftu může podporovat a poskytovat předplatná více tenantům Microsoft Entra. Další informace najdete v tématu Správa tenantů ve vašem Smlouva se zákazníkem Microsoftu fakturačním účtu.

- Při volbě víceklientských architektur Microsoft Entra zvažte omezení, která mohou nastat pro aplikační týmy a vývojáře. Mějte na paměti omezení v integraci Microsoft Entra pro produkty a služby Azure, jako jsou Azure Virtual Desktop, Azure Files a Azure SQL. Další informace najdete v části Microsoft Entra o produktech a službách Azure v tomto článku.

- Zvažte použití Microsoft Entra B2B ke zjednodušení a vylepšení uživatelského prostředí a správy, pokud má vaše organizace více tenantů Microsoft Entra.

- Zvažte použití platformy Microsoft Identity Platform s Microsoft Entra ID s funkcemi B2B a B2C, aby vývojáři mohli vytvářet aplikace v jednom předplatném Azure a v rámci jednoho tenanta. Tato metoda podporuje uživatele z mnoha zdrojů identit. Další informace najdete v tématu víceklientských aplikací a Architekt víceklientských řešení v Azure.

- Zvažte použití funkcí dostupných pro víceklientských organizací. Další informace naleznete v tématu Co je multitenantní organizace v Microsoft Entra ID.

- Zvažte udržování cílové zóny Azure v aktualizovaném stavu.

Integrace produktů a služeb Azure Microsoft Entra

Řada produktů a služeb Azure nepodporuje Microsoft Entra B2B jako součást jejich nativní integrace Microsoft Entra. V rámci integrace Microsoft Entra B2B podporují pouze několik služeb, které podporují ověřování Microsoft Entra B2B. Ve výchozím nastavení je bezpečnější, aby služba v rámci integrace Microsoft Entra B2B nepodporuje Microsoft Entra B2B.

Služby, které poskytují nativní integraci s ID Microsoft Entra, jako je Azure Storage, Azure SQL, Azure Files a Azure Virtual Desktop, používají k integraci přístup typu "jedním kliknutím" nebo "bez kliknutí". V rámci své služby vyžadují scénáře ověřování a autorizace . Tento přístup se obvykle podporuje pro "domácího tenanta" a některé služby můžou povolit podporu pro scénáře Microsoft Entra B2B/B2C. Další informace o vztahu předplatného Azure s ID Microsoft Entra najdete v tématu Přidružení nebo přidání předplatného Azure do tenanta Microsoft Entra.

Je důležité pečlivě zvážit, ke kterému tenantovi Microsoft Entra jsou přidružená předplatná Azure. Tento vztah určuje, které produkty a služby a jejich funkce používají týmy aplikací nebo úloh, které potřebují podporovat identity a ze kterého tenanta identity pocházejí. Identity jsou obvykle v podnikovém tenantovi Microsoft Entra.

Pokud se k hostování všech předplatných Azure používá více tenantů Microsoft Entra, týmy úloh aplikací nemůžou využívat některé produkty a služby Azure, které integrují Microsoft Entra. Pokud týmy úloh aplikací musí vyvíjet své aplikace v rámci těchto omezení, proces ověřování a autorizace bude složitější a méně zabezpečený.

Vyhněte se tomuto problému použitím jednoho tenanta Microsoft Entra jako domovské stránky pro všechna vaše předplatná Azure. Jedním tenantem je nejlepší přístup pro ověřování a autorizaci pro vaši aplikaci nebo službu. Tato jednoduchá architektura poskytuje týmu úloh aplikace méně pro správu, řízení a řízení a odstraňuje potenciální omezení.

Další informace najdete v tématu Izolace prostředků v jednom tenantovi.

Doporučení

- Použijte jednoho tenanta Microsoft Entra, což je obvykle podnikový tenant Microsoft Entra. Vytvořit více tenantů Microsoft Entra pouze v případech, kdy existují požadavky, které není možné splnit pomocí podnikového tenanta Microsoft Entra.

- Předplatná sandboxu slouží k zajištění bezpečného, řízeného a izolovaného vývojového prostředí aplikačních týmů v rámci jednoho tenanta Microsoft Entra. Další informace najdete v tématu Zpracování cílových zón úloh vývoj/testování/produkce v architektuře cílových zón Azure.

- Pokud vytváříte integrace z provozních nástrojů, jako je ServiceNow, použijte víceklientských aplikací Microsoft Entra a připojte je k několika tenantům Microsoft Entra. Další informace najdete v tématu Osvědčené postupy pro všechny architektury izolace.

- Pokud jste nezávislý výrobce softwaru, přečtěte si důležité informace o nezávislých dodavatelích softwaru (ISV) pro cílové zóny Azure.

- Použití Azure Lighthouse ke zjednodušení prostředí pro správu napříč tenanty Další informace najdete v tématu využití služby Azure Lighthouse ve scénářích s více tenanty v cílových zónách Azure.

- Na svých smlouva Enterprise registracích nebo Smlouva se zákazníkem Microsoftu, které jsou v cílovém tenantovi Microsoft Entra, vytvořte vlastníky účtů, vlastníky oddílů faktur a tvůrce předplatného. Přiřaďte vlastníky a tvůrce k předplatným, která vytvoří, abyste nemuseli měnit adresáře v předplatných Azure, jakmile je vytvoříte. Další informace najdete v tématu Přidání účtu z jiného tenanta Microsoft Entra a správa tenantů ve vašem Smlouva se zákazníkem Microsoftu fakturačním účtu.

- Podívejte se na průvodce operacemi zabezpečení Microsoft Entra.

- Udržujte počet účtů globálního správce na minimum, méně než 5 je upřednostňované.

- Povolte Privileged Identity Management (PIM) pro všechny účty správců, aby se zajistilo, že nemáte stálá oprávnění a poskytnete přístup PODLE POTŘEBY.

- Vyžadovat schválení v PIM k aktivaci kritických rolí, jako je role globálního správce. Zvažte vytvoření schvalovatelů z více týmů, abyste schválili využití globálního správce.

- Povolte monitorování a oznámení všem požadovaným zúčastněným stranám o aktivaci role globálního správce.

- Ujistěte se, že nastavení Správa přístupu pro prostředky Azure u globálních správců je nastavené na Ne , kde není potřeba.

Důležité

Microsoft doporučuje používat role s nejmenšími oprávněními. To pomáhá zlepšit zabezpečení pro vaši organizaci. Globální správce je vysoce privilegovaná role, která by měla být omezená na scénáře tísňového volání, pokud nemůžete použít existující roli.

- Povolte a nakonfigurujte následující služby a funkce Microsoft Entra, které zjednodušují víceklientských prostředí pro správu a uživatele ve vaší organizaci:

- Pro organizace s tenantem Microsoft Entra v několika cloudech Microsoftu, jako je komerční cloud Microsoft Azure, Microsoft Azure China 21Vianet, Microsoft Azure Government, nakonfigurujte nastavení cloudu Microsoftu pro B2B spolupráci, aby se zjednodušily uživatelské zážitky při spolupráci napříč tenanty.

- Aplikační týmy a vývojáři by při vytváření aplikací a služeb pro víceklientské architektury měli zkontrolovat následující zdroje informací:

- víceklientských aplikací v Microsoft Entra ID

- Návrh víceklientských řešení v Azure