Tradiční síťová topologie Azure

Důležité

Vyzkoušejte topologii, která nabízí vizualizaci prostředků Azure pro usnadnění správy inventáře a monitorování sítě ve velkém měřítku. Pomocí funkce topologie můžete vizualizovat prostředky a jejich závislosti napříč předplatnými, oblastmi a umístěními.

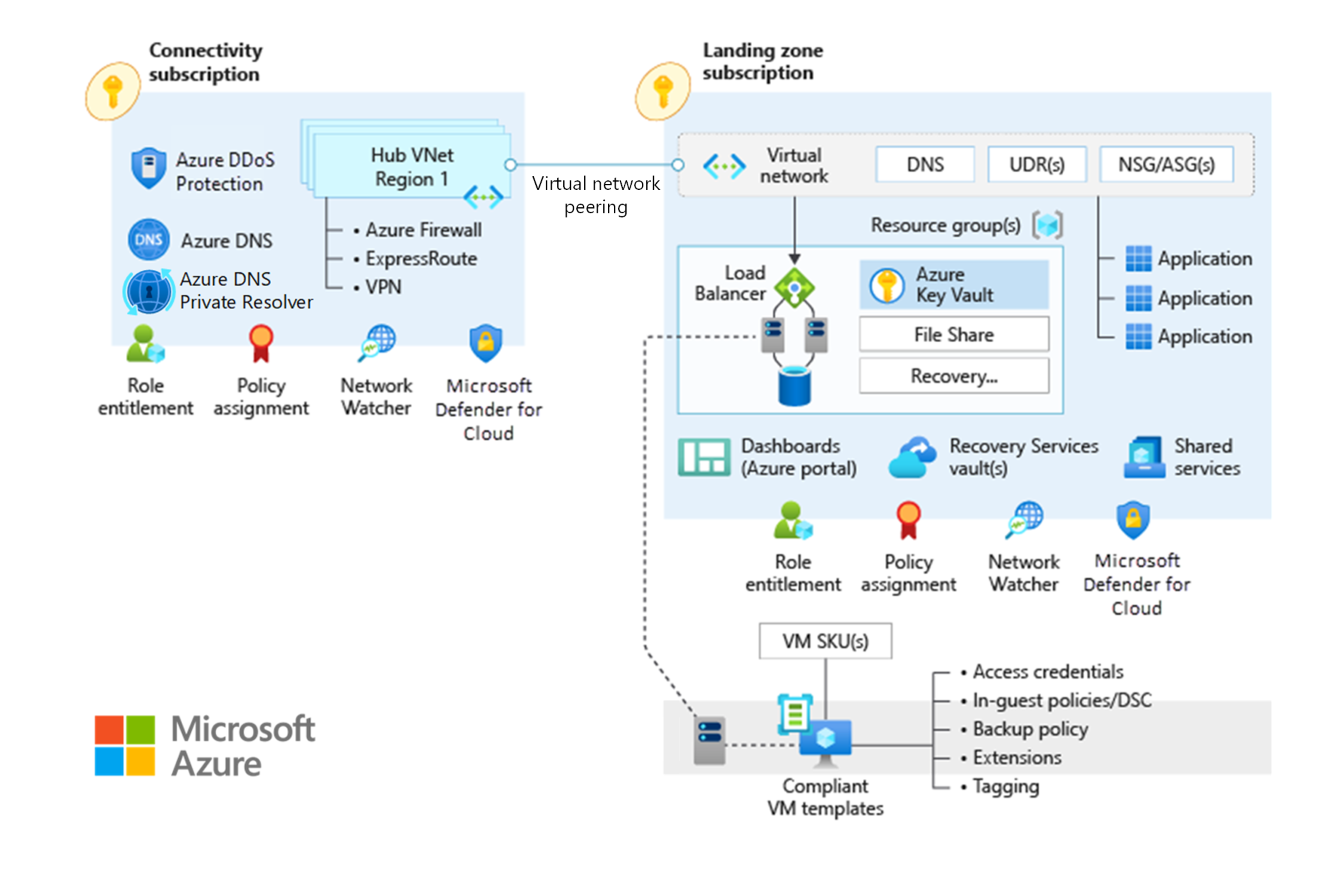

Tento článek popisuje klíčové aspekty návrhu a doporučení pro topologie sítě v Microsoft Azure. Následující diagram znázorňuje tradiční topologii sítě Azure:

Aspekty návrhu

Různé síťové topologie můžou propojit několik virtuálních sítí cílové zóny. Mezi příklady síťových topologií patří hvězdicová, plná síť a hybridní topologie. Můžete mít také několik virtuálních sítí, které jsou připojené prostřednictvím několika okruhů nebo připojení Azure ExpressRoute.

Virtuální sítě nemůžou procházet hranicemi předplatného. K dosažení připojení mezi virtuálními sítěmi v různých předplatných ale můžete použít partnerský vztah virtuálních sítí, okruh ExpressRoute nebo brány VPN.

Partnerský vztah virtuálních sítí je upřednostňovanou metodou připojení virtuálních sítí v Azure. Partnerský vztah virtuálních sítí můžete použít k propojení virtuálních sítí ve stejné oblasti, napříč různými oblastmi Azure a napříč různými tenanty Microsoft Entra.

Partnerský vztah virtuálních sítí a globální partnerský vztah virtuálních sítí nejsou tranzitivní. Pokud chcete povolit tranzitní síť, potřebujete trasy definované uživatelem (UDR) a síťová virtuální zařízení (NVA). Další informace najdete v tématu Hvězdicová síťová topologie v Azure.

Plán služby Azure DDoS Protection můžete sdílet ve všech virtuálních sítích v jednom tenantovi Microsoft Entra, abyste ochránili prostředky s veřejnými IP adresami. Další informace najdete v tématu DDoS Protection.

Plány DDoS Protection pokrývají pouze prostředky s veřejnými IP adresami.

Náklady na plán DDoS Protection zahrnují 100 veřejných IP adres napříč chráněnými virtuálními sítěmi, které jsou přidružené k plánu DDoS Protection. Ochrana pro více prostředků je nákladnější. Další informace najdete v tématu O cenách služby DDoS Protection nebo nejčastějších dotazech.

Projděte si podporované prostředky plánů DDoS Protection.

Okruhy ExpressRoute můžete použít k navázání připojení mezi virtuálními sítěmi ve stejné geopolitické oblasti nebo můžete použít doplněk Premium pro připojení napříč geopolitickými oblastmi. Mějte na paměti tyto body:

Provoz mezi sítěmi může mít větší latenci, protože provoz musí přichystat přichytávání na směrovačích Microsoft Enterprise Edge (MSEE).

Skladová položka brány ExpressRoute omezuje šířku pásma.

Pokud potřebujete zkontrolovat nebo protokolovat trasy definované uživatelem pro provoz napříč virtuálními sítěmi, nasaďte a spravujte trasy definované uživatelem.

Brány VPN s protokolem BGP (Border Gateway Protocol) jsou tranzitivní v rámci Azure a místních sítí, ale ve výchozím nastavení neposkytují tranzitivní přístup k sítím připojeným přes ExpressRoute. Pokud potřebujete tranzitivní přístup k sítím připojeným přes ExpressRoute, zvažte Azure Route Server.

Když ke stejné virtuální síti připojíte více okruhů ExpressRoute, použijte váhy připojení a techniky protokolu BGP, abyste zajistili optimální cestu pro provoz mezi místními sítěmi a Azure. Další informace najdete v tématu Optimalizace směrování ExpressRoute.

Pokud k ovlivnění směrování ExpressRoute používáte metriky protokolu BGP, musíte změnit konfiguraci mimo platformu Azure. Vaše organizace nebo váš poskytovatel připojení musí odpovídajícím způsobem nakonfigurovat místní směrovače.

Okruhy ExpressRoute s doplňky Premium poskytují globální připojení.

ExpressRoute má určitá omezení, včetně maximálního počtu připojení ExpressRoute pro každou bránu ExpressRoute. Privátní partnerský vztah ExpressRoute má maximální limit počtu tras, které dokáže identifikovat z Azure do místního prostředí. Další informace najdete v tématu Omezení ExpressRoute.

Maximální agregovaná propustnost brány VPN gateway je 10 gigabitů za sekundu. Brána VPN podporuje až 100 tunelů typu site-to-site nebo network-to-network.

Pokud je síťové virtuální zařízení součástí architektury, zvažte směrování serveru, aby se zjednodušilo dynamické směrování mezi síťovým virtuálním zařízením a vaší virtuální sítí. Pomocí směrovacího serveru můžete vyměňovat informace o směrování přímo přes protokol BGP mezi všemi síťovými virtuálními zařízeními, které podporují protokol BGP a softwarově definovanou síť Azure (SDN) ve virtuální síti Azure. Pomocí tohoto přístupu nemusíte ručně konfigurovat ani udržovat směrovací tabulky.

Doporučení k návrhu

Zvažte návrh sítě založený na tradiční topologii hvězdicové sítě pro následující scénáře:

Síťová architektura nasazená v jedné oblasti Azure.

Síťová architektura, která zahrnuje více oblastí Azure, bez nutnosti tranzitivního připojení mezi virtuálními sítěmi pro cílové zóny napříč oblastmi.

Síťová architektura, která zahrnuje více oblastí Azure a globální partnerský vztah virtuálních sítí, který může propojit virtuální sítě napříč oblastmi Azure.

Mezi připojeními VPN a ExpressRoute není nutné přenášet.

Hlavní metodou hybridního připojení je ExpressRoute a počet připojení VPN je menší než 100 na bránu VPN.

Existuje závislost na centralizovaných síťových virtuálních zařízeních a podrobném směrování.

Pro regionální nasazení primárně používejte hvězdicovou topologii s regionálním centrem pro každou oblast Azure. Pro následující scénáře použijte virtuální sítě cílové zóny aplikace, které používají peering virtuálních sítí s regionálním centrálním centrem:

Připojení mezi různými místy prostřednictvím ExpressRoute, které je povolené ve dvou různých umístěních peeringu. Další informace najdete v tématu Návrh a architekt ExpressRoute pro zajištění odolnosti.

Síť VPN pro připojení k větvím.

Paprskové připojení přes síťová virtuální zařízení a trasy definované uživatelem.

Ochrana odchozích přenosů z internetu prostřednictvím služby Azure Firewall nebo jiného síťového virtuálního zařízení jiného než Microsoftu

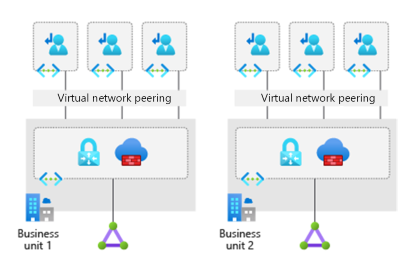

Následující diagram znázorňuje hvězdicovou topologii. Tato konfigurace slouží k zajištění odpovídajícího řízení provozu a splnění většiny požadavků na segmentaci a kontrolu.

Použijte topologii s více virtuálními sítěmi připojenými přes několik okruhů ExpressRoute v různých umístěních peeringu, pokud:

Potřebujete vysokou úroveň izolace. Další informace najdete v tématu Návrh a architekt ExpressRoute pro zajištění odolnosti.

Pro konkrétní organizační jednotky potřebujete vyhrazenou šířku pásma ExpressRoute.

Dosáhnete maximálního počtu připojení pro každou bránu ExpressRoute. Pokud chcete zjistit maximální počet, podívejte se na omezení ExpressRoute.

Následující diagram znázorňuje tuto topologii.

V případě duálního partnerského vztahu ve stejném městě zvažte ExpressRoute Metro.

Nasaďte virtuální virtuální zařízení azure Firewall nebo partnerské virtuální zařízení v centrální centrální síti pro ochranu provozu a filtrování provozu – východ, západ nebo jih / sever.

Nasaďte sadu minimálních sdílených služeb, včetně bran ExpressRoute, bran VPN (podle potřeby) a virtuálních zařízení Azure Firewall nebo partnerských síťových virtuálních zařízení (podle potřeby) ve virtuální síti centrálního centra. V případě potřeby nasaďte také řadiče domény služby Active Directory a servery DNS.

V předplatném připojení nasaďte jeden plán DDoS Protection úrovně Standard. Tento plán použijte pro všechny virtuální sítě cílové zóny a platformy.

Pomocí stávající sítě, přepínání víceprotokolových popisků (MPLS) a SD-WAN připojte pobočky s firemním ústředím. Pokud route Server nepoužíváte, nemáte podporu přenosu v Azure mezi připojeními ExpressRoute a bránami VPN.

Nasaďte virtuální zařízení azure Firewall nebo partnerské síťové virtuální zařízení pro ochranu provozu východ/západ nebo jih/sever a filtrování v centrální virtuální síti.

Při nasazování partnerských síťových technologií nebo síťových virtuálních zařízení postupujte podle pokynů dodavatele partnera a ujistěte se, že:

Dodavatel podporuje nasazení.

Pokyny podporují vysokou dostupnost a maximální výkon.

Neexistují žádné konfliktní konfigurace se sítěmi Azure.

Nenasazujte příchozí síťová virtuální zařízení vrstvy 7, například bránu Aplikace Azure lication, jako sdílenou službu ve virtuální síti centrálního centra. Místo toho je nasaďte společně s aplikací v příslušných cílových zónách.

Nasazení jednoho plánu ochrany před útoky DDoS úrovně Standard v předplatném připojení

- Tento plán by měly používat všechny cílové zóny a virtuální sítě platformy.

Pomocí stávající sítě, přepínání víceprotokolových popisků a SD-WAN připojte pobočky s firemním ústředím. Pokud route Server nepoužíváte, neexistuje žádná podpora přenosu v Azure mezi bránami ExpressRoute a VPN.

Pokud potřebujete tranzitivitu mezi expressroute a bránami VPN v hvězdicovém scénáři, použijte Route Server. Další informace najdete v tématu Podpora směrového serveru pro ExpressRoute a Azure VPN.

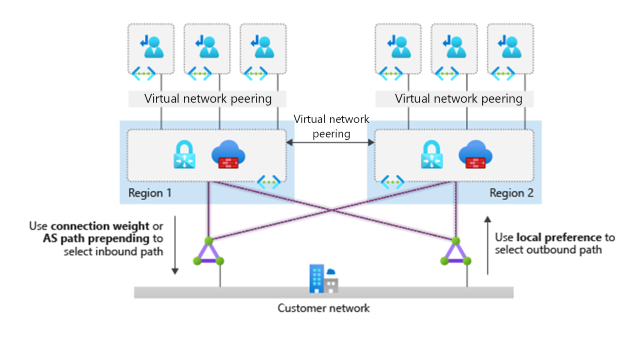

Pokud máte hvězdicové sítě ve více oblastech Azure a potřebujete propojit několik cílových zón napříč oblastmi, použijte globální partnerský vztah virtuálních sítí. Virtuální sítě cílové zóny, které potřebují směrovat provoz do sebe, můžete přímo propojit. V závislosti na SKU komunikujícího virtuálního počítače může globální partnerský vztah virtuálních sítí poskytovat vysokou propustnost sítě. Provoz, který prochází mezi přímo partnerskými cílovými zónami virtuálních sítí, obchází síťová virtuální zařízení v rámci virtuálních sítí centra. Omezení globálního partnerského vztahu virtuálních sítí platí pro provoz.

Pokud máte hvězdicové sítě ve více oblastech Azure a potřebujete propojit většinu cílových zón napříč oblastmi, použijte síťová virtuální zařízení centra k propojení virtuálních sítí centra v jednotlivých oblastech a směrování provozu napříč oblastmi. Tento přístup můžete použít také v případě, že nemůžete použít přímý partnerský vztah k obejití síťových virtuálních zařízení centra kvůli nekompatibilitě s vašimi požadavky na zabezpečení. Globální partnerské vztahy virtuálních sítí nebo okruhy ExpressRoute vám můžou pomoct připojit virtuální sítě rozbočovače následujícími způsoby:

Globální partnerský vztah virtuálních sítí poskytuje nízkou latenci a připojení s vysokou propustností, ale generuje poplatky za provoz.

Pokud trasujete přes ExpressRoute, můžete zvýšit latenci kvůli vlasové špíně MSEE. Vybraná skladová položka brány ExpressRoute omezuje propustnost.

Následující diagram znázorňuje možnosti připojení centra k centru:

Pokud potřebujete propojit dvě oblasti Azure, použijte globální partnerský vztah virtuálních sítí k propojení virtuálních sítí centra v každé oblasti.

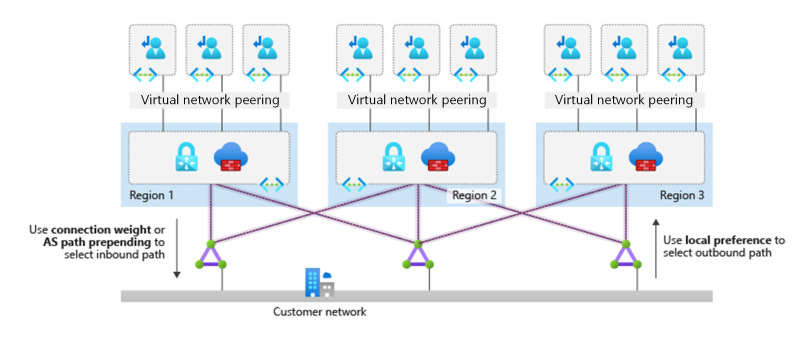

Pokud vaše organizace používá spravovanou architekturu globální tranzitní sítě, která je založená na službě Azure Virtual WAN :

Vyžaduje hvězdicovou síťovou architekturu ve více než dvou oblastech Azure.

Vyžaduje globální tranzitní připojení mezi virtuálními sítěmi cílových zón napříč oblastmi Azure.

Chce minimalizovat režii na správu sítě.

Pokud potřebujete připojit více než dvě oblasti Azure, doporučujeme, aby se virtuální sítě centra v každé oblasti připojily ke stejnému okruhu ExpressRoute. Globální partnerský vztah virtuálních sítí vyžaduje správu velkého počtu vztahů peeringu a komplexní sady trasy definované uživatelem ve více virtuálních sítích. Následující diagram ukazuje, jak propojit hvězdicové sítě ve třech oblastech:

Když pro připojení mezi oblastmi používáte okruhy ExpressRoute, paprsky v různých oblastech komunikují přímo a obcházejí bránu firewall, protože se učí prostřednictvím tras protokolu BGP do paprsků vzdáleného centra. Pokud potřebujete síťová virtuální zařízení brány firewall v centrálních virtuálních sítích ke kontrole provozu mezi paprsky, musíte implementovat jednu z těchto možností:

Vytvořte konkrétnější položky trasy v paprskových trasách definovaných uživatelem pro bránu firewall ve virtuální síti místního centra, abyste mohli přesměrovat provoz napříč rozbočovači.

Pokud chcete zjednodušit konfiguraci tras, zakažte šíření protokolu BGP v směrovacích tabulkách paprsku.

Pokud vaše organizace vyžaduje hvězdicovou síťovou architekturu napříč více než dvěma oblastmi Azure a globální tranzitní připojení mezi virtuálními sítěmi cílových zón napříč oblastmi Azure a chcete minimalizovat režijní náklady na správu sítě, doporučujeme spravovanou architekturu globální tranzitní sítě založenou na službě Virtual WAN.

Nasaďte síťové prostředky jednotlivých oblastí do samostatných skupin prostředků a seřaďte je do každé nasazené oblasti.

Pomocí Azure Virtual Network Manageru můžete spravovat konfiguraci připojení a zabezpečení virtuálních sítí globálně napříč předplatnými.

Pomocí přehledů sítě azure Monitor můžete monitorovat kompletní stav vašich sítí v Azure.

Při připojování paprskových virtuálních sítí k virtuální síti centrálního rozbočovače musíte zvážit následující dvě omezení :

Maximální počet připojení peeringu virtuálních sítí na virtuální síť.

Maximální počet předpon, které ExpressRoute s privátním partnerským vztahem inzeruje z Azure do místního prostředí.

Ujistěte se, že počet paprskových virtuálních sítí připojených k virtuální síti rozbočovače tyto limity nepřekračuje.