Důležité informace o zabezpečení pro SQL Server na virtuálních počítačích Azure

Platí pro: SQL Server na virtuálním počítači Azure

Tento článek obsahuje celkové pokyny zabezpečení, které pomáhají vytvořit zabezpečený přístup k instancím SQL Serveru na virtuálním počítači Azure.

Azure splňuje několik oborových předpisů a standardů, které vám umožní vytvořit kompatibilní řešení s SQL Serverem běžícím na virtuálním počítači. Informace o dodržování právních předpisů v Azure najdete v Centru zabezpečení Azure.

Nejprve si projděte osvědčené postupy zabezpečení pro SQL Server a virtuální počítače Azure a pak si projděte tento článek, kde najdete osvědčené postupy, které platí pro SQL Server na virtuálních počítačích Azure.

Další informace o osvědčených postupech pro virtuální počítače s SQL Serverem najdete v dalších článcích v této řadě: Kontrolní seznam, velikost virtuálního počítače, konfigurace HADR a shromažďování standardních hodnot.

Kontrolní seznam

V následujícím kontrolním seznamu v této části najdete stručný přehled osvědčených postupů zabezpečení, které obsahuje zbytek článku.

Funkce a možnosti SQL Serveru poskytují metody zabezpečení dat na úrovni databáze, které lze kombinovat s funkcemi zabezpečení na úrovni infrastruktury. Tyto funkce společně poskytují hloubkovou ochranu na úrovni infrastruktury pro cloudová a hybridní řešení. Kromě toho je možné pomocí bezpečnostních opatření Azure šifrovat citlivá data, chránit virtuální počítače před viry a malwarem, zabezpečit síťový provoz, identifikovat a detekovat hrozby, splňovat požadavky na dodržování předpisů a poskytuje jedinou metodu pro správu a vytváření sestav pro případ potřeby zabezpečení v hybridním cloudu.

- Použijte Microsoft Defender pro cloud k vyhodnocení a provedení akcí ke zlepšení stavu zabezpečení vašeho datového prostředí. Funkce, jako je Azure Advanced Threat Protection (ATP), se dají použít napříč hybridními úlohami, aby se zlepšilo vyhodnocování zabezpečení a bylo možné reagovat na rizika. Registrace virtuálního počítače s SQL Serverem pomocí rozšíření agenta SQL IaaS poskytuje posouzení Microsoft Defenderu for Cloud v rámci prostředku virtuálního počítače SQL na webu Azure Portal.

- Pomocí programu Microsoft Defender for SQL můžete zjišťovat a zmírnit potenciální ohrožení zabezpečení databáze a detekovat neobvyklé aktivity, které by mohly značit hrozbu pro vaši instanci SQL Serveru a vrstvu databáze.

- Posouzení ohrožení zabezpečení je součástí programu Microsoft Defender pro SQL , který může zjišťovat potenciální rizika pro vaše prostředí SQL Serveru a pomoct s jejich nápravou. Poskytuje přehled o stavu zabezpečení a obsahuje kroky, které je možné provést při řešení problémů se zabezpečením.

- Používejte důvěrné virtuální počítače Azure k posílení ochrany vašich dat v provozu a neaktivních uložených dat proti přístupu operátora hostitele. Důvěrné virtuální počítače Azure umožňují s jistotou ukládat citlivá data do cloudu a splňovat přísné požadavky na dodržování předpisů.

- Pokud používáte SQL Server 2022, zvažte použití ověřování Microsoft Entra pro připojení k vaší instanci SQL Serveru.

- Azure Advisor analyzuje konfiguraci prostředků a telemetrii využití a pak doporučí řešení, která vám pomůžou zlepšit nákladovou efektivitu, výkon, vysokou dostupnost a zabezpečení vašich prostředků Azure. Využijte Azure Advisor na úrovni virtuálního počítače, skupiny prostředků nebo předplatného, abyste mohli identifikovat a použít osvědčené postupy pro optimalizaci nasazení Azure.

- Azure Disk Encryption použijte v případě, že vaše požadavky na dodržování předpisů a zabezpečení vyžadují šifrování dat kompletního šifrování pomocí šifrovacích klíčů, včetně šifrování dočasného (místně připojeného dočasného) disku.

- Spravované disky se ve výchozím nastavení šifrují v klidovém stavu pomocí šifrování služby Azure Storage, kde šifrovací klíče jsou klíče spravované Microsoftem uložené v Azure.

- Porovnání možností šifrování spravovaných disků najdete v grafu porovnání šifrování spravovaných disků.

- Porty pro správu by se měly na virtuálních počítačích zavřít – Otevřete porty pro vzdálenou správu, které virtuální počítač zpřístupňují vysoké úrovni rizik při internetových útocích. Tyto útoky se pokusí hrubou silou vynutit přihlašovací údaje, aby získaly přístup správce k počítači.

- Zapnutí přístupu za běhu (JIT) pro virtuální počítače Azure

- Použijte Azure Bastion přes protokol RDP (Remote Desktop Protocol).

- Uzamkněte porty a povolte pouze potřebný provoz aplikací pomocí služby Azure Firewall , což je spravovaná brána firewall jako služba (FaaS), která uděluje nebo zakazuje přístup k serveru na základě původní IP adresy.

- Použití skupin zabezpečení sítě (NSG) k filtrování síťového provozu do a z prostředků Azure ve virtuálních sítích Azure

- Skupiny zabezpečení aplikací použijte k seskupení serverů spolu s podobnými požadavky na filtrování portů s podobnými funkcemi, jako jsou webové servery a databázové servery.

- Pro webové a aplikační servery používají ochranu před útoky DDoS (Distributed Denial of Service). Útoky DDoS jsou navržené tak, aby zahltily a vyčerpaly síťové prostředky, aby aplikace byly pomalé nebo nereagující. Útoky DDoS se běžně zaměřují na uživatelská rozhraní. Ochrana Před útoky Azure DDoS sanitizuje nežádoucí síťový provoz, než ovlivní dostupnost služby.

- Použití rozšíření virtuálních počítačů k řešení antimalwaru, požadovaného stavu, detekce hrozeb, prevence a nápravy k řešení hrozeb na úrovni operačního systému, počítače a sítě:

- Rozšíření Konfigurace hosta provádí operace auditu a konfigurace uvnitř virtuálních počítačů.

- Rozšíření virtuálního počítače agenta Network Watcher pro Windows a Linux monitoruje výkon sítě, diagnostiku a analytickou službu, která umožňuje monitorování sítí Azure.

- Rozšíření Microsoft Antimalware pro Windows pomáhá identifikovat a odstranit viry, spyware a další škodlivý software s konfigurovatelnými výstrahami.

- Vyhodnocení rozšíření třetích stran, jako je Symantec Endpoint Protection pro virtuální počítač s Windows (/azure/virtual-machines/extensions/symantec)

- Pomocí Služby Azure Policy můžete vytvářet obchodní pravidla, která se dají použít ve vašem prostředí. Zásady Azure vyhodnocují prostředky Azure porovnáním vlastností těchto prostředků s pravidly definovanými ve formátu JSON.

- Azure Blueprints umožňuje cloudovým architektům a centrálním oddělením IT definovat opakovatelnou sadu prostředků Azure, která implementuje a dodržuje standardy, vzory a požadavky organizace. Azure Blueprints se liší od zásad Azure.

- Použijte Windows Server 2019 nebo Windows Server 2022 k tomu, aby byl standard FIPS kompatibilní s SQL Serverem na virtuálních počítačích Azure.

Microsoft Defender pro SQL na počítačích

Microsoft Defender for Cloud je jednotný systém správy zabezpečení, který je navržený tak, aby vyhodnocoval a poskytoval příležitosti ke zlepšení stavu zabezpečení vašeho datového prostředí. Microsoft Defender nabízí Ochranu Microsoft Defenderu pro SQL na počítačích pro SQL Server na virtuálních počítačích Azure. Pomocí Microsoft Defenderu pro SQL můžete zjišťovat a zmírnit potenciální ohrožení zabezpečení databáze a zjišťovat neobvyklé aktivity, které můžou značit hrozbu pro vaši instanci SQL Serveru a vrstvu databáze.

Microsoft Defender pro SQL nabízí následující výhody:

- Posouzeníohroženích Poskytuje přehled o stavu zabezpečení a obsahuje kroky, které je možné provést při řešení problémů se zabezpečením.

- Použijte skóre zabezpečení v Programu Microsoft Defender for Cloud.

- Další podrobnosti najdete v seznamu aktuálně dostupných doporučení k výpočetním prostředkům a datům.

- Registrace virtuálního počítače s SQL Serverem pomocí rozšíření agenta SQL Server IaaS poskytuje doporučení Microsoft Defenderu pro SQL pro prostředek virtuálních počítačů SQL na webu Azure Portal.

Správa portálu

Po registraci virtuálního počítače s SQL Serverem s rozšířením agenta SQL IaaS můžete nakonfigurovat řadu nastavení zabezpečení pomocí prostředku virtuálních počítačů SQL na webu Azure Portal, jako je povolení integrace služby Azure Key Vault nebo ověřování SQL.

Kromě toho můžete po povolení Microsoft Defenderu pro SQL na počítačích zobrazit funkce Defender for Cloud přímo v rámci prostředku virtuálních počítačů SQL na webu Azure Portal, jako jsou posouzení ohrožení zabezpečení a výstrahy zabezpečení.

Další informace najdete v tématu Správa virtuálního počítače s SQL Serverem na portálu .

Důvěryhodné virtuální počítače

Důvěrné virtuální počítače Azure poskytují silnou, hardwarově vynucenou hranici, která chrání hostovaný operační systém před přístupem operátora hostitele. Volba důvěrné velikosti virtuálního počítače pro SQL Server na virtuálním počítači Azure poskytuje další vrstvu ochrany, která vám umožní bezpečně ukládat citlivá data v cloudu a splňovat přísné požadavky na dodržování předpisů.

Důvěrné virtuální počítače Azure využívají procesory AMD s technologií SEV-SNP , která šifruje paměť virtuálního počítače pomocí klíčů vygenerovaných procesorem. To pomáhá chránit data, když se používají (data zpracovávaná v paměti procesu SQL Serveru) před neoprávněným přístupem z hostitelského operačního systému. Disk s operačním systémem důvěrného virtuálního počítače je také možné šifrovat pomocí klíčů vázaných na čip TPM (Trusted Platform Module) virtuálního počítače, čímž se posiluje ochrana neaktivních uložených dat.

Podrobný postup nasazení najdete v rychlém startu : Nasazení SQL Serveru do důvěrného virtuálního počítače.

Doporučení pro šifrování disků se liší u důvěrných virtuálních počítačů než u ostatních velikostí virtuálních počítačů. Další informace najdete v tématu Šifrování disků.

Ověřování Microsoft Entra

Počínaje SQL Serverem 2022 se můžete k SQL Serveru připojit pomocí některé z následujících metod ověřování pomocí Microsoft Entra ID (dříve Azure Active Directory):

- Heslo nabízí ověřování pomocí přihlašovacích údajů Microsoft Entra.

- Univerzální s vícefaktorovým ověřováním přidává vícefaktorové ověřování

- Integrovaná služba používá federační zprostředkovatele, jako je Active Directory Federation Services (AD FS) (ADFS), k povolení prostředí jednotného přihlašování (SSO).

- Instanční objekt umožňuje ověřování z aplikací Azure.

- Spravovaná identita umožňuje ověřování z aplikací přiřazených identit Microsoft Entra.

Začněte tím, že si pro virtuální počítač s SQL Serverem nakonfigurujete ověřování Microsoft Entra.

Azure Advisor

Azure Advisor je individuální cloudový konzultant, který vám pomůže postupovat podle osvědčených postupů pro optimalizaci nasazení Azure. Azure Advisor analyzuje konfiguraci prostředků a telemetrii využití a pak doporučí řešení, která vám pomůžou zlepšit nákladovou efektivitu, výkon, vysokou dostupnost a zabezpečení vašich prostředků Azure. Azure Advisor se může vyhodnotit na úrovni virtuálního počítače, skupiny prostředků nebo předplatného.

Integrace se službou Azure Key Vault

Existuje několik funkcí šifrování SQL Serveru, jako je transparentní šifrování dat (TDE), šifrování na úrovni sloupců (CLE) a šifrování záloh. Tyto formy šifrování vyžadují správu a ukládání kryptografických klíčů, které používáte k šifrování. Služba Azure Key Vault je navržená tak, aby zlepšila zabezpečení a správu těchto klíčů v zabezpečeném a vysoce dostupném umístění. Konektor SQL Serveru umožňuje SQL Serveru používat tyto klíče ze služby Azure Key Vault.

Zvažte použití těchto zdrojů:

- Azure Key Vault ukládá tajné kódy aplikací do centralizovaného cloudového umístění pro bezpečné řízení přístupových oprávnění a samostatné protokolování přístupu.

- Při zavádění vlastních klíčů do Azure se doporučuje ukládat tajné kódy a certifikáty ve službě Azure Key Vault.

- Azure Disk Encryption používá službu Azure Key Vault k řízení a správě šifrovacích klíčů a tajných kódů disků.

Řízení přístupu

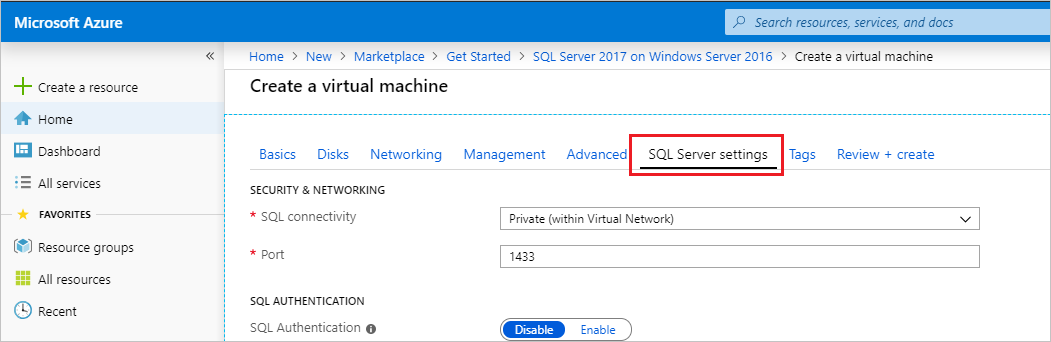

Když vytvoříte virtuální počítač s SQL Serverem s imagí galerie Azure, možnost Připojení k SQL Serveru vám poskytne možnost Místní (uvnitř virtuálního počítače), Privátní (v rámci virtuální sítě) nebo Veřejný (Internet).

Pro zajištění nejlepšího zabezpečení zvolte pro váš scénář nejvíce omezující možnost. Pokud například používáte aplikaci, která přistupuje k SQL Serveru na stejném virtuálním počítači, je místní volba nejbezpečnější. Pokud používáte aplikaci Azure, která vyžaduje přístup k SQL Serveru, privátní komunikace s SQL Serverem zabezpečuje pouze v rámci zadané virtuální sítě Azure. Pokud potřebujete veřejný (internetový) přístup k virtuálnímu počítači s SQL Serverem, nezapomeňte postupovat podle dalších osvědčených postupů v tomto tématu, abyste snížili prostor pro útok.

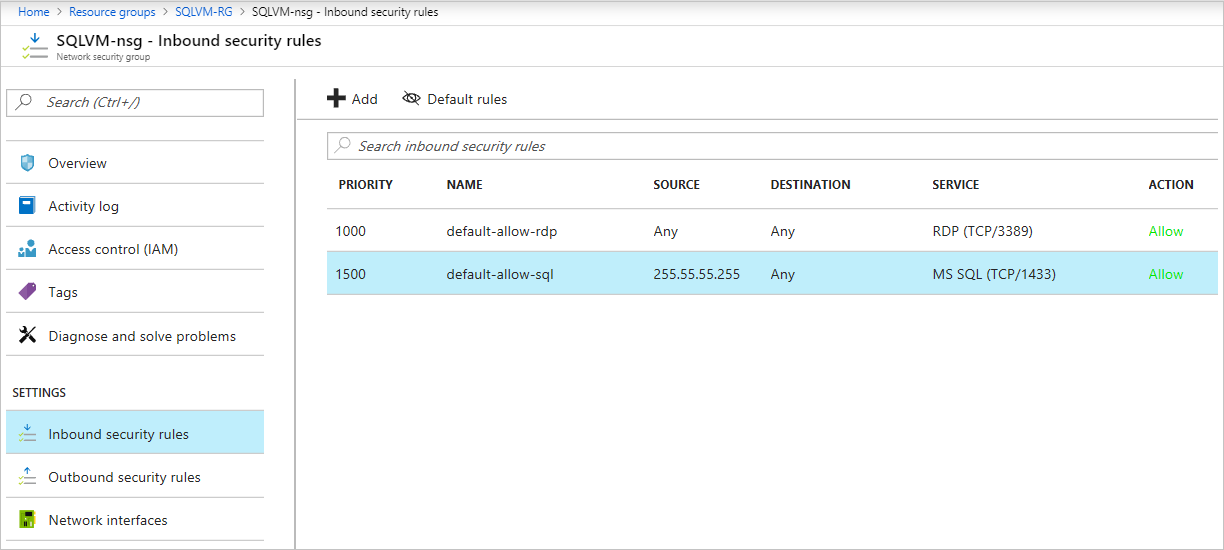

Vybrané možnosti na portálu používají příchozí pravidla zabezpečení ve skupině zabezpečení sítě (NSG) virtuálního počítače k povolení nebo zamítnutí síťového provozu na virtuálním počítači. Můžete upravit nebo vytvořit nová příchozí pravidla NSG tak, aby umožňovala provoz na port SQL Serveru (výchozí 1433). Můžete také zadat konkrétní IP adresy, které mají povolenou komunikaci přes tento port.

Kromě pravidel NSG pro omezení síťového provozu můžete také použít bránu Windows Firewall na virtuálním počítači.

Pokud používáte koncové body s klasickým modelem nasazení, odeberte všechny koncové body na virtuálním počítači, pokud je nepoužíváte. Pokyny k používání seznamů ACL s koncovými body najdete v tématu Správa seznamu ACL v koncovém bodu. To není nutné pro virtuální počítače, které používají Azure Resource Manager.

Zvažte povolení šifrovaných připojení pro instanci databázového stroje SQL Serveru na virtuálním počítači Azure. Nakonfigurujte instanci SQL Serveru s podepsaným certifikátem. Další informace najdete v tématu Povolení šifrovaných připojení k databázovému stroji a syntaxi připojovacího řetězce.

Při zabezpečení síťového připojení nebo hraniční sítě zvažte následující skutečnosti:

- Azure Firewall – Stavová, spravovaná brána firewall jako služba (FaaS), která uděluje nebo zakazuje přístup k serveru na základě původní IP adresy za účelem ochrany síťových prostředků.

- Ochrana před útoky DDoS (Distributed Denial of Service) Azure – Útoky DDoS zahlcují a vyčerpaly síťové prostředky, což zpomaluje nebo nereaguje. Ochrana Před útoky Azure DDoS před dopadem na dostupnost služby sanitizuje nežádoucí síťový provoz.

- Skupiny zabezpečení sítě (NSG) – Filtruje síťový provoz do a z prostředků Azure ve virtuálních sítích Azure.

- Skupiny zabezpečení aplikací – Poskytuje seskupení serverů s podobnými požadavky na filtrování portů a seskupování serverů s podobnými funkcemi, jako jsou webové servery.

Šifrování disku

Tato část obsahuje pokyny pro šifrování disků, ale doporučení se liší v závislosti na tom, jestli nasazujete konvenční SQL Server na virtuálním počítači Azure nebo SQL Server na důvěrný virtuální počítač Azure.

Běžné virtuální počítače

Spravované disky nasazené na virtuální počítače, které nejsou důvěrnými virtuálními počítači Azure, používají šifrování na straně serveru a Azure Disk Encryption. Šifrování na straně serveru poskytuje šifrování neaktivních uložených dat a chrání vaše data, aby splňovala závazky organizace týkající se zabezpečení a dodržování předpisů. Azure Disk Encryption používá technologii BitLocker nebo DM-Crypt a integruje se se službou Azure Key Vault k šifrování operačního systému i datových disků.

Zvažte použití těchto zdrojů:

- Azure Disk Encryption – Šifruje disky virtuálních počítačů pomocí služby Azure Disk Encryption pro virtuální počítače s Windows i Linuxem.

- Pokud vaše požadavky na dodržování předpisů a zabezpečení vyžadují, abyste šifrování dat používali kompletní šifrování pomocí šifrovacích klíčů, včetně šifrování dočasného (místně připojeného dočasného) disku, použijte šifrování disků Azure.

- Azure Disk Encryption (ADE) využívá standardní funkci BitLockeru pro Windows a funkci DM-Crypt linuxu k zajištění šifrování operačního systému a datového disku.

- Šifrování spravovaného disku

- Spravované disky se ve výchozím nastavení šifrují v klidovém stavu pomocí šifrování služby Azure Storage, kde šifrovací klíče jsou klíče spravované Microsoftem uložené v Azure.

- Data ve spravovaných discích Azure se transparentně šifrují pomocí 256bitového šifrování AES, jednoho z nejsilnějších dostupných blokových šifer a je kompatibilní se standardem FIPS 140-2.

- Porovnání možností šifrování spravovaných disků najdete v srovnávacím grafu šifrování spravovaného disku.

Důvěrné virtuální počítače Azure

Pokud používáte důvěrný virtuální počítač Azure, zvažte následující doporučení k maximalizaci výhod zabezpečení:

- Nakonfigurujte důvěrné šifrování disku s operačním systémem, které sváže šifrovací klíče disku s čipem TPM (Trusted Platform Module) virtuálního počítače a zpřístupňuje chráněný obsah disku pouze k virtuálnímu počítači.

- Zašifrujte datové disky (všechny disky obsahující soubory databáze, soubory protokolů nebo záložní soubory) pomocí BitLockeru a povolte automatické odemčení – další informace najdete v tématu manage-bde autounlock nebo EnableBitLockerAutoUnlock. Automatické odemčení zajišťuje, že šifrovací klíče jsou uložené na disku s operačním systémem. Ve spojení s důvěrným šifrováním disku s operačním systémem to chrání neaktivní uložená data na disky virtuálních počítačů před neoprávněným přístupem hostitele.

Důvěryhodné spuštění

Když nasadíte virtuální počítač generace 2 , máte možnost povolit důvěryhodné spuštění, které chrání před pokročilými a trvalými technikami útoku.

Při důvěryhodném spuštění můžete:

- Bezpečně nasaďte virtuální počítače s ověřenými zavaděči spouštění, jádry operačního systému a ovladači.

- Bezpečně chraňte klíče, certifikáty a tajné kódy ve virtuálních počítačích.

- Získejte přehledy a jistotu o integritě celého spouštěcího řetězce.

- Ujistěte se, že úlohy jsou důvěryhodné a ověřitelné.

Pokud povolíte důvěryhodné spuštění SQL Serveru na virtuálních počítačích Azure, v současné době nejsou podporované následující funkce:

- Azure Site Recovery

- Disky Ultra

- Spravované image

- Vnořená virtualizace

Správa účtů

Nechcete, aby útočníci snadno odhadli názvy účtů nebo hesla. Nápovědu vám pomůžou následující tipy:

Vytvořte jedinečný účet místního správce, který nemá název Administrator.

Používejte složitá silná hesla pro všechny vaše účty. Další informace o tom, jak vytvořit silné heslo, naleznete v článku o vytvoření silného hesla .

Azure ve výchozím nastavení vybere ověřování systému Windows během instalace virtuálního počítače s SQL Serverem. Přihlášení SA je proto zakázané a heslo je přiřazeno nastavením. Doporučujeme, aby se přihlášení SA nepoužívaly ani nepovolily. Pokud potřebujete přihlášení SQL, použijte jednu z následujících strategií:

Vytvořte účet SQL s jedinečným názvem, který má členství správce systému. Můžete to provést na portálu povolením ověřování SQL během zřizování.

Tip

Pokud během zřizování nepovolíte ověřování SQL, musíte ručně změnit režim ověřování na SQL Server a režim ověřování systému Windows. Další informace naleznete v tématu Změna režimu ověřování serveru.

Pokud musíte použít přihlášení SA , povolte přihlášení po zřízení a přiřaďte nové silné heslo.

Poznámka:

Připojení k virtuálnímu počítači s SQL Serverem pomocí služby Microsoft Entra Domain Services se nepodporuje – místo toho použijte účet domény služby Active Directory.

Auditování a vytváření sestav

Auditování s využitím událostí a zápisů do protokolu auditu v zabezpečeném účtu Služby Blob Storage v Log Analytics Log Analytics se dá použít k dešifrování podrobností protokolů auditu. Auditování umožňuje ukládat data do samostatného účtu úložiště a vytvořit záznam auditu všech vybraných událostí. Power BI můžete využít také k rychlé analýze dat a přehledům dat v protokolu auditu a také k zobrazení dodržování právních předpisů. Další informace o auditování na úrovních virtuálního počítače a Azure najdete v tématu Protokolování a auditování zabezpečení Azure.

Přístup na úrovni virtuálního počítače

Zavření portů pro správu na vašem počítači – Otevření portů pro vzdálenou správu vystavuje virtuální počítač na vysokou úroveň rizika při internetových útocích. Tyto útoky se pokusí hrubou silou vynutit přihlašovací údaje, aby získaly přístup správce k počítači.

- Zapněte přístup za běhu (JIT) pro virtuální počítače Azure.

- Využití služby Azure Bastion přes protokol RDP (Remote Desktop Protocol).

Rozšíření virtuálních počítačů

Rozšíření virtuálních počítačů Azure jsou důvěryhodná rozšíření Microsoftu nebo třetích stran, která můžou pomoct řešit konkrétní potřeby a rizika, jako jsou antivirová ochrana, malware, ochrana před hrozbami a další.

- Rozšíření Konfigurace hosta

- Pokud chcete zajistit zabezpečené konfigurace nastavení v hostu vašeho počítače, nainstalujte rozšíření Konfigurace hosta.

- Mezi nastavení hosta patří konfigurace operačního systému, konfigurace aplikace nebo stavu a nastavení prostředí.

- Po instalaci budou zásady v hostovi k dispozici, například ochrana Windows Exploit Guard by měla být povolená.

- Agent shromažďování dat síťového provozu

- Microsoft Defender pro cloud používá agenta Závislost Microsoftu ke shromažďování dat síťového provozu z virtuálních počítačů Azure.

- Tento agent umožňuje pokročilé funkce ochrany sítě, jako je vizualizace provozu na mapě sítě, doporučení k posílení zabezpečení sítě a konkrétní síťové hrozby.

- Vyhodnoťte rozšíření od Microsoftu a třetích stran, abyste vyřešili antimalwarový software, požadovaný stav, detekci hrozeb, prevenci a nápravu, abyste mohli řešit hrozby na úrovni operačního systému, počítače a sítě.

Dodržování předpisů FIPS

FIPS je standard státní správy USA, který definuje minimální požadavky na zabezpečení kryptografických modulů v produktech a systémech informačních technologií. SQL Server dokáže být kompatibilní se standardem FIPS v SQL Serveru 2016 a novějším nebo SQL Serveru 2014 s rozšířenými aktualizacemi zabezpečení.

Pokud chcete být kompatibilní s SQL Serverem na virtuálních počítačích Azure, měli byste být na Windows Serveru 2022, který má ve výchozím nastavení povolený standard FIPS. Windows Server 2019 může být také kompatibilní se standardem FIPS, pokud je funkce FIPS povolená ručně pomocí zásad zadaných v Průvodci technickou implementací zabezpečení (STIG) vyhledáním V-93511.

SQL Server v současné době není kompatibilní se standardem FIPS na virtuálních počítačích Azure s Linuxem.

Související obsah

Projděte si osvědčené postupy zabezpečení pro SQL Server a virtuální počítače Azure a přečtěte si tento článek o osvědčených postupech, které platí pro SQL Server na virtuálních počítačích Azure.

Další témata související se spouštěním SQL Serveru na virtuálních počítačích Azure najdete v přehledu SQL Serveru na virtuálních počítačích Azure. Pokud máte dotazy k virtuálním počítačům s SQL Serverem, přečtěte si Nejčastější dotazy.

Další informace najdete v dalších článcích v této sérii osvědčených postupů: