Odchozí pravidla brány firewall pro Azure SQL Database a Azure Synapse Analytics

Platí pro: Azure SQL Database

Azure Synapse Analytics (pouze vyhrazené fondy SQL)

Odchozí pravidla brány firewall omezují síťový provoz z logického serveru Azure SQL na seznam účtů Azure Storage definovaných zákazníkem a logických serverů Azure SQL. Veškeré pokusy o přístup k účtům úložiště nebo databázím, které nejsou na tomto seznamu, se zamítnou. Tuto funkci podporují následující funkce služby Azure SQL Database :

- Auditování

- Posouzení ohrožení zabezpečení

- Služba importu/exportu

- OPENROWSET

- Hromadné vložení

- sp_invoke_external_rest_endpoint

Důležité

- Tento článek se týká služby Azure SQL Database i vyhrazeného fondu SQL (dříve SQL DW) ve službě Azure Synapse Analytics. Tato nastavení platí pro všechny databáze SQL Database a vyhrazené databáze SQL (dříve SQL DW) přidružené k serveru. Pro zjednodušení termín "databáze" odkazuje na obě databáze ve službě Azure SQL Database a Azure Synapse Analytics. Stejně tak všechny odkazy na "server" odkazují na logický SQL server , který hostuje Azure SQL Database a vyhrazený fond SQL (dříve SQL DW) ve službě Azure Synapse Analytics. Tento článek se nevztahuje na službu Azure SQL Managed Instance ani vyhrazené fondy SQL v pracovních prostorech Azure Synapse Analytics.

- Pravidla odchozí brány firewall jsou definována na logickém serveru. Geografická replikace a skupiny převzetí služeb při selhání vyžadují, aby byla definována stejná sada pravidel pro primární a všechny sekundární skupiny.

Nastavení pravidel odchozí brány firewall na webu Azure Portal

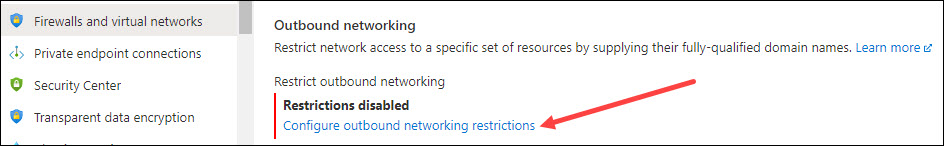

Přejděte do části Odchozí sítě v podokně Brány firewall a virtuální sítě pro službu Azure SQL Database a vyberte Konfigurovat omezení odchozích sítí.

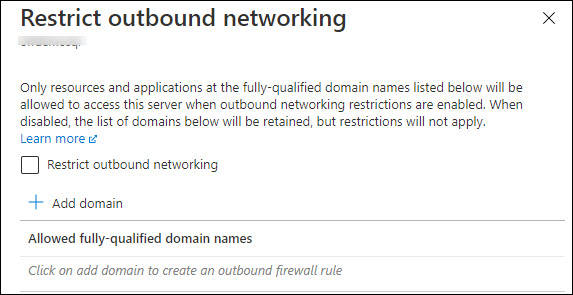

Otevře se následující podokno na pravé straně:

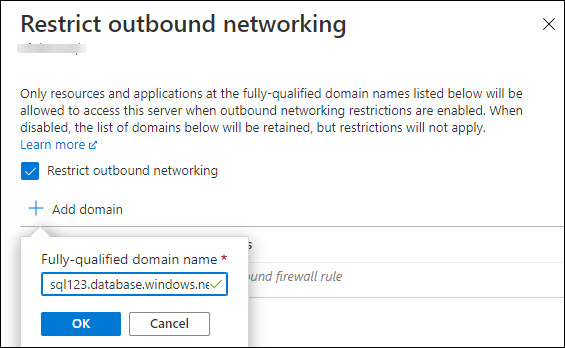

Zaškrtněte políčko Omezit odchozí sítě a pak pomocí tlačítka Přidat doménu přidejte plně kvalifikovaný název domény pro účty úložiště (nebo databáze SQL).

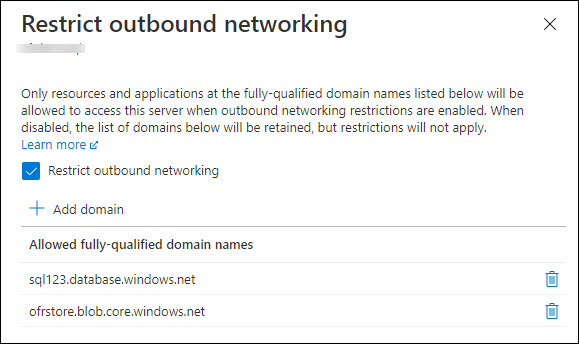

Po dokončení by se měla zobrazit obrazovka podobná té dole. Pokud chcete tato nastavení použít, vyberte OK .

Nastavení odchozích pravidel brány firewall pomocí PowerShellu

Důležité

Modul Azure Resource Manager (AzureRM) PowerShellu byl 29. února 2024 zastaralý. Veškerý budoucí vývoj by měl používat modul Az.Sql. Uživatelům se doporučuje migrovat z AzureRM do modulu Az PowerShell, aby se zajistila nepřetržitá podpora a aktualizace. Modul AzureRM se už neudržuje ani nepodporuje. Argumenty pro příkazy v modulu Az PowerShell a v modulech AzureRM jsou podstatně identické. Další informace o jejich kompatibilitě najdete v tématu Představujeme nový modul Az PowerShell.

Následující skript vyžaduje modul Azure PowerShellu.

Následující skript PowerShellu ukazuje, jak změnit nastavení odchozí sítě (pomocí vlastnosti RestrictOutboundNetworkAccess):

# Get current settings for Outbound Networking

(Get-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>).RestrictOutboundNetworkAccess

# Update setting for Outbound Networking

$SecureString = ConvertTo-SecureString "<ServerAdminPassword>" -AsPlainText -Force

Set-AzSqlServer -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -SqlAdministratorPassword $SecureString -RestrictOutboundNetworkAccess "Enabled"

Pomocí těchto rutin PowerShellu nakonfigurujte pravidla odchozí brány firewall.

# List all Outbound Firewall Rules

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName>

# Add an Outbound Firewall Rule

New-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN testOBFR1

# List a specific Outbound Firewall Rule

Get-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

#Delete an Outbound Firewall Rule

Remove-AzSqlServerOutboundFirewallRule -ServerName <SqlServerName> -ResourceGroupName <ResourceGroupName> -AllowedFQDN <StorageAccountFQDN>

Nastavení pravidel odchozí brány firewall pomocí Azure CLI

Důležité

Všechny skripty v této části vyžadují Azure CLI.

Azure CLI v prostředí Bash

Následující skript rozhraní příkazového řádku ukazuje, jak změnit nastavení odchozí sítě (pomocí vlastnosti restrictOutboundNetworkAccess ) v prostředí Bash:

# Get current setting for Outbound Networking

az sql server show -n sql-server-name -g sql-server-group --query "restrictOutboundNetworkAccess"

# Update setting for Outbound Networking

az sql server update -n sql-server-name -g sql-server-group --set restrictOutboundNetworkAccess="Enabled"

Pomocí těchto příkazů rozhraní příkazového řádku nakonfigurujte pravidla odchozí brány firewall.

# List a server's outbound firewall rules.

az sql server outbound-firewall-rule list -g sql-server-group -s sql-server-name

# Create a new outbound firewall rule

az sql server outbound-firewall-rule create -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Show the details for an outbound firewall rule.

az sql server outbound-firewall-rule show -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

# Delete the outbound firewall rule.

az sql server outbound-firewall-rule delete -g sql-server-group -s sql-server-name --outbound-rule-fqdn allowedFQDN

Další kroky

- Přehled zabezpečení služby Azure SQL Database najdete v tématu Zabezpečení databáze.

- Přehled připojení ke službě Azure SQL Database najdete v tématu Architektura připojení Azure SQL.

- Přečtěte si další informace o řízení přístupu k síti azure SQL Database a Azure Synapse Analytics.

- Seznamte se s Azure Private Linkem pro Azure SQL Database a Azure Synapse Analytics.