Ověřování Microsoft Entra pro Azure SQL

Platí pro:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Tento článek obsahuje podrobný přehled použití ověřování Microsoft Entra s Azure SQL Database, Azure SQL Managed Instance, SQL Serverem na virtuálních počítačích Azure, Synapse SQL v Azure Synapse Analytics a SQL Serverem pro Windows a Linux.

Pokud chcete nakonfigurovat ověřování Microsoft Entra, přečtěte si:

Poznámka:

ID Microsoft Entra se dříve označovalo jako Azure Active Directory (Azure AD).

Přehled

Microsoft Entra ID umožňuje centrálně spravovat identity lidí a služeb ve vašich datových aktivech. Integrací Microsoft Entra s Azure SQL pro ověřování můžete zjednodušit správu identit a oprávnění a zároveň povolit podrobný podmíněný přístup a zásady správného řízení pro všechna připojení k vašim datům.

Použití ověřování Microsoft Entra zahrnuje následující výhody:

- Nahrazuje méně bezpečné metody ověřování, jako jsou uživatelská jména a hesla.

- Eliminuje nebo pomáhá zastavit šíření identit uživatelů na serverech.

- Skupiny Microsoft Entra umožňují, aby správa oprávnění databáze byla abstrahována od jednotlivých účtů a do provozních skupin.

- Umožňuje rotaci hesel na jednom místě.

- Ověřování Microsoft Entra-only poskytuje úplnou alternativu k ověřování SQL.

- Spravované identity pro prostředky Azure eliminují nutnost ukládat hesla pro služby, které se připojují k databázím, a připojení z databází k jiným prostředkům Azure.

- Umožňuje moderní bezpečnostní prvky, včetně silného vícefaktorového ověřování s celou řadou možností snadného ověření, jako je telefonní hovor, textová zpráva, čipová karta s pin kódem nebo oznámení mobilní aplikace.

- Microsoft Entra ID umožňuje integraci s mnoha moderními ověřovacími protokoly, včetně OpenID Connect, OAuth2.0, omezeného delegování protokolu Kerberos a dalších.

- Umožňuje centralizované monitorování připojení ke zdrojům dat.

- Umožňuje řízení podmíněného přístupu, například vyžadování kompatibilních zařízení nebo metod ověřování pro úspěšná připojení.

- Centrálně spravujte a monitorujte ověřování pomocí zásad Azure.

Poznámka:

Ověřování Microsoft Entra podporuje pouze přístupové tokeny, které pocházejí z ID Microsoft Entra, a ne přístupové tokeny třetích stran. ID Microsoft Entra také nepodporuje přesměrování dotazů Microsoft Entra ID na koncové body třetích stran. To platí pro všechny platformy SQL a všechny operační systémy, které podporují ověřování Microsoft Entra.

Kroky konfigurace

Obecné kroky konfigurace ověřování Microsoft Entra jsou:

- Vytvořte a naplňte tenanta Microsoft Entra.

- Vytvořte logický server nebo instanci v Azure.

- Přiřaďte serveru nebo instanci správce Microsoft Entra.

- Vytvořte ve své databázi objekty zabezpečení SQL, které jsou namapované na identity Microsoft Entra.

- Nakonfigurujte klientské aplikace pro připojení pomocí knihoven identit Azure a metod ověřování.

- Připojte se k databázi pomocí identit Microsoft Entra.

Podporované identity a metody ověřování

Azure SQL podporuje použití následujících identit Microsoft Entra jako přihlášení a uživatelů (objektů zabezpečení) na vašich serverech a databázích:

- Uživatelé Microsoft Entra: Jakýkoli typ uživatele v tenantovi Microsoft Entra, který zahrnuje interní uživatele, externí uživatele, hosty a členy. Podporují se také členové domény Active Directory federované s ID Microsoft Entra a dají se nakonfigurovat pro bezproblémové jednotné přihlašování.

- Aplikace: Aplikace, které existují v Azure, můžou k ověřování přímo v Azure SQL používat instanční objekty nebo spravované identity. Použití spravovaných identit je vhodnější, protože ověřování je bez hesla a eliminuje potřebu přihlašovacích údajů spravovaných vývojářem.

- Skupiny Microsoft Entra, které můžou zjednodušit správu přístupu ve vaší organizaci tím, že spravují přístup uživatelů a aplikací na základě členství ve skupinách.

Pro identity uživatelů se podporují následující metody ověřování:

- Microsoft Entra Integrated (Ověřování systému Windows) podporované hybridními identitami Microsoft Entra s Active Directory [federation].

- Microsoft Entra MFA nebo vícefaktorové ověřování, které vyžaduje další kontroly zabezpečení nad rámec znalostí uživatele.

- Ověřování heslem Microsoft Entra, které používá přihlašovací údaje uživatele uložené a spravované v Microsoft Entra ID.

- Výchozí ověřování Microsoft Entra, které kontroluje různé mezipaměti přihlašovacích údajů na počítači aplikace a může používat tokeny uživatele k ověření v SQL.

Pro identity služeb nebo úloh se podporují následující metody ověřování:

- Spravované identity pro prostředky Azure, přiřazené uživatelem i systémem. Ověřování spravované identity je založené na tokenech, ve kterém je identita přiřazená k prostředku, který ho chce ověřit. Platforma Azure Identity Platform ověří tento vztah, který umožňuje ověřování bez hesla.

- Hlavní název služby Microsoft Entra a tajný klíč aplikace (klienta). Tato metoda ověřování se nedoporučuje kvůli riziku spojenému s hesly, která se dají odhadnout a nevracet.

- Výchozí ověřování Microsoft Entra, které kontroluje různé mezipaměti přihlašovacích údajů na počítači aplikace a může používat tokeny aplikace k ověření v SQL.

Správce Microsoft Entra

Pokud chcete povolit ověřování Microsoft Entra, musí být pro logický server nebo spravovanou instanci nastaven správce Microsoft Entra. Tento správce existuje společně se správcem SQL Serveru (SA). Správce Microsoft Entra může být libovolný objekt zabezpečení ve vašem tenantovi Azure, včetně uživatelů, skupin, instančních objektů a spravovaných identit Microsoft Entra. Správce Microsoft Entra je jedinečná vlastnost, nikoli seznam, což znamená, že lze kdykoli nakonfigurovat pouze jednu identitu. Odebrání správce Microsoft Entra ze serveru zakáže všechna připojení založená na ověřování Microsoft Entra, a to i pro stávající uživatele Microsoft Entra s oprávněními v databázi.

Tip

Skupiny Microsoft Entra umožňují více identit fungovat jako správce Microsoft Entra na serveru. Když je správce nastaven na skupinu, všichni členové skupiny dědí roli správce Microsoft Entra. Správce skupiny Microsoft Entra vylepšuje možnosti správy přesunutím správy z akcí roviny dat serveru do ID Microsoft Entra a rukou vlastníků skupin. Skupiny se dají použít pro všechny identity Microsoft Entra, které se připojují k SQL, což umožňuje konfiguraci jednorázového uživatele a oprávnění v serverech a databázích a ponechat tak veškerou správu uživatelů do skupin.

Správce Microsoft Entra hraje zvláštní roli: jedná se o první účet, který může vytvářet další přihlášení Microsoft Entra (ve verzi Preview ve službě SQL Database) a uživatele, které se souhrnně označují jako objekty zabezpečení. Správce je uživatel databáze s omezením v master databázi serveru. Účty správce jsou členy db_owner role v každé uživatelské databázi a každá uživatelská databáze se zadává jako uživatel dbo . Další informace o účtech správce najdete v tématu Správa databází a přihlášení.

Objekty zabezpečení Microsoft Entra

Poznámka:

Instanční objekty serveru Microsoft Entra (přihlášení) jsou aktuálně ve verzi Public Preview pro Azure SQL Database a Azure Synapse Analytics. Přihlášení Microsoft Entra jsou obecně dostupná pro azure SQL Managed Instance a SQL Server 2022.

Identity Microsoft Entra je možné vytvořit jako objekty zabezpečení v Azure SQL třemi způsoby:

- jako objekty zabezpečení serveru nebo přihlášení (ve verzi Preview pro Azure SQL Database)

- jako uživatelé založené na přihlášení (typ instančního objektu databáze)

- jako uživatelé databáze s omezením

Důležité

Ověřování Microsoft Entra pro Azure SQL se neintegruje s Azure RBAC. Použití identit Microsoft Entra pro připojení k Azure SQL a spouštění dotazů vyžaduje, aby se tyto identity vytvořily jako objekty zabezpečení Microsoft Entra v databázích, ke kterým potřebují přístup. Role SQL Server Contributor se SQL DB Contributor používají k zabezpečení operací nasazení souvisejících se správou, nikoli přístupu k připojení k databázi.

Přihlášení (objekty zabezpečení serveru)

Objekty zabezpečení serveru (přihlášení) pro identity Microsoft Entra jsou obecně dostupné pro azure SQL Managed Instance, SQL Server 2022 a SQL Server na virtuálních počítačích Azure. Přihlášení Microsoft Entra jsou ve verzi Preview pro Azure SQL Database.

Následující T-SQL ukazuje, jak vytvořit přihlášení Microsoft Entra:

CREATE LOGIN [MSEntraUser] FROM EXTERNAL PROVIDER

Přihlášení Microsoft Entra má v sys.server_principals následující hodnoty vlastností:

| Vlastnost | Hodnota |

|---|---|

| IDENTIFIKÁTOR SID (identifikátor zabezpečení) | Binární reprezentace ID objektu identity Microsoft Entra |

| type | E = Externí přihlášení nebo aplikace z Microsoft Entra ID X = Externí skupina z ID Microsoft Entra |

| type_desc | EXTERNAL_LOGIN pro přihlášení nebo aplikaci Microsoft Entra EXTERNAL_GROUP pro skupinu Microsoft Entra |

Uživatelé na základě přihlášení

Uživatelé na základě přihlášení dědí role a oprávnění na úrovni serveru přiřazená k přihlášení Microsoft Entra. Uživatelé založené na přihlášení microsoft Entra jsou ve verzi Preview pro Azure SQL Database.

Následující T-SQL ukazuje, jak vytvořit uživatele založeného na přihlášení pro identitu Microsoft Entra:

CREATE USER [MSEntraUser] FROM LOGIN [MSEntraUser]

Následující tabulka obsahuje podrobnosti o hodnotách vlastností uživatele založených na přihlášení microsoft Entra v sys.database_principals:

| Vlastnost | Hodnota |

|---|---|

| IDENTIFIKÁTOR SID (identifikátor zabezpečení) | Binární reprezentace ID objektu identity Microsoft Entra plus AADE |

| type | E = Externí přihlášení nebo aplikace z Microsoft Entra ID X = Externí skupina z ID Microsoft Entra |

| type_desc | EXTERNAL_LOGIN pro přihlášení nebo aplikaci Microsoft Entra EXTERNAL_GROUP pro skupinu Microsoft Entra |

Uživatelé databáze s omezením

Uživatelé databáze s omezením jsou přenosní s databází. Nemají žádná připojení k identitám definovaným na serveru nebo instanci, a proto je možné je snadno přesunout spolu s databází z jednoho serveru nebo instance do jiného bez přerušení.

Následující T-SQL ukazuje, jak vytvořit uživatele databáze s omezením pro identitu Microsoft Entra:

CREATE USER [MSEntraUser] FROM EXTERNAL PROVIDER

Uživatel založený na databázi Microsoft Entra má stejné hodnoty vlastností jako uživatelé založené na přihlášení v sys.database_principals s výjimkou způsobu vytváření identifikátoru SID:

| Vlastnost | Hodnota |

|---|---|

| IDENTIFIKÁTOR SID (identifikátor zabezpečení) | Binární reprezentace ID objektu identity Microsoft Entra |

| type | E = Externí přihlášení nebo aplikace z Microsoft Entra ID X = Externí skupina z ID Microsoft Entra |

| type_desc | EXTERNAL_LOGIN pro přihlášení nebo aplikaci Microsoft Entra EXTERNAL_GROUP pro skupinu Microsoft Entra |

Chcete-li získat původní identifikátor GUID Microsoft Entra, na který je identifikátor SID založen, použijte následující převod T-SQL:

SELECT CAST(sid AS UNIQUEIDENTIFIER) AS EntraID FROM sys.database_principals

Upozornění

Je možné neúmyslně vytvořit uživatele databáze Microsoft Entra se stejným názvem jako přihlášení Microsoft Entra na úrovni serveru nebo instance. Vzhledem k tomu, že se objekty zabezpečení vzájemně nepřipojí, uživatel databáze nezdědí oprávnění z přihlášení k serveru a identity se můžou spojit s požadavky na připojení, což má za následek nedefinované chování.

Pomocí následujícího dotazu T-SQL určete, jestli je uživatel databáze uživatelem založeným na přihlášení nebo uživatelem databáze s omezením:

SELECT CASE

WHEN CONVERT(VARCHAR(100), sid, 2) LIKE '%AADE' AND len(sid) = 18 THEN 'login-based user'

ELSE 'contained database user'

END AS user_type,

*

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

Pomocí následujícího dotazu T-SQL zobrazte všechny objekty zabezpečení Microsoft Entra v databázi:

SELECT

name,

CAST(sid AS UNIQUEIDENTIFIER) AS EntraID,

CASE WHEN TYPE = 'E' THEN 'App/User' ELSE 'Group' AS user_type,

sid

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

Ověřování pouze Microsoft Entra

S povoleným ověřováním Microsoft Entra jsou všechny ostatní metody ověřování zakázané a nejde je použít k připojení k serveru, instanci nebo databázi , což zahrnuje SA a všechny ostatní účty založené na ověřování SQL pro Azure SQL a také ověřování Systému Windows pro Azure SQL Managed Instance.

Začněte tím, že si projděte konfiguraci ověřování microsoft Entra-only.

Vícefaktorové ověřování (MFA)

Vícefaktorové ověřování Microsoftu je funkce zabezpečení, kterou poskytuje cloudová služba pro správu identit a přístupu od Microsoftu. Vícefaktorové ověřování vylepšuje zabezpečení přihlašování uživatelů tím, že vyžaduje, aby uživatelé zadali další ověřovací kroky nad rámec hesla.

Vícefaktorové ověřování Microsoft Entra pomáhá chránit přístup k datům a aplikacím a současně splňuje požadavky uživatelů na jednoduchý proces přihlašování. Vícefaktorové ověřování přidává uživatelům další vrstvu zabezpečení tím, že vyžaduje, aby uživatelé zadali dva nebo více ověřovacích faktorů. Mezi tyto faktory obvykle patří něco, co uživatel zná (heslo), něco, co uživatel má (smartphone nebo hardwarový token) a/nebo něco, co je uživatel (biometrická data). Kombinací více faktorů MFA výrazně snižuje pravděpodobnost neoprávněného přístupu.

Vícefaktorové ověřování je podporovaná metoda ověřování pro Azure SQL Database, Azure SQL Managed Instance, Azure Synapse Analytics a SQL Server 2022 (16.x) a novější verze.

Začněte tím, že si projděte konfiguraci vícefaktorového ověřování Microsoft Entra.

Podpora Microsoft Entra B2B

Ověřování Microsoft Entra ve všech produktech SQL podporuje také spolupráci Microsoft Entra B2B, která umožňuje firmám pozvat uživatele typu host, aby spolupracovali se svou organizací. Uživatelé typu host se můžou připojit k databázím buď jako jednotliví uživatelé, nebo členové skupiny Microsoft Entra. Další informace naleznete v tématu Vytvoření uživatele typu host.

Architektura důvěryhodnosti pro federaci Microsoft Entra do služby Active Directory

Microsoft Entra ID se také integruje se známými řešeními pro správu identit a přístupu, jako je Active Directory. Hybridní připojení k místní službě AD umožňuje identitám Windows federovaným prostřednictvím ID Microsoft Entra používat přihlašovací údaje jednotného přihlašování pro připojení k Azure SQL.

Pro federaci poskytuje Microsoft Entra ID dvě zabezpečené metody ověřování: předávací ověřování a ověřování hash hesel. Pokud uvažujete o federaci místní Active Directory do Microsoft Entra ID, přečtěte si téma Volba správné metody ověřování pro vaše řešení hybridní identity Microsoft Entra.

Další informace o nastavení a synchronizaci hybridních identit Microsoft Entra najdete v následujících článcích:

- Implementace synchronizace hodnot hash hesel se službou Microsoft Entra Connect Sync

- Předávací ověřování Microsoft Entra

- Nasazení Active Directory Federation Services (AD FS) v Azure a Microsoft Entra Connect a federaci

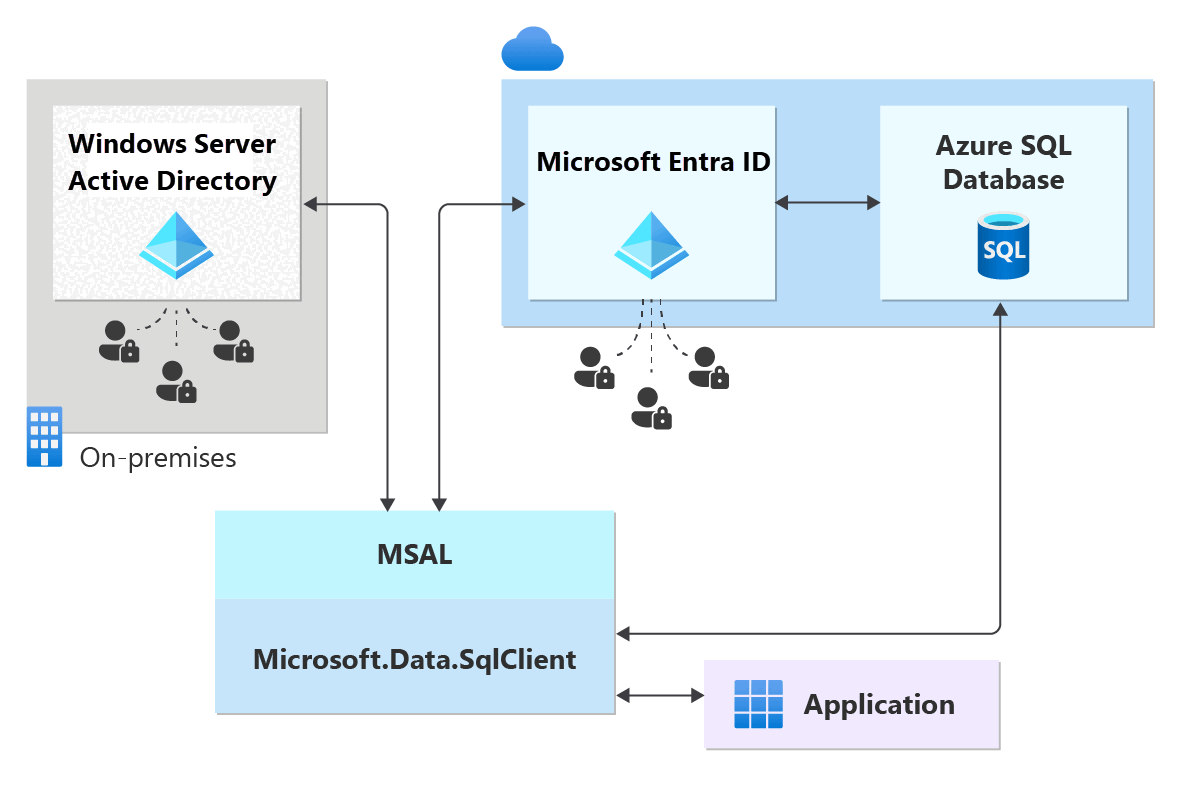

Tento diagram znázorňuje ukázkové federované ověřování s infrastrukturou ADFS (nebo uživatelským/heslem pro přihlašovací údaje windows). Šipky označují komunikační cesty.

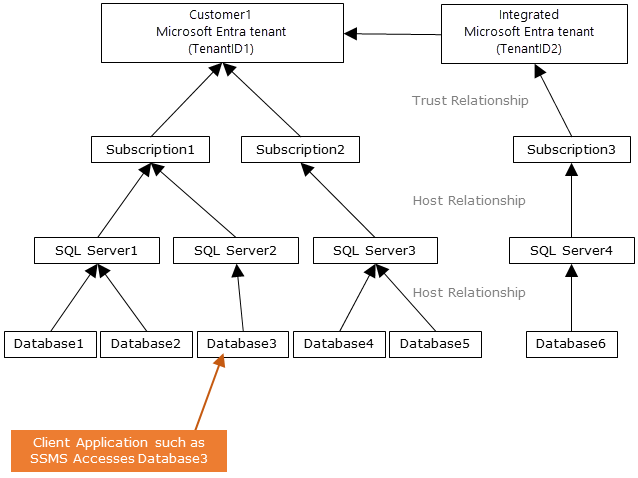

Následující diagram označuje vztahy federace, důvěryhodnosti a hostování, které klientovi umožňují připojit se k databázi odesláním tokenu. Microsoft Entra ID ověří token a databáze ho důvěřuje a ověří vystavitele a další podrobnosti. Zákazník 1 může představovat ID Microsoft Entra s nativními uživateli nebo Id Microsoft Entra s federovanými uživateli. Zákazník 2 představuje možné řešení, včetně importovaných uživatelů, v tomto příkladu pocházejícího z federovaného ID Microsoft Entra s ADFS, které se synchronizují s Microsoft Entra ID. Je důležité pochopit, že přístup k databázi pomocí ověřování Microsoft Entra vyžaduje, aby k ID Microsoft Entra bylo přidružené předplatné hostování. Stejné předplatné se musí použít k vytvoření prostředků Azure SQL nebo Azure Synapse.

Oprávnění

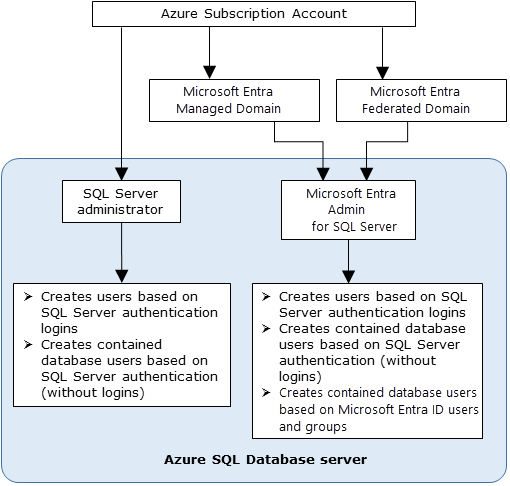

Oprávnění přiřazená správci Microsoft Entra se liší od oprávnění přiřazených objektům zabezpečení v Azure SQL. V několika scénářích potřebuje Azure SQL také oprávnění Microsoft Graphu k používání ověřování Microsoft Entra.

Oprávnění správce

Správce Microsoft Entra má při vytváření přiřazená následující oprávnění a role:

- db_owner každé databáze na serveru nebo instanci

Oprávnění Azure SQL

Objekt zabezpečení potřebuje ALTER ANY USER oprávnění v databázi k vytvoření uživatele.

Ve výchozím nastavení ALTER ANY USER se předá účtům správce serveru, uživatelům databáze s CONTROL ON DATABASErolí databáze a členům db_owner databázové role.

Pokud chcete vytvořit objekt zabezpečení Microsoft Entra v Azure SQL, musí požadovaná identita dotazovat Microsoft Graph na podrobnosti o objektu zabezpečení. Při počátečním nasazení je jedinou identitou, která může dotazovat MS Graph, správcem Microsoft Entra; správce tedy musí být první identitou, aby vytvořil další objekty zabezpečení Microsoft Entra. Potom může přiřadit ALTER ANY USER jiné objekty zabezpečení, které jim umožní také vytvořit další objekty zabezpečení Microsoft Entra.

Nasazení bez dotykového ovládání s ověřováním Microsoft Entra

Vzhledem k tomu, že správce Microsoft Entra musí být první identitou pro připojení k databázi a vytvoření dalších uživatelů Microsoft Entra, může být užitečné přidat identitu infrastruktury nasazení jako správce. Vaše nasazení pak můžou provést počáteční nastavení, jako je vytvoření dalších objektů zabezpečení Microsoft Entra a jejich přiřazení oprávnění. Nasazení můžou používat nástroje, jako jsou šablony ARM PowerShellu, k vytváření skriptů automatizovaného objektu zabezpečení. Azure SQL dnes nepodporuje nativní rozhraní API ke konfiguraci vytváření uživatelů a správy oprávnění; tyto operace je možné provádět pouze s přímým připojením k instanci SQL.

Oprávnění pro Microsoft Graph

Pro vytváření objektů zabezpečení Microsoft Entra a několika dalších scénářů musí Azure SQL volat Microsoft Graph k načtení informací a ověření existence identity v Microsoft Entra ID. Aby to bylo možné provést, musí mít proces SQL nebo získat přístup k oprávněním ke čtení MS Graphu v rámci tenanta zákazníka, což se dosahuje několika způsoby:

- Pokud je objekt zabezpečení SQL, který spouští příkaz, identita uživatele, nevyžaduje se k dotazování MS Graphu žádná další oprávnění k instanci SQL.

- Pokud je instanční objekt SQL, který příkaz spouští, identita služby, například instanční objekt nebo spravovaná identita, vyžaduje instance Azure SQL vlastní oprávnění k dotazování MS Graphu.

- Oprávnění aplikace je možné přiřadit primární identitě serveru (spravované identitě) logického serveru nebo spravované instanci. Proces SQL může použít identitu primárního serveru k ověření v jiných službách Azure v tenantovi, jako je MS Graph. Následující tabulka vysvětluje různé scénáře a oprávnění MS Graph vyžadovaná k úspěšnému spuštění příkazu.

| Scénář | Minimální oprávnění |

|---|---|

| CREATE USER nebo CREATE LOGIN pro instanční objekt Nebo spravovanou identitu Microsoft Entra | Application.Read.All |

| CREATE USER nebo CREATE LOGIN pro uživatele Microsoft Entra | User.Read.All |

| VYTVOŘENÍ UŽIVATELE nebo CREATE LOGIN pro skupinu Microsoft Entra | GroupMember.Read.All |

| Ověřování Microsoft Entra pomocí azure SQL Managed Instance | Role Čtenáři adresáře přiřazená identitě spravované instance |

Tip

Role Čtenáři adresáře je nejmenší role s oborem, kterou je možné přiřadit k identitě, která pokrývá všechna oprávnění, která Azure SQL potřebuje. Použití rolí má výhodu, že je možné je přiřadit ke skupinám zabezpečení Microsoft Entra, abstrakci správy od jednotlivých entit a do koncepčních skupin.

Podpora nástrojů

SQL Server Management Studio (SSMS) podporuje řadu možností připojení k ověřování Microsoft Entra, včetně vícefaktorového ověřování.

SQL Server Data Tools (SSDT) pro Visual Studio od roku 2015 podporuje heslo, integrované a interaktivní ověřování pomocí Microsoft Entra ID. Další informace naleznete v tématu Podpora Microsoft Entra ID v SQL Server Data Tools (SSDT).

- V současné době se uživatelé Microsoft Entra nezobrazují v Průzkumník objektů SSDT. Jako alternativní řešení si prohlédněte uživatele v sys.database_principals.

Minimální verze

Pokud chcete používat ověřování Microsoft Entra s Azure SQL, při použití těchto nástrojů potřebujete následující minimální verze:

- SQL Server Management Studio (SSMS) 18.6 nebo novější

- SQL Server Data Tools for Visual Studio 2015 verze 14.0.60311.1 (duben 2016) nebo novější

- Rozhraní .NET Framework Zprostředkovatel dat pro SqlServer, minimální verze rozhraní .NET Framework 4.6

- Počínaje verzí 15.0.1 podporují nástroj sqlcmd a nástroj bcp interaktivní ověřování služby Active Directory s vícefaktorovým ověřováním.

- Ovladač Microsoft JDBC 6.0 pro SQL Server podporuje ověřování Microsoft Entra. Viz Také nastavení vlastností připojení.

Připojení pomocí Microsoft Entra k prostředkům Azure SQL

Po nakonfigurování ověřování Microsoft Entra pro váš prostředek Azure SQL se můžete připojit pomocí aplikace SQL Server Management Studio, SQL Server Data Tools a klientské aplikace.

Omezení

Při použití ověřování Microsoft Entra s Azure SQL zvažte následující omezení:

Uživatelé a instanční objekty Microsoft Entra (aplikace Microsoft Entra), které jsou členy více než 2048 skupin zabezpečení Microsoft Entra, nejsou podporovány a nemůžou se přihlásit k databázi.

Následující systémové funkce nejsou podporovány a při provádění objektů zabezpečení Microsoft Entra vracejí hodnoty NULL:

SUSER_ID()SUSER_NAME(<ID>)SUSER_SNAME(<SID>)SUSER_ID(<name>)SUSER_SID(<name>)

Doporučujeme nastavit časový limit připojení na 30 sekund.

Azure SQL Database a Azure Synapse Analytics

Při použití ověřování Microsoft Entra se službou Azure SQL Database a Azure Synapse Analytics zvažte následující omezení:

Uživatelům Microsoft Entra, kteří jsou součástí skupiny, která je členem

db_ownerdatabázové role, se může při pokusu o použití syntaxe CREDENTIAL CREATE DATABASE SCOPED pro Azure SQL Database a Azure Synapse zobrazit následující chyba:SQL Error [2760] [S0001]: The specified schema name 'user@mydomain.com' either doesn't exist or you do not have permission to use it.Pokud chcete zmírnit problém s přihlašovacími údaji CREATE DATABASE SCOPED, přidejte identitu uživatele Microsoft Entra přímo do

db_ownerrole.Azure SQL Database a Azure Synapse Analytics nevytváří implicitní uživatele pro uživatele přihlášené jako součást členství ve skupině Microsoft Entra. Z tohoto důvodu může dojít k selhání různých operací vyžadujících přiřazení vlastnictví, a to i v případě, že je skupina Microsoft Entra přidána jako člen do role s těmito oprávněními.

Například uživatel přihlášený k databázi prostřednictvím skupiny Microsoft Entra s rolí db_ddladmin nemůže spustit příkazy CREATE SCHEMA, ALTER SCHEMA a jiného objektu bez explicitně definovaného schématu (například tabulky, zobrazení nebo typu). Pokud chcete tento problém vyřešit, musí být pro tohoto uživatele vytvořen uživatel Microsoft Entra nebo musí být skupina Microsoft Entra změněna tak, aby přiřadila DEFAULT_SCHEMA, jako je dbo.

Pokud používáte geografickou replikaci a skupiny převzetí služeb při selhání, musí být správce Microsoft Entra nakonfigurovaný pro primární i sekundární servery. Pokud server nemá správce Microsoft Entra, zobrazí se přihlášení Microsoft Entra a uživatelé se

Cannot connectzobrazí chyba.Odebráním správce Microsoft Entra pro server zabráníte všem ověřovacím připojením Microsoft Entra k serveru. V případě potřeby může správce služby SQL Database ručně odstranit nepoužitelné uživatele Microsoft Entra.

Azure SQL Managed Instance

Při použití ověřování Microsoft Entra se službou Azure SQL Managed Instance zvažte následující omezení:

Pro službu SQL Managed Instance se podporují objekty zabezpečení serveru Microsoft Entra (přihlášení) a uživatelé.

Nastavení přihlášení ke skupině Microsoft Entra jako vlastník databáze se ve službě SQL Managed Instance nepodporuje.

- Rozšířením je to, že když se skupina přidá jako součást

dbcreatorrole serveru, můžou se uživatelé z této skupiny připojit ke spravované instanci SQL a vytvářet nové databáze, ale nebudou mít k databázi přístup. Důvodem je, že novým vlastníkem databáze je SA, nikoli uživatel Microsoft Entra. Tento problém se neprojeví, pokud je jednotlivý uživatel přidaný dodbcreatorrole serveru.

- Rozšířením je to, že když se skupina přidá jako součást

Objekty zabezpečení serveru Microsoft Entra (přihlášení) pro službu SQL Managed Instance umožňují vytvořit více přihlášení, která je možné přidat do

sysadminrole.Spouštění úloh a správy agenta SQL se podporuje pro přihlášení Microsoft Entra.

Operace zálohování a obnovení databáze můžou provádět instanční objekty serveru Microsoft Entra (přihlášení).

Podporuje se auditování všech příkazů souvisejících s objekty zabezpečení serveru Microsoft Entra (přihlášení) a událostmi ověřování.

Podporováno je vyhrazené připojení správce pro objekty zabezpečení serveru Microsoft Entra (přihlášení), které jsou členy role serveru sysadmin.

- Podporuje se prostřednictvím nástroje SQLCMD a aplikace SQL Server Management Studio.

Triggery přihlášení jsou podporovány pro události přihlášení pocházející z instančních objektů serveru Microsoft Entra (přihlášení).

Pomocí instančního objektu serveru Microsoft Entra (přihlášení) je možné nastavit službu Service Broker a poštu DB.

Při použití skupin převzetí služeb při selhání musí být správce Microsoft Entra nakonfigurovaný pro primární i sekundární instance. Pokud instance nemá správce Microsoft Entra, zobrazí se uživateli Microsoft Entra přihlášení a uživatelé

Cannot connect.PolyBase se nemůže ověřit pomocí ověřování Microsoft Entra.

Odebráním správce Microsoft Entra pro instanci zabráníte všem ověřovacím připojením Microsoft Entra k instanci. V případě potřeby může správce služby SQL Managed Instance ručně odstranit nepoužitelné uživatele Microsoft Entra.

Související obsah

- Konfigurace a správa ověřování Microsoft Entra pomocí Azure SQL

- Kurz: Zabezpečení pomocí přihlášení Microsoft Entra – Azure SQL Managed Instance

- Autorizace přístupu k databázi pro služby SQL Database, SQL Managed Instance a Azure Synapse Analytics

- Objekty zabezpečení databáze

- Databázové role

- Syntaxe CREATE LOGIN pro instanční objekty serveru Microsoft Entra služby SQL Managed Instance (přihlášení)

- Pravidla firewallu protokolu IP ve službě Azure SQL Database a Azure Synapse