Spravované identity pro službu Azure SignalR

Ve službě Azure SignalR Můžete použít spravovanou identitu z ID Microsoft Entra k:

- Získejte přístupové tokeny.

- Přístup k tajným kódům ve službě Azure Key Vault

Služba podporuje pouze jednu spravovanou identitu. Můžete vytvořit identitu přiřazenou systémem nebo identitu přiřazenou uživatelem. Identita přiřazená systémem je vyhrazená pro vaši instanci služby Azure SignalR a při odstranění instance se odstraní. Identita přiřazená uživatelem se spravuje nezávisle na vašem prostředku služby Azure SignalR.

V tomto článku se dozvíte, jak vytvořit spravovanou identitu pro službu Azure SignalR a jak ji používat ve scénářích bez serveru.

Požadavky

Pokud chcete použít spravovanou identitu, musíte mít následující položky:

- Předplatné Azure. Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

- Prostředek služby Azure SignalR.

- Nadřazené prostředky, ke kterým chcete získat přístup, například prostředek služby Azure Key Vault.

- Aplikace Azure Functions (aplikace funkcí).

Přidání spravované identity do služby Azure SignalR

Spravovanou identitu můžete přidat do služby Azure SignalR Na webu Azure Portal nebo v Azure CLI. V tomto článku se dozvíte, jak na webu Azure Portal přidat spravovanou identitu do služby Azure SignalR.

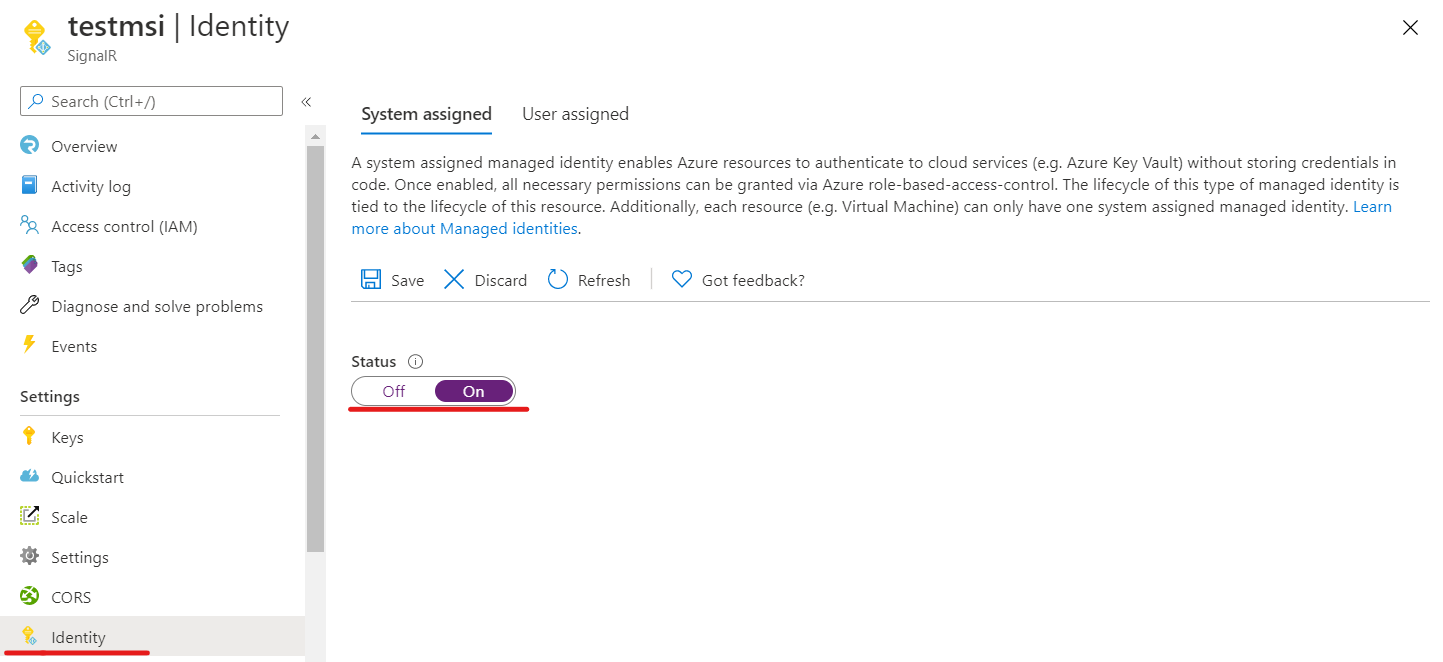

Přidání identity přiřazené systémem

Přidání spravované identity přiřazené systémem do instance služby Azure SignalR:

Na webu Azure Portal přejděte k vaší instanci služby Azure SignalR.

Vyberte Identita.

Na kartě Přiřazený systém přepněte stav na Zapnuto.

Zvolte Uložit.

Výběrem možnosti Ano potvrďte změnu.

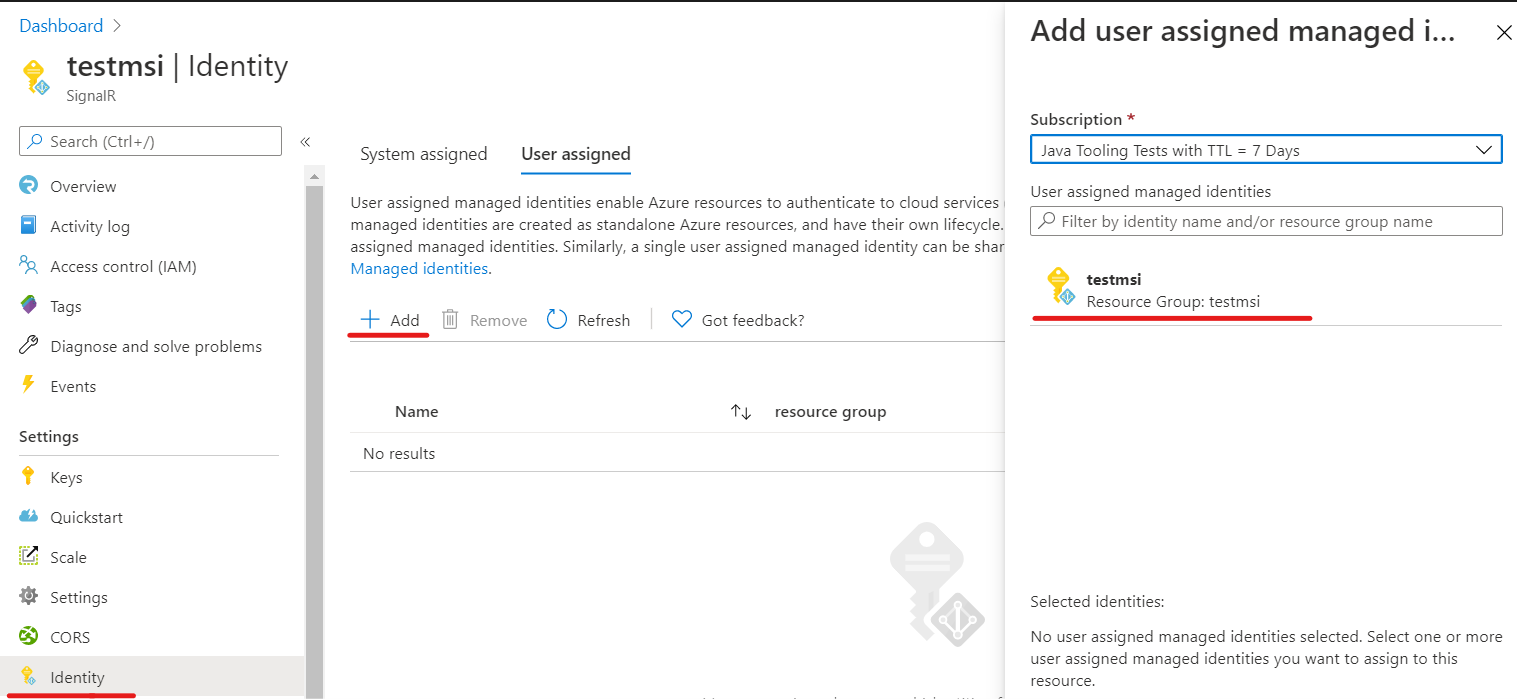

Přidání identity přiřazené uživatelem

Pokud chcete do instance služby Azure SignalR Přidat identitu přiřazenou uživatelem, musíte ji vytvořit a pak ji přidat do služby.

Podle těchto pokynů vytvořte prostředek spravované identity přiřazené uživatelem.

Na webu Azure Portal přejděte k vaší instanci služby Azure SignalR.

Vyberte Identita.

Na kartě Přiřazený uživatel vyberte Přidat.

V rozevírací nabídce Spravované identity přiřazené uživatelem vyberte identitu.

Vyberte Přidat.

Použití spravované identity ve scénářích bez serveru

Služba Azure SignalR je plně spravovaná služba. K získání přístupového tokenu používá spravovanou identitu. Ve scénářích bez serveru přidá služba přístupový token do Authorization hlavičky v upstreamovém požadavku.

Povolení ověřování spravovaných identit v upstreamových nastaveních

Po přidání identity přiřazené systémem nebo uživatelem přiřazené identity do instance služby Azure SignalR můžete povolit ověřování spravované identity v nastavení nadřazeného koncového bodu:

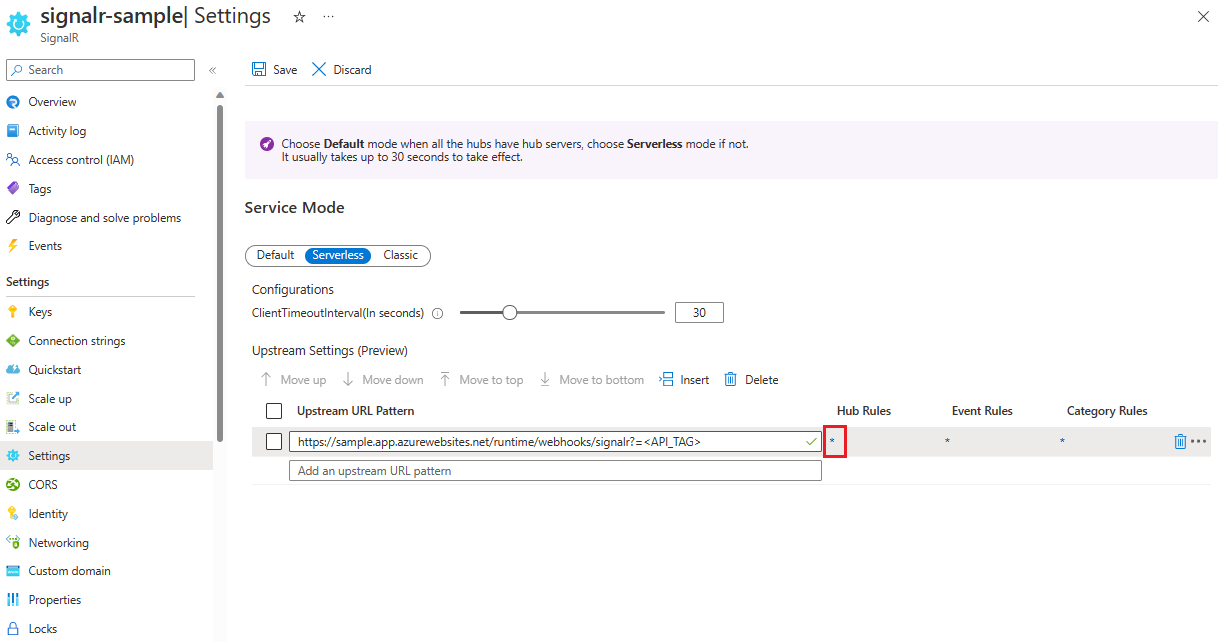

Na webu Azure Portal přejděte k vaší instanci služby Azure SignalR.

Z nabídky vyberte Nastavení.

Vyberte režim bezserverové služby.

Do textového pole Přidat vzor upstreamové adresy URL zadejte vzor adresy URL upstreamového koncového bodu. Viz nastavení šablony adresy URL.

Vyberte Přidat jedno upstreamové nastavení a pak vyberte libovolnou hvězdičku.

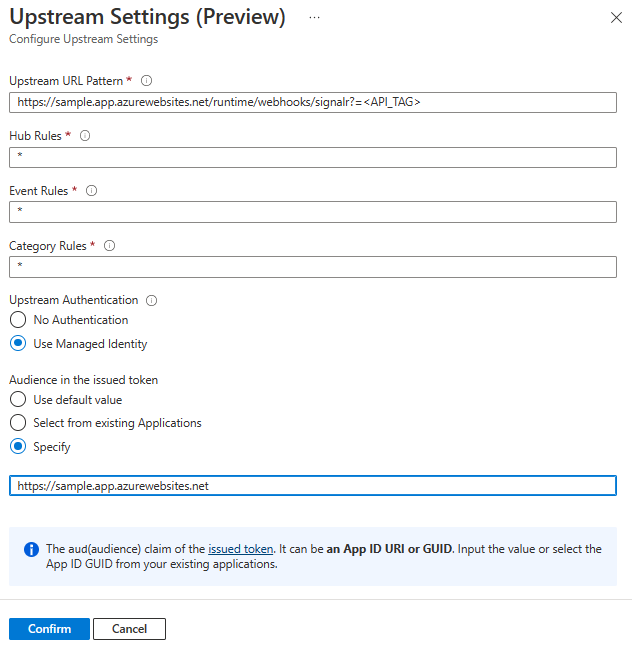

V nastavení upstreamu nakonfigurujte nastavení nadřazeného koncového bodu.

V nastavení ověřování spravované identity pro cílovou skupinu v vystaveného tokenu můžete zadat cílový prostředek. Prostředek se stane

auddeklarací identity v získaném přístupovém tokenu, který se dá použít jako součást ověření v upstreamových koncových bodech. Prostředek může být v jednom z následujících formátů:- ID aplikace (klienta) instančního objektu

- Identifikátor URI ID aplikace instančního objektu

Důležité

Použití prázdného prostředku skutečně získá cíle tokenu do Microsoft Graphu. V současné chvíli microsoft Graph umožňuje šifrování tokenů, aby aplikace nemohla ověřit token jiný než Microsoft Graph. V běžné praxi byste měli vždy vytvořit instanční objekt, který bude představovat váš upstreamový cíl. A nastavte ID aplikace nebo identifikátor URI ID aplikace instančního objektu, který jste vytvořili.

Ověřování v aplikaci funkcí

Ověření přístupu pro aplikaci funkcí můžete snadno nastavit bez změn kódu pomocí webu Azure Portal:

Na webu Azure Portal přejděte do aplikace funkcí.

Zvolte Ověřování z nabídky příkazů.

Vyberte Přidat zprostředkovatele identity.

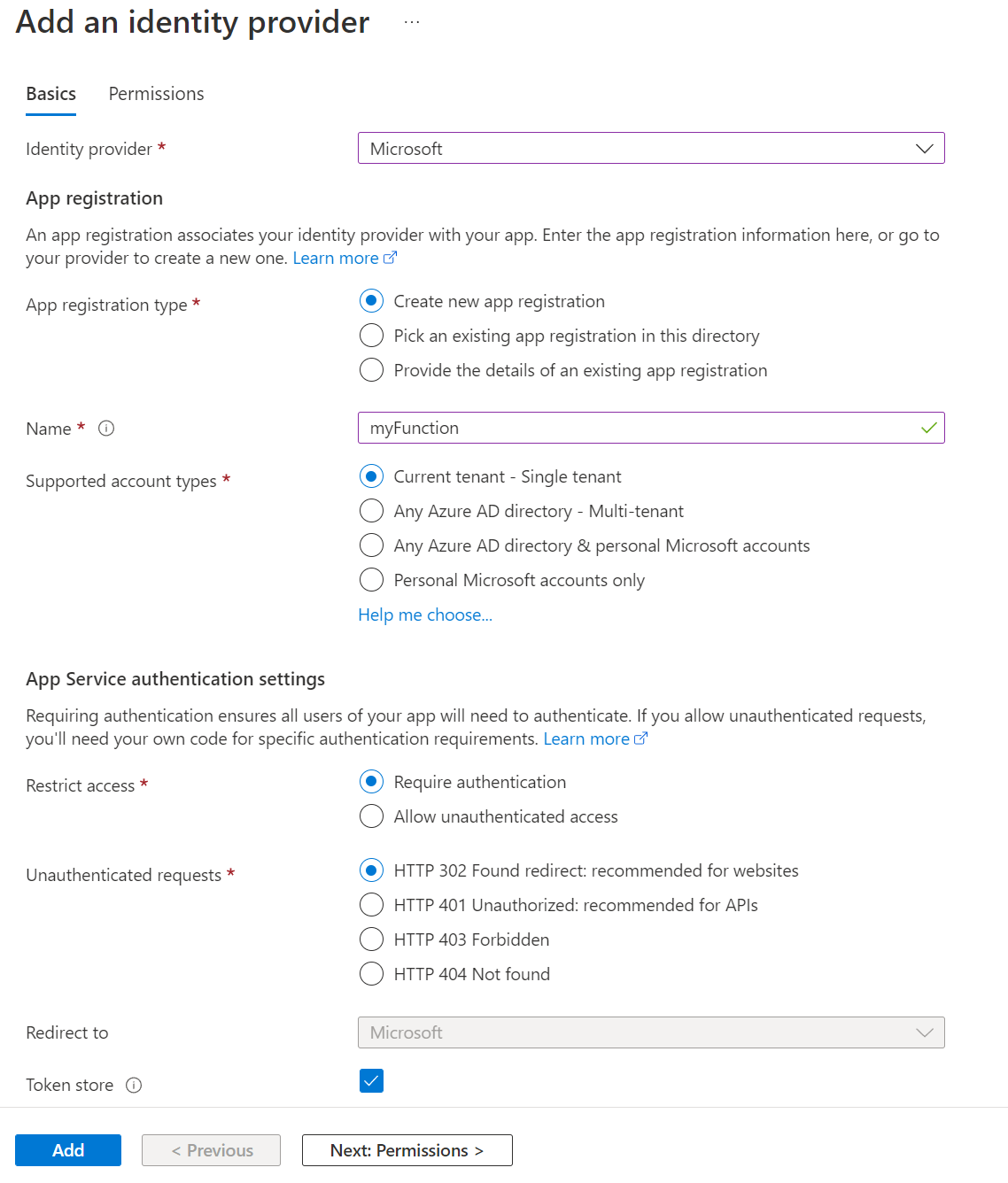

Na kartě Základy v rozevíracím seznamu zprostředkovatele identity vyberte Microsoft.

V akci, která se má provést, když požadavek není ověřený, vyberte Přihlásit se pomocí ID Microsoft Entra.

Ve výchozím nastavení je vybraná možnost vytvořit novou registraci. Můžete změnit název registrace. Další informace o povolení poskytovatele Microsoft Entra najdete v tématu Konfigurace vaší služby App Service nebo aplikace Azure Functions tak, aby používala přihlášení k Microsoft Entra ID.

Přejděte do služby Azure SignalR a podle pokynů přidejte identitu přiřazenou systémem nebo identitu přiřazenou uživatelem.

Ve službě Azure SignalR přejděte do upstreamového nastavení a pak vyberte Použít spravovanou identitu a vybrat z existujících aplikací. Vyberte aplikaci, kterou jste vytvořili dříve.

Po nakonfigurování těchto nastavení aplikace funkcí odmítne žádosti bez přístupového tokenu v hlavičce.

Ověření přístupových tokenů

Pokud nepoužíváte webovou aplikaci nebo funkci Azure Functions, můžete token také ověřit.

Token v Authorization hlavičce je přístupový token Microsoft Identity Platform.

Pokud chcete ověřit přístupové tokeny, měla by vaše aplikace také ověřit cílovou skupinu a podpisové tokeny. Tyto tokeny je potřeba ověřit vůči hodnotám v dokumentu zjišťování OpenID. Podívejte se například na verzi dokumentu nezávislou na tenantovi.

Middleware Microsoft Entra má integrované funkce pro ověřování přístupových tokenů. Můžete si projít ukázky kódu platformy Microsoft Identity Platform a najít ho v jazyce podle vašeho výběru.

Knihovny a ukázky kódu, které ukazují, jak zpracovat ověřování tokenů, jsou k dispozici. K dispozici je také několik opensourcových partnerských knihoven pro ověření webového tokenu JSON (JWT). Pro téměř každou platformu a jazyk existuje alespoň jedna možnost. Další informace o knihovnách ověřování Microsoft Entra a ukázkách kódu naleznete v knihovnách ověřování platformy Microsoft Identity Platform.

Použití spravované identity pro referenční informace ke službě Key Vault

Služba Azure SignalR má přístup ke službě Key Vault, aby získala tajné kódy pomocí spravované identity.

- Přidejte identitu přiřazenou systémem nebo identitu přiřazenou uživatelem do instance služby Azure SignalR Service.

- Udělte oprávnění ke čtení tajného kódu pro spravovanou identitu v zásadách přístupu ve službě Key Vault. Viz Přiřazení zásad přístupu ke službě Key Vault pomocí webu Azure Portal.

V současné době můžete pomocí této funkce odkazovat na tajný kód v upstreamovém vzoru adresy URL.