Nasazení Místní Azure verze 23H2 s využitím místní identity se službou Azure Key Vault (Preview)

Platí pro: Azure Local 2311.2 a novější

Tento článek popisuje, jak používat místní identitu se službou Azure Key Vault pro místní nasazení Azure verze 23H2.

Důležité

Tato funkce je aktuálně ve verzi PREVIEW. Právní podmínky, které platí pro funkce Azure, které jsou ve verzi beta, verzi Preview nebo které zatím nejsou veřejně dostupné, najdete v Dodatečných podmínkách použití pro Microsoft Azure verze Preview.

Přehled

Metoda použití místní identity se službou Key Vault dříve označovaná jako nasazení bez AD umožňuje službě Azure Local bezpečně spravovat a ukládat tajné kódy, jako jsou klíče BitLockeru, hesla uzlů a další citlivé informace, aniž by se museli spoléhat na SLUŽBU AD. Integrací se službou Key Vault a ověřováním na základě certifikátů můžete zlepšit stav zabezpečení a zajistit kontinuitu operací.

Zaměstnanecké výhody

Použití místní identity se službou Key Vault v Azure Local nabízí několik výhod, zejména pro prostředí, která nespoléhá na AD. Tady jsou některé klíčové výhody:

Minimální hraniční infrastruktura. Pro prostředí, která nepoužívají AD, poskytuje místní identita se službou Key Vault bezpečný a efektivní způsob správy identit uživatelů a tajných kódů.

Úložiště tajných kódů. Key Vault bezpečně spravuje a ukládá tajné kódy, jako jsou klíče Nástroje BitLocker, hesla uzlů a další citlivé informace. Tím se snižuje riziko neoprávněného přístupu a zvyšuje celkový stav zabezpečení.

Udržujte zjednodušenou správu. Díky integraci se službou Key Vault můžou organizace zjednodušit správu tajných kódů a přihlašovacích údajů. To zahrnuje ukládání tajných kódů místních identit a nasazení do jednoho trezoru, což usnadňuje správu a přístup k těmto tajným kódům.

Zjednodušené nasazení Během nasazení systému prostřednictvím webu Azure Portal máte možnost vybrat místního zprostředkovatele identity integrovaného se službou Key Vault. Tato možnost zjednodušuje proces nasazení tím, že zajišťuje, aby se všechny nezbytné tajné kódy bezpečně ukládaly ve službě Key Vault. Nasazení je efektivnější díky omezení závislostí na existujících systémech AD nebo jiných systémech, které používají SLUŽBU AD, které vyžadují průběžnou údržbu. Kromě toho tento přístup zjednodušuje konfigurace brány firewall pro sítě provozní technologie, což usnadňuje správu a zabezpečení těchto prostředí.

Požadavky

Než začnete, ujistěte se, že:

Podepište místní identitu pomocí registračního formuláře služby Azure Key Vault ve verzi Preview, abyste se mohli zúčastnit omezené verze Public Preview. Další informace o tom, jak shromažďujeme, používáme a chráníme vaše osobní údaje během účasti ve verzi Preview, najdete v prohlášení o zásadách ochrany osobních údajů společnosti Microsoft.

Splnění požadavků a dokončení kontrolního seznamu nasazení Přeskočte požadavky specifické pro AD.

Vytvořte místní uživatelský účet se stejnými přihlašovacími údaji ve všech uzlech a přidejte ho do místní skupiny administrators místo použití integrovaného účtu správce.

Stáhněte si místní software Azure. Pokyny ke stažení místního softwaru Azure se poskytnou těm, kteří si zaregistrovali verzi Preview.

Pro tuto verzi Preview uzly vyžadují statické IP adresy a nepodporují protokol DHCP. Po instalaci operačního systému nastavte statickou IP adresu, podsíť, bránu a DNS pomocí nástroje SConfig.

Mít server DNS s správně nakonfigurovanou zónou. Toto nastavení je zásadní pro správné fungování sítě. Viz Konfigurace serveru DNS pro místní Azure.

Konfigurace serveru DNS pro místní Azure

Pokud chcete nakonfigurovat DNS pro místní Azure, postupujte takto:

Vytvoření a konfigurace serveru DNS

Pokud ho ještě nemáte, nastavte server DNS. Můžete to provést pomocí DNS Windows Serveru nebo jiného řešení DNS.

Vytvořte záznamy HOSTITELE DNS A.

Pro každý uzel v místní instanci Azure vytvořte záznam DNS Host A. Tento záznam mapuje název hostitele uzlu na jeho IP adresu, což ostatním zařízením v síti umožňuje vyhledání a komunikaci s tímto uzlem.

Kromě toho vytvořte záznam DNS Host A pro samotný systém. Tento záznam by měl používat první IP adresu z rozsahu sítě, který jste přidělili systému.

Ověřte záznamy DNS.

Pokud chcete ověřit, jestli jsou záznamy DNS pro konkrétní počítač správně nastavené, spusťte následující příkaz:

nslookup "machine name"Nastavte předávání DNS.

Nakonfigurujte předávání DNS na vašem serveru DNS tak, aby podle potřeby předával dotazy DNS do Azure DNS nebo jiného externího poskytovatele DNS.

Aktualizujte nastavení sítě.

Aktualizujte nastavení sítě na místních uzlech Azure tak, aby používal server DNS, který jste nakonfigurovali. Můžete to provést pomocí nastavení síťového adaptéru nebo pomocí příkazů PowerShellu.

Ověřte konfiguraci DNS.

Otestujte konfiguraci DNS a ujistěte se, že se správně přeloží dotazy DNS. K ověření překladu DNS můžete použít nástroje jako

nslookupnebo dig.Na každém uzlu nastavte klíč registru.

Nastavte klíč registru s názvem zóny nebo plně kvalifikovaným názvem domény na každém uzlu. Spusťte následující příkaz:

$zoneName = "replace.with.your.zone.name.here" $RegistryPath = 'HKLM:\SYSTEM\CurrentControlSet\services\Tcpip\Parameters' Set-ItemProperty -Path $RegistryPath -Name 'Domain' -Value $zoneNamePomocí následujícího příkazu restartujte operační systém na místních a vzdálených počítačích:

Restart-Computer

Nasazení Azure Local prostřednictvím portálu pomocí místní identity se službou Key Vault

Během nasazování prostřednictvím webu Azure Portal máte možnost vybrat místního zprostředkovatele identity integrovaného se službou Key Vault. To vám umožní používat místní identitu se službou Key Vault k bezpečné správě a ukládání tajných kódů místo toho, abyste se k ověřování museli spoléhat na AD.

Obecné kroky nasazení jsou stejné jako kroky popsané v tématu Nasazení místního systému Azure verze 23H2 pomocí webu Azure Portal. Pokud ale používáte místní identitu se službou Key Vault, musíte provést konkrétní kroky na kartách Sítě a správa .

Karta Sítě

Zadejte podrobnosti o serveru DNS nakonfigurované v části Konfigurace DNS pro místní azure.

Karta Správa

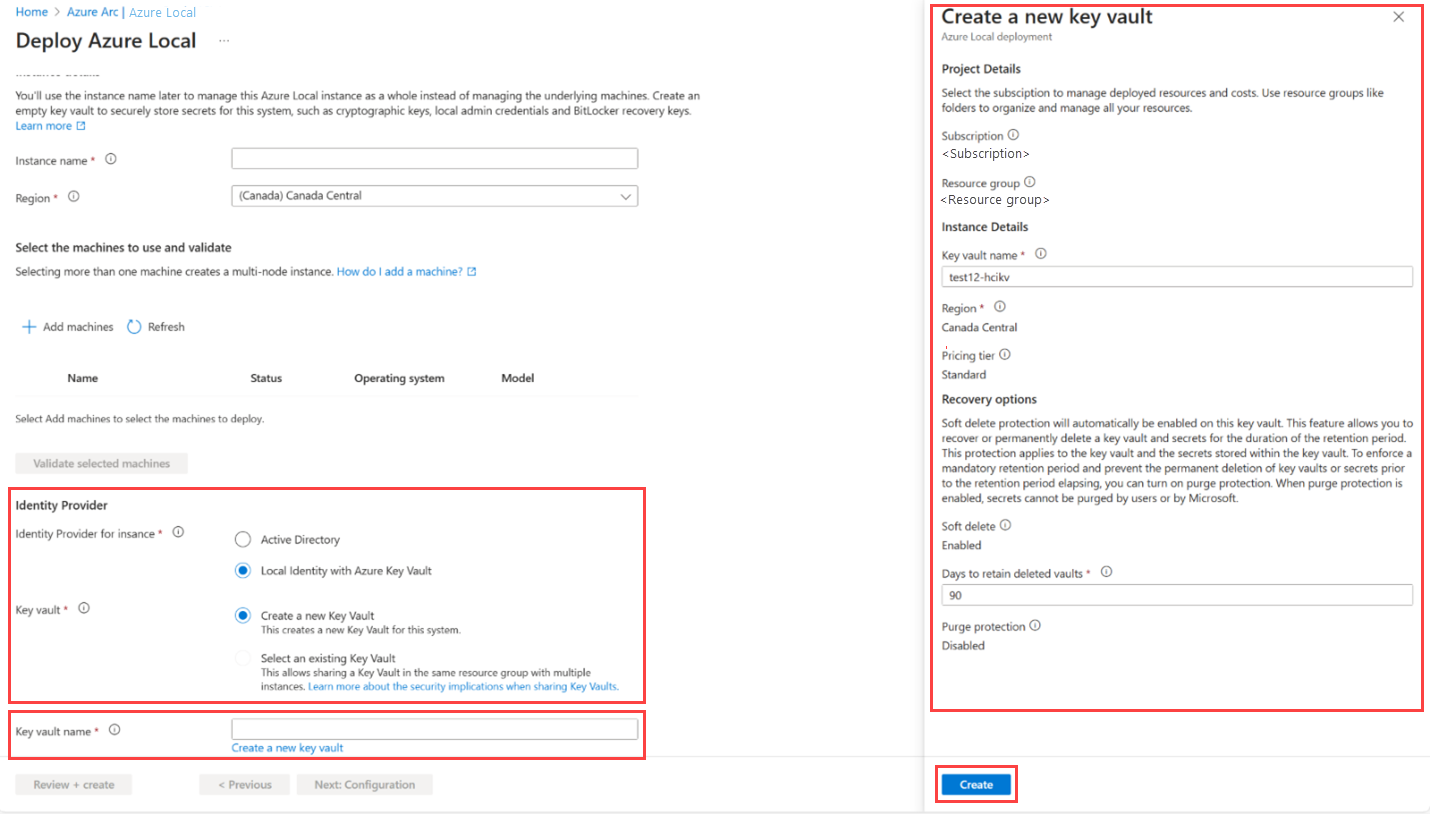

Vyberte místní identitu s možností Azure Key Vault.

Pokud chcete vytvořit novou službu Key Vault, vyberte Vytvořit novou službu Key Vault. Do pravého kontextového podokna zadejte požadované podrobnosti a pak vyberte Vytvořit.

Do názvu trezoru klíčů zadejte nový název služby Key Vault.

Kroky po nasazení

Po nasazení systému ověřte, že nasazení bylo bez AD, a ověřte, že se tajné kódy zálohují do služby Key Vault.

Potvrzení nasazení systému bez služby Active Directory

Po nasazení systému ověřte, že nasazení nebylo bez AD (bez AD).

Spuštěním následujícího příkazu ověřte, že uzel není připojený k doméně AD. Pokud se zobrazí výstup

WORKGROUP, uzel není připojený k doméně.Get-WmiObject Win32_ComputerSystem.DomainTady je ukázkový výstup:

[host]: PS C:\Users\LocalAdmin\Documents> (Get-WmiObject Win32_ComputerSystem).Domain WORKGROUPOvěřte, že je cluster funkční bez AD. Spusťte následující příkaz a zkontrolujte hodnotu parametru

ADAware:Get-ClusterResource "Cluster Name" | Get-ClusterParameter ADAware Object Name Value Type ------ ---- ----- ---- ClusterName ADAware 2 UInt32 For ADAware property, 0 = None, 1 = AD, 2 = DNS (AD'less) only.

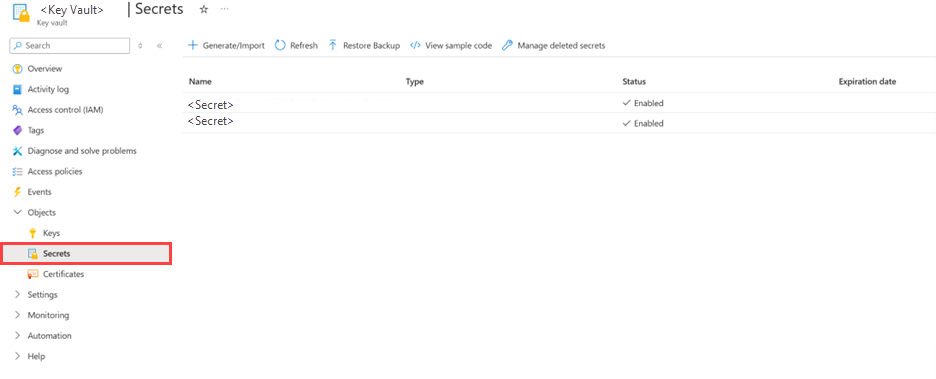

Ověření, že se tajné kódy zálohují do služby Key Vault

Klíče Nástroje BitLocker a hesla správce pro obnovení se bezpečně zálohují do Azure a obměňují se, aby se zajistilo maximální zabezpečení.

Ve scénářích, ve kterých není služba AD dostupná, můžete k obnovení systému využít vyhrazeného uživatele správce obnovení. Určené uživatelské jméno pro tento účel je RecoveryAdmin. Odpovídající heslo je možné bezpečně načíst ze služby Azure Key Vault a zajistit tak, abyste měli potřebné přihlašovací údaje k efektivnímu provádění operací obnovení systému.

Tím se zajistí bezpečné uložení všech důležitých informací a v případě potřeby je možné je snadno načíst a zajistit tak další vrstvu zabezpečení a spolehlivosti naší infrastruktury.

Aktualizace služby Key Vault v Azure Local

Pokud chcete aktualizovat konfiguraci zálohování tak, aby používala novou službu Key Vault, musíte systém opravit novými informacemi o službě Key Vault.

Pokud chcete aktualizovat konfiguraci služby Key Vault služby Backup systému tak, aby používal novou službu Key Vault, postupujte takto:

Začněte vytvořením nové služby Key Vault na webu Azure Portal. Ujistěte se, že je nakonfigurovaná tak, aby ukládaly tajné kódy zálohování.

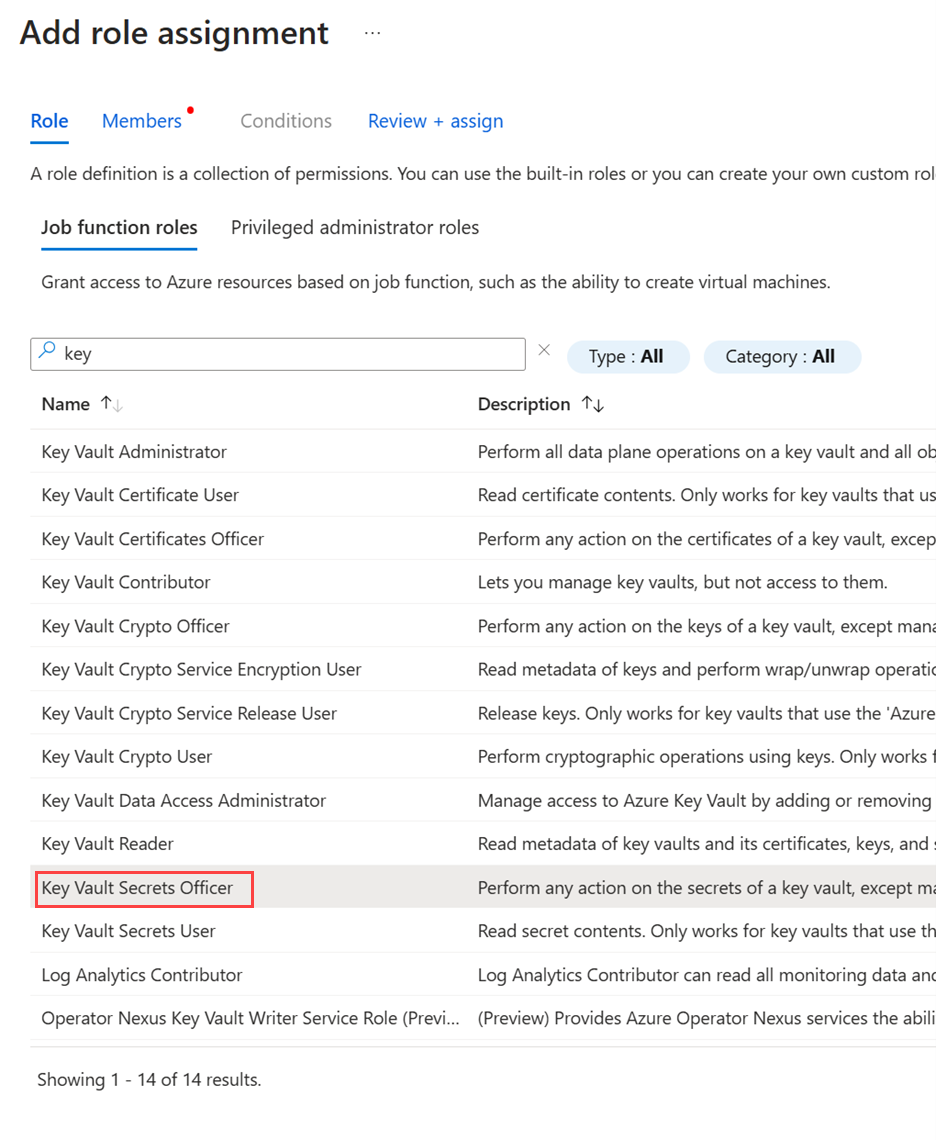

Nastavte vhodné řízení přístupu pro novou službu Key Vault. To zahrnuje udělení potřebných oprávnění identitě uzlu. Ujistěte se, že je vaší službě Key Vault přiřazená role tajného důstojníka služby Key Vault. Pokyny najdete v tématu Poskytnutí přístupu ke klíčům, certifikátům a tajným kódům služby Key Vault pomocí řízení přístupu na základě role v Azure.

Aktualizujte konfiguraci systému.

Pomocí požadavku POST aktualizujte konfiguraci clusteru pomocí nových podrobností služby Key Vault. To zahrnuje odeslání požadavku na následující koncový bod rozhraní API:

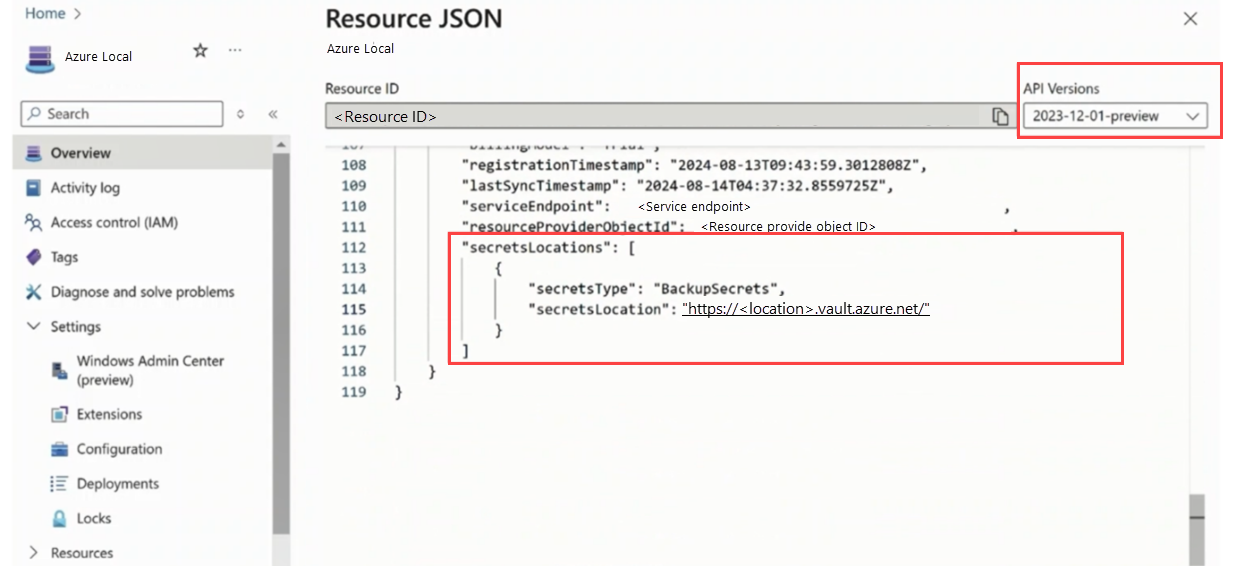

API Spec: API Version: 2024-07-01-preview API Path: /subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.AzureStackHCI/clusters/{clusterName}/updateSecretsLocations Payload: { "properties": { "secretsType": "BackupSecrets", "secretsLocation": "https://hcikeyvaulttestingnew.vault.azure.net/" } }Ověřte konfiguraci. Na webu Azure Portal otevřete systémový prostředek a ověřte, že JSON prostředku obsahuje aktualizované podrobnosti služby Key Vault.

Tady je ukázkový snímek obrazovky JSON prostředku, kde můžete aktualizovat službu Key Vault:

Zkontrolujte tajné kódy v nové službě Key Vault. Ověřte, že jsou všechny tajné kódy zálohování správně uložené v nové službě Key Vault.

Vyčistěte starou službu Key Vault. Starý trezor klíčů a jeho tajné kódy se neodstraní automaticky. Jakmile ověříte, že je nový trezor klíčů správně nakonfigurovaný a všechny tajné kódy se ukládají podle očekávání, můžete v případě potřeby starý trezor klíčů odstranit.

Obnovení odstraněné služby Key Vault a obnovení zálohy

Při odstranění a následném obnovení služby Key Vault se spravovaná identita, která dříve měla přístup ke službě Key Vault, ovlivněna následujícími způsoby:

- Odvolání přístupu ke spravované identitě Během procesu odstranění jsou přístupová oprávnění spravované identity ke službě Key Vault odvolána. To znamená, že identita už nemá autorizaci pro přístup ke službě Key Vault.

- Selhání operací rozšíření Rozšíření služby Backup Key Vault zodpovědné za správu záloh tajných kódů spoléhá na spravovanou identitu pro přístup. Po odvolání přístupových oprávnění nemůže rozšíření provádět operace zálohování.

- Stav rozšíření na webu Azure Portal Na webu Azure Portal se stav rozšíření zobrazí jako neúspěšný , což znamená, že rozšíření nemůže zálohovat tajné kódy kvůli ztrátě potřebných oprávnění.

Pokud chcete vyřešit problém se selháním rozšíření a obnovením normálních operací zálohování, proveďte následující kroky:

Znovu přiřaďte přístup ke spravované identitě.

- Určete spravovanou identitu, která vyžaduje přístup ke službě Key Vault.

- Znovu přiřaďte roli tajného důstojníka služby Key Vault spravované identitě.

Ověřte funkčnost rozšíření.

- Po opětovném přiřazení monitorujte stav rozšíření na webu Azure Portal, abyste zajistili, že se změní z neúspěšného na úspěšné. To znamená, že rozšíření znovu získalo potřebná oprávnění a teď funguje správně.

- Otestujte operace zálohování, abyste měli jistotu, že se tajné kódy správně zálohují a že proces zálohování funguje podle očekávání.

Další kroky

- Pokud jste během nasazování nevytvořili svazky úloh, vytvořte svazky úloh a cesty úložiště pro každý svazek. Podrobnosti najdete v tématu Vytváření svazků v místních clusterech Azure a clusterech s Windows Serverem a vytvoření cesty k úložišti pro Azure Local.

- Získejte podporu pro problémy s místním nasazením Azure.