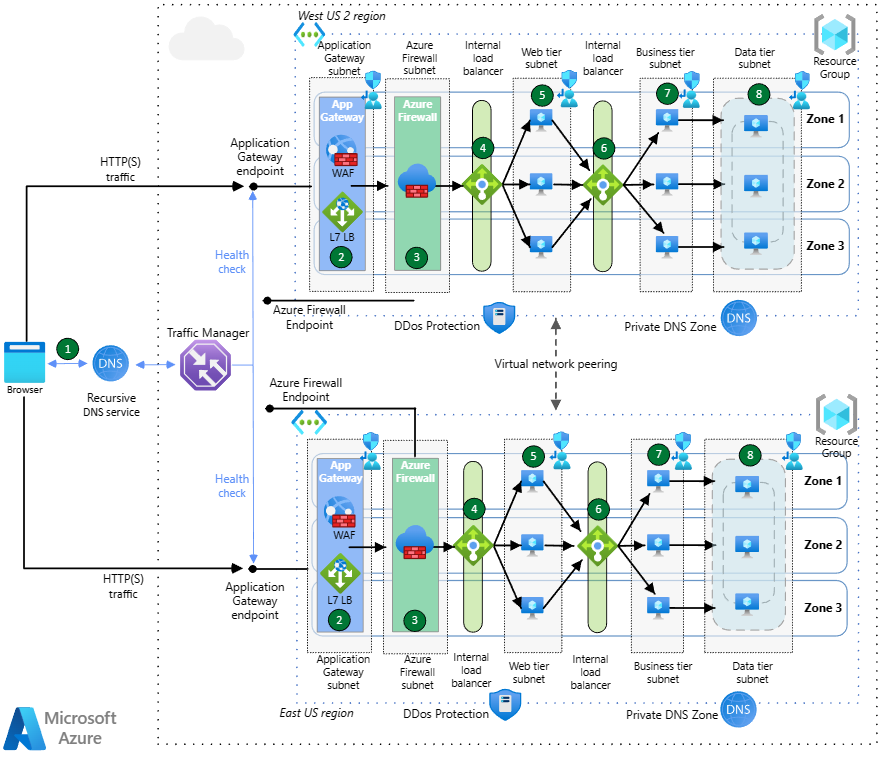

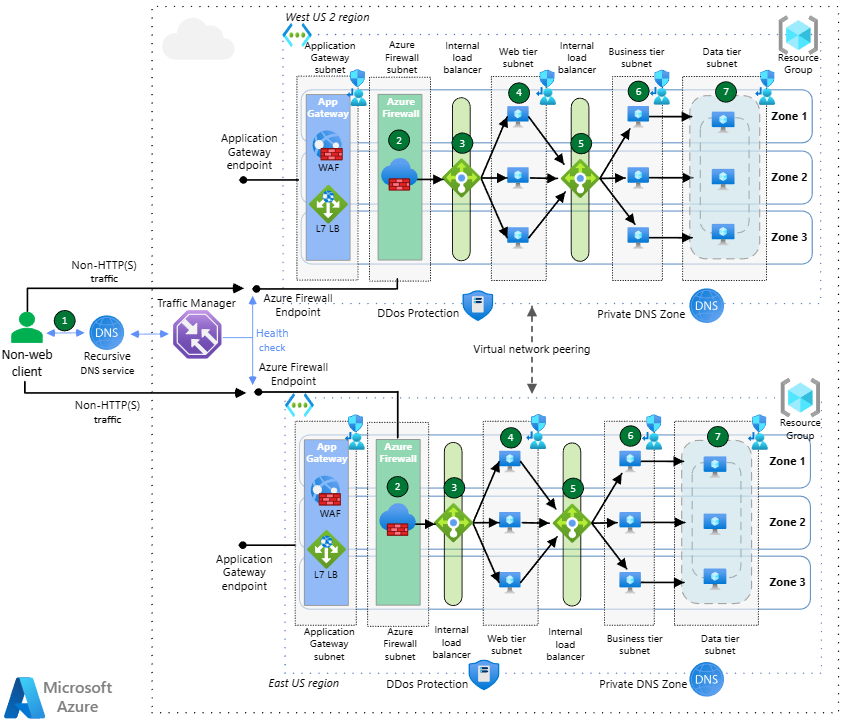

Tato architektura je určená pro globální internetové aplikace, které používají protokoly HTTP(S) a jiné než HTTP(S). Nabízí globální vyrovnávání zatížení založené na DNS, dvě formy regionálního vyrovnávání zatížení a globální partnerský vztah virtuálních sítí k vytvoření architektury s vysokou dostupností, která dokáže odolat regionálnímu výpadku. Kontrolu provozu poskytuje služba Azure Web Application Firewall (WAF) i Azure Firewall.

Poznámky k architektuře

Architektura v tomto dokumentu je snadno rozšiřitelná na návrh hvězdicové virtuální sítě, kde by brána Azure Firewall byla v centrální síti a služba Application Gateway buď v centrální síti, nebo v paprsku. Pokud je služba Application Gateway nasazená v centru, stále chcete, aby se zabránilo konfliktům RBAC a zabránilo dosažení limitů služby Application Gateway (viz limity služby Application Gateway), každou pro danou sadu aplikací.

V prostředí Služby Application Gateway služby Virtual WAN není možné nasadit v centru, takže by se nainstalovaly do paprskových virtuálních sítí.

Navrhovaná architektura se rozhodne pro dvojitou kontrolu webového obsahu prostřednictvím brány Firewall webových aplikací (založených na službě Application Gateway) před službou Azure Firewall. Existují další možnosti, jak je popsané v bráně firewall a službě Application Gateway pro virtuální sítě, ale tato možnost je nejflexibilnější a kompletní: zpřístupňuje IP adresu klienta v hlavičce X-Forwarded-For HTTP pro koncovou aplikaci, poskytuje komplexní šifrování a brání klientům v obejití WAF pro přístup k aplikaci.

Pokud jsou vystaveny jenom webové aplikace (žádné aplikace bez HTTP) a nevyžaduje se dvojitá kontrola webových přenosů WAF a Brány Azure Firewall tohoto webového provozu, bude služba Azure Front Door lepším řešením globálního vyrovnávání zatížení než Traffic Manager. Front Door je nástroj pro vyrovnávání zatížení vrstvy 7 pro obsah HTTP,který také poskytuje ukládání do mezipaměti, zrychlení provozu, ukončení protokolu SSL/TLS, správu certifikátů, sondy stavu a další funkce. Application Gateway ale nabízí lepší integraci se službou Azure Firewall pro přístup vrstvené ochrany.

Příchozí toky provozu HTTP

Stáhněte si soubor aplikace Visio s touto architekturou.

Azure Traffic Manager používá směrování založené na DNS k vyrovnávání zatížení příchozího provozu mezi dvěma oblastmi. Traffic Manager překládá dotazy DNS aplikace na veřejné IP adresy koncových bodů Aplikace Azure lication Gateway. Veřejné koncové body služby Application Gateway slouží jako back-endové koncové body provozu Traffic Manageru pro provoz HTTP(S). Traffic Manager překládá dotazy DNS na základě výběru různých metod směrování. Prohlížeč se připojí přímo ke koncovému bodu; Traffic Manager nevidí provoz HTTP(S).

Služby Application Gateway nasazené napříč zónami dostupnosti přijímají provoz HTTP(S) z prohlížeče a firewally webových aplikací Premium kontrolují provoz a detekují webové útoky. Aplikační brány budou odesílat provoz do back-endu, interního nástroje pro vyrovnávání zatížení pro front-endové virtuální počítače. Pro tento konkrétní tok není interní nástroj pro vyrovnávání zatížení před webovými servery nezbytně nutný, protože služba Application Gateway by mohla toto vyrovnávání zatížení provést sama. Je však zahrnuta pro konzistenci s tokem pro aplikace bez http(S).

Provoz mezi službou Application Gateway a interním nástrojem pro vyrovnávání zatížení front-endu bude zachycován službou Azure Firewall Premium prostřednictvím tras definovaných uživatelem použitých v podsíti služby Application Gateway. Azure Firewall Premium použije kontrolu protokolu TLS na provoz kvůli dalšímu zabezpečení. Azure Firewall je také zónově redundantní. Pokud Azure Firewall zjistí hrozbu v provozu, pakety se zahodí. Jinak po úspěšné kontrole Azure Firewall přesměruje provoz do cílového interního nástroje pro vyrovnávání zatížení webové vrstvy.

Webová vrstva je první vrstvou třívrstvé aplikace, obsahuje uživatelské rozhraní a také analyzuje interakce uživatelů. Nástroj pro vyrovnávání zatížení webové vrstvy se rozdělí do všech tří zón dostupnosti a distribuuje provoz do všech tří virtuálních počítačů webové vrstvy.

Virtuální počítače webové vrstvy jsou rozložené mezi všechny tři zóny dostupnosti a budou komunikovat s obchodní vrstvou prostřednictvím vyhrazeného interního nástroje pro vyrovnávání zatížení.

Obchodní vrstva zpracovává interakce uživatelů a určuje další kroky a nachází se mezi webovou a datovou vrstvou. Interní nástroj pro vyrovnávání zatížení na podnikové úrovni distribuuje provoz do virtuálních počítačů na podnikové úrovni napříč třemi zónami dostupnosti. Nástroj pro vyrovnávání zatížení obchodní vrstvy je zónově redundantní, například nástroj pro vyrovnávání zatížení webové vrstvy.

Virtuální počítače na podnikové úrovni jsou rozložené mezi zóny dostupnosti a budou směrovat provoz do naslouchacího procesu skupiny dostupnosti databází.

Datová vrstva ukládá data aplikace, obvykle v databázi, úložišti objektů nebo sdílené složce. Tato architektura má SQL Server na virtuálních počítačích distribuovaných napříč třemi zónami dostupnosti. Jsou ve skupině dostupnosti a pomocí názvu distribuované sítě (DNN) směrují provoz do naslouchacího procesu skupiny dostupnosti pro vyrovnávání zatížení.

Příchozí toky provozu mimo PROTOKOL HTTP

Stáhněte si soubor aplikace Visio s touto architekturou.

Azure Traffic Manager používá směrování založené na DNS k vyrovnávání zatížení příchozího provozu mezi dvěma oblastmi. Traffic Manager překládá dotazy DNS pro aplikaci na veřejné IP adresy koncových bodů Azure. Veřejné koncové body služby Application Firewall slouží jako back-endové koncové body Traffic Manageru pro provoz mimo protokol HTTP. Traffic Manager překládá dotazy DNS na základě výběru různých metod směrování. Prohlížeč se připojí přímo ke koncovému bodu; Traffic Manager nevidí provoz HTTP(S).

Azure Firewall Premium je zónově redundantní a zkontroluje příchozí provoz z hlediska zabezpečení. Pokud Azure Firewall zjistí hrozbu v provozu, pakety se zahodí. Jinak po úspěšné kontrole azure Firewall přesměruje provoz do interního nástroje pro vyrovnávání zatížení webové vrstvy, který provádí překlad adres (DNAT) na příchozích paketech.

Webová vrstva je první vrstvou třívrstvé aplikace, obsahuje uživatelské rozhraní a také analyzuje interakce uživatelů. Nástroj pro vyrovnávání zatížení webové vrstvy se rozdělí do všech tří zón dostupnosti a distribuuje provoz do všech tří virtuálních počítačů webové vrstvy.

Virtuální počítače webové vrstvy jsou rozložené mezi všechny tři zóny dostupnosti a budou komunikovat s obchodní vrstvou prostřednictvím vyhrazeného interního nástroje pro vyrovnávání zatížení.

Obchodní vrstva zpracovává interakce uživatelů a určuje další kroky a nachází se mezi webovou a datovou vrstvou. Interní nástroj pro vyrovnávání zatížení na podnikové úrovni distribuuje provoz do virtuálních počítačů na podnikové úrovni napříč třemi zónami dostupnosti. Nástroj pro vyrovnávání zatížení obchodní vrstvy je zónově redundantní, například nástroj pro vyrovnávání zatížení webové vrstvy.

Virtuální počítače na podnikové úrovni jsou rozložené mezi zóny dostupnosti a budou směrovat provoz do naslouchacího procesu skupiny dostupnosti databází.

Datová vrstva ukládá data aplikace, obvykle v databázi, úložišti objektů nebo sdílené složce. Tato architektura má SQL Server na virtuálních počítačích distribuovaných napříč třemi zónami dostupnosti. Jsou ve skupině dostupnosti a pomocí názvu distribuované sítě (DNN) směrují provoz do naslouchacího procesu skupiny dostupnosti pro vyrovnávání zatížení.

Odchozí toky provozu (všechny protokoly)

Odchozí toky provozu pro aktualizace oprav virtuálních počítačů nebo jiné připojení k internetu přejdou z virtuálních počítačů úloh do služby Azure Firewall prostřednictvím tras definovaných uživatelem. Azure Firewall vynucuje pravidla připojení pomocí webových kategorií a pravidel sítě a aplikací, aby zabránila úlohám v přístupu k nevhodnému obsahu nebo scénářům exfiltrace dat.

Komponenty

- Azure Firewall je cloudová brána firewall spravovaná microsoftem příští generace, která poskytuje hloubkovou kontrolu paketů pro toky přenosů mezi severem a jihem a východem a západem. Dá se rozšířit mezi Zóny dostupnosti a nabízí automatické automatické škálování, aby se dokázalo vypořádat se změnami poptávky po aplikacích.

- Aplikace Azure lication Gateway je nástroj pro vyrovnávání zatížení vrstvy 7 s volitelnou funkcí firewallu webových aplikací (WAF). Skladová položka služby Application Gateway v2 podporuje redundanci zón dostupnosti a doporučuje se pro většinu scénářů. Služba Application Gateway zahrnuje konfigurovatelné horizontální automatické škálování, aby mohlo automaticky reagovat na změny poptávky po aplikaci.

- Azure Traffic Manager je globální nástroj pro vyrovnávání zatížení provozu založený na DNS, který distribuuje provoz do služeb napříč globálními oblastmi Azure a zároveň poskytuje vysokou dostupnost a rychlost odezvy.

- Azure Load Balancer je nástroj pro vyrovnávání zatížení vrstvy 4. Zónově redundantní nástroj pro vyrovnávání zatížení bude dál distribuovat provoz se selháním zóny dostupnosti do zbývajících zón.

- Azure DDoS Protection má vylepšené funkce pro ochranu před distribuovanými útoky DDoS (Denial of Service).

- Azure DNS je hostitelská služba pro domény DNS. Poskytuje překlad ip adres pomocí infrastruktury Microsoft Azure. Pokud svoje domény hostujete v Azure, můžete spravovat svoje DNS záznamy pomocí stejných přihlašovacích údajů, rozhraní API a nástrojů a za stejných fakturačních podmínek jako u ostatních služeb Azure.

- Zóny Azure Privátní DNS jsou funkcí Azure DNS. Privátní zóny Azure DNS poskytují překlad názvů ve virtuální síti a mezi virtuálními sítěmi. Záznamy obsažené v privátní zóně DNS se nedají přeložit z internetu. Překlad DNS pro privátní zónu DNS funguje jenom z virtuálních sítí propojených s ní.

- Azure Virtual Machines jsou škálovatelné výpočetní prostředky na vyžádání, které poskytují flexibilitu virtualizace, ale eliminují požadavky na údržbu fyzického hardwaru. Mezi volby operačního systému patří Windows a Linux. Některé komponenty aplikací je možné nahradit prostředky Azure typu platforma jako služba (například databáze a front-endová úroveň), ale architektura by se při použití integrace privátního propojení a virtuální sítě App Service výrazně nezměnila, aby se tyto služby PaaS do virtuální sítě přenesly.

- Škálovací sady virtuálních počítačů Azure jsou automatizované a škálování virtuálních počítačů s vyrovnáváním zatížení, které zjednodušuje správu vašich aplikací a zvyšuje dostupnost.

- SQL Server na virtuálních počítačích umožňuje používat plné verze SQL Serveru v cloudu, aniž byste museli spravovat jakýkoli místní hardware.

- Azure Virtual Network je zabezpečená privátní síť v cloudu. Připojuje virtuální počítače k sobě, k internetu a k místním sítím.

- Trasy definované uživatelem představují mechanismus pro přepsání výchozího směrování ve virtuálních sítích. V tomto scénáři se používají k vynucení příchozího a odchozího provozu toků provozu procházejících bránou Azure Firewall.

Podrobnosti řešení

Traffic Manager – Traffic Manager jsme nakonfigurovali tak, aby používal směrování výkonu. Směruje provoz do koncového bodu, který má nejnižší latenci pro uživatele. Traffic Manager automaticky upraví svůj algoritmus vyrovnávání zatížení při změně latence koncového bodu. Traffic Manager poskytuje automatické převzetí služeb při selhání, pokud dojde k výpadku oblasti. Používá prioritní směrování a pravidelné kontroly stavu k určení, kam se má směrovat provoz.

Zóny dostupnosti - Architektura používá tři zóny dostupnosti. Zóny vytvářejí architekturu s vysokou dostupností pro služby Application Gateway, interní nástroje pro vyrovnávání zatížení a virtuální počítače v každé oblasti. Pokud dojde k výpadku zóny, zbývající zóny dostupnosti v této oblasti převezmou zatížení, což by neaktivovalo regionální převzetí služeb při selhání.

Application Gateway – Traffic Manager sice poskytuje místní vyrovnávání zatížení založené na DNS, ale služba Application Gateway poskytuje mnoho stejných funkcí jako Azure Front Door, ale na regionální úrovni, jako například:

- Web Application Firewall (WAF)

- Ukončení šifrování TLS (Transport Layer Security)

- Směrování na základě cesty

- Spřažení relací na základě souborů cookie

Azure Firewall – Azure Firewall Premium nabízí zabezpečení sítě pro obecné aplikace (webový a ne webový provoz) a kontroluje tři typy toků v této architektuře:

- Příchozí toky HTTP ze služby Application Gateway jsou chráněné kontrolou protokolu TLS služby Azure Firewall Premium.

- Příchozí toky mimo protokol HTTP (S) z veřejného internetu se kontrolují se zbývajícími funkcemi služby Azure Firewall Premium.

- Služba Azure Firewall kontroluje odchozí toky z virtuálních počítačů Azure, aby se zabránilo exfiltraci dat a přístupu k zakázaným webům a aplikacím.

Partnerský vztah virtuálních sítí – označujeme partnerský vztah mezi oblastmi "globální partnerský vztah virtuálních sítí". Globální partnerský vztah virtuálních sítí poskytuje replikaci dat s nízkou latencí a vysokou šířkou pásma mezi oblastmi. S tímto globálním partnerským vztahem můžete přenášet data mezi předplatnými Azure, tenanty Microsoft Entra a modely nasazení. V partnerských vztazích virtuálních sítí hvězdicového prostředí by existovaly mezi hvězdicovými sítěmi.

Doporučení

Následující doporučení se řídí pilíři architektury Azure Well-Architected Framework (WAF). Pilíře WAF řídí principy, které pomáhají zajistit kvalitu cloudových úloh. Další informace naleznete v tématu Microsoft Azure Well-Architected Framework.

Úvahy

Tyto aspekty implementují pilíře architektury Azure Well-Architected Framework, což je sada hlavních principů, které je možné použít ke zlepšení kvality úlohy. Další informace naleznete v tématu Microsoft Azure Well-Architected Framework.

Spolehlivost

Spolehlivost zajišťuje, že vaše aplikace může splňovat závazky, které uděláte pro vaše zákazníky. Další informace naleznete v tématu Kontrolní seznam pro kontrolu spolehlivosti.

Oblasti – Pro zajištění vysoké dostupnosti použijte aspoň dvě oblasti Azure. Aplikaci můžete nasadit napříč několika oblastmi Azure v konfiguracích typu aktivní/pasivní nebo aktivní/aktivní. V případě selhání subsystému aplikace také pomáhá vyhnout se výpadkům aplikace více oblastí.

- Pokud selže primární oblast, Traffic Manager automaticky převezme služby při selhání sekundární oblasti.

- Volba nejlepších oblastí pro vaše potřeby musí být založená na technických, regulačních aspektech a podpoře zón dostupnosti.

Páry oblastí – k zajištění nejvyšší odolnosti použijte páry oblastí. Ujistěte se, že obě dvojice oblastí podporují všechny služby Azure, které vaše aplikace potřebuje (viz služby podle oblasti). Tady jsou dvě výhody párů oblastí:

- Plánované aktualizace Azure se postupně zahrnou do spárovaných oblastí, aby se minimalizoval výpadek a riziko výpadku aplikace.

- Data se nadále nacházejí ve stejné zeměpisné oblasti jako jejich dvojice (s výjimkou Brazílie – jih) pro daňové a právní účely.

Zóny dostupnosti – K podpoře služby Application Gateway, Azure Firewallu, Azure Load Balanceru a aplikačních úrovní použijte více zón dostupnosti, pokud jsou k dispozici.

Automatické škálování a instance služby Application Gateway – Nakonfigurujte službu Application Gateway s minimálně dvěma instancemi, aby nedocházelo k výpadkům, a automatické škálování tak, aby poskytovalo dynamickou adaptaci na měnící se požadavky na kapacitu aplikace.

Další informace naleznete v tématu:

- Oblasti a zóny dostupnosti v Azure

- Provozní kontinuita a zotavení po havárii (BCDR): Spárované oblasti Azure

Globální směrování

Globální metoda směrování – Použijte metodu směrování provozu, která nejlépe vyhovuje potřebám vašich zákazníků. Traffic Manager podporuje několik metod směrování provozu, které deterministicky směrují provoz do různých koncových bodů služby.

Vnořená konfigurace – Pokud potřebujete podrobnější kontrolu nad výběrem upřednostňovaného převzetí služeb při selhání v rámci oblasti, použijte Traffic Manager ve vnořené konfiguraci.

Další informace naleznete v tématu:

Globální zobrazení provozu

Pomocí zobrazení provozu v Traffic Manageru můžete zobrazit vzorce provozu a metriky latence. Zobrazení provozu vám může pomoct naplánovat rozšíření stop do nových oblastí Azure.

Podrobnosti najdete v zobrazení provozu Traffic Manageru.

Application Gateway

Využijte skladovou položku služby Application Gateway v2 k automatické odolnosti.

Skladová položka služby Application Gateway v2 automaticky zajišťuje, že se nové instance vytvoří napříč doménami selhání a aktualizačními doménami. Pokud zvolíte redundanci zóny, nejnovější instance se také vytvoří napříč zónami dostupnosti, aby byla odolnost proti chybám.

Skladová položka služby Application Gateway v1 podporuje scénáře s vysokou dostupností při nasazení dvou nebo více instancí. Azure tyto instance distribuuje napříč aktualizačními doménami a doménami selhání, aby se zajistilo, že instance selžou současně. Skladová položka v1 podporuje škálovatelnost přidáním více instancí stejné brány ke sdílení zatížení.

Application Gateway musí důvěřovat certifikátu certifikační autority služby Azure Firewall.

Azure Firewall

K zajištění kontroly protokolu TLS se v tomto návrhu vyžaduje úroveň Premium služby Azure Firewall. Azure Firewall zachytí relace TLS mezi službou Application Gateway a virtuálními počítači webové vrstvy generující vlastní certifikáty a zkontroluje odchozí přenosy z virtuálních sítí do veřejného internetu. Další informace o tomto návrhu najdete v síti nulové důvěryhodnosti pro webové aplikace se službou Azure Firewall a službou Application Gateway.

Doporučení sondy stavu

Tady je několik doporučení pro sondy stavu služby Traffic Manager, Application Gateway a Load Balancer.

Traffic Manager

Stav koncového bodu – Vytvořte koncový bod, který hlásí celkový stav aplikace. Traffic Manager používá k monitorování dostupnosti jednotlivých oblastí sondu HTTP(S). Tato sonda kontroluje odpověď HTTP 200 pro zadanou cestu adresy URL. Použijte koncový bod, který jste vytvořili pro sondu stavu. V opačném případě může sonda hlásit koncový bod, který je v pořádku, když dojde k selhání kritických částí aplikace.

Další informace najdete v tématu o modelu monitorování koncových bodů stavu.

Zpoždění převzetí služeb při selhání – Traffic Manager má zpoždění převzetí služeb při selhání. Následující faktory určují dobu trvání zpoždění:

- Intervaly sondy: Jak často sonda kontroluje stav koncového bodu.

- Tolerovaný počet selhání: Kolik selhání sonda toleruje před označením koncového bodu, který není v pořádku.

- Vypršení časového limitu sondy: jak dlouho traffic Manager považuje koncový bod za špatný.

- TTL (Time-to-Live): Servery DNS musí aktualizovat záznamy DNS uložené v mezipaměti pro IP adresu. Doba, která trvá, závisí na hodnotě TTL DNS. Výchozí hodnotou TTL je 300 sekund (5 minut), ale tuto hodnotu můžete při vytváření profilu Traffic Manageru upravit.

Další informace najdete v tématu Monitorování Traffic Manageru.

Application Gateway a Load Balancer

Seznamte se se zásadami sond stavu služby Application Gateway a nástroje pro vyrovnávání zatížení, abyste měli jistotu, že rozumíte stavu virtuálních počítačů. Tady je stručný přehled:

Application Gateway vždy používá sondu HTTP.

Load Balancer může vyhodnotit protokol HTTP nebo TCP. Pokud na virtuálním počítači běží server HTTP, použijte sondu HTTP. Používejte protokol TCP pro všechno ostatní.

Sondy HTTP odesílají požadavek HTTP GET na zadanou cestu a naslouchají odpovědi HTTP 200. Tato cesta může být kořenová cesta (/) nebo koncový bod monitorování stavu, který implementuje vlastní logiku pro kontrolu stavu aplikace.

Tento koncový bod musí umožňovat anonymní žádosti HTTP. Pokud sonda nemůže během časového limitu dosáhnout instance, služba Application Gateway nebo Load Balancer zastaví odesílání provozu do daného virtuálního počítače. Sonda bude pokračovat ve kontrole a vrátí virtuální počítač do back-endového fondu, pokud bude virtuální počítač znovu dostupný.

Další informace naleznete v tématu:

- Sondy stavu Load Balanceru

- Přehled monitorování stavu služby Application Gateway

- Model monitorování koncových bodů stavu

Zabezpečení

Zabezpečení poskytuje záruky proti záměrným útokům a zneužití cenných dat a systémů. Další informace naleznete v tématu Kontrolní seznam pro kontrolu návrhu prozabezpečení .

Firewall webových aplikací – Funkce WAF služby Aplikace Azure lication Gateway bude zjišťovat a bránit útokům na úrovni HTTP, jako je například injektáž SQL (SQLi) nebo skriptování mezi weby (CSS).

Brána firewall nové generace – Azure Firewall Premium poskytuje další vrstvu ochrany tím, že kontroluje obsah ne webových útoků, jako jsou škodlivé soubory nahrané prostřednictvím protokolu HTTP(S) nebo jiného protokolu.

Kompletní šifrování – Provoz se při procházení sítě Azure zašifruje vždy. Provoz před odesláním do odpovídajícího back-endového systému zašifrují služba Application Gateway i Azure Firewall.

Distribuovaný útok DoS (DDoS) – Pro větší ochranu před útoky DDoS použijte ochranu sítě DDoS (DDoS) než základní ochranu, kterou Azure poskytuje.

Skupiny zabezpečení sítě (NSG) – Pomocí skupin zabezpečení sítě omezte síťový provoz v rámci virtuální sítě. Například v této třívrstvé architektuře přijímá datová vrstva provoz pouze z obchodní vrstvy, nikoli z webového front-endu. Přímo s databázovou vrstvou může komunikovat pouze obchodní vrstva. Pokud chcete toto pravidlo vynutit, měla by databázová vrstva blokovat veškerý příchozí provoz s výjimkou podsítě obchodní vrstvy.

- Povolte příchozí provoz z podsítě podnikové vrstvy.

- Povolte příchozí provoz ze samotné podsítě databázové vrstvy. Toto pravidlo umožňuje komunikaci mezi databázovými virtuálními počítači. Replikace databáze a převzetí služeb při selhání vyžadují toto pravidlo.

- Odepřít veškerý příchozí provoz z virtuální sítě pomocí značky

VirtualNetworkv pravidle k přepsání příkazu povolení zahrnutého ve výchozích pravidlech NSG.

Vytvořte pravidlo 3 s nižší prioritou (vyšším číslem) než první pravidla.

Značky služeb můžete použít k definování řízení přístupu k síti ve skupinách zabezpečení sítě nebo službě Azure Firewall.

Další informace najdete v tématu Konfigurace infrastruktury služby Application Gateway.

Optimalizace nákladů

Optimalizacenákladůch Další informace naleznete v tématu Kontrolní seznam pro kontrolu návrhu proOptimalizace nákladů .

Další informace naleznete v tématu:

- Ceny vyrovnávání zatížení

- Ceny virtuální sítě

- Ceny služby Application Gateway

- Volba správné skladové položky služby Azure Firewall podle vašich potřeb

- Ceny služby Traffic Manager

- Cenová kalkulačka

Efektivita provozu

Efektivita provozu se zabývá provozními procesy, které nasazují aplikaci a udržují ji spuštěnou v produkčním prostředí. Další informace naleznete v tématu kontrolní seznam pro kontrolu efektivity provozu.

Skupiny prostředků – Použití skupin prostředků ke správě prostředků Azure podle životnosti, vlastníka a dalších charakteristik

Partnerský vztah virtuálních sítí – Pomocí partnerského vztahu virtuálních sítí můžete bezproblémově propojit dvě nebo více virtuálních sítí v Azure. Virtuální sítě se zobrazují jako virtuální sítě pro účely připojení. Provoz mezi virtuálními počítači v partnerských virtuálních sítích využívá páteřní infrastrukturu Microsoftu. Ujistěte se, že se adresní prostor virtuálních sítí nepřekrývá.

Virtuální síť a podsítě – Vytvořte samostatnou podsíť pro každou vrstvu vaší podsítě. Virtuální počítače a prostředky, jako je Application Gateway a Load Balancer, byste měli nasadit do virtuální sítě s podsítěmi.

Efektivita výkonu

Efektivita výkonu je schopnost vaší úlohy efektivně splňovat požadavky, které na ni mají uživatelé. Další informace naleznete v tématu Kontrola návrhu kontrolní seznam pro zvýšení efektivity výkonu.

Škálovací sady virtuálních počítačů – Pomocí škálovacích sad virtuálních počítačů můžete automatizovat škálovatelnost virtuálních počítačů. Škálovací sady virtuálních počítačů jsou dostupné ve všech velikostech virtuálních počítačů s Windows a Linuxem. Účtují se vám jenom nasazené virtuální počítače a spotřebované základní prostředky infrastruktury. Za přírůstkové poplatky se neúčtují žádné poplatky. Výhody škálovacích sad virtuálních počítačů jsou:

- Snadné vytváření a správa více virtuálních počítačů

- Vysoká dostupnost a odolnost aplikací

- Automatizované škálování při změnách poptávky po prostředcích

Další informace najdete v tématu Škálovací sady virtuálních počítačů.

Další kroky

Další referenční architektury používající stejné technologie najdete tady: