Tento článek popisuje, jak dosáhnout dodržování předpisů TIC (Trusted Internet Connections) 3.0 pro internetové aplikace a služby Azure. Poskytuje řešení a prostředky, které pomáhají organizacím státní správy splňovat dodržování předpisů TIC 3.0. Popisuje také, jak nasadit požadované prostředky a jak začlenit řešení do stávajících systémů.

Poznámka:

Společnost Microsoft poskytuje tyto informace oddělením a agenturám FCEB (Federal Civil Executive Branch) jako součást navrhované konfigurace, která usnadňuje účast ve funkci Cloud Log Aggregation Warehouse (CISA) cloudových protokolů CISA (Cybersecurity and Infrastructure Security Agency). Navrhované konfigurace spravuje Microsoft a můžou se změnit.

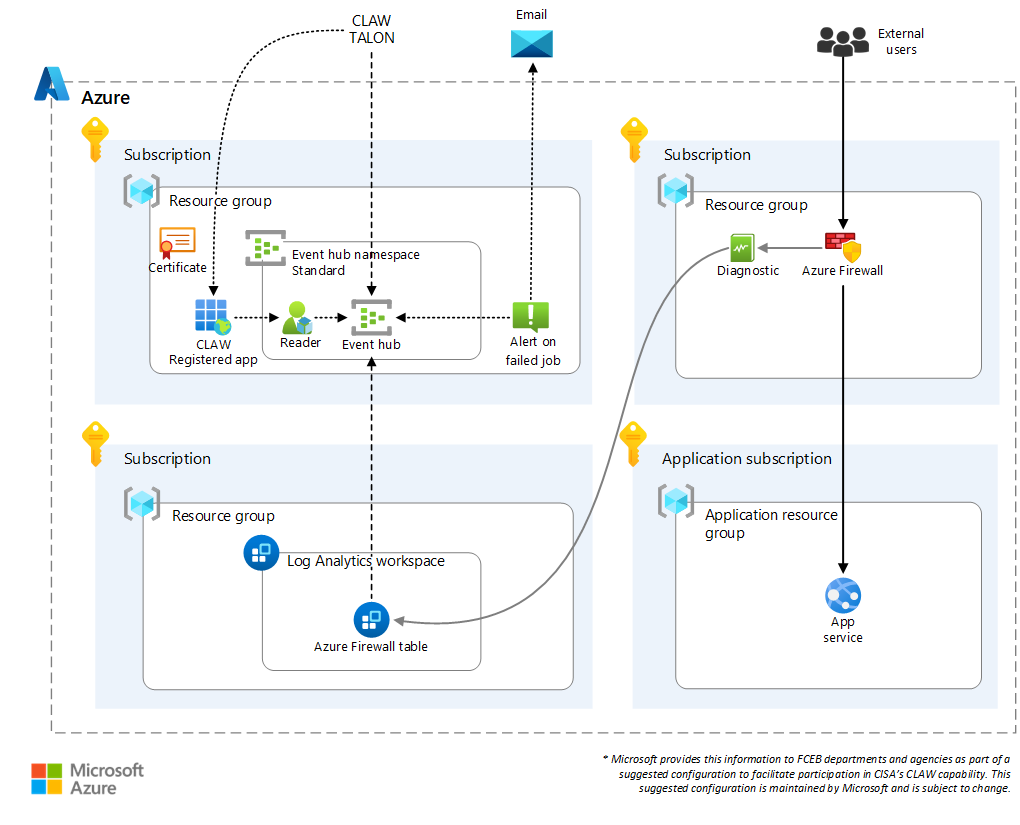

Architektura

Stáhněte si soubor aplikace Visio s touto architekturou.

Tok dat

- Firewall

- Brána firewall může být libovolná brána firewall vrstvy 3 nebo 7.

- Azure Firewall a některé brány firewall třetích stran označované také jako síťová virtuální zařízení (NVA) jsou brány firewall vrstvy 3.

- Aplikace Azure lication Gateway with Web Application Firewall (WAF) a Azure Front Door with WAF jsou brány firewall vrstvy 7.

- Tento článek obsahuje řešení pro nasazení služby Azure Firewall, Application Gateway s WAF a Azure Front Door s nasazeními WAF.

- Brána firewall vynucuje zásady, shromažďuje metriky a protokoluje transakce připojení mezi webovými službami a uživateli a službami, které přistupují k webovým službám.

- Brána firewall může být libovolná brána firewall vrstvy 3 nebo 7.

- Protokoly brány firewall

- Azure Firewall, Application Gateway s WAF a Azure Front Door s WAF odesílají protokoly do pracovního prostoru služby Log Analytics.

- Brány firewall třetích stran odesílají protokoly ve formátu Syslog do pracovního prostoru služby Log Analytics prostřednictvím virtuálního počítače pro předávání Syslog.

- Pracovní prostor služby Log Analytics

- Pracovní prostor služby Log Analytics je úložiště pro protokoly.

- Může hostovat službu, která poskytuje vlastní analýzu dat síťového provozu z brány firewall.

- Instanční objekt (zaregistrovaná aplikace)

- Azure Event Hubs Standard

- CISA TALON

Komponenty

- Firewall. Vaše architektura bude používat jednu nebo více následujících bran firewall. (Další informace najdete v tématu Alternativní část tohoto článku.)

- Azure Firewall je služba zabezpečení brány firewall sítě nativní pro cloud, která poskytuje rozšířenou ochranu před hrozbami pro cloudové úlohy, které běží v Azure. Jde o plně stavovou bránu firewall poskytovanou jako služba s integrovanou vysokou dostupností a neomezenou cloudovou škálovatelností. Je k dispozici ve dvou úrovních výkonu: Standard a Premium. Azure Firewall Premium zahrnuje všechny funkce služby Azure Firewall Standard a poskytuje další funkce, jako je kontrola protokolu TLS (Transport Layer Security) a systém detekce neoprávněných vniknutí a prevence (IDPS).

- Application Gateway s WAF je nástroj pro vyrovnávání zatížení místního webového provozu, který umožňuje spravovat provoz do webových aplikací. WAF poskytuje vylepšenou centralizovanou ochranu webových aplikací před běžným zneužitím a ohrožením zabezpečení.

- Azure Front Door s WAF je globální nástroj pro vyrovnávání zatížení webového provozu, který umožňuje spravovat provoz do webových aplikací. Poskytuje možnosti sítě pro doručování obsahu (CDN), které urychlují a modernizují vaše aplikace. WAF poskytuje vylepšenou centralizovanou ochranu webových aplikací před běžným zneužitím a ohrožením zabezpečení.

- Brána firewall třetí strany je síťové virtuální zařízení, které běží na virtuálním počítači Azure a používá služby brány firewall od dodavatelů jiných výrobců než Microsoftu. Microsoft podporuje velký ekosystém dodavatelů třetích stran, kteří poskytují služby brány firewall.

- Protokolování a ověřování.

- Log Analytics je nástroj, který je k dispozici na webu Azure Portal, který můžete použít k úpravě a spouštění dotazů na protokoly služby Azure Monitor. Další informace najdete v tématu Perspektiva architektury Azure Well-Architected naLog Analytics .

- Azure Monitor je komplexní řešení pro shromažďování, analýzu a akce na telemetrii.

- Microsoft Entra ID poskytuje služby identit, jednotné přihlašování a vícefaktorové ověřování napříč úlohami Azure.

- Instanční objekt (registrovaná aplikace) je entita, která definuje zásady přístupu a oprávnění pro uživatele nebo aplikaci v tenantovi Microsoft Entra.

- Event Hubs Standard je moderní platforma pro streamování velkých objemů dat a služba pro příjem událostí.

- CISA TALON je služba provozovaná společností CISA, která běží v Azure. TALON se připojuje ke službě Event Hubs, ověřuje se pomocí certifikátu poskytnutého CISA, který je přidružený k vašemu instančnímu objektu, a shromažďuje protokoly pro spotřebu CLAW.

Alternativy

V těchto řešeních můžete použít několik alternativ:

- Shromažďování protokolů můžete oddělit do oblastí odpovědnosti. Můžete například odesílat protokoly Microsoft Entra do pracovního prostoru služby Log Analytics, který spravuje tým identit, a odesílat síťové protokoly do jiného pracovního prostoru služby Log Analytics spravovaného týmem sítě.

- Příklady v tomto článku používají jednu bránu firewall, ale některé organizační požadavky nebo architektury vyžadují dvě nebo více. Architektura může například zahrnovat instanci služby Azure Firewall a instanci služby Application Gateway s WAF. Protokoly pro každou bránu firewall je potřeba shromáždit a zpřístupnit CISA TALON ke shromažďování.

- Pokud vaše prostředí vyžaduje odchozí přenos dat z virtuálních počítačů založených na Azure, můžete k monitorování a protokolování odchozího provozu použít řešení vrstvy 3, jako je Azure Firewall nebo brána firewall třetí strany.

Podrobnosti scénáře

TIC 3.0 přesouvá TIC z místního shromažďování dat do cloudového přístupu, který lépe podporuje moderní aplikace a systémy. Zvyšuje výkon, protože máte přímý přístup k aplikacím Azure. S TIC 2.x potřebujete přistupovat k aplikacím Azure prostřednictvím zařízení TIC 2.x Managed Internet Protocol Service (MTIPS), které zpomalí odpověď.

Směrování provozu aplikací přes bránu firewall a protokolování provozu je základní funkce demonstrovaná v zde uvedených řešeních. Bránou firewall může být Azure Firewall, Azure Front Door s WAF, Application Gateway s WAF nebo síťové virtuální zařízení třetí strany. Brána firewall pomáhá zabezpečit hraniční cloud a ukládat protokoly jednotlivých transakcí. Nezávisle na vrstvě brány firewall vyžaduje řešení pro shromažďování a doručování protokolů pracovní prostor služby Log Analytics, zaregistrovanou aplikaci a centrum událostí. Pracovní prostor Služby Log Analytics odesílá protokoly do centra událostí.

CLAW je spravovaná služba CISA. Na konci roku 2022 vydala CISA TALON. TALON je spravovaná služba CISA, která používá nativní funkce Azure. Instance TALON se spouští v každé oblasti Azure. TALON se připojuje k centrem událostí spravovaným vládními úřady za účelem vyžádání brány firewall agentury a protokolů Microsoft Entra do CISA CLAW.

Další informace o CLAW, TIC 3.0 a MTIPS najdete v tématech:

- Pokyny k důvěryhodným internetovým připojením

- Dokumenty s pokyny pro TIC 3.0

- Dokumenty k národnímu systému ochrany kybernetické bezpečnosti (NCPS)

- EINSTEIN

- Spravované důvěryhodné internetové protokolové služby (MTIPS)

Potenciální případy použití

Řešení dodržování předpisů TIC 3.0 běžně používají federální organizace a vládní agentury pro webové aplikace a služby rozhraní API založené na Azure.

Důležité informace

Tyto aspekty implementují pilíře dobře architektuře Azure, což je sada hlavních principů, které můžete použít ke zlepšení kvality úlohy. Další informace naleznete v tématu Microsoft Azure Well-Architected Framework.

- Vyhodnoťte aktuální architekturu a určete, která z řešení, která jsou zde uvedena, poskytuje nejlepší přístup k dodržování předpisů TIC 3.0.

- Obraťte se na zástupce CISA a požádejte o přístup k CLAW.

Spolehlivost

Spolehlivost zajišťuje, že vaše aplikace může splňovat závazky, které uděláte pro vaše zákazníky. Další informace najdete v tématu Přehled pilíře spolehlivosti.

- Azure Firewall Standard a Premium se integrují se zónami dostupnosti, aby se zvýšila dostupnost.

- Application Gateway v2 podporuje automatické škálování a zóny dostupnosti, aby se zvýšila spolehlivost.

- Implementace více oblastí, které zahrnují služby vyrovnávání zatížení, jako je Azure Front Door, můžou zlepšit spolehlivost a odolnost.

- Event Hubs Standard a Premium poskytují párování geografického zotavení po havárii, které umožňuje převzetí služeb při selhání oboru názvů do sekundární oblasti.

Zabezpečení

Zabezpečení poskytuje záruky proti záměrným útokům a zneužití cenných dat a systémů. Další informace najdete v tématu Přehled pilíře zabezpečení.

- Při registraci podnikové aplikace se vytvoří instanční objekt. Pro instanční objekty použijte schéma pojmenování, které označuje účel každého z nich.

- Proveďte audity, které určují aktivitu instančních objektů a stav vlastníků instančních objektů.

- Azure Firewall má standardní zásady. WAF přidružené ke službě Application Gateway a Azure Front Door mají sady spravovaných pravidel, které pomáhají zabezpečit vaši webovou službu. Začněte s těmito sadami pravidel a vytvořte organizační zásady v průběhu času na základě oborových požadavků, osvědčených postupů a nařízení státní správy.

- Přístup ke službě Event Hubs je autorizovaný prostřednictvím spravovaných identit Microsoft Entra a certifikátu, který poskytuje CISA.

Optimalizace nákladů

Optimalizace nákladů se týká snížení zbytečných výdajů a zlepšení efektivity provozu. Další informace najdete v tématu Přehled pilíře optimalizace nákladů.

Náklady na každé řešení se při nárůstu prostředků vertikálně navyšují. Ceny v tomto ukázkovém scénáři cenové kalkulačky Azure jsou založené na řešení služby Azure Firewall. Pokud konfiguraci změníte, můžou se náklady zvýšit. S některými plány se náklady s rostoucím počtem přijatých protokolů zvyšují.

Poznámka:

Pomocí cenové kalkulačky Azure můžete získat aktuální ceny založené na prostředcích nasazených pro vybrané řešení.

Provozní dokonalost

Efektivita provozu zahrnuje provozní procesy, které nasazují aplikaci a udržují ji spuštěnou v produkčním prostředí. Další informace najdete v tématu Přehled pilíře efektivity provozu.

- Upozornění služby Azure Monitor jsou integrovaná do řešení, která vás upozorní, když se nahrání nepodaří doručit protokoly do claw. Potřebujete určit závažnost výstrah a způsob reakce.

- Pomocí šablon Azure Resource Manageru (ARM), Bicep nebo Terraformu můžete urychlit nasazení architektur TIC 3.0 pro nové aplikace.

Efektivita výkonu

Efektivita výkonu je schopnost úlohy škálovat se tak, aby efektivním způsobem splňovala požadavky, které na ni kladou uživatelé. Další informace najdete v tématu Přehled pilíře efektivity výkonu.

- Výkon služby Azure Firewall, Application Gateway, Azure Front Door a Event Hubs se při nárůstu využití škáluje.

- Azure Firewall Premium umožňuje více připojení TCP než standard a poskytuje větší šířku pásma.

- Application Gateway v2 automaticky zajišťuje, aby se nové instance rozprostřely mezi domény selhání a aktualizační domény.

- Azure Front Door poskytuje ukládání do mezipaměti, kompresi, akceleraci provozu a ukončení protokolu TLS, aby se zlepšil výkon.

- Event Hubs Standard a Premium poskytují automatické nafouknutí kapacity pro vertikální navýšení kapacity při nárůstu zatížení.

Nasazení řešení služby Azure Firewall

Poznámka:

Pro toto řešení nejsou k dispozici prostředky nasazení. Součástí je pouze poskytování pokynů.

Nasazení služby Azure Firewall v rámci síťové architektury umožňuje efektivně spravovat a zabezpečit provoz vstupující do aplikačního prostředí Azure. Toto řešení poskytuje komplexní pokyny pro shromažďování a doručování protokolů do cloudového agregačního skladu cloudových protokolů CISA (CISA) a zajištění dodržování požadavků na důvěryhodná internetová připojení (TIC) 3.0. Nasazení je možné automatizovat pomocí šablon ARM, Bicep nebo Terraformu, které streamují proces nastavení a dodržují osvědčené postupy pro infrastrukturu jako kód.

Řešení zahrnuje:

- Virtuální síť, která má samostatné podsítě pro bránu firewall a servery.

- Pracovní prostor služby Log Analytics.

- Azure Firewall se zásadami sítě pro přístup k internetu

- Nastavení diagnostiky služby Azure Firewall, která odesílají protokoly do pracovního prostoru služby Log Analytics.

- Směrovací tabulka přidružená ke skupině prostředků aplikace pro směrování služby App Service do brány firewall pro protokoly, které vygeneruje.

- Registrovaná aplikace.

- Centrum událostí.

- Pravidlo upozornění, které odešle e-mail, pokud úloha selže.

Nasazení řešení, které používá Application Gateway s WAF

Poznámka:

Pro toto řešení nejsou k dispozici prostředky nasazení. Součástí je pouze poskytování pokynů.

Nasazení služby Application Gateway pomocí firewallu webových aplikací (WAF) v architektuře sítě umožňuje efektivně spravovat a zabezpečit webový provoz vstupující do aplikačního prostředí Azure. Toto řešení poskytuje komplexní pokyny pro shromažďování a doručování protokolů do cloudového agregačního skladu cloudových protokolů CISA (CISA) a zajištění dodržování požadavků na důvěryhodná internetová připojení (TIC) 3.0. Nasazení je možné automatizovat pomocí šablon ARM, Bicep nebo Terraformu, které zjednodušují proces nastavení a dodržují osvědčené postupy pro infrastrukturu jako kód.

Řešení zahrnuje:

- Virtuální síť, která má samostatné podsítě pro bránu firewall a servery.

- Pracovní prostor služby Log Analytics.

- Instance služby Application Gateway v2 s WAF. WAF je nakonfigurovaný pomocí zásad spravovaných robotem a Microsoftem.

- Nastavení diagnostiky služby Application Gateway v2, která odesílají protokoly do pracovního prostoru služby Log Analytics.

- Registrovaná aplikace.

- Centrum událostí.

- Pravidlo upozornění, které odešle e-mail, pokud úloha selže.

Nasazení řešení, které používá Službu Azure Front Door s WAF

Poznámka:

Pro toto řešení nejsou k dispozici prostředky nasazení. Součástí je pouze poskytování pokynů.

Následující řešení používá Azure Front Door s WAF ke správě a zabezpečení globálního webového provozu při vstupu do aplikačního prostředí Azure. Toto řešení poskytuje komplexní pokyny pro generování, shromažďování a doručování protokolů do agregačního skladu cloudových protokolů CISA (CLAW), které zajišťují dodržování požadavků na důvěryhodná internetová připojení (TIC) 3.0. Nasazení je možné automatizovat pomocí šablon ARM, Bicep nebo Terraformu, které zjednodušují proces nastavení a dodržují osvědčené postupy pro infrastrukturu jako kód.

Řešení zahrnuje:

- Virtuální síť, která má samostatné podsítě pro bránu firewall a servery.

- Pracovní prostor služby Log Analytics.

- Instance Služby Azure Front Door s WAF. WAF je nakonfigurovaný pomocí zásad spravovaných robotem a Microsoftem.

- Nastavení diagnostiky služby Azure Front Door, která odesílají protokoly do pracovního prostoru služby Log Analytics.

- Registrovaná aplikace.

- Centrum událostí.

- Pravidlo upozornění, které odešle e-mail, pokud úloha selže.

Řešení brány firewall (NVA) třetích stran

Poznámka:

Pro toto řešení nejsou k dispozici prostředky nasazení. Součástí je pouze poskytování pokynů.

Následující řešení ukazuje, jak můžete použít bránu firewall třetí strany ke správě provozu do vašeho aplikačního prostředí Azure a implementaci dodržování předpisů TIC 3.0. Brány firewall třetích stran vyžadují použití virtuálního počítače pro předávání Syslog. Jeho agenti musí být zaregistrovaní v pracovním prostoru služby Log Analytics. Brána firewall třetí strany je nakonfigurovaná tak, aby exportovala protokoly ve formátu Syslog do virtuálního počítače pro předávání Syslog. Agent je nakonfigurovaný tak, aby odesílal protokoly do pracovního prostoru služby Log Analytics. Jakmile se protokoly nacházejí v pracovním prostoru služby Log Analytics, posílají se do služby Event Hubs a zpracovávají se tak, jak jsou v dalších řešeních popsaných v tomto článku.

Úlohy po nasazení

Po nasazení vaše prostředí provádí možnosti brány firewall a protokolování připojení. Abyste splnili dodržování zásad TIC 3.0 pro shromažďování telemetrických dat sítě, musíte zajistit, aby se protokoly zpřístupňily do CISA CLAW. Kroky po nasazení dokončí úlohy, které umožní dodržování předpisů. K dokončení těchto kroků je potřeba koordinovat s CISA, protože CISA potřebuje dodat certifikát pro přidružení k vašemu instančnímu objektu.

Po nasazení musíte ručně provést následující úlohy. Nemůžete je dokončit pomocí šablony ARM.

- Získejte certifikát veřejného klíče od CISA.

- Vytvoření instančního objektu (registrace aplikace)

- Přidejte certifikát veřejného klíče do registrace aplikace.

- Přiřaďte aplikaci roli Příjemce dat služby Azure Event Hubs v oboru názvů Event Hubs.

- Aktivujte informační kanál odesláním ID tenanta Azure, ID aplikace (klienta), názvu oboru názvů centra událostí, názvu centra událostí a názvu skupiny příjemců do CISA.

Přispěvatelé

Tento článek spravuje Microsoft. Původně byla napsána následujícími přispěvateli.

Hlavní autor:

- Paul Lizer | Vedoucí architekt cloudových řešení

Další přispěvatel:

- Mick Alberts | Technický spisovatel

Pokud chcete zobrazit neveřejné profily LinkedIn, přihlaste se na LinkedIn.

Další kroky

- Dokumenty s pokyny pro TIC 3.0

- Dokumenty k národnímu systému ochrany kybernetické bezpečnosti (NCPS)

- EINSTEIN

- Spravované důvěryhodné internetové protokolové služby (MTIPS)

- Důvěryhodné internetové připojení Azure – rozšířené

- Federal App Innovation – TIC 3.0

- Co je Azure Firewall?

- Dokumentace ke službě Azure Firewall

- Co je Aplikace Azure lication Gateway?

- Azure Front Door

- Úvod do Azure WAF

- Přehled Log Analytics ve službě Azure Monitor

- Co je služba Azure Event Hubs?

- Přehled upozornění v Azure

- Přehled objektů aplikace a instančního objektu v Microsoft Entra ID

- Použití portálu k vytvoření aplikace Microsoft Entra a instančního objektu, který má přístup k prostředkům

- Registrace aplikace na platformě Microsoft Identity Platform

- Přiřazování rolí Azure s využitím webu Azure Portal

- Vytvoření skupin zdrojů

- Jak najít ID tenanta Microsoft Entra

- Shromažďování zdrojů dat Syslog pomocí agenta Log Analytics

- Analýza textových dat v protokolech služby Azure Monitor

- Úvod do protokolování toků pro skupiny zabezpečení sítě

- Co jsou spravované identity pro prostředky Azure?

- Nasazení a konfiguraci brány Azure Firewall pomocí webu Azure Portal