Síťové funkce služby App Service

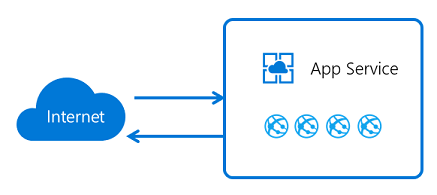

Aplikace můžete nasadit ve službě Aplikace Azure Service několika způsoby. Ve výchozím nastavení jsou aplikace hostované ve službě App Service přístupné přímo přes internet a mohou přistupovat pouze ke koncovým bodům hostovaným v internetu. U mnoha aplikací je potřeba řídit příchozí a odchozí síťový provoz. Služba App Service nabízí několik funkcí, které vám pomůžou tyto potřeby splnit. Úkolem je zjistit, kterou funkci použít k vyřešení daného problému. Tento článek vám pomůže určit, kterou funkci použít, na základě příkladů případů použití.

Pro službu Aplikace Azure Service existují dva hlavní typy nasazení:

- Veřejná služba s více tenanty hostuje plány služby App Service v cenových cenách Free, Shared, Basic, Standard, PremiumV2 a PremiumV3.

- Služba App Service Environment s jedním tenantem (ASE) hostuje plány izolované skladové položky App Service přímo ve vaší virtuální síti Azure.

Funkce, které používáte, závisí na tom, jestli se nacházíte ve službě s více tenanty nebo ve službě ASE.

Poznámka:

Síťové funkce nejsou dostupné pro aplikace nasazené v Azure Arc.

Síťové funkce služby App Service s více tenanty

Aplikace Azure Service je distribuovaný systém. Role, které zpracovávají příchozí požadavky HTTP nebo HTTPS, se nazývají front-endy. Role, které hostují úlohy zákazníka, se nazývají pracovní procesy. Všechny role v nasazení služby App Service existují ve víceklientové síti. Vzhledem k tomu, že ve stejné jednotce škálování služby App Service existuje mnoho různých zákazníků, nemůžete síť app Service připojit přímo k síti.

Místo připojení sítí potřebujete funkce pro zpracování různých aspektů komunikace aplikací. Funkce, které zpracovávají požadavky na vaši aplikaci, se nedají použít k řešení problémů při volání z aplikace. Stejně tak funkce, které řeší problémy s voláními z vaší aplikace, se nedají použít k řešení problémů s vaší aplikací.

| Příchozí funkce | Odchozí funkce |

|---|---|

| Adresa přiřazená aplikací | Hybridní připojení |

| Omezení přístupu | Integrace virtuální sítě vyžadovaná bránou |

| Koncové body služby | Integrace virtuální sítě |

| Privátní koncové body |

Kromě uvedených výjimek můžete všechny tyto funkce používat společně. Můžete kombinovat funkce pro řešení problémů.

Případy použití a funkce

V případě jakéhokoliv konkrétního případu použití může být několik způsobů, jak problém vyřešit. Volba nejlepší funkce někdy přesahuje samotný případ použití. Následující případy příchozího použití naznačují, jak pomocí síťových funkcí služby App Service řešit problémy s řízením provozu směřujícího do vaší aplikace:

| Případ příchozího použití | Funkce |

|---|---|

| Podpora potřeb PROTOKOLU SSL založených na IP adresách pro vaši aplikaci | Adresa přiřazená aplikací |

| Podpora nesdílené vyhrazené příchozí adresy pro vaši aplikaci | Adresa přiřazená aplikací |

| Omezení přístupu k aplikaci ze sady dobře definovaných adres | Omezení přístupu |

| Omezení přístupu k aplikaci z prostředků ve virtuální síti | Koncové body služby – interní nástroj pro vyrovnávání zatížení (ILB) – privátní koncové body služby ASE |

| Zveřejnění aplikace na privátní IP adrese ve virtuální síti | Privátní IP adresa privátních koncových bodů služby ASE s interním nástrojem pro vyrovnávání zatížení pro příchozí provoz v instanci služby Application Gateway s koncovými body služby |

| Ochrana aplikace pomocí firewallu webových aplikací (WAF) | Application Gateway a služba ASE Application Gateway s interním nástrojem pro vyrovnávání zatížení s privátními koncovými body služby Application Gateway s koncovými body služby Azure Front Door s omezeními přístupu |

| Vyrovnávání zatížení provozu do vašich aplikací v různých oblastech | Azure Front Door s omezeními přístupu |

| Vyrovnávání zatížení provozu ve stejné oblasti | Application Gateway s koncovými body služby |

Následující případy použití odchozích přenosů naznačují, jak pomocí síťových funkcí služby App Service vyřešit potřeby odchozího přístupu pro vaši aplikaci:

| Případ odchozího použití | Funkce |

|---|---|

| Přístup k prostředkům ve virtuální síti Azure ve stejné oblasti | Integrace virtuální sítě ASE |

| Přístup k prostředkům ve virtuální síti Azure v jiné oblasti | Integrace virtuální sítě a partnerský vztah virtuálních sítí – požadovaná integrace virtuální sítě – ASE a partnerský vztah virtuálních sítí |

| Přístup k prostředkům zabezpečeným pomocí koncových bodů služby | Integrace virtuální sítě ASE |

| Přístup k prostředkům v privátní síti, která není připojená k Azure | Hybridní připojení |

| Přístup k prostředkům napříč okruhy Azure ExpressRoute | Integrace virtuální sítě ASE |

| Zabezpečení odchozího provozu z webové aplikace | Integrace virtuální sítě a skupiny zabezpečení sítě ASE |

| Směrování odchozího provozu z webové aplikace | Integrace virtuální sítě a směrování tabulek ASE |

Výchozí chování sítě

Aplikace Azure jednotky škálování služby podporují mnoho zákazníků v každém nasazení. Plány SKU Free a Shared hostují úlohy zákazníků u víceklientských pracovních procesů. Základní a vyšší plány hostují úlohy zákazníků, které jsou vyhrazené pouze pro jeden plán služby App Service. Pokud máte plán služby App Service úrovně Standard, všechny aplikace v daném plánu běží na stejném pracovním procesu. Pokud pracovní proces škálujete na více instancí, všechny aplikace v tomto plánu služby App Service se replikují na nový pracovní proces pro každou instanci v plánu služby App Service.

Odchozí adresy

Virtuální počítače pracovního procesu jsou rozdělené ve velké části podle plánů služby App Service. Plány Free, Shared, Basic, Standard a Premium používají stejný typ pracovního virtuálního počítače. Plán PremiumV2 používá jiný typ virtuálního počítače. PremiumV3 používá ještě jiný typ virtuálního počítače.

Když změníte řadu virtuálních počítačů, získáte jinou sadu odchozích adres. Pokud škálujete z úrovně Standard na PremiumV2, vaše odchozí adresy se změní. Pokud škálujete z PremiumV2 na PremiumV3, vaše odchozí adresy se změní. V některých starších jednotkách škálování se při škálování z úrovně Standard na PremiumV2 změní příchozí i odchozí adresy.

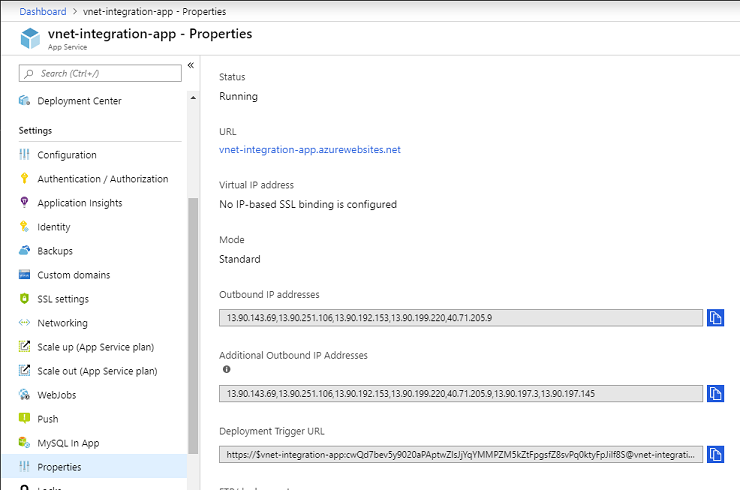

Existuje mnoho adres, které se používají pro odchozí volání. Odchozí adresy používané vaší aplikací pro odchozí volání jsou uvedené ve vlastnostech vaší aplikace. Tyto adresy sdílí všechny aplikace, které běží na stejné rodině virtuálních počítačů pracovního procesu v nasazení služby App Service. Pokud chcete zobrazit všechny adresy, které vaše aplikace může používat ve škálovací jednotce, je tato vlastnost označená possibleOutboundAddresses jako seznam.

App Service má mnoho koncových bodů, které se používají ke správě služby. Tyto adresy se publikují v samostatném dokumentu a jsou také ve AppServiceManagement značce služby IP. Značka AppServiceManagement se používá jenom ve službě App Service Environment, kde potřebujete takový provoz povolit. Příchozí adresy služby App Service se sledují ve AppService značce služby IP. Neexistuje žádná značka služby IP, která obsahuje odchozí adresy používané službou App Service.

Adresa přiřazená aplikací

Funkce adresy přiřazená aplikací je odsud funkce SSL založená na PROTOKOLU IP. Pokud k němu chcete získat přístup, nastavte ssl s vaší aplikací. Tuto funkci můžete použít pro volání SSL na základě PROTOKOLU IP. Můžete ji také použít k poskytnutí adresy, kterou má jenom aplikace.

Když použijete adresu přiřazenou aplikací, provoz stále prochází stejnými front-endovými rolemi, které zpracovávají veškerý příchozí provoz do jednotky škálování služby App Service. Adresu, která je přiřazená vaší aplikaci, používá jenom vaše aplikace. Případy použití této funkce:

- Podpora potřeb PROTOKOLU SSL založených na IP adresách pro vaši aplikaci

- Nastavte vyhrazenou adresu pro aplikaci, která není sdílená.

Informace o nastavení adresy v aplikaci najdete v tématu Přidání certifikátu TLS/SSL ve službě Aplikace Azure Service.

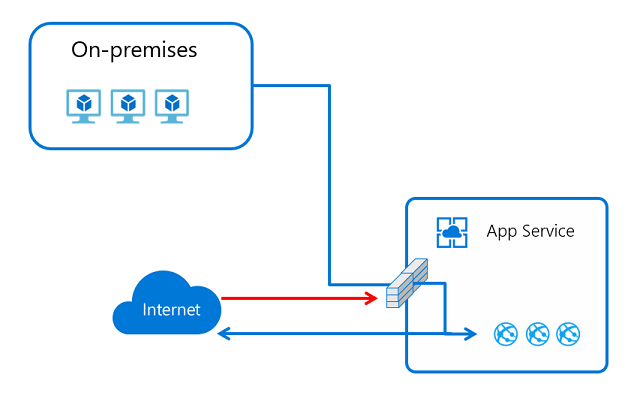

Omezení přístupu

Omezení přístupu umožňují filtrovat příchozí požadavky. Akce filtrování probíhá u front-endových rolí, které jsou nadřazené z rolí pracovního procesu, na kterých běží vaše aplikace. Vzhledem k tomu, že front-endové role jsou nadřazené od pracovních procesů, můžete si představit omezení přístupu jako ochranu na úrovni sítě pro vaše aplikace. Další informace najdete v tématu Aplikace Azure Omezení přístupu ke službě.

Tato funkce umožňuje vytvořit seznam pravidel povolení a zamítnutí, která se vyhodnocují v pořadí priority. Podobá se funkci skupiny zabezpečení sítě (NSG) v sítích Azure. Tuto funkci můžete použít ve službě ASE nebo ve službě s více tenanty. Když ho použijete se službou ASE s interním nástrojem pro vyrovnávání zatížení, můžete omezit přístup z bloků privátních adres. Další informace najdete v tématu Nastavení omezení přístupu ke službě Aplikace Azure Service.

Poznámka:

Pro každou aplikaci můžete nakonfigurovat až 512 pravidel omezení přístupu.

Privátní koncový bod

Privátní koncový bod je síťové rozhraní, které vás soukromě a bezpečně připojuje k webové aplikaci privátním propojením Azure. Privátní koncový bod používá privátní IP adresu z vaší virtuální sítě a efektivně přenese webovou aplikaci do vaší virtuální sítě. Tato funkce je určená jenom pro příchozí toky do vaší webové aplikace. Další informace najdete v tématu Použití privátních koncových bodů pro aplikace služby App Service.

Některé případy použití této funkce:

- Omezte přístup k aplikaci z prostředků ve virtuální síti.

- Zveřejnění aplikace na privátní IP adrese ve vaší virtuální síti

- Chraňte aplikaci pomocí WAF.

Privátní koncové body brání exfiltraci dat. Jediná věc, ke které se můžete dostat přes privátní koncový bod, je aplikace, se kterou je nakonfigurovaná.

Hraniční síť zabezpečení sítě

Hraniční síť Azure (NSP) je služba, která poskytuje zabezpečenou hraniční síť pro komunikaci služeb PaaS (Platform as a Service). Tyto služby PaaS můžou vzájemně komunikovat v rámci hraniční sítě. Můžou také komunikovat s prostředky mimo hraniční síť pomocí pravidel veřejného příchozího a odchozího přístupu.

Vynucování pravidel NSP primárně používá zabezpečení založené na identitách. Tento přístup nejde plně vynutit ve službách platformy, jako jsou App Services a Functions, které umožňují nasadit vlastní kód a použít identitu k reprezentaci platformy. Pokud potřebujete komunikovat se službami PaaS, které jsou součástí NSP, přidejte do instancí služby App Service nebo Functions integraci virtuální sítě. Komunikujte s prostředky PaaS pomocí privátních koncových bodů.

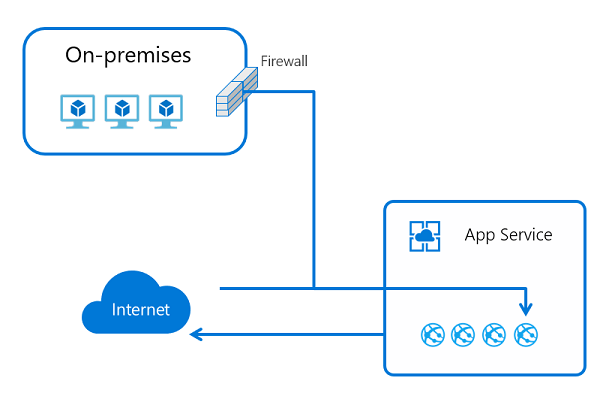

Hybridní připojení

Hybridní připojení služby App Service umožňují vašim aplikacím provádět odchozí volání na zadané koncové body TCP. Koncový bod může být místní, ve virtuální síti nebo kdekoli, kde umožňuje odchozí provoz do Azure na portu 443. Pokud chcete tuto funkci použít, musíte nainstalovat přenosového agenta s názvem Správce hybridního připojení na hostitele s Windows Serverem 2012 nebo novějším. Správce hybridního připojení musí být schopná připojit se k Azure Relay na portu 443. Správce hybridního připojení si můžete stáhnout z uživatelského rozhraní služby App Service Hybrid Connections na portálu.

Služba App Service Hybrid Connections je založená na funkci Azure Relay Hybrid Connections. App Service používá specializovanou formu funkce, která podporuje jenom odchozí volání z vaší aplikace na hostitele a port TCP. Tento hostitel a port se musí přeložit jenom na hostiteli, na kterém je nainstalovaná Správce hybridního připojení.

Když aplikace ve službě App Service provede vyhledávání DNS na hostiteli a portu definovaném v hybridním připojení, provoz se automaticky přesměruje tak, aby procházel hybridním připojením a mimo Správce hybridního připojení. Další informace najdete v tématu Hybridní připojení služby App Service.

Tato funkce se běžně používá k:

- Přístup k prostředkům v privátních sítích, které nejsou připojené k Azure pomocí sítě VPN nebo ExpressRoute

- Podpora migrace místních aplikací do služby App Service bez nutnosti přesunu podpůrných databází.

- Zajištění přístupu s vylepšeným zabezpečením jednoho hostitele a portu na hybridní připojení Většina síťových funkcí otevírá přístup k síti. S hybridními připojeními se můžete spojit pouze s jedním hostitelem a portem.

- Projděte si scénáře, na které se nevztahují jiné metody odchozího připojení.

- Proveďte vývoj ve službě App Service způsobem, který umožňuje aplikacím snadno používat místní prostředky.

Vzhledem k tomu, že tato funkce umožňuje přístup k místním prostředkům bez příchozí brány firewall, je oblíbená pro vývojáře. Ostatní odchozí síťové funkce služby App Service souvisejí se službou Azure Virtual Network. Hybridní připojení nezávisí na průchodu virtuální sítí. Dá se použít pro širší škálu síťových potřeb.

Služba App Service Hybrid Connections neví, co děláte. Můžete ho použít pro přístup k databázi, webové službě nebo libovolnému soketu TCP v sálovém počítači. Tato funkce v podstatě tuneluje pakety TCP.

Hybridní připojení jsou oblíbená pro vývoj. Můžete ho také použít v produkčních aplikacích. Je skvělá pro přístup k webové službě nebo databázi, ale není vhodná pro situace, které zahrnují vytváření mnoha připojení.

Integrace virtuální sítě

Integrace virtuální sítě služby App Service umožňuje vaší aplikaci provádět odchozí požadavky do virtuální sítě Azure.

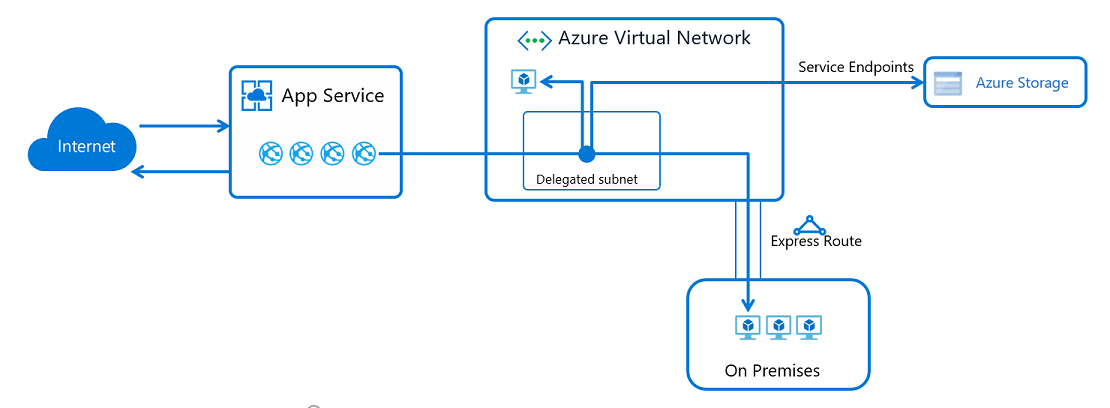

Funkce integrace virtuální sítě umožňuje umístit back-end aplikace do podsítě ve virtuální síti Resource Manageru. Virtuální síť musí být ve stejné oblasti jako vaše aplikace. Tato funkce není dostupná ve službě App Service Environment, která už je ve virtuální síti. Případy použití této funkce:

- Přístup k prostředkům ve virtuálních sítích Resource Manageru ve stejné oblasti

- Přístup k prostředkům v partnerských virtuálních sítích, včetně připojení mezi oblastmi

- Přístup k prostředkům zabezpečeným pomocí koncových bodů služby

- Přístup k prostředkům, které jsou přístupné přes připojení ExpressRoute nebo VPN

- Přístup k prostředkům v privátních sítích bez nutnosti a nákladů na bránu virtuální sítě

- Pomoc se zabezpečením veškerého odchozího provozu

- Vynutit tunelování veškerého odchozího provozu.

Další informace najdete v tématu Integrace virtuální sítě služby App Service.

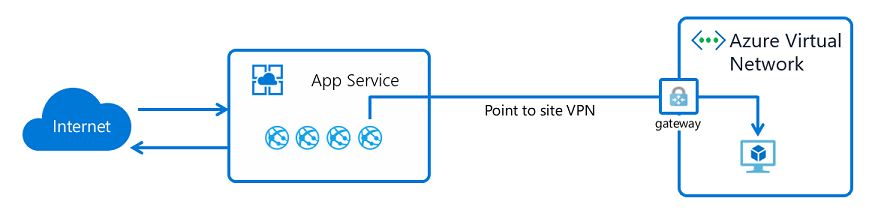

Integrace virtuální sítě vyžadovaná bránou

Integrace virtuální sítě vyžadovaná bránou byla první edicí integrace virtuální sítě ve službě App Service. Tato funkce používá síť VPN typu point-to-site k připojení hostitele, na kterém vaše aplikace běží, k bráně virtuální sítě ve vaší virtuální síti. Když tuto funkci nakonfigurujete, aplikace získá jednu z přiřazených adres typu point-to-site přiřazených jednotlivým instancím.

Požadovaná integrace brány umožňuje připojit se přímo k virtuální síti v jiné oblasti bez partnerského vztahu a připojit se ke klasické virtuální síti. Tato funkce je omezená na plány služby App Service pro Windows a nefunguje s virtuálními sítěmi připojenými k ExpressRoute. Doporučujeme používat místní integraci virtuální sítě. Další informace najdete v tématu Konfigurace integrace virtuální sítě vyžadované bránou.

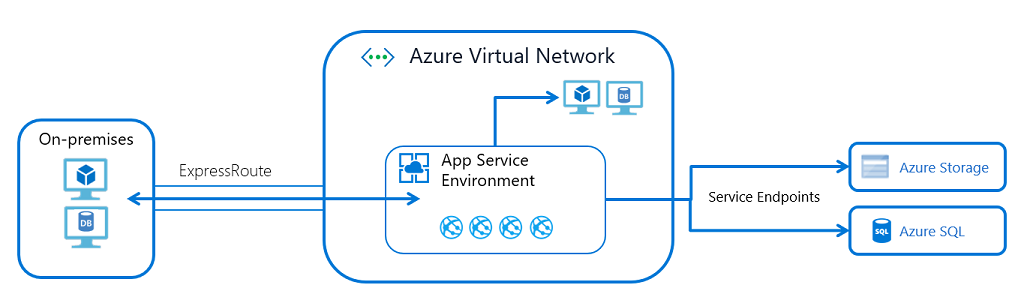

App Service Environment

Služba App Service Environment (ASE) je nasazení služby Aplikace Azure service s jedním tenantem, které běží ve vaší virtuální síti. Některé případy pro tuto funkci:

- Získejte přístup k prostředkům ve virtuální síti.

- Přístup k prostředkům přes ExpressRoute

- Zpřístupněte své aplikace privátní adresou ve vaší virtuální síti.

- Přístup k prostředkům napříč koncovými body služby

- Přístup k prostředkům napříč privátními koncovými body

S ase nemusíte používat integraci virtuální sítě, protože služba ASE už je ve vaší virtuální síti. Pokud chcete přistupovat k prostředkům, jako je SQL nebo Azure Storage přes koncové body služby, povolte koncové body služby v podsíti ASE. Pokud chcete získat přístup k prostředkům ve virtuální síti nebo privátních koncových bodech ve virtuální síti, nemusíte provádět žádnou další konfiguraci. Pokud chcete přistupovat k prostředkům přes ExpressRoute, už jste ve virtuální síti a nemusíte nic konfigurovat ve službě ASE ani v aplikacích.

Vzhledem k tomu, že aplikace ve službě ASE s interním nástrojem pro vyrovnávání zatížení můžou být vystavené na privátní IP adrese, můžete přidat zařízení WAF, která zpřístupňují jenom některé aplikace na internetu. Nepovolování ostatních pomáhá udržet zbytek zabezpečený. Tato funkce vám může pomoct usnadnit vývoj vícevrstvých aplikací.

Některé věci nejsou v současné době možné z víceklientských služeb, ale jsou možné z ASE. Několik příkladů:

- Hostování aplikací v jedné službě tenanta

- Vertikálně navyšte kapacitu až na více instancí, než je možné ve službě s více tenanty.

- Načtěte klientské certifikáty privátní certifikační autority pro použití vašimi aplikacemi s privátními koncovými body zabezpečenými certifikační autoritou.

- Vynutit protokol TLS 1.2 ve všech aplikacích hostovaných v systému, aniž by bylo možné ho zakázat na úrovni aplikace.

Služba ASE poskytuje nejlepší příběh o izolovaném a vyhrazeném hostování aplikací. Tento přístup zahrnuje některé problémy správy. Před použitím provozní služby ASE je potřeba zvážit některé věci:

- Služba ASE běží ve vaší virtuální síti, ale má závislosti mimo virtuální síť. Tyto závislosti musí být povolené. Další informace najdete v tématu Důležité informace o sítích pro službu App Service Environment.

- Služba ASE se škáluje okamžitě jako víceklientová služba. Potřebujete předpovědět potřeby škálování místo reaktivního škálování.

- Služba ASE má vyšší počáteční náklady. Pokud chcete službu ASE využít na maximum, měli byste naplánovat, abyste do jedné služby ASE umístili mnoho úloh, a ne pro malé úsilí.

- Aplikace v ASE nemůžou selektivně omezit přístup k některým aplikacím ve službě ASE a ne k jiným aplikacím.

- AsE je v podsíti. Všechna síťová pravidla se vztahují na veškerý provoz do a z této služby ASE. Pokud chcete přiřadit pravidla příchozího provozu jenom pro jednu aplikaci, použijte omezení přístupu.

Kombinování funkcí

Funkce uvedené ve víceklientských službách lze společně použít k řešení složitějších případů použití. Dva z nejběžnějších případů použití jsou zde popsány jako příklady. Když pochopíte, co různé funkce dělají, můžete splnit téměř všechny požadavky na architekturu systému.

Umístění aplikace do virtuální sítě

Možná vás zajímá, jak umístit aplikaci do virtuální sítě. Pokud aplikaci umístíte do virtuální sítě, příchozí a odchozí koncové body aplikace se nacházejí ve virtuální síti. Služba ASE je nejlepším způsobem, jak tento problém vyřešit. Většinu svých potřeb ale můžete splnit ve víceklientských službách kombinováním funkcí. Můžete například hostovat intranetové aplikace s privátními příchozími a odchozími adresami podle:

- Vytvoření aplikační brány s privátními příchozími a odchozími adresami

- Zabezpečení příchozího provozu do vaší aplikace pomocí koncových bodů služby

- Použití funkce integrace virtuální sítě, takže back-end vaší aplikace je ve vaší virtuální síti.

Tento styl nasazení neposkytuje vyhrazenou adresu pro odchozí provoz do internetu ani možnost uzamknout veškerý odchozí provoz z vaší aplikace. Dává vám velkou část toho, co byste jinak získali pouze s ASE.

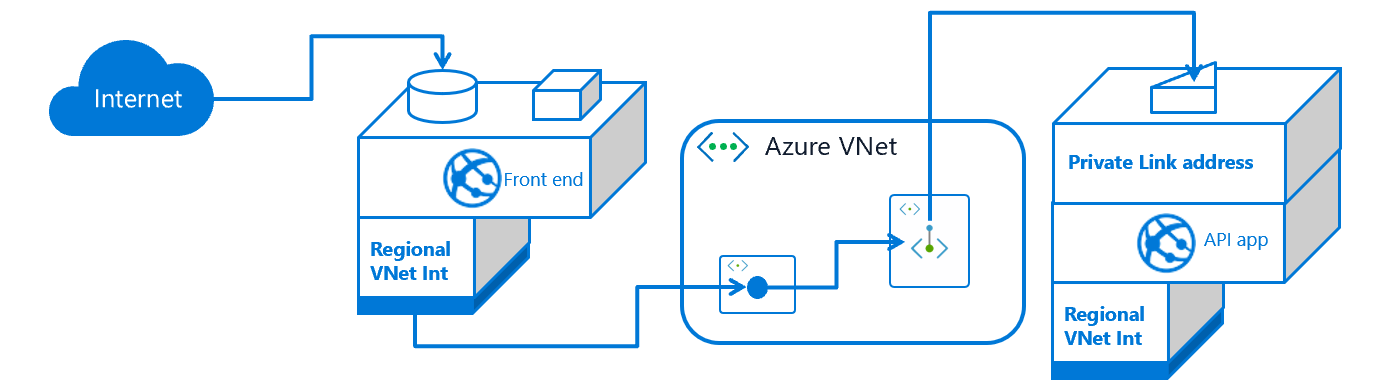

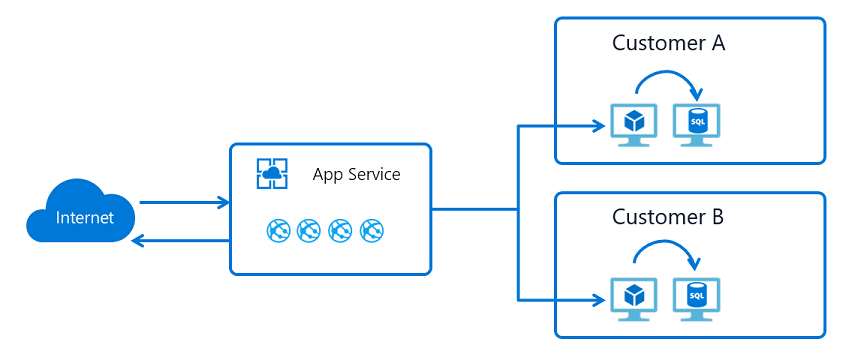

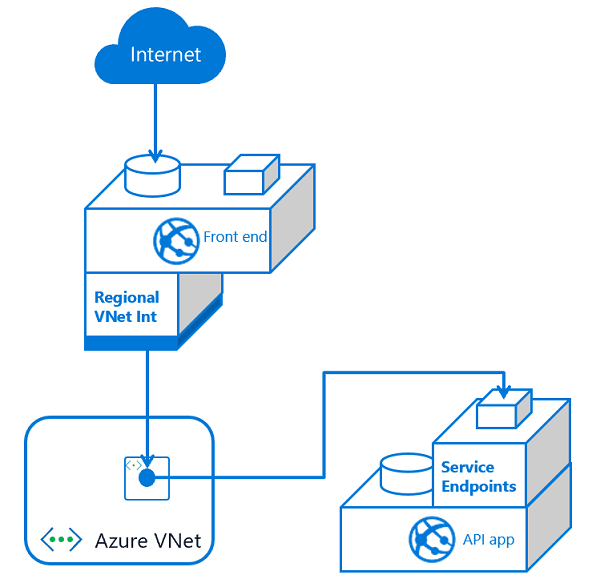

Vytváření vícevrstvých aplikací

Vícevrstvé aplikace je aplikace, ve které k back-endovým aplikacím API lze přistupovat pouze z front-endové vrstvy. Existují dva způsoby vytvoření vícevrstvé aplikace. Oba začínají použitím integrace virtuální sítě k připojení front-endové webové aplikace k podsíti ve virtuální síti. Tím umožníte webové aplikaci volat do vaší virtuální sítě. Po připojení front-endové aplikace k virtuální síti se rozhodněte, jak uzamknout přístup k aplikaci API. Můžete provádět následující akce:

- Hostování front-endu i aplikace API ve stejné službě ASE s interním nástrojem pro vyrovnávání zatížení a zveřejnění front-endové aplikace na internetu pomocí aplikační brány.

- Hostování front-endu ve službě s více tenanty a back-endu ve službě ASE s interním nástrojem pro vyrovnávání zatížení

- Hostujte front-end i aplikaci API ve víceklientské službě.

Pokud hostujete front-end i aplikaci API pro vícevrstvé aplikace, můžete:

Zveřejnění aplikace API pomocí privátních koncových bodů ve vaší virtuální síti:

Pomocí koncových bodů služby se ujistěte, že příchozí provoz do vaší aplikace API pochází jenom z podsítě používané vaší front-endovou webovou aplikací:

Tady je několik aspektů, které vám pomůžou rozhodnout, kterou metodu použít:

- Když používáte koncové body služby, stačí zabezpečit provoz do vaší aplikace API jenom do podsítě integrace. Koncové body služby pomáhají zabezpečit aplikaci API, ale stále můžete mít exfiltraci dat z front-endové aplikace do jiných aplikací ve službě App Service.

- Když používáte privátní koncové body, máte v provozu dvě podsítě, což zvyšuje složitost. Privátní koncový bod je také prostředek nejvyšší úrovně a přidává režijní náklady na správu. Výhodou používání privátních koncových bodů je, že nemáte možnost exfiltrace dat.

Obě metody fungují s více front-endy. V malém měřítku se koncové body služby snadněji používají, protože jednoduše povolíte koncové body služby pro aplikaci API v podsíti integrace front-endu. Když přidáváte další front-endové aplikace, musíte upravit každou aplikaci API tak, aby zahrnovala koncové body služby s podsítí integrace. Když používáte privátní koncové body, je to složitější, ale po nastavení privátního koncového bodu nemusíte v aplikacích API nic měnit.

Obchodní aplikace

Obchodní aplikace (LOB) jsou interní aplikace, které nejsou běžně vystavené pro přístup z internetu. Tyto aplikace se volají z podnikových sítí, kde je možné přísně kontrolovat přístup. Pokud používáte službu ASE s interním nástrojem pro vyrovnávání zatížení, je snadné hostovat obchodní aplikace. Pokud používáte službu s více tenanty, můžete buď použít privátní koncové body, nebo používat koncové body služby v kombinaci s aplikační bránou. Existují dva důvody použití aplikační brány s koncovými body služby místo použití privátních koncových bodů:

- U obchodních aplikací potřebujete ochranu WAF.

- Chcete vyrovnávat zatížení do několika instancí obchodních aplikací.

Pokud se žádná z těchto potřeb nevztahuje, můžete lépe používat privátní koncové body. S privátními koncovými body dostupnými ve službě App Service můžete své aplikace zveřejnit na privátních adresách ve vaší virtuální síti. Privátní koncový bod, který umístíte do virtuální sítě, je dostupný přes ExpressRoute a připojení VPN.

Konfigurace privátních koncových bodů zveřejňuje vaše aplikace na privátní adrese. Musíte nakonfigurovat DNS tak, aby se k této adrese dostala z místního prostředí. Aby tato konfigurace fungovala, předejte privátní zónu Azure DNS, která obsahuje vaše privátní koncové body, na místní servery DNS. Privátní zóny Azure DNS nepodporují přesměrování zón, ale můžete podporovat předávání zón pomocí privátního překladače Azure DNS.

Porty služby App Service

Při kontrole služby App Service najdete několik portů, které jsou vystavené pro příchozí připojení. Neexistuje způsob, jak blokovat nebo řídit přístup k těmto portům ve službě s více tenanty. Tady je seznam vystavených portů:

| Používání | Port nebo porty |

|---|---|

| HTTP/HTTPS | 80, 443 |

| Správa | 454, 455 |

| FTP/FTPS | 21, 990, 10001-10300 |

| Vzdálené ladění sady Visual Studio | 4020, 4022, 4024 |

| Služba Nasazení webu | 8172 |

| Použití infrastruktury | 7654, 1221 |