Bezpečné použití dat pomocí dětského hřiště portálu Azure AI Foundry

V tomto článku se dozvíte, jak bezpečně chatovat s vašimi daty pomocí dětského hřiště Azure AI Foundry. Následující části obsahují doporučenou konfiguraci pro ochranu dat a prostředků pomocí řízení přístupu na základě role na základě ID Microsoft Entra, spravované sítě a privátních koncových bodů. Doporučujeme zakázat přístup k veřejné síti pro prostředky Azure OpenAI, prostředky Azure AI Search a účty úložiště. Použití vybraných sítí s pravidly PROTOKOLU IP se nepodporuje, protože IP adresy služeb jsou dynamické.

Poznámka:

Nastavení spravované virtuální sítě Azure AI Foundry se vztahuje pouze na spravované výpočetní prostředky Azure AI Foundry, nikoli služby paaS (platforma jako služba), jako je Azure OpenAI nebo Azure AI Search. Při používání služeb PaaS neexistuje riziko exfiltrace dat, protože služby spravuje Microsoft.

Následující tabulka shrnuje změny provedené v tomto článku:

| Konfigurace | Výchozí | Zabezpečení | Notes |

|---|---|---|---|

| Data odesílaná mezi službami | Odesláno přes veřejnou síť | Odesláno prostřednictvím privátní sítě | Data se odesílají šifrovaná pomocí protokolu HTTPS i přes veřejnou síť. |

| Ověřování služby | Klíče rozhraní API | Microsoft Entra ID | Každý, kdo má klíč rozhraní API, se může ověřit ve službě. Microsoft Entra ID poskytuje podrobnější a robustnější ověřování. |

| Oprávnění služby | Klíče rozhraní API | Řízení přístupu na základě role | Klíče rozhraní API poskytují úplný přístup ke službě. Řízení přístupu na základě role poskytuje podrobný přístup ke službě. |

| Síťový přístup | Veřejná | Privátní | Použití privátní sítě brání entitám mimo privátní síť v přístupu k prostředkům zabezpečeným pomocí této sítě. |

Požadavky

Ujistěte se, že je centrum Azure AI Foundry nasazené s nastavením přístupu na základě identity pro účet úložiště. Tato konfigurace se vyžaduje pro správné řízení přístupu a zabezpečení služby Azure AI Foundry Hub. Tuto konfiguraci můžete ověřit pomocí jedné z následujících metod:

- Na webu Azure Portal vyberte centrum a pak vyberte Nastavení, Vlastnosti a Možnosti. V dolní části stránky ověřte, že je typ přístupu k účtu úložiště nastavený na přístup založený na identitě.

- Pokud nasazujete pomocí šablon Azure Resource Manageru nebo Bicep, zahrňte do

systemDatastoresAuthMode: 'identity'šablony nasazení vlastnost. - Abyste mohli přiřadit role k prostředkům a uživatelům, musíte být obeznámeni s používáním řízení přístupu na základě role Microsoft Entra ID. Další informace najdete v článku řízení přístupu na základě role.

Konfigurace centra Azure AI Foundry v izolované síti

Pokud vytváříte nové centrum Azure AI Foundry, vytvořte centrum s izolací sítě pomocí jednoho z následujících dokumentů:

- Vytvoření zabezpečeného centra Azure AI Foundry na webu Azure Portal

- Vytvoření zabezpečeného centra Azure AI Foundry pomocí sady Python SDK nebo Azure CLI

Pokud máte existující centrum Azure AI Foundry, které není nakonfigurované pro použití spravované sítě, pomocí následujících kroků ji nakonfigurujte tak, aby používala:

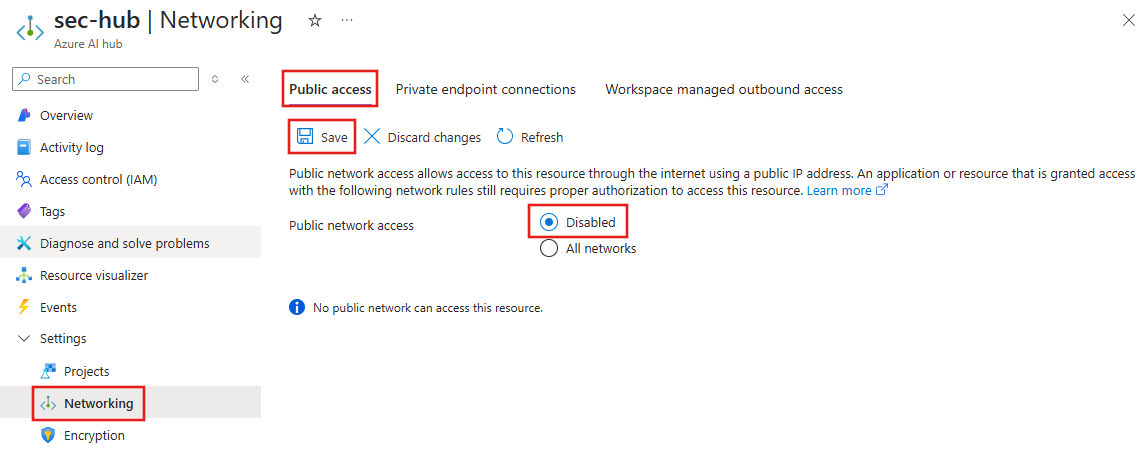

Na webu Azure Portal vyberte centrum a pak vyberte Nastavení, Sítě, Veřejný přístup.

Pokud chcete zakázat přístup k veřejné síti pro centrum, nastavte přístup k veřejné síti na Zakázáno. Výběrem možnosti Uložit se změny uplatní.

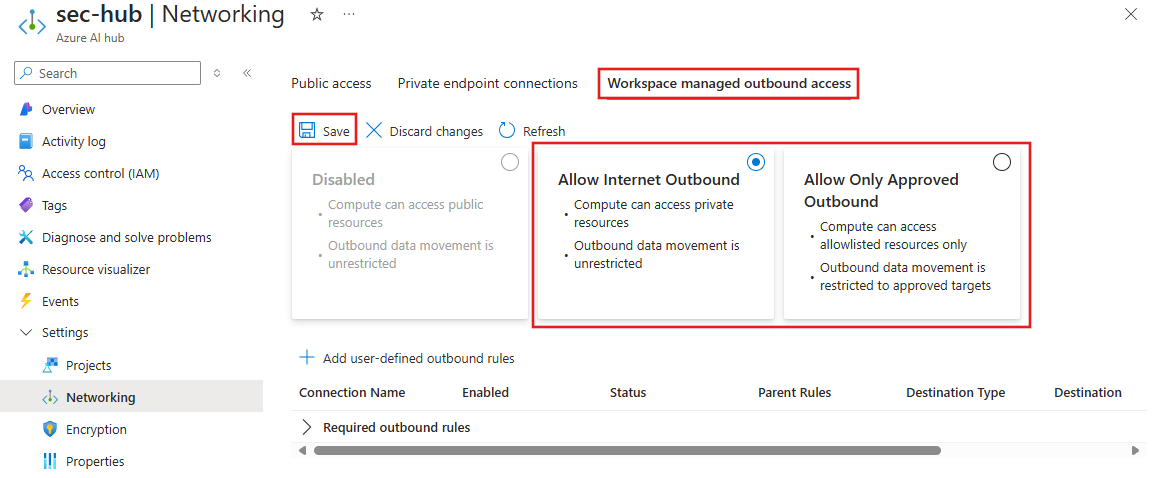

Vyberte možnost Přístup pro odchozí komunikaci spravovaný pracovním prostorem a pak vyberte režim Povolit odchozí připojení k internetu nebo Povolit pouze schválený režim izolace sítě odchozích přenosů . Výběrem možnosti Uložit se změny uplatní.

Konfigurace prostředku služeb Azure AI

V závislosti na konfiguraci můžete použít prostředek služeb Azure AI, který zahrnuje také Azure OpenAI nebo samostatný prostředek Azure OpenAI. Kroky v této části nakonfigurují prostředek služeb AI. Stejný postup platí pro prostředek Azure OpenAI.

Pokud nemáte existující prostředek služeb Azure AI pro centrum Azure AI Foundry, vytvořte ho.

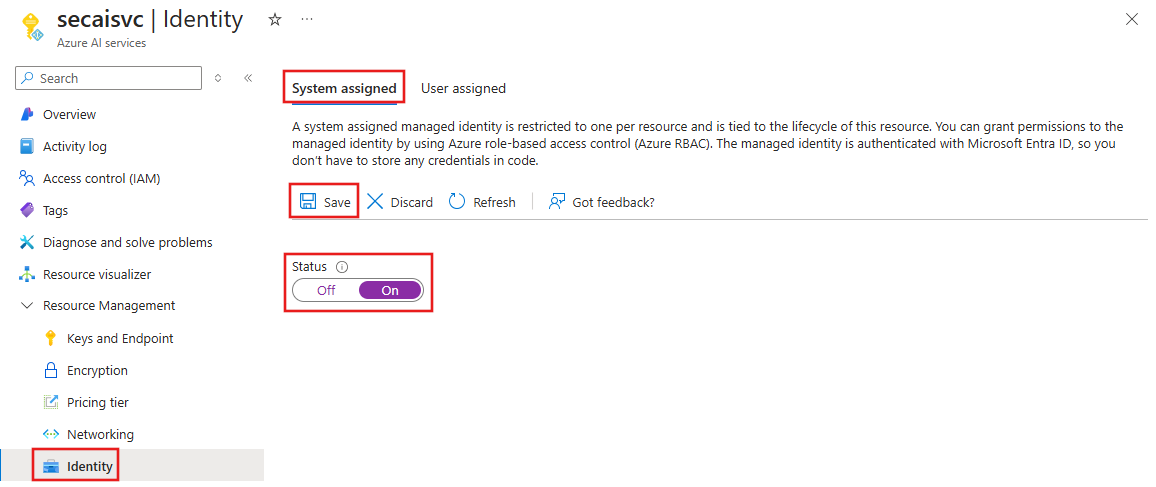

Na webu Azure Portal vyberte prostředek služeb AI a pak vyberte __Resource Správa, Identita a Systém.

Pokud chcete vytvořit spravovanou identitu pro prostředek služeb AI, nastavte stav na Zapnuto. Výběrem možnosti Uložit se změny uplatní.

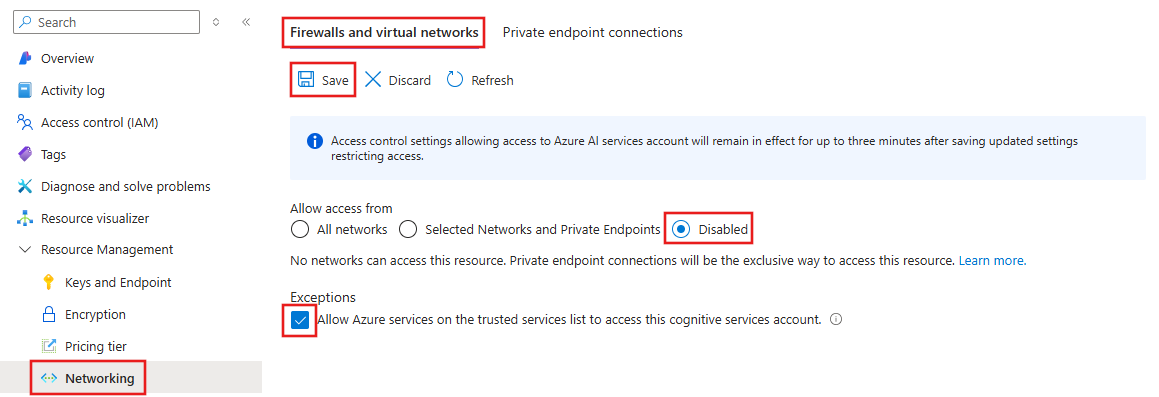

Chcete-li zakázat přístup k veřejné síti, vyberte sítě, brány firewall a virtuální sítě a potom nastavte Možnost Povolit přístup zezakázaného přístupu. V části Výjimky se ujistěte, že jsou povolené služby Azure v seznamu důvěryhodných služeb. Výběrem možnosti Uložit se změny uplatní.

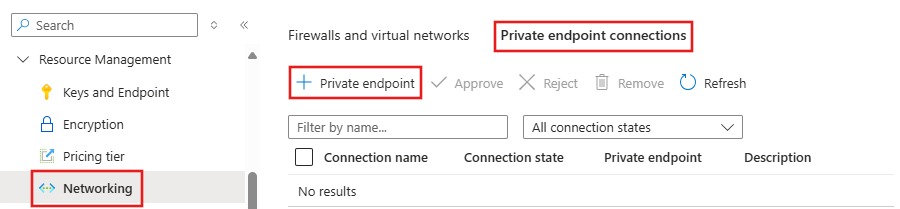

Pokud chcete vytvořit privátní koncový bod pro prostředek služby AI, vyberte sítě, připojení privátního koncového bodu a pak vyberte + privátní koncový bod. Tento privátní koncový bod slouží k tomu, aby klienti ve vaší virtuální síti Azure mohli bezpečně komunikovat s prostředkem služeb AI. Další informace o používání privátních koncových bodů se službami Azure AI najdete v článku Použití privátních koncových bodů.

- Na kartě Základy zadejte jedinečný název privátního koncového bodu, síťového rozhraní a vyberte oblast, ve které chcete vytvořit privátní koncový bod.

- Na kartě Prostředek přijměte cílový podsourc účtu.

- Na kartě Virtuální síť vyberte virtuální síť Azure, ke které se privátní koncový bod připojuje. Tato síť by měla být stejná, ke které se vaši klienti připojují, a že centrum Azure AI Foundry má připojení k privátnímu koncovému bodu.

- Na kartě DNS vyberte výchozí hodnoty pro nastavení DNS.

- Pokračujte na kartu Zkontrolovat a vytvořit a pak vyberte Vytvořit a vytvořte privátní koncový bod.

V současné době nemůžete zakázat místní ověřování (sdílený klíč) ke službám Azure AI prostřednictvím webu Azure Portal. Místo toho můžete použít následující rutinu Azure PowerShellu :

Set-AzCognitiveServicesAccount -resourceGroupName "resourceGroupName" -name "AIServicesAccountName" -disableLocalAuth $trueDalší informace najdete v článku o zákazu místního ověřování ve službách Azure AI.

Konfigurace služby Azure AI Search

Pokud chcete, můžete zvážit použití indexu Azure AI Search:

- Přizpůsobte proces vytváření indexu.

- Znovu použijte index vytvořený dříve tím, že ingestuje data z jiných zdrojů dat.

Pokud chcete použít existující index, musí mít alespoň jedno prohledávatelné pole. Při použití vektorového vyhledávání se ujistěte, že je mapován alespoň jeden platný vektorový sloupec.

Důležité

Informace v této části platí jenom pro zabezpečení prostředku Azure AI Search pro použití s Azure AI Foundry. Pokud používáte Azure AI Search pro jiné účely, možná budete muset nakonfigurovat další nastavení. Související informace o konfiguraci služby Azure AI Search najdete v následujících článcích:

Pokud nemáte existující prostředek Azure AI Search pro centrum Azure AI Foundry, vytvořte ho.

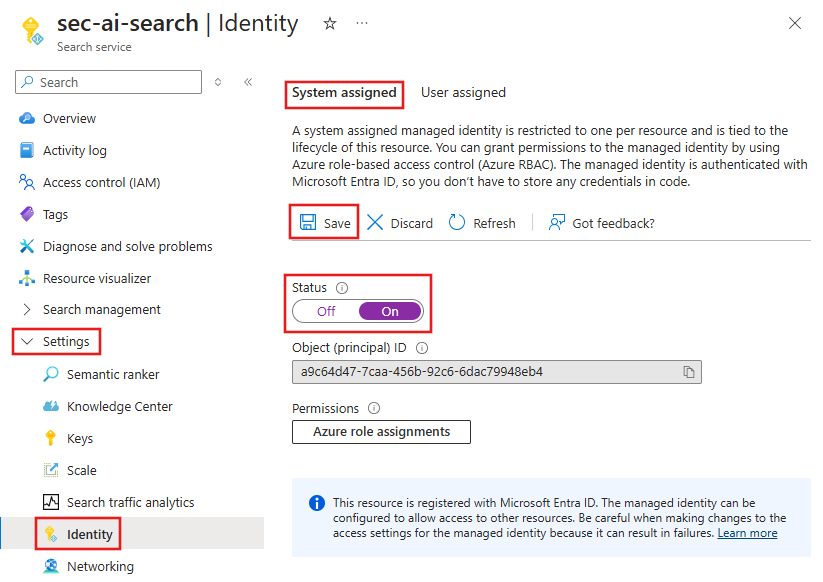

Na webu Azure Portal vyberte prostředek AI Search a pak vyberte Nastavení, Identita a Přiřazený systém.

Pokud chcete vytvořit spravovanou identitu pro prostředek AI Search, nastavte stav na Zapnuto. Výběrem možnosti Uložit se změny uplatní.

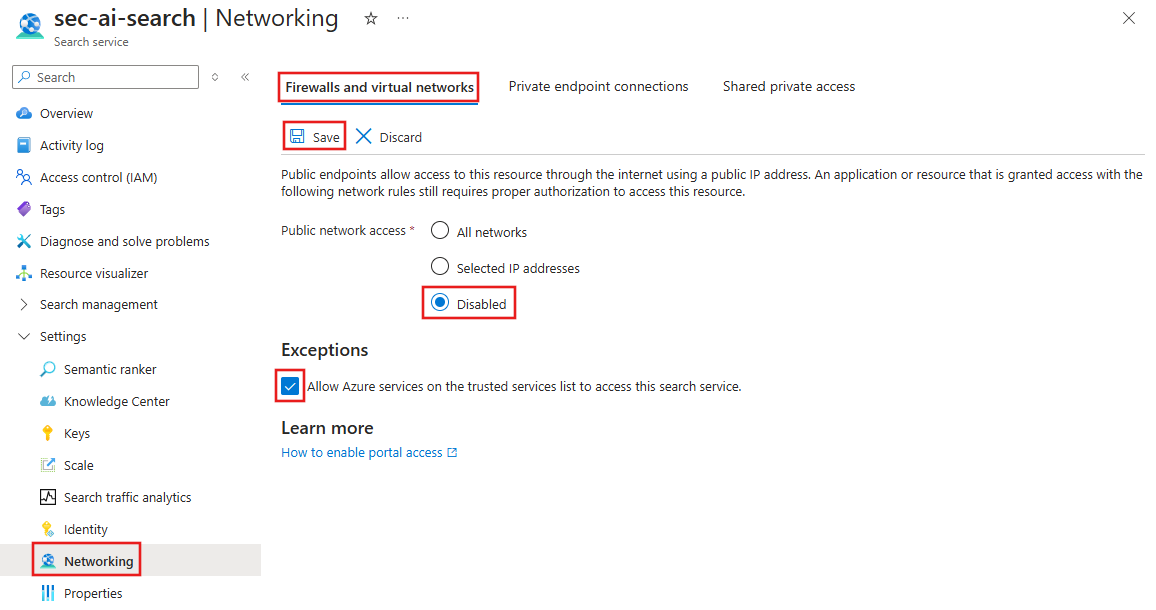

Pokud chcete zakázat přístup k veřejné síti, vyberte Nastavení, Sítě a Brány firewall a virtuální sítě. Nastavte přístup k veřejné síti na Zakázáno. V části Výjimky se ujistěte, že jsou povolené služby Azure v seznamu důvěryhodných služeb. Výběrem možnosti Uložit se změny uplatní.

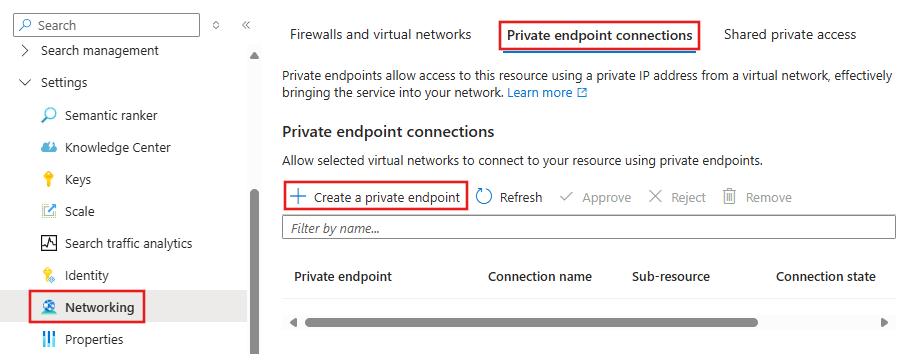

Pokud chcete vytvořit privátní koncový bod pro prostředek vyhledávání AI, vyberte sítě, připojení privátního koncového bodu a pak vyberte + Vytvořit privátní koncový bod.

- Na kartě Základy zadejte jedinečný název privátního koncového bodu, síťového rozhraní a vyberte oblast, ve které chcete vytvořit privátní koncový bod.

- Na kartě Prostředek vyberte předplatné, které obsahuje prostředek, nastavte typ prostředku na Microsoft.Search/searchServices a vyberte prostředek Azure AI Search. Jediným dostupným podsourcem je searchService.

- Na kartě Virtuální síť vyberte virtuální síť Azure, ke které se privátní koncový bod připojuje. Tato síť by měla být stejná, ke které se vaši klienti připojují, a že centrum Azure AI Foundry má připojení k privátnímu koncovému bodu.

- Na kartě DNS vyberte výchozí hodnoty pro nastavení DNS.

- Pokračujte na kartu Zkontrolovat a vytvořit a pak vyberte Vytvořit a vytvořte privátní koncový bod.

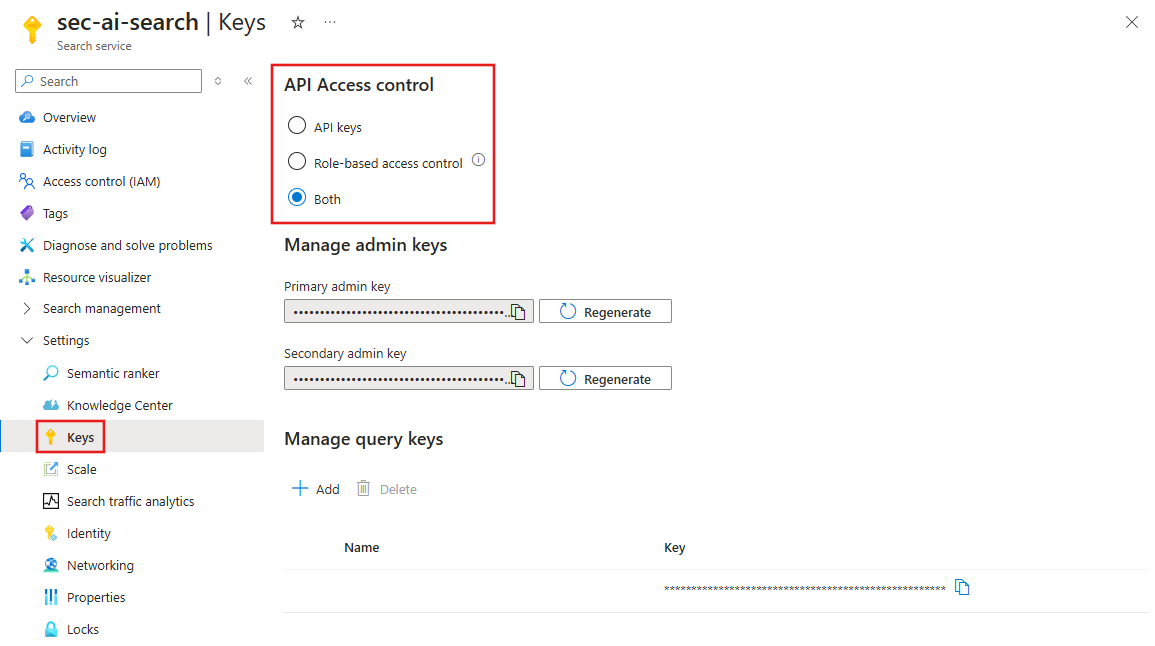

Pokud chcete povolit přístup k rozhraní API na základě řízení přístupu na základě role, vyberte Nastavení, Klíče a pak nastavte řízení přístupu rozhraní API na řízení přístupu na základě role nebo obojí. Chcete-li použít změny, vyberte _Ano .

Poznámka:

Pokud máte další služby, které používají klíč pro přístup ke službě Azure AI Search, vyberte Obojí. Pokud chcete zakázat přístup na základě klíče, vyberte řízení přístupu na základě role.

Konfigurace služby Azure Storage (jen pro příjem dat)

Pokud pro scénář příjmu dat používáte Azure Storage s dětským hřištěm portálu Azure AI Foundry, musíte nakonfigurovat svůj účet služby Azure Storage.

Vytvoření prostředku účtu úložiště

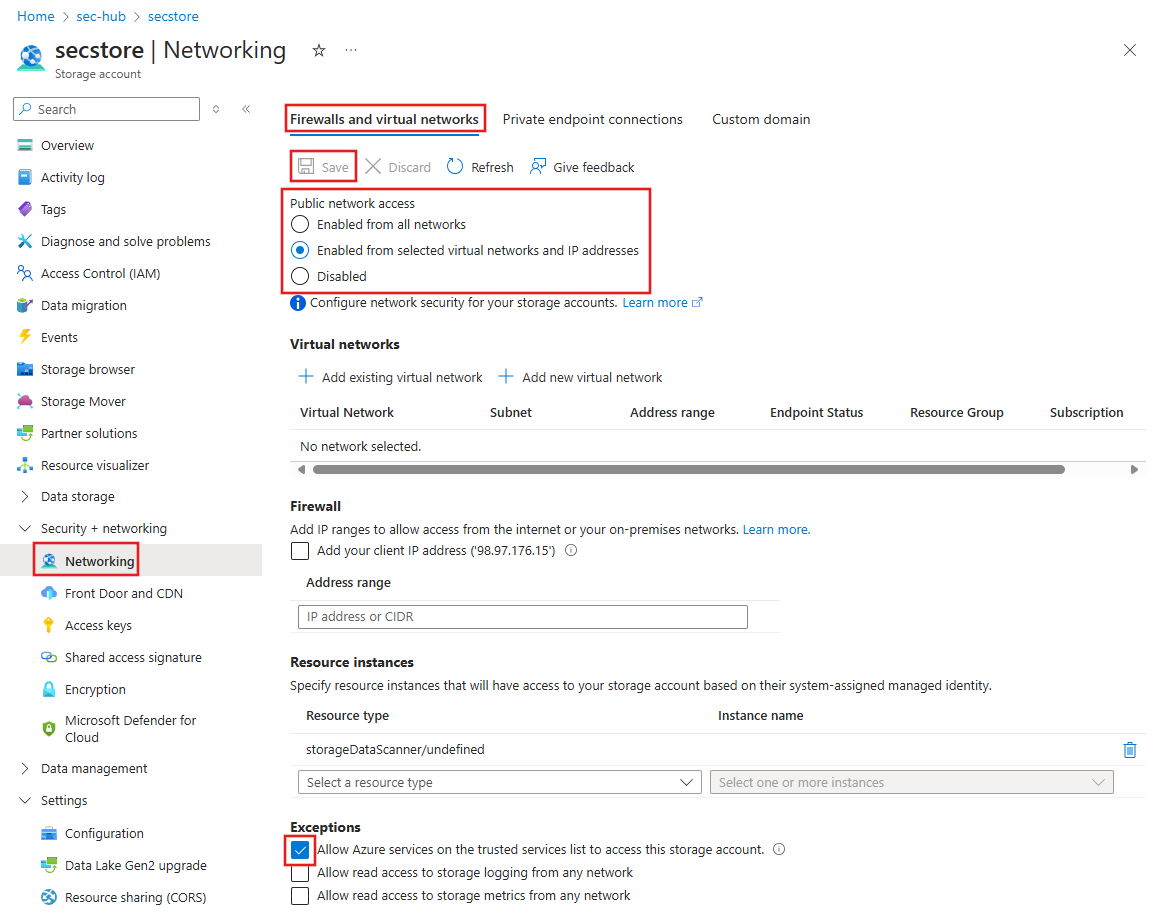

Na webu Azure Portal vyberte prostředek účtu úložiště a pak vyberte zabezpečení a sítě, sítě a brány firewall a virtuální sítě.

Pokud chcete zakázat přístup k veřejné síti a povolit přístup z důvěryhodných služeb, nastavte přístup k veřejné síti na Povoleno z vybraných virtuálních sítí a IP adres. V části Výjimky se ujistěte, že jsou povolené služby Azure v seznamu důvěryhodných služeb.

Nastavte přístup k veřejné síti na Zakázáno a potom vyberte Uložit , aby se změny použily. Konfigurace pro povolení přístupu z důvěryhodných služeb je stále povolená.

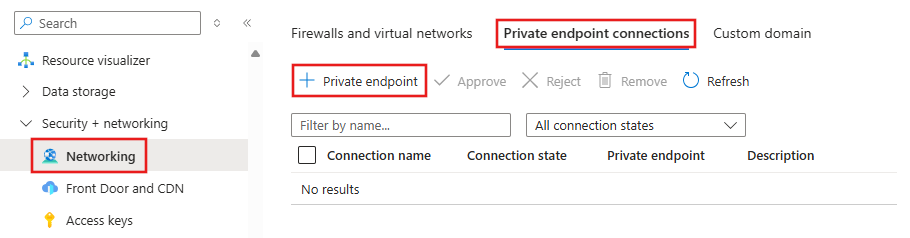

Pokud chcete vytvořit privátní koncový bod pro Azure Storage, vyberte sítě, připojení privátního koncového bodu a pak vyberte + privátní koncový bod.

- Na kartě Základy zadejte jedinečný název privátního koncového bodu, síťového rozhraní a vyberte oblast, ve které chcete vytvořit privátní koncový bod.

- Na kartě Prostředek nastavte podnabídkuCíl na objekt blob.

- Na kartě Virtuální síť vyberte virtuální síť Azure, ke které se privátní koncový bod připojuje. Tato síť by měla být stejná, ke které se vaši klienti připojují, a že centrum Azure AI Foundry má připojení k privátnímu koncovému bodu.

- Na kartě DNS vyberte výchozí hodnoty pro nastavení DNS.

- Pokračujte na kartu Zkontrolovat a vytvořit a pak vyberte Vytvořit a vytvořte privátní koncový bod.

Opakujte předchozí krok a vytvořte privátní koncový bod, ale tentokrát nastavte dílčí prostředek Cíle na soubor. Předchozí privátní koncový bod umožňuje zabezpečenou komunikaci s úložištěm objektů blob a tento privátní koncový bod umožňuje zabezpečenou komunikaci s úložištěm souborů.

Pokud chcete zakázat místní ověřování (sdílený klíč) pro úložiště, vyberte v části Nastavení možnost Konfigurace. Nastavte Možnost Povolit přístup k klíči účtu úložiště na Zakázáno a potom vyberte Uložit , aby se změny použily. Další informace najdete v článku o zabránění autorizaci pomocí sdíleného klíče .

Konfigurace Azure Key Vault

Azure AI Foundry používá Azure Key Vault k bezpečnému ukládání a správě tajných kódů. Pokud chcete povolit přístup k trezoru klíčů z důvěryhodných služeb, postupujte následovně.

Poznámka:

Tyto kroky předpokládají, že trezor klíčů už je nakonfigurovaný pro izolaci sítě při vytváření centra Azure AI Foundry Hub.

- Na webu Azure Portal vyberte prostředek služby Key Vault a pak vyberte Nastavení, Sítě a Brány firewall a virtuální sítě.

- V části Výjimka na stránce se ujistěte, že je povolená možnost Povolit důvěryhodné služby Microsoft obejít bránu firewall.

Konfigurace připojení pro použití Microsoft Entra ID

Připojení z Azure AI Foundry ke službám Azure AI a Azure AI Search by měla pro zabezpečený přístup používat ID Microsoft Entra. Připojení se vytvářejí z Azure AI Foundry místo webu Azure Portal.

Důležité

Použití ID Microsoft Entra ve službě Azure AI Search je v současné době funkcí Preview. Další informace o připojeních najdete v článku o přidání připojení .

- v Azure AI Foundry vyberte Připojení. Pokud máte existující připojení k prostředkům, můžete připojení vybrat a pak v části Podrobností accessu vybrat ikonutužky, abyste připojení aktualizovali. Nastavte pole Ověřování na Microsoft Entra ID a pak vyberte Aktualizovat.

- Pokud chcete vytvořit nové připojení, vyberte + Nové připojení a pak vyberte typ prostředku. Vyhledejte prostředek nebo zadejte požadované informace a pak nastavte ověřování na Microsoft Entra ID. Výběrem možnosti Přidat připojení vytvořte připojení.

Tento postup opakujte pro každý prostředek, ke kterému se chcete připojit pomocí ID Microsoft Entra.

Přiřazení rolí prostředkům a uživatelům

Služby se musí vzájemně autorizovat pro přístup k připojeným prostředkům. Správce provádějící konfiguraci musí mít u těchto prostředků roli Vlastník , aby mohl přidat přiřazení rolí. Následující tabulka uvádí požadovaná přiřazení rolí pro každý zdroj. Sloupec Assignee odkazuje na spravovanou identitu přiřazenou systémem uvedeného prostředku. Sloupec Prostředek odkazuje na prostředek, ke kterému má přiřazený uživatel přístup. Azure AI Search má například spravovanou identitu přiřazenou systémem, která musí být přiřazena roli Přispěvatel dat objektů blob služby Storage pro účet služby Azure Storage.

Další informace o přiřazování rolí najdete v tématu Kurz: Udělení přístupu uživatelů k prostředkům.

| Prostředek | Role | Pověřená osoba | Popis |

|---|---|---|---|

| Azure AI Vyhledávač | Přispěvatel dat indexu vyhledávání | Služby Azure AI / OpenAI | Přístup pro čtení a zápis k obsahu v indexech Umožňuje importovat, aktualizovat nebo dotazovat kolekci dokumentů indexu. Používá se pouze pro scénáře příjmu a odvozování. |

| Azure AI Vyhledávač | Čtečka dat indexu vyhledávání | Služby Azure AI / OpenAI | Služba odvozování dotazuje data z indexu. Používá se pouze pro scénáře odvozování. |

| Azure AI Vyhledávač | Přispěvatel vyhledávací služby | Služby Azure AI / OpenAI | Přístup pro čtení a zápis k definicím objektů (indexy, aliasy, mapy synonym, indexery, zdroje dat a sady dovedností). Služba odvozování dotazuje schéma indexu pro automatické mapování polí. Služba pro příjem dat vytváří index, zdroje dat, sadu dovedností, indexer a dotazuje stav indexeru. |

| Služby Azure AI / OpenAI | Přispěvatel služeb Cognitive Services | Azure AI Vyhledávač | Povolit službě Search vytvářet, číst a aktualizovat prostředek služby AI Services. |

| Služby Azure AI / OpenAI | Přispěvatel Cognitive Services OpenAI | Azure AI Vyhledávač | Povolit hledání možnost jemně vyladit, nasadit a generovat text |

| Účet služby Azure Storage | Přispěvatel dat objektů blob úložiště | Azure AI Vyhledávač | Čte objekt blob a zapisuje úložiště znalostí. |

| Účet služby Azure Storage | Přispěvatel dat objektů blob úložiště | Služby Azure AI / OpenAI | Načte ze vstupního kontejneru a zapíše výsledek předběžného zpracování do výstupního kontejneru. |

| Privátní koncový bod služby Azure Blob Storage | Čtenář | Projekt Azure AI Foundry | Pro projekt Azure AI Foundry s povolenou spravovanou sítí pro přístup k úložišti objektů blob v prostředí s omezeným přístupem k síti |

| Prostředek Azure OpenAI pro model chatu | Uživatel Cognitive Services OpenAI | Prostředek Azure OpenAI pro model vkládání | [Volitelné] Vyžaduje se pouze v případě, že ke komunikaci používáte dva prostředky Azure OpenAI. |

Poznámka:

Role uživatele OpenAI ve službách Cognitive Services se vyžaduje jenom v případě, že používáte dva prostředky Azure OpenAI: jeden pro váš chatovací model a jednu pro vložený model. Pokud se to týká, povolte důvěryhodné služby A ujistěte se, že je pro váš prostředek Azure OpenAI modelu vložení povolené Rozhraní EntraID.

Přiřazení rolí vývojářům

Pokud chcete vývojářům umožnit, aby tyto prostředky používali k vytváření aplikací, přiřaďte následující role identitě vývojáře v Microsoft Entra ID. Například přiřaďte roli Přispěvatel vyhledávacích služeb k ID Microsoft Entra vývojáře pro prostředek Azure AI Search.

Další informace o přiřazování rolí najdete v tématu Kurz: Udělení přístupu uživatelů k prostředkům.

| Prostředek | Role | Pověřená osoba | Popis |

|---|---|---|---|

| Azure AI Vyhledávač | Přispěvatel vyhledávacích služeb | ID Microsoft Entra pro vývojáře | Výpis klíčů rozhraní API pro výpis indexů z portálu Azure AI Foundry |

| Azure AI Vyhledávač | Přispěvatel dat indexu vyhledávání | ID Microsoft Entra pro vývojáře | Vyžaduje se pro scénář indexování. |

| Služby Azure AI / OpenAI | Přispěvatel Cognitive Services OpenAI | ID Microsoft Entra pro vývojáře | Volání veřejného rozhraní API pro příjem dat z portálu Azure AI Foundry |

| Služby Azure AI / OpenAI | Přispěvatel služeb Cognitive Services | ID Microsoft Entra pro vývojáře | Výpis klíčů rozhraní API z portálu Azure AI Foundry |

| Služby Azure AI / OpenAI | Přispěvatel | ID Microsoft Entra pro vývojáře | Umožňuje volání do řídicí roviny. |

| Účet služby Azure Storage | Přispěvatel | ID Microsoft Entra pro vývojáře | Výpis sdíleného přístupového podpisu účtu pro nahrání souborů z portálu Azure AI Foundry |

| Účet služby Azure Storage | Přispěvatel dat objektů blob úložiště | ID Microsoft Entra pro vývojáře | Potřebujeme, aby vývojáři mohli číst a zapisovat do úložiště objektů blob. |

| Účet služby Azure Storage | Přispěvatel dat souboru úložiště s privilegovaným přístupem | ID Microsoft Entra pro vývojáře | Potřeba pro přístup ke sdílené složce v úložišti pro data toku výzvy. |

| Skupina prostředků nebo předplatné Azure, do kterého musí vývojář nasadit webovou aplikaci | Přispěvatel | ID Microsoft Entra pro vývojáře | Nasaďte webovou aplikaci do předplatného Azure vývojáře. |

Použití dat na portálu Azure AI Foundry

Teď jsou data, která přidáte do Azure AI Foundry, zabezpečená do izolované sítě poskytované centrem a projektem Azure AI Foundry. Příklad použití dat najdete v kurzu sestavení otázky a odpovědi na copilot .

Nasazení webových aplikací

Informace o konfiguraci nasazení webových aplikací najdete v článku Bezpečné použití Azure OpenAI pro vaše data .

Omezení

Pokud používáte chatovací hřiště na portálu Azure AI Foundry, nepřechávejte v rámci studia na jinou kartu. Pokud přejdete na jinou kartu, musíte po návratu na kartu Chat odebrat data a pak je přidat zpět.