Povolení nebo zakázání řízení přístupu na základě role ve službě Azure AI Search

Azure AI Search podporuje ověřování bez klíčů i ověřování na základě klíčů pro všechny operace roviny řízení a roviny dat. Ověřování a autorizace Microsoft Entra ID můžete použít pro všechny operace roviny řízení a roviny dat prostřednictvím řízení přístupu na základě role v Azure (RBAC).

Důležité

Při vytváření vyhledávací služby je výchozí ověřování založené na klíčích, ale není to nejbezpečnější možnost. Doporučujeme, abyste ho nahradili přístupem na základě role, jak je popsáno v tomto článku.

Než budete moct přiřadit role pro autorizovaný přístup k rovině dat ke službě Azure AI Search, musíte ve vyhledávací službě povolit řízení přístupu na základě role. Role pro správu služeb (řídicí rovina) jsou integrované a není možné je povolit ani zakázat.

Poznámka:

Rovina dat odkazuje na operace s koncovým bodem vyhledávací služby, jako je indexování nebo dotazy nebo jakákoli jiná operace zadaná v rozhraních REST API vyhledávací služby nebo ekvivalentních klientských knihovnách Azure SDK. Řídicí rovina odkazuje na správu prostředků Azure, jako je vytvoření nebo konfigurace vyhledávací služby.

Požadavky

Vyhledávací služba v libovolné oblasti, na libovolné úrovni, včetně bezplatné.

Vlastník, Správce uživatelských přístupů nebo vlastní role s oprávněními Microsoft.Authorization/roleAssignments/write

Povolení přístupu na základě role pro operace roviny dat

Nakonfigurujte vyhledávací službu tak, aby rozpoznala autorizační hlavičku u žádostí o data, která poskytují přístupový token OAuth2.

Když povolíte role pro rovinu dat, změna se projeví okamžitě, ale před přiřazením rolí počkejte několik sekund.

Výchozí režim selhání pro neoprávněné požadavky je http401WithBearerChallenge. Případně můžete režim selhání nastavit na http403hodnotu .

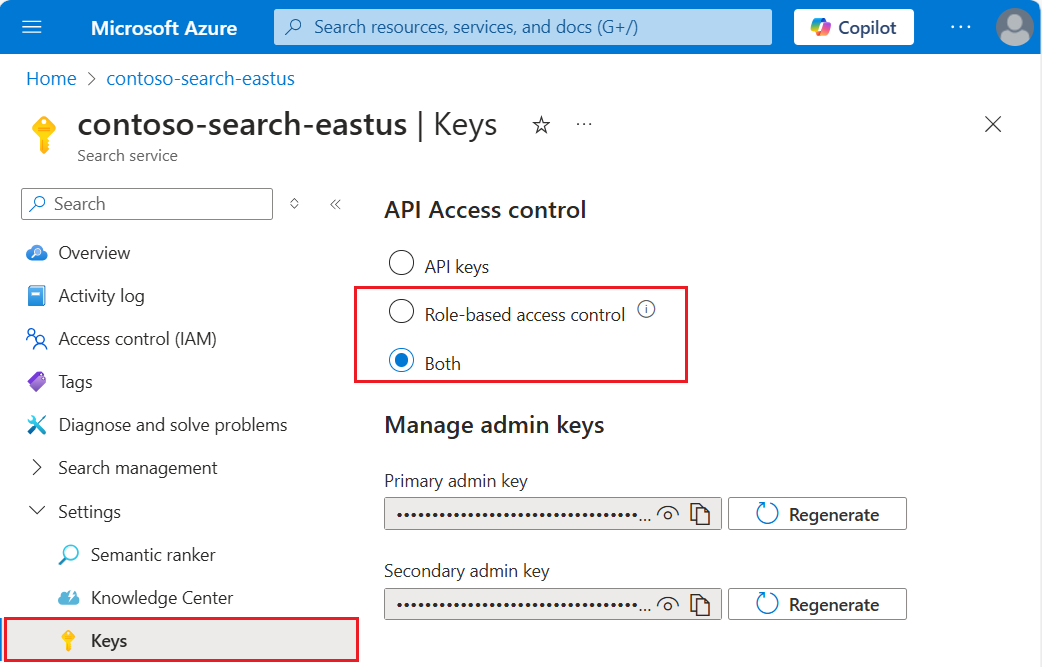

Přihlaste se k webu Azure Portal a přejděte do vyhledávací služby.

Vyberte Nastavení a pak v levém navigačním podokně vyberte Klíče .

Zvolte řízení na základě role. Pokud aktuálně používáte klíče a potřebujete čas na převod klientů na řízení přístupu na základě role, zvolte obojí.

Možnost Popis Klíč rozhraní API (výchozí) Vyžaduje klíče rozhraní API v hlavičce požadavku pro autorizaci. Řízení přístupu na základě role (doporučeno) K dokončení úkolu vyžaduje členství v přiřazení role. Vyžaduje také autorizační hlavičku požadavku. Oba Požadavky jsou platné pomocí klíče rozhraní API nebo řízení přístupu na základě role, ale pokud zadáte obojí ve stejném požadavku, použije se klíč rozhraní API. Pokud jako správce zvolíte přístup jen pro role, přiřaďte k vašemu uživatelskému účtu role roviny dat, abyste obnovili úplný přístup pro správu operací roviny dat na webu Azure Portal. Mezi role patří Přispěvatel vyhledávací služby, Přispěvatel dat indexu vyhledávání a Čtenář dat indexu vyhledávání. Pokud chcete ekvivalentní přístup, potřebujete první dvě role.

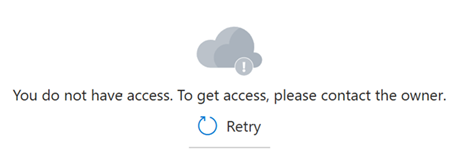

Někdy může trvat pět až deset minut, než se přiřazení rolí projeví. Do té doby se na stránkách webu Azure Portal, která se používá pro operace roviny dat, zobrazí následující zpráva.

Zakázání řízení přístupu na základě role

Řízení přístupu na základě role je možné zakázat pro operace roviny dat a místo toho použít ověřování založené na klíči. Můžete to udělat jako součást testovacího pracovního postupu, například k vyloučíte problémy s oprávněními.

Zakázání řízení přístupu na základě role na webu Azure Portal:

Přihlaste se k webu Azure Portal a otevřete stránku vyhledávací služby.

Vyberte Nastavení a pak v levém navigačním podokně vyberte Klíče .

Vyberte klíče rozhraní API.

Zakázání ověřování pomocí klíče rozhraní API

Přístup ke klíči nebo místní ověřování můžete ve službě zakázat, pokud používáte výhradně předdefinované role a ověřování Microsoft Entra. Zakázání klíčů rozhraní API způsobí, že vyhledávací služba odmítne všechny požadavky související s daty, které předávají klíč rozhraní API v hlavičce.

Klíče rozhraní API pro správu je možné zakázat, ale neodstranit. Klíče rozhraní API pro dotazy je možné odstranit.

K zakázání funkcí zabezpečení se vyžadují oprávnění vlastníka nebo přispěvatele.

Na webu Azure Portal přejděte do vyhledávací služby.

V levém navigačním podokně vyberte Klíče.

Vyberte řízení přístupu na základě role.

Změna je efektivní okamžitě, ale před testováním počkejte několik sekund. Za předpokladu, že máte oprávnění přiřazovat role jako člen vlastníka, správce služeb nebo spolusprávce, můžete pomocí funkcí portálu otestovat přístup na základě role.